Привет, %username!

Вот-вот хабр для Почтового Бланка закроется на неопределённый срок, и нам невероятно хочется успеть выпустить в свет хоть малую часть долгостроя. Речь в статье пойдёт об основных уязвимостях двумерного кода, который всё чаще и чаще используется в мире почтовых операторов в качестве знака оплаты почтовых отправлений. Да, в статье достаточно много сумбура, но у нас всего 20 минут до блокировки и очень, очень много собранной полезной информации.

Итак.

Свет, камера, мотор!

Основная задача систем Электронных Почтовых Марок (e-postage systems) заключаются в обеспечении отправителя возможностью воспользоваться услугами почтовых операторов, правильно определить сумму почтовых сборов для каждой используемой услуги и передать соответствующие средства от отправителя почтовому оператору безопасно и своевременно. Вторыми по важности задачами являются предоставление почтовым операторам точных данных об использовании почтовых услуг, дополнительное информирование пользователя при отслеживании почтового отправления, а также защита конфиденциальности информации об отправителях и получателях («тайна связи»).

Чтобы разработать и начать пользоваться подобной системой, на этапе проектирования важно предвидеть возможные угрозы безопасности, которым она будет подвержена в течение всего срока эксплуатации, и после развертывания регулярно переоценивать остаточные риски. Для любой рассматриваемой системы ЭПМ все действия должны быть заранее спланированы, организованы и проведены в рамках так называемого «процесса управления рисками». Это повторяющийся цикл принятия мер по снижению выявленных рисков до приемлемого уровня и дальнейшего его поддержания.

На этапе оценки риска необходимо определить соответствующие данные, которыми располагает система, и произвести их оценку. Далее указывается возможная угроза нанесения ущерба установленным данным. Угрозы включают в себя чрезвычайное происшествие или неисправность, а также хакерские атаки. Для того чтобы понять устойчивость системы к атакам, полезно разработать их модель, описывающую какие части системы могут быть уязвимыми для злоумышленника, какими методами атак он обладает и какими ресурсами располагает.

Непреднамеренные угрозы могут измеряться по степени их вероятности. Хакерские же атаки могут оцениваться исходя из ожидаемой выгоды, которую могут выручить злоумышленники. Чем большую ценность составляет целевой актив, тем выше риск нарушения безопасности; чем вероятнее или дешевле для реализации атака, тем более серьезным или критическим будет ожидаемое нарушение работы системы безопасности или повреждение соответствующих данных.

Этап оценки рисков обычно состоит из аудита безопасности, в котором проверяются все действующие и работающие компоненты. Итоговый отчет о безопасности системы обеспечивает основу, с помощью которой можно определить текущий уровень и сравнить его с результатами предыдущего аудита. В случае обнаружения новых уязвимостей или угроз безопасности, а также если существующие меры защиты будут признаны неэффективными, вводится новый этап, в котором определяются и устанавливаются дополнительные меры защиты с соответствующим обновлением документации системы.

В этой статье мы рассмотрим системы электронных почтовых предоплат с точки зрения почтового оператора, основным требованием которого является защита законных доходов. Далее мы разработаем каталог угроз безопасности, общих для большинства систем ЭПМ. Также мы приведем примеры угроз для механических и электромеханических франкировальных машин.

Типичная современная франкировальная машина

Условимся, что в коммерческом секторе различают 3 класса злоумышленников:

¦ Атакующие 1 класса: люди со стороны, зачастую очень развитые интеллектуально, но не обладающие достаточными знаниями о работе системы. Они могут иметь доступ только к оборудованию средней сложности и зачастую пытаются воспользоваться существующей уязвимостью в системе, без попытаток найти новые.

¦ Атакующие 2 класса: внутренние специалисты, обладающие соответствующим техническим образованием, и значительным опытом. Они в различной степени обладают пониманием работы компонентов системы. Чаще всего они владеют современными средствами и инструментами для анализа.

¦ Атакующие 3 класса: финансируются организациями, способными организовывать группы из специалистов со связанными и взаимодополняющими навыками, обеспеченные большими финансовыми ресурсами. Они способны к глубокому анализу системы, разработке сложных атак с использованием самых современных инструментов анализа, и могут использовать атакующих 2 класса в составе команды.

В системах ЭПМ необходимо четко разделять области потенциальных атак: область доставки коррекспонденции (mail delivery domain) и атаки на почтовый бэк-офис (backoffice domain).

Отправитель всегда идентифицируется во время регистрации устройств генерирования ЭПМ, и компании, использующие закрытые устройства ЭПМ (франкировальные машины), при определенных обстоятельствах обязаны сталкиваться с почтовыми инспекциями. В противном случае процессы пополнения остаются фактически неконтролируемыми со стороны почтового оператора, что создает различные возможности для атак.

В традиционных системах транспортировки и обработки почты, где почтовые отправления не защищены криптографией, злоумышленники могут получить прямой доступ к почтовой транспортной системе путем подкупа или шантажа почтовых служащих, которые работают в логистических центрах обработки почтовых отправлений. Таким образом, злоумышленники без большого риска обнаружения могут незаконно вбрасывать мешки с неоплаченными почтовыми отправлениями в почтовый канал и систему доставки после этапа гашения оттисков и до этапа распознавания адреса. Можно предположить, что эти способы нападения могут применяться атакующими 1 класса.

Центр обработки электронной почтовой марки

В системах ЭПМ центры обработки почты сконструированы таким образом, что процесс проверки франка включает в себя моментальный снимок каждого почтового отправления. Затем полученное цифровое изображение делится на нижнюю часть, в которой содержится адрес получателя, и верхнюю часть, содержащую информацию об оплате. Если проверка оплаты завершается неудачно, отправление автоматически отсортировывается и доставляется получателю, при условии уплаты им неустойки, или, в противном случае, возвращается отправителю. Эта более высокая степень автоматизации и системной интеграции эффективно предотвращает доступ к системе почтовой доставки атакующим 1 класса, которые использовали методы подкупа или шантажа почтовых сотрудников. Тем не менее, злоумышленник может попытаться неправомерно использовать устройства ЭПМ для получения действительных штампов на почтовых отправлениях, которые будут беспрепятственно проходить центры обработки. Важно помнить, что устройства ЭПМ используются в неконтролируемых средах. Злоумышленники могут исследовать одно или несколько устройств, чтобы проанализировать их механизмы защиты, прежде чем спланировать сложную атаку на новые.

Социальная инженерия, сговор — преднамеренное сотрудничество между несколькими участниками махинации, преследующими мошеннические цели. Стороны могут вступать в сговор через границы областей безопасности, например, отправители, сотрудничающие с коррумпированными сотрудниками провайдера ЭПМ и/или почтовым оператором. Другим типом сговора является пример, когда нападающий «нанимает» бывшего сотрудника производителя устройства ЭПМ для доступа к внутренней информации и инструментам для контроля устройств такого типа, а также для получения печатей или сменных пластиковых пломб для устранения следов проникновения.

Несанкционированный доступ к системе — общее определение для любого вида атак, препятствующих целостности или подотчетности систем финансовых транзакций. Большинство из них по-прежнему руководствуются принципом безопасности, в котором предоставляется узко ограниченный доступ для посторонних лиц, если они не обладают необходимым полномочиями, и полными правами доступа для внутренних специалистов. Таким образом, лица с неограниченным доступом к конфиденциальной информации в силу служебного положения могут некорректно использовать свои права доступа к базам данных или к серверам приложений для создания скрытых учетных записей и запуска вредоносных программ. В результате посторонние лица могут получить доступ к конфиденциальной информации после того, как они вычислили пароли или иным образом захватили одну из учетных записей привилегированных пользователей.

Действия нарушителя под видом законного пользователя — обман, в результате которого на штампе почтового отправления отображаются персональные данные почтового отправителя, который на самом деле ничего не отправлял. Это может произойти в результате использования потерянных или украденных устройств ЭПМ без повторной регистрации их у оператора почтовой связи. Например, в 1996 году только на рынке США было потеряно или украдено около 0,6% всех зарегистрированных франкировальных машин.

Возвращенные платежи — попытка пополнить устройство ЭПМ у провайдера ЭПМ, которое позднее будет отменено (например, с помощью отклоненного чека или отказа от списания средств со счета). Злоумышленник попытается пополнить франкировальную машину, прежде чем провайдер сможет обнаружить, что на самом деле платеж не прошел.

Незаконная модификация устройств ЭПМ является схемой мошенничества в том числе. Например, в механических франкировальных машинах были нейтрализованы замки и пломбы для того чтобы заменить печатные клише, которые, к примеру, были взяты из утерянных или украденных машин той или аналогичной модели. Еще одним видом атаки является способ обхода механизма блокировки, который нацелен на предотвращение процесса франкирования после того, как был израсходован остаток в нисходящем регистре DR (подробнее о регистрах франкмашин можно почитать в нашей первой статье). Такие «джек-пот» машины могли настраиваться на максимальное количество доступных почтовых отправлений, что в некоторых случаях составляло до $99 999 999.

Обход контроля печатного механизма происходит путем замены в устройстве ЭПМ системы управления механизма печати на собственное ПО, запускаемого с ПК. Эта атака теоретически может производить любые штампы и печатать их почтовыми чернилами.

Многократное использование печати это вид атаки, при которой блок управления печатью легитимного устройства ЭПМ подключается к печатающим устройствам двух или более ЭПМ. В результате злоумышленник собирает одну или несколько бесплатных копий каждого легитимного штампа на почтовых отправлениях, каждый из которых печатается почтовыми (флуоресцентными) чернилами. Эта атака приводит к изготовлению более качественных дубликатов штампов, чем при изготовлении его ксерокопий.

Специальный модуль франкировальной машины, хранящий все существующие регистры

Физические атаки включают сверление, резку, пескоструйную очистку, воздействие тепла или холода или некоторые химические вещества, такие как кислоты или растворители на устройства. Эти атаки нацелены на выявление определенных электрических точек доступа, которые обычно защищаются устройством почтовой безопасности.

Иные атаки направлены на извлечение криптографических ключей отдельных пользователей из устройств почтовой безопасности, необходимых для получения корректных оттисков.

Например, замена оригинальных криптографических ключей фальшивыми или совершение атак типа «man-in-the-middle» с дальнейшим введением поддельного ключа в устройство почтовой безопасности. Эта атака может привести к действиям нарушителя под видом законного пользователя, если злоумышленник использует криптографические ключи других клиентов.

Существуют атаки, направленные на повторное воспроизведение транзакции о пополнении без факта повторной оплаты. Если полученные сообщения на уровне провайдера ЭПМ проверяются с помощью криптографических средств, то злоумышленник может оказаться неспособным вычислить действительную контрольную сумму для произвольно выбранного сообщения, но он может повторно использовать перехваченное ранее сообщение вместе с его контрольной суммой.

Типичная сортировка

Альтерация — представляет собой модификацию перехваченных оттисков, изменяя стоимость предоплаты или идентификационных или других данных отправителя.

Копирование — незаконное воспроизведение оттисков с использованием, например, фотокопировальных машин или цветных лазерных принтеров. Для систем ЭПМ с использованием криптографически защищенных штампов, любые штампы, встречающиеся дважды, по определению недействительны. Однако это не помешает злоумышленникам в создании большого количества копий, потому что все «электронные следы», доступные следственным органам, приведут их только к оригинальным штампам защитных устройств почтовой предоплаты. Другой риск почтовых операторов связан с тем, что злоумышленники используют высокоскоростные копировальные машины, чтобы заполнить почтовую сеть массовыми копиями штампов.

Подделка — создание действительных или похожих на действительные оттиски любым способом, кроме использования зарегистрированного устройства ЭПМ, например, резиновыми штампами, ПО на персональных компьютерах или поддельными устройствами ЭПМ. Это один из самых распространенных способов обмана почтовых операторов, обнаружить который возможно только посредством лабораторного анализа.

Ошибочное нанесение — применение электронной марки в почтовом отправлении таким образом, что номинальная стоимость оттиска не совпадёт с почтовым отправлением. Если эта ошибка произойдет случайно, то она может привести к переплате или недоплате. Но в случае, когда действие является преднамеренным, это в большинстве случаев приводит к неполной оплате.

Облитерация — искажение оттиска, для того, чтобы в результате их было невозможно прочитать или проверить. Это может быть достигнуто путем деформации, скрытия, смазывания набора знаков. Все эти действия трудно обнаружить, потому что они могут быть совершены непреднамеренно.

Криптоанализ — общий термин для любого вида атак на криптографический механизм. Каждый почтовый оператор оставляет за собой право указывать, какие криптографические алгоритмы разрешено использовать в его системах ЭПМ. Даже если почтовые операторы регулярно пересматривают свои рекомендации в отношении использования новых криптографических алгоритмов, прежние алгоритмы еще долго продолжают работать в действующих системах. Средний срок использования алгоритмов от ввода в эксплуатацию до снятия должен составлять не более 10 лет. Преимущество этих правил заключается в том, что ошибочный алгоритм вряд ли будет использоваться в утвержденных системах ЭПМ. С другой стороны, если некорректный алгоритм уже используется и оказывается некорректным впоследствии или иным образом поврежден, то подвергаются риску вся система и потенциально все электронные устройства и программы.

Профессиональный способ устранения данного затруднительного положения состоит в том, чтобы дополнительно использовать мгновенное обновления ключа для каждого криптографического механизма, чтобы он вступил в силу при экстренной ситуации.

Криптоанализ общих хеш-функций

Хэш-функция, устойчивая к нахождению второго прообраза, должна генерировать на выходе 80 или более бит. Для того, чтобы быть устойчивой к коллизиям, значения хэша должны быть длиной минимум в 160 бит. Не рекомендуются более короткие выходные значения, поскольку поиск вторых прообразов или коллизий может быть выполнен в автономном режиме, и такие атаки могут быть сильно распараллелены.

Хэш-функции — пример того, как слишком ограниченные правила могут поставить под угрозу все системы электронных почтовых предоплат. Неудивительно, что в 2005 году (дада, если ты дочитал до этого момента, значит мы можем сказать с уверенностью что переводим книгу 2005 года) практически все системы ЭПМ (и многие другие криптографические системы) используют SHA-1 для (a) предварительной обработки сообщений, прежде чем они получат цифровую подпись или (b) аутентификации путем использования кода идентификации сообщения, © получения секретного ключа по соглашению об использовании сеансового ключа и (d) генерации псевдослучайных бит согласно FIPS 186-2. Поскольку выходная длина SHA-1 добавила дополнительный запас к минимально рекомендуемой выходной длине для хэш-функций, SHA-1 считалась достаточно устойчивой к коллизиям. Все изменилось, когда в 2004 году Бихам и Чен (Biham and Chen) продемонстрировали новые способы нахождения возможных конфликтов в SHA-0 и SHA-1. Все эти атаки были направлены на нахождение коллизий, когда атакующий должен найти два любых прообраза, которые сопоставляются с одним и тем же значением хэш-функции при SHA-1.

При фокусировании внимания на слабых сторонах хеш-функции, мы предполагаем, что злоумышленник не сможет скомпрометировать закрытые ключи электронной подписи любого устройства почтовой безопасности, включая его собственные.

Каким образом данные атаки применяются к промышленным системам ЭПМ и какова вероятность, что они будут успешными? В целом, поля данных в оттиске делятся на две категории: (a) системные постоянные и данные, которые являются индивидуальными для клиента или устройства ЭПМ, и (b) данные, которые являются специфическими для каждого индивидуального оттиска. Поскольку клиенты и их устройства ЭПМ обычно регистрируются почтовыми операторами, в оттиске поля данных категорий (a) должны совпадать с записью, зарегистрированной почтовым оператором, чтобы быть признанными действительными. Поля данных по категориям (b) могут различаться, но в целом должны соответствовать основным критериям целостности. Например, поле данных, содержащее сумму почтовых расходов, обычно соответствует, или определяется полем данных, содержащем категорию тарифов или услуг.

Сначала рассмотрим случай, когда SHA-1 используется в сочетании с алгоритмом цифровой подписи, так что данные в марке сначала хэшируется до фиксированного значения длины, а затем подписывается с использованием, например, RSA, DSA или ECDSA.

Электронная марка USPS: IBIP (Information Based Indicia Program)

Рассмотрим штампы IBIP (Information Based Indicia Program), которые должны использоваться для отправки по почте в определенный день. Сколько действующих значений штампа IBIP существует в этот день?

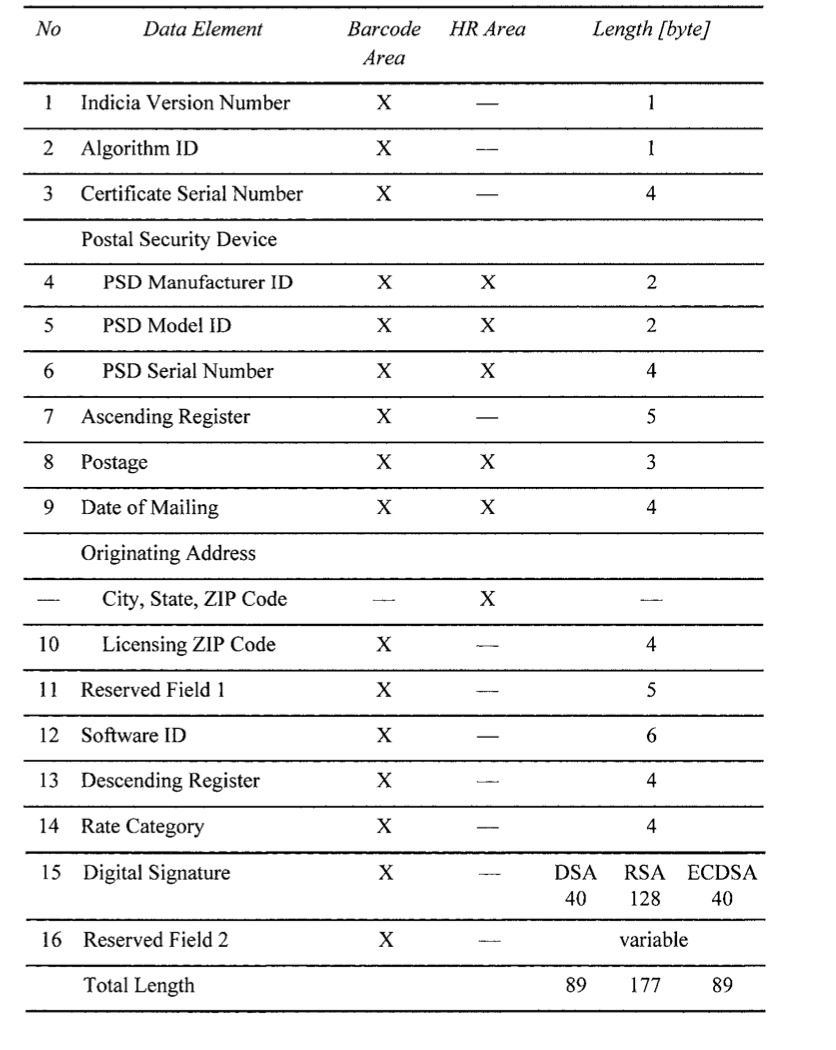

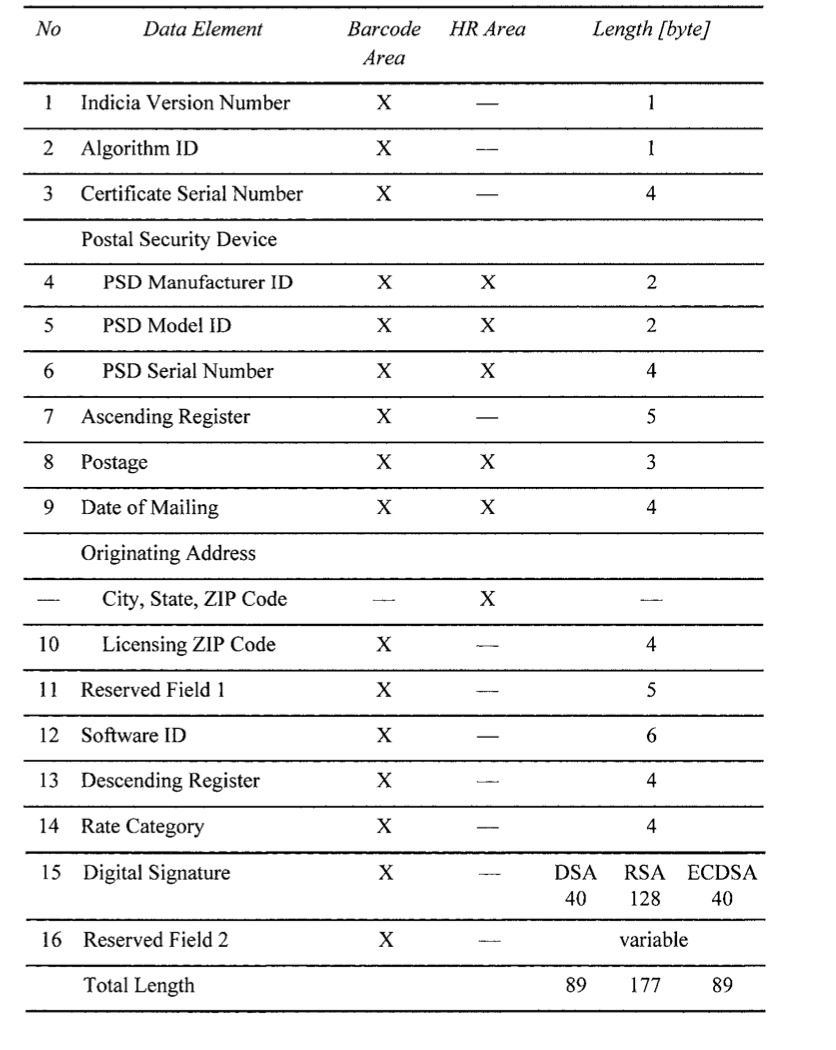

Переменные, содержащиеся в IBIP

Анализ таблицы выше показывает, что 8 из 14 полей данных попадают в категорию (а), а точнее поля № 1-6, 10 и 12. Этот поднабор данных может принимать значения любой из 1,6 млн записей франкировальных машин, зарегистрированных в США (если бы рынок полностью переместился в IBIP). Остальные поля заполнения относятся к категории (b). Из них дата отправки (поле №9) автоматически совпадает с указанной датой регистрации, и, как правило, категория тарифа (поле № 4) однозначно определяется суммой платежа (поле № 8). Предполагая, что неиспользуемое поле № 11 может принимать любое возможное значение, осталось 17 байтов категории данных (b), данные которые относятся содержимому штампов. Факторинг в обеих категориях данных составляет не более 1.6x10^6 x 256^17 ? 256^16.58 действительного значения штампов. Любые ограничения заполнения полей данных еще больше уменьшат эту цифру.

Такие дела.

Вот-вот хабр для Почтового Бланка закроется на неопределённый срок, и нам невероятно хочется успеть выпустить в свет хоть малую часть долгостроя. Речь в статье пойдёт об основных уязвимостях двумерного кода, который всё чаще и чаще используется в мире почтовых операторов в качестве знака оплаты почтовых отправлений. Да, в статье достаточно много сумбура, но у нас всего 20 минут до блокировки и очень, очень много собранной полезной информации.

Итак.

Свет, камера, мотор!

Управление рисками

Основная задача систем Электронных Почтовых Марок (e-postage systems) заключаются в обеспечении отправителя возможностью воспользоваться услугами почтовых операторов, правильно определить сумму почтовых сборов для каждой используемой услуги и передать соответствующие средства от отправителя почтовому оператору безопасно и своевременно. Вторыми по важности задачами являются предоставление почтовым операторам точных данных об использовании почтовых услуг, дополнительное информирование пользователя при отслеживании почтового отправления, а также защита конфиденциальности информации об отправителях и получателях («тайна связи»).

Чтобы разработать и начать пользоваться подобной системой, на этапе проектирования важно предвидеть возможные угрозы безопасности, которым она будет подвержена в течение всего срока эксплуатации, и после развертывания регулярно переоценивать остаточные риски. Для любой рассматриваемой системы ЭПМ все действия должны быть заранее спланированы, организованы и проведены в рамках так называемого «процесса управления рисками». Это повторяющийся цикл принятия мер по снижению выявленных рисков до приемлемого уровня и дальнейшего его поддержания.

На этапе оценки риска необходимо определить соответствующие данные, которыми располагает система, и произвести их оценку. Далее указывается возможная угроза нанесения ущерба установленным данным. Угрозы включают в себя чрезвычайное происшествие или неисправность, а также хакерские атаки. Для того чтобы понять устойчивость системы к атакам, полезно разработать их модель, описывающую какие части системы могут быть уязвимыми для злоумышленника, какими методами атак он обладает и какими ресурсами располагает.

Непреднамеренные угрозы могут измеряться по степени их вероятности. Хакерские же атаки могут оцениваться исходя из ожидаемой выгоды, которую могут выручить злоумышленники. Чем большую ценность составляет целевой актив, тем выше риск нарушения безопасности; чем вероятнее или дешевле для реализации атака, тем более серьезным или критическим будет ожидаемое нарушение работы системы безопасности или повреждение соответствующих данных.

Этап оценки рисков обычно состоит из аудита безопасности, в котором проверяются все действующие и работающие компоненты. Итоговый отчет о безопасности системы обеспечивает основу, с помощью которой можно определить текущий уровень и сравнить его с результатами предыдущего аудита. В случае обнаружения новых уязвимостей или угроз безопасности, а также если существующие меры защиты будут признаны неэффективными, вводится новый этап, в котором определяются и устанавливаются дополнительные меры защиты с соответствующим обновлением документации системы.

В этой статье мы рассмотрим системы электронных почтовых предоплат с точки зрения почтового оператора, основным требованием которого является защита законных доходов. Далее мы разработаем каталог угроз безопасности, общих для большинства систем ЭПМ. Также мы приведем примеры угроз для механических и электромеханических франкировальных машин.

Типичная современная франкировальная машина

Модель атакующего

Условимся, что в коммерческом секторе различают 3 класса злоумышленников:

¦ Атакующие 1 класса: люди со стороны, зачастую очень развитые интеллектуально, но не обладающие достаточными знаниями о работе системы. Они могут иметь доступ только к оборудованию средней сложности и зачастую пытаются воспользоваться существующей уязвимостью в системе, без попытаток найти новые.

¦ Атакующие 2 класса: внутренние специалисты, обладающие соответствующим техническим образованием, и значительным опытом. Они в различной степени обладают пониманием работы компонентов системы. Чаще всего они владеют современными средствами и инструментами для анализа.

¦ Атакующие 3 класса: финансируются организациями, способными организовывать группы из специалистов со связанными и взаимодополняющими навыками, обеспеченные большими финансовыми ресурсами. Они способны к глубокому анализу системы, разработке сложных атак с использованием самых современных инструментов анализа, и могут использовать атакующих 2 класса в составе команды.

В системах ЭПМ необходимо четко разделять области потенциальных атак: область доставки коррекспонденции (mail delivery domain) и атаки на почтовый бэк-офис (backoffice domain).

Отправитель всегда идентифицируется во время регистрации устройств генерирования ЭПМ, и компании, использующие закрытые устройства ЭПМ (франкировальные машины), при определенных обстоятельствах обязаны сталкиваться с почтовыми инспекциями. В противном случае процессы пополнения остаются фактически неконтролируемыми со стороны почтового оператора, что создает различные возможности для атак.

В традиционных системах транспортировки и обработки почты, где почтовые отправления не защищены криптографией, злоумышленники могут получить прямой доступ к почтовой транспортной системе путем подкупа или шантажа почтовых служащих, которые работают в логистических центрах обработки почтовых отправлений. Таким образом, злоумышленники без большого риска обнаружения могут незаконно вбрасывать мешки с неоплаченными почтовыми отправлениями в почтовый канал и систему доставки после этапа гашения оттисков и до этапа распознавания адреса. Можно предположить, что эти способы нападения могут применяться атакующими 1 класса.

Центр обработки электронной почтовой марки

В системах ЭПМ центры обработки почты сконструированы таким образом, что процесс проверки франка включает в себя моментальный снимок каждого почтового отправления. Затем полученное цифровое изображение делится на нижнюю часть, в которой содержится адрес получателя, и верхнюю часть, содержащую информацию об оплате. Если проверка оплаты завершается неудачно, отправление автоматически отсортировывается и доставляется получателю, при условии уплаты им неустойки, или, в противном случае, возвращается отправителю. Эта более высокая степень автоматизации и системной интеграции эффективно предотвращает доступ к системе почтовой доставки атакующим 1 класса, которые использовали методы подкупа или шантажа почтовых сотрудников. Тем не менее, злоумышленник может попытаться неправомерно использовать устройства ЭПМ для получения действительных штампов на почтовых отправлениях, которые будут беспрепятственно проходить центры обработки. Важно помнить, что устройства ЭПМ используются в неконтролируемых средах. Злоумышленники могут исследовать одно или несколько устройств, чтобы проанализировать их механизмы защиты, прежде чем спланировать сложную атаку на новые.

Социальная инженерия, сговор — преднамеренное сотрудничество между несколькими участниками махинации, преследующими мошеннические цели. Стороны могут вступать в сговор через границы областей безопасности, например, отправители, сотрудничающие с коррумпированными сотрудниками провайдера ЭПМ и/или почтовым оператором. Другим типом сговора является пример, когда нападающий «нанимает» бывшего сотрудника производителя устройства ЭПМ для доступа к внутренней информации и инструментам для контроля устройств такого типа, а также для получения печатей или сменных пластиковых пломб для устранения следов проникновения.

Несанкционированный доступ к системе — общее определение для любого вида атак, препятствующих целостности или подотчетности систем финансовых транзакций. Большинство из них по-прежнему руководствуются принципом безопасности, в котором предоставляется узко ограниченный доступ для посторонних лиц, если они не обладают необходимым полномочиями, и полными правами доступа для внутренних специалистов. Таким образом, лица с неограниченным доступом к конфиденциальной информации в силу служебного положения могут некорректно использовать свои права доступа к базам данных или к серверам приложений для создания скрытых учетных записей и запуска вредоносных программ. В результате посторонние лица могут получить доступ к конфиденциальной информации после того, как они вычислили пароли или иным образом захватили одну из учетных записей привилегированных пользователей.

Действия нарушителя под видом законного пользователя — обман, в результате которого на штампе почтового отправления отображаются персональные данные почтового отправителя, который на самом деле ничего не отправлял. Это может произойти в результате использования потерянных или украденных устройств ЭПМ без повторной регистрации их у оператора почтовой связи. Например, в 1996 году только на рынке США было потеряно или украдено около 0,6% всех зарегистрированных франкировальных машин.

Возвращенные платежи — попытка пополнить устройство ЭПМ у провайдера ЭПМ, которое позднее будет отменено (например, с помощью отклоненного чека или отказа от списания средств со счета). Злоумышленник попытается пополнить франкировальную машину, прежде чем провайдер сможет обнаружить, что на самом деле платеж не прошел.

Устройство ЭПМ

Незаконная модификация устройств ЭПМ является схемой мошенничества в том числе. Например, в механических франкировальных машинах были нейтрализованы замки и пломбы для того чтобы заменить печатные клише, которые, к примеру, были взяты из утерянных или украденных машин той или аналогичной модели. Еще одним видом атаки является способ обхода механизма блокировки, который нацелен на предотвращение процесса франкирования после того, как был израсходован остаток в нисходящем регистре DR (подробнее о регистрах франкмашин можно почитать в нашей первой статье). Такие «джек-пот» машины могли настраиваться на максимальное количество доступных почтовых отправлений, что в некоторых случаях составляло до $99 999 999.

Обход контроля печатного механизма происходит путем замены в устройстве ЭПМ системы управления механизма печати на собственное ПО, запускаемого с ПК. Эта атака теоретически может производить любые штампы и печатать их почтовыми чернилами.

Многократное использование печати это вид атаки, при которой блок управления печатью легитимного устройства ЭПМ подключается к печатающим устройствам двух или более ЭПМ. В результате злоумышленник собирает одну или несколько бесплатных копий каждого легитимного штампа на почтовых отправлениях, каждый из которых печатается почтовыми (флуоресцентными) чернилами. Эта атака приводит к изготовлению более качественных дубликатов штампов, чем при изготовлении его ксерокопий.

Устройство почтовой безопасности (Postal Security Device)

Специальный модуль франкировальной машины, хранящий все существующие регистры

Физические атаки включают сверление, резку, пескоструйную очистку, воздействие тепла или холода или некоторые химические вещества, такие как кислоты или растворители на устройства. Эти атаки нацелены на выявление определенных электрических точек доступа, которые обычно защищаются устройством почтовой безопасности.

Иные атаки направлены на извлечение криптографических ключей отдельных пользователей из устройств почтовой безопасности, необходимых для получения корректных оттисков.

Например, замена оригинальных криптографических ключей фальшивыми или совершение атак типа «man-in-the-middle» с дальнейшим введением поддельного ключа в устройство почтовой безопасности. Эта атака может привести к действиям нарушителя под видом законного пользователя, если злоумышленник использует криптографические ключи других клиентов.

Существуют атаки, направленные на повторное воспроизведение транзакции о пополнении без факта повторной оплаты. Если полученные сообщения на уровне провайдера ЭПМ проверяются с помощью криптографических средств, то злоумышленник может оказаться неспособным вычислить действительную контрольную сумму для произвольно выбранного сообщения, но он может повторно использовать перехваченное ранее сообщение вместе с его контрольной суммой.

Область обработки почты

Типичная сортировка

Альтерация — представляет собой модификацию перехваченных оттисков, изменяя стоимость предоплаты или идентификационных или других данных отправителя.

Копирование — незаконное воспроизведение оттисков с использованием, например, фотокопировальных машин или цветных лазерных принтеров. Для систем ЭПМ с использованием криптографически защищенных штампов, любые штампы, встречающиеся дважды, по определению недействительны. Однако это не помешает злоумышленникам в создании большого количества копий, потому что все «электронные следы», доступные следственным органам, приведут их только к оригинальным штампам защитных устройств почтовой предоплаты. Другой риск почтовых операторов связан с тем, что злоумышленники используют высокоскоростные копировальные машины, чтобы заполнить почтовую сеть массовыми копиями штампов.

Подделка — создание действительных или похожих на действительные оттиски любым способом, кроме использования зарегистрированного устройства ЭПМ, например, резиновыми штампами, ПО на персональных компьютерах или поддельными устройствами ЭПМ. Это один из самых распространенных способов обмана почтовых операторов, обнаружить который возможно только посредством лабораторного анализа.

Ошибочное нанесение — применение электронной марки в почтовом отправлении таким образом, что номинальная стоимость оттиска не совпадёт с почтовым отправлением. Если эта ошибка произойдет случайно, то она может привести к переплате или недоплате. Но в случае, когда действие является преднамеренным, это в большинстве случаев приводит к неполной оплате.

Облитерация — искажение оттиска, для того, чтобы в результате их было невозможно прочитать или проверить. Это может быть достигнуто путем деформации, скрытия, смазывания набора знаков. Все эти действия трудно обнаружить, потому что они могут быть совершены непреднамеренно.

Алгоритмический уровень

Криптоанализ — общий термин для любого вида атак на криптографический механизм. Каждый почтовый оператор оставляет за собой право указывать, какие криптографические алгоритмы разрешено использовать в его системах ЭПМ. Даже если почтовые операторы регулярно пересматривают свои рекомендации в отношении использования новых криптографических алгоритмов, прежние алгоритмы еще долго продолжают работать в действующих системах. Средний срок использования алгоритмов от ввода в эксплуатацию до снятия должен составлять не более 10 лет. Преимущество этих правил заключается в том, что ошибочный алгоритм вряд ли будет использоваться в утвержденных системах ЭПМ. С другой стороны, если некорректный алгоритм уже используется и оказывается некорректным впоследствии или иным образом поврежден, то подвергаются риску вся система и потенциально все электронные устройства и программы.

Профессиональный способ устранения данного затруднительного положения состоит в том, чтобы дополнительно использовать мгновенное обновления ключа для каждого криптографического механизма, чтобы он вступил в силу при экстренной ситуации.

Криптоанализ общих хеш-функций

Хэш-функция, устойчивая к нахождению второго прообраза, должна генерировать на выходе 80 или более бит. Для того, чтобы быть устойчивой к коллизиям, значения хэша должны быть длиной минимум в 160 бит. Не рекомендуются более короткие выходные значения, поскольку поиск вторых прообразов или коллизий может быть выполнен в автономном режиме, и такие атаки могут быть сильно распараллелены.

Хэш-функции — пример того, как слишком ограниченные правила могут поставить под угрозу все системы электронных почтовых предоплат. Неудивительно, что в 2005 году (дада, если ты дочитал до этого момента, значит мы можем сказать с уверенностью что переводим книгу 2005 года) практически все системы ЭПМ (и многие другие криптографические системы) используют SHA-1 для (a) предварительной обработки сообщений, прежде чем они получат цифровую подпись или (b) аутентификации путем использования кода идентификации сообщения, © получения секретного ключа по соглашению об использовании сеансового ключа и (d) генерации псевдослучайных бит согласно FIPS 186-2. Поскольку выходная длина SHA-1 добавила дополнительный запас к минимально рекомендуемой выходной длине для хэш-функций, SHA-1 считалась достаточно устойчивой к коллизиям. Все изменилось, когда в 2004 году Бихам и Чен (Biham and Chen) продемонстрировали новые способы нахождения возможных конфликтов в SHA-0 и SHA-1. Все эти атаки были направлены на нахождение коллизий, когда атакующий должен найти два любых прообраза, которые сопоставляются с одним и тем же значением хэш-функции при SHA-1.

При фокусировании внимания на слабых сторонах хеш-функции, мы предполагаем, что злоумышленник не сможет скомпрометировать закрытые ключи электронной подписи любого устройства почтовой безопасности, включая его собственные.

Каким образом данные атаки применяются к промышленным системам ЭПМ и какова вероятность, что они будут успешными? В целом, поля данных в оттиске делятся на две категории: (a) системные постоянные и данные, которые являются индивидуальными для клиента или устройства ЭПМ, и (b) данные, которые являются специфическими для каждого индивидуального оттиска. Поскольку клиенты и их устройства ЭПМ обычно регистрируются почтовыми операторами, в оттиске поля данных категорий (a) должны совпадать с записью, зарегистрированной почтовым оператором, чтобы быть признанными действительными. Поля данных по категориям (b) могут различаться, но в целом должны соответствовать основным критериям целостности. Например, поле данных, содержащее сумму почтовых расходов, обычно соответствует, или определяется полем данных, содержащем категорию тарифов или услуг.

Сначала рассмотрим случай, когда SHA-1 используется в сочетании с алгоритмом цифровой подписи, так что данные в марке сначала хэшируется до фиксированного значения длины, а затем подписывается с использованием, например, RSA, DSA или ECDSA.

Электронная марка USPS: IBIP (Information Based Indicia Program)

Рассмотрим штампы IBIP (Information Based Indicia Program), которые должны использоваться для отправки по почте в определенный день. Сколько действующих значений штампа IBIP существует в этот день?

Переменные, содержащиеся в IBIP

Анализ таблицы выше показывает, что 8 из 14 полей данных попадают в категорию (а), а точнее поля № 1-6, 10 и 12. Этот поднабор данных может принимать значения любой из 1,6 млн записей франкировальных машин, зарегистрированных в США (если бы рынок полностью переместился в IBIP). Остальные поля заполнения относятся к категории (b). Из них дата отправки (поле №9) автоматически совпадает с указанной датой регистрации, и, как правило, категория тарифа (поле № 4) однозначно определяется суммой платежа (поле № 8). Предполагая, что неиспользуемое поле № 11 может принимать любое возможное значение, осталось 17 байтов категории данных (b), данные которые относятся содержимому штампов. Факторинг в обеих категориях данных составляет не более 1.6x10^6 x 256^17 ? 256^16.58 действительного значения штампов. Любые ограничения заполнения полей данных еще больше уменьшат эту цифру.

Такие дела.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Поделиться с друзьями