Добрый день, Хабрасообщество!

Случилось так, что мне потребовалось подобрать утерянный пароль к архиву 7zip, который содержал резервную копию нескольких файлов со старого диска. Пароль я давно потерял, а процесс его восстановления потребовал определенных усилий и оказался довольно занятным делом. Подробнее об этом и расскажу в статье.

Что представляет собой пароль

С тех пор как разработчики поняли, что хранить пароль в тексте небезопасно, мы видим только хеш — набор значений, которые генерируются на основе пароля. Такое преобразование выполняется хеш-функцией по заданному алгоритму и является односторонним.

Существуют разные алгоритмы хеширования: MD5, SHA-1, SHA-2 и прочие. Чтобы восстановить пароль из хеша, можно использовать метод перебора. Нам достаточно создавать хеш для каждого возможного пароля и сравнивать его с тем хешем, который нужно расшифровать. Фактически нам нужно взять файл, вытащить из него хеш и расшифровать его программой-взломщиком. Методика извлечения хеша для каждого алгоритма разная, и сложность перебора каждого из них варьируется.

Как рассчитать сложность перебора? Не вдаваясь глубоко в заковыристый матан, можно сказать, что это зависит как от длины пароля, так и от набора используемых в нем символов:

например, числовой пароль 0-9 содержит 10 символов. Пятизначный пароль содержит m=5 знаков. Число комбинаций будет P=m^n или 5 в степени 10 — 9765625.

Если же учитывать латинские символы — большие и маленькие, то это 26*2+10=62 и наше P равно уже 5 в степени 62!

Я видел, как в течение недели с помощью двух 22-ядерных Xeon восстанавливают пароль к zip. Ни такими ресурсами, ни стольким временем для подбора пароля я не располагал и задумался об использовании в своих целях графического чипа. Вычислительная мощь этих устройств сейчас у всех на слуху. Производители графических ускорителей — AMD и Nvidia. Nvidia обладает CUDA — собственным закрытым API для вычислений на GPU, который по синтетическим тестам на 20% быстрее открытого аналога OpenCL, но не каждая программа обладает SDK к нему. Кроме того, карты Nvidia уступают картам AMD в вычислениях, реализованных на OpenCL. Эта проблема частично лечится свежими драйверами, но разрыв все равно остается. В конечном итоге мы также упремся в количество вычислительных блоков видеокарты.

Ниже я рассмотрю решение Hashchat, которое работает на OpenCL и позволяет подключить до 128 видеокарт одновременно. Хотя такой возможности для этого теста нет, предположительно имеет смысл отдать предпочтение среднему ценовому сегменту, поскольку карт можно поставить больше, а разница в производительности непропорциональна цене.

Инструменты для восстановления пароля

Hashcat — преемник ранее используемых утилит oclHashcat/cudaHashcat. Заявлен как самый быстрый инструмент для подбора утерянного пароля. Начиная с версии 3.0, поддерживает использование как CPU, так и GPU, но не для всех алгоритмов. Например, с помощью GPU нельзя подобрать пароль к Bcrypt. Зато к MD5 и SHA-1 пароли подбираются довольно быстро. Работает с более чем 200 хешами. По сути, является универсальным кроссплатформенным решением.

Для получения некоторых из них понадобится утилита ниже:

John The Ripper — инструмент администратора по восстановлению утерянных паролей — легендарная утилита хак-софта. Популярна из-за поддержки большого количества хешей и их автораспознавания. Поддерживает множество модулей, включая сторонние. John The Ripper даже включен в Kali Linux, но в урезанном виде. Только у этой программы я нашел совершенно необходимые расширения для извлечения хешей из других форматов: zip2john, rar2john, pdf2john.py, pfx2john.exe и много еще чего интересного.

Cain & Abel — тоже в представлении не нуждается. Программа имеет даже собственный сниффер.

Существуют и другие инструменты, однако они либо плохо документированы и не имеют GUI, либо уступают в скорости. Поддержка разных типов хешей также важна. Таким образом, останавливаемся на Hashcat.

В качестве примера мы используем произвольный архив 7zip. Генерируем архив самостоятельно. 7zip использует алгоритм AES256

Для восстановления хеша пользуемся утилитой 7z2hashcat. Фактически это скрипт на Perl. Качаем его по ссылке и распаковываем.

7z2hashcat64-1.2 7z.7z > hash.txtВ результате в текстовом файлике увидим искомый хеш. Далее настроим наш Hashcat:

- Ставим сам продукт

- Ставим GUI по желанию и для знакомства с программой.

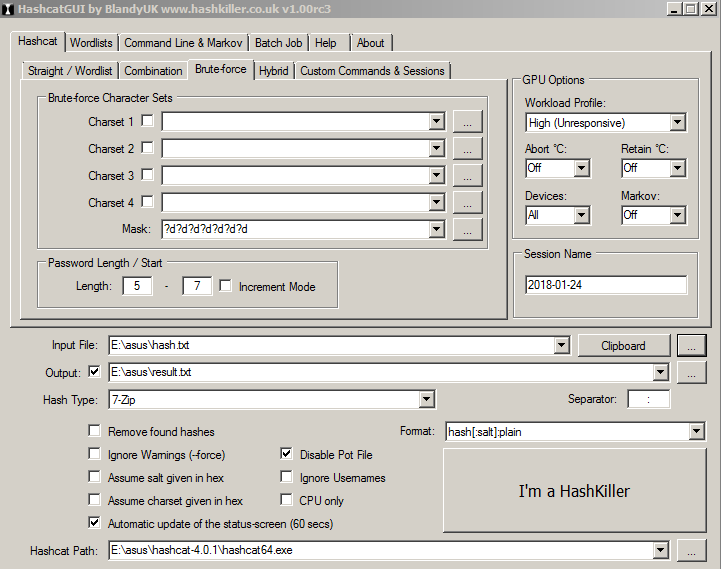

- Идем на хешкиллер — и забираем оттуда HashcatGUI.

- Заходим в папку с HashcatGUI, запускаем App.HashcatGUI.exe.

- При запуске указываем исполняемый файл программы hashcat64.exe или hashcat32.exe в зависимости от разрядности системы

GUI иногда выдает ошибки и вылетает при завершении поиска. Тем не менее, чекпоинт предусмотрен, мы можем вернуться к последней запущенной сессии и продолжить начатый поиск на вкладке Custom commands & Services.

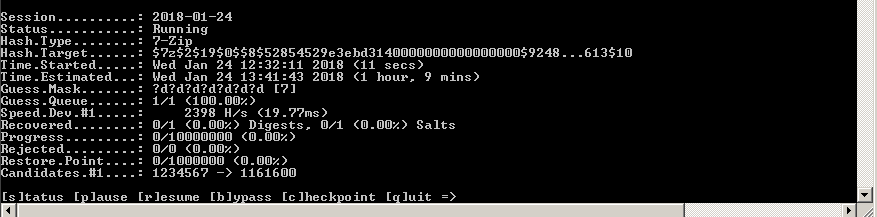

Hashcat сам определит все устройства GPU / CPU в компьютере и начнет расшифровку.

Тестируем возможности программы

Запускаем Hashchat. Указываем тип хеша как m 11600 (7zip), обновление статуса поиска каждые 60 секунд, выходной файл и маску для поиска.

Поиск по маске позиционируется улучшенным вариантом брутфорса. Зная что-то о паттерне пароля, мы можем значительно ускорить перебор. Предположим, это дата, имя или год или любые предполагаемые символы, например, ?R ?R ?R — любые три символа русского алфавита.

В данном случае это любые семь цифр. Стоит учитывать, что если длина пароля составляет шесть цифр, то мы его не найдем и нужно повторить попытку. Для автоматизации процесса предусмотрена галочка «инкремент».

hashcat64.exe -a 3 --session=2018-01-24 -m 11600 -w 3 --status --status-timer=60 --potfile-disable -p : --gpu-temp-disable -o "E:\asus\result.txt" --outfile-format=3 "E:\asus\hash.txt" ?d?d?d?d?d?d?dИтог: в файле E:\asus\result.txt. Пароль 3332221 подобран примерно за 10 секунд.

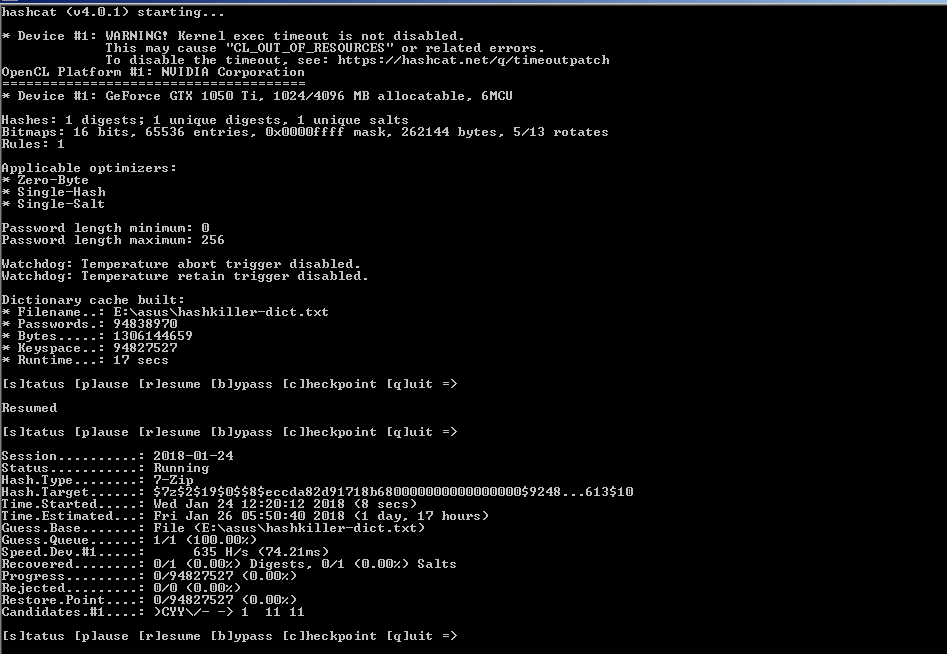

Пробуем увеличить длину пароля. Скорость перебора заметно упала — до 635 паролей в секунду.

Результат: пароль 3334566611 — 10 знаков. Для его восстановления потребовалось около трех минут.

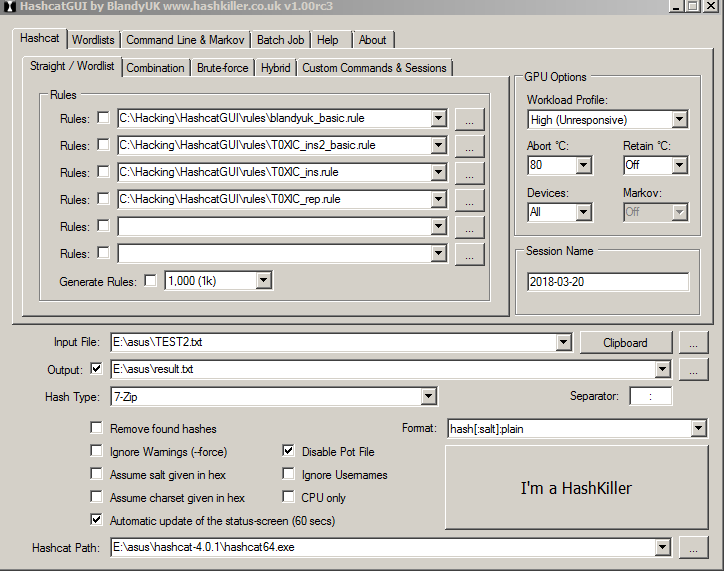

Усложним задачу. Пароль теперь состоит из букв латинского алфавита и цифр. Длина пароля выросла до 11 знаков. В программе есть ряд опций еще более ускоряющих подбор. Очевидный вариант — подобрать с помощью базы стандартных паролей.

Ставим словарь HashKiller Passwords. В папке программы уже есть пример — слов так на 1000. Добавляем наш словарик во вкладке «Wordlists & Markov». Скачиваем словарик HashKiller Passwords, а затем извлекаем его, к примеру, в папку Dict.

Пример запуска:

hashcat64.exe -a 0 --session=2018-01-24 -m 11600 -w 3 --status --status-timer=60 --potfile-disable -p : --gpu-temp-disable -o "E:\asus\result.txt" --outfile-format=3 "E:\asus\hash.txt" "E:\asus\hashkiller-dict.txt"

Markov является еще одним вариантом комбинированного подбора и имеет отдельный исполняемый файл. https://ru.wikipedia.org/wiki/Цепь_Маркова

Опция плохо документирована. В справке к GUI для набора символом ?d?l?u (Латинские буквы и цифры) рекомендуется значение 40.

Также мы используем гибридную атаку. Это поиск слова из словаря с добавлением окончания маски, к примеру, Password113, Qwe1235.

Также в программе существуют готовые маски в формате .hcmask, которые позволяют перебрать известные паттерны строчка за строчкой. Лишние строки можно комментировать, открыв этот файл Блокнотом. Их также можно использовать как с опцией «инкремент», так и комбинировать со списком слов.

Помимо гибридных атак программа поддерживает правила подбора по определенным алгоритмам, выявленным опытным путем, которые дают хорошие результаты.

Так называемый перебор по правилам является самой технически сложной атакой и представляет собой язык программирования. По словам разработчиков, такой подход работает быстрее, чем регулярные выражения. Готовые правила уже можно использовать, загрузив их в GUI из каталога rules в Hashchat. С учетом указанных опций за 2,5 часа программа выдала результат.

Пароль Property123

Радужные таблицы

В примере у нас довольно сложный алгоритм шифрования. Если вы подбираете, например, хеш к MD5 за разумное время, и ваш пароль так и не подобран, имеет смысл обратить внимание на последний аргумент — радужные таблицы. Это расчетные значения хешей для всех распространённых паролей, которые были посчитаны и сохранены в условной таблице. Зная алгоритм хеширования, можно загрузить таблицу в память и провести поиск нужного хеша. Обычно они используются для подбора большого количества паролей в кратчайшие сроки, например, всех утекших паролей к веб-приложению, но это другая история.

На сегодняшний день есть два проекта, поддерживающие различные типы хешей:

- Rainbowcrack — поддерживает четыре алгоритма хеширования: LN/NTLM, MD5 и SHA-1

- rcracki_mt или rcracki для Linux -MD4, MD5, DoubleMD5, SHA1, RIPEMD160, MSCACHE, MySQL323, MySQLSHA1, PIX, LMCHALL, HALFLMCHALL, NTLMCHALL, ORACLE

Заключение

Не обладая большими вычислительными ресурсами, сегодня все же можно расшифровать даже очень стойкие типы хешей. Учитывая их широкое распространение в качестве стандарта, на данный момент, многие приложения являются уязвимыми априори. Возможно, в ближайшем будущем нас ожидает переход на такие стандарты, как SHA-2 или ГОСТ_Р_34.11-2012. Пока же остается лишь пользоваться общими рекомендациями по генерации паролей:

- Не использовать общие слова из ежедневного употребления. Их всего-то несколько тысяч.

- Не использовать слова, после которых стоят цифры или буквенные ряды на клавиатуре. Добавив 1231231 к Qwerty, вы не сделаете пароль более защищенным. Весь словарь и маски можно перебрать за полдня.

- Стандартные комбинации удваивания слов и т.д. легко разбираются правилами подбора, которые ориентированы на такие приемы.

- Не использовать личную информацию. В нашем мире слишком много информации в общем публичном доступе.

Комментарии (34)

kukumumu

30.03.2018 09:41+1Число комбинаций для 5-символьного числового пароля 10^5, а не 5^10, разве нет? И со вторым примером та же история.

darthslider

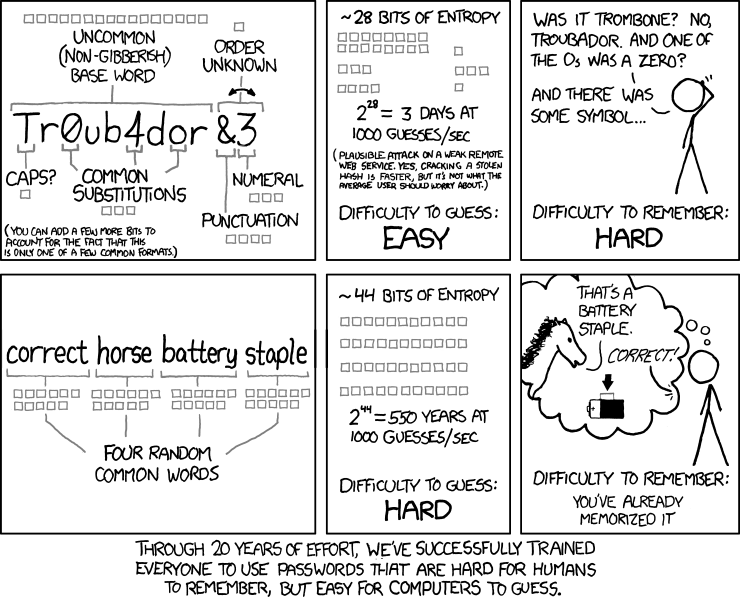

30.03.2018 10:32Как тут не вспомнить классику

Длинна пароля сейчас, при соблюдении некой минимальной сложности, важнее алфавита.

Alter2

30.03.2018 12:02+1Кто бы еще это растолковал разнообразным интернет-сервисам со своими требованиями к паролям.

Скрытый текст

darthslider

30.03.2018 12:02Когда я был клиентом Альфа Банка у них был лимит на 16 символов пароля для интернет банкинга :(

Apache02

30.03.2018 12:27Нет никакого смысла в максимальной длине вводимого пароля. Все равно в базе только хеш фиксированной длины. А хеш можно посчитать для любой длины.

sotnikdv

31.03.2018 06:16Смысла нет, а максимальная длина есть.

Точно так же как нет смысла ограничивать какие символы могут использоваться, не в смысле «должен включать псевдосимволы», а «только буквы, цифры и дефис»

Все идет или к отказу от запоминаемых паролей (пассворд менеджеры) или к отказу от пароля, как основного фактора вообще (уже начались пины и т.д.)

aleaksah

01.04.2018 10:15Вот только чем длиннее пароль — тем больше вариантов нужно будет проверить при подборе, соответственно подбор займет больше времени и не факт что закончится успехом

hexcsl

01.04.2018 10:15Хорошо если они хэш сохраняют. А если plaintext пишут и поэтому ограничились в 16 символов?

namikiri

30.03.2018 14:29РЖД боится спецсимволов, Сбербанк тоже. Вопрос: почему? Чего они боятся и зачем искусственно сокращают сложность пароля? А не хранят ли они его часом в открытом виде?

darthslider

30.03.2018 14:32Ой, парольная политика отдельных ресурсов это вообще больная тема. Может луна в козероге была, когда сайт делали, поэтому нельзя спецсимволы? Ну, по крайней мере это лучшая версия, что у меня есть.

navion

30.03.2018 16:29Боятся кривого экранирования спецсимволов или действительно не осилили его нормально реализовать.

ZyXI

31.03.2018 01:05У ВТБ последний раз, когда я смотрел (несколько месяцев назад) было ограничение на 20 цифр, при этом цифры ещё не должны повторяться. Посмотрел ещё раз сегодня:

Новый пароль должен быть от 6 до 20 цифр, не менее 3-х различных цифр, не допускается введение подряд одной и той же цифры. Пароль не должен совпадать с УНК или логином.

У Банка Москвы такой лютой ереси нет, но не думаю, что их личный кабинет долго проживёт после слияния.sotnikdv

31.03.2018 06:17О, сразу проще писать переборщик, отсекаем сразу кучу вариантов паролей, молодцы, люблю.

sotnikdv

31.03.2018 06:14Спорно. Количество вариантов этого пароля 5 000 (общеупотребительный словарь) ^ 4 или 2 ^ 49. А буквы-цифры-псевдосимволы (пусть 4) да 10 символов пароль — это 40 ^ 10 или 2 ^ 53.

Да и проблемы те же, люди будут использовать готовые фразы.

Проблема в пароле, как таковом, как в основном средстве аутентификации.

vesper-bot

30.03.2018 12:39Вам ещё повезло, что пароль был словарный. Если бы он был честным рандомом, никогда бы не смогли подобрать.

ALexhha

30.03.2018 14:01Я видел, как в течение недели с помощью двух 22-ядерных Xeon восстанавливают пароль к zip.

а какой пароль там был? Сколько символов, были ли спец символы и т.п.? Мне кажется, что сложный 16+ символьный пароль будет очень сложно подобрать

darthslider

30.03.2018 14:08+1Я ведь правильно понимаю, что всегда есть крошечный шанс, что запущенный на удачу брутфорс угадает пароль за очень короткий срок, просто потому, что повезло, хотя полный перебор занял бы столетия?

Psychosynthesis

30.03.2018 18:39Тут всё зависит от того насколько продвинутый брутфорс. Есть брутфоресеры, позволяющие ломать в несколько потоков, где возможный диапазон значений пароля разбивается на несколько сегментов и перебираются они параллельно. В таком случае да — правильно понимаете.

Если же это совершенно тупой перебор «в лоб», с нуля, а пароль пусть и какое-нибудь простое, но относительно длинное слово (например «абракадабра» и цифра в конце), тогда шанс подобрать его за короткий срок нулевой. Разве что есть словарь.

darthslider

02.04.2018 11:09То есть брутфорсер всегда начинает, условно, с пароля десять нулей, потом на один больше и так далее? Мне казалось точка старта должна быть более-менее случайной среди всех возможных вариантов.

Psychosynthesis

02.04.2018 15:06Дак в этом и суть брутфорса — тупой перебор. Точка старта, во всех брутфорсерах, которые мне довелось видеть, либо вообще не задаётся (читай с нуля), либо может быть выбрана, например если ты знаешь что искомый пароль строго 6 символов.

Самые продвинутые могут делить область подбора на диапазоны и подбирать в параллель, особенно если брутится файл и есть возможность открыть копию.

darthslider

02.04.2018 15:21Получается, что пароль с первым символом, условно, «a», более уязвим к перебору, чем пароль с первым символом «z»?

lonelymyp

30.03.2018 17:40Интересно, а сколько реально будет угадываться Tr0ub4dor&3 для 7зипа, без шаблонов и словарей, перебором.

darthslider

02.04.2018 11:10Долго. Это относительно надёжный пароль, просто его очень сложно запомнить и высоки шансы найти такой пароль на стикере на мониторе у одного из пользователей (или под клавиатурой, если пользователь подкован в ИБ).

nerudo

А если число комбинаций было P=n^m считать было бы значительно проще ;)

GTRch Автор

Все так как вы говорите — поправим, спасибо за комментарий!

SerVB

Все еще не поправили… Правильное число комбинаций тут 10^5. Для каждой из пяти позиций независимо выбирается любой из 10 символов алфавита.

Ну и дальше то же.