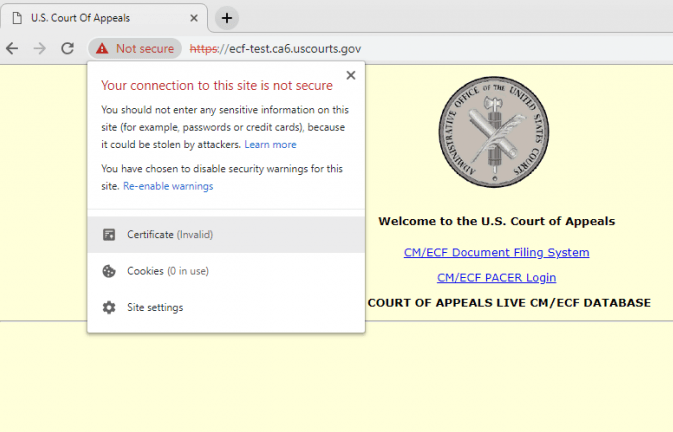

Сертификат DigiCert, используемый веб-сайтом Апелляционного суда США, истёк 5 января 2019 года и не был продлён. На сайте размещены ссылки на систему подачи документов и PACER (система публичного доступа к судебным электронным записям)

Согласно исследованию Netcraft, десятки государственных сайтов США стали или небезопасными, или недоступными во время продолжающегося федерального шатдауна. Среди них важные платёжные порталы и службы удалённого доступа, которыми пользуются НАСА, Министерство юстиции США и Апелляционный суд.

Около 400 000 федеральных служащих в настоящее время находятся в вынужденном отпуске. Поэтому не слишком удивляет, что никто не удосужился продлить более 80 сертификатов TLS на государственных сайтах в зоне .gov. Cитуацию усугубляет то, что некоторые из этих заброшенных сайтов стали недоступны из-за строгой политики безопасности HSTS, которую внедрили до шатдауна.

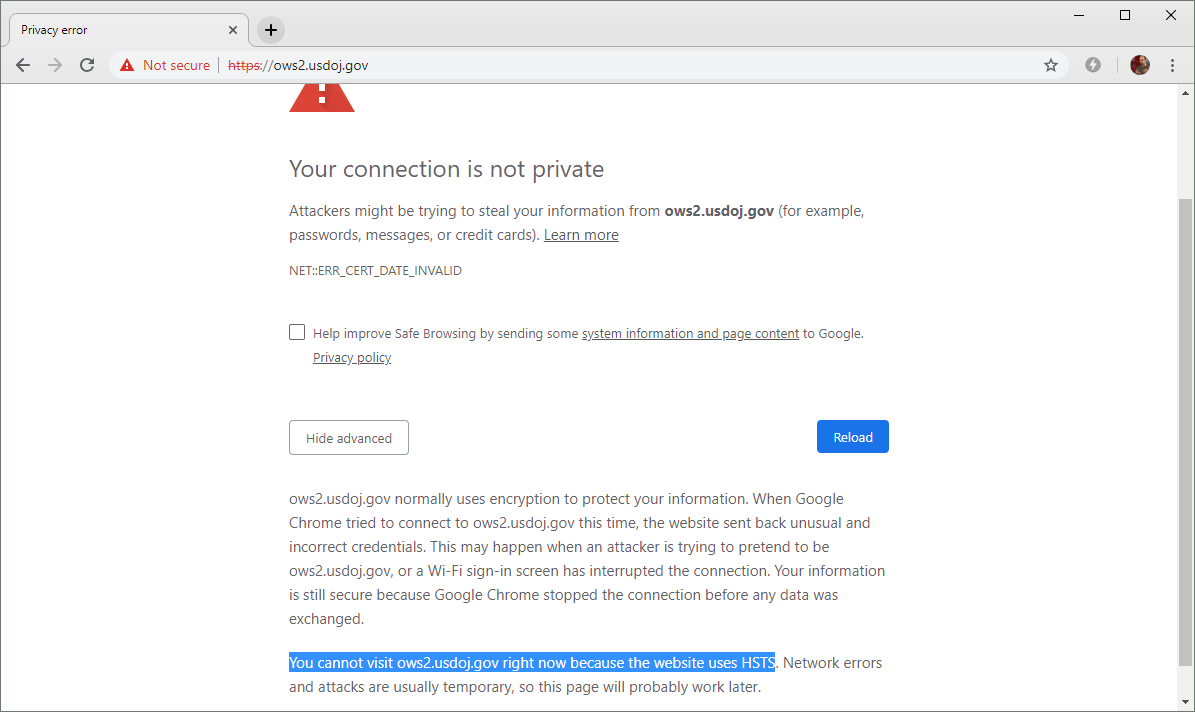

Один из примеров — https://ows2.usdoj.gov, веб-сайт Министерства юстиции США. Его сертификат истёк за неделю до шатдауна. Сертификат был подписан доверенным центром сертификации GoDaddy, но не обновлялся с момента его истечения 17 декабря 2018 года.

Все поддомены Министерства юстиции США охвачены политикой HSTS. В сочетании с истёкшим сертификатом TLS это в настоящее время мешает пользователям проигнорировать предупреждения и зайти на сайт

Домен usdoj.gov и все его поддомены включены в список предварительной загрузки HSTS Chromium. Это разумная мера безопасности, которая вынуждает современные браузеры использовать только безопасные, зашифрованные протоколы при доступе к веб-сайтам Министерства юстиции. В то же время доступ блокируется при обнаружении сертификата с истёкшим сроком действия. В этих случаях современные браузеры, такие как Google Chrome и Mozilla Firefox, намеренно скрывают расширенную опцию, которая позволит пользователю обойти предупреждение и перейти на сайт.

Признавая плачевность ситуации, эксперты Netcraft считают, что всё-таки между удобством использования и безопасностью следует выбрать второе, если нельзя получить и то, и другое. Если бы у пользователей была возможность игнорировать такие предупреждения, то они стали бы уязвимы для атак типа MiTM, для борьбы с которыми и предназначаются сертификаты TLS.

Впрочем, правильная политика HSTS настроена лишь на нескольких сайтах .gov. Они отображаются в списке предварительной загрузки HSTS, а остальные пытаются установить политику через HTTP-заголовок Strict-Transport-Security. Такая политика не будет выполняться с истёкшим сертификатом, она эффективна только в том случае, если пользователь уже посещал сайты раньше.

Таким образом, на большинстве затронутых сайтов будет отображаться предупреждение системы безопасности, которое пользователь сможет обойти, пишет Netcraft: «Это создаёт некоторые проблемы безопасности, поскольку пользователи с большей вероятностью игнорируют эти предупреждения безопасности и становятся уязвимыми для атак типа MiTM».

Этот сайт НАСА до сих пор использует просроченный сертификат, но домен не входит в предварительный список HSTS. Таким образом, пользователи могут игнорировать предупреждения браузера и перейти на сайт

Например, домен https://rockettest.nasa.gov/ не включён в список предварительной загрузки HSTS, а срок действия сертификата истёк 5 января 2019 года.

Другой пример наглядно демонстрирует потенциальную опасность игнорирования предупреждений безопасности браузера. Сертификат сайта лаборатории в Беркли https://d2l.lbl.gov истёк 8 января 2019 года (хотя Berkeley Lab не затронута шатдауном) и ещё не заменён. Поскольку нет эффективной политики HSTS, пользователи могут игнорировать предупреждения браузера и перейти к форме для логина. В этом примере нажатие рядом с адресной строкой браузера явно посоветует пользователю не оставлять на странице никакой конфиденциальной информации.

Правительственный шатдаун произошёл из-за упрямой позиции двух сторон на американской политической сцене. Президент Дональд Трамп не желает идти на компромисс по вопросу стены с Мексикой, а демократы отказываются утвердить бюджет, содержащий $5,7 млрд для возведения стены. Если шатдаун продлится, а федеральные служащие останутся в отпуске, в ближайшее время ещё больше государственных сайтов могут оказаться недоступными из-за просроченных сертификатов TLS.

Комментарии (30)

Rsa97

13.01.2019 23:12Сертификат был подписан доверенным центром сертификации GoDaddy, но не обновлялся с момента его истечения 17 декабря 2018 года.

Ну, тут шотдаун не при чём, он начался только 22 декабря.

Anton-V-K

14.01.2019 18:10шотдаун = shotdown — поражение (воздушной) цели

шатдаун = shutdown — отключение, простой

Max2UP

14.01.2019 07:28Просто надо разгонять ИТ менеджмент ответственный за работу этих сайтов. Ситуация была абсолютно читаемая и предсказуемая. Можно было все сделать заранее.

У нас на аутсорсе есть несколько .gov сайтов. Продлили сертификаты несмотря на шатдаун.

mikhaelkh

14.01.2019 12:59Когда грядёт принудительный неоплачиваемый отпуск, руки так и тянутся проявить инициативу и сделать всё, чтобы как можно дольше в тебе не нуждались, не правда ли?

Max2UP

14.01.2019 15:211. никто не знал на сколько этот отпуск. обычно это пару дней.

2. деньги за этот период госслужащие на 99% получат(сенат уже подписал соответствующий закон). Хотя получается, получат за просто так.

3. подобные работы всегда нужно делать заранее. А там вообще есть сертификат с пропущенной датой за неделю до шатдауна.

4. после «отпуска» может последовать увольнение и перевод многих позиций на аутсорс. Собственно так и произошло с теми агентствами, с которыми мы работаем. Мы начинали просто как консультанты по отдельным вопросом, потом начали помогать там, где их внутренние отделы тормозили. Как результат, через 5 лет их внутренний отдел сокращен на 60%.

LAG_LAGbI4

14.01.2019 09:37-1У нас в России вообще самому нужно нужные корневые сертификаты ставить, чтобы всё корректно работало.

amarao

14.01.2019 13:02Один из аргументов против https everywhere. Идея хорошая, реализация — г-но на палочке, потому что все сертификаты expires.

Сделали бы on first visit сертификат, на всё последующее — молчаливое доверие ключу (как у ssh) — проблем бы не знали.

gecube

14.01.2019 13:25Сделали бы on first visit сертификат

И ответственность за валидацию того, куда сходил пользователь, ложится на его плечи?

не-е-е-е-е, чего-то какой-то неправильный пример.

Т.е. да — сравнение сертификата, который сейчас и который был — это несомненно нужно.

Но точно — не бездумное сохранение первого, который отдается on first visit

amarao

14.01.2019 15:00Я ж и сказал: сертификат. Сертификат отличается от просто ключа наличием подписи от CA. Пришёл на сервер первый раз — долго мучительно проверяешь репутацию и думаешь, оно это или нет.

Как только поверил — сохранил сертификат, после этого веришь ключу. Можно глянуть CRL, но больше никакой валидации сертификата на сроки и т.д. Если мы доверяли сайту в прошлом, то пока нам явно не скажут «отозвано», то мы этому сайту продолжаем доверять.

… Но такое никто не будет делать, потому что всем нравится стричь бабло за краткосрочные сертификаты, экспайр которых ставит бизнес раком.

gecube

14.01.2019 15:09… Но такое никто не будет делать, потому что всем нравится стричь бабло за краткосрочные сертификаты, экспайр которых ставит бизнес раком.

эм… как можно стричь бабло на Let's Encrypt? Не совсем понимаю. Расшифруйте, пожалуйста.

amarao

14.01.2019 15:19Let's Encrypt делает вид, что решает эту проблему, а на самом деле он делает её ещё хуже.

Сейчас он гробит коммерческие конторы с продажей сертификатов, с одной стороны.

С другой стороны, если CA от LE ляжет, то мы останемся без половины интернета (а то и больше) в течение пары месяцев. Причём, LE настаивает на certbot'е, т.е. если с коммерческими сертификатами люди привыкли обновлять сами раз в N лет, то на LE все привыкают в режиме «включил — само работает».

Это пример дичайшей централизации единой точки отказа. Возможно, оборов лобби от PKI, они смогут заняться улучшением стабильности, но сейчас они работают строго в противоположном направлении.

rogoz

14.01.2019 15:40С другой стороны, если CA от LE ляжет, то мы останемся без половины интернета (а то и больше) в течение пары месяцев.

Чё это? Как минимум на файрфоксе, если просроченный сертификат, можно «Добавить исключение» и посмотреть сайт. Так пишите, как будто прям всё отрубится с концами.

inkvizitor68sl

14.01.2019 15:54Ну LE это не только одна конкретная компания, но и протокол ACME.

Будем надеяться, что какой-нибудь условный гугл реализует свой ЦА на ACME, сможет продавить его корневой везде (или так же кросс-подпиской сделает, как LE в молодости), а остальные подтянутся позже.

Проблема, правда, в том, что IT-отрасль сейчас стагнирует, очень много ресурсов уходит на попытки успеть за динамично развивающимся законодательством (и это не наша локальная проблема) — все компании ушли в себя и не делают ничего общественно полезного (да и качество продуктов хромать стало). Хотя можно Паше Дурову идейку подкинуть, может у него в команде есть руки на подобное.

amarao

14.01.2019 15:59От того, что их будет больше, проблема не станет меньше. Точнее станет, но не существенно. Все они хотят частого обновления сертификатов, а это строго противоречит идее «работать, даже если чужой дядя лёг». И так у нас есть «core internet infrastructure» в форме DNS, не надо туда ещё одну централизованную сущность дотаскивать.

inkvizitor68sl

14.01.2019 16:13> Точнее станет, но не существенно.

Ну почему. Проблему можно решить указанием нескольких CA в конфиге certbot-а. Не работает первый (именно не работает, а не не проходит валидацию) — идём в следующий.

> И так у нас есть «core internet infrastructure» в форме DNS

А система сертификатов и так централизована by design. Просто мы привыкли к тому, что регистратора можно сменить в любой момент. Если ACME (и протокол, и инфраструктура вокруг него) будет позволять то же самое — почему нет?

gecube

14.01.2019 17:12А еще лучше использовать какой-нибудь thawte, который уже попал в CRL, но клиент об этом не знает, потому что кривой OCSP.

Можете прокомментировать habr.com/post/332730?

amarao

14.01.2019 18:35Спасибо, прочитал. Узнал много нового для себя. Это всё ещё не выглядит как решение проблемы децентрализации и зависимости от third party (хотя частично и ослабляет все эти CRL-заморочки).

gecube

14.01.2019 18:37+1Я знаю! Я знаю!!! Чтобы быть на волне хайпа — можно все сертификаты хранить в блокчейне )))) И все довольны.

/если что — это шутка/

amarao

14.01.2019 18:49Это не шутка. Я бы даже сказал, что хранить надо CRL. И он должен быть общий между CA, а все желающие должны иметь возможность синкнуть его. Как только приватный ключ CA/intermediate CA экспайрнулся, все сертификаты должны быть expired и такую штуку из чейна можно вытирать без вопросов. А дальше вопрос исключительно распределённого пула CA. Мне нравится. Очень.

Можно даже обязать все CA в белосписных в браузерах поддерживать общий пул и предоставлять OSCP-подобную штуку для всех (включая конкурентов).

inkvizitor68sl

14.01.2019 15:34> ows2.usdoj.gov

Network Error (gateway_error)

An error occurred attempting to communicate with an HTTP or SOCKS gateway.

The gateway may be temporarily unavailable, or there could be a network problem.

Может он там и не нужен?

Dioxin

15.01.2019 07:24Около 400 000 федеральных служащих в настоящее время находятся в вынужденном отпуске

Если отпуск оплачиваемый то у Трампа появилось 400 000 дополнительных потенциальных избирателей.

Max2UP

15.01.2019 18:19по умолчанию, он не оплаченый. Но там сенат вроде собирается выпустить дополнительный закон (он и раньше применялся), что бы сделать выплату.

gecube

Вот почему нужно использовать сертификаты с автопродлением, вроде LE.

Качество статьи (с точки зрения орфограции и пунктуации) — как всегда на «уровне».

Не понимаю — куда опять люди, которые публикуют, спешат!?

dmial

На курсы орфограции, конечно же.