Как уже неоднократно обсуждалось, в нынешних условиях почти каждому жителю Беларуси и России грозит опасность физического заключения. На любого человека может поступить анонимный донос, например, о финансировании экстремистов. Далее правоохранительные органы организуют обыск в квартире подозреваемого в присутствии понятых, при необходимости вскрыв входную дверь. Все компьютеры и мобильные устройства изымаются для экспертизы.

Естественно, в квартире находят множество улик, позволяющих квалифицировать гражданина сразу по нескольким статьям.

В таких условиях чрезвычайно важно перед обыском надёжно удалить всю информацию с накопителей и мобильных устройств, чтобы злоумышленник не получил доступ к контактной книге, аккаунтам в социальных сетях и мессенджерах — иначе вы подставите своих товарищей и предоставите дополнительные улики следствию.

Запас времени

Одна из главных задач — обеспечить хотя бы небольшой запас времени перед тем, как злоумышленник получит доступ к содержимому ваших накопителей.

Запас времени нужен, чтобы успеть выполнить все необходимые манипуляции — запустить процессы уничтожения информации на носителях.

Cледует предусмотреть наличие резервного источника питания, то есть UPS (ИБП), для всех компьютеров. Он даст возможность сделать всё необходимое, если злоумышленник отключит подачу электроэнергии.

Система раннего реагирования может быть организована различными способами:

- единомышленники в правоохранительных органах, у которых есть доступ к информации о заведении новых уголовных дел и проведении оперативно-розыскных мероприятий (как показывает практика, это один из самых эффективных методов раннего реагирования. Сотни мирных граждан сумели вовремя эвакуироваться незадолго до начала враждебных действий силовиков);

- видеокамеры наружного наблюдения у въезда во двор, входа в подъезд, входа в квартиру. Современные системы общедомового видеонаблюдения иногда предусматривают аккаунты для жильцов с доступом к видеопотоку. Общую систему видеонаблюдения можно дополнить личными видеокамерами на своём этаже. Удобно организовать удалённый доступ, чтобы наблюдать картинку с мобильного телефона.

- укреплённые двери и окна.

Резервные копии

Делать резервные копии рекомендуется всем пользователям, но в данном случае это совершенная необходимость.

Старую схему резервного копирования 3-2-1 в нашем случае придётся немного скорректировать, чтобы по основному месту жительства не осталось никаких бэкапов. Резервные копии можно делать в облачных хранилищах, на удалённом хостинге, на своём запасном сервере, который физически удалён от основной базы.

Доступ к резервным копиям должен быть невозможен для злоумышленника, знающего пароль, получившего доступ к вашему компьютеру и мобильным устройствам. Допусти?м вариант двухфакторной аутентификации с использованием устройства, которое по объективным причинам не может быть захвачено злоумышленником (например, физически находится в банковской ячейке зарубежного банка). Или доступ по схеме разделения секрета Шамира c обязательным участием нескольких доверенных сторон.

Непосредственная зачистка

Linux

SSD

Быструю зачистку дисков ATA/NVMe обеспечивает метод ATA/NVMe Sanitize Crypto Scramble (он же Secure Erase, Crypto Erase). Этот метод изменяет ключ шифрования для SSD с внутренним шифрованием, так что все данные превращаются в бессмысленный поток мусора.

В случае большого запаса времени можно использовать физическое стирание блоков ATA/NVMe Sanitize Block Erase или многократную физическую перезапись блоков ATA/NVMe Sanitize Overwrite. Это очень медленный метод, но он физически на 100% гарантирует удаление информации.

К сожалению, для этих операций нет простых в использовании универсальных опенсорсных инструментов, так что придётся использовать или программы, предоставленные производителем (опция Secure Erase или Sanitize в BIOS/UEFI), или бесплатные утилиты типа hdparm и nvme-cli из проприетарного комплекта Parted Magic. Отметим, что Parted Magic — платный продукт, но отдельные утилиты распространяются бесплатно и с открытым исходным кодом.

В качестве самого простого варианта, можно запустить процедуру повторной установки ОС с переформатированием и перешифрованием диска (full disk encryption).

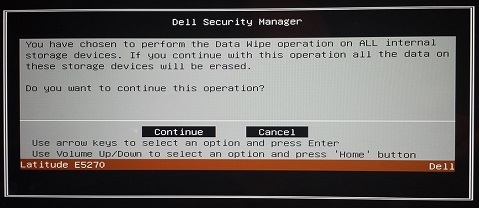

В общем, порядок действий такой: проверить BIOS/UEFI на наличие опций Secure Erase или Sanitize. Если есть, воспользоваться ими. Вот соответствующая документация по стиранию накопителя из BIOS на официальных сайтах вендоров для ноутбуков разных моделей:

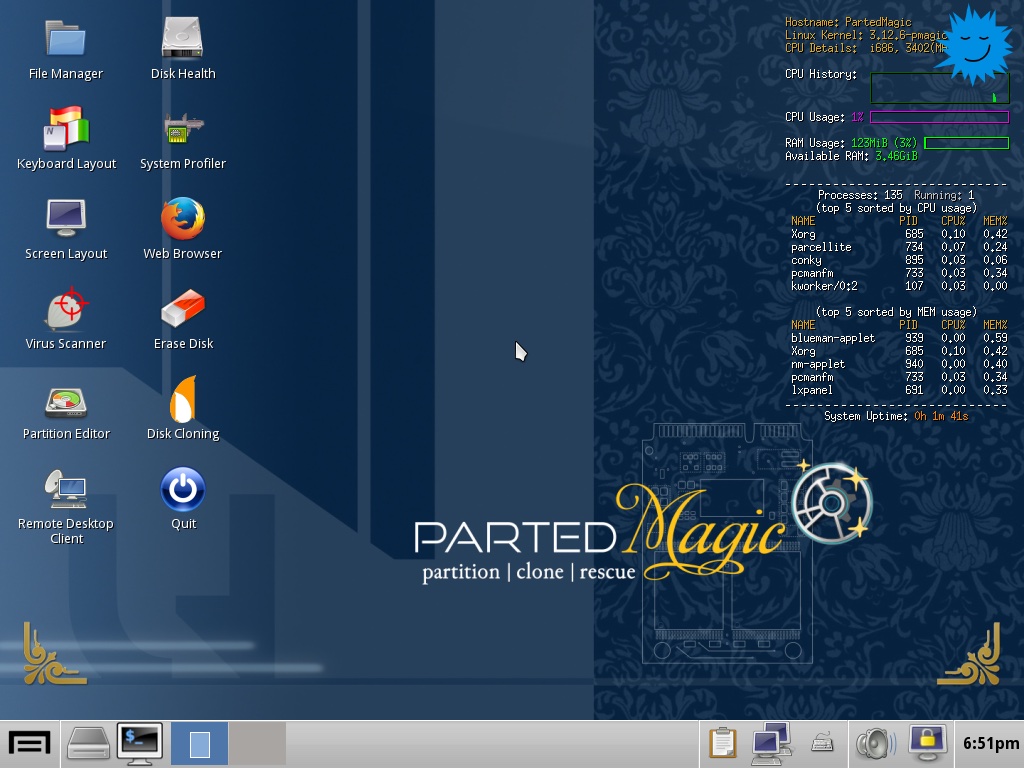

Если такой опции нет, можно купить или скачать с торрентов образ Parted Magic — последняя версия в официальном магазине

parted_magic_2021_05.12.iso — и сделать загрузочную флэшку или DVD c помощью утилиты Rufus (Windows) или Etcher (macOS).

Программа предоставляет простой и удобный интерфейс для стирания HDD/SSD.

Нужно понимать, что эти опции предназначены для полного стирания диска, а не отдельных директорий или логических дисков.

Для внешних дисков под Linux можно использовать команду

blkdiscard с обнулением всех блоков:$ blkdiscard /dev/sdXЕсли контроллер или накопитель не поддерживает такую функциональность, то остаётся вариант повторного запуска полнодискового шифрования (утилиты LUKS или Veracrypt).

Менее безопасный способ — стереть файлы вручную и заполнить сектора псевдослучайными данными. Например, с помощью утилиты BleachBit или из командной строки с помощью

secure-delete. $ apt-get install secure-deleteЭта комплект из четырёх инструментов, в том числе

srm для безопасного удаления файлов, sfill для затирания пространства, которое на диске помечено пустым, и др. $ srm private/*$ sfill /home/usernameПрограмму удобно ставить в bash-скрипты для удалённого удаления приватных директорий.

HDD

Для системных/внутренних HDD порядок действий такой же: проверить BIOS на наличие опций Secure Erase или Sanitize. Если их нет, то переустановить ОС с перешифрованием всего диска.

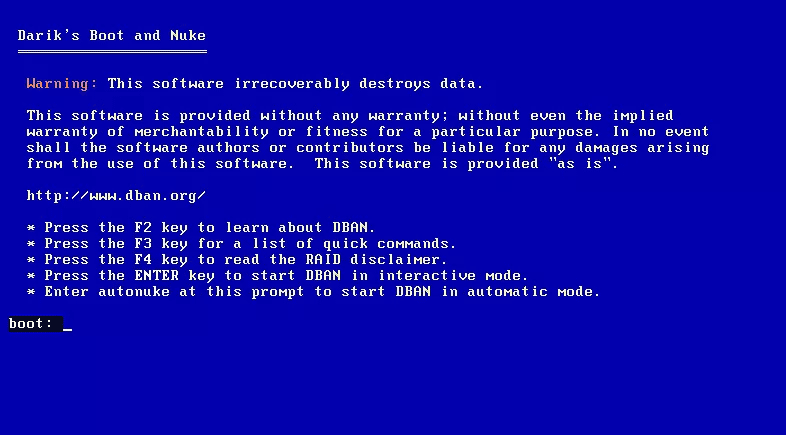

Поскольку второй вариант очень медленный, то в качестве альтернативы можно загрузить System Rescue CD, Darik's Boot And Nuke (DBAN) и ShredOS.

Windows

Как обычно, самое простое и надёжное решение — проверить BIOS/UEFI на наличие опций Secure Erase или Sanitize. Если их нет, поискать утилиты от производителей для стирания HDD и SSD.

В конце концов остаются загрузочные образы System Rescue CD, Darik's Boot And Nuke (DBAN) и ShredOS, а также самый медленный метод с переустановкой Windows и перешифрованием всего диска (Veracrypt или Bitlocker).

Альтернативный (небезопасный) способ — стереть файлы и перезаписать секторы несколько раз случайными данными с помощью программ типа BleachBit и PrivaZer. Для SSD в крайнем случае можно запустить Defrag режиме Optimize.

Удаление отдельных файлов осуществляют те же инструменты. Но это ненадёжный метод, потому что следы файла остаются в других местах системы — в кэше, свопе, индексах и т. д. Надёжнее зачищать накопители целиком.

Временная эвакуация

Если запас времени достаточный, то есть возможность не только удалить всю информацию, но и временно эвакуироваться в безопасный район. На практике встречается два варианта:

- эвакуация за границу;

- эвакуация в деревню.

В первом случае лучше выбирать страны, в которых злоумышленникам будет сложнее вас достать.

Во втором случае необходимы дополнительные меры предосторожности: новая симка, новая цифровая личность, отказ от безналичных расчётов и т. д. Подробнее см. «Виртуальные личности, анонимность, одноразовые симки — суровая реальность в мире тотальной слежки» и «Практическое руководство по анонимности в онлайне».

Что касается внутренней эмиграции, то по объявлениям можно арендовать домик в деревне и рассчитаться с владельцем наличными. Доехать желательно на попутке или такси, рассчитаться наличными, высадиться за несколько километров от точки назначения.

Во время эвакуации в бытовых вопросах могут помочь жена, родственники и знакомые, но лучше не вовлекать их и не делиться никакой информацией о своих планах, местонахождении и т.д. (для их же блага). Конечно, это касается только внутренней эмиграции. В случае отъезда за границу, то даже в ближайших странах (Украина, Литва, Польша) можно чувствовать себя в относительной безопасности, открыто общаться с родственниками, коллегами, участвовать в зум-конференциях, официально работать, получать зарплату и т. д. В общем, жить привычной жизнью. В этом смысле отъезд за границу выглядит предпочтительнее, чем эмиграция в деревню, где приходится соблюдать строгие правила конспирации.

Как показывает опыт Беларуси, на практике выбор варианта эмиграции обычно зависит от предполагаемой меры наказания: административный арест или тюремное заключение. В первом случае проще на несколько месяцев скрыться в деревне, во втором случае — временно отъехать за границу.

«Красная кнопка»

Для экстренных ситуаций разработаны специальные мобильные программы типа «Красная Кнопка». Смысл в том, что в случае опасности человек незаметно нажимает кнопку на телефоне. Например, её можно нажать в кармане незаметно от посторонних.

Пока что функциональность таких приложений весьма ограничена. Они всего лишь рассылают SMS и уведомления о чрезвычайной ситуации с GPS-координатами по списку контактов. Специально для Беларуси в приложении реализовали функцию «Отложенный запуск», поскольку там силовики часто брутально задерживают граждан и сразу отбирают мобильный телефон, а также во время протестов отключают мобильный интернет — и нажать «Красную кнопку» становится невозможным. Поэтому перед посещением акций протеста человек ставит таймер. Если время истекло и таймер не отменён, то пользователь считается задержанным и его данные автоматически отправляются правозащитникам.

Хотелось бы расширить функциональность этих приложений. Например, сразу после рассылки уведомлений стереть все данные с телефона (возврат к заводским настройкам). Поскольку задержанные всегда сообщают правоохранителям пинкод, эффективным является только настоящее удаление информации. Хотя это может вызвать подозрения у правоохранительных органов. Так что в идеале лучше подменять содержимое настоящей системы невинными файлами.

Кроме того, хотелось бы реализовать доступ к удалённому серверу по SSH, чтобы по нажатию «красной кнопки» на сервере автоматически срабатывал bash-скрипт по удалению информации с накопителей, потому что после задержания гражданина с мобильным телефоном высока вероятность обыска у него дома. Возможно, данную функциональность можно реализовать с помощью каких-то других приложений, чтобы «повесить» на боковую кнопку смартфона удалённый запуск скрипта по SSH.

P. S. Замечания и дополнения к статье приветствуются. Защита приватности в ситуации правового дефолта — наше общее дело.

На правах рекламы

Закажите сервер и сразу начинайте работать! Создание VDS в течение минуты, в том числе серверов для хранения большого объёма данных до 4000 ГБ. Эпичненько :)

Подписывайтесь на наш чат в Telegram.

Sheti

Самый надежный вариант это физическое уничтожение носителя. С SSD в принципе это сделать не сложно.

Ещё вроде есть вариант когда ключ шифрования диска и загрузчик на флэшке, а шифрованные данные на диске. Без флэшки диск не расшифровать.

orthoxerox

Есть специальные шкафы для ускоренного сжигания содержимого.

novoselov

Один системный диск с неважными данными внутри компьютера, второй внутри NAS c бесперебойником. Внутри NAS магнетрон из микроволновки, который включается по красной кнопке, лучше по принципу убрал палец с кнопки — запустился магнетрон или как вариант отдельный PIN телефона на запуск (можно и чужими любопытными руками).

После этого можно спокойно показывать содержимое компа, а в NAS типа пустые диски.

YMA

Варианты быстрого уничтожения данных на хабре обсуждались раз 5 как минимум ;)

Вроде в итоге сходились к тому, что самое лучшее — термитный заряд вокруг накопителя, затем — механическое измельчение.

И не потому, что это гарантированное уничтожение информации, а потому, что очень наглядное. В случае же с уничтожением ключей шифрования или secure erase у злыдней есть соблазн проверить с помощью терморектального криптоанализатора — а не лукавите ли вы, что всё уничтожено?

FiLunder7

Will it blend?

oz0ne

… а не лукавите ли вы, что нет бэкапа?

Так что от криптоанализатора не спасет.

Scinolim

Ядерную бомбу под серверный шкаф и никаких проблем. Нет серверов, нет вас, нет силовиков под дверями, нет дверей, нет микрорайона, нет больше никаких соблазнов что-то проверить ни у кого :)

vikarti

А бэкап — есть.

Если сделан по правилам. На сервер в другом географическом регионе.

Правда уже не нужен.

RiseOfDeath

А как соблюсти баланс быстрого и полного уничтожения дисков и отсутствия пожара в доме?

Sap_ru

Магнетрон это что-то вроде бластера? Так как иначе, я не понимаю, как именно он может гарантированно уничтожить жёсткий диск. А если токи замкнутся на корпусе и на выходе будет сильно горячий и обугленный, но работоспособных диск?

vvzvlad

Электронику сожжет. Блинам с большой вероятностью ничего не будет. Достаточно ли это для уничтожения информации, я не знаю.

Am0ralist

блины ж тоже металлическое покрытие имеют, по идее в поле магнетрона они могут нагреться и магнитные свойства изменится, то есть искажение информации вполне возможно

vvzvlad

Там корпус вокруг алюминиевый, сначала он будет долго-долго греться. Минут десять.

Am0ralist

сверху тонкая пластинка стальная, не уверен, что она защищает от настолько крутых электромагнитных всплесков.

vvzvlad

Защищает, она экран. А магнитной составляющей там мало будет.

Gutt

Зачем так сложно, если достаточно уничтожить маленькую флешку с ключом и выключить устройство?

axe_chita

Самый надежный способ это растворение носителей в царской водке. Была баянистая история, в которой работники федеральной службы быта согласились что это достаточно secure метод удаления данных с носителей.

Так же неплохо должен показать термический заряд, остановить его действие невозможно.

Применение же тактического ЯО слишком дорого и чревато последствиями.

ehots

Надо как в сериале "Во все тяжкие", большой магнит рядом с компом, можно комп внутри микроволновки собрать. Автор отдает предпочтение софту, но как по мне, уничтожить физически легче и быстрее, главное автоматизировать.

mihalsk

презумпция виновности. всегда «найдут» то что надо. даже если этого там нет