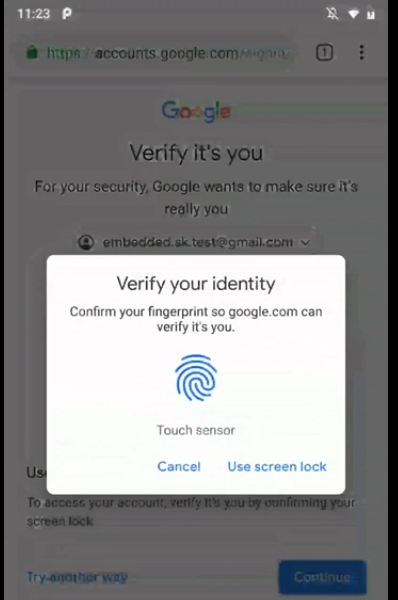

В Google реализовали возможность осуществления процедуры пользовательского входа в аккаунт и некоторые свои сервисы при помощи отпечатка пальца, это работает на всех мобильных устройствах с ОС Android версии 7.0 и выше, которые поддерживают такой функционал.

Ссылка на описание механизма организации доступа для пользователя при помощи отпечатка пальца в свою учетную запись Google и некоторые другие службы Google находится тут.

Для организации аутентификации пользователя по отпечатку пальца используются стандарты: FIDO2 (Fast Identity Online), W3C WebAuthn и FIDO CTAP.

Ранее пользователи смартфонов на Android могли использовать подобный метод аутентификации с помощью отпечатка пальца в Google Pay и приложениях.

С 12 августа 2019 года этот же метод распространяется и на веб-сервисы Google, в которые пользователь может войти через браузер Chrome.

Теперь миллионы пользователей Google для входа в свою учетную запись могут просто использовать свой отпечаток пальца, вместо того, чтобы каждый раз вводить пароль.

На данный момент новую функцию можно использовать только в «Диспетчере паролей».

А обладатели смартфонов Pixel уже могут подтвердить свою личность в сервисах Google при помощи отпечатка пальца вместо ввода пароля.

В ближайшие несколько дней функционал аутентификации пользователя по отпечатку пальца в сервисах Google появится и на других Android-устройствах версии 7 и выше, а еще и с Chrome OS на борту.

В Google заявили, что планирует добавить возможность входа по отпечатку пользователя и в Google Cloud.

Также в Google дополнительно уточнили, что данные с отпечатками пальцев пользователей не отправляются на серверы Google и не используются компанией.

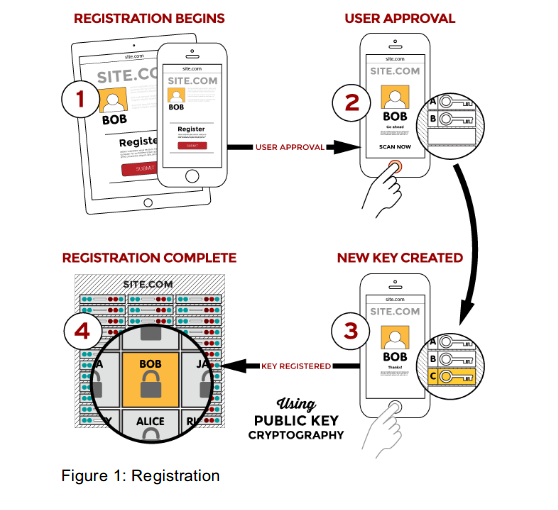

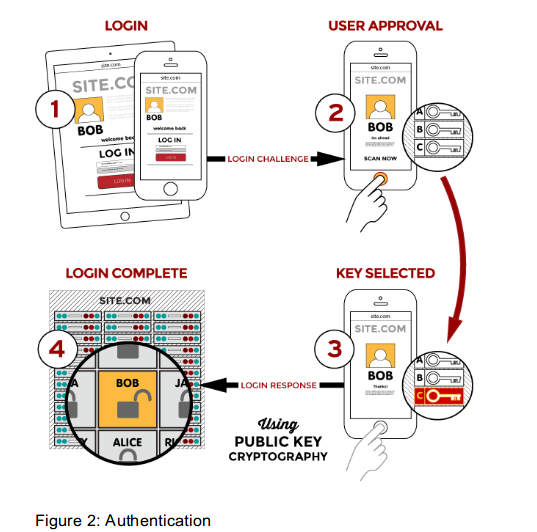

Данный функционал по предоставлению доступа по отпечатку пальца только проверяет корректность данных при аутентификации, используя встроенную в ОС Android функцию безопасности, сертифицированную по стандарту FIDO2.

Таким образом, данные по отпечатку пользователя хранятся на смартфоне самого пользователя, а сервера Google будут только получать зашифрованное подтверждение того, что используемый для входа отпечаток пальца совпадает с данными по отпечатку, которые хранятся на устройстве пользователя.

The FIDO Alliance: Privacy Principles.

Вот как в Google озвучили требования к пользователю и его пальцу, чтобы можно было использовать новый функционал для входа в свои сервисы:

Для подтверждения личности подходит только отпечаток пальца, уже зарегистрированный на устройстве. Прикоснитесь к сканеру пальцем.

Чтобы сканер распознал отпечаток, соблюдайте следующие требования:

— Палец должен быть чистым и сухим.

— Между сканером отпечатков и пальцем не должно быть других предметов.

— Сканер отпечатков пальцев должен быть чистым. Если он загрязнен, протрите его салфеткой для очков или мягкой чистой тканью.

Комментарии (22)

herrjemand

13.08.2019 12:21Я собственно ответственный за техническую сертификацию в FIDO Alliance. Для тех кому интересно вот моя статья по FIDO2 https://habr.com/ru/post/354638/. Если есть вопросы, спрашивайте*)

CAJAX

13.08.2019 14:23Что происходит с продуктом, у которого отозвали сертификат альянса? У меня был дешёвый USB FIDO ключ какого-то французского стартапа. В какой-то момент он просто перестал распознаваться гуглом. Я решил посмотреть на сайте производителя, может там ответ. Оказалось, что уж ни сайта ни упоминаний о нем нет. Будто и не существовало. Собственно вот… это совпадение, или можно как-то превратить токен в тыкву признав его невалидным?

herrjemand

13.08.2019 14:59У аутентификатора есть аттестационный сертификат который устанавливается производителем, фидо тут не при чем. Стандартно он на десять лет. Для сайтов которые используют аттестацию, этот аутентификатор врядли будет работать. Для большинства сайтов которые не используют аттестацию, проблем не должно быть.

KpoKec

13.08.2019 17:34-1А какой смысл от этого? Можно же фейковый ответ отправить со "специально подготовленного устройства". Сверять-то не с чем.

KpoKec

13.08.2019 23:29А чего минусим? Где объяснение?

maxzhurkin

14.08.2019 18:27У этого «специально подготовленного устройства» должны быть установлены доверительные отношения с инфраструктурой гугла посредством атакуемого аккаунта. КАК!?

Аналогия: рабочая станция в домене AD или компьютер с Windows 8+ с инфраструктурой microsoft. То есть, фактически вы предлагаете самой жертве атаки подготовить инфраструктуру для этой атаки.

P.S. минусовал не я

KpoKec

14.08.2019 18:42Например, для входа в аккаунт без пароля, а одним отпечатком. Программно подменить модуль передавать TRUE при любом отпечатке. То есть устройство говорит «да, отпечаток подошел» и происходит вход в аккаунт без пароля.

maxzhurkin

14.08.2019 18:51Для этого понадобится или изначально продать пользователю такое устройство, в котором это возможно, или заменить некоторые компоненты ОС без ведома пользователя, что и с его ведома, согласия и всяческого содействия то сделать нелегко или невозможно совсем

KpoKec

14.08.2019 21:46А на своём пропатченном если ввести чужой аккаунт? Или необходимо сначала произвести вход с данного устройства через пароль и только ПОВТОРНЫЙ вход через отпечаток?

maxzhurkin

14.08.2019 21:55Цитата из блога Гугл по ссылке в статье:

Prerequisites

- Phone is running Android 7.0 (Nougat) or later

- Your personal Google Account is added to your Android device

- Valid screen lock is set up on your Android device

AntonSunrise

13.08.2019 17:39Paypal тоже запилил через гугловский фреймворк. Примерно неделю уже как работает.

firedragon

То есть по сути они хранят определенным образом вычисленный хэш? Какая вероятность коллизий?

dimm_ddr

Насколько я понимаю — нет, никакого хэша гугл не хранит. Он устанавливает защищенное соединение по которому посылает запрос в смартфон на авторизацию. Смартфон производит авторизацию и посылает ответ. Хэш отпечатка пальца действительно хранится но где-то в защищенном хранилище в смартфоне и, вроде бы, никаким образом недоступен извне. Но я не специалист в этом всем, могу что-то путать.

herrjemand

Советую почитать мою статью по FIDO2 https://habr.com/ru/post/354638/.

dimm_ddr

Я пока пробежался по верхам, внимательно прочитаю позже, когда время будет. Но похоже что все именно так как я и говорил — никакой информации об отпечатках никуда не передается даже в виде хэша. Создается защищенное соединение и запрашивается результат проверки. В вашей статье есть пароль и его хэши, но разве в фиче от гугла они будут?

herrjemand

Биометрика нигде не передается, это правильно. Только подпись. Пароли только пример как мы делает аутентификацию сегодня.

Umpiro

Я бы удивился, если бы гугл пытался привлечь людей сервисом, который собирает их данные с первого же дня. Тут все по учебнику. Данные надо начать аккумулировать только после набора достаточной аудитории.

herrjemand

У гугла нету доступа к отпечаткам. Они используют шведские FPC сенсоры, которые CC сертифицированы, так что никто не имеет доступа к отпечатка ним.

Umpiro

Проверка отпечатка в них идет исключительно на аппаратном уровне? Если нет, то я не понимаю как у гугла не может быть возможности доступа к информации о вашем отпечатке при том, что он использует эту информацию для авторизации.

dimm_ddr

Насколько я знаю — проверка действительно идет именно на аппаратном уровне. Отпечатки пальцев системе недоступны. Не знаю как организована защита от замены железа на новое с нужным отпечатком, но это не выглядит как сложная задача, какой-нибудь захардкоженный публичный ключ при сборке смартфона вполне себе решит проблему например. Наверняка и более сложные способы есть.

maxzhurkin

Нет, информация об отпечатках, как я понял, ни прямо, ни косвенно не покидает устройство, а лишь подтверждает самому устройству легитимность пользователя.

Более того, данные об отпечатках в общем случае не совместимы между устройствами (не думаю, что эффективно в качестве таких данных хранить картинку)