Весь мир обсуждает последнее расследование детективного агентства Bellingcat. Кажется невероятным, что группа обычных пользователей способна распутать такое дело. При этом они используют стандартные инструменты и базы данных, зачастую доступные в интернете.

Неужели сегодня можно раскрыть преступление вообще не вставая из-за компьютера? Только на основании следов, которые люди оставляют в базах данных, в истории мессенджеров, в логах операторов связи, на камерах наблюдения?

Или это фантастический киберпанк?

На Хабре уже писали, как специалисты Bellingcat использовали обратный поиск изображений на «Яндексе» — действительно, уникальный инструментарий с использованием машинного обучения. Google с некоторого времени прикрыл данную функциональность в поиске картинок. Возможно, скоро и «Яндекс» закроет эту функцию в публичной версии (по крайней мере, некоторые читатели в комментариях к статье предполагают такой вариант). Так или иначе, но Bellingcat вдобавок к этому использует и много других инструментов.

Рынок купли/продажи персональной информации довольно спокойно жил несколько лет, пока не случилось это расследование. После него резко выросли цены, а некоторые посредники вообще бесследно исчезли. По мнению экспертов, ситуация должна восстановиться к марту 2021 года.

Итак, давайте изучим по шагам расследование Bellingcat. Оно начинается с пробива по базе звонков.

Биллинг сотовых операторов

После прошлого расследования у Bellingcat был список сотрудников, которые работали с химоружием за границей, и их телефонных номеров. Следователи предположили, что для операции внутри РФ будут использоваться другие кадры, поскольку эти кадры уже «спалились» в публичном расследовании. Однако пробив старых агентов показал, что один из них созванивался со специалистом по химоружию из Пятигорского института Минобороны через несколько часов после отравления. Это было их единственный разговор на протяжении шести месяцев. Следователи предположили, что профессионалы могли обсуждать какое-то интересное для них событие.

Затем следователи изучали несколько других ниточек, в том числе подробно проверяли личности всех, с кем разговаривал по телефону руководитель научного центра «Сигнал», где разрабатываются вещества. Оказалось, что 6 июля 2020 года он очень плотно общался с разными сотрудниками ФСБ, которые раньше не попадали в поле зрения Bellingcat. Если раньше руководитель «Сигнала» общался с ФСБ раз в месяц, то теперь за один день состоялось 15-20 звонков.

Детализацию биллинга продают, в том числе, сотрудники операторов мобильной связи. Детализация звонков и SMS по конкретному номеру стоит 20 тыс. руб. за первый месяц и 7000 руб. за каждый следующий, скидка до 50% при заказе от 5 абонентов. Геолокация по номерам телефонов — 110 тыс. руб. за телефон в месяц.

В биллингах на каждый звонок или подключение к интернету указана конкретные базовые станции, к которым телефон привязан в данный момент. Триангуляцию следователи выполняют иногда вручную в графическом редакторе. Затем из точек триангуляции составляется тепловая карта — она показывает, где человек бывает чаще всего. Обычно это дом и работа.

Детализация биллинга выявила много интересного, в том числе один из каналов связи фсбшников — WhatsApp, что довольно неожиданно.

После провала этой операции можно предположить, что ФСБ будет жёстче следить за операторами и серьёзнее наказывать за утечки. Поскольку риски возрастают, цены на услуги в ближайшее время тоже будут расти.

Социальный граф и дата-майнинг

Дальше расследование раскручивалось по цепочке: теперь уже проверялись все звонки каждого из сотрудников, выявленных на предыдущем этапе. Так определилась группа из шести номеров, которые часто общаются между собой.

Пробивка абонента по номеру телефона стоит 1000 руб. Здесь выделяются интересующие персонажи — агенты, химики, специалисты, которые тоже участвовали в операции.

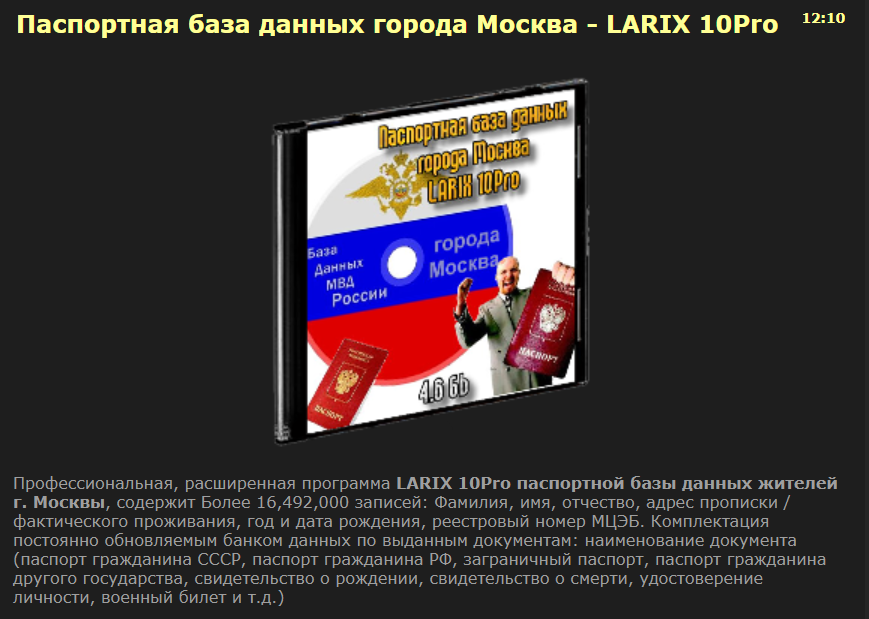

Место работы проверяется в приложении GetContact (запись контакта в адресной книге телефона) или другой слитой на чёрный рынок базе данных. В Bellingcat используют в том числе коллекцию баз данных Larix, включающую в себя сведения о кредитной истории, трудоустройстве, судимостях и перелётах.

«Мы все купленные биллинги загружаем просто в базу MySQL — и потом по ней уже можно делать конкретный запрос. Узнать, например, какой номер чаще всего созванивается с другим» — рассказывал главный расследователь Bellingcat Христо Грозев.

Авиаперелёты

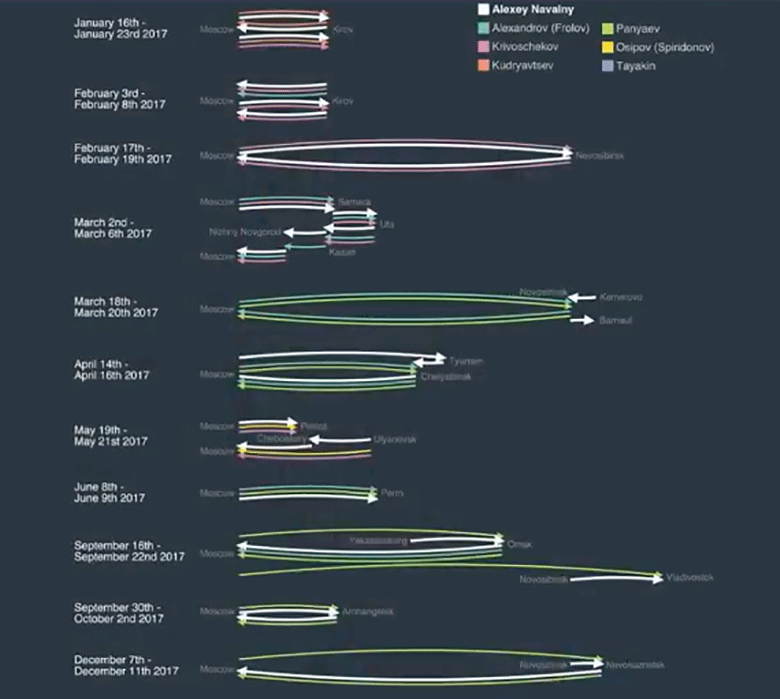

На следующем этапе следователи проверили авиаперелёты каждого сотрудника в этой группе из шести человек.

Узнать попутчиков/пассажиров рейса на чёрном рынке сейчас стоит 15 000 руб. за рейс.

Здесь тоже обнаружилась корреляция.

Информацию по авиаперелётам каждого гражданина можно найти в базах от авиакомпаний. Некоторые из них слиты уже давно. По этим базам нашлось 37 совпадений.

Грозев говорил, что сначала базы пробивали всплепую, но потом стали выбирать их более целенаправленно.

Перелёты и поездки человека за один год пробиваются по базе МВД «Магистраль» за 2000 руб.

Базы с железнодорожными и авиабилетами вплоть с 2017 по 2019 годы уже разошлись по интернету. Они есть почти у всех. Благодаря пакету Яровой теперь данные продают за три года, а не за шесть месяцев, как раньше.

В этих расследованиях гораздо сложнее достать актуальную информацию по сегодняшним/вчерашним рейсам, тогда как архивные данные лежат практически в открытом доступе.

Базы данных

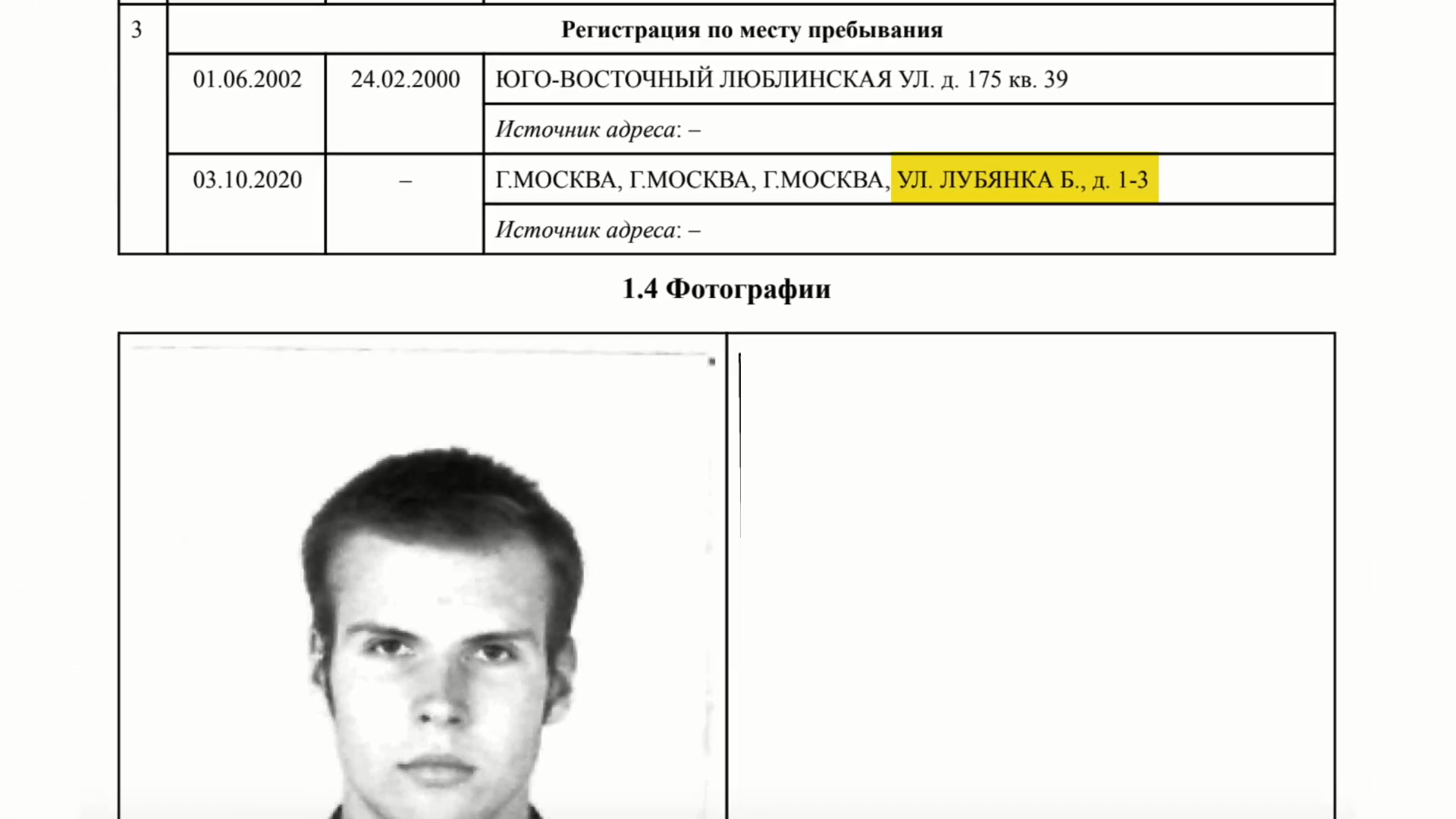

Следователи Bellingcat собрали информацию на каждого из шести членов группы. Услуга «Роспаспорт» (данные паспорта, загранпаспорта, адресов регистрации, фото владельца) стоит всего 1400 руб. с человека, за 11 человек со скидкой смогли взять за 10 тыс. рублей.

Места парковок и поездки из базы «Поток» (движение и остановки по камерам города) стоят 2500 руб. за авто за первый месяц и 1500 руб. за следующие.

Кроме подпольных сервисов пробива, очень много информации лежит просто в открытом доступе. Когда на рынке появляется новая БД, то она дорого стоит только в первый год или два, а затем сливается по всем каналам.

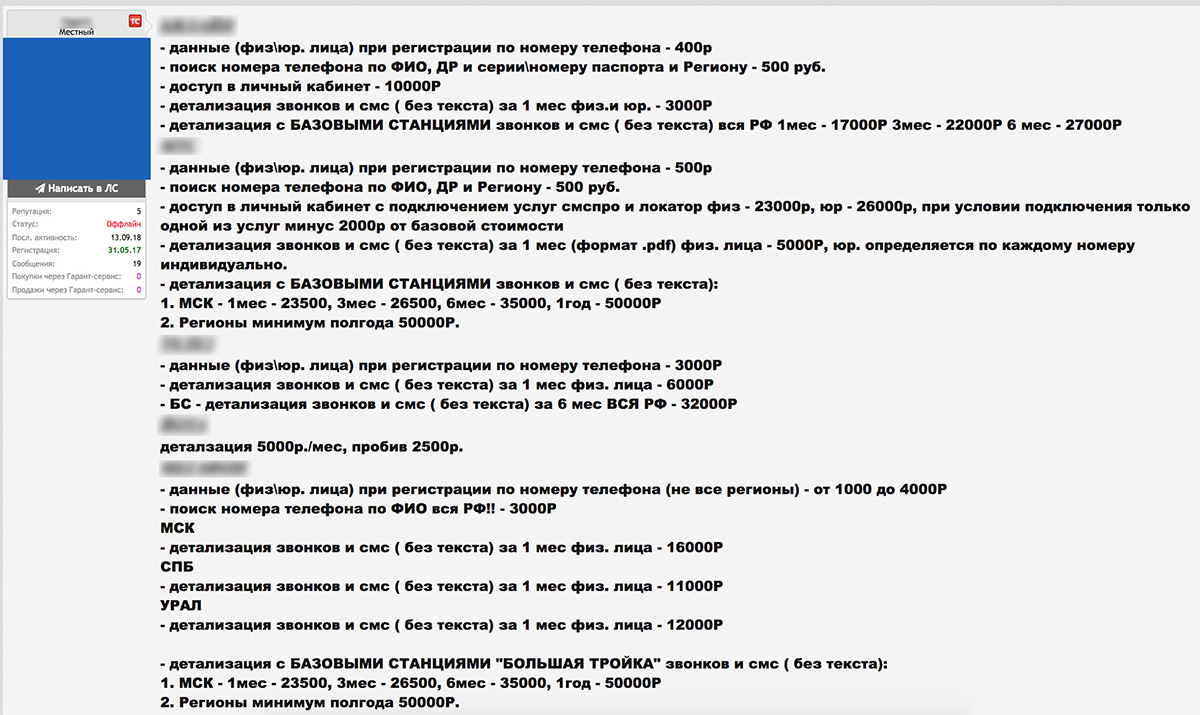

На специализированных форумах можно найти практически любые приватные данные о любом человеке. Например, вот актуальные цены у одного из продавцов:

Банковская категория с пробивом физ- и юрлиц — одна из самых популярных на форумах. Информацию «сливают» сотрудники самих банков, которые могут посмотреть информацию по любому счёту.

Bellingcat несколько лет отслеживает разнообразные источники информации в открытом доступе и собирает их. Собственно, такое же хобби есть у многих читателей подпольных форумов и телеграм-каналов со сливами данных. Удобнее провести поиск по своим базам, чем запускать платный пробив по коммерческим сервисам вроде всем известного телеграм-бота «Глаз бога», у которого в России более 200 тыс. пользователей.

Платформа «Глаз блога» объединяет более 40 источников информации. Один запрос на расширенный поиск через телеграм-бота стоит 30 рублей

Активисты Bellingcat собрали большое количество таких баз. В наше время подобным занимаются все, кто интересуется исследовательской журналистикой с цифровой криминалистикой в интернете (forensic investigations).

Цифровая криминалистика

Цифровая криминалистика — одна из новых профессий 21 века. Сейчас практически любой человек оставляет за собой яркий цифровой след, который с каждым годом становится всё более жирным. Мало аспектов нашей жизни не регистрируется цифровыми устройствами, поэтому цифровая криминалистика становится настолько мощным инструментом.

Многие преступления можно расследовать и раскрыть не вставая из-за компьютера.

Некоторые инструменты и базы данных свободно доступны через интернет и бесплатны, как база патентов Федеральной службы по интеллектуальной собственности:

Слив персональных данных как фундамент гражданской журналистики

Гражданская журналистика, которая расследует государственный терроризм и преступления правительств разных стран — главная заноза для тоталитарных политических режимов. Это краудсорсинг в самом прямом смысле: когда сетевой разум решает такие головоломки, которые не могут осилить целые разведывательные службы отдельных государств.

Или это настоящие спецслужбы используют сетевой разум в своих целях, как раньше хакеры сливали украденные документы в Wikileaks, чтобы анонимно опорочить противника? Границы настолько размылись, что чётко отделить гражданскую журналистику от деятельности спецслужб становится сложно.

Нужно отметить, что массовые проблемы с утечкой персональных данных граждан присущи не только России. Например, в Индии тоже торгуют такими базами налево и направо.

В принципе, тут нет ничего нового.

В России такие базы начали продавать на компакт-дисках ещё в 90-е годы. Около десяти лет назад были популярны сервисы пробива Radarix.com и RusLeaks.com, которые были вскоре закрыты. На их место пришли другие, а в даркнете подобные сервисы довольно хорошо известны. В последние годы отрасль вышла на принципиально новый уровень, поскольку количество баз данных сильно увеличилось. На рынке действуют даже специальные «гаранты сделок», посредники, которые защищают клиентов (покупателей информации) от мошенников.

По мнению специалистов, бороться со сливом персональных данных в открытый доступ практически невозможно. Этих данных становится всё больше, так же как источников информации.

Перспективные сервисы и услуги, которые могут появиться в ближайшие годы:

- Таргетированный сбор информации на конкретного человека через краудсорсинговую сеть анонимных информаторов (Google для персоналий)

- Автоматизированная биржа купли/продажи персональных данных. Например, каждый пользователь сможет продать здесь видеозаписи, сделанные со своего видеорегистратора или смартфона с записью соседей или коллег по работе.

- Создание фейковых личностей через генерацию персональных данных в БД (сейчас в ФСБ людям на выдуманные фамилии делают паспорта с давней датой выдачи, но история авиаперелётов, штрафы за парковку и другой цифровой след у них отсутствует).

- Генерация источников с «отравленными» данными от контрразведки.

В общем, это действительно интересные новые возможности для разведки, шпионажа, а также краудсорсинга и гражданской журналистики.

Интересный парадокс. Благодаря системе тотальной слежки за гражданами сами граждане получают возможность следить за агентами спецслужб. Bellingcat — одна из первых организаций, которая этим занимается, но явно не последняя.

Минутка заботы от НЛО

Этот материал мог вызвать противоречивые чувства, поэтому перед написанием комментария освежите в памяти кое-что важное:

Как написать комментарий и выжить

- Не пишите оскорбительных комментариев, не переходите на личности.

- Воздержитесь от нецензурной лексики и токсичного поведения (даже в завуалированной форме).

- Для сообщения о комментариях, нарушающих правила сайта, используйте кнопку «Пожаловаться» (если доступна) или форму обратной связи.

Что делать, если: минусуют карму | заблокировали аккаунт

> Кодекс авторов Хабра и хабраэтикет

> Полная версия правил сайта

На правах рекламы

Подыскиваете VDS для отладки проектов, сервер для разработки и размещения? Вы точно наш клиент :) Посуточная тарификация серверов самых различных конфигураций, антиDDoS и лицензии Windows уже включены в стоимость

lopatoid

В тему:

Наши с вами персональные данные ничего не стоят

Цены российского черного рынка на пробив персональных данных