Недавно наши аналитики зафиксировали очередной всплеск активности злоумышленников, которые распространяли одну из модификаций вымогателя для Android. Ранее мы уже наблюдали семейства вымогателей, которые также совмещали в себе функции фальшивого антивируса (Fake AV) и могли блокировать экран устройства пользователя (напр., Android Defender). В прошлом году мы также писали о вымогателе Simplocker, представляющем из себя первую вредоносную программу – вымогатель для Android, которая содержала в себе возможности по шифрованию файлов.

В предыдущих версиях вымогателя для Android типа LockScreen, механизм блокировки экрана обычно реализовывался методом постоянной прорисовки окна вымогателя на переднем плане, причем такая операция выполнялась в бесконечном цикле, чтобы никто не мог прервать ее. С другой стороны, преодоление такого механизма самозащиты не представляло сложности для опытного пользователя, он мог использовать для разблокировки механизм Android Debug Bridge (ADB) или отключить права Администратора, а также удалить вредоносное ПО в безопасном режиме (Safe Mode).

В новой модификации семейства вымогателей для Android, которая обнаруживается антивирусными продуктами ESET как Android/Lockerpin.A, пользователи лишены какого-либо способа восстановления утраченного управления над своим устройством, не имея прав root или без установленного security-продукта на устройстве. При этом исключается очевидный способ hard reset, который помогает вернуть устройство к заводским настройкам и удалить из него все данные.

Кроме этого, вымогатель также использует особый метод для получения и поддержки прав администратора (Device Administrator) на устройстве для предотвращение своего удаления. Это первый случай подобного поведения вредоносной программы для Android из тех, что мы наблюдали ранее.

Анализ

После успешной установки на устройство, Android/Lockerpin.A пытается получить привилегии администратора устройства в системе. Этот метод используется авторами вредоносных программ для Android все чаще и значительно затрудняет их удаление из системы. Более ранние версии семейства Android/Locker также полагались на него.

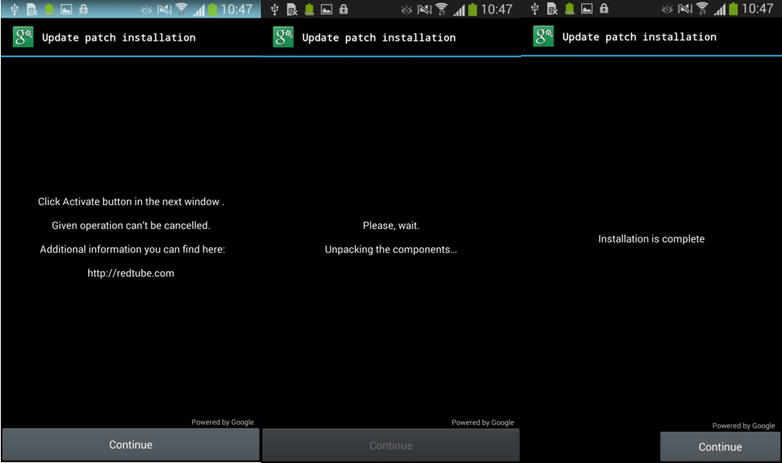

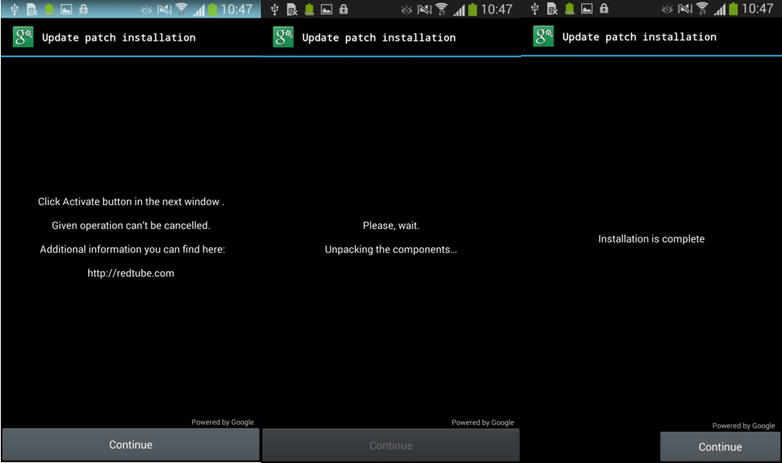

В последних версиях, однако, вымогатель получает права администратора более скрытно чем в предыдущих. Специальное окно активации со специальным названием «Update patch installation» перекрывает основное окно блокировки вымогателя. Когда пользователь нажимает на элемент управления этого окна для «установки обновления», он активирует привилегии администратора устройства, предоставляя их вредоносной программе.

Рис. Окно скрытной активации режима администратора устройства.

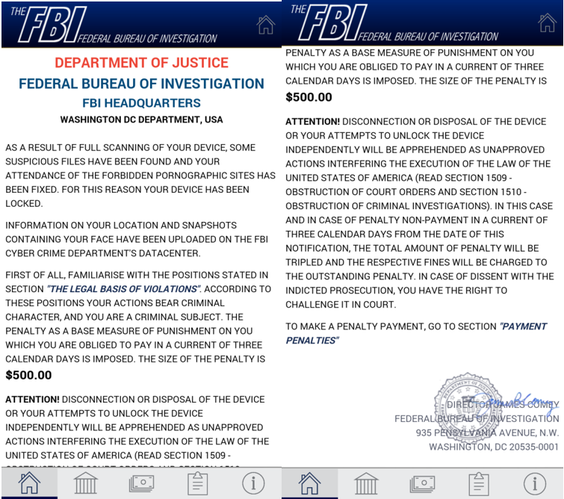

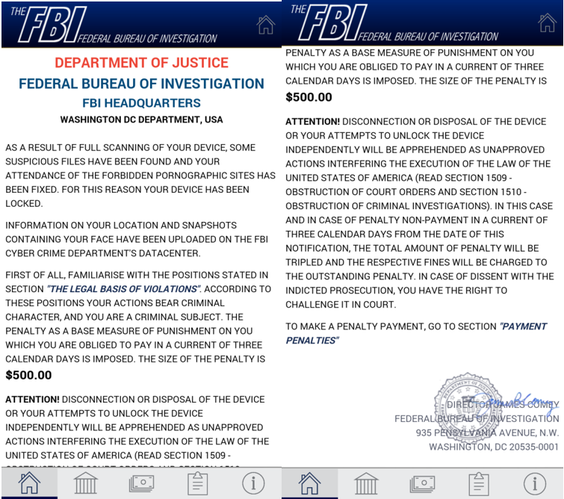

После нажатия на кнопку, устройство пользователя окажется в полном распоряжении вымогателя: вредоносный код получает права администратора и может заблокировать устройство, а также установить для его разблокировки новый PIN-код. После этой операции пользователю будет предложено заплатить выкуп в размере $500 за просмотр и хранение запрещенных порнографических материалов.

Рис. Окно с требованием выкупа.

После отображения этого предупреждения, экран устройства блокируется в типичном для подобного рода вымогателей стиле. В простом случае, закрыть окно вымогателя и удалить вредоносную программу из системы можно через загрузку в безопасном режиме или используя режим Android Debug Bridge (ADB). Однако, после отображения сообщения с предупреждением, Android/Lockerpin.A блокирует устройство с новым PIN-кодом, причем новый PIN-код неизвестен как владельцу, так и самим злоумышленникам. Единственным способом разблокировать устройство является его сброс до заводских настроек или получение root-привилегий в системе.

Рис. Экран разблокировки устройства вымогателя.

Механизмы самозащиты вымогателя

Вымогатель Android/Lockerpin.A не только получает права администратора устройства, он также использует своего рода агрессивные механизмы самозащиты для их поддержки. В том случае, если пользователь захочет деактивировать режим администратора устройства для вредоносной программы, он не сможет выполнить такую операцию, поскольку вредоносная программа регистрирует функцию обратного вызова (callback) для повторной активации повышенных привилегии в случае попытки их удаления. При попытке пользователя отключить этот режим повышенных прав, ему отображается фальшивое окно, которое представлено на Рис. 4. Нажатие на кнопку «Continue» повторно активизирует режим администратора.

Рис. Сообщение с предупреждением об отключении режима администратора устройства.

В самозащиту Lockerpin входят механизмы по принудительному завершению процессов антивирусных продуктов в системе, когда пользователь пытается отключить права администратора. Список антивирусных продуктов включает в себя ESET Mobile Security, Avast и Dr.Web.

Рис. Функция принудительного завершения запущенных процессов.

Отслеживание действий процесса com.android.settings является попыткой предотвратить удаление вредоносной программы из системы через встроенный в Android менеджер приложений. Механизмы самозащиты нашего антивирусного продукта ESET Mobile Security не позволяют принудительно завершить его процессы.

Пути распространения

Злоумышленники выбрали методы социальной инженерии для заманивания пользователя на установку вредоносной программы. Для этого ее предлагают в качестве видео для взрослых, а также приложения для просмотра подобного рода содержимого. Во всех таких случаях приложение называлось «Porn Droid».

Статистика, полученная с использованием нашей облачной технологии ESET LiveGrid, показывает, что наибольшее число зараженных устройств находится в США (более 75% от общего количества заражений). Подобная география распространения не является привычной для нас, поскольку те вымогатели, которые мы фиксировали ранее, преимущественно использовались для компрометации пользователей в России и на Украине. Очевидно, что в США злоумышленники могут получить большую выгоду от компрометации пользователей, чем в вышеупомянутых странах.

Рис. География распространения Android/Lockerpin.A.

Разблокировка устройства

Как мы уже упоминали ранее, единственным решением, которое может быть использовано для снятия экрана с запросом PIN-кода, без возвращения устройства к заводским настройкам, является получение прав root или использование функций уже установленного security-ПО. В случае получения прав root, пользователь может использовать средство ADB для подключения устройства к ПК и удаления файла с PIN-кодом вредоносной программы. Для выполнения такой операции, устройство должно иметь включенную функцию отладки (Settings -> Developer options -> USB Debugging). При этом пользователь может использовать следующий набор команд для разблокировки устройства.

> adb shell

> su

> rm /data/system/password.key

После выполнения вышеуказанных команд, экран с запросом PIN-кода будет удален, а пользователь получит доступ к устройству. В некоторых случаях, после проведенных операций, необходима перезагрузка устройства.

Заключение

К счастью, пользователь не может загрузить вредоносное приложение Android/Lockerpin.A с Google Play Store. Вредоносная программа может попасть на устройство пользователя через сторонние магазины приложений, веб-сайты с пиратским ПО или торренты. Наиболее эффективным способом избежать заражения и блокировки устройства является использование проактивных средств защиты. Мы настоятельно рекомендуем своевременно обновлять антивирус. Антивирусный продукт ESET Mobile Security обнаруживает эту угрозу как Android/Lockerpin.A.

В предыдущих версиях вымогателя для Android типа LockScreen, механизм блокировки экрана обычно реализовывался методом постоянной прорисовки окна вымогателя на переднем плане, причем такая операция выполнялась в бесконечном цикле, чтобы никто не мог прервать ее. С другой стороны, преодоление такого механизма самозащиты не представляло сложности для опытного пользователя, он мог использовать для разблокировки механизм Android Debug Bridge (ADB) или отключить права Администратора, а также удалить вредоносное ПО в безопасном режиме (Safe Mode).

В новой модификации семейства вымогателей для Android, которая обнаруживается антивирусными продуктами ESET как Android/Lockerpin.A, пользователи лишены какого-либо способа восстановления утраченного управления над своим устройством, не имея прав root или без установленного security-продукта на устройстве. При этом исключается очевидный способ hard reset, который помогает вернуть устройство к заводским настройкам и удалить из него все данные.

Кроме этого, вымогатель также использует особый метод для получения и поддержки прав администратора (Device Administrator) на устройстве для предотвращение своего удаления. Это первый случай подобного поведения вредоносной программы для Android из тех, что мы наблюдали ранее.

Анализ

После успешной установки на устройство, Android/Lockerpin.A пытается получить привилегии администратора устройства в системе. Этот метод используется авторами вредоносных программ для Android все чаще и значительно затрудняет их удаление из системы. Более ранние версии семейства Android/Locker также полагались на него.

В последних версиях, однако, вымогатель получает права администратора более скрытно чем в предыдущих. Специальное окно активации со специальным названием «Update patch installation» перекрывает основное окно блокировки вымогателя. Когда пользователь нажимает на элемент управления этого окна для «установки обновления», он активирует привилегии администратора устройства, предоставляя их вредоносной программе.

Рис. Окно скрытной активации режима администратора устройства.

После нажатия на кнопку, устройство пользователя окажется в полном распоряжении вымогателя: вредоносный код получает права администратора и может заблокировать устройство, а также установить для его разблокировки новый PIN-код. После этой операции пользователю будет предложено заплатить выкуп в размере $500 за просмотр и хранение запрещенных порнографических материалов.

Рис. Окно с требованием выкупа.

После отображения этого предупреждения, экран устройства блокируется в типичном для подобного рода вымогателей стиле. В простом случае, закрыть окно вымогателя и удалить вредоносную программу из системы можно через загрузку в безопасном режиме или используя режим Android Debug Bridge (ADB). Однако, после отображения сообщения с предупреждением, Android/Lockerpin.A блокирует устройство с новым PIN-кодом, причем новый PIN-код неизвестен как владельцу, так и самим злоумышленникам. Единственным способом разблокировать устройство является его сброс до заводских настроек или получение root-привилегий в системе.

Рис. Экран разблокировки устройства вымогателя.

Механизмы самозащиты вымогателя

Вымогатель Android/Lockerpin.A не только получает права администратора устройства, он также использует своего рода агрессивные механизмы самозащиты для их поддержки. В том случае, если пользователь захочет деактивировать режим администратора устройства для вредоносной программы, он не сможет выполнить такую операцию, поскольку вредоносная программа регистрирует функцию обратного вызова (callback) для повторной активации повышенных привилегии в случае попытки их удаления. При попытке пользователя отключить этот режим повышенных прав, ему отображается фальшивое окно, которое представлено на Рис. 4. Нажатие на кнопку «Continue» повторно активизирует режим администратора.

Рис. Сообщение с предупреждением об отключении режима администратора устройства.

В самозащиту Lockerpin входят механизмы по принудительному завершению процессов антивирусных продуктов в системе, когда пользователь пытается отключить права администратора. Список антивирусных продуктов включает в себя ESET Mobile Security, Avast и Dr.Web.

Рис. Функция принудительного завершения запущенных процессов.

Отслеживание действий процесса com.android.settings является попыткой предотвратить удаление вредоносной программы из системы через встроенный в Android менеджер приложений. Механизмы самозащиты нашего антивирусного продукта ESET Mobile Security не позволяют принудительно завершить его процессы.

Пути распространения

Злоумышленники выбрали методы социальной инженерии для заманивания пользователя на установку вредоносной программы. Для этого ее предлагают в качестве видео для взрослых, а также приложения для просмотра подобного рода содержимого. Во всех таких случаях приложение называлось «Porn Droid».

Статистика, полученная с использованием нашей облачной технологии ESET LiveGrid, показывает, что наибольшее число зараженных устройств находится в США (более 75% от общего количества заражений). Подобная география распространения не является привычной для нас, поскольку те вымогатели, которые мы фиксировали ранее, преимущественно использовались для компрометации пользователей в России и на Украине. Очевидно, что в США злоумышленники могут получить большую выгоду от компрометации пользователей, чем в вышеупомянутых странах.

Рис. География распространения Android/Lockerpin.A.

Разблокировка устройства

Как мы уже упоминали ранее, единственным решением, которое может быть использовано для снятия экрана с запросом PIN-кода, без возвращения устройства к заводским настройкам, является получение прав root или использование функций уже установленного security-ПО. В случае получения прав root, пользователь может использовать средство ADB для подключения устройства к ПК и удаления файла с PIN-кодом вредоносной программы. Для выполнения такой операции, устройство должно иметь включенную функцию отладки (Settings -> Developer options -> USB Debugging). При этом пользователь может использовать следующий набор команд для разблокировки устройства.

> adb shell

> su

> rm /data/system/password.key

После выполнения вышеуказанных команд, экран с запросом PIN-кода будет удален, а пользователь получит доступ к устройству. В некоторых случаях, после проведенных операций, необходима перезагрузка устройства.

Заключение

К счастью, пользователь не может загрузить вредоносное приложение Android/Lockerpin.A с Google Play Store. Вредоносная программа может попасть на устройство пользователя через сторонние магазины приложений, веб-сайты с пиратским ПО или торренты. Наиболее эффективным способом избежать заражения и блокировки устройства является использование проактивных средств защиты. Мы настоятельно рекомендуем своевременно обновлять антивирус. Антивирусный продукт ESET Mobile Security обнаруживает эту угрозу как Android/Lockerpin.A.

Комментарии (4)

Shapeshifter

10.09.2015 18:15+3К счастью, пользователь не может загрузить вредоносное приложение Android/Lockerpin.A с Google Play Store.

Наиболее эффективным способом избежать заражения и блокировки устройства является использование проактивных средств защиты.

Парадоксальный вывод.

grishkaa

11.09.2015 02:20+2Если взломать какую-либо систему можно исключительно методами социальной инженерии, значит, эта система достаточно хорошо защищена и ей не нужно дополнительное ПО для затыкания дыр. Если же пользователь идиот, то никакие антивирусы ему не помогут, он успешно проигнорирует все их предупреждения и уверенно выстрелит себе в ногу, невзирая ни на что.

gatools

Поправте, у Вас заключение дублируется.

Ну а в целом да — нечего загружать приложения, не находящися в Play Store и в особенности давать им рут доступ.

esetnod32

Поправил.