В отличие от других вредоносных программ с постоянным набором целевых приложений, этот троян меняет цели динамически, в зависимости от софта, установленного на зараженном устройстве.

Как это работает?

После установки и запуска приложение запрашивает права администратора устройства и разрешение демонстрировать экран поверх других приложений (актуально для Android 6.0 и выше).

Далее троян обращается к удаленному С&С-серверу и отправляет информацию об устройстве и список установленных приложений, а также фото владельца, сделанное фронтальной камерой.

Если зараженное устройство находится в России, Украине или Беларуси, управляющий сервер деактивирует троян – похоже, что атакующие таким образом пытаются избежать уголовного преследования в своей стране.

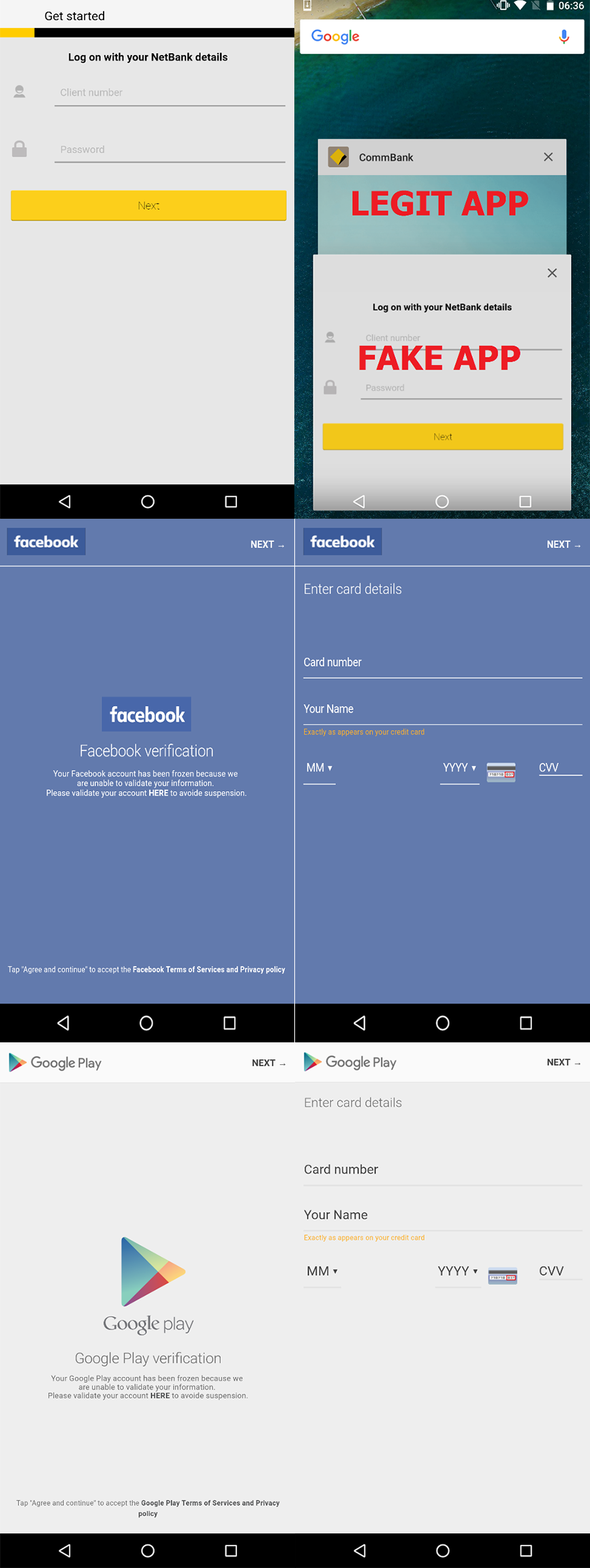

Получив список установленных приложений, C&C-сервер имитирует соответствующую активность и направляет на устройство вредоносный HTML-код. Этот код исполняется WebView, когда жертва запускает целевое приложение. Поддельный экран скрывает легитимную активность и запрашивает данные банковской карты или логины/пароли. Учетные данные, введенные в поддельную форму, отправляются в незашифрованном виде на C&C-сервер.

Перечислить целевые приложения затруднительно – HTML-код, полученный с удаленного сервера, зависит от того, какие приложения установлены на устройстве. В ходе исследования мы наблюдали перехват паролей Commbank, NAB и Westpac Mobile Banking, а также Facebook, Instagram и Google Play.

Функция блокировки устройства, скорее всего, используется на этапе вывода средств со скомпрометированных счетов. Атакующие могут удаленно заблокировать устройство с помощью поддельного экрана обновления – он скроет вредоносную активность и помешает жертве вмешаться в процесс.

Для связи с управляющим сервером троян использует Firebase Cloud Messages (FCM). Это первая вредоносная программа для Android, исследованная нами, которая использует этот канал коммуникаций.

Мы выяснили, что данный троян представляет собой модифицированный вариант Android/Charger, впервые обнаруженного Check Point в январе 2017 года. Но в отличие от первой версии, которая использовалась преимущественно в качестве вымогателя (блокировка устройства – требование выкупа), в нашем случае атакующие переключились на кражу банковских данных – сравнительно редкая для платформы Android эволюция.

Из-за использования фишинговых окон и функции блокировки, Android/Charger.B напоминает мобильный банкер, который мы анализировали в феврале. Однако новая находка более опасна – в этом трояне нет жестко закодированного списка целей, атаковать можно практически любое приложение. Это открывает почти неограниченные возможности для будущего использования малвари.

Как удалить?

Поиск вредоносного приложения: Настройки – Менеджер приложений/Приложения – Flashlight Widget.

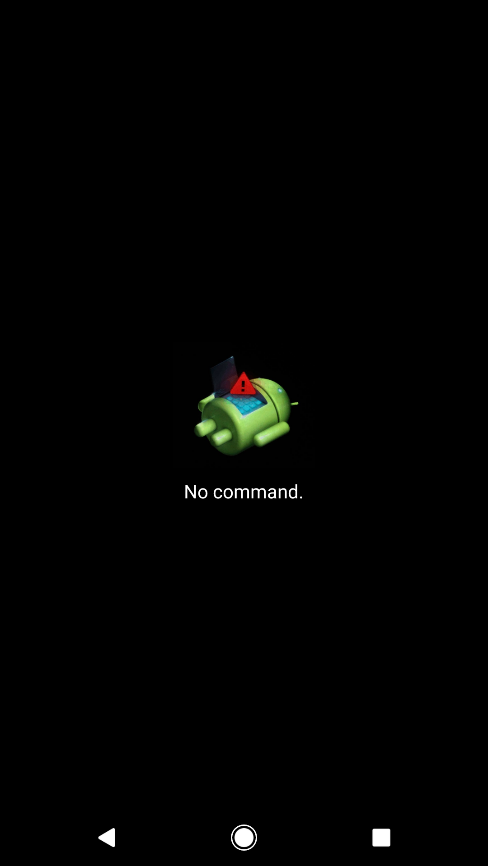

Обнаружить приложение легко, удалить – сложнее. Троян не позволяет жертве отключить права администратора, закрывая экран всплывающим окном. В этом случае устройство нужно перезапустить в безопасном режиме, можно действовать в соответствии с нашей видеоинструкцией.

Антивирусные продукты ESET NOD32 детектируют малварь как Trojan.Android/Charger.B.

Образец:

Android/Charger.B

com.flashscary.widget

CA04233F2D896A59B718E19B13E3510017420A6D

За новый отчет спасибо вирусному эксперту Лукашу Стефанко.

Комментарии (16)

Kyoki

25.04.2017 12:44+1Какой-то виджет для включения фонарика требует права администратора устройства и показывать окна поверх всех… и куча людей дает же. Правильно говорят: «без лоха...»

brick_btv

25.04.2017 12:45-2Что имеется ввиду под «недокументированными возможностями» в данном случае?

Пользователь не подтверждает нажатием политику на использование камеры и доступа в интернет? Приложение получает привилегии в обход функций безопасности ОС?

delef

26.04.2017 10:58Имеется ввиду то, что приложение занимается тем, чего нет в соглашении и описании.

Geos87

26.04.2017 10:58я могу ошибаться, но т.к. фонарики используют «вспышку», у них должны быть привилегии на камеру. М.б. это сменилось с какой то версии андроида, но на сколько я помню все эти приложения такие привилегии запрашивали.

Severd

25.04.2017 12:45-1После установки и запуска приложение запрашивает права администратора устройства и разрешение демонстрировать экран поверх других приложений (актуально для Android 6.0 и выше).

И пользователь в системном диалоге должен подтвердить эти права? (Android 6.0)

Какой вежливый троян…

Ugrum

25.04.2017 13:28+3Да, далее, далее, уверен, готово.

Скоростное чтение условий и соглашений-наша сила!

alexeiz

25.04.2017 20:14Там таких "фонариков" в play store вагон и маленькая тележка. С миллионными загрузками. Что может быть особенного в фонарике, чтобы его захотели загрузить миллион человек, когда в Android с четвертой версии можно включить фонарик безо всяких приложений через панель уведомлений? Некоторым, наверное, просто не терпится, чтобы их хакнули.

StrikerYU

26.04.2017 10:58+16.5 мб фонарик уже сильное подозрение, даже без учёта требуемых прав приложению.

приложение с фонариком у меня 36 кб

sumanai

26.04.2017 16:11С виджетом? Просто одна картинка на виджет и иконка приложения по отдельности весят больше. без учёта дисплеев с высокой чёткостью.

StrikerYU

26.04.2017 18:18+1установленное приложение с небольшим виджетом, выполняющем вкл\выкл фонарика.

прога без допнастроек.

сама инсталяха 16.7кб весит.

sumanai

27.04.2017 05:21Звучит хорошо. Скинете? А то у меня стоит какой-то левый мусор на мегабайт.

StrikerYU

28.04.2017 09:50+1у меня стоит версия 1.7, но есть и новее.

качал и ставил apk отсюда (само собой регистрация на форуме нужна для скачки)

https://4pda.ru/forum/index.php?showtopic=496365&st=60

но есть и на гуглплей, что они прикрутили в новой версии не вникал.

https://play.google.com/store/apps/details?id=com.devuni.flashlight&rdid=com.devuni.flashlight

зы. на смарте и планшете у меня работает

sumanai

28.04.2017 16:02Вырубается при гашении экрана, там и пишется о проблемах на самсунге, но за помощь спасибо.

Ugrum

До чего дошел прогресс

«Пока я заряжал сигарету от телевизора, фонарик украл у меня деньги.»

Лет тридцать назад вызвали бы санитаров сразу и в тихий дом.