Microsoft выпустила первые обновления безопасности в 2022 году для закрытия 97 уязвимостей (отдельно 26 уязвимостей были закрыты в браузере Microsoft Edge), 9 из которых были классифицированы как критические, а 6 уязвимостей были обнародованы публично (0-day). Одна из уязвимостей потенциально может быть использована для сетевого червя с автоматическим распространением по сети! Ни одна уязвимость не была зафиксирована в реальных атаках. Максимальный рейтинг по шкале CVSS среди всех закрытых уязвимостей составил 9.8 из 10.

Помимо стандартного набора затронутых продуктов – Windows, Office, SharePoint, Visual Studio – обновления этого выпуска также затрагивают Active Directory, Hyper-V, Exchange Server , Dynamics 365 On-premise, .NET Framework, libarchive, curl. В этой статье я расскажу о самых важных моментах январского вторника обновлений.

Помните, почти 90% всех уязвимостей уже имели патчи от производителей на момент своего обнародования. Поэтому так важно не просто обновлять ваше ПО, но и делать это своевременно! (по данным отчета Vulnerability Review Report компании Flexera).

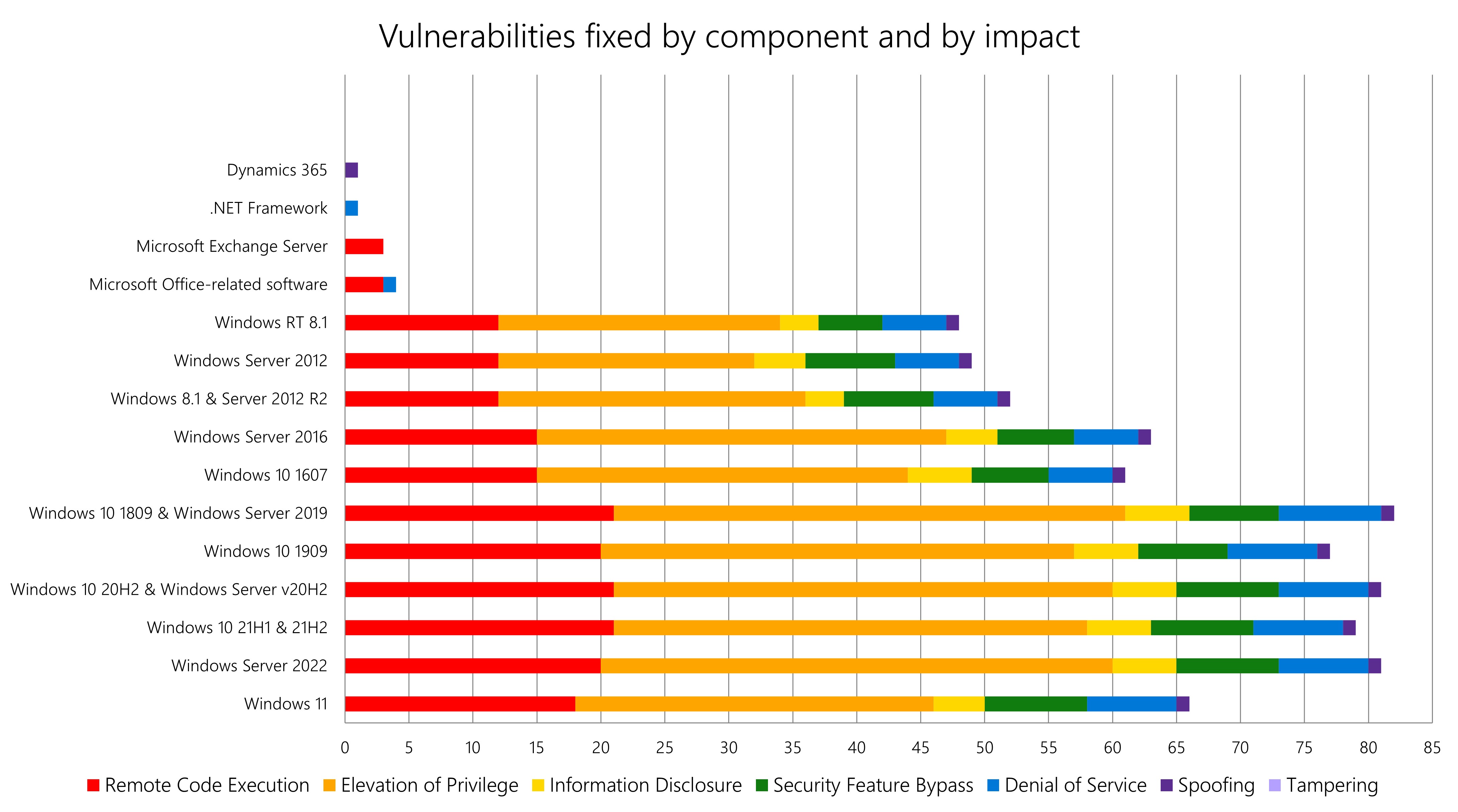

Сводная информация по количеству и типу уязвимостей, закрытых в январе, приведена на графике.

На следующие уязвимости и обновления безопасности следует обратить особое внимание

Закрытые важные уязвимости:

CVE-2022-21849 - Windows IKE Extension Remote Code Execution Vulnerability (CVSS 9.8)

CVE-2022-21901 - Windows Hyper-V Elevation of Privilege Vulnerability (CVSS 9.0)

CVE-2022-21922 - Remote Procedure Call Runtime Remote Code Execution Vulnerability (CVSS 8.8)

CVE-2022-21893 - Remote Desktop Protocol Remote Code Execution Vulnerability (CVSS 8.8)

CVE-2022-21850 - Remote Desktop Client Remote Code Execution Vulnerability (CVSS 8.8)

CVE-2022-21920 - Windows Kerberos Elevation of Privilege Vulnerability (CVSS 8.8)

CVE-2022-21837 - Microsoft SharePoint Server Remote Code Execution Vulnerability (CVSS 8.3)

Закрытые критические уязвимости:

CVE-2022-21907 - HTTP Protocol Stack Remote Code Execution Vulnerability (CVSS 9.8) Wormable, Exploitation More Likely!

Затронутое ПО: Windows 11, Windows 10 v21H2, v21H1, v20H2, Windows Server 2022, Windows Server v20H2, Windows Server 2019

CVE-2022-21857 - Active Directory Domain Services Elevation of Privilege Vulnerability (CVSS 8.8)

CVE-2022-21846 - Microsoft Exchange Server Remote Code Execution Vulnerability (CVSS 9.0)

CVE-2022-21840 - Microsoft Office Remote Code Execution Vulnerability (CVSS 8.8)

Информация о следующих уязвимостях была обнародована публично:

CVE-2021-36976 – Libarchive Remote Code Execution Vulnerability

CVE-2021-36976 - Open Source Curl Remote Code Execution Vulnerability

CVE-2022-21839 - Windows Event Tracing Discretionary Access Control List Denial of Service Vulnerability (CVSS 6.1)

CVE-2022-21874 – Windows Security Center API Remote Code Execution Vulnerability (CVSS 7.8)

CVE-2022-21836 – Windows Certificate Spoofing Vulnerability (CVSS 7.8)

CVE-2022-21919 - Windows User Profile Service Elevation of Privilege Vulnerability (CVSS Score 7.0) Exploitation More Likely!

Как всегда самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide. Полный список обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Перед тем, как отложить установку обновлений для вашего ПО, помните: есть два типа админов - те, кто вовремя ставят патчи, и те, кто вынужден покупать биткоины :)

Артём Синицын

CISSP, CCSP, MCSE, Certified Azure Security Engineerстарший руководитель программ ИБ в странах Центральной и Восточной Европы

Microsoft

Комментарии (41)

ildarz

12.01.2022 12:47+3Вот если б вы ещё известные проблемы в этих постах перечисляли с комментариями, что с ними предлагается делать простому админу, у которого внезапно на новый год почта отъехала, а при выходе на работу после праздников половина народу не смогла по удаленке зайти, цены бы вам не было. А просто постить об очередном patch thuesday... "ну, такое", как принято сейчас говорить. :)

maxwolf

12.01.2022 15:19Может кто знает именно такой канал (где бы коротенько, без маркетинга и прочей шелухи, описывались апдейты и их реальная польза и последствия)? Или, может, кто ведёт список реально «кровь-из-носу» необходимых апдейтов для виндов (со ссылками на www.catalog.update.microsoft.com)?

tbl

12.01.2022 15:55По идее, этим должен сам разработчик заниматься, у них даже блог под это заведен: https://docs.microsoft.com/en-us/windows/release-health/windows-message-center

Но делают они это, кхм, небрежно

MAXH0

12.01.2022 13:17-1Это им вы уронили VPN?

Безопасно!Как сделать компьютер безопасным? Работать через Линукс!

Anterenoire

13.01.2022 00:42+1Разумеется, только под root :D

MAXH0

13.01.2022 09:18НО я говорю про другое... Работая в Линукс ты контролируешь свой компьютер. У тебя не возникает ощущения что "твой компьютер тебе не принадлежит".

Недавний кейс, который я поймал по поводу "уважения" к пользователю от MS. Я работаю в школе и к сожалению вынужден работать в Windows. Начинается урок, включаются компьютеры и один компьютер заявляет "Установлено обновление. Введите аккаунт". Я захожу в аккаунт - " Возможно, вы считаете, что это лишнее......но мы должны убедиться, что вы сможете получить код безопасности даже при утрате доступа к этой учетной записи. "

Да, чёрт побери!, я считаю это лишним. Я не считаю нужным доказывать, что я не верблюд особенно на системе, которая раз в четверть сносится на ноль. Я не хочу тратить время урока на ваши обновления безопасности. Я вообще хочу обходиться локальными учетными записями, но "Нельзя!". От того что MS собирает на меня досье, чтобы потом торговать данными на право и на лево, я должен терпеть такие унижения? Извините, но у вас система не бесплатная! Бесплатные системы ведут себя ГОРАЗДО приличнее.

Это тот баттхёрт который я поймал сейчас утром и пишу по горячим следам.

Anterenoire

13.01.2022 09:48Довелось как-то работать в школе. Обновления ставились вручную, системы посреди урока никогда не просились перезагрузиться, винды не сносились (даже сделанные образы системы не пригодились). Что я делал не так?

И зачем мне "контроллировать свой компьютер", если я банально в НОРМАЛЬНЫЕ игрушки (а не гонки на пингвинах и кучу аналогов кваки) поиграть не могу? В те же AAA проекты, в WoW тот же?

MAXH0

13.01.2022 10:21-4Зачем взрослому человеку играть в игрушки? Нет, безусловно это ваше право, но не понимаю.

Anterenoire

13.01.2022 10:34+1А вот хочу играть и играю.

Или взрослые обязаны только водку жрать да хрючево бухать, не развлекаясь, не отдыхая после работы (или отдыхая вышеупомянутой водкой и скандалами семейными)?

Bea767

13.01.2022 14:16На линуксе так-то отлично работают AAA, лично играл в киберпанк2077 на манжаро.

El_Kraken_Feliz

13.01.2022 15:27А старые игры под Вайн часто идут лучше, чем на современных окнах.

Однако достаточно небольшая часть игра портируется и вайн не всегда является панацеей

tbl

13.01.2022 18:50+1https://www.protondb.com/ говорит, что 77% из топ-1000 игр по популярности имеют уровень поддержки gold (работают после небольших твиков), platinum (поддерживаются из коробки) или native (запускаются нативно, без wine/proton). Я бы не стал категорично заявлять, что отсутствие поддержки 23% игр на линуксе является блокером на переход туда.

El_Kraken_Feliz

14.01.2022 10:53+2Есть нюанс, что многие игроки на самом деле играют всегда в ОДНУ и ту же игру, а в остальные достаточно мало. И если её нет - то это блок. Самое печальное, что это чаще всего касается онлайн игр и срабатывания античита при запуске через вайн. Ну и есть разница между "ткнул в стиме установить, попил чай и играю" и потвикал в вайн. Хотите Вы или нет, но порог вхождения решает (понятно, что не в случае аудитории этого сайта)

Статистика из стим говорит, что на винде играют 81,74%. И каждый год доля линукса растёт :)

Am0ralist

15.01.2022 09:56Вот только отзывы людей про голд, сильвер и платинум, а так же натив — что всё не так хорошо, как рисуется.

например, если графика хуже, то это не проблема же ж.

если в нативе уже не фиксятся баги.

или там что проблемы с озвучкой всплывают.

и т.п.

То есть это уровня запустилось и не выдало ошибок может оказаться. Не полноценная оценка работоспособности игр.

Am0ralist

15.01.2022 11:07Я работаю в школе и к сожалению вынужден работать в Windows. Начинается урок, включаются компьютеры и один компьютер заявляет «Установлено обновление. Введите аккаунт». Я захожу в аккаунт — " Возможно, вы считаете, что это лишнее… но мы должны убедиться, что вы сможете получить код безопасности даже при утрате доступа к этой учетной записи. "

Итак, во-первых.

Да, чёрт побери!, я считаю это лишним. Я не считаю нужным доказывать, что я не верблюд особенно на системе, которая раз в четверть сносится на ноль. Я не хочу тратить время урока на ваши обновления безопасности. Я вообще хочу обходиться локальными учетными записями, но «Нельзя!».

В школах у вас хомяки что ли стоят? Что значит нельзя локалки, если можно?

Да, без интернете для хомяка. Нет, 10-ки про и выше не требуют вырубание интернета, чтоб создать только локальную.

Далее. «Сносится раз в четверть» — то есть винда работает менее 3 месяцев (на кой чёрт? Я ещё ни одну 10 винду, кроме своей, не сносил на работе из нескольких десяток рабочих мест, у вас там супер хакеры что ли подрастают?)

Это 2 раза поставить обновления вручную, после чего так же отложить обновления на срок больше месяца (на 35 дней).

То есть на лицо полное отсутствие желания «работать» с ОС и разбираться даже в примитивных проблемах.Работая в Линукс ты контролируешь свой компьютер.

Нет, исходя их описания, вы не контролируете свой компьютер, вы просто ничего за ним не делаете. Уровня «работает — не трожь».

И для линукса эта стратегия работает, ибо вы простой неуловимый джо, а все проблемы с ним — это исключительно ваши проблемы. Вы будете разбираться, если что не так, в основном.

Тогда как МС вынуждена решать проблемы миллиардов пользователей.

Mur81

12.01.2022 14:14+4Закрытые важные уязвимости:

CVE-2022-21849 — Windows IKE Extension Remote Code Execution Vulnerability (CVSS 9.8)

Поломался IPsec.CVE-2022-21901 — Windows Hyper-V Elevation of Privilege Vulnerability (CVSS 9.0)

Поломался Hyper-V.CVE-2022-21893 — Remote Desktop Protocol Remote Code Execution Vulnerability (CVSS 8.8)

CVE-2022-21850 — Remote Desktop Client Remote Code Execution Vulnerability (CVSS 8.8)

Поломался RDP (см. Known issues)

При изучении остального списка возникают мысли о потенциальных проблемах с Active Directory и еще бог знает с чем. Печально.

navion

12.01.2022 20:34КД с Windows Server 2012 R2 перезагружаются раз в 3 минуты после установки KB5009624. Плюс потеря данных на ReFS.

dr4ven Автор

14.01.2022 17:27Потенциальные проблемы с перезагрузкой КД после установки обновлений задокументированы здесь:

Windows Server 2022 | Microsoft Docs

Windows 10, version 20H2 and Windows Server, version 20H2 | Microsoft Docs

Windows 8.1 and Windows Server 2012 R2 | Microsoft DocsСтоит отметить, что проблема проявляется далеко не всегда. Например, на КД WS2016 и более новых версия проблема проявляется в большинстве случаев, если в лесу используются теневые объекты учетных записей (shadow principals), которые в свою очередь используются в редких сценариях PIM/PAM (Red Forest/ESAE).

В любом случае, подобные риски можно адресовать стандартной процедурой тестирования и верификации обновлений ПО перед их установкой на сисетмы производственной среды. Тем на контроллеры домена AD и другие системы Tier 0.

navion

14.01.2022 20:16У меня ESAE точно нет, только трасты с парой лесов (старый с SLD и новый тестовый) и мигрированные через ADMT учётки.

Putincev

13.01.2022 16:21+1Во вчерашнем билде Windows 11 (22533.1001) наоборот починили, с начала декабря используя штатное средство подключиться не мог.

tbl

12.01.2022 16:05Такое ощущение, что Windows - это не целостный продукт, а карточный домик скрепленный скотчем и костылями: починка одного бага рушит все вокруг. В какой-то момент в погоне за скоростью разработки был нарушен принцип "Low coupling and high cohesion".

Пожалуйста, мистер "CISSP, CCSP, MCSE, Certified Azure Security Engineerстарший руководитель программ ИБ в странах Центральной и Восточной ЕвропыMicrosoft", передайте вашим мистерам разработчикам, чтобы они ответственнее относились к работе. И наймите обратно тестировщиков. Качество трещащих по швам продуктов вашей компании становится притчей во языцех.

sadobrov

13.01.2022 01:15Народ пишет что KB5009624 ломает Hyper-V на некоторых OS

dr4ven Автор

14.01.2022 03:07Потенциальная проблема с Hyper-V ВМ на системах с UEFI, работающих на Windows Server 2012/2012 R2 задокументирована здесь: Windows 8.1 and Windows Server 2012 R2 | Microsoft Docs

navion

14.01.2022 11:21Её задокументировали только вчера (?) вечером, а сами патчи до сих пор не отозвали.

dr4ven Автор

14.01.2022 15:23Задокументировали после тщательного анализа и верификации через сутки. Почему патчи вдруг должны быть отозваны?

navion

14.01.2022 15:27Первые жалобы появились 11 числа почти сразу выхода обновления. В патчах критический баг, который ломает контроллеры домена.

dr4ven Автор

14.01.2022 16:22Тут нужно понимать, что старт подробного анализа проблемы начинается не с поста на реддит, а с нескольких кейсов, заказчиков в службе поддержки вендора. Также на анализ, воспроизведение и triage также нужно время.

Потенциальная проблема проявляется далеко нге во всех случаях. В частности на КД WS2016+ проблема проявляется в большинстве случаев, если в лесу используются теневые объекты учетных записей, которые в свою очереднь использовать в редких сценариях PIM (Red forest/ESAE).

Не могу не упоминуть, что обновления для КД должны всесторонне тестироваться и верифицироваться в тестовой и staging средах ПЕРЕД установкой на КД в производственной среде.

navion

14.01.2022 17:27+1Меня больше интересует 2012 R2, а про поддержку совсем несерьёзно - какой процент заказчиков имеет контракт с премьер-саппортом? 0.02%?

С тестированием тоже не всё так просто - каждый второй вторник месяца в новостях рассказывают про СТРАШНЫЕ уязвимости, которые надо НЕМЕДЛЕННО закрывать. И после HAFNIUM Attack воспринимаешь это всерьёз, так как иногда счёт идёт на часы пока хакеры реверсят патчи.

dr4ven Автор

14.01.2022 17:59Судя по нашим данным, для 2012 R2 проблема с LSASS проявляется реже. Также считаю необходимым напомнить, что для Windows Server 2012 R2 закончилась основная фаза поддержки и стоит планировать минрацию на более новые версии.

Любые изменения, вносимые в инфраструктуру должны быть предварительно протестированы и верифицированы перед внесением в производственную среду. Тем более для КД и других систем уровня Tier 0. В данном случае, задача приоритезации уязвимостей и установки закрывающих их обновлений безопасности реализуется на стыке дисциплин patch management + vulnerability management.

ilkman

13.01.2022 01:15А декабрьские, которые рдп роняют и черные экраны вызывают?

dr4ven Автор

13.01.2022 12:32Не совсем понятен Ваш вопрос (если это вопрос).

Mur81

13.01.2022 13:56Скажите пожалуйста, известно ли что-нибудь по поводу сломавшегося IPsec'а? Я смотрю проблема до сих пор не посвилась в «Known issues». Это наводит на мысли, что факт её наличия не признан и решение не ищется.

Так же и по проблеме с Hyper-V интересует. Не знаю правда насколько она массовая. Но вот по IPsec'у в этом точно сомневаться не приходится.

dr4ven Автор

14.01.2022 03:02Потенциальная проблема с некоторыми подключениями IPSec VPN задокументирована в соответствующих статьях базы знаний.

Проблема проявляется далеко не всегда и не для всех VPN-подключений: "After installing KB5009566, IP Security (IPSEC) connections which contain a Vendor ID might fail". Также присутствует информация о workaround на время разрешения проблемы.

Windows 11 known issues and notifications | Microsoft Docs

Windows 10, version 21H2 | Microsoft Docs

Windows 10, version 21H1 | Microsoft Docs

Mur81

14.01.2022 15:28+1Благодарю! По этим ссылкам информация представлена определённо в более систематизированном и удобном для восприятия виде чем в описаниях конкретных обновлений на support.microsoft.com.

dr4ven Автор

14.01.2022 03:06Потенциальная проблема с Hyper-V ВМ на системах с UEFI, работающих на Windows Server 2012/2012 R2 задокументирована здесь: Windows 8.1 and Windows Server 2012 R2 | Microsoft Docs

Anterenoire

А еще есть те, кто откатывает всякие глючные поделия, которые то сетевые принтеры уронят, то еще что-то сделают :)

El_Kraken_Feliz

С принтерами утомили проблемы уже:) Надеюсь это временный шторм

dr4ven Автор

У нас нет информации о том, что январские обновления потенциально приводят к проблемам с принтерами. Ранее известные проблемы с доступом к сетевым принтерам были разрешены в ноябрьском и декабрьском выпусках прошлого года.