В феврале Microsoft выпустила обновления безопасности для закрытия 70 уязвимостей, ни одна из которых не была классифицирована как Критическая, а 1 уязвимость была обнародована публично (0-day). Впервые за 5 лет в выпуске обновлений нет критических уязвимостей.

Помимо стандартного набора затронутых продуктов – Windows, Office, SharePoint, Visual Studio, .NET – обновления этого выпуска также затрагивают Microsoft Teams, PowerBI, SQL Server, Dynamics 365 on-premise и Azure Data Explorer.

Максимальный рейтинг по шкале CVSS среди всех закрытых уязвимостей составил 8.8 из 10 (в среднем на протяжении последнего года этот параметр был 9.6).

В этой статье я расскажу о самых важных моментах февральского вторника обновлений.

Помните, почти 90% всех уязвимостей уже имели патчи от производителей на момент своего обнародования. Поэтому так важно не просто обновлять ваше ПО, но и делать это своевременно (по данным отчета Vulnerability Review Report компании Flexera).

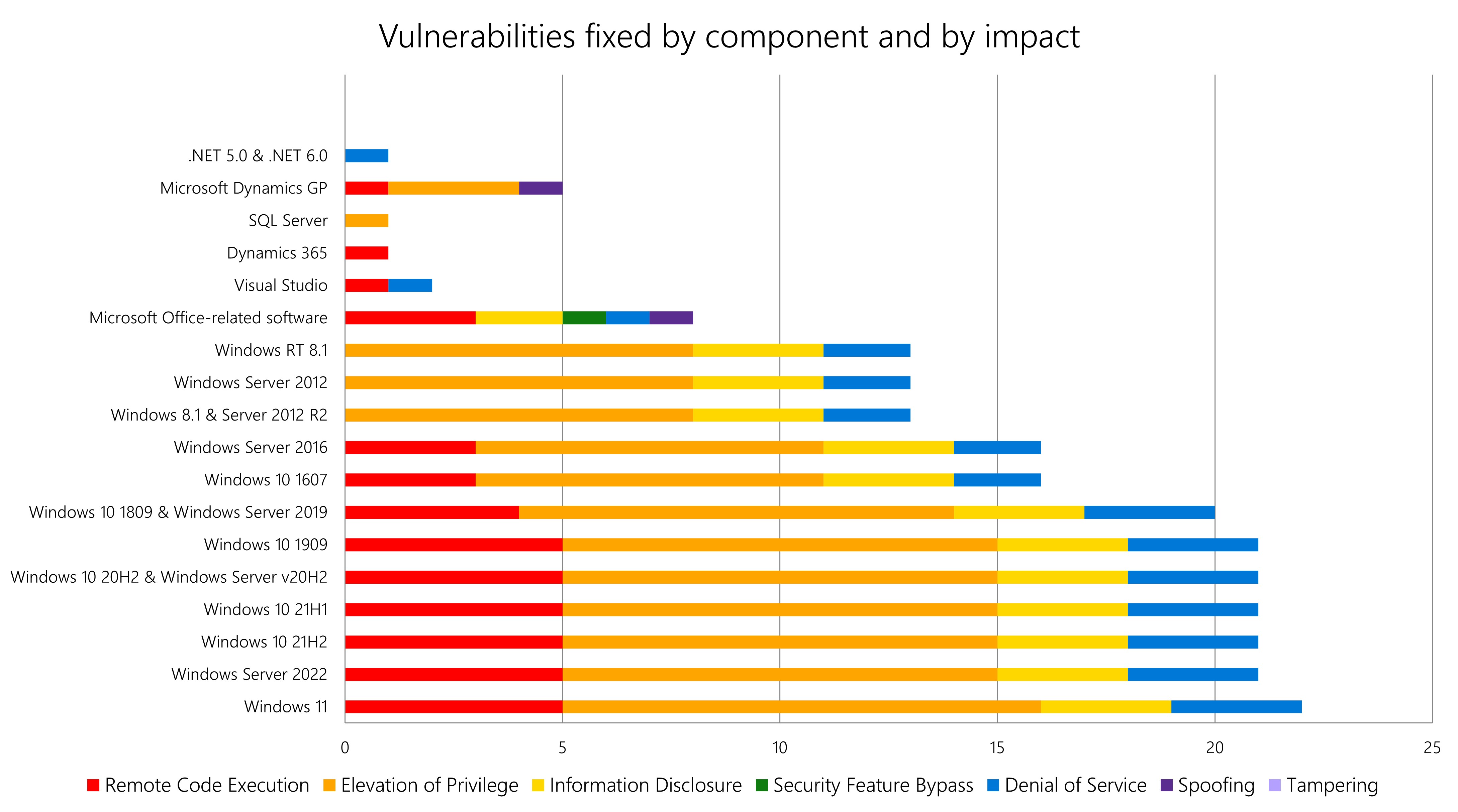

Сводная информация по количеству и типу уязвимостей, закрытых в феврале, приведена на графике.

На следующие уязвимости и обновления безопасности следует обратить особое внимание

Закрыты важные уязвимости:

CVE-2022-22003 - Microsoft Office Graphics Remote Code Execution Vulnerability (CVSS 7.8, Exploitation less likely).

CVE-2022-21965 - Microsoft Teams Denial of Service Vulnerability (CVSS 7.5, Exploitation less likely).

CVE-2022-23274 - Microsoft Dynamics GP Remote Code Execution Vulnerability (CVSS 8.3, Exploitation less likely).

CVE-2022-21984 - Windows DNS Server Remote Code Execution Vulnerability (CVSS 8.8, Exploitation less likely).

CVE-2022-22005 - Microsoft SharePoint Server Remote Code Execution Vulnerability (CVSS 8.8, Exploitation more likely).

CVE-2022-21984 - Azure Data Explorer Spoofing Vulnerability (CVSS 8.1, Exploitation less likely).

CVE-2022-23276 - SQL Server Elevation of Privilege Vulnerability (CVSS 7.8, Exploitation less likely). Затронута только версия SQL Server 2019, развернутая в контейнере Linux.

Информация о следующих уязвимостях была обнародована публично:

CVE-2022-21989 - Windows Kernel Elevation of Privilege Vulnerability (CVSS Score 7.8, Exploitation More Likely).

Как всегда самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide.

Потенциальные проблемы

Полный список обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску на портале Security Updates Guide в разделе «Known issues». За более подробной информацией о выявленных проблемах с установкой обновлений удобно следить на портале Windows Message Center.

Не забывайте, что перед раскаткой обновлений в производственной среде настоятельно рекомендуется выполнить тестирование этих обновлений в «промежуточной среде» (staging environment)!

Также стоит учесть

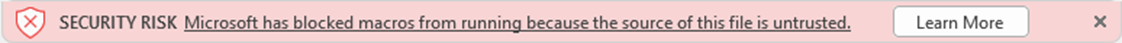

Теперь макросы в документах Microsoft Office, загруженных из сети Интернет, будут заблокированы по умолчанию! В таком случае пользователь увидит красную панель с сообщением о блокировке макросов и кнопкой для получения более подробной информации в статье нашей базы знаний.

Более подробно это нововведение описано в блоге Microsoft 365. Администратору ИТ на заметку: как подготовиться к этому нововведению на ряду с рекомендациями по настройке блокировки макросов описано в этой статье нашей базы знаний.

Есть два типа админов: те, кто вовремя ставят патчи, и те, кто вынужден покупать биткоины :)

Артём Синицын

CISSP, CCSP, MCSE, Certified Azure Security Engineer

старший руководитель программ ИБ, Microsoft

Комментарии (9)

Revertis

09.02.2022 17:38А можно уточнить?

Впервые за 5 лет в выпуске обновлений нет критических уязвимостей.

Это означает, что в новом коде их действительно больше нет, или они первый раз не добавлены, или первый раз не пофикшены? Я немножко запутался.

dr4ven Автор

09.02.2022 20:28Это означает, что все уязвимости находящиеся в очереди до февральского выпуска обновлений безопасности имеют уровень важности не выше "Important".

dartraiden

10.02.2022 01:16+1Это означает, что в новом коде их действительно больше нет

Баги (и уязвимости) есть в любом коде, тем более, в такой огромной и древней кодовой базе, как Windows.

Kazzman

10.02.2022 01:17Вот бы MS исправили сломаный в 11 винде блутуз - в 10 tws гарнутура работала, в 11 уже нет :( Причем перестала работать на разном железе, хотя везде где пробовал был интел.

dartraiden

dr4ven Автор

Не совсем, данное изменение касается только макросов в документах MS Office, загруженных из сети Интернет (зоны "Internet" и "Restricted sites").

Am0ralist

Ага, знаем, знаем, как это будет работать в итоге: предыдущие версии лочили с сетевых дисков документы так, что вообще ничего не открывалось (вообще ничего, даже на просмотр), после чего приходилось отрубать безопасность полностью вообще, из-за чего подобное поведение только снизило безопасноть для пользователей, зато мс ни при делах типа.

А уж то, что из безопасного режима нельзя даже распечатать — так прям ягодка, как бессмысленная псевдозащита только ухудшает жизнь пользователей. Я уже представляю, как теперь пользователи будут в очередной раз гуглить, как эту защиту отключить, ибо им всё поломало в очередной раз