Почта пережила десятки технологий и кажется довольно простой. Но её настройка на VPS до сих пор вызывает множество вопросов, ведь письма идут по цепочке серверов и протоколов, где каждая мелочь имеет значение. Если понять, как именно работают SMTP, IMAP и POP3, большая часть загадок исчезает сама собой. Поэтому в статье расскажу про них.

Так как это первая моя статья в 2026 году, хочу всех поздравить с наступившим Новым годом, желаю вашим VPS исправной работы. Вдохновляйтесь, учитесь и экспериментируйте, но не забывайте про сетевую безопасность. А теперь возвращаюсь к теме статьи.

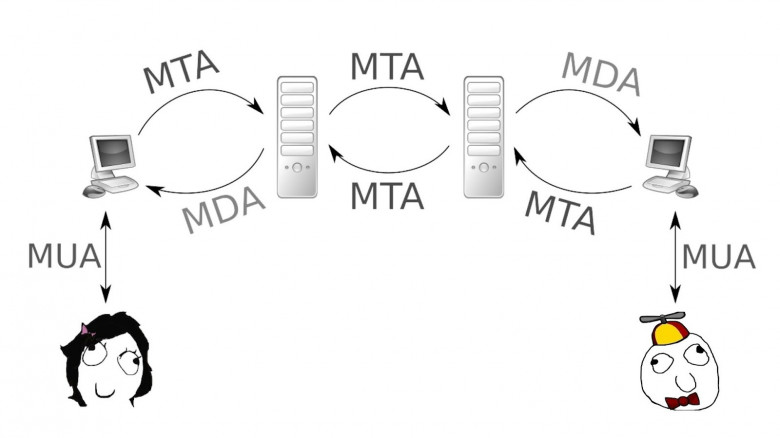

Компоненты почтового сервера

В начале немного расскажу про компоненты, из которых состоит почта на вашем сервере. Здесь фигурируют несколько компонентов:

MTA (агент передачи почты) — это, собственно, и есть почтовый сервер, который принимает и отправляет письма между узлами в интернете по SMTP. MTA получает сообщение от клиента или другого сервера и либо доставляет его локальному получателю, либо пересылает дальше на внешний сервер. Чаще всего это агенты Postfix, Exim или Sendmail.

MDA (агент доставки почты) отвечает за то, чтобы письмо оказалось в нужном почтовом ящике на сервере. MDA сохраняет сообщение в файловом хранилище, может раскладывать почту по папкам, маркировать спам и запускать фильтры доставки. В одних системах MDA встроен в MTA (тот же Postfix), в других вынесен отдельно (например, Dovecot, который умеет и локальную доставку, и работу по IMAP/POP3). При настройке MDA логично сразу уходить в Maildir, где каждое письмо лежит отдельным файлом, а не в mbox с одним раздутым файлом на папку.

MUA (почтовый клиент) — это приложение, через которое человек пишет и читает письма. MUA отправляет сообщения на MTA по SMTP и забирает их с сервера по POP3 или IMAP. Тут примеров много, это может быть Apple Mail, Outlook, Gmail, «Яндекс Почта» и им подобные. Веб-интерфейсы тоже считаются MUA, просто работают через браузер.

Ещё есть MSA (агент отправки почты) — программа, которая получает исходящее электронное письмо от MUA, но в целом сейчас эту роль берёт на себя агент передачи.

Если нужна подборка наиболее популярных агентов/ПО для почты на VPS, пишите в комментарии — сделаю. Теперь перейдём к протоколам.

Как письмо улетает в интернет

Начинается всё с SMTP — это основной протокол, который «гоняет» письма между серверами. Когда вы нажимаете кнопку «Отправить» в почтовом клиенте (MUA), он подключается к вашему почтовому серверу по SMTP и передаёт ему сообщение. Сервер на вашей стороне работает как MTA, принимает письмо и дальше уже сам отвечает за доставку адресату.

Дальше сервер выполняет DNS-запрос типа Mail Exchange для домена получателя, чтобы узнать, какой сервер почты обслуживает его. Например, если мы отправляем письмо на адрес user@aaaa.ru, наш сервер запросит MX-запись для домена aaaa.ru и получит имя хоста почтового сервера получателя. Затем сервер делает обычный DNS-запрос A/AAAA, чтобы узнать IP-адрес этого хоста.

Зная адрес нужного сервера, отправитель устанавливает с ним SMTP-соединение и передаёт письмо. Если соединение удачно установлено, и письмо принято удалённой стороной, на этом роль SMTP для отправляющей стороны завершена — письмо дошло до домена получателя.

По умолчанию SMTP-серверы слушают 25-й порт — через него проходят входящие письма, но для отправки почты клиентом принят особый порт 587. Через него пользователи отправляют письма на свой сервер с обязательной аутентификацией — это защищает от несанкционированного релея.

Существует также порт 465, исторически использовавшийся для SMTPS. Ранее он считался устаревшим, но в стандарте RFC 8314 он появился, как более предпочтительный из-за неявного TLS.

В целом, при настройке сервера на VPS лучше настроить все три порта:

25 — для связи «сервер-сервер».

587 для связи «клиент-сервер».

465 — согласно рекомендациям RFC 8314, этот порт сейчас является предпочтительным для клиентских подключений.

Важно! Зачастую провайдеры VPS блокируют исходящий трафик на порт 25, чтобы бороться со спамерами. Поэтому, поднимая почтовый сервер, уточните политику хостера — возможно, придётся отправлять почту через порт 587, сторонний SMTP-релей или запросить разблокировку.

Также никогда не открывайте ваш SMTP для пересылки почты от посторонних без авторизации — рискуете сделать открытый релей, через который спамеры разошлют тонны писем.

Протоколы со стороны получателя

После того как письмо достигло почтового сервера получателя, в игру вступают протоколы со стороны получателя. Самый старый из них — POP3.

POP3

Он появился ещё в восьмидесятых, когда интернет был медленным и дорогим, а постоянное хранение писем на сервере казалось роскошью. При подключении к серверу через POP3 клиент скачивает все новые письма на свой компьютер, а затем (по умолчанию) удаляет их с сервера, высвобождая место.

Такой подход хорошо ложился на модель «модемного» доступа. Пользователь ненадолго подключался, выгружал пачку писем и дальше читал их офлайн. Отсюда и минимализм протокола.

При всех ограничениях POP3 до сих пор не умер. Он прост в реализации, его поддерживает почти любое почтовое ПО, а также у него есть нишевые сценарии. Например, через него собирают почту с других ящиков, делают резервные копии или вычищают старые аккаунты.

Исторически POP3 слушал порт 110 без шифрования, но сейчас это уже скорее исключение. Обычно сисадмины включают TLS и используют порт 995. При настройке почтового сервера лучше сразу включить POP3S на 995 порту, чтобы логины, пароли и содержимое писем не ходили по сети в открытом виде. Типично на сервере с POP3 ставят Dovecot или Courier.

IMAP

Второй протокол приёма почты — IMAP. Его первую версию в 1985 году предложил Марк Криспин из Стэнфорда. В противоположность философии POP3, IMAP изначально задумывался для работы с письмами, хранящимися постоянно на сервере.

IMAP исходит и от того, что доступ в сеть может быть постоянным, а локальное хранилище ненадёжно или ограничено. IMAP-клиент не забирает письма, а читает их прямо с сервера, сохраняя актуальное состояние ящика. Из этого среди его преимуществ:

многоплатформенность — письма остаются на сервере, с разных устройств везде будет одинаковая картина,

поддержка работы с папками (директориями) на сервере, метки прочтения, флажки важности и другие атрибуты, о которых POP3 и не мечтал,

синхронизация в режиме реального времени (IMAP поддерживает режим IDLE, при котором сервер уведомляет клиент о новых письмах).

Однако за эту функциональность IMAP есть плата и в его реализации, и в потреблении ваших ресурсов. Серверу приходится хранить большой объём почты, поддерживать множество одновременных подключений и отслеживать состояние.

На стороне сервера IMAP обычно реализуется теми же сервисами, что и POP3 (Dovecot, Courier и пр.). Для него аналогично существуют порты — это традиционный 143 для незашифрованного трафика (с возможностью STARTTLS) и 993 (IMAPS) для соединений по SSL/TLS. Сейчас 993 используется почти повсеместно, а 143 часто отключают или оставляют только для локальных сетей.

Что выбрать — IMAP или POP3?

В большинстве сценариев выигрывает IMAP. Он удобнее, особенно если ящик открыт с нескольких устройств. POP3 остаётся для узких задач — когда нужно периодически выкачивать всё в локальный архив или делать резервную копию другого ящика. Поэтому протоколы комбинируют. Например, основная работа идёт через IMAP, а отдельный сервис раз в сутки забирает копию по POP3.

Подытожим по протоколам:

Протокол |

Порт |

Тип шифрования |

Назначение |

SMTP |

25 |

Opportunistic TLS |

Используется исключительно для передачи почты между MTA |

SMTP (Submission) |

587 |

STARTTLS |

Стандартный порт для подключения почтовых клиентов (MUA) |

SMTPS |

465 |

Implicit TLS |

Рекомендуемый RFC 8314 порт для подключения почтовых клиентов (MUA) |

IMAP |

143 или 993 |

SSL или TLS |

Безопасное чтение почты |

POP3 |

110 или 995 |

SSL или TLS |

Безопасное скачивание почты |

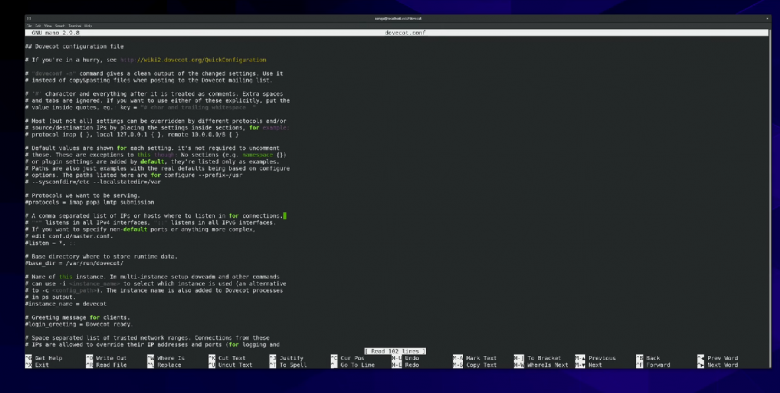

Самое важное. Как настроить почту на VPS

Описанный процесс не заработает, если не выполнить ряд настроек на стороне домена и сервера. Ниже основные шаги, которые нужно сделать, поднимая почту на VPS:

Шаг 1. Статический IP и обратная DNS-запись (PTR)

Почтовый сервер на динамическом или «домашнем» айпишнике почти гарантированно вызовет недоверие. Крупные почтовые системы часто режут такие диапазоны целиком и даже не пытаются разбираться, кто там хороший.

VPS обычно выдаётся со статическим адресом, и этого уже достаточно, но есть ещё важный момент — у IP должна быть корректная обратная DNS-запись, которая раскручивает адрес в доменное имя вашего почтового сервера. В идеале, имя в PTR должно совпадать с тем, которым сервер представляется в HELO/EHLO.

Важно! Новички часто пытаются создать PTR-запись в панели управления своим доменом (там же, где A и MX). Это не сработает, так как она управляется владельцем IP-адреса, поэтому настраивать её нужно в панели управления вашим VPS (раздел Network/IP) или через тикет в поддержку хостинга.

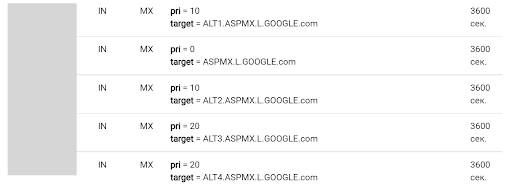

Шаг 2. MX-запись домена

Чтобы получать письма, нужно в DNS настроить MX-запись для вашего домена. MX указывает, какой хост отвечает за приём почты данного домена. Если у вас домен aaaa-vps.ru и вы подняли на нём почтовый сервер mail.aaaa-vps.ru, то в DNS создаётся запись типа MX для домена, указывающая на mail.aaaa-vps.ru (с определённым приоритетом, например, 10).

После этого все отправители будут знать, куда слать письма для ваших адресов. Без MX многие почтовики даже пытаться не будут доставлять почту, хотя по стандарту могут использовать A-запись домена как запасной вариант.

Шаг 3. SPF — подтверждение отправителей

Sender Policy Framework позволяет домену задекларировать, какие сервера имеют право отправлять почту «от его имени». Реализуется это одной TXT-записью в DNS — в самой простой форме это может быть запись v=spf1 a mx -all.

И не забывайте обновлять SPF, если у вас меняется сервер или вы используете сторонние сервисы для почты (вписывать их через include: и т. д.).

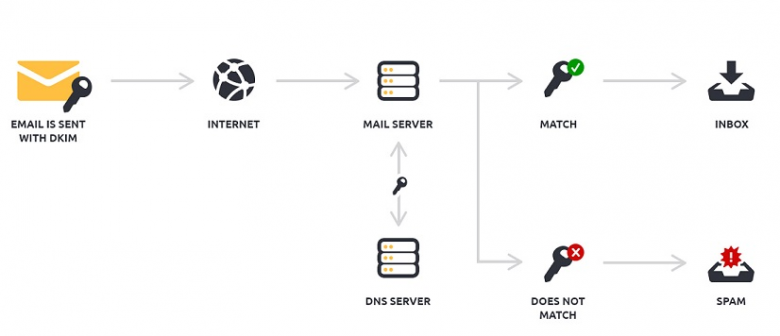

Шаг 4. DKIM — электронная подпись писем

DKIM даёт получателю возможность проверить, что письмо ушло именно с вашего домена и не было переписано по дороге. При отправке сервер считает хеш части заголовков и тела письма, подписывает его приватным ключом и кладёт результат в DKIM-Signature.

Получающий сервер берёт оттуда селектор, заходит в DNS вашего домена, достаёт публичный ключ и проверяет подпись. Если всё сходится, считается, что письмо пришло с сервера, который владеет приватным ключом, а содержимое по пути не меняли.

Для этого на почтовом сервере настраивается подпись исходящей почты (Postfix, Exim и т. п.), а в DNS публикуется TXT-запись вида selector._domainkey.aaaa-vps.ru с публичным ключом. Без DKIM письма с новых или малораспространённых доменов чаще всего отправляются в спам.

Шаг 5. DMARC — политика для чужих серверов

DMARC связывает SPF и DKIM и задаёт политикам приёма понятные правила. Получатель проверяет SPF и DKIM, сравнивает домен в From с доменами, которые прошли проверки, и дальше действует по вашей политике DMARC.

Настраивается DMARC TXT-записью в DNS в поддомене _dmarc.aaaa-vps.ru. Базовый вариант для запуска мониторинга выглядит так: v=DMARC1; p=none; rua=mailto:dmarc@aaaa-vps.ru

В режиме p=none письма не блокируются, но вы получаете агрегированные отчёты от провайдеров почты и видите, кто и как шлёт письма «от вашего имени». Но помните, что это лишь режим мониторинга. Как только вы убедитесь по отчётам, что ваши письма (и только ваши) проходят проверки успешно, политику обязательно нужно ужесточить:

p=quarantine — сомнительные письма будут уходить в спам.

p=reject — письма, не прошедшие проверку, будут полностью отклонены (целевой уровень безопасности).

Шаг 6. MTA-STS и TLS-Reporting

Когда базовый набор уже настроен, можно заняться более свежими механизмами безопасности. MTA-STS указывает внешним серверам, что почту для вашего домена нужно принимать только по TLS и только на заданных хостах. По сути, вы публикуете политику, а чужие MTA сверяются с ней перед доставкой.

В свою очередь, TLS-Reporting отвечает за отчёты о проблемах с шифрованной доставкой. Настраиваются они тоже через DNS и файлик-политику на вашем сайте.

Шаг 7. Спам-фильтры и чёрные списки

Как только вы откроете порты 25 и 587, к вам придут боты со всего мира, чтобы подбирать пароли к ящикам для рассылки спама. Поэтому тут важно поставить Fail2Ban — он будет следить за логами почтового сервера и автоматически блокировать IP-адреса через iptables после нескольких неудачных попыток входа.

Важно! Если даже при идеальной конфигурации ваши письма улетают в спам, проверьте IP в чёрных списках (Spamhaus, Barracuda и других) — если адрес там, иногда проще сменить VPS, чем выбивать разблокировку.

Наконец, не забывайте об элементарной безопасности. Везде включайте шифрование, используйте актуальные протоколы (TLS 1.2/1.3), закрывайте неиспользуемые порты и ставьте сложные пароли на почтовые ящики.

Чтобы проверить, всё ли вы сделали правильно, используйте эти сервисы:

Mail Tester — сервис выставляет оценку от 1 до 10, указав на ошибки в SPF, DKIM или DMARC.

MxToolbox — проверяет MX-записи, нахождение в чёрных списках и проводит диагностику SMTP.

DMARC Analyzer — помогает расшифровать те самые XML-отчёты, которые будут приходить вам на почту после настройки DMARC.

Делитесь своими схемами настройки почты на VPS, приёмами повышения доставляемости и историями в комментариях.

© 2026 ООО «МТ ФИНАНС»

Комментарии (13)

kaapmt

08.01.2026 18:03В большинстве сценариев выигрывает IMAP.

Смелое в своей безрассудности и очень спорное утверждение.

По POP3 клиент, как правило, не удаляет полученное письмо и его можно найти на сервере, тогда как любые действия с IMAP необратимы.

Varowlord4

08.01.2026 18:03Если у вас полетел жесткий диск на ноутбуке с POP3, вы потеряли всю почту. Если полетел ноутбук с IMAP - вы купили новый, ввели пароль и вся почта на месте

IMAP выигрывает в надежности хранения

andreymal

08.01.2026 18:03Если вас отключили за неправильную форму черепа с IMAP, вы потеряли всю почту. Если вас отключили за неправильную форму черепа с POP3 - почта никуда не делась с жесткого диска ноутбука.

POP3 выигрывает в надежности хранения ¯\_(ツ)_/¯

isden

08.01.2026 18:03Справедливости ради, с IMAP можно настроить 1. регулярный бэкап/обработку почты полностью локально, 2. полное скачивание всего в почтовом клиенте. Но да, это требует лишних телодвижений.

DerTosser

08.01.2026 18:03Умные люди ставят галочку "оставлять копии сообщений на сервере" и вторую "пока я не удалю их" - таким образом получают плюсы IMAP в плане доступа отовсюду и плюсы POP3 в плане сохранности почты у себя. Можно не мерять ни свой череп ни владельцев сервера.

kaapmt

08.01.2026 18:03@Varowlord4,Ещё одно сомнительное утверждение.

Во-первых, кроме ноутбуков есть нормальные компы с несколькими дисками.

Во-вторых, на устройствах с несколькими дисками простым копированием файлов получается бэкап клиента с настройками и данными.

kenomimi

08.01.2026 18:03Статью стоило бы дополнить txt-записями автоконфигурации. Они очень важны сейчас, ибо без них надо ручками забивать все настройки сервера в клиенте - пользователь не оценит точно.

isden

08.01.2026 18:03Еще можно добавить про DNSSEC для домена - это добавляет плюсик в его репутацию.

Вообще статья в принципе неплоха, но очень краткая и поверхностная. Неплохо было бы рассмотреть пример настройки. Я в свое время убил несколько вечеров на раскуривание документации и игры с различными тулзами для тестов.

Varowlord4

08.01.2026 18:03Хорошая обзорная статья, но не хватает упоминания про современные комбайны типа Mailcow или iRedMail. Собирать почтовый стек руками из Postfix+Dovecot+SpamAssassin+Rspamd+Roundcube в 2026 году полезно для обучения, но больно для продакшена. Докеризированные сборки экономят кучу нервов на обновлении и связках компонентов

CyrK

Проще готовый сервис использовать со своим почтовым доменом.

kenomimi

А потом он либо отключает вас за неправильную форму черепа, либо вводит 250 рублей за ящик в месяц... Плюс на своем сервисе очень удобно делать редирект всех не найденых адресов в один, и для регистрации на хабре указывать habr@example.com - дальше сразу будет видно, у кого чего протекло, и кто спамер.