Группа компаний «Гарда» – производитель семейства продуктов для защиты данных и сетевой безопасности. В нашем портфеле более 15 различных систем, которые помогают зрелым заказчикам решать задачи кибербезопасности. Под тегом #продуктыгарда мы будем размещать посты, из которых вы узнаете лучшие практики применения, особенности решений и их интеграции друг с другом.

С учетом того, что мы защищаем 50% российского интернета от DDoS-атак логично продолжить постинг именно этой темой. Экспертизой здесь в группе компаний заведует Вадим Солдатенков, руководитель направления продуктов «Гарда Anti-DDoS». Вадим отвечает за развитие группы решений, регулярно принимает участие в мероприятиях в качестве спикера, делится опытом с редакциями СМИ. Сегодня Вадим выступил контрибьютором материала о практике защиты WAF.

Поговорим:

1. Защита от DDoS – одна из ключевых задач ИБ

2. Почему двухуровневой защиты мало

3. Что должны уметь три богатыря в борьбе с атаками

5. Синергия продуктов группы компаний

6. Таблица основных видов атак

1. Защита от DDoS – одна из ключевых задач ИБ

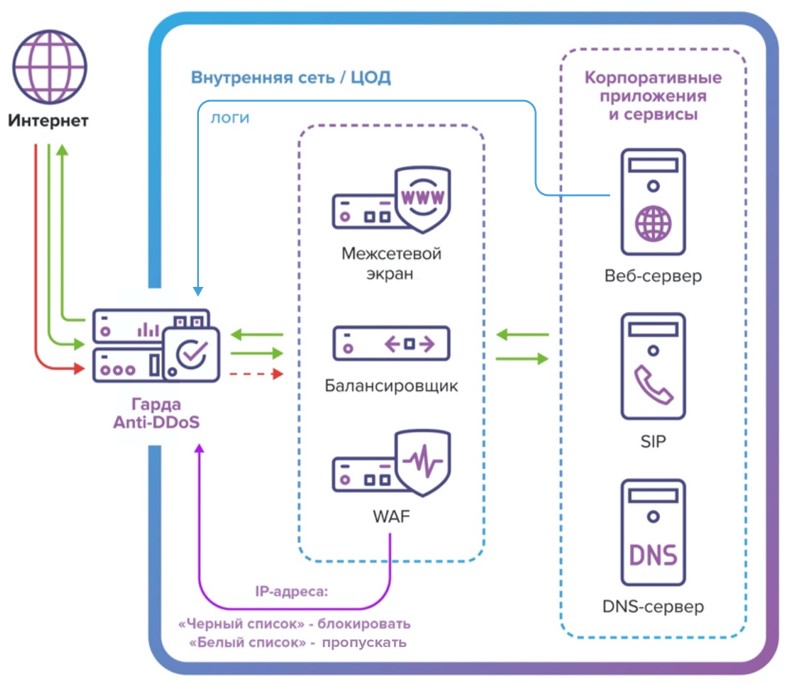

Когда компания размещает свои локальные веб-сервисы (сайт, SIP-телефония, почтовый сервер, DNS-сервер и т.д.) на собственной IT-площадке или в ЦОД, защита от DDoS-атак становится одной из ключевых задач информационной безопасности.

Как правило, защиту организуют из двух эшелонов:

Защита каналов связи от объемных атак. Обычно эта услуга предоставляется оператором связи, который обеспечивает доступ к каналам. Такой подход не требует дополнительного перенаправления трафика для фильтрации в сторонние центры очистки.

Защита от атак на уровне приложений с помощью локального (т.е. не требующего передачи чувствительной информации наружу, например, закрытых ключей шифрования) WAF.

2. Почему двухуровневой защиты мало

Как показывает практика, этих мер недостаточно, и вот почему.

Операторский Anti-DDoS обрабатывает только «половинку» трафика – к защищаемым ресурсам. Одно из следствий такой асимметричной схемы – невозможность обеспечить вскрытие зашифрованного трафика для полновесного противодействия атаке. Часть нераспознанных атакующих запросов неизбежно проходит первую линию обороны.

Использование шифрования растет с каждым годом, поэтому возможность вскрытия зашифрованного трафика становится одним из условий эффективной защиты от DDoS-атак.

Компания использует несколько интернет-каналов от разных провайдеров для обеспечения отказоустойчивости. При этом сервис защиты от DDoS закрывает только основные каналы, а значит, по всем остальным атака достигает цели.

WAF предназначен для отражения целевых атак на веб-приложения. Его возможности ограничены в борьбе с DDoS-атаками – их интенсивность требует больших вычислительных ресурсов для обработки трафика. Кроме того, даже самый мощный WAF, обладая выделенным сетевым адресом, сам может стать объектом атаки. Учитывая эти особенности при организации сложных атак, злоумышленники часто достигают своих целей.

3. Что должны уметь три богатыря в борьбе с атаками

Нивелировать недостатки позволяет дополнительный эшелон защиты – локальная система Anti-DDoS, установленная на границе защищаемой сети компании: между оператором связи и WAF (корпоративным сетевым экраном, балансировщиком).

Такая система должна уметь:

Обрабатывать трафик, проходящий по всем интернет-каналам компании, и поддерживать аппаратный байпасс для пропуска трафика в случае выхода из строя.

Работать как «умный провод», т.е. не иметь собственных IP-адресов на интерфейсах обработки трафика (и, соответственно, не быть объектом атаки).

Вскрывать и обрабатывать шифрованный трафик с высокой производительностью, без передачи закрытых ключей шифрования за периметр компании. Это важно для корректной и безопасной работы под нагрузкой в условиях атаки.

Получать за счет интеграции c WAF «белые» и «черные» списки IP-адресов для повышения качества фильтрации.

Функционировать на основе «прозрачных» настраиваемых алгоритмов, что исключает ложноположительные или ложноотрицательные срабатывания.

Принимать и анализировать логи защищаемого веб-сервера, обеспечивая фильтрацию на их основе в качестве дополнительной меры защиты.

Использовать данные внешних репутационных баз для выявления и блокировки трафика из скомпрометированных источников. Чем более разнообразны используемые фиды (например, управляющие центры бот-сетей, спам-сервисы, фишинговые ресурсы, общедоступные VPN и прокси-серверы, ноды TOR, адреса устройств, участвующих в DDoS-атаках и др.), тем больше возможностей видеть и блокировать нежелательные данные в проходящем трафике. Эти возможности аналогичны результатам работы решений типа IPS.

Сохранять информацию (метаданные) о проходящем трафике для ретроспективного анализа и расследования инцидентов.

Таким образом, использование локального решения Anti-DDoS в качестве дополнительного эшелона защиты позволяет повышать устойчивость корпоративных сервисов к атакам и снижать нагрузку на WAF.

Решение «Гарда Anti-DDoS» в полной мере отвечает требованиям к дополнительному эшелону защиты.

4. Гарда Anti-DDoS

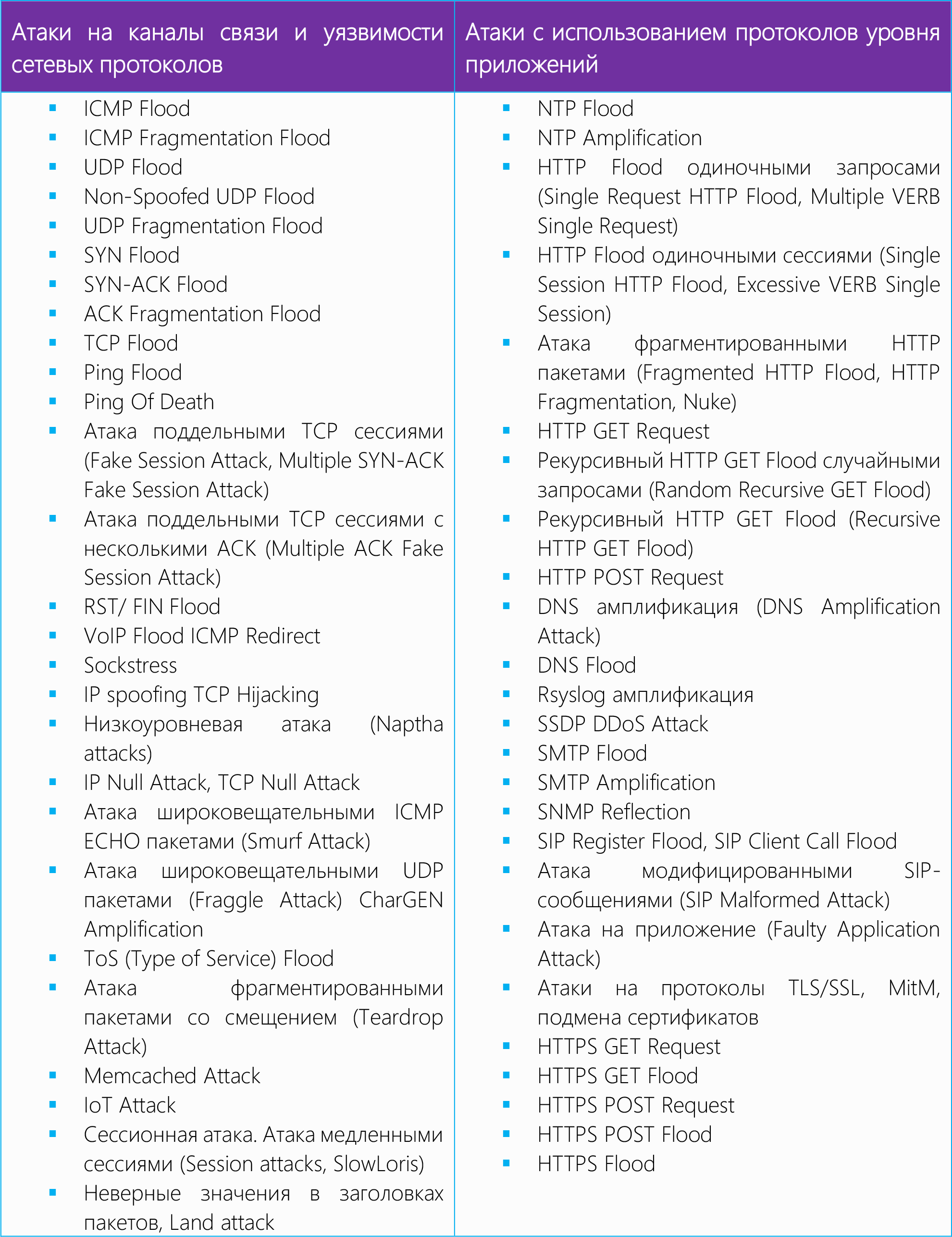

Система служит для противодействия атакам как на каналы связи и уязвимости сетевых протоколов, так и атакам с использованием протоколов уровня приложений

(см. таблицу «Основные виды атак»). Решение предоставляет набор преднастроенных шаблонов для подавления атак в зависимости от типа защищаемых ресурсов, позволяет автоматически профилировать проходящий трафик для повышения качества защиты, а автоматизация типовых действий и реакций на атаки существенно снижает нагрузку на службу эксплуатации заказчика.Система поддерживает локальное вскрытие шифрованного трафика, включая актуальную версию протокола TLS – TLS 1.3 – с производительностью до 25 000 TPS на 20 Гбит/с. Кроме того, решение позволяет обеспечить фильтрацию шифрованного трафика без вскрытия - на этапе установки шифрованного соединения.

HTTP/2, на который приходится более половины HTTP-трафика, представляет собой версию протокола для повышения производительности приложений. Обратной стороной является то, что HTTP/2 также может помочь атакующим улучшить производительность атак. HTTP/2 не требует обязательного шифрования, однако все основные веб-браузеры (Chrome, Firefox, Safari, Opera, IE, Edge) поддерживают исключительно HTTP/2 поверх TLS, что означает использование шифрования в 100% случаев.

Система предоставляет широкий набор инструментов для анализа и фильтрации расшифрованного трафика по заданным параметрам.

Система поддерживает работу с DTLS (Datagram Transport Layer Security) – современным протоколом безопасного взаимодействия клиент-серверных приложений. Например, DTLS используется для работы ряда популярных VPN-приложений.

В системе реализован метод противодействия под названием «DTLS». Он содержит сразу несколько алгоритмов (контрмер) для анализа и фильтрации трафика DTLS. Такой подход позволяет максимально точно выявлять зловредную составляющую в трафике и отсекать ее, обеспечивая безопасность важных для бизнеса инструментов.

5. Синергия продуктов группы компаний

Гарда Anti-DDoS «из коробки» поддерживает интеграцию с другими системами группы компаний «Гарда» и открывает следующие возможности от их совместного использования:

Гарда Threat Intelligence: «функциональность IPS» – видимость и блокировка нежелательных данных разных типов в проходящем трафике;

Гарда WAF: улучшение защиты веб-сервисов;

Гарда NDR: блокировка злоумышленников по сработке политик, использование метаданных о трафике для обогащения отчетов NDR.

6. Таблица "Основные виды атак"

В следующих статьях рассмотрим конкретные кейсы атак на инфраструктуру и методы противодействия.

А о возможностях «Гарда WAF» мы расскажем на официальной презентации по случаю запуска продукта 10 апреля. Присоединяйтесь к онлайн-трансляции. Стартуем в 10.30 часов по Москве.

Shaman_RSHU

Прежде всего WAF должен быть гибким: или хороший мануал по написанию правил или хорошая техподдержка. Не все защищают сайты-визитки и простейшие API.

Таблички с полезной информацией сейчас модно в виде картинок оформлять (чтобы не индексировались что ли :)

Атаки на каналы связи и уязвимости сетевых протоколов

ICMP Flood

ICMP Fragmentation Flood

UDP Flood

Non‑Spoofed UDP Flood

UDP Fragmentation Flood

SYN Flood

SYN‑ACK Flood

ACK Fragmentation Flood

TCP Flood

Ping Flood

Ping Of Death

Атака поддельными ТСР сессиями (Fake Session Attack, Multiple SYN‑ACK Fake Session Attack)

Атака поддельными ТСР сессиями с несколькими АСК (Multiple ACK Fake Session Attack)

RST/ FIN Flood

VolP Flood ICMP Redirect

Sockstress

IP spoofing TCP Hijacking

Низкоуровневая атака (Naptha attacks)

IP Null Attack, TCP Null Attack

Атака широковещательными ICMP ЕСНО пакетами (Smurf Attack)

Атака широковещательными UDP пакетами (fraggle Attack) CharGEN Amplification

Tos (Type of Service) Flood

Атака фрагментированными пакетами со смещением (Teardrop Attack)

Memcached Attack

loT Attack

Сессионная атака. Атака медленными сессиями (Session attacks, SlowLoris)

Неверные значения в заголовках пакетов, Land attack

Атаки с использованием протоколов уровня приложений

NTP Flood

NTP Amplification

HTTP Flood одиночными запросами (Single Request HTTP Flood, Multiple VERB Single Request)

HTTP Flood одиночными сессиями (Single Session HTTP Flood, Excessive VERB Single Session)

Атака фрагментированными HTTP пакетами (Fragmented HTTP Flood, HTTP Fragmentation, Nuke)

HTTP GET Request

Рекурсивный НТТР GET Flood случайными запросами (Random Recursive GET Flood)

Рекурсивный НТТР GET Flood (Recursive HTTP GET Flood)

HTTP POST Request

DNS амплификация (DNS Amplification Attack)|

DNS Flood

Rsyslog амплификация

SSDP DDoS Attack|

SMTP Flood.

SMTP Amplification

SNMP Reflection

SIP Register Flood, SIP Client Call Flood

Атака модифицированными SIP- сообщениями (SIP Malformed Attack)

Атака на приложение (Faulty Application Attack)

Атаки на протоколы TLS/SSL, MitM, подмена сертификатов

HTTPS GET Request

HTTPS GET Flood

HTTPS POST Request

HTTPS POST Flood

HTTPS Flood