Наш сегодняшний доклад стоит немножко особняком в ряде других материалов с форума Облачные технологии в России: часть I, часть II, часть III, часть IV. Говоря об облачных технологиях, все в первую очередь подразумевают, конечно же виртуализацию айтишного оборудования, такого как сервера СХД и тд. Тем не менее сеть передачи данных является тем неотъемлемым связующим элементом, который собственно позволяет нам с одной стороны предоставлять облачные технологии, то есть обеспечивать коннективити, с другой стороны он нам необходим для собственно реализации центров обработки данных, для организации связности между ЦОД-ами, и на самом деле практически в 90% в текущих организациях, именно сеть передачи данных на сегодняшний день становятся тем узким местом, тем бутылочным горлом, которое, собственно затрудняет внедрение новых сервисов, внедрение новых приложений.

Сергей Аксенов, старший менеджер по продукции Datacom, HUAWEI

Коллеги, добрый день еще раз, сегодня Сергей Аксенов, компания Huawei. Компания Huawei имеет новую концепцию, новое решение, которое называется Agile Network. На русский язык слово Agile можно перевести как гибкий, управляемый, быстрый интеллектуальный. Это те ценности, которые закладываются в концепцию сетей следующего поколения. И если так немножко пошире посмотреть в историю, то на протяжении, наверное, последних 10 лет ничего кардинально нового с точки зрения сетевых технологий, сетевых решений не появлялось. Появлялись какие-то улучшения, дополнительные нововведения, но кардинальных изменений, по сути не было. И сейчас мы как раз стоим на пороге сетей нового поколения, так называемых сети SDN, Software Defined Networking, то есть программно-определяемых сетей, и собственно Agile Network и есть та самая программно- определяемая сеть.

Для чего она нужна, как ее использовать, какие преимущества по отношению к традиционным решениям я, собственно, сегодня и постараюсь раскрыть.

Кроме термина SDN, я дам вам сразу чтобы расставить все точки над и, скажу что есть термин NFV – Network Function Virtualization, то есть здесь основной целью этого термина заключается в том что мы по сути уходим от дорогих аппаратных сетевых специализированных устройств и эти функции мы перекладываем на вычислительную инфраструктуру по виртуализации на сервера, об этом мы тоже сейчас немножко поговорим.

Собственно, если посмотреть на актуальные тренды в области информационных технологий, они на этом слайде показаны, ни для кого не секрет, на протяжении последних лет 5- 6 мы о них разговариваем, ежегодный взрывной рост трафика, появление новых стандартов телевидения появления видео ультра высокой четкости UltraHD, взрывной рост количества терминалов: это и технологии мобильности, это и технологии интернета вещей. По оценкам к 2020 году, порядка 5 млрд устройств они уже будут подключены к глобальной сети, при этом порядка 70% всех устройств это устройства связанные с internet of things, то есть с интернетом вещей. Собственно, облачные вычисления и опять же социальные сети, которые создают огромные объемы трафика собственно обмен различным типом контента все вот эти тренды, все эти предпосылки стали отправной точкой для разработки сетей следующего поколения.

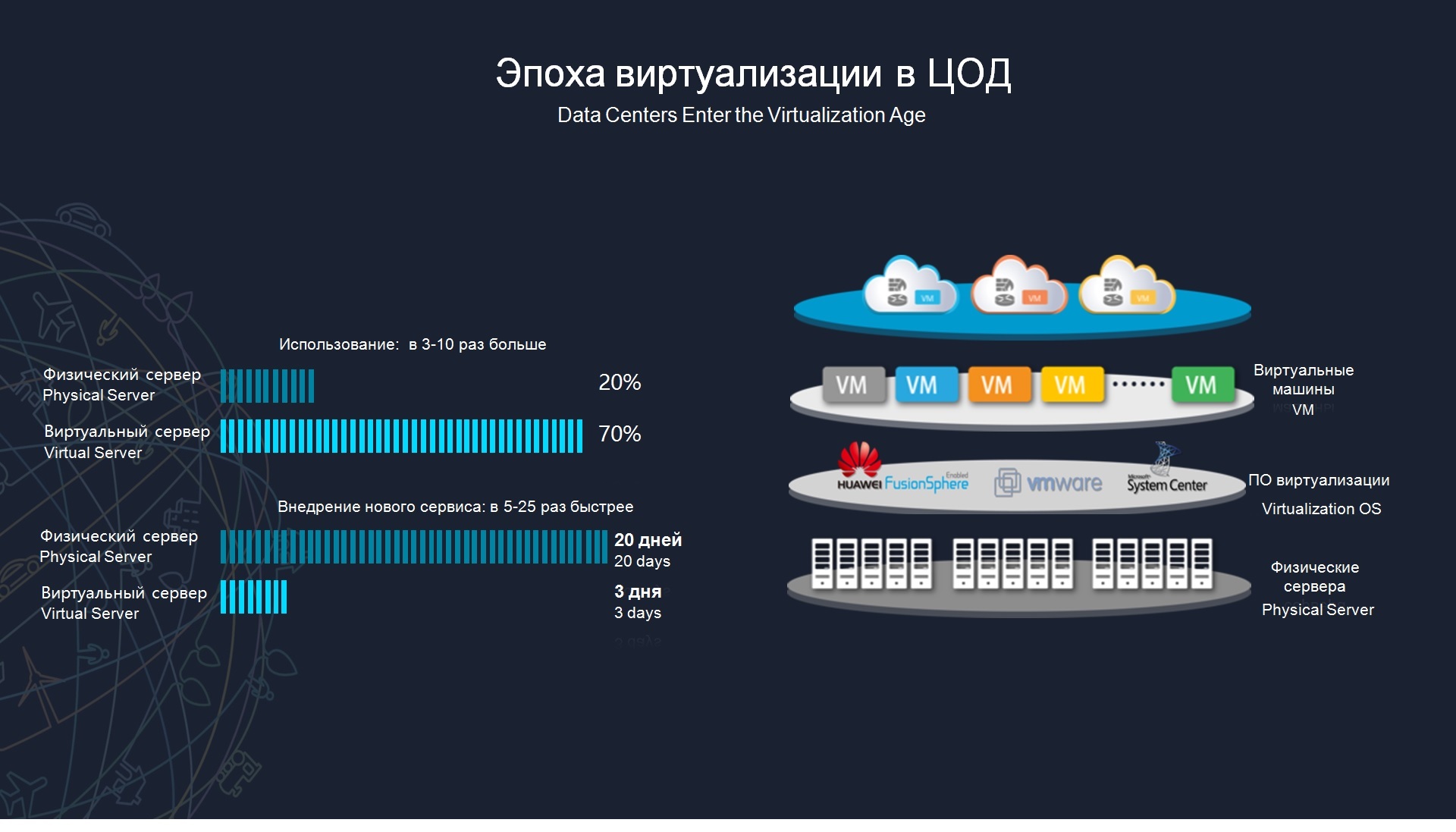

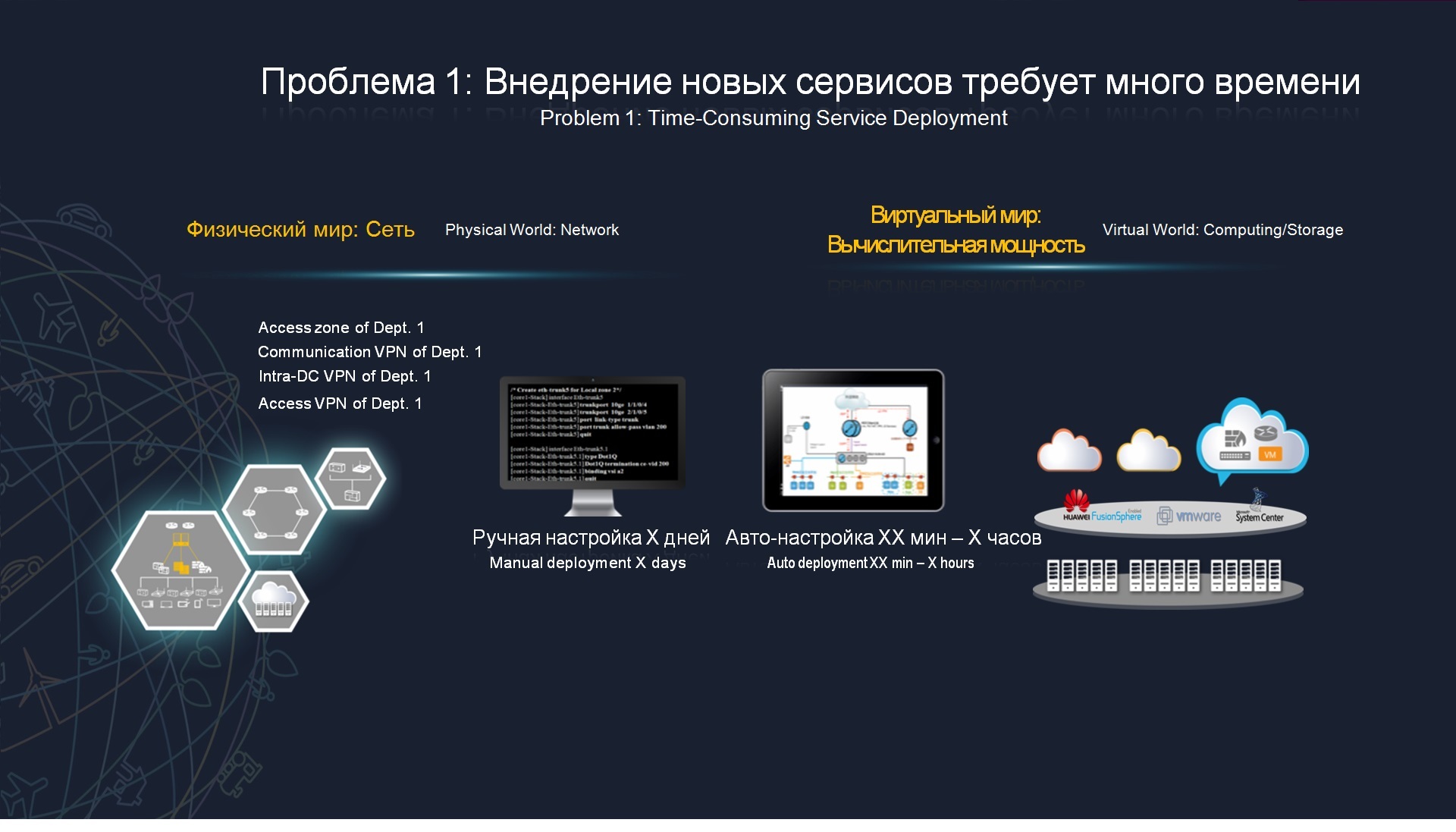

Ни для кого не секрет, что в центре обработки данных на сегодняшний день уже наступила эпоха виртуализации, то есть как аппаратные сервера используют все меньше организаций, наверное, совсем смол-бизнес, то есть эпоха виртуализации в ЦОД фактически наступила. Вот этот переход к новой модели ресурсов, с точки зрения серверов и СХД произошел 10 лет назад, с точки зрения сети это изменение происходит сейчас. Сеть становится узким местом для внедрения новых сервисов, для внедрения новых приложений. То есть если рассмотреть туже самую систему виртуализации, то там большинство рутинных задач автоматизированы, то есть если нам требуется развернуть новый виртуальный сервер под какой-то сервис, например, или скопировать этот сервер из одного ЦОДа в другой ЦОД — там все эти операции рутинные можно выполнить за 15 минут, ничего сложного в этом нет для администратора.

При этом сеть передачи данных зачастую требует manual configuration, ручного управления. То есть если мы хотим чтобы виртуальная машина или какая-то новая виртуальная среда у нас мигрировала, чтобы она развернулась там у нас в ЦОДе, для этого нам зачастую требуется вручную сделать все эти изменения, требуется привлекать сетевого администратора, который будет прописывать новые политики маршрутизации, политики коммутации, качество сервиса, безопасности и тем самым у нас затрудняется внедрение новых сервисов, то есть в данном сценарии это займет уже не 15 минут с точки зрения виртуализации вычислительной инфраструктуры, а займет уже до 2 дней.

Следующий негативный момент, который зачастую мы видим во многих организациях в том, что от нас до сих пор не зависимо управление компонентами и сложность в поиске неисправности. Если посмотреть на структуру какой-либо там крупной или средней организации то, как правило, там, в айтишной службе эксплуатации 2 типа инженеров. Первый тип инженеров – инженеры сетевики, которые отвечают именно за сеть передачи данных и собственно второй полк инженеров, это системные администраторы, которые отвечают за сервера, отвечают за СХД. Собственно, на слайдах показано, по сути у нас происходит водораздел. Как с точки зрения эксплуатации с точки зрения планирования, использования ресурсов у нас это разные компоненты так и сточки зрения их взаимодействия. Они до сих пор не смотря на то что взаимодействуют, тем не менее, разрозненные компоненты.

И здесь показан один из кейсов, который за счет разрозненности за счет того, что они плотно не интегрированы не взаимодействуют друг с другом, то есть они не видят, что со стороны одного из компонентов происходит какая-то проблема, на втором это не отражается. Здесь показан прямой кейс, простой, что кратковременная проблема на сетевой инфраструктуре, она влечет то, что все VPS у нас мигрируют в одной из областей на один из серверов, тем самым мы наблюдают перезагрузку, в то время как другой в это время простаивает. Это сетевая проблема, она была совсем кратковременна, она никоим образом не отразилась бы на качестве работы различных приложений и сервисов.

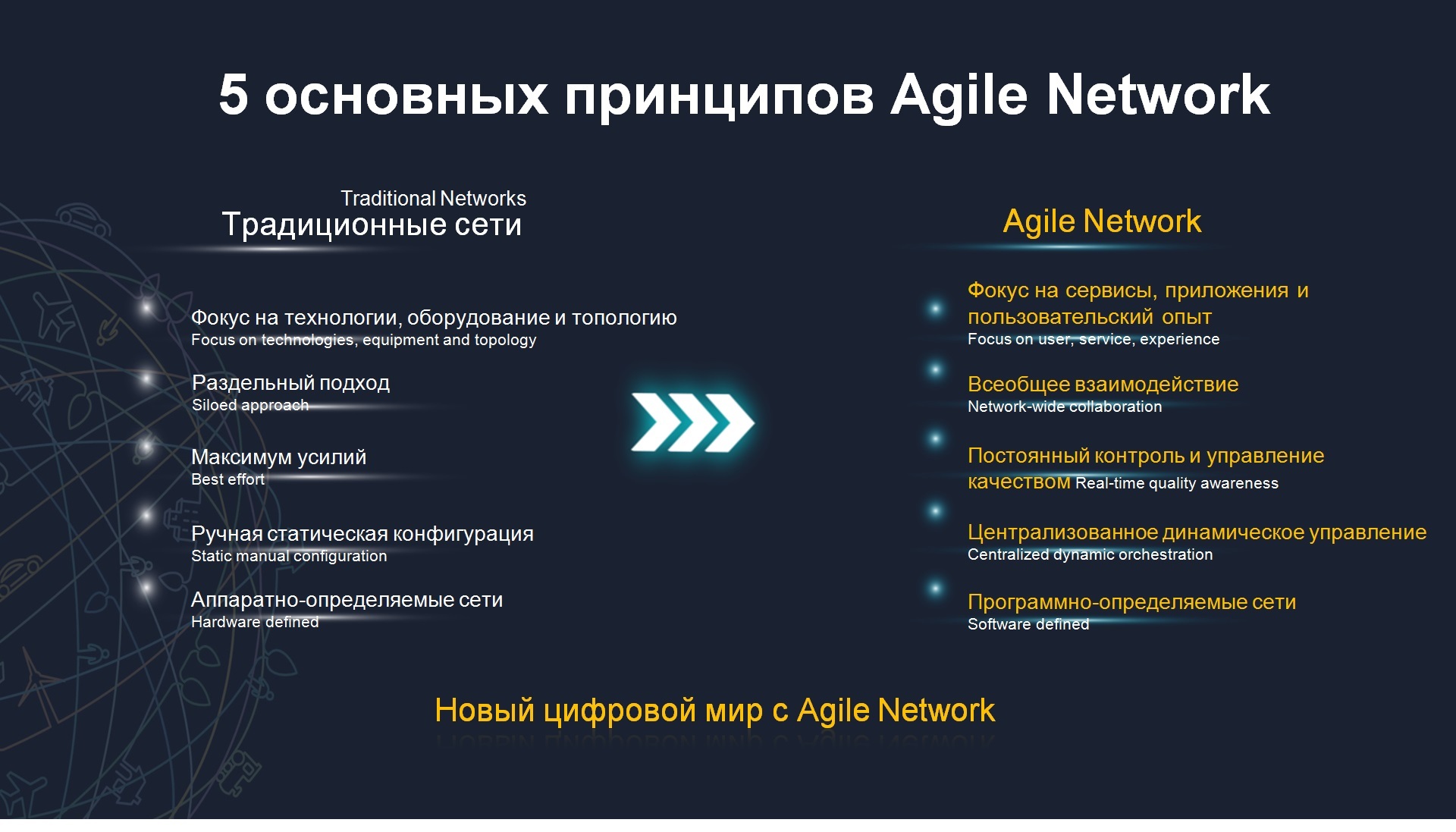

Все это и стало предпосылками для разработки и перехода к сетям нового поколения, к сетям с программно-определяемой архитектурой. Здесь написаны основные ценности, что сеть должна быть более гибкой и прозрачной для пользователей сервисов и приложений. Она должна стать гибкой, динамичной, быстрой и более интеллектуальной. Agile Network, как я сказал, это Software Defined Networking это программно-определяемая инфраструктура и, по сути, это целая концепция, которая существенно отличается от традиционных принципов построения и внедрения сети передачи данных. Если посмотреть на традиционный подход, на традиционные сети, которые долгое время у нас существовали, то там сетевой администратор оперировал физическими портами, физическими устройствами, топологией, то есть был жестко привязан к физическим устройствам. Говоря про концепцию Agile Network, про программно-определяемую сеть, мы здесь делаем фокус на пользователей сервисов и приложений. Мы определяем профили пользователей, определяем качество работы того или иного сервиса и, по сути, мы можем забыть про нашу топологию, про физические устройства. В традиционных сетях мы наблюдали такую ручную конфигурацию и раздельный подход, то есть какая-то, например, есть инфраструктура, состоящая из 50 сетевых устройств и раздельный подход подразумевал, что каждое из устройств требовало отдельной ручной конфигурации, т.е нужно было зайти на каждую их этих железок, подключиться через вэб-интерфейс или через командную строку и, собственно, в отдельности сконфигурить каждое из этих устройств. Сложность эксплуатации, сложность настройки, сложность управления такой сети она ощутимо сложная. В новой концепции мы приходим к всеобщему взаимодействию и к динамическому управлению всей инфраструктурой, то есть мы не просто настроили инфраструктуру с помощью командной строки, но и например там эта конфигурация живёт, в данном сценарии SDN, у нас все меняется на лету, то есть это не статическая сеть какой мы ее настроили, она, собственно, реагирует на все эти изменения которые происходят, эти изменения могут быть с точки зрения внедрения новых сервисов, появления новых пользователей, либо внедрения каких то новых политик безопасности, то есть это у нас теперь такой живой организм, и сточки зрения интеллектуального управления у нас здесь опять же появляется интеллект, но про это чуть дальше. И собственно здесь появляется такое нововведение как постоянный контроль и управление качеством. Мы не просто на авось конфигурируем нашу сеть, прописываем правила маршрутизации, политики коммутации. Мы в реальном времени теперь можем контролировать, как работает то или иное приложение, как работает тот или иной сервис. То есть, по сути, мы можем задать параметры SLA для работы того или иного приложения и собственно контролировать и обеспечивать выполнение этого SLA внутри нашей инфраструктуры.

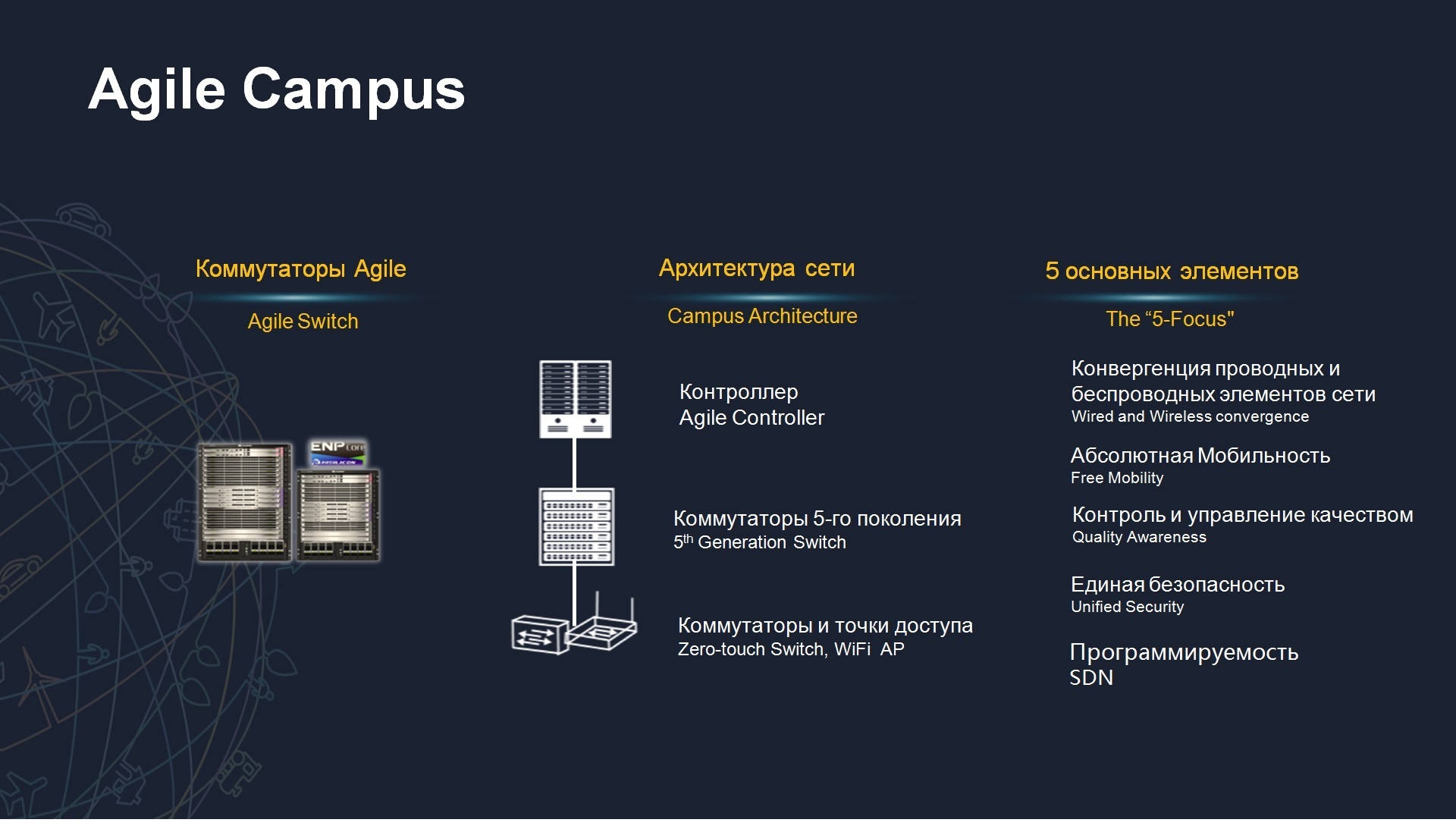

Концепция Agile Network подойдет практически любой организации, любому предприятию и состоит она из 4 основных блоков. Первый блок это кампусная сеть, то есть это та корпоративная сеть, которая используется вашей организацией. Даже несмотря на то, что вы будете пользоваться облачными услугами, будете пользоваться услугами сервис провайдеров внешних, ваша внутренняя кампусная сеть необходима для подключения пользователей, их терминалов, теперь эти терминалы могут быть беспроводными, но тем не менее кампусная сеть у вас там присутствуют. Второй компонент — это компонент Agile Network для центров обработки данных. Про ЦОДы будут отдельные слайды, про них я расскажу как там что реализуется. Большинство заказчиков, которые с нами взаимодействуют, например ритейл, у них имеется такая распределенная архитектура, например распределенная сеть магазинов несколько сотен или тысяч объектов и централизованный ЦОД, собственно здесь проблемные задачи точно такие же, это разрозненная архитектура, которая управляется централизованно, собственно решение от Huawei позволяет это реализовать. И наконец, 4 компонент Agile Wan это компонент для управления внешним каналом связи. На сегодняшний день все больше заказчиков заинтересованы в использовании облачных технологий, заинтересованы в том, чтобы иметь несколько ЦОДов географически разнесенных, и как раз управление качеством через внешние каналы, через каналы сервис провайдеров, это тоже видите такой актуализатор актуальной проблемы. ну давайте по порядку, сначала поговорим про кампусные сети.

Ядром и сердцем кампусной инфраструктуры является 2 компонента в решении Agile Network. Первый компонент – специализированное программное обеспечение называемое SDN контролллер, у нас называется Agile campus controller, собственно это программное обеспечение которое позволяет централизованно управлять политиками, профилями подключения пользователей, позволяет управлять конфигурациями сетевых элементов и собственно управлять путями передачи трафика, теперь мы по сути переходим к такой модели что не 50 разрозненных устройств, а 50 устройств которые занимаются просто подключением, то есть занимаются передачей данных и одна точка то есть это централизованный интеллект, мозг системы который управляет за абсолютно всю логику по передаче трафика, по политике безопасности, по качествам сервиса. И собственно второй компонент это сеть передачи данных, здесь необходим специализированный коммутатор нового поколения, они уже называются Agile коммутаторы, то есть это сетевые элементы которые могут взаимодействовать с централизованным интеллектом, с централизованным SDN контроллером и собственно по протоколу OpenFlow, или про протоколам NETCONF, они понимают каким образом передавать трафик, каким образом подключать того или иного пользователя, каким образом реагировать на ту или иную угрозу, то есть теперь это такие по сути управляемые устройства. Кроме управляемости с помощью централизованного интеллекта здесь появляется еще 5 нововведений, о которых говорит Huawei, это конвергенция проводных и беспроводных элементов сети. Под конвергенцией здесь понимается, что мы приводим нашу сеть к единому знаменателю. Зачастую сеть Wi-Fi в организациях рассматривалась как дополнительная к проводной, потому что Wi-Fi долгое время не мог обеспечить ни достаточного качества, ни достаточной пропускной способности, сегодня с появлением стандартной 802.11ac с гигабитами пропускной способности через радио интерфейсы с полноценной реализацией кос мы можем говорить о том, что беспроводная сеть у нас становится частью нашей проводной сети. По сути это действительно единый знаменатель, нам необходимо централизованно управлять обоими компонентами нашей инфраструктуры. Второе нововведение это абсолютная мобильность, контроль управления качеством, единая безопасность и программируемость. На каждом элементе мы сейчас остановимся подробнее, проговорим в деталях.

Конвергенция проводных и беспроводных элементов сети. Многие центры обработки данных долгое время использовали архитектуру, когда стоит какой-то главный коммутатор, стоят top-of-rack коммутаторы для непосредственного подключения серверов и, собственно, вот эти top-of-rack коммутаторы выступают как фабрики коммутации, как выносные линейные карты, какой бы у нас не был ЦОД, сколько бы у нас там не было коммутаторов доступа, для подключения серверов, всем этим можно было управлять централизованно с помощью этих больших виртуальных коммутаторов. Собственно говоря, про решение Agile Campus мы приходим ровно к той же самой модели, вся наша сетевая инфраструктура состоящая ранее их 50 элементов, приходит к модели что это по сути один большой виртуальный коммутатор, который состоит из 50 виртуальных плат, т.е из одной точки с помощью единого унифицированного централизованного управления мы можем управлять всей нашей сетевой инфраструктурой. Здесь собственно это и нарисовано. Тут у нас была какая-то кампусная инфраструктура, состоящая из уровней ядра, теперь все это превращается в единый виртуальный коммутатор, в котором появляется N-ое количество виртуальных плат. При этом точки доступа Wi-Fi которые у нас там все время выглядели как такой отдельный элемент, требовали установки специализированного контроллера BLDC, теперь все это опять же сводится к одной точке, то есть точки доступа у нас будут выглядеть как порты доступа.

Второе. Долгое время беспроводная сеть рассматривалась наложенной на проводную и требовала отдельного управления. Мы строили специализированную беспроводную сеть, мы там строили CAPWAP туннели, ставили беспроводные контроллеры, нам надо было задуматься каким образом сделать аутентификацию и подключение пользователей, с помощью пароля или через эктив директори их авторизовывать или там все-таки радиус сервер, с другой стороны у нас была вторая часть инфраструктуры, проводная в которой там были свои правила политики безопасности, свои правила аутентификации пользователя. Собственно, в решении Agile Network мы приходим к тому что независимо от того где и каким образом подключен пользователь мы можем его в единой точке аутентифицировать и подгружать его профиль. Например, у нас сидит бухгалтер в каком-то учреждении на 2 этаже, в какой-то момент вся бухгалтерия переезжает на 4 этаж. В традиционном подходе это требовало бы от сетевых инженеров чтобы те настройки, которые были на коммутаторе 2 этажа, они там собственно все удалили, и перенесли на коммутатор доступа на 4 этаже. То есть здесь должность такого перегруза 1-2 дня заняло бы. В сценарии Agile Network поскольку у нас появляется здесь единый интеллект, который сохранит все профили пользователей вне зависимости от того на каком они этаже, подключаются они с помощью ноутбука либо подключаются с помощью вайфая, мы просто подгружаем их профиль с помощью механизма идентификации, будь это радиус, будь это веб портал с каким-то логином и паролем и собственно все эти политики все эти правила загружаются на порты доступа. То есть здесь у нас сложность по эксплуатации сети резко снижается.

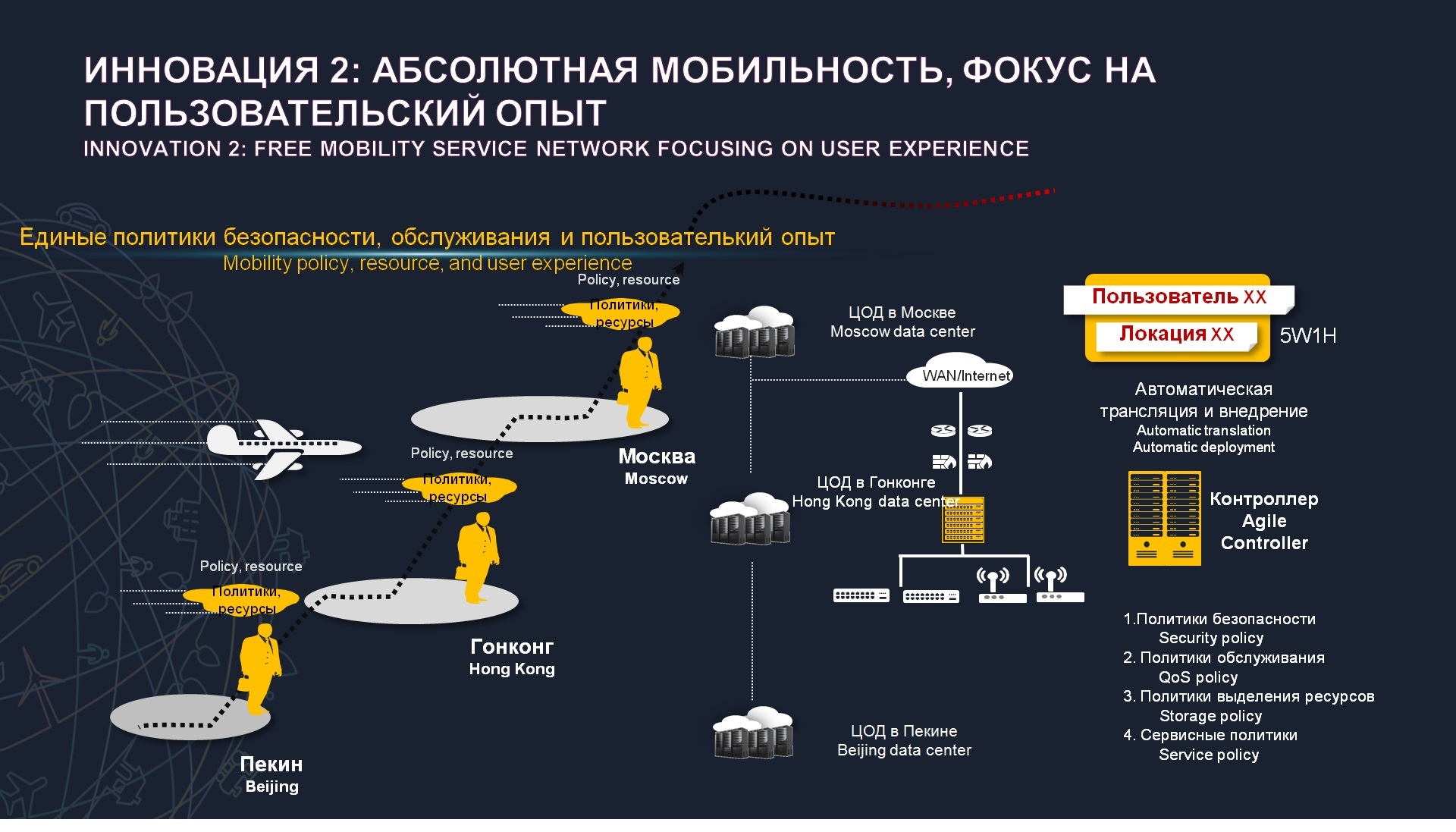

То же самое происходит с точки зрения технологии абсолютной мобильности, на сегодня рамки рабочего времени они, наверное, уже стерты практически, мы работаем не только с 9 до 6 как привыкли раньше, теперь у нас у всех есть смартфон, есть планшет, есть возможность удаленного доступа, я за собой зачастую наблюдаю, что я в офисе провожу намного меньше времени, чем собственно в командировках, на мероприятиях, и возможность получения единого пользовательского опыта она очень важна. Вне зависимости от того откуда и каким образом подключен пользователь, он везде получит свою пропускную способность, получит свои правила и политики безопасности. При этом мы можем в нескольких плоскостях управлять этими политиками, для того чтобы обеспечить внутреннюю информационную безопасность. Опять же пример. Например, я прихожу в офис и со своего ноутбука подключаюсь к корпоративной сети со своим логином и паролем. Собственно, я получаю доступ к абсолютно всем внутренним ресурсам, почтовый сервер, система ERP система CRM, то есть у меня здесь никаких ограничений нету. При этом работодатель хочет, чтобы, например, когда я вечером работаю из дома я не мог любую информацию скопировать, чтобы я имел доступ только к корпоративной почте. Собственно, я прихожу домой, ввожу тот-же логин и пароль и теперь система определяет, что это мой профиль, но мое местоположение вне офиса. Собственно, автоматически загружаются новые политики, которые не позволят мне теперь получить доступ к внутренним ресурсам. Тоже самое можно делать, привязываясь к типу терминала. Например, в офисе со своим ноутбуком, со своим логином и паролем я получаю опять же доступ ко всем внутренним корпоративным ресурсам из того же офиса со своим смартфоном или айпэдом, вводя ровно тот же самый логин и пароль я получаю доступ только к интернету, то есть мы теперь в нескольких плоскостях можем и аутентифицировать пользователя, идентифицировать его принадлежность по типу терминала, по признаку сетевому, мак адресу, айпи адресу, по времени доступа, его местоположению, мы теперь весьма гибко можем управлять и нагружать политики безопасности. При этом с точки зрения сетевого администратора не требуется делать ничего, один раз настроить сетевые политики, и они просто соблюдаются. Здесь мы получаем опережено-личное управление сетью.

Еще она концепция та которая уже, тем не менее, работает — это идентифицированная безопасность. С точки зрения корпоративной сети либо центра обработки данных всегда рассматривалось какое-то сетевое устройство, как правило, фаерволл, который стоял по периметру сети и собственно он обеспечивал фильтрацию трафика. Фильтрация могла быть по access control листам или какой-то DPI, мы глубоко разбирали этот трафик, понимали какое приложение работает, что за уязвимость там может быть, есть ли там вирусы и так далее. Но это подход статический. Мы один раз настроили и надеемся на то что ничего там не произойдет, что те настроенные один раз политики они будут эффективны, будут защищать нашу сетевую инфраструктуру. Но на самом деле если изменится тип угрозы, появится какой-то новый тип угрозы, то можно просто не отследить этот момент. Поэтому собственно в реализации Huawei каждый сетевой элемент может собирать и передавать информацию обо всем проходящем через него трафике, и передавать это в единую точку в центр обеспечения безопасности. То есть теперь мы в реальном времени на реальных потоках трафика можем собирать информацию абсолютно обо всех событиях, которые происходят внутри сетевой инфраструктуры, и если в какой-то момент там происходят изменения, происходит какой-то резкий всплеск трафика, то мы в реальном времени можем отследить ситуацию, уведомить администратора, и система автоматически примет действие для защиты от различных типов атак даже новых, которые только появляются.

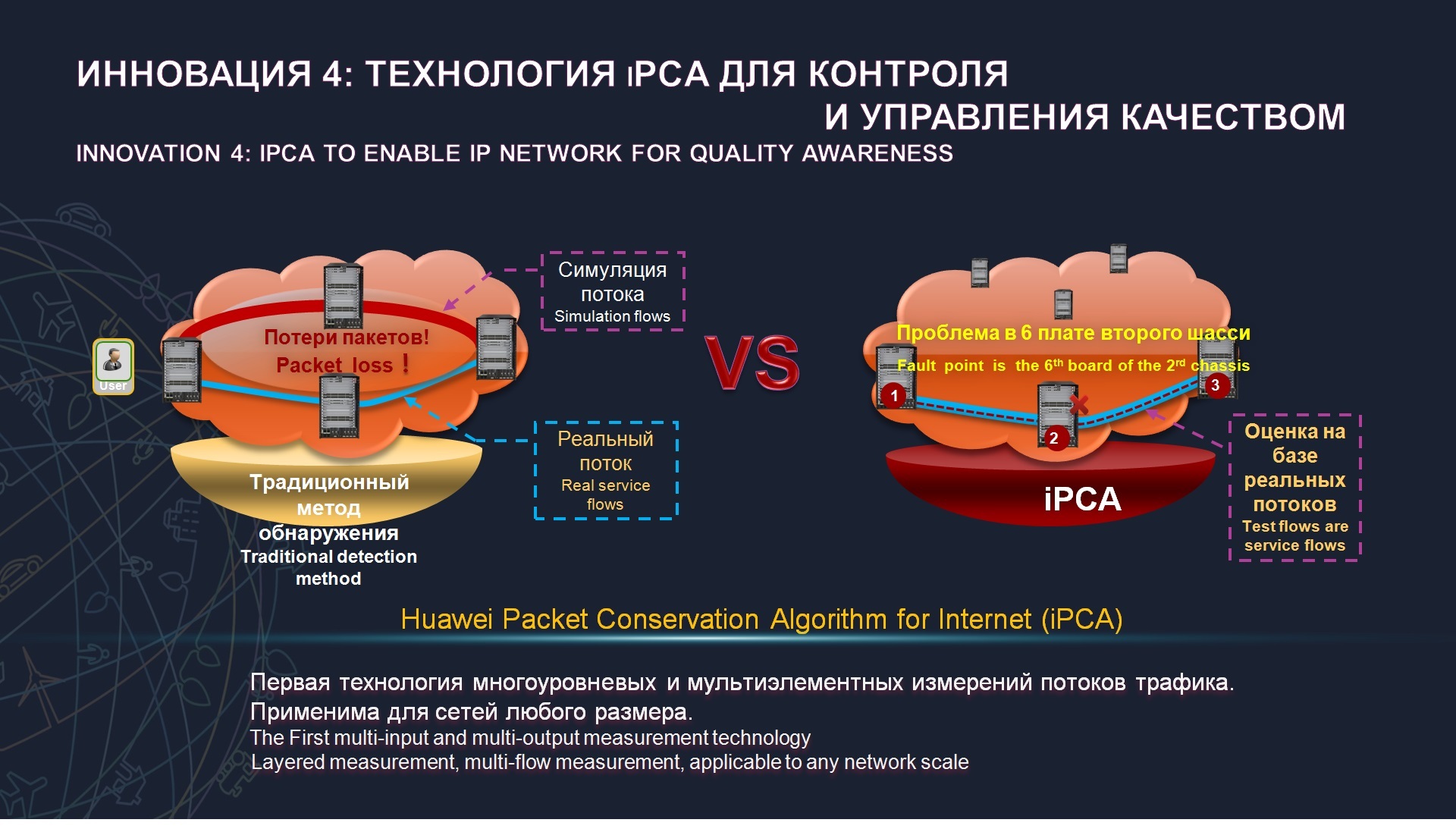

Собственно, технология iPCA для контроля и управления качеством. Здесь опять же проще на примере, что у нас есть какая-то инфраструктура, пусть это кампусная инфраструктура будет, инфраструктура ЦОДа, и если нам требовалось проверить как работает наша сеть, с каким качеством будет работать то или иное приложение, то для этого требуется стимулировать дополнительный поток трафика из точки А в точку Б и по прохождению этого трафика могли сравнить, понять какая задержка какая потеря, и собственно определяли, как может работать наша сеть, то или иное приложение. Опять же для этого требовалось создавать дополнительную нагрузку на сети, аккумулировать потоки трафика и по сути реальную картину мы не получали. Собственно, технология iPCA это технология сквозного контроля и обеспечения качества, она позволяет на реальных потоках трафика, не создавая никакую нагрузку определять SLA, заданный параметр качества и соблюдать. Если в какой-то момент заданные параметры начинают ухудшаться, то система автоматически позволяет перестроить пути передачи трафика таким образом, чтобы SLA выполнялся.

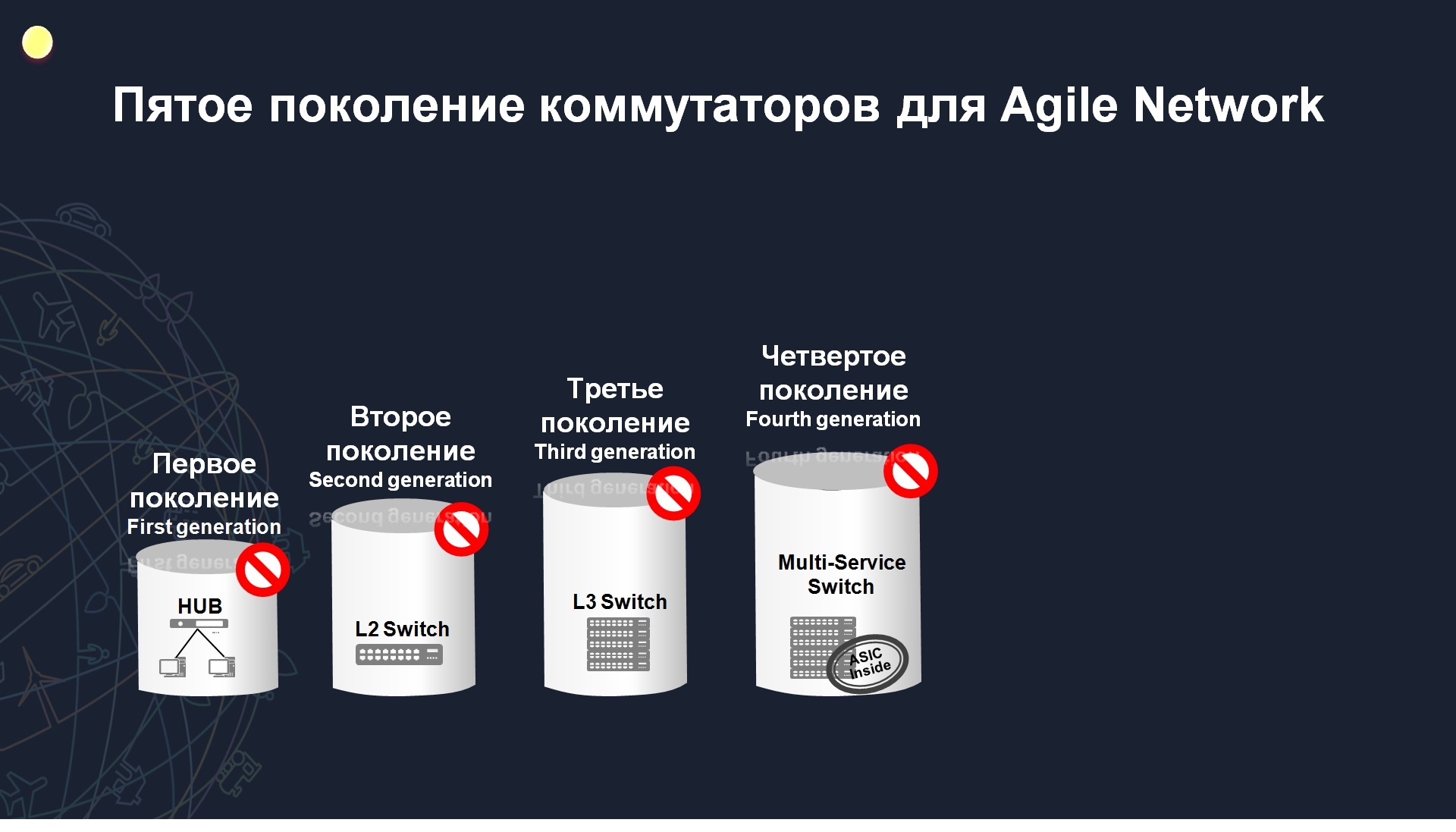

Собственно, в заключение про кампусное решение, оно тоже называется SDN, программно-определяемая инфраструктура, но с точки зрения Huawei переход к сетям следующего поколения не должен быть революционным, который требует полной замены всех сетевых элементов, он должен быть эволюционным. То есть те сетевые решения, приложения, сервисы, которые уже работали на инфраструктуре у заказчика они должны сохраниться, они должны продолжить работать так как и работают. Та сетевая инфраструктура, которая была построена, она тоже должна продолжать работать. Но при этом наши коммутаторы могут параллельно работать как в программно-определяемой инфраструктуре, так в уже устаревающих на сегодняшний день традиционных сетях с коммутацией, с маршрутизацией. С точки зрения аппаратной реализации, по сути на сегодняшний день это уже 5 поколение коммутаторов, которые выпускают Huawei, начиная с 1989 года, когда были выпущены первые хабы, они так еще назывались, потом у нас появлялись коммутаторы, которые умеют делать маршрутизацию, после этого 4 поколение это были специализированные построенные уже на ASIC, специализированных сетевых процессорах, которые были жестко привязаны к обработке тех или иных алгоритмов.

Теперь мы говорим о 5 поколении коммутаторов, в которых используются новые чипсеты, это не традиционные ASIC, которые жестко привязаны к обработке по определенному алгоритму, различных протоколов. ENP процессоры они полностью программируемые. Если у нас появляется какой-то новый протокол, какой-то нестандартный сервис, который требует какие-то изменения в протоколе то ENP процессоры позволяют довольно гибко реагировать на эту проблему, достаточно изменить прошивку этого микропроцессора и он так же на лету сможет обрабатывать новые типы трафика. Для чего это нужно? Поскольку SDN на сегодняшний день де факто не стандартизирован, существует протокол OpenFlow в разных версиях, но он до сих пор дорабатывается, у многих вендеров у многих производителей существуют свои какие-то проприетарные вещи, свои доработки. Заказчик на сегодняшний день покупает это оборудование, предназначенное для сетей следующего поколения, он хочет быть уверен, что купленное оборудование оно будет актуально и через 5-6 лет, когда SDN будет окончательно стандартизирован. Собственно, гибкие программируемые сетевые процессоры позволяют решить эту задачу.

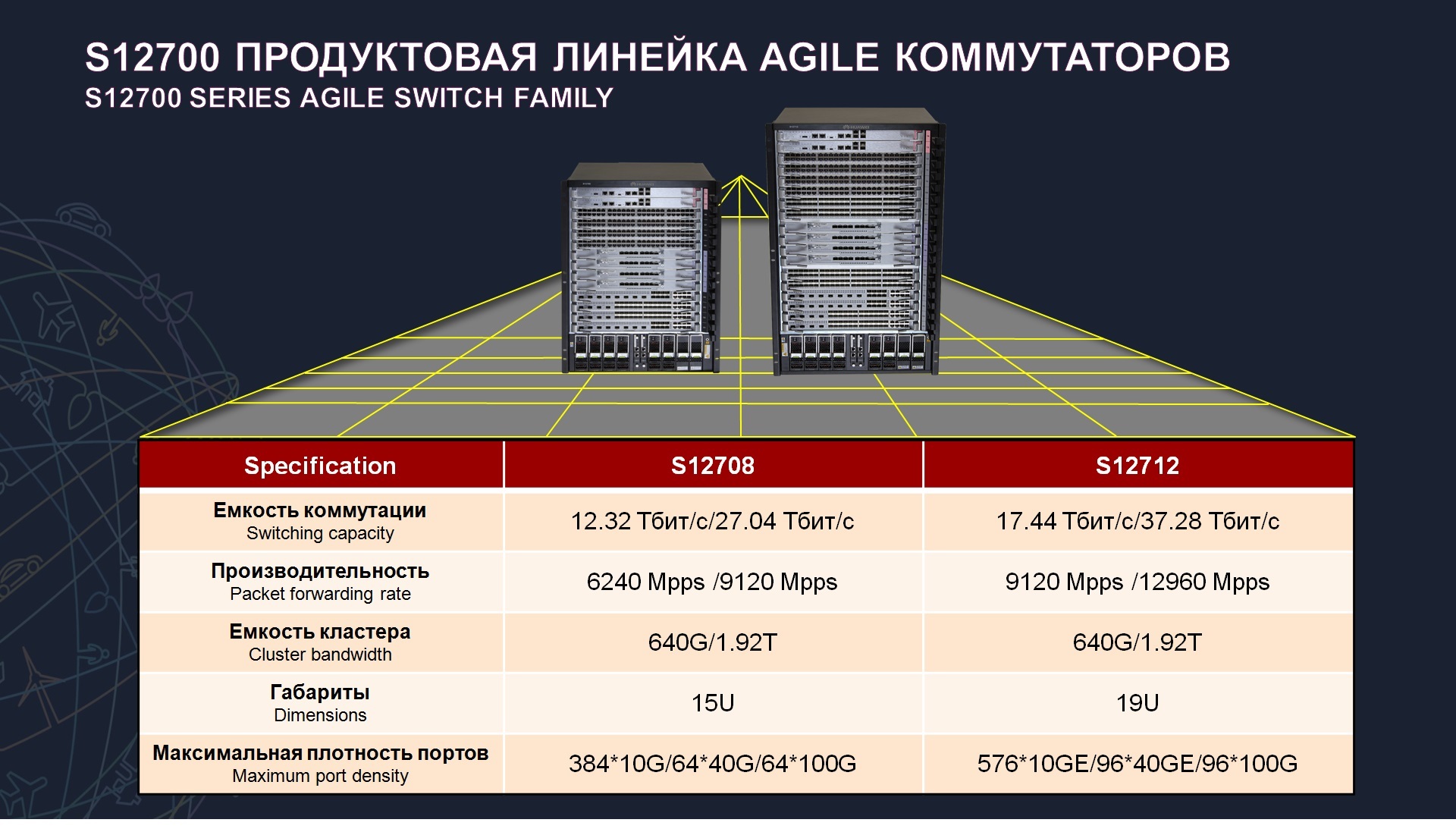

На сегодняшний день у нас уже выпущено несколько моделей гибких коммутаторов, первым таким флагманом это была линейка S12700, собственно традиционные там модульные коммутаторы, которые допустим на 8, на 12 интерфейсных платах ну ничего удивительного, то есть оборудование которое можно использовать на уровне ядра сети и на уровне агрегации, но они уже построены на этой гибкой архитектуре с ENP процессором.

У нас уже реализовано N-ое количество различных проектов, и глобальный проект, по сути архитектура Agile Network это концепция, она присутствует 1,5 года на рынке, но уже удалось реализовать много разных проектов. В том числе в России в прошлом году у нас были уже первые ласточки, вот интересный проект мы сделали в МГПУ (Московский государственный педагогический университет), но в вузах в России сейчас проходит реструктуризация, т.е выбирается главный вуз и вузы поменьше, колледжи, они цепляются к этой головной организации, головному вузу. И там собственно такая же проблема была, там была внутренняя инфраструктура сетевая МГПУ плюс там цеплялись вузы поменьше, цеплялись колледжи, при чем там абсолютно разрозненность наблюдалась, то есть у кого-то свежее оборудование Cisco было у кого-то Huawei стояло, у кого-то стояли оборудования D-Link, MikroTik, и всем этим было трудно управлять, абсолютно разрозненная инфраструктура, разный синтаксис, разные сетевые инженеры с разной квалификацией и так далее. Собственно, решение Agile Network позволяет привести все это к единому знаменателю, мы можем поставить централизованный контроллер, абсолютно все оборудование нам не требуется менять, нам требуется заменить лишь некоторые узлы и мы с помощью единой системы мониторинга, с помощью единой системы управления можем за всей этой инфраструктурой наблюдать. Можем вносить изменения, получать информацию о каких-то проблемах, неисправностях, строить отчеты и так далее.

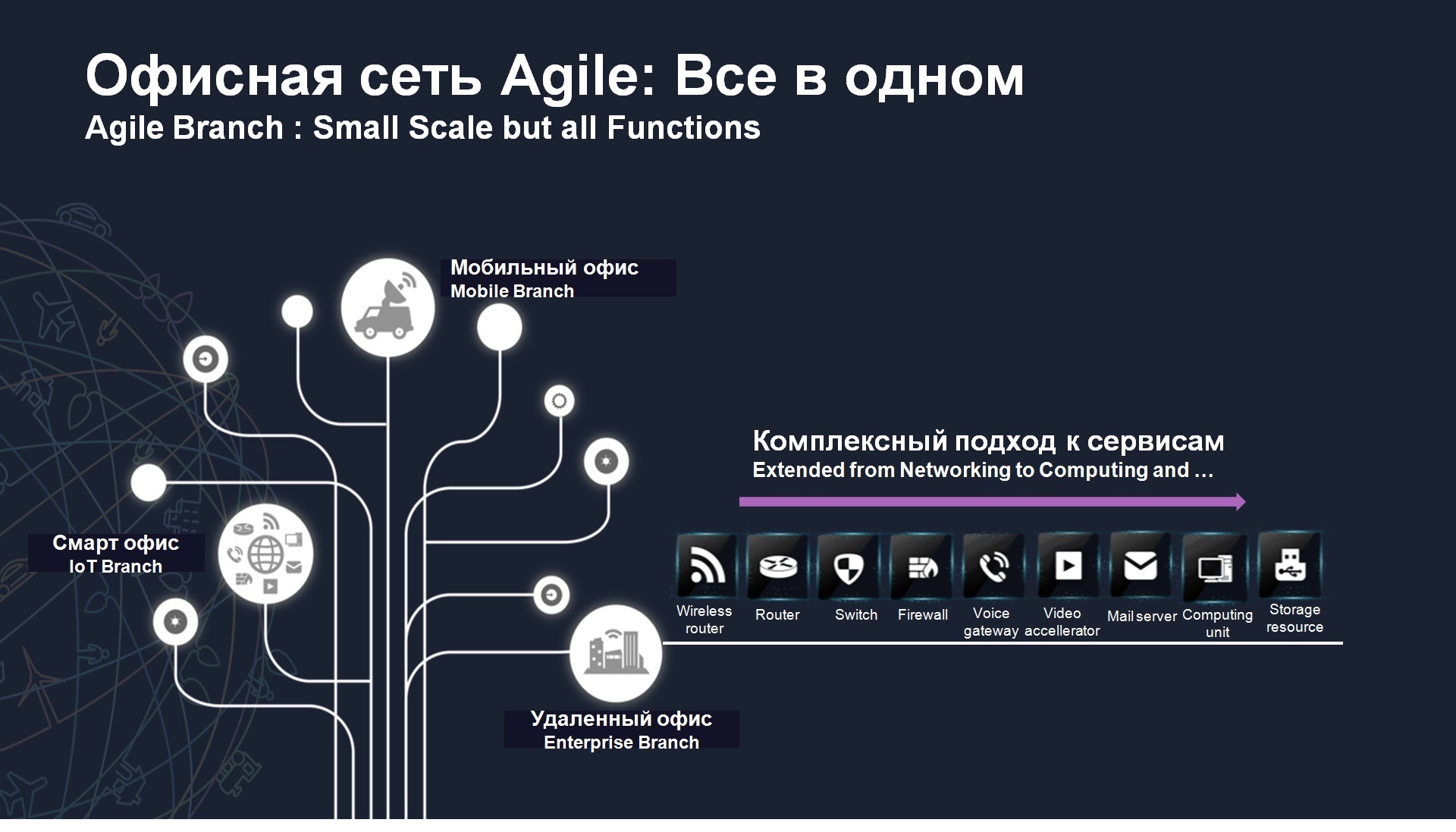

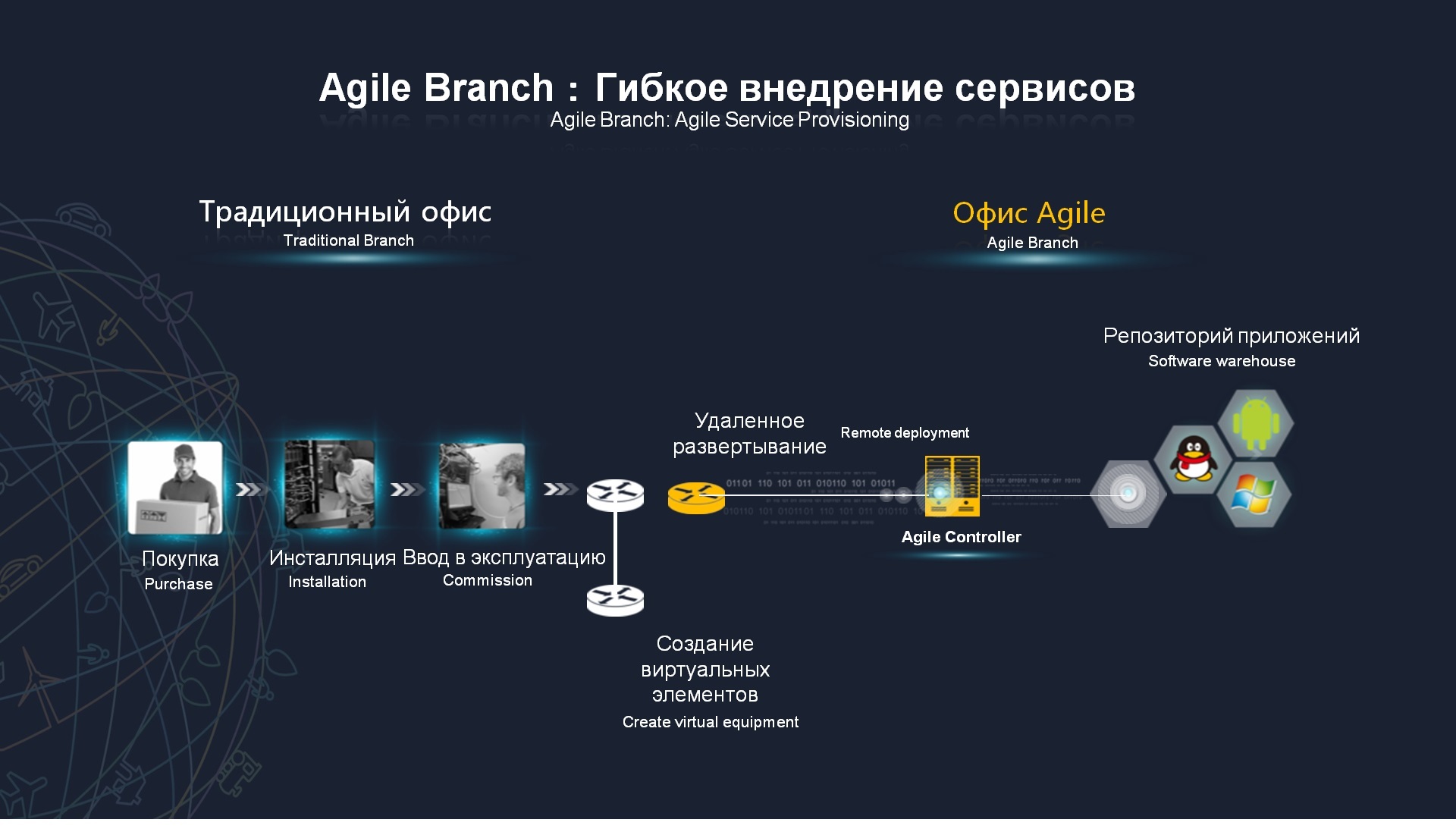

Второй компонент- это решение Agile Branch, которое когда у нас инфраструктура не просто замкнутая, кампусная, наша корпоративная сеть, а когда у нас собственно разрозненная инфраструктура, то есть у нас есть несколько удаленных офисов, есть какая-то центральная точка, и опять бы мы хотели чтобы мы централизованно из этой точки могли управлять абсолютно разными политиками. Для этого Huawei выпускает новую линейку маршрутизаторов, они называются у нас Agile Gateways, гибкие шлюзы можем перевести, и раньше такие устройства по сути были, это были такие мультисервисные маршрутизаторы все в одном, они обеспечивали доступ в интернет примерно, проводку голоса, имели встроенный фаерволл и встроенную точку доступа.

Теперь говоря про мультисервисные маршрутизаторы, они стали еще более мультисервисными, еще более гибкими, если так можно сказать.

Теперь они построены по архитектуре X86, по сути, это такой мини сервер, там есть встроенный SSD накопитель, куда можно поставить полноценную операционную систему: Windows. Linux. Android, то есть абсолютно все, что угодно. Это дает нам возможность предлагать не просто традиционные коммуникационные решения, когда нам требуется объединить несколько точек, это дает возможность создавать абсолютно новые бизнес приложения. Как пример, с одним из системных интеграторов мы сейчас прорабатываем решения, они хотят в общественном транспорте, в торговых центрах поставить экраны, телевизоры, в которых встроена веб-камера и есть выход HDMI. Туда ставятся наши интеллектуальные маршрутизаторы с операционной системой на Windows и написанное приложение. Человек подходит к этому экрану, встроенная веб-камера позволяет проанализировать, кто подошел: мужчина/женщина, и какого возраста: ребенок или пенсионер. После того, как мы определили принадлежность половозрастную этого человека, мы можем показывать ему таргетированную рекламу. Ребенку показывают рекламу подгузников, чупа-чупсов, пенсионеру показывать рекламу лекарств или подгузников. Тоже актуально.

Теперь у нас появляется дополнительная гибкость, мы не просто строим коммуникационную сеть, мы строим сеть, на которую можно разворачивать такие value-added services. Зачем там нужны маршрутизаторы? В принципе это все можно было реализовать с помощью обычных серверов, с помощью каких-то PC, подключить те же самые экраны. Маршрутизаторы тут нужны с той точки зрения, что на всех тех объектах надо обеспечить коннективити, где-то это проводное подключение, где-то DSL, где-то 3G, где-то 4G. Нам надо управлять информационной безопасностью, нам надо управлять политикой подключения, политикой обновления этих устройств. Раньше если эта разрозненная инфраструктура была представлена – 100 магазинов + головной ЦОД, то теперь это 10 тыс. экранов + 1 главный ЦОД. То есть этими 10 тыс. устройств надо так же централизованно управлять. Наше решение Agile Network нацелено на решение этой задачи в том числе.

Еще один кейс, что когда у нас существует такая разрозненная инфраструктура, состоящая из сотен, тысяч удаленных точек, большой проблемой является внедрение и развертывание новых объектов. Для этого нам в эти 10 тыс. точек надо отправить инженера, какого-то специализированного, который понимает и имеет достаточную квалификацию для настройки этого устройства. Это проблемно, это затруднительно. Поэтому в концепции Agile Network мы полностью от этого уходим, мы просто отправляем эту коробку на объект, обеспечиваем для нее подключение к интернету, USB-свисток вставляем LTE-шный, все, после этого устройство автоматически подгружает конфигурацию, подгружает все свои настройки с помощью централизованного SDN-контроллера. То есть развертывание этой инфраструктуры, развертывание объектов получается очень простой и доступный для большинства заказчиков.

Ну и, с точки зрения аппаратных моделей, здесь у нас есть большая продуктовая линейка: для стационарного использования, для мобильного использования, для использования в сценариях интернет вещей, когда нам надо подключить n-ое количество смарт-сенсоров, каких-то датчиков, все это можно реализовать в подобных шлюзах. Еще одна вещь – виртуализация и облака присутствуют и здесь. На вот этом обычном маленьком маршрутизаторе можно сделать виртуализацию, там есть KVM, то есть на одну виртуальную среду вы можете поставить Linux, на другую Windows или еще что-то. Виртуализация дошла до совсем простых коробок, абонентских устройств, абонентских девайсов.

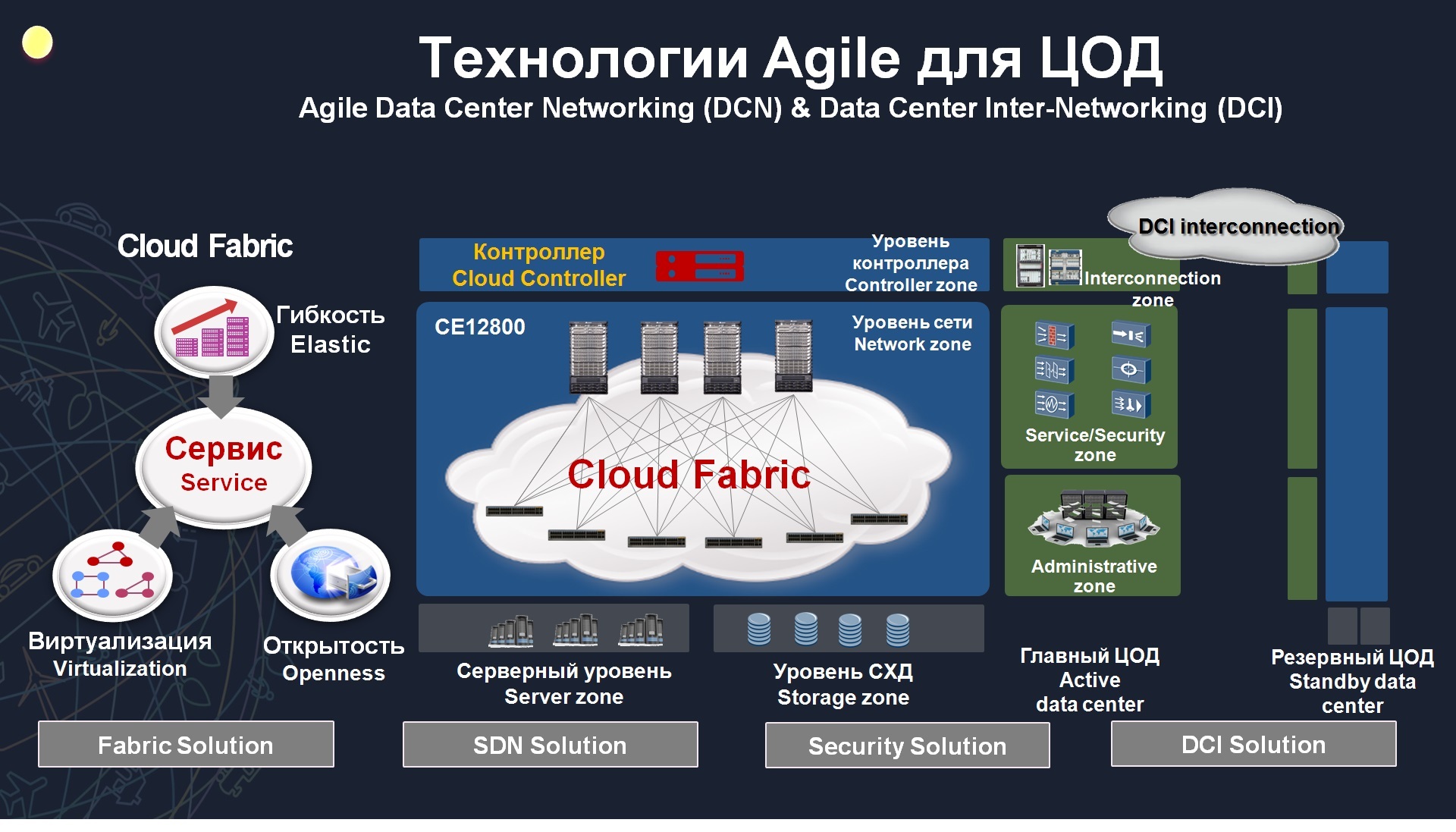

Третий компонент решения Agile Network, он наиболее близкий к тематике сегодняшнего мероприятия, это Cloud Network, это решение Agile Network для облачной инфраструктуры, для инфраструктуры центров обработки данных. С одной стороны, здесь главными требованиями является, во-первых, эластичность. Эластичность – под ней понимается и производительность аппаратная устройств, эластичность с точки зрения функционала, эти устройства должны обеспечивать нам связность между разными ЦОДами, либо должны обеспечивать связность внутри нашего ЦОДа. Вторая основная ценность для сетевого оборудования ЦОДа – это открытость. В ЦОДах не должна быть моновендерная инфраструктура, зачастую она мультивендерная, мы должны обеспечивать взаимодействие, мы должны обеспечивать API для взаимодействия различных компонентов, для их плотной интеграции.

Третий Кит – это виртуализация. С одной стороны, для вычислительных ресурсов, с другой стороны для сетевых элементов в том числе.

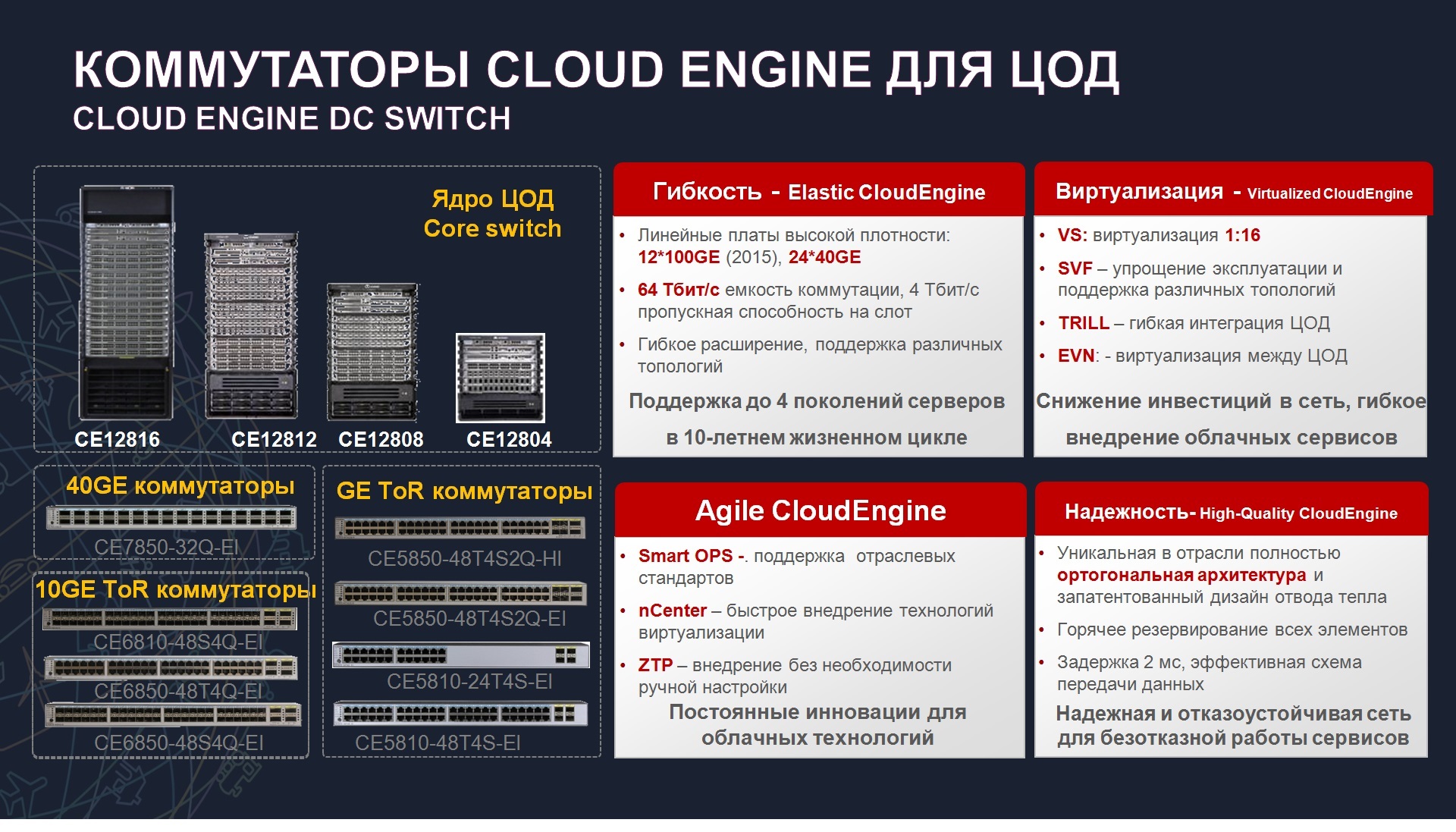

Здесь у нас тоже выделена линейка оборудования, коммутаторы из серии Cloud Engine, они представлены в фойе, можно подробнее ознакомиться, и с модульными решениями – 12800 и с top-of-rack коммутаторами. Широкая линейка оборудования, они предлагают с одной стороны уникальную, с точки зрения производительности архитектуры, если посмотреть на те значения емкости коммутации, пропускной способности, плотности портов, то Huawei уверенно опережает всех производителей по тем же даташитам можно убедиться в технологичности нашего оборудования. С другой стороны, здесь присутствует полный пул технологий, для виртуализации.

Если кратко по ним пройтись, первая технология у нас называется Virtual Switch (VS). Представьте, что существует какой-то крупный коммерческий ЦОД и несколько арендаторов. При этом каждый из арендаторов хочет самостоятельно управлять не только вычислительной инфраструктурой, серверами и сервисами, но хочет управлять и сетевой инфраструктурой, самостоятельно прописывать политику маршрутизации, политику качества сервиса, политику безопасности. Технология VS позволяет нам один физический коммутатор представить в виде 16 виртуальных. Мы можем сказать, что у нас стоит такой большой коммутатор, интерфейсная плата первая, порты с 1-7, 23, 25 – это арендатор №1, интерфейсная плата 7, порты с 17 по 25 – это арендатор №2. Мы закрепляем за ними вычислительные ресурсы, и после этого эти арендаторы работают независимо друг от друга. На одного из арендаторов может начаться DDOS-атака, на другом это никоим образом не отразится. Они будут работать абсолютно изолированно друг от друга.

Следующая технология: SVF – Super Virtual Fabric, Виртуальная фабрика. Может быть сколь угодно большой центр обработки данных, состоящий из 100 стоек, при это мы можем централизованно из одной точки, с помощью единого коммутатора управлять абсолютно всей нашей сетевой инфраструктурой. Все эти 40, 50, 100 стоек будут выглядеть просто как дополнительные виртуальные платы, дополнительные выносы этого нашего головного коммутатора. И еще одной актуальной проблемой, актуальным трендом для центров обработки данных является обеспечение связности между несколькими ЦОДами. Так называемое решение disaster recovery, решение active-active. Когда у нас есть несколько ЦОДов, географически разнесенные. Если там в какой-то момент наблюдаются программные или аппаратные сбои в одном из ЦОДов, то для сервисов, для приложений, для пользователей это должно быть абсолютно незаметным. Все должно работать безшовно. В этом случае нам требуется такая плавная миграция виртуальных машин из одного ЦОДа в другой ЦОД. Для этого надо обеспечить так называемую L2 связность. Для этого у нас тоже существует целый ряд технологий, есть проприетарная технология, которая называется EVN, то, что у CISCO называется OTV. Но на сегодняшний день все вендеры приходят к единому знаменателю, технология EVPN, которая позволит работать разным вендерам, позволит взаимодействовать им между собой и обеспечивать L2-связность. Наше оборудование уже поддерживает такую мейнтстримную технологию, то есть все это заложено.

Говоря про ЦОДы, еще одной актуальной задачей и проблемой является увеличение количества VLAN, то есть увеличение количества пользователей сетевых ресурсов, которые мы предоставляем. Для этого наше оборудование поддерживает такую мейнстримную технологию, которая называется VXLAN, и он позволяет нам с 4000 VLAN увеличить это количество до 16 миллионов VLAN. Оборудование Huawei на линейке Cloud Engine это все тоже заложено.

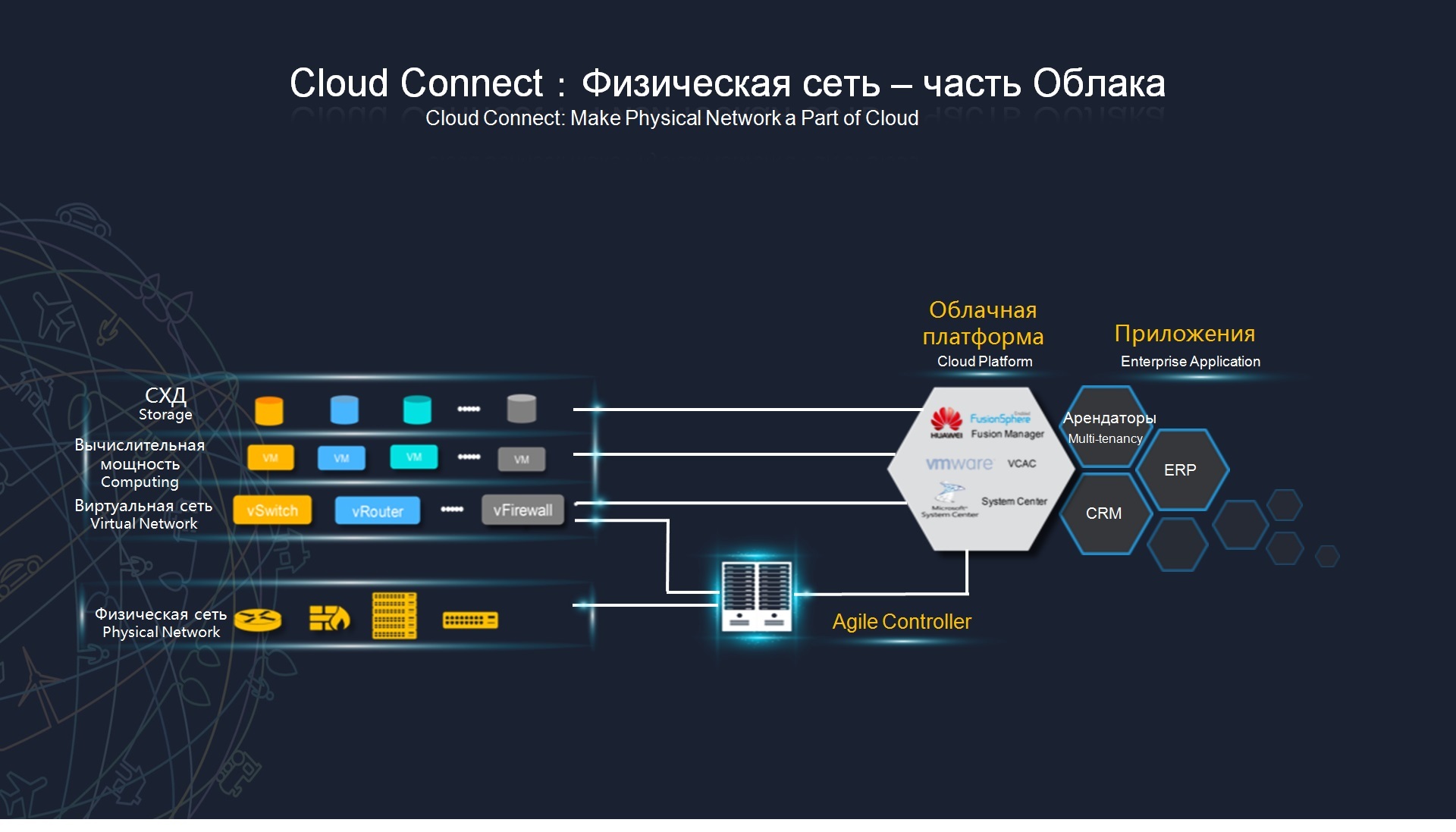

Опять же оборудование ЦОДовское, оно конвергентное, там может быть не только ethernet, там может быть FCoE, это может быть просто fiber channel, различные варианты реализации сетевой инфраструктуры у нас тоже присутствуют. И тот компонент, про который мы уже говорили, Agile Controller, то есть централизованный интеллект, с точки зрения ЦОДа нам приносит тоже много value. С одной стороны, он будет иметь южный интерфейс к системе виртуализации, в настоящий момент система виртуализации может быть виртуализация от Huawei, которая называется Fusion Sphere, наш гипервизор. Это может быть широко используемый VMware, опять же это может быть виртуализация от Microsoft (HYPER-V). С другой стороны, контроллер имеет интерфейс для взаимодействия с низшим уровнем, то есть с уровнем сетевых элементов, сетевых устройств. То есть теперь все те изменения, которые происходят в вычислительной инфраструктуре, они не проходят незаметно для сетевой части инфраструктуры, она реагирует на все те изменения, которые произошли, соответствующим образом.

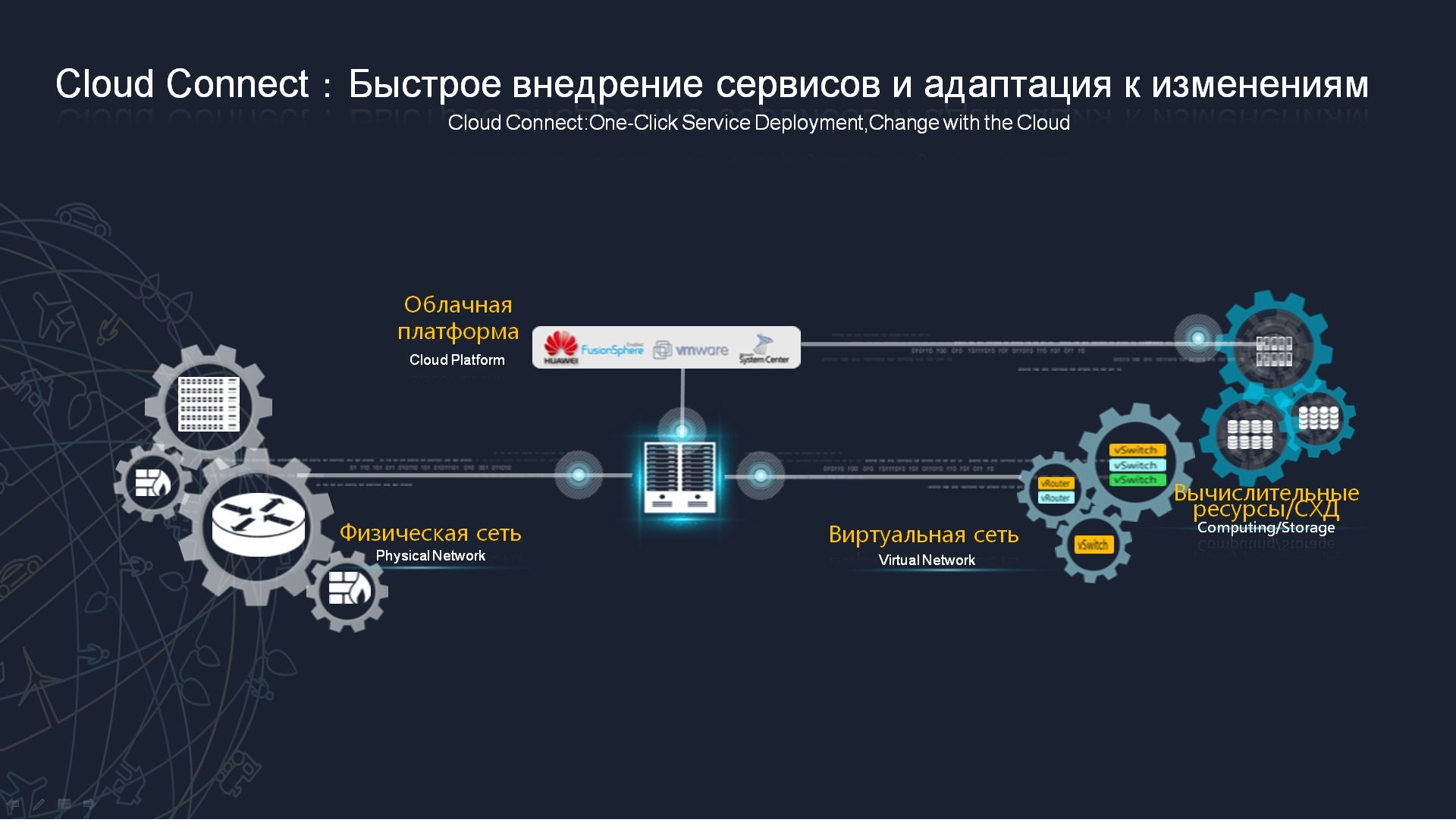

И мы приходим к модели всеобщего взаимодействия, мы получаем возможность быстрого внедрения сервисов. Теперь те задачи по рутинному разворачиванию каких-то образов, по рутинному разворачиванию новых сервисов, виртуальных машин, мы можем реализовать благодаря сетевой инфраструктуре. Теперь у нас service provisioning model, теперь нам не надо привлекать отдельно айтишного администратора, не надо привлекать сетевого администратора, теперь просто человек, которому требуется развертывание нового сервиса, он заказывает это в портале самообслуживания, и система там автоматически разворачивает виртуальные машины, и автоматически производит необходимые изменения в сетевой инфраструктуре.

На этом все. Вот те основные ценности, которые я хотел вам рассказать про Agile Network. С одной стороны, с точки зрения ЦОДов, у нас есть технологии, которые обеспечивают связность, обеспечивают решения active-active. С другой стороны, мы обеспечиваем работу кампусных сетей, которые приводим к единому знаменателю. Мы можем управлять профилями пользователей, политиками безопасности, политиками качества сервиса, конфигурациями устройств с помощью единой точки, то есть мы уходим от раздельного статического подхода. И если нам требуется построить такую распределенную инфраструктуру, состоящую из n-го количества элементов, то здесь мы можем все это привести к единой точке и централизованно управлять всей сетью.

Вопрос из зала: — Если используется в одном месте коммутатор от Cisco, в другом Huawei или еще какая-то другая фирма, то cloud engine способен конфигурировать их, для того, чтобы вносить изменения?

Сергей Аксенов: — На самом деле все производители сей к этому идут, open flow как раз и создан этот протокол взаимодействия, он создан для того, чтобы SDN контроллер централизованный был от одного вендера, устройство от какого-то другого вендера, и все это прекрасно взаимодействовало. И на сегодняшний день такого нет. Все-таки step by step мы к этому идем, мы идем к стандартизации. Все эти красивости и плюшки можно реализовать только на нашем оборудовании в полном объеме.

Вопрос из зала: — То есть нельзя подружить iOS и что-то ваше?

Сергей Аксенов: — Здесь вопрос в том, что надо дружить и какую задачу мы решаем. На сегодня 90% заказчиков интересует насколько возможно интегрировать оборудование Huawei, Cisco, при том, что у Cisco энное количество своих проприетарных закрытых технологий. Huawei это прекрасно понимает. У 95% заказчиков инфраструктура уже построена, то есть мы приходим на все готовое. И если мы хотим, чтобы наше оборудование у заказчика заработало, то мы должны обеспечить полную совместимость. Мы должны обеспечить сохранение тех сетевых сервисов, которые у него были в полном объеме. Если говорить про традиционные решения, не SDN-овские, то там мы можем обеспечить полноценную интеграцию. Cisco с Huawei прекрасно будут работать. Но с точки зрения SDN с контроллером, пока у всех производителей это пока проприетарно. Это уже не просто концепция на будущее, это реально работающий сценарий, но пока полной интеграции, к сожалению, нет.

Поделиться с друзьями