Команда известных security-специалистов, ранее работавших в Microsoft Security Response Center и причастных к разработке EMET, обнародовала информацию о своем новом продукте для Windows под названием Veramine. Он представляет из себя решение для безопасности на основе облака и специализируется на исследовании аномалий в работе системы с целью обнаружения различных типов атак и вредоносных действий, включая, атаки типа pass-the-hash, эксплуатация LPE-эксплойтов, внедрение вредоносного кода в процессы и др.

Veramine специализируется на изучении поведения целевой системы с использованием клиента, который отправляет информацию о происходящих в системе событиях на сервер, после чего серверная часть выстраивает логику работы системы и пытается обнаружить там аномалии на основе используемых правил. Происходящие в системе действия и возможные аномалии пользователь может увидеть через веб-интерфейс при подключении к своему аккаунту на сервере.

Платная версия Veramine отличается от бесплатной присутствием большего количества правил и методов обнаружения вредоносной активности.

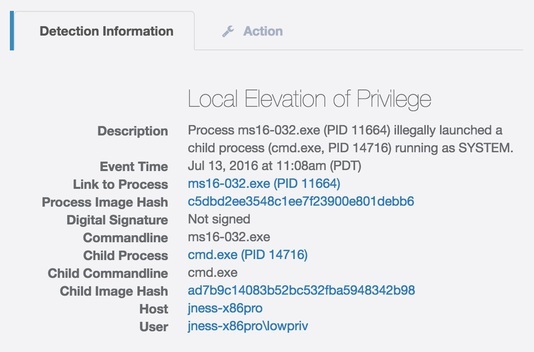

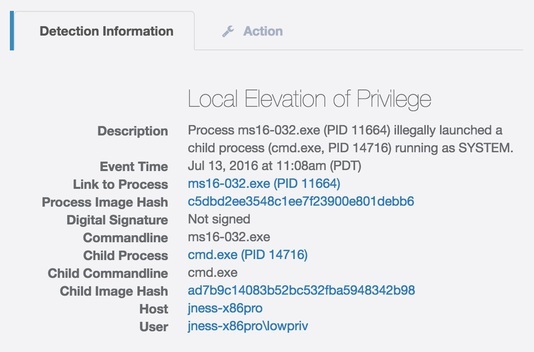

Рис. Обнаружение LPE-эксплойта по поведению.

Клиентская часть Veramine собирает исчерпывающую информацию о действиях и операциях, происходящих в системе, а затем отправляет их на удаленный сервер, где они анализируются. Из полученной информации система формирует предупреждение для пользователя, а также помогает ему получить информацию о следующих действиях.

Veramine позиционируется как продукт, который не потребляет много системных ресурсов и процессорного времени.

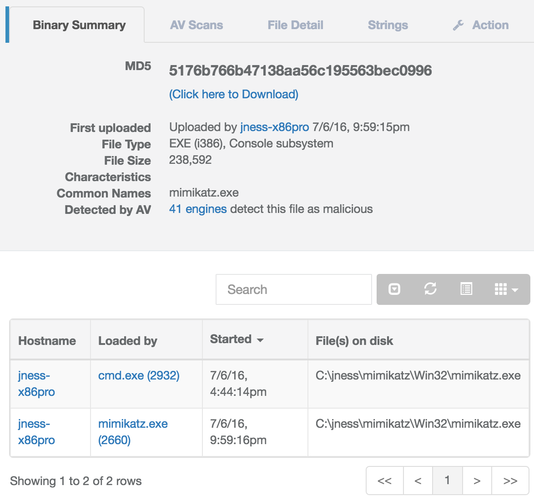

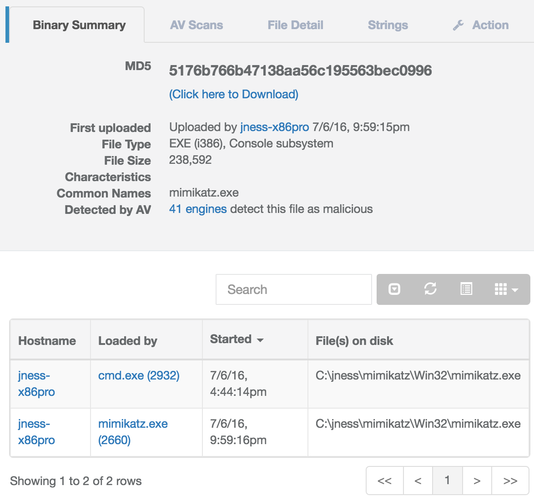

Рис. Сообщение Veramine об известном инструменте для pass-the-hash атак mimikatz.

Инструмент собирает информацию о следующих событиях в системе:

Клиентская часть Veramine состоит из драйвера, который специализируется на сборе событий системы, и приложения пользовательского режима, которое принимает собранную драйвером информацию, и передает ее на сервер. Клиентская часть работает с сервером по одному исходящему TCP/IP подключению на порт с номером 443. Вся информация передается на сервер в виде непрерывного потока по защищенному TLS-каналу.

Veramine специализируется на обнаружении следующих типов атак.

Инструмент не требует каких-либо обновлений сигнатур для своей работы.

FAQ: veramine.com/faq.html

Получить бесплатную версию продукта можно на веб-сайте: veramine.com

Veramine специализируется на изучении поведения целевой системы с использованием клиента, который отправляет информацию о происходящих в системе событиях на сервер, после чего серверная часть выстраивает логику работы системы и пытается обнаружить там аномалии на основе используемых правил. Происходящие в системе действия и возможные аномалии пользователь может увидеть через веб-интерфейс при подключении к своему аккаунту на сервере.

Платная версия Veramine отличается от бесплатной присутствием большего количества правил и методов обнаружения вредоносной активности.

Рис. Обнаружение LPE-эксплойта по поведению.

Клиентская часть Veramine собирает исчерпывающую информацию о действиях и операциях, происходящих в системе, а затем отправляет их на удаленный сервер, где они анализируются. Из полученной информации система формирует предупреждение для пользователя, а также помогает ему получить информацию о следующих действиях.

- В системе запускается процесс, командная строка которого совпадает с определенной строкой.

- Работающий в системе процесс устанавливает исходящие сетевые подключения по определенному домену или IP-адресу.

- Работающий в системе процесс загружает в память исполняемый файл с определенным хэшем MD5.

- В системе запускаются процессы исполняемых файлов без встроенной поддержки DEP & ASLR.

- В системе запускается на исполнение файл без цифровой подписи, но с повышенными привилегиями.

- В системе функционирует процесс, который отправляет более 10МБ сетевого трафика.

- В системе работает процесс, который осуществляет запись данных в определенные расположения в системном реестре.

- За определенный период времени в системе запускаются процессы от учетной записи скомпрометированного пользователя.

- Процесс powershell запустил на исполнение за последние 24 часа файлы без цифровой подписи.

Veramine позиционируется как продукт, который не потребляет много системных ресурсов и процессорного времени.

Continuous monitoring without compromising overall system performance. The Veramine sensor is aggressively optimized to minimize system overhead. After an initial enumeration period, the sensor consumes < 1% CPU.

Рис. Сообщение Veramine об известном инструменте для pass-the-hash атак mimikatz.

Инструмент собирает информацию о следующих событиях в системе:

- активность процессов;

- активность сетевых подключений;

- операции с входами в систему;

- операции с системным реестром;

- операции с удаленными файлами;

- операции по протоколу SMB;

- изменения в конфигурации сервисов;

- изменения в состоянии привилегий процессов;

- операции по дампингу паролей;

Клиентская часть Veramine состоит из драйвера, который специализируется на сборе событий системы, и приложения пользовательского режима, которое принимает собранную драйвером информацию, и передает ее на сервер. Клиентская часть работает с сервером по одному исходящему TCP/IP подключению на порт с номером 443. Вся информация передается на сервер в виде непрерывного потока по защищенному TLS-каналу.

Veramine специализируется на обнаружении следующих типов атак.

- Эксплуатация LPE-уязвимостей для получения максимальных прав SYSTEM в системе.

- Дампинг паролей и данных учетных записей, например, с использованием инструмента mimikatz.

- Необычные операции с процессами и удаленное создание потоков, например, известная от metasploit техника атак «migrate».

- Загрузка пользователем из интернета или почты вредоносных файлов и запуск их на исполнение.

Инструмент не требует каких-либо обновлений сигнатур для своей работы.

...the Veramine detection system requires no signature updates. Detection is performed against a set of known-malicious behavior, not specific attributes of known malicious software files. For this reason, the Veramine sensor happily coexists alongside existing traditional anti-malware products. The anti-malware product may detect known malicious software that does not meet Veramine's detection criteria and the Veramine system will detect malicious behavior exhibited by any software, regardless of whether it is included in the anti-malware product's signature database.

FAQ: veramine.com/faq.html

Получить бесплатную версию продукта можно на веб-сайте: veramine.com

Поделиться с друзьями