Ну вот мы и добрались до заключительной части. С предыдущими можно ознакомиться здесь (первая, вторая). Мы продолжаем тему защиты от таргетированных атак. Мы уже обсудили каким образом можно защититься на уровне сети, в частности периметра организации. Однако в современном мире этого недостаточно. На этот раз мы поговорим о защите компьютеров пользователей.

Периметр

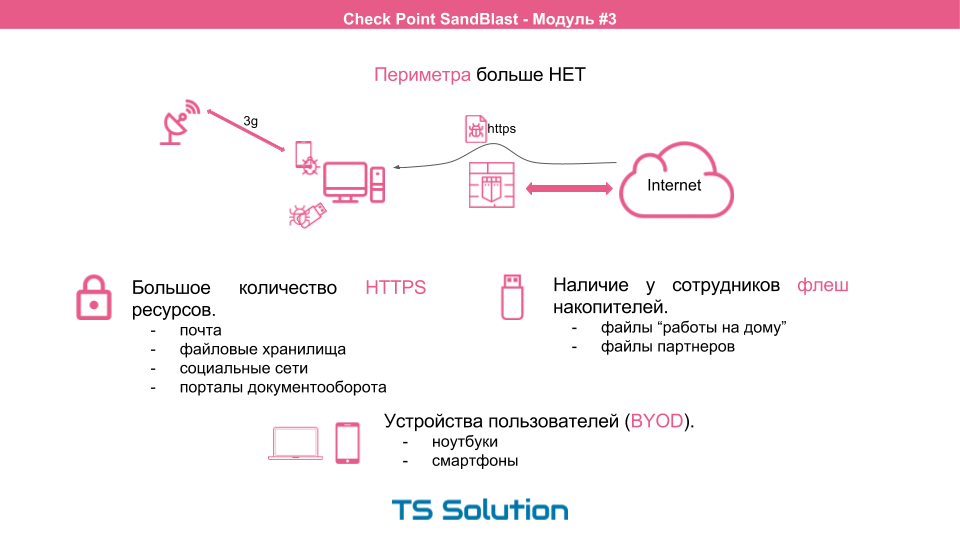

Понятие “периметра” становится весьма условным и трудно различимым. Практически все ресурсы сети Интернет переходят на защищенный https протокол. Это и почта и файловые хранилища, социальные сети, порталы документооборота. Т.е. передаваемые данные шифруются, что значительно осложняет их анализ на уровне сети. (Все современные NGFW обязаны иметь функцию https инспекции).

Практически у каждого сотрудника есть флешка на которой он приносит из дома файлы. С флешками могут приходить и ваши партнеры. Куда вставлялись эти флешки ранее и что на них сейчас, сказать очень трудно.

Личные смартфоны и ноутбуки. Эти устройства все чаще используются для рабочих целей. При этом тот же смартфон позволяет установить Интернет соединений посредством 3g или LTE.

В итоге, из-за перечисленных средств, мы имеем потенциальные дыру в нашей корпоративной сети, через которые злоумышленники обходят все наши сетевые средства защиты, какими бы крутыми (дорогими) и надежными они не были. Можно конечно запретить использование и флешек и личных смартфонов для работы, но очень часто это лишь вредит основному бизнесу.

Единственным разумным решением в данном случае будет организация дополнительного уровня защиты — защита компьютеров пользователей.

До сих пор самыми распространенными средствами защиты пользователей были десктопный антивирус, десктопный МЭ и десктопная система предотвращения вторжений. Но как говорилось ранее, все эти средства работают с уже известными зловредами. Как же быть с атаками нулевого дня?

Check Point SandBlast Agent

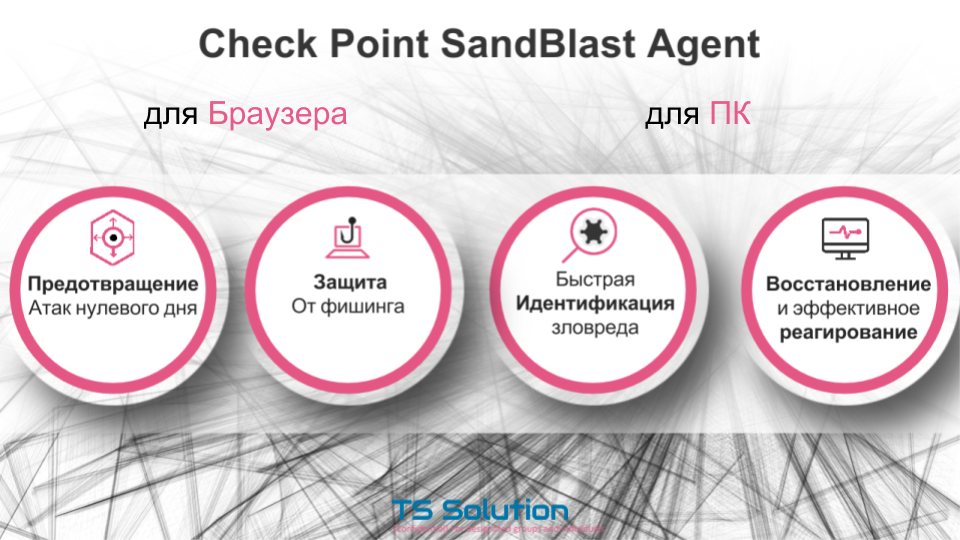

Для решения этой проблемы CheckPoint выпустил SandBlast Agent. Существует две версии агента: для Браузера (в виде расширения) и для ПК.

Данные агенты позволяют реализовать защиту от атак нулевого дня, защиту от фишинга и шифровальщиков. Могут быстро идентифицировать зловреда и эффективно среагировать, поместив его в карантин, либо заблокировав зараженный компьютер. Кроме того агент для компьютера позволяет васстанавливать данные, если был запущен шифровальщик. Но обо всем по порядку.

Давайте рассмотрим работу SandBlast агента для браузера. Агент ставится в браузер в виде расширения. На данный момент доступны расширения только для google chrome, но в скором времени будет поддержка и других браузеров.

Данный агент позволяет безопасно скачивать файлы даже с HTTPS ресурсов. Например кто-то из ваших сотрудников использует почту — gmail. Ему приходит письмо с вложением. Пользователь начинает скачку файла. Браузерный агент перехватывает эту скачку и позволяет либо конвертировать исходный файл в pdf формат, либо очистить все активное содержимое. Т.е. используется ранее описанная технология Threat Extraction. Это очень полезная функция.

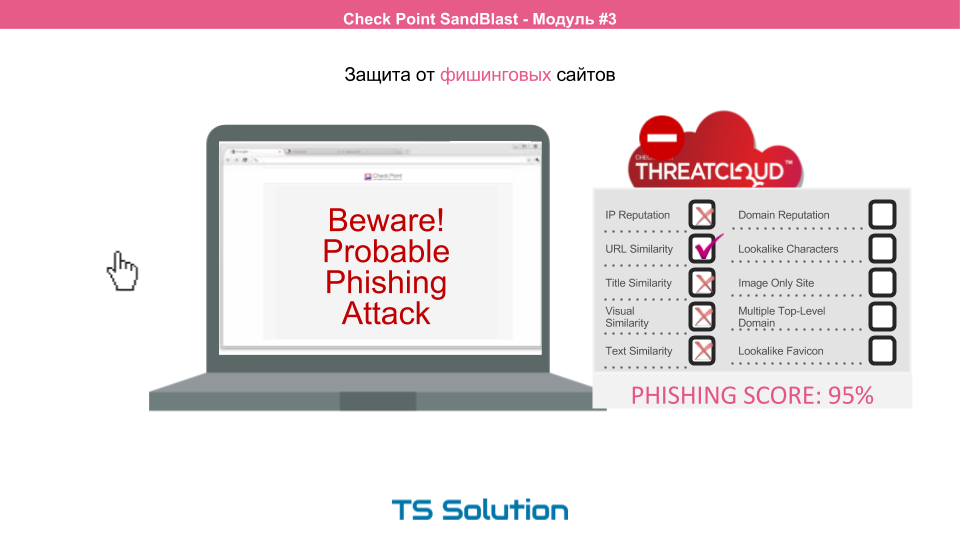

Также браузерный агент позволяет защититься от фишинга. Т.е. вы можете защитить пользователей от попадания на поддельные сайты, которые предназначены для сбора паролей или распространения вирусов. Причем запрещаются не только сайты, которые есть в общих базах, обозначенные как зловредные. Агент обладает функцией анализа и по большому кол-ву признаков может определить, что сайт является фейковым и не несет какой-либо полезной нагрузки. Даже если этой сайт был создан 5 минут назад.

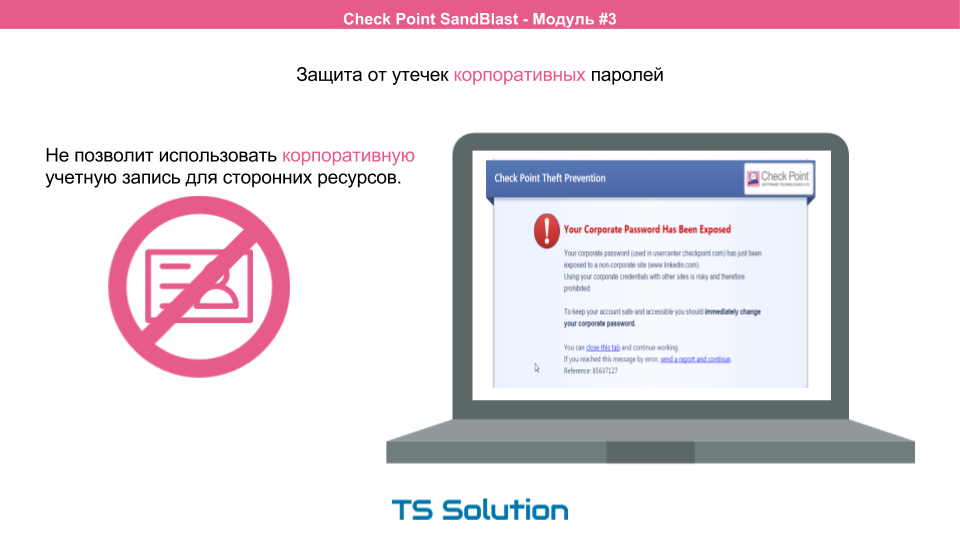

Браузерный агент обладает еще одной замечательной функцией. Это защита от утечки корпоративных учетных записей и паролей. К сожалению довольно большое кол-во пользователей используют свои пароли многократно, дабы не забыть его случайно. Т.е. пароль от доменной учетной записи может также использоваться для доступа к соц.сети или торрент трекеру. Это довольно небезопасно. SandBlast Agent позволяет определить, что на каком либо сайте были использованы корпоративные пароли и тут же сообщает об этом администратору и пользователю. Пользователю тут же рекомендуется сменить рабочий пароль.

Агент для браузера является отличным дополнение для защиты корпоративной сети. Но что же делать, если файл все же попал на компьютер жертвы? Например с помощью той же флешки. Для этого существует десктопный вариант агента SandBlast.

Этот агент, в дополнение к функционалу браузерного, также имеет встроенный антибот, может помещать вирусные файлы в карантин, либо заблокировать всю систему, чтобы вирус не распространялся дальше.

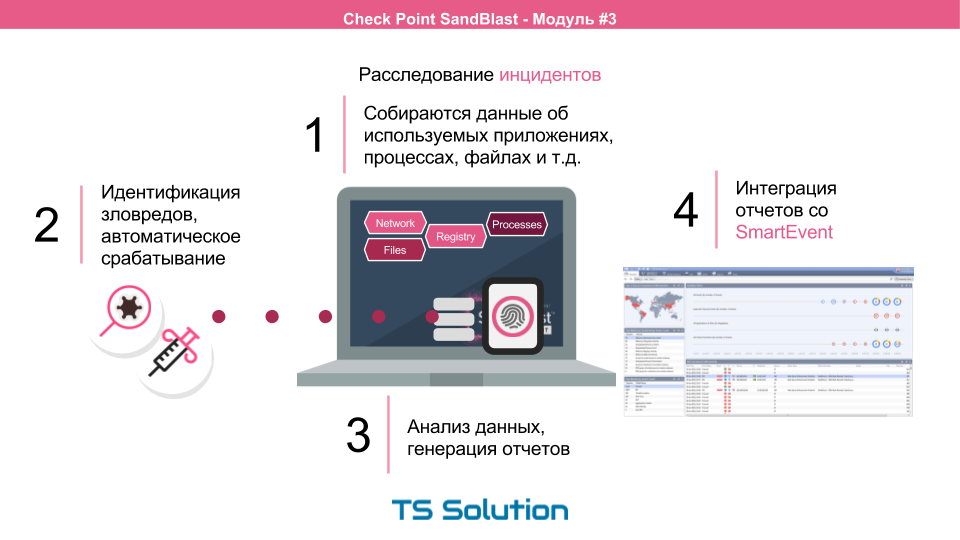

Кроме того, десктопный агент очень полезен при расследовании различных инцидентов. Агент постоянно собирает информацию об используемых приложениях, процессах. файлах, сетевой активности. В случае обнаружения и идентификации зловреда автоматически происходит анализ и генерация отчета об инциденте. При этом если вы используете SmartEvent, то эти отчет интегрируются с общей системой анализа. Таким образом вы видите всю картину в одном месте, что очень удобно и позволяет более быстро реагировать на различные инциденты.

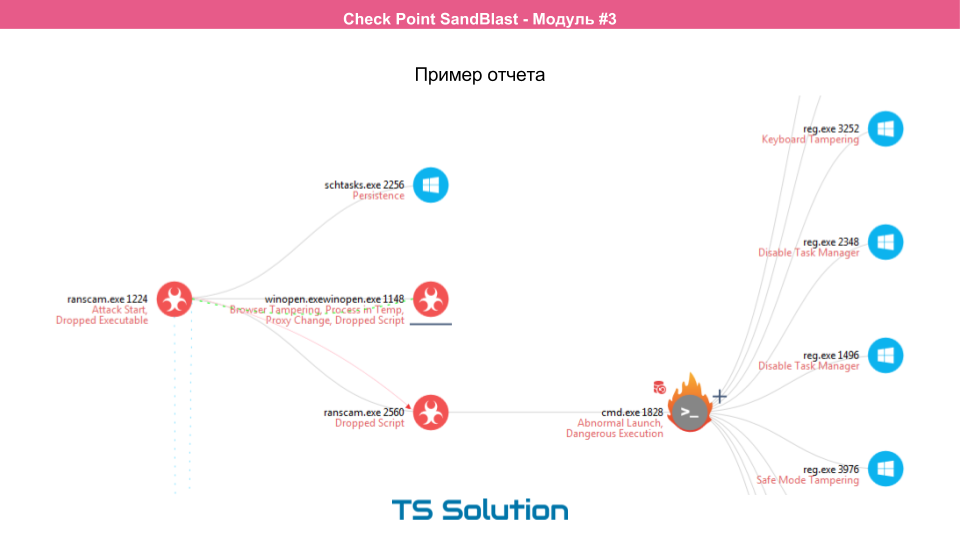

Пример отчета можно рассмотреть на данном слайде. Здесь можно увидеть с какого приложения все началось, какие процессы были после этого запущены и как вирус в принципе попал на данный компьютер. Мы рассмотрим этот отчет подробнее в следующих лабораторных работах.

SandBlast Agent может быть внедрен тремя способами:

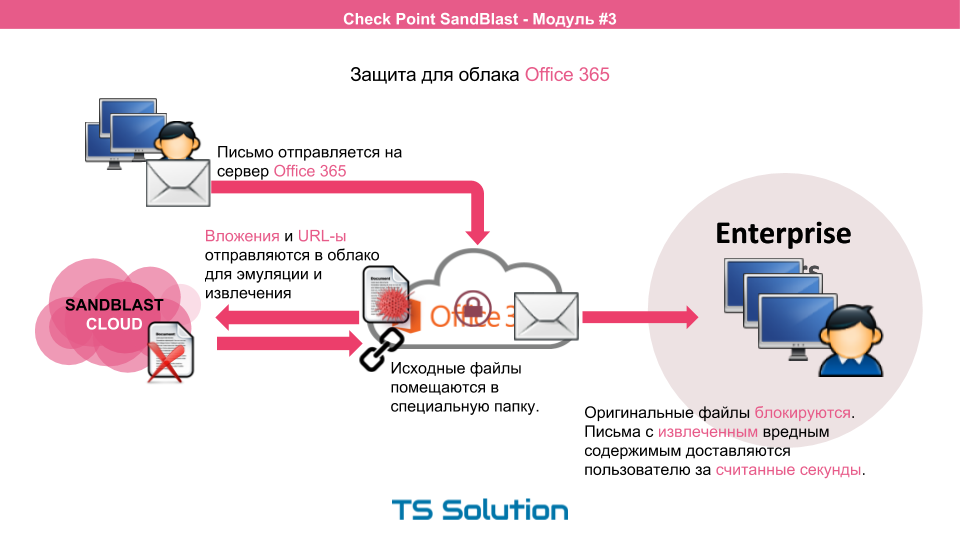

Кроме того, если вы используете Office 365, то вы также можете использовать защитные механизмы SandBlast. Облако Microsoft будет автоматически отправлять все поступающие файлы в облако SandBlast, для анализа. При этом также может быть настроен Threat Extraction, что позволит доставлять пользователям либо очищенные, либо сконвертированные файлы. Все это будет происходить в считанные секунды. Кроме того, в скором времени будет доступна поддержка почты Google.

На этом теоретическая часть закончилась. Вы можете посмотреть ее в формате видео:

Теперь мы можем переходить к лабораторным работам.

Лабораторная работа №6 — Браузерные агенты

В ходе лабораторной работы мы познакомились с возможностями плагина ?CheckPoint SandBlast Zero-Day Protection?. Также рассмотрели его основные настройки в связке с шлюзом безопасности SMESG. На практике рассмотрели процесс конвертации файлов в pdf и очистку от вредоносного содержимого.

Лабораторная работа №7 — Десктопные агенты

В ходе работы мы настроим SandBlast Agent, скачаем и запустим зараженный файл и посмотрим что при этом случится. Также проанализируем доступные отчеты.

P.S. Спасибо всем, кто ознакомился с данным курсом. Надеюсь нам удалось хотя бы частично освятить современные технологии песочниц, в частности от компании Check Point. Также хотел бы заметить, что абсолютно все описанные решения можно попробовать совершенно бесплатно, оставив заявку на нашем сайте.

Поделиться с друзьями