В общем, небольшое пятничное админское чтиво на тему поиска «включенного» LD_PRELOAD.

1. Небольшое отступление для тех, кто не знаком с замещением функций

Остальным можно сразу переходить к п.2.

Начнём с классического примера:

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

int main()

{

srand (time(NULL));

for(int i=0; i<5; i++){

printf ("%d\n", rand()%100);

}

}

Компилируем без каких-либо флагов:

$ gcc ./ld_rand.c -o ld_rand

И, ожидаемо, получаем 5 случайных чисел меньше 100:

$ ./ld_rand

53

93

48

57

20

Но представим, что у нас нет исходного кода программы, а поведение изменить нужно.

Создадим свою библиотеку с собственным прототипом функции, например:

int rand(){

return 42;

}

$ gcc -shared -fPIC ./o_rand.c -o ld_rand.so

И теперь наш случайный выбор вполне предсказуем:

# LD_PRELOAD=$PWD/ld_rand.so ./ld_rand

42

42

42

42

42

Этот трюк выглядит ещё более впечатляющим, если мы сначала экспортируем нашу библиотеку через

$ export LD_PRELOAD=$PWD/ld_rand.so

или предварительно выполним

# echo "$PWD/ld_rand.so" > /etc/ld.so.preload

а затем запустим программу в обычном режиме. Мы не изменили ни строчки в коде самой программы, но её поведение теперь зависит от крошечной функции в нашей библиотеке. Более того, на момент написания программы фальшивый rand даже не существовал.

Что же заставило нашу программу использовать поддельный rand? Разберем по шагам.

Когда приложение запускается, загружаются определенные библиотеки, которые содержат функции необходимые программе. Мы можем посмотреть их используя ldd:

# ldd ./ld_rand

linux-vdso.so.1 (0x00007ffc8b1f3000)

libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x00007fe3da8af000)

/lib64/ld-linux-x86-64.so.2 (0x00007fe3daa7e000)

Этот список может быть различен в зависимости от версии OS, но там обязательно должен быть файл libc.so. Именно эта библиотека обеспечивает системные вызовы и основные функции, такие как open, malloc, printf и т. д. Наш rand также входит в их число. Убедимся в этом:

# nm -D /lib/x86_64-linux-gnu/libc.so.6 | grep " rand$"

000000000003aef0 T rand

Посмотрим, не изменится ли набор библиотек при использовании LD_PRELOAD

# LD_PRELOAD=$PWD/ld_rand.so ldd ./ld_rand

linux-vdso.so.1 (0x00007ffea52ae000)

/scripts/c/ldpreload/ld_rand.so (0x00007f690d3f9000)

libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x00007f690d230000)

/lib64/ld-linux-x86-64.so.2 (0x00007f690d405000)

Оказывается установленная переменная LD_PRELOAD заставляет загрузиться нашу ld_rand.so даже, не смотря на то, что программа сама её не требует. И, так как наша функция «rand» загружается раньше чем rand от libc.so, то она и правит балом.

Ok, заменить родную функцию нам удалось, но как бы сделать так, чтобы и её функционал сохранился и некие действия добавились. Модифицируем наш рандом:

#define _GNU_SOURCE

#include <dlfcn.h>

#include <stdio.h>

typedef int (*orig_rand_f_type)(void);

int rand()

{

/* Выполняем некий код */

printf("Evil injected code\n");

orig_rand_f_type orig_rand;

orig_rand = (orig_rand_f_type)dlsym(RTLD_NEXT,"rand");

return orig_rand();

}

Здесь в качестве нашей «добавки» мы лишь печатаем одну строку текста, после чего создаём указатель на исходную функция rand. Для получения адреса этой функции нам потребуется dlsym — это функция из библиотеки libdl, которая найдет наш rand в стеке динамических библиотек. После чего мы вызовем эту функцию и возвратим её значение. Соответственно, нам понадобится добавить "-ldl" при сборке:

$ gcc -ldl -shared -fPIC ./o_rand_evil.c -o ld_rand_evil.so

$ LD_PRELOAD=$PWD/ld_rand_evil.so ./ld_rand

Evil injected code

66

Evil injected code

28

Evil injected code

93

Evil injected code

93

Evil injected code

95

И наша программа использует «родной» rand, предварительно исполнив некие непотребные действия.

2. Муки поиска

Зная о потенциальной угрозе, мы хотим обнаружить, что preload был выполнен. Понятно, что лучший способ детектинга — запихнуть его в ядро, но меня интересовали именно варианты определения в юзерспэйсе.

Далее парами пойдут решения для обнаружения и их опровержение.

2.1. Начнём с простого

Как говорилось ранее, указать загружаемую библиотеку можно с помощью переменной LD_PRELOAD или прописав её в файле /etc/ld.so.preload. Создадим два простейших детектора.

Первый — для проверки установленной переменной окружения:

#include <stdio.h>

#include <stdlib.h>

#include <fcntl.h>

int main()

{

char* pGetenv = getenv("LD_PRELOAD");

pGetenv != NULL ?

printf("LD_PRELOAD (getenv) [+]\n"):

printf("LD_PRELOAD (getenv) [-]\n");

}

Второй — для проверки открытия файла:

#include <stdio.h>

#include <fcntl.h>

int main()

{

open("/etc/ld.so.preload", O_RDONLY) != -1 ?

printf("LD_PRELOAD (open) [+]\n"):

printf("LD_PRELOAD (open) [-]\n");

}

Подгрузим библиотеки:

$ export LD_PRELOAD=$PWD/ld_rand.so

$ echo "$PWD/ld_rand.so" > /etc/ld.so.preload

$ ./detect_base_getenv

LD_PRELOAD (getenv) [+]

$ ./detect_base_open

LD_PRELOAD (open) [+]

Здесь и далее [+] указывает на успешное обнаружение.

Соответственно, [-] означает обход детектирования.

Насколько же действенен такой обнаружитель? Сначала займёмся переменной окружения:

#define _GNU_SOURCE

#include <stdio.h>

#include <string.h>

#include <dlfcn.h>

char* (*orig_getenv)(const char *) = NULL;

char* getenv(const char *name)

{

if(!orig_getenv) orig_getenv = dlsym(RTLD_NEXT, "getenv");

if(strcmp(name, "LD_PRELOAD") == 0) return NULL;

return orig_getenv(name);

}

$ gcc -shared -fpic -ldl ./ld_undetect_getenv.c -o ./ld_undetect_getenv.so

$ LD_PRELOAD=./ld_undetect_getenv.so ./detect_base_getenv

LD_PRELOAD (getenv) [-]

Аналогично избавляемся и от проверки open:

#define _GNU_SOURCE

#include <string.h>

#include <stdlib.h>

#include <dlfcn.h>

#include <errno.h>

int (*orig_open)(const char*, int oflag) = NULL;

int open(const char *path, int oflag, ...)

{

char real_path[256];

if(!orig_open) orig_open = dlsym(RTLD_NEXT, "open");

realpath(path, real_path);

if(strcmp(real_path, "/etc/ld.so.preload") == 0){

errno = ENOENT;

return -1;

}

return orig_open(path, oflag);

}

$ gcc -shared -fpic -ldl ./ld_undetect_open.c -o ./ld_undetect_open.so

$ LD_PRELOAD=./ld_undetect_open.so ./detect_base_open

LD_PRELOAD (open) [-]

Да, здесь могут быть использованы другие способы доступа к файлу, такие как, open64, stat и т.д., но, по сути, для их обмана необходимы те же 5-10 строк кода.

2.2. Двигаемся дальше

Выше мы использовали getenv() для получения значения LD_PRELOAD, но есть же и более «низкоуровневый» способ добраться до ENV-переменных. Не будем использовать промежуточные функции, а обратимся к массиву **environ, в котором хранится копия окружения:

#include <stdio.h>

#include <string.h>

extern char **environ;

int main(int argc, char **argv) {

int i;

char env[] = "LD_PRELOAD";

if (environ != NULL)

for (i = 0; environ[i] != NULL; i++)

{

char * pch;

pch = strstr(environ[i],env);

if(pch != NULL)

{

printf("LD_PRELOAD (**environ) [+]\n");

return 0;

}

}

printf("LD_PRELOAD (**environ) [-]\n");

return 0;

}

Так как здесь мы читаем данные напрямую из памяти, то такой вызов нельзя перехватить, и наш undetect_getenv уже не мешает определить вторжение.

$ LD_PRELOAD=./ld_undetect_getenv.so ./detect_environ

LD_PRELOAD (**environ) [+]

Казалось бы на этом проблема решена? Всё ещё только начинается.

После того как программа запущена, значение переменной LD_PRELOAD в памяти уже не нужно взломщикам, то есть можно считать её и удалить до выполнения каких-либо инструкций. Конечно, править массив в памяти, как минимум, плохой стиль программирования, но разве это может остановить того, кто и так не особо желает нам добра?

Для этого нам понадобится создать свою фейковую функцию init(), в которой перехватим установленный LD_PRELOAD и передать её нашему компоновщику:

#define _GNU_SOURCE

#include <stdio.h>

#include <string.h>

#include <unistd.h>

#include <dlfcn.h>

#include <stdlib.h>

extern char **environ;

char *evil_env;

int (*orig_execve)(const char *path, char *const argv[], char *const envp[]) = NULL;

// Создаём фейковую версию init

// которая будет вызвана при загрузке программы

// до выполнения каких-либо инструкций

void evil_init()

{

// Сначала сохраним текущее значение LD_PRELOAD

static const char *ldpreload = "LD_PRELOAD";

int len = strlen(getenv(ldpreload));

evil_env = (char*) malloc(len+1);

strcpy(evil_env, getenv(ldpreload));

int i;

char env[] = "LD_PRELOAD";

if (environ != NULL)

for (i = 0; environ[i] != NULL; i++) {

char * pch;

pch = strstr(environ[i],env);

if(pch != NULL) {

// Избавляемся от текущего LD_PRELOAD

unsetenv(env);

break;

}

}

}

int execve(const char *path, char *const argv[], char *const envp[])

{

int i = 0, j = 0, k = -1, ret = 0;

char** new_env;

if(!orig_execve) orig_execve = dlsym(RTLD_NEXT,"execve");

// Проверям не существует ли других установленных LD_PRELOAD

for(i = 0; envp[i]; i++){

if(strstr(envp[i], "LD_PRELOAD")) k = i;

}

// Если LD_PRELOAD не было установлено до нас, то добавим его

if(k == -1){

k = i;

i++;

}

// Создаём новое окружение

new_env = (char**) malloc((i+1)*sizeof(char*));

// Копируем старое окружение, за исключением LD_PRELOAD

for(j = 0; j < i; j++) {

// перезаписываем или создаём LD_PRELOAD

if(j == k) {

new_env[j] = (char*) malloc(256);

strcpy(new_env[j], "LD_PRELOAD=");

strcat(new_env[j], evil_env);

}

else new_env[j] = (char*) envp[j];

}

new_env[i] = NULL;

ret = orig_execve(path, argv, new_env);

free(new_env[k]);

free(new_env);

return ret;

}

Выполняем, проверяем:

$ gcc -shared -fpic -ldl -Wl,-init,evil_init ./ld_undetect_environ.c -o ./ld_undetect_environ.so

$ LD_PRELOAD=./ld_undetect_environ.so ./detect_environ

LD_PRELOAD (**environ) [-]

2.3. /proc/self/

Однако, память — это не последнее место, где можно обнаружить подмену LD_PRELOAD, есть же ещё и /proc/. Начнём с очевидного /proc/{PID}/environ.

На самом деле есть универсальное решение для undetect'а **environ и /proc/self/environ. Проблема заключается в «неправильном» поведении unsetenv(env).

void evil_init()

{

// Сначала сохраним текущее значение LD_PRELOAD

static const char *ldpreload = "LD_PRELOAD";

int len = strlen(getenv(ldpreload));

evil_env = (char*) malloc(len+1);

strcpy(evil_env, getenv(ldpreload));

int i;

char env[] = "LD_PRELOAD";

if (environ != NULL)

for (i = 0; environ[i] != NULL; i++) {

char * pch;

pch = strstr(environ[i],env);

if(pch != NULL) {

// Избавляемся от текущего LD_PRELOAD

//unsetenv(env);

// Вместо unset просто обнулим нашу переменную

for(int j = 0; environ[i][j] != '\0'; j++) environ[i][j] = '\0';

break;

}

}

}

$ gcc -shared -fpic -ldl -Wl,-init,evil_init ./ld_undetect_environ_2.c -o ./ld_undetect_environ_2.so

$ (LD_PRELOAD=./ld_undetect_environ_2.so cat /proc/self/environ; echo) | tr "\000" "\n" | grep -F LD_PRELOAD

$

Но представим, что мы его не нашли и /proc/self/environ содержит «проблемные» данные.

Сначала попробуем с нашей предыдущей «маскировкой»:

$ (LD_PRELOAD=./ld_undetect_environ.so cat /proc/self/environ; echo) | tr "\000" "\n" | grep -F LD_PRELOAD

LD_PRELOAD=./ld_undetect_environ.so

cat использует для открытия файла всё тот же open(), поэтому решение сходно с тем, что уже делалось в п.2.1, но теперь мы создаем временный файл, куда копируем значения истинной памяти без строк содержащих LD_PRELOAD.

#define _GNU_SOURCE

#include <dlfcn.h>

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

#include <fcntl.h>

#include <sys/stat.h>

#include <unistd.h>

#include <limits.h>

#include <errno.h>

#define BUFFER_SIZE 256

int (*orig_open)(const char*, int oflag) = NULL;

char *soname = "fakememory_preload.so";

char *sstrstr(char *str, const char *sub)

{

int i, found;

char *ptr;

found = 0;

for(ptr = str; *ptr != '\0'; ptr++) {

found = 1;

for(i = 0; found == 1 && sub[i] != '\0'; i++){

if(sub[i] != ptr[i]) found = 0;

}

if(found == 1)

break;

}

if(found == 0)

return NULL;

return ptr + i;

}

void fakeMaps(char *original_path, char *fake_path, char *pattern)

{

int fd;

char buffer[BUFFER_SIZE];

int bytes = -1;

int wbytes = -1;

int k = 0;

pid_t pid = getpid();

int fh;

if ((fh=orig_open(fake_path,O_CREAT|O_WRONLY))==-1) {

printf("LD: Cannot open write-file [%s] (%d) (%s)\n", fake_path, errno, strerror(errno));

exit (42);

}

if((fd=orig_open(original_path, O_RDONLY))==-1) {

printf("LD: Cannot open read-file.\n");

exit(42);

}

do

{

char t = 0;

bytes = read(fd, &t, 1);

buffer[k++] = t;

//printf("%c", t);

if(t == '\0') {

//printf("\n");

if(!sstrstr(buffer, "LD_PRELOAD")) {

if((wbytes = write(fh,buffer,k))==-1) {

//printf("write error\n");

}

else {

//printf("writed %d\n", wbytes);

}

}

k = 0;

}

}

while(bytes != 0);

close(fd);

close(fh);

}

int open(const char *path, int oflag, ...)

{

char real_path[PATH_MAX], proc_path[PATH_MAX], proc_path_0[PATH_MAX];

pid_t pid = getpid();

if(!orig_open)

orig_open = dlsym(RTLD_NEXT, "open");

realpath(path, real_path);

snprintf(proc_path, PATH_MAX, "/proc/%d/environ", pid);

if(strcmp(real_path, proc_path) == 0) {

snprintf(proc_path, PATH_MAX, "/tmp/%d.fakemaps", pid);

realpath(proc_path_0, proc_path);

fakeMaps(real_path, proc_path, soname);

return orig_open(proc_path, oflag);

}

return orig_open(path, oflag);

}

И этот этап пройден:

$ (LD_PRELOAD=./ld_undetect_proc_environ.so cat /proc/self/environ; echo) | tr "\000" "\n" | grep -F LD_PRELOAD

$

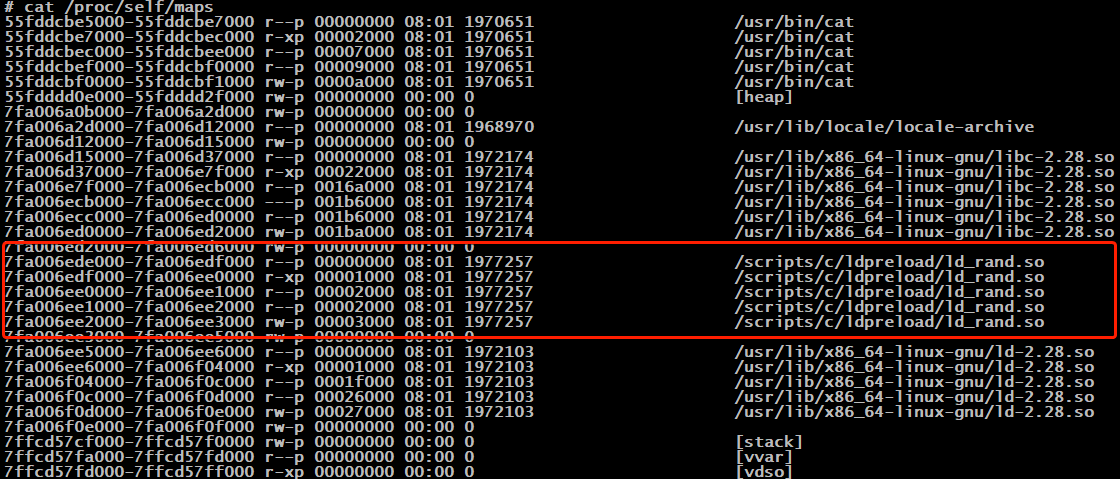

Следующее очевидное место — /proc/self/maps. Задерживаться на нем нет смысла. Решение абсолютно идентичное предыдущему: копируем данные из файла за вычетом строк между libc.so и ld.so.

2.4. Вариант от Chokepoint

Это решение мне особенно понравилось своей простотой. Сравниваем адреса функций, загружаемых непосредственно из libc, и «NEXT»-адреса.

#define _GNU_SOURCE

#include <stdio.h>

#include <dlfcn.h>

#define LIBC "/lib/x86_64-linux-gnu/libc.so.6"

int main(int argc, char *argv[]) {

void *libc = dlopen(LIBC, RTLD_LAZY); // Open up libc directly

char *syscall_open = "open";

int i;

void *(*libc_func)();

void *(*next_func)();

libc_func = dlsym(libc, syscall_open);

next_func = dlsym(RTLD_NEXT, syscall_open);

if (libc_func != next_func) {

printf("LD_PRELOAD (syscall - %s) [+]\n", syscall_open);

printf("Libc address: %p\n", libc_func);

printf("Next address: %p\n", next_func);

}

else {

printf("LD_PRELOAD (syscall - %s) [-]\n", syscall_open);

}

return 0;

}

Загружаем библиотеку с перехватом «open()» и проверяем:

$ export LD_PRELOAD=$PWD/ld_undetect_open.so

$ ./detect_chokepoint

LD_PRELOAD (syscall - open) [+]

Libc address: 0x7fa86893b160

Next address: 0x7fa868a26135

Опровержение оказалось ещё проще:

#define _GNU_SOURCE

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <dlfcn.h>

extern void * _dl_sym (void *, const char *, void *);

void * dlsym (void * handle, const char * symbol)

{

return _dl_sym (handle, symbol, dlsym);

}

# LD_PRELOAD=./ld_undetect_chokepoint.so ./detect_chokepoint

LD_PRELOAD (syscall - open) [-]

2.5. Syscalls

Казалось бы на этом всё, но ещё побарахтаемся. Если мы направим системный вызов напрямую к ядру, то это позволит обойти весь процесс перехвата. Решение ниже, разумеется, архитектурозависимое (x86_64). Попробуем реализовать для обнаружения открытия ld.so.preload.

#include <stdio.h>

#include <sys/stat.h>

#include <fcntl.h>

#define BUFFER_SIZE 256

int syscall_open(char *path, long oflag)

{

int fd = -1;

__asm__ (

"mov $2, %%rax;" // Open syscall number

"mov %1, %%rdi;" // Address of our string

"mov %2, %%rsi;" // Open mode

"mov $0, %%rdx;" // No create mode

"syscall;" // Straight to ring0

"mov %%eax, %0;" // Returned file descriptor

:"=r" (fd)

:"m" (path), "m" (oflag)

:"rax", "rdi", "rsi", "rdx"

);

return fd;

}

int main()

{

syscall_open("/etc/ld.so.preload", O_RDONLY) > 0 ?

printf("LD_PRELOAD (open syscall) [+]\n"):

printf("LD_PRELOAD (open syscall) [-]\n");

}

$ ./detect_syscall

LD_PRELOAD (open syscall) [+]

И данная задачка имеет решение. Выдержка из man'а:

ptrace — это средство, позволяющее родительскому процессу наблюдать и контролировать протекание другого процесса, просматривать и изменять его данные и регистры. Обычно эта функция используется для создания точек прерывания в программе отладки и отслеживания системных вызовов.

Родительский процесс может начать трассировку, сначала вызвав функцию fork(2), а затем получившийся дочерний процесс может выполнить PTRACE_TRACEME, за которым (обычно) следует выполнение exec(3). С другой стороны, родительский процесс может начать отладку существующего процесса при помощи PTRACE_ATTACH.

При трассировке дочерний процесс останавливается каждый раз при получении сигнала, даже если этот сигнал игнорируется. (Исключением является SIGKILL, работающий обычным образом.) Родительский процесс будет уведомлен об этом при вызове wait(2), после которого он может просматривать и изменять содержимое дочернего процесса до его запуска. После этого родительский процесс разрешает дочернему продолжать работу, в некоторых случаях игнорируя посылаемый ему сигнал или отправляя вместо этого другой сигнал).

Тем самым, решение заключается в том, чтобы отслеживать процесс, останавливая его перед каждым системным вызовом и, при необходимости, перенаправлять поток в функцию ловушки.

#define _GNU_SOURCE

#include <fcntl.h>

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

#include <unistd.h>

#include <errno.h>

#include <limits.h>

#include <sys/ptrace.h>

#include <sys/wait.h>

#include <sys/reg.h>

#include <sys/user.h>

#include <asm/unistd.h>

#if defined(__x86_64__)

#define REG_SYSCALL ORIG_RAX

#define REG_SP rsp

#define REG_IP rip

#endif

long NOHOOK = 0;

long evil_open(const char *path, long oflag, long cflag)

{

char real_path[PATH_MAX], maps_path[PATH_MAX];

long ret;

pid_t pid;

pid = getpid();

realpath(path, real_path);

if(strcmp(real_path, "/etc/ld.so.preload") == 0)

{

errno = ENOENT;

ret = -1;

}

else

{

NOHOOK = 1; // Entering NOHOOK section

ret = open(path, oflag, cflag);

}

// Exiting NOHOOK section

NOHOOK = 0;

return ret;

}

void init()

{

pid_t program;

// Форкаем дочерний процесс

program = fork();

if(program != 0) {

int status;

long syscall_nr;

struct user_regs_struct regs;

// Подключаемся к дочернему процессу

if(ptrace(PTRACE_ATTACH, program) != 0) {

printf("Failed to attach to the program.\n");

exit(1);

}

waitpid(program, &status, 0);

// Отслеживаем только SYSCALLs

ptrace(PTRACE_SETOPTIONS, program, 0, PTRACE_O_TRACESYSGOOD);

while(1) {

ptrace(PTRACE_SYSCALL, program, 0, 0);

waitpid(program, &status, 0);

if(WIFEXITED(status) || WIFSIGNALED(status)) break;

else if(WIFSTOPPED(status) && WSTOPSIG(status) == SIGTRAP|0x80) {

// Получаем номер системного вызова

syscall_nr = ptrace(PTRACE_PEEKUSER, program, sizeof(long)*REG_SYSCALL);

if(syscall_nr == __NR_open) {

// Читаем слово из памяти дочернего процесса

NOHOOK = ptrace(PTRACE_PEEKDATA, program, (void*)&NOHOOK);

// Перехватываем вызов

if(!NOHOOK) {

// Копируем регистры дочернего процесса

// в переменную regs родительского

ptrace(PTRACE_GETREGS, program, 0, ®s);

// Push return address on the stack

regs.REG_SP -= sizeof(long);

// Копируем слово в память дочернего процесса

ptrace(PTRACE_POKEDATA, program, (void*)regs.REG_SP, regs.REG_IP);

// Устанавливаем RIP по адресу evil_open

regs.REG_IP = (unsigned long) evil_open;

// Записываем состояние регистров процесса

ptrace(PTRACE_SETREGS, program, 0, ®s);

}

}

ptrace(PTRACE_SYSCALL, program, 0, 0);

waitpid(program, &status, 0);

}

}

exit(0);

}

else {

sleep(0);

}

}

Проверяем:

$ ./detect_syscall

LD_PRELOAD (open syscall) [+]

$ LD_PRELOAD=./ld_undetect_syscall.so ./detect_syscall

LD_PRELOAD (open syscall) [-]

+0-0=5

Огромное спасибо

Charles Hubain

Chokepoint

ValdikSS

Philippe Teuwen

derhass

, чьи статьи, исходники и комментарии сделали намного больше, чем я, для того чтобы эта заметка появилась здесь.

Комментарии (9)

Inobelar

20.12.2019 01:06Спасибо за труд! Статья впечатляющая, чем дальше читал — тем сильнее она будоражила воображение.

Но всё-же, выглядит как вечная борьба меча и щита. Не хватает резюме — есть ли универсальное гарантированное не-заменяемое хаками обнаружение

LD_PRELOAD? Если нет, то почему?

Goron_Dekar

20.12.2019 10:29Нет, универсальных методов не бывает, ну кроме разве что статической линковки ключевых функций, что мешает переносимости кода.

И причина этому — сам механизм динамической линковки. Мы имеем возможность в юзерспейсе динамически использовать функционал другой программы. И это положительно сказывается на переносимости нашей программы. Мы даём возможность окружению самому сообщить нам, откуда можно дёрнуть какой-нибудь open() или rand(). Если завтра найдут баг в open() и выпустят патч, то нашу программу не надо будет пересобирать, она даже не узнает, что open() изменили. Но в этой инкапсуляции есть и беда: если это будет не патч безопасности, а злонамеренные изменения, то наша программа ровно так же не заметит этих изменений. Мы не можем заранее отличить плохие изменения от хороших.

fougasse

20.12.2019 22:02Если найдут баг в open() — то можно вешать ласты на гвоздь.

Goron_Dekar

21.12.2019 03:33Ну тут такое…

Хуже, если не найдут :)

Скрытый текстМы же с вами не настолько наивны, чтобы верить в то, что существует код либо без багов, либо не порождающий багов при изменении внешних для этого кода условий. Я уж не говорю про зоопарк архитектур

qw1

21.12.2019 11:38Если машина, на которой запускается программа, контролируется атакующим, он может внести изменения в libc, или даже в kernel, перекомпилировать, и добиться изменения поведения без каких-либо LD_PRELOAD.

9660

23.12.2019 06:05Для использования LD_PRELOAD не нужно контролировать машину. Достаточно иметь туда доступ.

kunix

Я бы искал во внутренних структурах ld-linux*.

Собственно, именно он и занимается обработкой LD_PRELOAD и аналогичной фигни.

Поэтому факт загрузки по LD_PRELOAD чего-то оставит в нем следы.