Базы данных с информацией о пользователях сайта uslugi.tatar.ru, включая номера СНИЛС, ИНН, номера телефонов, полные имена, хронологию действий пользователей на сайте госуслуг Республики Татарстан, попали в открытый доступ. Точное число пользователей, которых затронула эта утечка, еще уточняется. Суммарный объем утекших данных составил около 457 ГБ.

По информации от специалиста в области информационной безопасности Боба Дьяченко (Bob Diachenko), он обнаружил в сети неправильно настроенную СУБД MongoDB, используемую разработчиками портала госуслуг Республики Татарстан (uslugi.tatar.ru).

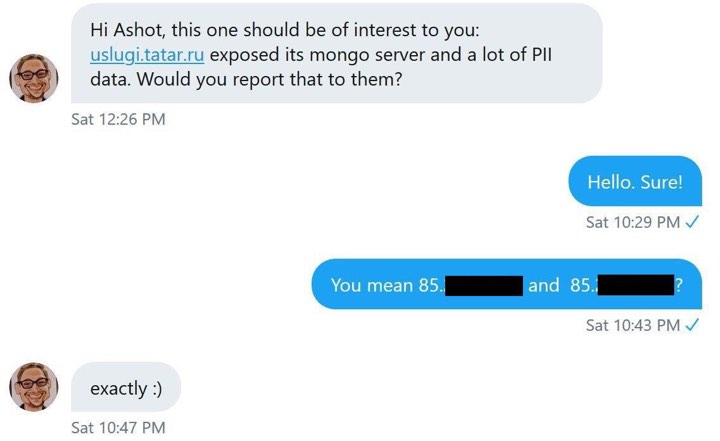

18 января 2020 года Боб Дьяченко сообщил о своей находке Ашоту Оганесяну, основателю и техническому директору компании DeviceLock.

В компании DeviceLock проверили и подтвердили достоверность сведений об утечке. Далее представитель DeviceLock отправил оповещение об этом событии по электронной почте и через официальную страницу ВКонтакте в министерство цифрового развития госуправления, информационных технологий и связи Республики Татарстан.

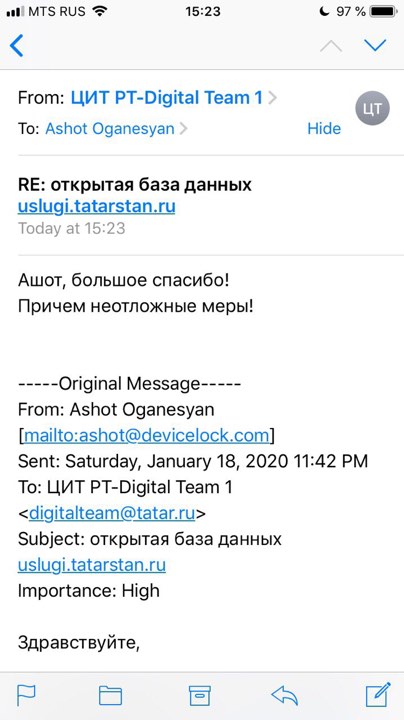

В понедельник 20 января 2020 года Ашот Оганесян получил ответ: «Большое спасибо!

Примем неотложные меры!» Как оказалось, уже 19 января 2020 года сервер с ранее открытой MongoDB исчез из свободного доступа.

Оганесян обнаружил интересный факт — найденный сервер, который оказался свободно доступным сразу по двум разным IP-адресам, не зафиксировала поисковая система Shodan. Однако, этот сервер был обнаружен другими системами — BinaryEdge и китайской ZoomEye.

«Персональные данные, оказавшиеся в открытом доступе можно считать скомпрометированными поскольку, существует вероятность, что их могли скачать и выложить в Сеть, — рассказал Оганесян изданию Cnews.

По факту зафиксированной утечки пользовательских данных в министерстве цифрового развития госуправления, информационных технологий и связи Республики Татарстан сейчас проходит дополнительная проверка, а расследованием инцидента занимается техническая комиссия…

«18 декабря в 15:30 была зафиксирована попытка несанкционированного доступа к серверу разработчиков портала госуслуг Республики Татарстан. В результате попытки злоумышленники могли получить доступ к части данных портала госуслуг РТ. Специалисты Центра информационных технологий РТ оперативно провели ряд мероприятий, благодаря которым возможные пути несанкционированного доступа были заблокированы. По факту инцидента направлено заявление в управление ФСБ РФ по Республике Татарстан. Работа по выявлению возможных уязвимостей продолжается», — сообщили порталу D-Russia.ru представители ЦИТ Республики Татарстан.

Ранее 29 декабря 2019 года была обнаружена утечка персональных данных пользователей с сервера региональных госуслуг 86 региона РФ (ХМАО), которая стала возможна из-за ошибочной настройки программного обеспечения одного из серверов портала.

31 декабря 2019 власти Югры признали факт утечки, но заявили, что в утечку попали не персональные, а технические данных с прокси-сервера мобильного приложения «Госуслуги Югры». Оказалось, что данный инцидент произошел по вине субподрядчика ПАО «Ростелеком».

vanyaindigo

Вся суть нацпроекта «Цифровая экономика».

snnrman

Вся суть интернета вообще. Причем тут конкретный нацпроект?

tvr

innovaIT

Пол террабайта бд. MongoDB реально может держать такие объёмы? И репликации есть? И не тупит на таких данных? Правда интересно. Нигде не видел упоминания про такие объемы.

virtual_hack2root

Понятие "тупит" решаемо (Elasticsearch, MongoDB, GraphQL — разные прослойки и уровни абстракции, сказано же что тут микросервисы, значит, что они не были прикрыты от DDoS стандартными срествами, которые есть в AWS, Azure и Google Cloud, что говорит о низкой квалификации не только программистов но и DevOps, хотя если это российская разработка, то возможно не использвались отечественные средства защиты в виде Яндекса, к примеру), но вот квалификация ребят, получившихз теплое местчко у кормушки в Татарстане, вызывает сомнение. Жаль, что я не поехал в "Иннополис", потому что выявление уязвиамостей в API — мое хобби со времен работы в Deloitte USA. Достаточно иметь один уязвимый эндпоинт с доступом к БД, чтобы скомпромитировать всю базу целиком, все фреймворки и тулинг для анализа уязвимостей давно существует (и не один и не два, тут дело вкуса, я не буду называть источники, но их действительно много, онлайн или в виде дистрибутивов). Другими словами, кроме проверки на SQL-Injection, к примеру, еще требуется настрока IDS, IPS, виртуальных образов, их группировки и правил межсетевой маршрутизации (обычно девелоперы на инстансе крутят бд, и его апи, как прописано в Dockerfile, а следует размещать на одной ВМ инстансы апи, а на другой — инстансы БД, и т.д.)

Insurgent2018

для редких запросов, 780Gb на обычном 1 сервере — работает — выборка, вставка (insert)

istinspring

Несколько терабайт работали в реплике.

bugdesigner

Ждем официального заявления властей о том, "что в утечку попали не персональные, а технические данные".

ogost

То есть они открыто называют Ашота и Боба злоумышленниками?

KonkovVladimir

Госуслуги Югры

каменты жгут

и судя по каментам пилится уже давно

stanislavnikitin

Кроме открытого наружу порта, нужны ведь еще как минимум креденшелы, чтобы получить доступ к данным?

Whuthering

MongoDB при дефолтной конфигурации пускает в базу вообще без логина/пароля. Причем об этом прямо и четко было написано в документации, но ее, как водится, никто не читал.

Igor_Shumilov

Два инцидента. Две «неправильных настройки».

Интересно, те, кто отвечал за эту настройку, понесут наказание? И какое?

alemit

Никакое не понесут, наругают и пальчиком погрозят, а потом спустят на тормозах.

Ростелеком у них видите ли виноват. Может и виноват, только вот как такой доступ в обход их собственного ИБ произошел — главный вопрос.

Хотя тоже понятно как, ибэшники в госах же птицы гордые — работать не любят.