Mozilla перестала распространять Firefox 76 через систему автоматической доставки обновлений. Это произошло через два дня после релиза новой версии браузера. В настоящее время разработчики Firefox готовят обновления 76.0.1, в котором будут устранены серьезные проблемы, найденные в сборке 76.

Согласно данным из системы отслеживания ошибок Bugzilla, как минимум две проблемы были обнаружены в сборке Firefox 76.

Первая проблема не является критичной и затрагивает только пользователей 32-битной версии ОС Windows 7, у которых установлены драйвера NVIDIA, использующие библиотеку nvd3d9wrap.dll. Именно с этим ПО конфликтуют компоненты нового браузера, вызывая прекращение его работы.

Вторая проблема более серьезная — некоторые дополнения для Firefox 76, например, официальное дополнение Amazon Assistant, стали работать некорректно — в них не открываются некоторые панели и недоступны часть форм. Эта проблема наблюдалась у пользователей на ОС Windows и MacOS.

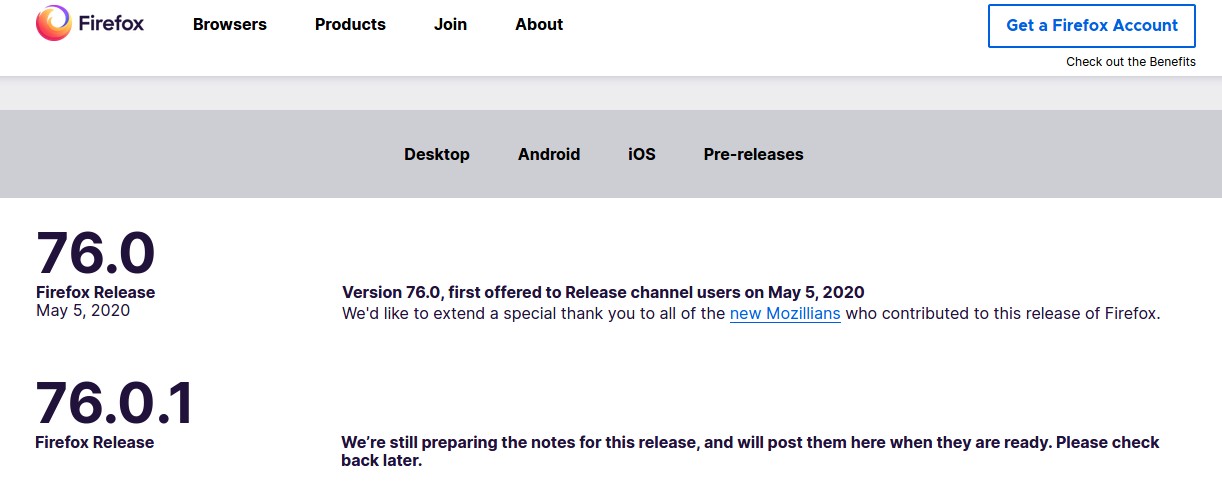

Релиз Firefox 76 состоялся 5 мая 2020 года. В этой версии добавлен режим работы «HTTPS Only», функция автоматической генерации паролей при заполнении форм регистрации стала доступна на многих сайтах, также исправлены найденные ранее ошибки и устранены 22 уязвимости. Причем 10 закрытый уязвимостей являлись критическими.

Ранее в конце апреля 2020 года Mozilla отчиталась в корпоративном блоге о размерах выплат по программе Mozilla Client Security Bug Bounty Program и рассказала, что повышает выплаты по этой программе для всех сборок браузера Firefox. Также компания расширила период принятия багрепорта по одной проблеме от разных специалистов, чтобы обеспечить им конкурентное преимущество в своих исследованиях.

staticmain

Меня в этом обновлении смущает, что хеш моих паролей шлется чужому коммерческом сервису:

Если я нахожусь в той же сети/перенастроив роуты на свой сайт, то перехватив часть хеша если хеш достаточно уникален — то количество возможных вариантов для подбора сразу уменьшается в разы. А уж с тем, что в обратную шлются все соответствующие хеши тоже дает простор для перехвата.

Тем более, что не думаю, что база паролей\хешей Have I Been Pwned защищена на уровне швейцарских банков.

Dvlbug

То есть, вас не смущает, что логин и пароль уже утекли в базы данных злоумышленников? + Https.

andreymal

После перенастроек роутов на свой сайт нужно ещё откуда-то добыть https-сертификат для сайта, а это уже вряд ли получится

Даже если знать хэш целиком, перебрать к нему пароль длиной хотя бы 11-12 символов — уже слишком ресурсоёмкая задача

А то, что пароль в открытом виде давно гуляет в утечках по интернету, это значит вообще не проблема?)

CyclusVitalis

…

Метод проверки является анонимным и основан на передаче префикса SHA-1 хэша от email (несколько первых символов), в ответ на который сервер выдаёт соответствующие запросу хвосты хэшей из своей базы, а браузер на своей стороне сверяет их с имеющимся полным хэшем и в случае совпадения выдаёт предупреждение (полный хэш не передаётся).

…

www.opennet.ru/opennews/art.shtml?num=52883