Непрерывное тестирование безопасности — это практика проверки, измерения и оптимизации эффективности мер безопасности на постоянной основе, с использованием инструментов автоматического тестирования для непрерывного выявления возникающих слабых мест и их оперативного исправления.

Цель непрерывного тестирования безопасности, также называемого «тестирование эффективности безопасности», с помощью платформы Cymulate, состоит в том, чтобы выяснить, насколько эффективны текущие меры безопасности в организации, выявить новые уязвимости в безопасности на этапе их возникновения, а также значительно сократить и постоянно оптимизировать поверхность атаки организации. Используя автоматическое оповещение и отчетность, группы безопасности могут сразу же получить действенную оценку уязвимостей, необходимую для принятия мер по их устранению.

По данным недавнего опроса SANS Institute, непрерывное тестирование безопасности выполняется с использованием автоматизированных технологий, таких как инструменты имитации взлома и атаки. В настоящее время 28% специалистов по безопасности используют BAS для тестирования своих средств контроля безопасности.

Повторяя общий переход от бинарных решений по обеспечению безопасности в определенный момент времени к более непрерывному и адаптивному подходу к реализации стратегии информационной безопасности, появилась непрерывная оценка кибер рисков с учетом реальности ИТ-сред, которые находятся в постоянном движении, наряду с опасностями, и требуют большего внимания и ресурсов для раннего выявления и реагирования, а не только преимущественно защиты (см. модель CARTA Gartner).

Внедряя Cymulate (BAS) постоянное тестирование эффективности безопасности, организации могут лучше решать следующие задачи:

Ежедневное появление новых видов атак — новых вариантов вымогателей, троянов, криптоминеров и криптостилеров, которые появляются каждый день и требуют обновления профилактического контроля с учетом последних компрометирующих данных (IoC). Ручная проверка того, что СЗИ могут блокировать последние фишинговые сайты, точки заражения, серверы C2 и т.д., отнимает много времени и нецелесообразна для крупных организаций с распределенным контролем безопасности. Постоянное моделирование IoC последних видов угроз означает, что группы безопасности могут быстрее противостоять им.

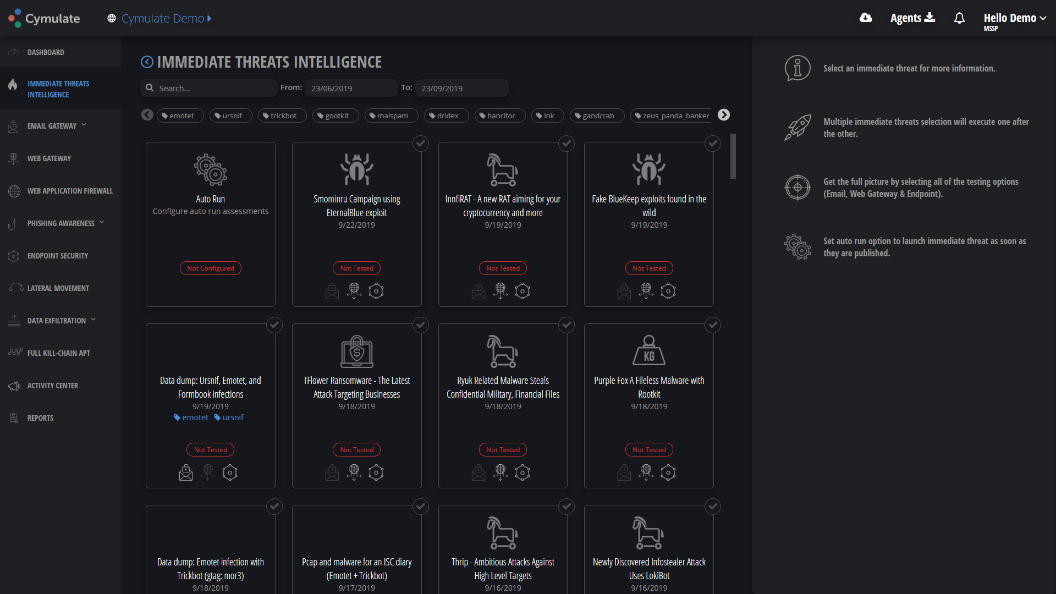

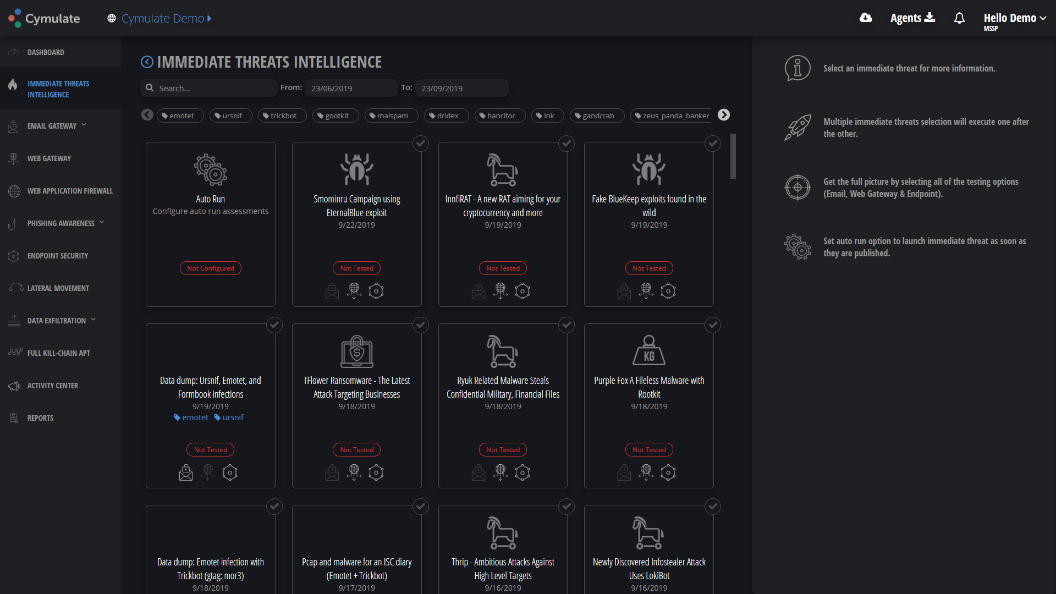

Рисунок 1. Непрерывное тестирование безопасности помогает быстрее противостоять новейшим угрозам.

Развивающиеся техники достижения невидимости — превентивные средства управления на основе IoC бесполезны против атак без подписи и без файлов, что делает инструменты обнаружения на основе поведения, такие как «обманщики», EDR и инструменты EUBA, важными для их обнаружения. Но как узнать, эффективны ли ваши машинные решения и решения на основе ИИ против этих угроз? Постоянно проверяя их эффективность против смоделированных кибератак, организации могут постоянно настраивать параметры конфигурации этих инструментов, чтобы обеспечить их более быстрое обнаружение.

Частые изменения в ИТ-среде. Каждый день ИТ-среды меняются, будь то преднамеренные изменения сетевой политики, использование скрытой ИТ-инфраструктуры, новые сотрудники компании или покидающие ее, внедрение нового программного обеспечения, оборудования или виртуальных сред. Заблаговременная оценка воздействия, которое эти изменения могут оказать на состояние безопасности организации, устраняет «слепые зоны», которые потенциально могут стать неприятными сюрпризами.

Ограниченные рабочие ресурсы и бюджет. Непрерывное тестирование эффективности безопасности помогает максимально использовать свои ограниченные ресурсы и бюджет. Постоянно выявляя пробелы и расставляя приоритеты по восстановлению в соответствии с тем, где уязвимость наиболее высока, группы безопасности могут повысить безопасность с меньшей затратой ресурсов на это. Кроме того, обладая инструментами и ноу-хау для улучшения своей безопасности, организации могут начать снижать свою зависимость от ручных тестов, ограничив их точечными выявлениями или проверкой соответствия нормативным требованиям.

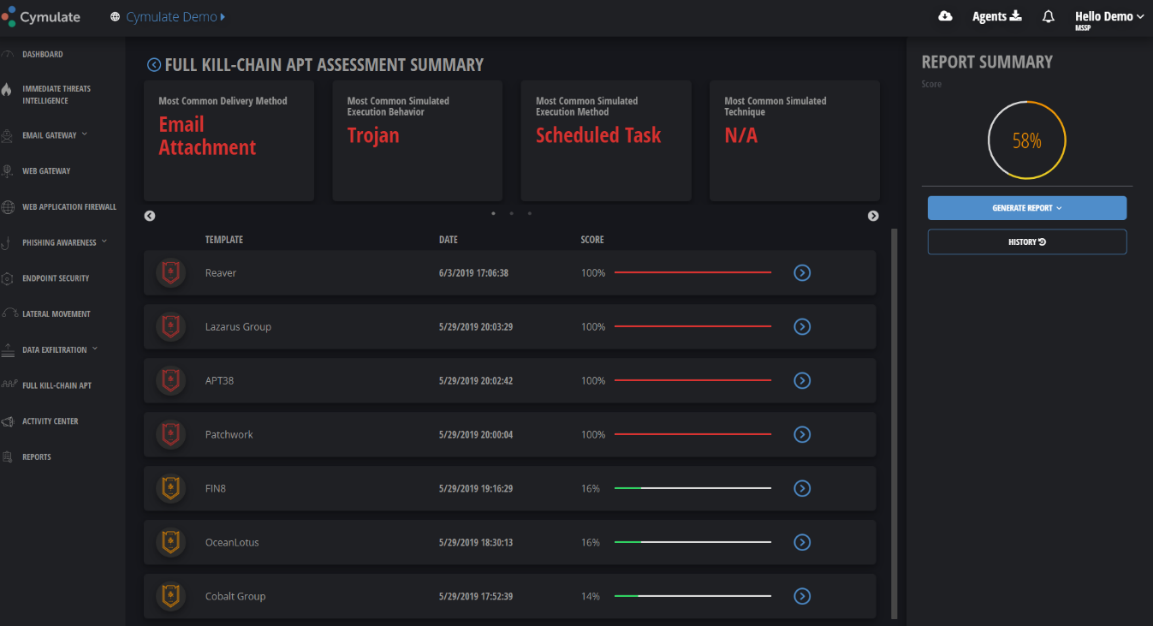

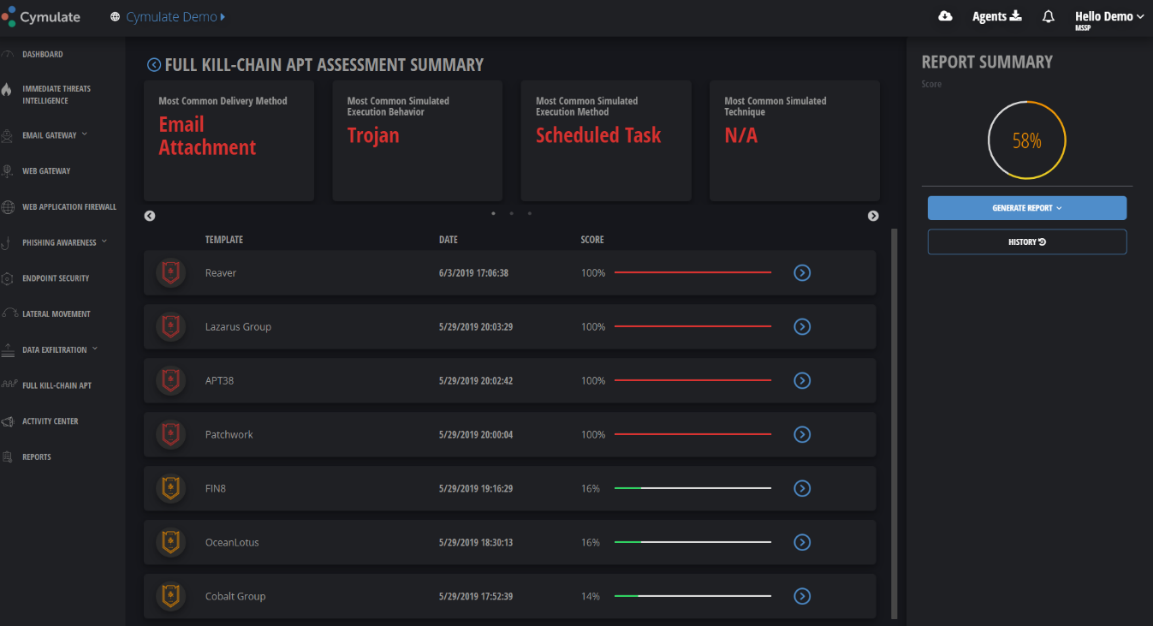

Государственные субъекты угроз. Было установлено, что десятки групп APT работают на государства ради финансовой, политической и военной выгоды. Эти группы имеют деньги, время и навыки, необходимые для проведения сложных, непрерывных атак. Постоянно улучшая меры безопасности в отношении методов, которые эти группы уже использовали, организации могут лучше и более своевременно обнаруживать эти угрозы.

Рисунок 2: Непрерывное тестирование позволяет настраивать средства управления для государственных групп APT

Внешние контактные точки и атаки на цепочки поставок. Порталы, ориентированные на потребителя, обмен информацией о состоянии здоровья (HIE), финансовые услуги через платежные шлюзы и ACH, и предприятия, использующие общие инструменты совместной работы, — все это угрозы безопасности для организации. Тестирование конфигурации, включая тестирование элементов управления, таких как WAF (для предотвращения взлома в стиле CapitalOne), шлюзы электронной почты, элементы управления инфраструктурой, которые ограничивают боковое смещение, и другие, имеет решающее значение для снижения кибер риска, создаваемого этими контактными точками, и предотвращения атак на цепочки поставок.

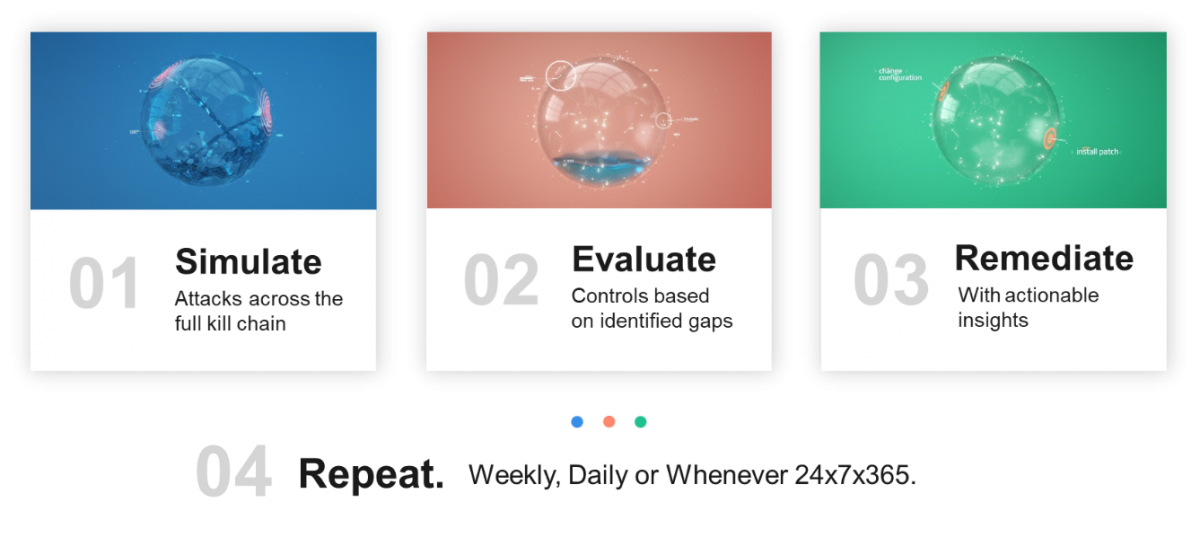

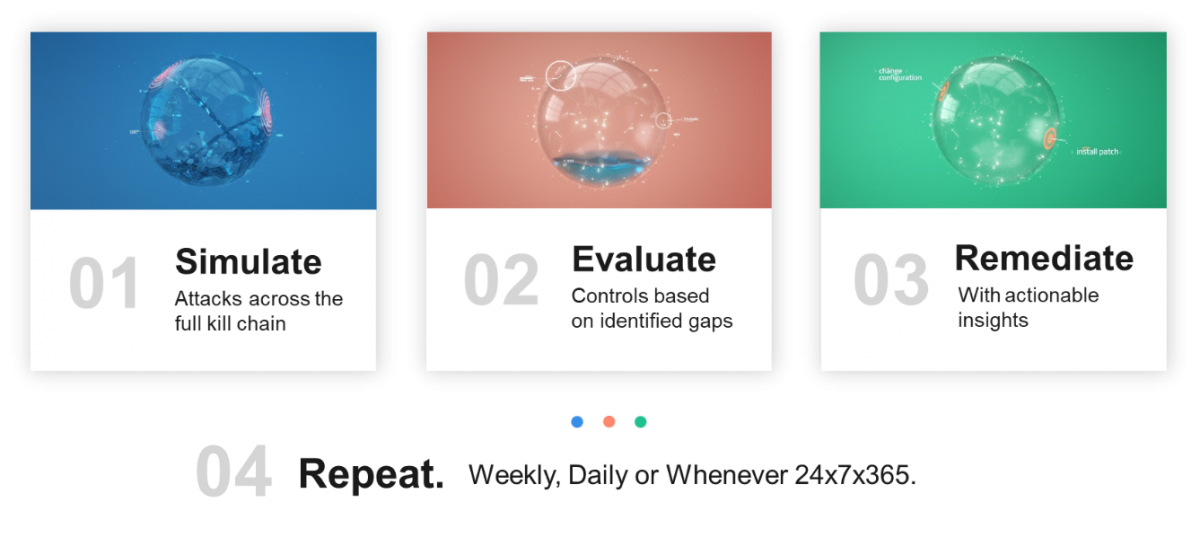

Итак, как вы получаете оценку киберрисков? Используя автоматизированное моделирование взлома и атаки Cymulate, группы безопасности:

Рисунок 3: Непрерывное тестирование безопасности за 4 шага

Последние версии программ-вымогателей, компрометации деловой электронной почты и государственные кампании APT требуют изменения стратегии кибербезопасности. C помощью платформы Cymulate постоянно улучшая меры безопасности, выявляя их уязвимые места и настраивая на повышение эффективности, группы безопасности могут постоянно сокращать свои атаки и улучшать общее состояние безопасности организации.

Статья подготовлена Softprom — официальным дистрибутором Cymulate, у которого можно заказать бесплатную консультацию по продуктам.

А на нашей платформе можно узнать подробнее про Cymulate BAS, результатах внедрений и конкурентных продуктах.

Цель непрерывного тестирования безопасности, также называемого «тестирование эффективности безопасности», с помощью платформы Cymulate, состоит в том, чтобы выяснить, насколько эффективны текущие меры безопасности в организации, выявить новые уязвимости в безопасности на этапе их возникновения, а также значительно сократить и постоянно оптимизировать поверхность атаки организации. Используя автоматическое оповещение и отчетность, группы безопасности могут сразу же получить действенную оценку уязвимостей, необходимую для принятия мер по их устранению.

По данным недавнего опроса SANS Institute, непрерывное тестирование безопасности выполняется с использованием автоматизированных технологий, таких как инструменты имитации взлома и атаки. В настоящее время 28% специалистов по безопасности используют BAS для тестирования своих средств контроля безопасности.

Преимущества непрерывного тестирования безопасности

Повторяя общий переход от бинарных решений по обеспечению безопасности в определенный момент времени к более непрерывному и адаптивному подходу к реализации стратегии информационной безопасности, появилась непрерывная оценка кибер рисков с учетом реальности ИТ-сред, которые находятся в постоянном движении, наряду с опасностями, и требуют большего внимания и ресурсов для раннего выявления и реагирования, а не только преимущественно защиты (см. модель CARTA Gartner).

Внедряя Cymulate (BAS) постоянное тестирование эффективности безопасности, организации могут лучше решать следующие задачи:

Ежедневное появление новых видов атак — новых вариантов вымогателей, троянов, криптоминеров и криптостилеров, которые появляются каждый день и требуют обновления профилактического контроля с учетом последних компрометирующих данных (IoC). Ручная проверка того, что СЗИ могут блокировать последние фишинговые сайты, точки заражения, серверы C2 и т.д., отнимает много времени и нецелесообразна для крупных организаций с распределенным контролем безопасности. Постоянное моделирование IoC последних видов угроз означает, что группы безопасности могут быстрее противостоять им.

Рисунок 1. Непрерывное тестирование безопасности помогает быстрее противостоять новейшим угрозам.

Развивающиеся техники достижения невидимости — превентивные средства управления на основе IoC бесполезны против атак без подписи и без файлов, что делает инструменты обнаружения на основе поведения, такие как «обманщики», EDR и инструменты EUBA, важными для их обнаружения. Но как узнать, эффективны ли ваши машинные решения и решения на основе ИИ против этих угроз? Постоянно проверяя их эффективность против смоделированных кибератак, организации могут постоянно настраивать параметры конфигурации этих инструментов, чтобы обеспечить их более быстрое обнаружение.

Частые изменения в ИТ-среде. Каждый день ИТ-среды меняются, будь то преднамеренные изменения сетевой политики, использование скрытой ИТ-инфраструктуры, новые сотрудники компании или покидающие ее, внедрение нового программного обеспечения, оборудования или виртуальных сред. Заблаговременная оценка воздействия, которое эти изменения могут оказать на состояние безопасности организации, устраняет «слепые зоны», которые потенциально могут стать неприятными сюрпризами.

Ограниченные рабочие ресурсы и бюджет. Непрерывное тестирование эффективности безопасности помогает максимально использовать свои ограниченные ресурсы и бюджет. Постоянно выявляя пробелы и расставляя приоритеты по восстановлению в соответствии с тем, где уязвимость наиболее высока, группы безопасности могут повысить безопасность с меньшей затратой ресурсов на это. Кроме того, обладая инструментами и ноу-хау для улучшения своей безопасности, организации могут начать снижать свою зависимость от ручных тестов, ограничив их точечными выявлениями или проверкой соответствия нормативным требованиям.

Государственные субъекты угроз. Было установлено, что десятки групп APT работают на государства ради финансовой, политической и военной выгоды. Эти группы имеют деньги, время и навыки, необходимые для проведения сложных, непрерывных атак. Постоянно улучшая меры безопасности в отношении методов, которые эти группы уже использовали, организации могут лучше и более своевременно обнаруживать эти угрозы.

Рисунок 2: Непрерывное тестирование позволяет настраивать средства управления для государственных групп APT

Внешние контактные точки и атаки на цепочки поставок. Порталы, ориентированные на потребителя, обмен информацией о состоянии здоровья (HIE), финансовые услуги через платежные шлюзы и ACH, и предприятия, использующие общие инструменты совместной работы, — все это угрозы безопасности для организации. Тестирование конфигурации, включая тестирование элементов управления, таких как WAF (для предотвращения взлома в стиле CapitalOne), шлюзы электронной почты, элементы управления инфраструктурой, которые ограничивают боковое смещение, и другие, имеет решающее значение для снижения кибер риска, создаваемого этими контактными точками, и предотвращения атак на цепочки поставок.

Как это работает

Итак, как вы получаете оценку киберрисков? Используя автоматизированное моделирование взлома и атаки Cymulate, группы безопасности:

- Имитируют кибератаки на всех этапах взлома (kill chain).

- Оценивают меры контроля на основе выявленных уязвимостей.

- Исправляют воздействия, используя действенную оценку.

- Повторяются ежечасно, еженедельно, ежедневно или с любой заданной частотой.

Рисунок 3: Непрерывное тестирование безопасности за 4 шага

Непрерывное тестирование против постоянных угроз

Последние версии программ-вымогателей, компрометации деловой электронной почты и государственные кампании APT требуют изменения стратегии кибербезопасности. C помощью платформы Cymulate постоянно улучшая меры безопасности, выявляя их уязвимые места и настраивая на повышение эффективности, группы безопасности могут постоянно сокращать свои атаки и улучшать общее состояние безопасности организации.

Статья подготовлена Softprom — официальным дистрибутором Cymulate, у которого можно заказать бесплатную консультацию по продуктам.

А на нашей платформе можно узнать подробнее про Cymulate BAS, результатах внедрений и конкурентных продуктах.