22 ноября 2015 года в сеть попала информация о критической уязвимости, которой подвержен целый ряд продуктов компании Dell (вот упоминание о ней на Хабре). Первым на ошибку обратил внимание программист Джо Норд, который описал ее в своем блоге. Разработчик сообщил, что приобрел ноутбук Dell Inspiron 5000, на котором был предустановлен корневой сертификат безопасности под названием eDellRoot

Проблема заключается в том, что закрытый ключ этого корневого сертификата хранится на самом компьютере, что открывает злоумышленникам широкие возможности по проведению атак типа «человек посередине» (man in the middle).

Подробнее о eDellRoot

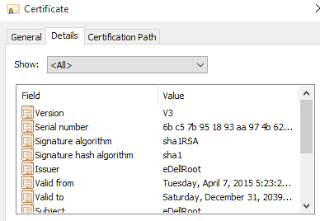

Как выяснил Норд, сертификат eDellRoot по умолчанию является доверенным в системе и предназначен для «любых» целей — то есть сертификат является более «мощным», чем полностью легитимный сертификат от DigiCert. Срок его действия ограничен 2039 годом. Кроме того, в описании сертификата значится, что у пользователя есть для него секретный ключ — чего обычно у него быть не должно.

Таким образом, злоумышленник, который получит доступ к этому секретного ключа для сертификата, может подделывать другие сертификаты для доступа к любым сайтам, при этом компьютер будет воспринимать их в качестве доверенных — все это открывает возможности для проведения атаки вида «человек посередине», характеризующейся подменой легитимных ресурсах их вредоносными копиями.

При этом получить доступ к этому ключу не составляет никакого труда, поскольку он установлен на множестве новых компьютеров Dell моделей XPS, Precision и Inspirion, и хранится локально на каждом таком устройстве.

Dell начала поставлять устройства с предустановленным eDellRoot с августа нынешнего года.

Что делать

Представители производителя устройств заявили о том, что сертификат eDellRoot не является вредоносным («malware или adware»), с его помощью компания не собирала никакой персональной информации, а лишь хотела иметь возможность быстро идентифицировать модель устройства при обращении его владельца в службу поддержки.

По словам представителя Dell Лауры Томас (Laura Thomas), компания лишь хотела повысить уровень сервиса и сократить время ожидания решения службой поддержки.

«Иногда благие намерения, такие как более быстрый доступ к машинам клиентов для ускорения обслуживания, могут иметь страшные последствия с точки зрения защищенности системы, если реализация таких мер может нести в себе риски безопасности».

Кроме того, компания также опубликовала инструкцию по удалению сертификата с компьютера. Из этой инструкции, в частности, ясно, что удалить сертификат просто так не получится — включенный в него плагин .DLL после удаления файла инсталлирует его заново. Поэтому для полного удаления сертификата необходимо удалить саму .DLL – Dell.Foundation.Agent.Plugins.eDell.dll – и сам сертификат eDellRoot.

В заявлении на своем сайте Dell также пообещала в дальнейшем не использовать небезопасные сертификаты.

Проверить компьютер на наличие сертификата можно по адресу edell.tlsfun.de.

Заключение

Очевидно, что корневой сертификат и доступный для всех private ключ — это серьёзная лазейка, открывающая путь в систему. Эта ошибка безопасности позволяет потенциально перехватывать даже защищённые соединения некоторых приложений, подменять данные, устанавливать приложения в обход защитных средств и так далее.

В этой связи заявления представителей вендора о том, что они не рассматривали и не могли учесть возможных злонамеренный действий с помощью этого сертификата и внесения изменений в систему. Можно с большой долей уверенности утверждать, что уже в ближайшее время этим воспользуются злоумышленники.

Эксперты Positive Technologies рекомендуют пользователям провести проверку своей системы, и в случае необходимости воспользоваться приведенными выше рекомендациями и удалить сертификат и сопутствующие модули. Подобную проверку рекомендуется пройти не только «счастливым» обладателям указанных ноутбуков, поскольку другие модели Dell также могут содержать эту брешь.

Напомним, что Dell оказалась не единственной ИТ-компанией, попавшей в скандал из-за ненадлежащего обеспечения безопасности пользователей своих продуктов. Многие пользователи сети и журналисты сравнили текущую ситуацию с тем, в которую зимой прошлого года попала компания Lenovo.

Тогда «шпионская» функциональность программы Superfish, поставляемой вместе с компьютерами Lenovo стала причиной серьезного скандала зимой 2015 года. После шквала критики Lenovo признала наличие проблемы и представила различные способы удаления утилиты. Однако, это не спасло компанию от мести со стороны хакеров из Lizard Squad, которые взломали сайт Lenovo.com.

Комментарии (17)

achekalin

25.11.2015 14:30+3Так вроде новости уже не один день, и на GT (где ей и место) уже даже пара заметок была — http://geektimes.ru/post/266262/ и http://geektimes.ru/post/266306/?

Во второй из них есть даже ссылка на антинстаннер — https://dellupdater.dell.com/Downloads/APP009/eDellRootCertFix.exe. Им можно воспользоваться, если, конечно, мы до сих пор верим Dell, а то объяснение, что им нужен был всего-то доступ на машину для саппорта, и для этого они прописали свой _корневой_ сертификат, выглядит не очень честным, на фоне того, что компаний они ИТ-ная, и заливают тоже ИТ-никам.

Не говоря уже, что в их извинении есть фраза о том, что сертификат не переустанавливается, если его удалить, а по факту имеем пресловутую Dell.Foundation.Agent.Plugins.eDell.dll, которая как раз этим и занимается.

Все же интересно: покупаешь себе комп вроде как с Виндой. Посмотрел внимательно — а она мало что «кастомизирована» под нужды производителя компа, так еще и содержит левые добавки, влияющие на безопасности, и комплект ПО, следящий за тем, чтобы дыру не заткнули. Это как, все еще «винда» (о чем в рекламе компа и говорится), или просто портативный набор «у меня нет секретов», только внешне на винду похожий? Можно ли считать такую добавку к ОС «вредоносным ПО», и подпадает ли она под действие соответствующих законов?

aronsky

25.11.2015 22:45Тот неловкий момент, когда твой компьютер жутко уязвим.

Revertis

26.11.2015 09:12Ну, инфу о том, куда вы ходите и что читаете, вы сливаете постоянно, судя по виджету от ВК на странице.

aronsky

26.11.2015 11:08-1То есть то, что я использую Google Chrome и даже привязал его к своему Google аккаунту вас не смутило, а то, что у меня AdBlock не установлен — это сразу бросилось в глаза? :)

Revertis

26.11.2015 11:30Ну, вы вполне можете доверять некой одной корпорации. А вот доверять десяткам тысяч то же самое, я бы не стал.

Хотя, конечно, гуглу доверять тоже не стоит.

b1rdex

26.11.2015 08:30хотела иметь возможность быстро идентифицировать модель устройства при обращении его владельца в службу поддержки

Объясните, пожалуйста, как сертификат может в этом помочь?mayorovp

26.11.2015 13:19Для быстрой идентификации устройства используется служба, работающая как прозрачный HTTP-прокси и добавляющая в запросы некоторый идентификатор (это уже следующая новость про Dell).

Чтобы поступать так с HTTPS — нужно проводить MITM-атаку, а для этого нужен корневой сертификат.

AllexIn

А что у них общего?

Злонамеренное распространение вирусятины и косяк на уровне безопасности — очень разные уровни…

merlin-vrn

Косяк? «Ой, а мы и не знали, что делать доверенным доверенный сертификат и распространять его вместе с закрытым ключом — дырища в безопасности» что ли?

Это вроде «чтобы иметь возможность прибираться во всех квартирах, мы все дверные замки и ключи делаем одинаковыми. Мы и не подумали, что это может привести к квартирным кражам». Только в случае с квартирами населению сразу понятно, что это бред, а в случае с сертификатами — непонятно вследствие тотального ламерства. И это не косяк, а попытка эксплуатировать это ламерство.

AllexIn

Рабочие бывают самой разной квалификации.

Я, конечно, в Dell не работал. Но работал в самых разных компаниях России, от совсем мелких до международных. Везде есть криворукие специалисты.

Брешь в безопасности — далеко не всегда злой умысел. Скорее, даже, почти никогда это не злой умысел, а низкая квалификация или безалаберность.