Начиная со вчера Роскмонадзор запрещает писать про инструменты для обхода блокировок, и это событие мы отметим очередной статьей про инструменты для обхода блокировок.

Сегодня я расскажу о замечательном инструменте под названием GOST. Не пугайтесь, он не имеет никакого отношения к ГОСТ-шифрованию или чему-то подобному, на самом деле это Go Simple Tunnel. Он действительно simple (простой) в использовании и настройке, но при этом невероятно мощный, поскольку поддерживает огромное количество протоколов и транспортов, из которых вы при желании сможете построить самые упоротые и бронебойные комбинации.

Поддерживаемые протоколы (в скобках указывается версия, начиная с которой поддерживается):

http- HTTPhttp2- HTTP2socks4- SOCKS4 (2.4+)socks4a- SOCKS4A (2.4+)socks5- SOCKS5ss- Shadowsocksss2- Shadowsocks c AEAD (2.8+)sni- SNI (2.5+)forward- специальный "протокол" для переадресации коннектов на определенный порт или хостrelay- собственный протокол GOST, поддерживает проксирование TCP и UDP, реверс-прокси, и т.д., этакий SOCKS5 на стероидах

Поддерживаемые транспорты:

tcp- просто TCPtls- TLSmtls- мультиплексированный TLS (несколько потоков в рамках одного TLS-коннекта) (2.5+)ws- Websocketmws- мультиплексированный Websocket (по аналогии с mtls) (2.5+)wss- Websocket с TLS-шифрованиемmwss- мультиплексированный Websocket с TLS-шифрованием :) (2.5+)kcp- протокол KCP, о котором я рассказывал в одной из статей (2.3+)quic- QUIC (2.4+)ssh- SSH (2.4+)h2- HTTP2 (2.4+)h2c- HTTP2 без шифрования (2.4+)obfs4- OBFS4, используемый, например, Tor-бриджами (2.4+)ohttp- HTTP Obfuscation (2.7+)otls- TLS Obfuscation (2.11+)

Ну и как я сказал, протоколы и транспорты можно комбинировать, например relay+kcp relay+tls relay+mtls http+kcp http+tls

Благодаря всему этому GOST является отличным инструментом как для повседневного использования, так и для экспериментов - когда цензоры вдруг начали активно банить то, чем вы пользуетесь, можно быстро и просто экспериментировать с разными комбинациями протоколов чтобы найти те, что не заблокированы.

Итак, где можно скачать и почитать про это чудо? Существует две версии GOST: v3 и v2. v3 - активно развивающаяся в настоящий момент, представляет собой глубокий рефакторинг версии v2. v2 - уже вроде как объявлена deprecated. Между собой они совместимы не полностью, поэтому мажорные версии на клиенте и сервере должны совпадать.

Github v3: https://github.com/go-gost/gost/

Сайт с документацией v3: https://gost.run/

Релизы для скачивания v3: https://github.com/go-gost/gost/releases

ну и если вам зачем-то понадобится v2

https://github.com/ginuerzh/gost

https://v2.gost.run/

https://github.com/ginuerzh/gost/releases

Будьте внимательные, у v2 и v3 может отличаться синтаксис конфига и параметров (например, probeResistance в v3, и probe_resist в v2)

Со ссылками закончили, теперь попробуем сделать что-нибудь интересное (спойлер: самое вкусное будет ближе к концу статьи!).

Конфигурацию в GOST можно задавать как аргументами командной строки, так и в виде YAML-файла. С командной строкой очень удобно, не надо изучать синтаксис конфига, и можно легко экспериментировать, просто меняя параметры при перезапусках. Конфиг - если вы хотите солидно и надолго. Я буду приводить примеры с командной строкой, если интересно, как сделать то же самое с конфигом - на официальном сайте с документацией для каждой фичи есть примеры и того и того, плюс объяснена основная логика конфига (там есть всякие Listener'ы, Handler'ы, и т.д.).

Будьте внимательны, довольно часто параметры командной строки GOST содержат символ & (когда вы передаете сразу несколько параметров), как в URL'ах, а в линуксовых шеллах этот символ имеет специальное сакральное значение - в итоге у вас в GOST передается только то что слева от этого символа. Я об этом совершенно забыл, когда экспериментировал, что привело к возгоранию стула в попытках осознать, почему ничего не работает как надо. Решение простое - берите такие параметры в кавычки. В разных примерах вы можете увидеть разные типы написания аргументов, -L "something" и -L="something" - по факту это одно и то же, работает и так и так.

Два основных типа аргументов у GOST: -L и -F. -L (listen) - это когда процесс слушает входящие подключения на каком-то порту по какому-то протоколу. Аргументов -L может быть несколько, в таком случае он будет слушать их одновременно. А -F (forward) - это когда процесс будет перенаправлять полученные запросы на какой-то сервер по какому-то протоколу. Аргументов -F может быть тоже несколько - тогда у вас получится цепочка серверов (клиент подключится сначала к первому серверу, потом через него ко второму, и т.д.). Есть также варианты балансировки и автоматического выбора серверов из списка, но об этом будет чуть позже.

Итак, что же мы можем сделать?

Начнем, например, с банальнейшего HTTP-прокси.

// На сервере:

gost -L http://user:pass@:8080

// На клиенте:

gost -L http://:8080 -L socks5://:1080 -F http://user:pass@SERVER_IP:8080Мы можем подключаться или сразу к серверу на 8080 порт как к HTTP-прокси, или же подключиться к клиенту на 8080 порт как HTTP-прокси, и на 1080 порт как с SOCKS-прокси, а клиент передаст наше подключение на сервер.

Но так не интересно. Просто нешифрованный HTTP — ну кто так делает в наше время? Добавим TLS!

Если вы просто активируете TLS в Gost, то он при запуске сгенерирует самоподписанный сертификат с дефолтным именем хоста gost.run - для тестов локально это окей, но в реальной жизни использовать такое я не советую. Можно опцией конфигурации генерировать сертификат с другим именем, но мы, как приличные люди, будем использовать нормальные полноценные сертификаты для своего домена, чтобы вызывать меньше подозрений. Домен можно получить даже на DynDNS-сервисах бесплатно, а TLS-сертификат можно получить с помощью Let's Encrypt, инструкций в интернете очень много.

Сервер GOST автоматически подхватит ваши сертификаты, если в его рабочей директории обнаружит файлы cert.pem, key.pem и ca.pem, либо можно указать пути до них вручную в аргументах (обратите внимание на кавычки, про которые я говорил ранее):

// На сервере:

gost -L "http+tls://:443?certFile=cert.pem&keyFile=key.pem&caFile=ca.pem"

// На клиенте:

gost -L "http://:8080 -F tls://SERVER_IP_OR_DOMAIN:443?secure=true"Так, теперь у нас есть HTTP-прокси, работающий через TLS - как будто вы обращаетесь к какому-то обычному веб-сайту. В качестве SNI при TLS-соединении будет использоваться адрес сервера, который вы указали в строке подключения, если вам надо его переопределить, например, для domain fronting, можно добавить опцию &serverName=yourdomain.com

Не хватает еще, чтобы сервер вел себя как обычный веб-сайт при попытке зайти к нему браузером. GOST умеет и такое тоже:

// На сервере, одно из:

gost -L "http+tls://user:pass@:443?probeResistance=host:www.example.com:80"

gost -L "http+tls://user:pass@:443?probeResistance=code:403"

gost -L "http+tls://user:pass@:443?probeResistance=file:/var/www/index.html"В первом случае все не-прокси запросы будут переданы на сайт www.example.com (лучше всего использовать для маскировки какой-нибудь реальный, но непопулярный сайт), во втором случае сервер будет отвечать на все запросы 403-м HTTP-кодом, в третьем случае - выдавать содержимое страницы из файла по указанному пути.

Помните замечательную статью "Безопасный HTTP-прокси менее чем за 10 минут" от @YourChief? Мы сейчас сделали ровно то же самое. У нас благодаря GOST есть прокси, который работает по стандартному HTTP протоколу поверх стандартного TLS. А это значит, что вы можете легко использовать его безо всяких клиентов, прямо из браузера. Можно задать его как системный прокси в Windows, можно задать его как основной прокси в Firefox и Chromium, можно задать его как прокси в расширениях типа SwitchyOmega с возможностью его удобно включать/выключать, задавать правила для доменов, которые вы хотите посещать через прокси, или без него напрямую, и так далее. Можно даже использовать его на Android через AdGuard - обо всем этом можно прочитать в статье по ссылке выше. Инициатором подключения к прокси будет являться сам браузер, а значит TLS fingerprint у такого подключения будет ровно такой же, как у вашего браузера - это даже лучше чем XRay c uTLS. А для сторонних наблюдаетелей, желающих проверить сервер методом active probing, он будет отдавать фейковый веб-сайт.

Чего-то не хватает? Ах да, если какие-нибудь пронырливые личности сделают к нашему серверу HTTP CONNECT-запрос, то он демаскирует себя ответом "407 Proxy authentication required". Добавим опцию "knock", которая говорит о том, что GOST не будет реагировать на CONNECT-метод без предоставления логина/пароля до тех пор, пока запрос с этим методом не поступит для какого-то только нам известного секретного адреса:

// на сервере:

gost -L "http+tls://user:pass@:443?probeResistance=code:403&knock=www.secretaddr.com"В этом случае при задании прокси в браузере ничего сразу работать не будет (точно так же как для внешних наблюдателей), зато когда вы попробуете открыть через прокси этот секретный адрес, сервер наконец-то ответит "HTTP 407 Proxy authentication required", ваш браузер покажет окошко с предложением ввести логин и пароль, закэширует их, и в дальнейшем уже сам будет подставлять эти реквизиты при каждом запросе на прокси - все будет работать как часы. В итоге у нас получился простой, но тем не менее устойчивый к блокировкам прокси, почти не хуже чем XRay с VLESS (а до тех мест, где он хуже, наш родной Роскомнадзор дорастет еще очень нескоро).

Ну а мы идем дальше. То что будет дальше, уже, к сожалению, не получится использовать с одним только браузером, обязательно нужен GOST-клиент.

Можно использовать mtls вместо tls, тогда запросы будут мультиплексироваться в рамках одного подключения - просто замените "tls" на "mtls" в параметрах.

Можно вместо TCP и TLS туннелироваться по UDP с пакетами типа "непонятное нечто" - мы будем использовать протокол KCP, который, кстати, создан в том числе и для эффективной работы через нестабильные каналы связи с большими потерями.

// на сервере:

gost -L "relay+kcp://:5555?kcp.keepalive=10&kcp.mode=fast3&kcp.key=abababab"

// на клиенте:

gost -L http://:8080 -L socks5://:1080 -F "relay+kcp://SERVER_ADDR:5555?kcp.keepalive=10&kcp.mode=fast3&kcp.key=abababab""kcp.key" поменяйте на свой, порт - тоже.

По умолчанию используется aes-шифрование, можно задать его параметром kcp.crypt с возможными значениями aes, aes-128, aes-192, salsa20, blowfish, twofish, cast5, 3des, tea, xtea, xor, sm4, none.

Если у вас нет необходимости работать через плохие каналы связи, можно добавить параметры kcp.rcvwnd и kcp.sndwnd со значением 2048 - будет работать быстрее.

Если вдруг цензоры режут все неопознанные UDP-протоколы, можно использовать в качестве транспорта DTLS, который тоже работает по UDP и используется, например, в WebRTC:

// на сервере:

gost -L=relay+dtls://:5555

// на клиенте:

gost -L http://:8080 -L socks5://:1080 -F relay+dtls://SERVER_IP:5555Можно проксироваться через вебсокеты (да, в том числе через CDN, как я уже описывал в одной из предыдущей статей)

// на сервере:

gost -L "relay+wss://:443?path=/secretpath"

// на клиенте:

gost -L http://:8080 -L socks5://:1080 -F "relay+wss://SERVERHOST:443?path=/secretpath"Поскольку мы используем "wss" (вебсокеты с шифрованием, в отличие от просто ws, которые без TLS), не забудьте подсунуть TLS сертификаты как я описывал в начале статьи, либо указать в дополнительных опциях на сервере пути к ним. Если вам нужно переопределить поле "Host" запроса (например, для domain fronting), можно добавить опцию &host=www.someotherdomain.com

К сожалению, в случае с вебсокетами заставить GOST отдавать фейковый веб-сайт не получится, но никто не запрещает поставить его за Nginx или Caddy и проксировать вебсокеты на GOST с помощью них, так же как я описывал в уже упомянутой статье.

Можно использовать мультиплексированные вебсокеты - замените "ws" на "mws" или "wss" на "mwss" - тогда разные потоки будут объединяться в рамках одного websocket-подключения, что экономит время при установлении соединений с сервером через прокси.

Можно проксироваться через gRPC, как мы это делали с XRay:

// на сервере

gost -L "relay+grpc://:443?path=/Haha/MySecretTun"

// на клиенте

gost -L http://:8080 -L socks5://:1080 -F "relay+grpc://SERVER_ADDR:443?path=/Haha/MySecretTun"Все сказанное выше в контексте вебсокетов про TLS-сертификаты и про возможность установки GOST за Nginx справедливо и тут.

Кстати, еще одна возможность GOST про которую я бегло упомянул выше - это балансировка между разными прокси, например

// на клиенте

gost -L http://:8080 -L socks5://:1080 -F socks5://192.168.1.1:1080,192.168.1.2:1080?strategy=rand&maxFails=3&failTimeout=60sСамо собой, прокси могут быть не только socks5, а любых протоколов, которые поддерживает GOST.

Возможные стратегии (strategy):

round- "по кругу", чтобы никто не ушел обиженнымrand- выбирать сервер случайным образомfifo- использовать второй сервер, если через первый уже выполняется запрос, использовать третий если через второй уже выполняется запрос, и т.д.-

hash- на основе хеша IP-адреса или домена назначения (запросы к одному и тоже же IP/домену будут всегда идти через один и тот же прокси).Плюс GOST учитывает, если через какой-то из прокси не удалось подключиться более maxFails раз, то такой прокси отмечается как нерабочий и больше не используется.

И еще одна фича, о которой не грех будет напомнить еще раз - цепочки прокси:

// на клиенте:

gost -L http://:8080 -L socks5://:1080 -F http://FIRSTPROXYADDR:8080 -F "relay+wss://SECONDPROXYADDR:443?path=/secretpath"Когда вы задаете несколько -F-опций, то GOST подключится сначала к первому серверу, потом через него ко второму, и т.д., и только потом к серверу назначения. Это может пригодиться если вам нужно достучаться до вашего прокси на VPS через местный корпоративный прокси-сервер, либо если вы хотите строить цепочки серверов (например, сначала подключиться к серверу в России, а уже потом через него до прокси-сервера за рубежом).

Впрочем, что мы все о прокси да о прокси... GOST поддерживает TUN-интерфейсы! Немного магии....

// на сервере:

gost -L tun://:5555?net=192.168.123.1/24

// на клиенте

gost -L tun://:0/SERVER_IP:5555?net=192.168.123.2/24...и вот уже у вас полноценный VPN между двумя машинами - в системе появляется tun-интерфейс, через который мы можете коммуницировать с другой стороной тоннеля, маршрутизировать туда и оттуда трафик, и т.д. В GOST для tun кроме "net" есть еще много разных опций, можно добавлять маршруты, и т.д., короче говоря, смотрите документацию.

Да, важная вещь, при использовании TUN под Windows нужно положить рядом с бинарником GOST библиотеку wintun.dll

Трафик будет бегать по UDP, но без шифрования, имейте в виду. Что делать, если хочется по TCP, или с шифрованием? Сама реализация TUN в GOST работает только по UDP, но никто не запрещает завернуть ее в relay-протокол и туннелировать как угодно. Например, по TCP:

// на сервере:

gost -L tun://:5555?net=192.168.123.1/24 -L relay+tcp://:4444?bind=true

// на клиенте:

gost -L tun://:0/:5555?net=192.168.123.2/24 -F relay+tcp://SERVER_ADDR:4444(в данном случае порт 5555 используется для внутренних нужд, а TCP-подключение идет по 4444 порту).

Можно сделать то же самое поверх TCP и TLS, тогда у вас будет шифрование и прилично выглядящий снаружи трафик:

// на сервере:

gost -L tun://:5555?net=192.168.123.1/24 -L relay+tls://:443?bind=true

// на клиенте:

gost -L tun://:0/:5555?net=192.168.1.2/24 -F relay+tls://SERVER_ADDR:443Можно также использовать для TUN транспорт поверх KCP или DTLS, как уже было описано выше.

А можно даже сделать так:

// на сервере:

gost -L tun://:8421?net=192.168.123.1/24 -L "relay+wss://:443?bind=true&?path=/secretpath"

// на клиенте:

gost -L tun://:0/:8421?net=192.168.123.2/24 -F "relay+wss://SERVER_IP:443?path=/secretpath"Догадались, что это получилось? Полноценный VPN поверх вебсокетов, в том числе с возможностью работать через CDN, да. Прелесть, правда?

Окей, а что если у нас заблокировано вообще все? Например, суровый корпопротивный корпоративный прокси или обезумевшие цензоры производят man-in-the-middle перешифровку всего трафика и не пропускают вообще ничего подозрительного?

Тадааам!

// на сервере:

gost -L relay+pht://:80?authorizePath=/authorize&pushPath=/push&pullPath=/pull

// на клиенте:

gost -L http://:8000 -L socks5://:1080 -F relay+pht://SERVERADDR:80?authorizePath=/authorize&pushPath=/push&pullPath=/pullPHT - это plain HTTP tunnel. То есть туннель, работающий через простой HTTP. Никакого метода CONNECT, никаких вебсокетов - только обычные GET-запросы. Максимально просто, максимально тупо, максимально надежно - пролезет через что угодно :) Да, скорость будет низкая (по сути дела у нас полудуплексная коммуникация), но это лучше, чем ничего. И да, таким образом можно, например, туннелировать через CDN, которые не поддерживают вебсокеты (или просят за них денег, например Fastly) - желательно при этом выключить в настройках CDN кэширование, мы же не звери какие-то. Плюс PHT можно спрятать за Nginx с фейковым сайтом.

А что если даже HTTP не работает? Помните недавнюю статью "Пакуем весь трафик в Ping message, чтобы не платить за интернет" про ICMP-туннель, когда информация передается внутри обычных пингов? GOST тоже так может (в v3)!

Сначала отключим ответы на пинги на уровне операционной системы на сервере, иначе мы будем получать в два раза больше ответов чем нужно:

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

а потом (клиент и сервер должны быть запущены от root-пользователя, чтобы иметь возможность низкоуровнево работать с сокетами):

// на сервере

gost -L relay+icmp://:0

// на клиенте

gost -L http://8080 -L socks5://:1080 -F "relay+icmp://SERVERADDR:12345?keepalive=true&ttl=10sДа, работать будет еще медленее (ICMP обычно идут с минимальным приоритетом, могут теряться по пути, и т.д.). Но это тоже лучше чем ничего. И как подметили в упомянутой статье, иногда таким образом можно вылезти в интернет, даже когда доступ в интернет вообще запрещен - например, отключен за неуплату или требует авторизации.

На этом остановимся, но нужно отметить что то, что я рассказал выше - это едва ли половина возможностей GOST. Еще он может:

применять разные маршруты для разных адресов назначения, типа, это через этот прокси, это напрямую, а это вообще не пускать

строить туннели через SSH (да, тот самый SSH); при использовании вместе с протоколом Relay, через SSH можно проксировать не только TCP как обычно, но и UDP

строить туннели через Shadowsocks (правда, самый свежий поддерживаемый протокол там Shadowsocks-AEAD, но тоже неплохо)

проксировать не только через HTTP, но и HTTP/2 и HTTP/3

пробрасывать порты - передавать подключения, приходящие на локальный порт, на какой-то определенный хост/порт - можно сделать свой аналог stunnel, например

работать в режиме Transparent proxy (когда вы заворачиваете весь трафик сети на прокси без нужды настраивать что-то на клиентах)

проксировать DNS-запросы, в том числе с подменой адресов

пробрасывать порты в обратном направлении (reverse proxy), когда со стороны сервера или через сервер нужно подключиться к чему-то на клиенте

пробрасывать порты как reverse proxy с резервированием и горизонтальным масштабированием

создавать разные аккаунты для клиентов (для протокола relay) с разными логинами и паролями, если вам надо ограничивать доступ по желанию

работать с последовательными портами (COM-портами) - можно, например, сделать "удлинитель COM-порта через TCP" как ser2net

И еще кучу кучу всего. Еще раз напоминаю сайт с документацией: https://gost.run/en/

И да, если вам интересно, как использовать вебсокет- или plain-HTTP-туннели для работы через CDN, маскируясь под чужие домены, смотрите мою следущую статью "Domain fronting для чайников, и как его использовать для обхода блокировок".

А теперь немного советов, как это запустить.

Можно запускать клиент или сервер вручную командой, как показано выше. Можно написать YAML-файл с конфигов и запускать клиент/сервер указывая этот конфиг.

Можно создать systemd-юнит в Linux

[Unit]

Description=GO Simple Tunnel

After=network.target

Wants=network.target

[Service]

Type=simple

ExecStart=/usr/local/bin/gost -L=:8080

Restart=always

[Install]

WantedBy=multi-user.targetМожно установить его как сервис в Windows

sc create gost binpath= "C:\gost.exe -L :8080" start= auto

А можно добавить его даже в наш любимый Nekoray:

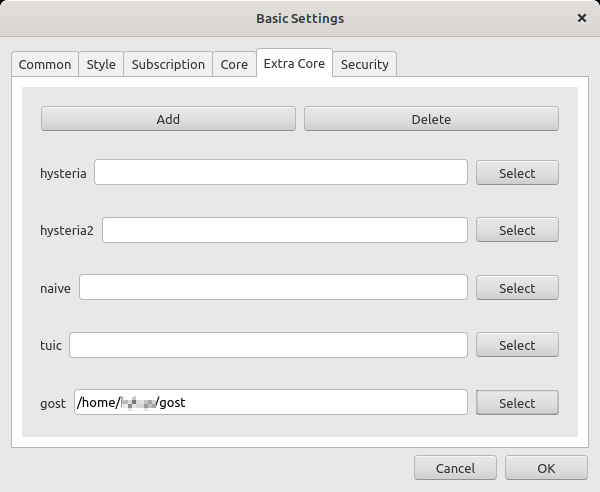

Идем в Basic Settings -> Extra core. Нажимаем Add, вводим имя ("gost"). Появляется новая строка, там кликаем Select и выбираем наш бинарник GOST:

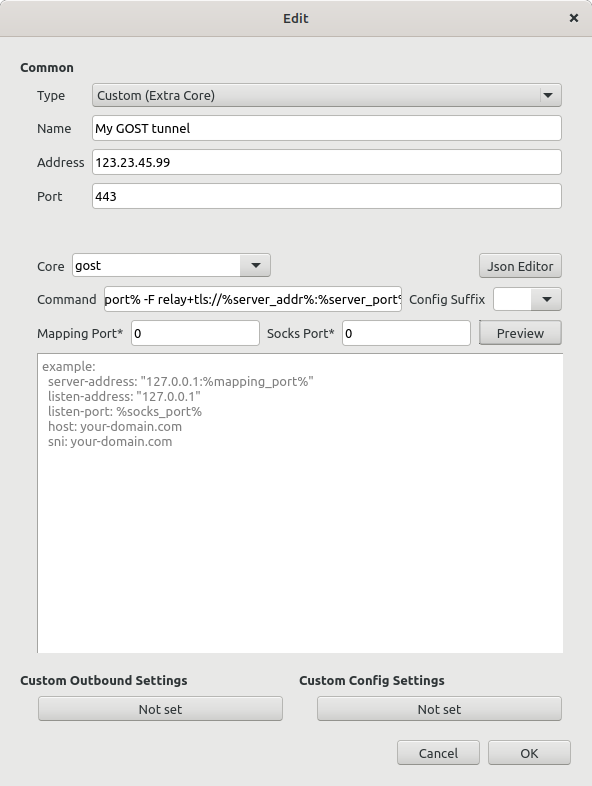

Чтобы добавить новое подключение, идем в Server -> New profile, выбираем там тип Custom (extra core), выбираем наш core "gost", вводим адрес и порт сервера, а в "Command" можно вставить что-то типа

-L socks://:%socks_port% -F relay+tls://%server_addr%:%server_port%Естественно, используйте протокол и параметры, которые нужны вам. Обратите внимание, здесь уже никаких кавычек.

Нажав на Preview, можно посмотреть, какую команду для запуска GOST сгененировал Nekoray, чтобы убедиться, что все правильно.

Другой вариант - вставить в большое поле в окне ваш YAML-конфиг, выбрать "Config suffix" "yaml", а в команде запуска упомянуть %config% - тогда Nekoray создаст файл с нужным содержимым и передаст путь к нему в этот аргумент.

А что с мобильными клиентами... с ними пока не очень. Есть плагин GOST для клиента Shadowsocks-Android, но он позволяет только заворачивать в него Shadowsocks, плюс он основан на старой версии GOST и не поддерживает самое вкусное (PHT- и ICMP-туннели).

На iOS GOST поддерживается в великолепном клиенте Shadowrocket, правда, судя по всему, тоже на базе старой версии и без вкусностей. Я не тестировал.

И существуют пакеты для OpenWRT, но они, кажется, сделаны для v2:

https://github.com/kenzok8/openwrt-packages/tree/master/gost

https://github.com/kenzok8/openwrt-packages/tree/master/luci-app-gost

P.S. Если есть желание сказать автору спасибо за все его труды и бессонные ночи — то:

BTC bc1ql2yecwzqtpp5xsmk08tzvyx98rqxf4qs848k54

ETH 0x8563494bd4732D7D7BF202521E7103Ea52d51cE5

USDT (TRC20) TRCUfmKJzn4XRBmEbRc5k87j78vLZKWg2U

Важно: автор не присутствует в Telegram или каких-либо иных месседжерах или соцсетях, не оказывает никаких платных консультаций и не выполняет никаких работ за деньги, а на вопросы отвечает только на хабре (когда есть время). Остерегайтесь мошенников.

Комментарии (93)

YourChief

03.12.2023 11:00+11

osmanpasha

03.12.2023 11:00+37Ваша ссылка, похоже, ведёт на операцию сохранения, а не на саму страницу, и при заходе веб-архив сейчас ругается, что сегодня страницу уже сохранили 84 раза)

Вот ссылка на страницу: https://web.archive.org/web/20231202131820/https://habr.com/ru/articles/777656/

Daddy_Cool

03.12.2023 11:00+10И первое, что наверняка сделали много даже еще не прочитав статью - сохранил себе на HDD.

Как сообщает Хабр - с 1 декабря Роскомнадзору разрешено блокировать сайты с информацией о VPN и иных способах обхода блокировок.

Т.е. Хабр теперь подпадает. Читать хабр через VPN будет всё же неудобно.

Может стоит использовать более мягкие формулировки чтобы не дразнить гусей? ИМХО материал статьи и его доступность более ценны нежели акт гражданского неповиновения в выраженный такой форме.

MiraclePtr Автор

03.12.2023 11:00+22Моя цель сейчас - чтобы статью увидело как можно больше людей, которым она могла бы быть интересна и полезна. И тут есть такая проблема, что если не написать в заголовке большими буквами "Обход блокировок", то люди в статьи просто не заходят. Еще веселее получилось с моей недавней статьей про OpenConnect - она набрала во много раз больше просмотров, добавлений в закладки и репостов по сравнению со статьями про XRay, судя по всему, просто потому, что там в заголовке есть слово "VPN" - то есть у людей есть стойкая ассоциация "VPN - это про обход цензуры", а все остальное как-то утекает мимо внимания.

Хабр уже публиковал официальное обращение, что в случае запросов от Роскомнадзора про удаление запрещенного контента про обход блокировок, они, во избежании попадания в бан, будут скрывать такие статьи при заходе на Хабр с территории РФ. Пока что мне никаких просьб что-то сделать со статьями от администрации не поступало, если вдруг поступит - будем обсуждать и решать. В любом случае, Роскомнадзор в выходные не работает, так что пусть пока пару дней повисит.

Dolios

03.12.2023 11:00+12она набрала во много раз больше просмотров, добавлений в закладки

Я перестал такие статьи в закладки добавлять, это бессмысленно, имхо. Сразу на винт теперь сливаю.

К сожалению, есть у меня ощущение, что вас тут скоро забанят. Вы еще где-то пишите? Если да, скажите, плиз, где, я там тоже на вас подпишусь.

PeterZha

03.12.2023 11:00Она набрала много просмотров, т.к. это нормальное полноценное технологическое решение. Все эти VLESS, XTLS Reality и прочие сингбоксы с некореями по крайней мере на меня производят впечатление типичных товаров с АлиЭкспресс, к сожалению..

MiraclePtr Автор

03.12.2023 11:00+3Все эти VLESS, XTLS Reality и прочие сингбоксы с некореями по крайней мере на меня производят впечатление типичных товаров с АлиЭкспресс, к сожалению..

Почему? Они надеждные гибкие, проверены временем, и предлагают возможности, недосягаемые для "полноценных VPN".

ya_prost_otvetit_zashel

03.12.2023 11:00Наверное, потому что "не красиво" и "где-то там на гитхабе лежит, качать и настраивать надо".

Ну мое такое предложение.

Однако, как показывает практика и тенденции - все это плавно перетекает и к "полноценным" впн-сервисам.

Раньше допустим был просто WG у всех, как один из протоколов, а теперь у некоторых не только просто WG предоставляется, но уже и с обфускацией, да еще и с разными ее вариантами. И для опенвпн протокола подобные вещи пошли. А кто-то и socks5 дает свой же, для приложений и браузеров, как дополнительная киллсвитч гарантия.

Называть вендоров я конечно не буду, но конечно это не шляпа всякая с балтийскими регистрациями и возжностями киви оплаты...

Так что это все, конечно, гонка щитов и мечей. И все подобные решения, которые зарекомендуют себя хорошо , довольно скоро перетекут и к впн-сервисам в красивые приложения, совсем ни разу не похожие на "поделки с али экспресса".

Но необходимо понимать, что и ценник там тоже совсем не алиэкспрессовский.

entze

03.12.2023 11:00+1Не созлашусь. "Полноценные" сервисы эксплуатируют ими же и навязываемые страхи "злых хакеров ворующих номера кредиток в отелях" используя довольно простое решение на базе OpenVPN. Буквально несколько лет назад, когда проблема блокировок в Китае была уже довольно острой, только 1 сервис предлагал свои stealth-протоколы. Т.е. у "полноценных" в большинстве своем вообще не стоит задача вкладываться в недетектируемые решения, продолжая стричь на банальном OpenVPN для которого все давно настроено. Даже WG начал появляться как супер-фича, по факту же скорее нужная для экономии ресурсов. У "полноценных" возможно даже нет специалистов, которые могли бы сделать свой протокол и реализовать его поддержку на всех платформах. Почему? Да посмотрите на функциональность клиентов - все максимально тупо. Ни раздельной маршрутизации, ни общих ресурсов. Это ж VPN, кто например в рамках одной учетки позволяет объединять сети?

Может оказаться, что аудитория али-протоколов с гитхаба вполне себе сравнима, а может и больше, аудитории "полноценных", за счет стран, где "полноценными" просто не пользуются.

"Полноценные" конечно так и останутся и за свой "ценник" со скидками в 90% так и будут пасти аудиторию отпускников. В поддержку протоколов уйдут единицы.

Didimus

03.12.2023 11:00Можно подборку статей в виде архива выложить на торренты?

GennPen

03.12.2023 11:00+1Я просто сохраняю их себе через SingleFile, вместе с комментариями, т.к. в них может содержаться довольно полезная информация.

MiraclePtr Автор

03.12.2023 11:00Советую пройтись и пересохранить ещё раз, во многие статьи спустя долгое время добавляется новая информация и советы, ну и новые вопросы-ответы в комментариях.

Didimus

03.12.2023 11:00Смысл сохранять для всех именно в том, чтобы как можно больше людей пользовались. Это вопрос эволюционного выживания. Это примерно как количество людей, сделавших прививку.

И актуализовать знания сообщество будет гораздо лучше, чем один пользователь

iAHTOH

03.12.2023 11:00Кстати да. Спасибо за наводку. Забыл уже, что такое "Сохранить Веб страницу полностью". А тут думаю пригодится. Тем более изучать материал буду не один день.

NeoCode

03.12.2023 11:00Уважаемое сообщество, а посоветуйте VPS, находящиеся вне российской юрисдикции и принимающие оплату через российские банки. Где-то читал, что вроде бы в странах Балтии такие услуги возникли на фоне всего происходящего... Вообще интересны отзывы и советы тех кто имеет в этом опыт, потому что все нестандартные обходы блокировок так или иначе сводятся к наличию своего сервера за границей.

MiraclePtr Автор

03.12.2023 11:00Есть много VPS-хостеров в иностранных юрисдикциях, принимающих оплату криптой. Правда, комиссии при такой оплате могут не понравится.

NeoCode

03.12.2023 11:00А без крипты?

MiraclePtr Автор

03.12.2023 11:00+1Если нет паранойи или каких-то особых требований по приватности - многие российские VPS-хостеры (Aeza, FirstByte, Timeweb, PQ, IHC, и многие другие) позволяют арендовать сервера в иностранных локациях и при этом оплачивать их российскими картами. Насчет доверия таким компаниям каждый решает для себя сам.

crawlingroof

03.12.2023 11:00+2Тут дело не в паранойи уже

http://publication.pravo.gov.ru/document/0001202311290042?index=2

crawlingroof

03.12.2023 11:00+2Я просто предупредить хотел, но спасибо что опять навтыкали, было бы неплохо чтобы видно кому так не нравится коментарий. Даже на развлекательных сайтах система рейтинга на порядок лучше.

NeoCode

03.12.2023 11:00+1Паранойя есть, но только в отношении РФ. Ничего незаконного с точки зрения той же Европы я делать не собираюсь. Все же, неужели сейчас вообще никакие банковские платежи не проходят, и осталась только крипта?

MiraclePtr Автор

03.12.2023 11:00Мне таких не попадалось. Есть подозрение, что все хостера, которые не против принимать российский карты, так или иначе аффилированы с российскими юрлицами. Хотя, вот например есть индийский хостинг с европейскими локациями, который утверждает что принимает платежи с Qiwi: https://www.scopehosts.com/payment-options, но насколько качественные у них услуги и работают ли такие платежи на самом деле неизвестно.

Ну и остаются ещё варианты с оплатой банковским переводом из неподсанкционных банков, но там тоже никаких гарантий и соответствующие комиссии: https://habr.com/ru/amp/publications/657639/

Короче говоря, как по мне, криптой проще и надёжнее.

NeoCode

03.12.2023 11:00ОК, это уже наверное будет совсем оффтоп:) (ну или тема для статьи) но где в РФ купить крипту?

MiraclePtr Автор

03.12.2023 11:00+12BestChange. Многие обменники из их списка принимают российские карты, либо Qiwi, либо ЮМани. Выбирать лучше не по выгодности курса обмена, а по количеству отзывов.

Barnaby

03.12.2023 11:00+1Через p2p в телеге, там же можно пополнять иностранные карты и оплачивать ими, в том числе хостинг. Кошелек в телеге кастодиальный.

Pinkbyte

03.12.2023 11:00Localcoinswap[точка]com

Или bitpapa (но предупреждаю, у последнего комиссия на вывод битков конская)

Didimus

03.12.2023 11:00-2Ну тут большинство ничего незаконного делать не собираются, но, почему-то наказаны.

zKeeper

03.12.2023 11:00Если не криптой, то можно воспользоваться сервисом https://www.pyypl.com/, пополнять с qiwi. Да, сервис берёт комиссию за каждую транзакцию, но если оплачиваете хостинг на год - не так уж и заметно.

SlavaSch

03.12.2023 11:00Долго на него смотрел, в итоге решил оформить, но как на зло то, для чего я оформлял эту карту, никак не получается оплатить: к PlayStation аккаунту не привязывается (хотя регион аккаунта соответствует bin карты). К PayPal сначала выдавал ошибку "отклонено банком" (оказалось, пару дней карты не работали), потом транзакции будто начали запрашиваться и отображаться в приложении pyypl, но банк их отклонял, сейчас просто ошибка, мол не получилось привязать. Хотел к апи гугл карт подвязать, чтобы доступ к ним получить - тоже не получилось (( Наверняка, много где эта карта проканает, особенно за хостинг заплатить, но для моих хотелок мне пока не повезло. Ещë как вариант оформить Ininal, но сам я пока что не пробовал их карту. А вы не пробовали карту pyypl к PayPal или аккаунту PlayStation привязать?

zKeeper

03.12.2023 11:00Нет, я использую Pyypl для Patreon, хостинга.

Знаю, что PayPal с большим подозрением относится к пользователям, чьи паспортные данные, место жительства и место оплаты различаются. Возможно, для использования Pyypl с PayPal нужны дополнительные документы в виде выписок со счетов в зарубежных банках, счета на оплату коммунальных услуг на Ваше имя.

Antra

03.12.2023 11:00+2Может Казахстан попробовать? Туда пока достаточно легко рубли закидывать. Хоть через Киви рубли в тенге кошелек. И с хостером с него расплачиваться.

Anyuta1166

03.12.2023 11:00+4Казахстан - в целом, неплохая идея. У меня есть VPS в Казахстане. Использую его в качестве основного VPN на сервисах, в которых я "переехала" в Казахстан, и в качестве резервного VPN для остальных ресурсов. Можно оплачивать через Киви или картой Мир несанкционного банка.

Однако следует учитывать, что в Казахстане тоже есть блокировка сайтов (хотя и в гораздо более легкой версии, чем в России), и некоторые сайты (например, рутрекер) через казахстанский VPN работать не будут.

spbru

03.12.2023 11:00У меня VPS в штатах без ограничения по трафику, оплатил российской картой по акции 1000 рублей за год. Только платил не напрямую, а через криптообменник. Не нужно бояться крипты.

morr

03.12.2023 11:00+2https://omro.host/ русскоязычный реселлер для забыл_название_хостера. Принимают рубли.

greg0r0

03.12.2023 11:00+1Пользуюсь phq полгода, виртуалка в Нидерландах, оплачиваю с тинька. Если хочется поразвлекаться на выходных - можно поднять виртуалку с астрой :D

igorp1024

03.12.2023 11:00(Не совсем в тему) А они торренты разрешают? А то на мой вопрос просто к правилам отослали, но у них правила как и у всех.

xijinpooh

03.12.2023 11:00Разрешают, по крайней мере в Молдове. Недостаток - некоторые сайты считают трафик из их сети подозрительным и заставляют проходить капчу.

GennPen

03.12.2023 11:00Попробовал я этот PQhosting. В принципе по началу все неплохо, IP чистый, всеми ресурсами определяется как Нидерландский (ChatGPT, ti.com все работает). Но, по ходу они делают большой оверселлинг. Сетка перегружена, скорость через WireGuard даже сотки не дотягивает. Пинг прыгает от 70 до 100мсек.

Может конечно площадка такая перегруженная попалась и в других странах ситуация будет получше.

DurRandir

03.12.2023 11:00+1Не советую. Они постоянно обманывают о доступности локаций - деньги ты закинешь, а сервер не получишь.

Плюс, у них пробанены 25й tcp (эт ещё ладно) и 123й upd (на кой чёрт банить ntp?), из-за чего часть чувствительных к таймингам протоколов обхода блокировок просто разваливаются.

GfxMod

03.12.2023 11:00Пользуюсь HostSailor, через Qiwi via Payssion можно оплачивать в пару кликов. Компания — ОАЭ, сервера в Европе.

Crimento

03.12.2023 11:00+1Inferno Solutions

русскоязычная поддержка, британская юрисдикция, оплата чем угодно (крипта, иностранные карты, российские карты), ноль проблем за последние пять лет кроме двух даунтаймов по полчаса о которых предупредлили за две недели заранее

SlavaSch

03.12.2023 11:00+1Раз уж зашëл разговор о том, где арендовать VPS, посоветую то, чем пользуюсь сам уже 4 месяца. Racknerd, вот ссылка реферальная (при регистрации по ней мне что-то перепадëт) и обычная (если не хотите, чтобы мне что-нибудь перепало, ахах). Из доступных способов оплаты есть крипта (я платил через неë), карты иностранных банков. Вроде доступны карты UnionPay (на странице оплаты этот способ подписан иероглифами), но не знаю, сработают ли выпущенные в России. Я для впн арендовал самый дешёвый тариф (в год что-то около 10 баксов плюс 6 баксов, если сервер нужен в Амстердаме или Страсбурге - я брал в Страсбурге). Эти дешëвые тарифы можно найти, если вверху кликнуть по розовой плашке - раньше была акция к новому году (по которой я арендовал сервер в августе), сейчас там чëрная пятница. Единственное предупреждение: такие низкие цены обусловлены полным отсутствием поддержки: при моëм первом и единственном обращении мне сказали что-то вроде "иди погугли, в интернете полно информации" - благо, смог разобраться. После этого проблем не возникало)

Antra

03.12.2023 11:00Union Pay от Тинькова declined.

А в целом впечатления действительно приятные. Пинг до Европы 50мс, норм. Не то, что 200+ до US (хоть за Европейский IP и нужно доплатить). Ребут практически мгновенный, есть VNC консоль (должна помочь, если сам напортачу и отрежу себе сетку).

Aelliari

03.12.2023 11:00Union Pay от Тинькова declined.

В целом, определить на стороне эквайринга страну карты и фильтровать - по идее должно быть не сложно. Но если конкретно про Юнион пей - там вообще такая проблема, что если сайт его принимает - то он принимает китайский, и возможно (но не гарантировано) международный. А реально проверить только тестом, по сути это отдельные платежное системы

Kameleon3107

03.12.2023 11:00Тут скорее проблема в прямых санкциях, наложенных "Тинькофф". Надо пробовать с неподсанкционного банка РФ. Правда, из крупных кажется только Раффайзен остался, и у него нет UnionPay карт.

SlavaSch

03.12.2023 11:00От тинька у меня карта есть (оформил, и не успел воспользоваться, как тинëк под санкции попал), но они только внутри РФ работают. Может есть банки, карты которых ещё работают, но это надо искать

samizdam

03.12.2023 11:00Firstbyte - юрисдикция британская, оплата с коммисией через российское ип, идентификация клиента по email. Идентификация плательщика в биллинге символическая. Т. о. подходит под ваши критерии.

MiraclePtr Автор

03.12.2023 11:00+2Firstbyte - юрисдикция британская

Ну, она у них настолько же британская, как и у Аезы. Изначально чисто российский хостер, который открыл иностранное юрлицо для упрощения процессов и вывода прибыли.

Если уж параноить, то есть сомнения, что в случае взятия российскими органами за яйца российского юрлица они не выдадут требуемое про своих клиентов и их сервера в иностранных юрисдикциях (особенно учитывая, что платежи в рублях они принимают через российское юрлицо).

Идентификация плательщика в биллинге символическая.

Это пока они ещё не начали следовать недавно принятому в РФ закону.

samizdam

03.12.2023 11:00Понятно, что для паранойика вариант слабоват.

Российское юрлицо в используемой связке - это ИП-шник, который рубли за комиссию переводит в UK. Мне кажется они грамотно соблюли первое правило ведения бизнеса в России, оставив только локальный приём платежей.Идентификация в биллинге, насколько могу судить, стандартная isp-овская, и судя по всему британским требованиям соответвует - типа город-индекс-адрес, которые никто конечно не проверяет.

Это пока они ещё не начали следовать недавно принятому в РФ закону.

Интересный вопрос. Насколько понимаю, большинство полноценных зарубежных хостеров для физиков отвалились вместе с платёжными системами, а для юриков договоры перестали продлевать по происхождению юр.лица. Как поведёт себя firstbyte будем наблюдать.

strangeJump

03.12.2023 11:00IP Hoster ( Эстония) - широкий выбор оплаты. Можно с Юмани оплатить... Дружелюбная техподдержка, от 5 баксов аренда...

buran_ded

03.12.2023 11:00Напоминает DELEGATE

MiraclePtr Автор

03.12.2023 11:00Ага, нашел, есть даже архивная копия официального сайта: http://delegate.org/delegate/

iAHTOH

03.12.2023 11:00:) Ни чуть не удивился, что на гитхабе (по ссылке на проект скачивания) присутствует большое количество китайских иероглифов, чем английских фраз.

Похоже это они и писали для себя. Для обхода великого китайского файрвола. И основываясь на этом можно предположить что проект только будет развиваться!

APLe

03.12.2023 11:00+5И основываясь на этом можно предположить

Что через некоторое время проект будет внезапно удалён автором, потому что китайское правительство сделало ему предложение, от которого невозможно отказаться.

Было уже.

MiraclePtr Автор

03.12.2023 11:00+3Поэтому по-хорошему надо качать не готовые релизы, а собирать ручками (благо написаны подобные инструменты обычно на Go, и там это делается просто), чтобы разом иметь локальную копию и исходников, и бинарников, и всех необходимых зависимостей.

izogfif

03.12.2023 11:00+2Скажите пожалуйста, тут есть проблема "TLS inside TLS"? Т.е. снаружи можно будет посмотреть и понять "ага, это на самом деле не обычный HTTPS-трафик, а TLS-туннель, внутри которого кто-то TLS (то бишь HTTPS) гоняет; да и энтропия у него необычная, соотношение единиц к нулям очень близко к 1:1 - в общем, кто-то прокси/VPN поднял, рубим"? Или же эти проблемы, как у XTLS-reality, решены?

MiraclePtr Автор

03.12.2023 11:00+3Конкретно тут - тоже есть. Эта проблема нигде кроме XTLS-Vision не решена.

Поправлю: по энтропии и нулям-единицам детектируют просто наличие зашифрованного трафика в потоке (так, например, китайцы режут Shadowsocks и подобные, когда не могут опознать протокол, но понимают, что там что-то зашифрованное, см. последний отчет GFW-Report). Детектирование TLS-in-TLS работает сложнее и под другим принципам, и даже китайцы с иранцами его пока нормально делать не умеют, а уж РКН научится так вообще не скоро.

RoundRobin

03.12.2023 11:00Вопрос не по теме, но может кто уже пробовал ShadowTLS v3?

https://github.com/ihciah/shadow-tls/blob/master/docs/protocol-v3-en.md

В sing-box поддержка есть - https://sing-box.sagernet.org/configuration/outbound/shadowtls/

Интересует прежде всего стабильность работы и поддержка со стороны клиентов (из коробки завести в связке с SS2022 пока не удалось, но подробно еще не успел мануал прочитать).

MiraclePtr Автор

03.12.2023 11:00+2Судя по описанию, принцип работы очень похож на XTLS-Reality, пока не совсем понятно, есть ли какая-то существенная разница и плюсы/минусы.

RoundRobin

03.12.2023 11:00Да, хочется именно как альтернативу рассмотреть. Там принцип разработки интересен - постепенно но достаточно быстро разрабатывают новые версии исходя из практических векторов атак и готовы рассматривать допфишки на будущее. Учитывая участившиеся блокировки Realty в Иране (пока есть подозрение что по аномальным объемам трафика либо количеству коннектов вычисляют подозрительные узлы, а далее эктив пробингом что-то делают, что грузит CPU на 100%) особенно интересно.

P.S. Как обстоят дела с мультиплексированием в Sing-box и если ли смысл переходить на это ядро на сервере (учитывая использование клиентов в основном на этом ядре)? С точки зрения скорости разницы с Xray не заметил вообще, но на достаточно мощном железе тестировал, возможно на слабых машинах дело обстоит иначе.

И еще может кто в курсе, у Hetzner все сети имеют плохую репутацию в Google и как следствие капчу в 10 итераций почти на любой запрос или только на конкретные IP-адреса? Проверил на парочке случайных, все печально, но выводы делать рано, т.к. не повезло и оба па базам как открытые прокси детектятся (вероятно что-то там когда-то было на них у предыдущих арендаторов).

MiraclePtr Автор

03.12.2023 11:00+2Как обстоят дела с мультиплексированием в Sing-box

А что конкретно интересует? Для Reality (и вообще чего угодно использующего Vision) мультиплексирование обычно не применяют. А вообще в Sing-box с мульиплексированием все очень неплохо, есть несколько вариантов (smux, h2mux, и т.д.), одно НО - его алгоритмы мультиплексирования не совместимы с алгоритмом из XRay, так что если у вас на сервере sing-box, то для рабочего мултиплексирования на клиенте тоже должен быть sing-box.

у Hetzner все сети имеют плохую репутацию в Google

Как вариант, если включен IPv6 - выключить IPv6 в прокси, или наоборот, попробовать его использовать. Второй вариант - заворачивать весь трафик с прокси на Cloudflare Warp - гугл и прочие OpenAI будут очень довольны.

RoundRobin

03.12.2023 11:00А что конкретно интересует? Для Reality (и вообще чего угодно использующего Vision) мультиплексирование обычно не применяют. А вообще в Sing-box с мульиплексированием все очень неплохо, есть несколько вариантов (smux, h2mux, и т.д.), одно НО - его алгоритмы мультиплексирования не совместимы с алгоритмом из XRay, так что если у вас на сервере sing-box, то для рабочего мултиплексирования на клиенте тоже должен быть sing-box.

Не то что б что-то конкретное, скорее рассматриваю возможность (на будущее), и сам смысл. Например если много знакомых на один сервер закинуть.

А про ядро, вижу что большинство серверное XRay используют, но Sing-box клиентское больше нравиться, есть мысли на него и на сервере перейти. Пока минусов не нашел. Или есть они?

Как вариант, если включен IPv6 - выключить IPv6 в прокси, или наоборот, попробовать его использовать. Второй вариант - заворачивать весь трафик с прокси на Cloudflare Warp - гугл и прочие OpenAI будут очень довольны.

Спасибо, IPv6 пробовал - проблемы не решило. Скорее сервер с чистыми возьму. Хотя скорость на Hetzner хорошая.

WARP-модуль в 3X-UP видел, но разраб X-UI вроде напротив писал, что у него не будет, т.к. больше проблем с ним. Или есть смысл на клиенте домены туда заворачивать (NekoBox вроде профиля в один клик поддерживает, но роутинг самому нужно настраивать)?

MiraclePtr Автор

03.12.2023 11:00Например если много знакомых на один сервер закинуть.

Давайте разберемся с терминологией. Мультиплексирование - это когда клиент группирует несколько потоков в один TCP-коннект - в итоге немного падает максимальная скорость передачи (если канал плохой, то может и сильно упасть), но ускоряется установление новых соединений.иЯ как-то слабо вижу, как оно может коррелировать с количеством людей на сервере

Пока минусов не нашел. Или есть они?

Из плюсов - он быстрее (по заверениям и тестам автора) и поддерживает больше всего всякого.

Из минусов - он не поддерживает fallback для некоторых протоколов (например, средствами его нельзя поставить фейковый веб-сайт, если вы используете вебсокеты, нужно добавлять Nginx), и ещё если у вас на сервере Sing-box, а на клиенте XRay, то не будет работать XUDP (могут быть проблемы со звонками в месседжерах).

RoundRobin

03.12.2023 11:00Давайте разберемся с терминологией. Мультиплексирование - это когда клиент группирует несколько потоков в один TCP-коннект - в итоге немного падает максимальная скорость передачи (если канал плохой, то может и сильно упасть), но ускоряется установление новых соединений.иЯ как-то слабо вижу, как оно может коррелировать с количеством людей на сервере

Я скорее про усложнение детектирования инкапсулирования. Да, понимаю, что скорее всего если детектирование такое будет реализовано, то это не сильно поможет. Но принципиально хочется шифровать все (рассматривается модель угроз с раскрытием ключей серверов популярных ресурсов, хотя и не знаю, насколько эта обязанность выполняется на практике популярными ресурсами).

С точки зрения ускорения установления соединений, и снижения скорости - потестирую позже, но есть сомнения что серьезная разница будет (для Realty на серверах c хорошими каналами после выбора правильного фейкового сайта (на сервере условно в соседней стойке).

Кстати, про выбор сайта, под который маскируемся, пришлось много времени потратить (об автоматических сканерах тогда не знал), но это стоило того.

и ещё если у вас на сервере Sing-box, а на клиенте XRay, то не будет работать XUDP (могут быть проблемы со звонками в месседжерах).

С обратной ситуацией (Xray сервер, Sing-box клиент) такой же расклад?

MiraclePtr Автор

03.12.2023 11:00С обратной ситуацией (Xray сервер, Sing-box клиент) такой же расклад?

не, с обратной ситуацией все ок, работает как надо - главное не забыть в клиенте на базе sing-box включить packet encoding = xudp.

nameisBegemot

03.12.2023 11:00-11С одной стороны, заголовок кликбейт, дабы привлечь внимание к проблеме. Ограничения доступа к информации - это проблема.

Но подобный инструмент, это же обычный (может не совсем обычный) инструмент. И создаются такие технологии не для того, чтобы что-то нарушать.

Ну и если есть навыки, помогли бы родному государству. Нашли бы способ перехвата и расшифровки трафика старлинков. Вам бы многие спасибо сказали.

MiraclePtr Автор

03.12.2023 11:00+12И создаются такие технологии не для того, чтобы что-то нарушать.

Совершенно верно, китайцы создали XRay, VLESS, XTLS, Reality и ещё с десяток подобных тулов (в том числе и GOST из этой статьи, неспроста же он поддерживает Shadowsocks и разнве методы обфускации) для того, чтобы иметь свободный доступ к информации без цензуры. То, что некоторые правительства считают использование таких технологий каким-то нарушением - это половые проблемы этих правительств.

Ну и если есть навыки, помогли бы родному государству. Нашли бы способ перехвата и расшифровки трафика старлинков

Спасибо, но нет. Я помогаю простым людям, оставшимся в родном государстве, помогать же самому этому государству в его нынешнем виде с тем что оно творит я не буду, благо умом ещё не тронулся и рассудок не потерял.

nameisBegemot

03.12.2023 11:00-3Я про сам туннелинг - это лишь инструмент. Всякие эксрэи и госты лишь производная. Так сказать, для выполнения специфических задач.

А вот со старлинками зря. Тем более много ваших коллег помогают родному государству. И я не про тех, кто ограничения информации создаёт. Осинт специалисты, информационная и экономическая разведка. Всякие дистанционно управляемые штуки чуть меньше, чем полностью на плечах энтузиастов.

Неужели все умом тронулись?

MiraclePtr Автор

03.12.2023 11:00+3Так сказать, для выполнения специфических задач.

Ну да. То, что эти инструменты сделаны для специфических задач по преодолению GFW (фильтров госцензуры) авторы этих инструментов пишут прямым текстом в документации и в обсуждениях.

много ваших коллег помогают

Ну, это не удивительно. К сожалению, тот факт, что человек является профессионалом в своем деле, не гарантирует, что человек не продаст совесть или по глупости поведясь на пропаганду, или из-за алчности за золотые монеты. Если вспомнить историю, в Германии 30-х годов прошлого века талантливые инженеры проектировали газенвагены и газовые камеры. Человеческую природу, к сожалению, не переделать.

Неужели все умом тронулись?

Если посмотреть на события последних лет, то не то что некоторые, а, кажется, пол-страны умом тронулось. И это очень грустно.

nameisBegemot

03.12.2023 11:00Ну Сахаров создал бомбу. И уже после этого выказывал свой протест.

Вы не подумайте, я не троллю. Мне действительно интересно о чем думают люди.

MiraclePtr Автор

03.12.2023 11:00+4Могу предположить, что Сахаров "просто делал свою работу", а в процессе, или уже потом, осознал, на кого же он работает, что и вылилось в его диссидентство и правозащитную деятельность.

Впрочем, в истории есть и другие примеры. Альберт Эйнштейн, ужаснувшись тому, что делает его родное государство, уехал, публично отказался от гражданства и активно протестовал (естественно, для родного государства став предателем). А вот если бы он этого не сделал, а решил сотрудничать с родным государством и работать на его пользу (учитывая, насколько ценный он был кадр, его бы как еврея всё-таки не сгноили в концлагерях, а использовали по назначению), то возможно мы бы с вами уже не писали эти строки.

nameisBegemot

03.12.2023 11:00-1Зря вы так. Напалм тоже ведь не приносит людям счастье. И его тоже создавали умные люди.

Но неужели нет этого ощущения вызова. Как у тех, кто в обычных гаражах и подвалах, без всякого финансирования и государства, создавали разные технические решения.

MiraclePtr Автор

03.12.2023 11:00+2Напалм тоже ведь не приносит людям счастье. И его тоже создавали умные люди.

Это останется на их совести. А моя совесть чиста.

неужели нет этого ощущения вызова. Как у тех, кто в обычных гаражах и подвалах, без всякого финансирования и государства, создавали разные технические решения.

Есть. Я как раз в одном таком техническом гаражном проекте и участвую. Но он, к счастью, не имеет отношения ни к какому из государств, он исключительно для мирных целей и для пользы людей всех стран.

nixbear

03.12.2023 11:00Подскажите, пожалуйста, что из инструментов вы бы использовали для суммирования трафика трех ненадежных интернет каналов (3g, lte) с шифрованием трафика.

Я так понимаю gost с стратегией rand может помочь? Например настроив три ip на сервере и настроив маршрутизацию через разные модемы + 3 прокси можно этого добиться?

Или попробовать что-то подобное найти в sing box?

MiraclePtr Автор

03.12.2023 11:00У sing-box тоже есть режим "auto", когда вы задаете сразу несколько прокси для исходящих подключений, он каждые N секунд-минут проверяет подключение через них, и среди тех кто работает, выбирает самый быстрый (с самым малым пингом). Но да, это не суммирование трафика, а просто выбор самого лучшего из аплинков.

Если нужнг именно суммирование - то GOST со стратегией rand или hash вполне может подойти.

Либо ещё вариант: если ваши прокси работают через TCP, можно раскидывать подключения на них (по-очереди, рандомно, и с проверкой доступности) через HAProxy. То есть ставите локально HAProxy и прописывает в нем несколько TCP backend'ов к разным прокси.

MiraclePtr Автор

03.12.2023 11:00+3И да, если вам интересно, как использовать вебсокет- или plain-HTTP-туннели GOST для работы через CDN, маскируясь под чужие домены, смотрите мою следущую статью "Domain fronting для чайников, и как его использовать для обхода блокировок".

SlavaSch

03.12.2023 11:00Здравствуйте! Очень нравятся ваши статьи, но честно говоря многое в них остаëтся для меня непонятным: видимо сказывается отсутствие базовых знаний. Посоветуйте, пожалуйста, что почитать, чтобы лучше понимать, как это всë работает?

BugM

03.12.2023 11:00+2Пробовать лучше. Купите любой самый дешевый VPS сервер. Можно в России даже, вам поиграть. На него дефолт Убунта, обычно можно просто галочкой выбрать. Это стоит совершенные копейки. И просто попробуйте на нем сделать то что написано. Что непонятно - гуглить конкретные фразы или ошибки. Непонятные слова тоже гуглить. Все гуглится замечательно.

SlavaSch

03.12.2023 11:00Спасибо за совет, но как раз-таки настроить впн по гайдам у меня получается: настраивал оутлайн, амнезию, через x-ui настраивал VLESS с XTLS-Reality, сейчас роутер купил с поддержкой openWRT, хочу на нëм настроить впн клиента. Но ощущение, что не хватает каких-то базовых знаний о том, как всë это работает, меня не покидает)

Xambey97

03.12.2023 11:00+1Огромное спасибо за вашу работу, все сохраняю и планирую настроить себе некоторую часть инструментов, что вы рассматриваете, за границей, а то чувствую 24й год будет нести с собой кучу бедствий и интернет может сказать пока-пока... Также, если есть какие-нибудь наработки по части использования этих инструментов с Mesh сетями, думаю будет не лишним эту тему раскрыть, и есть ли решения работающие альтернативными путями, вроде i2p. А то однажды можем проснуться просто нафиг с полным блоком внешней сети (а проверки этого велись уже неоднократно), в которую можно будет попасть только чинушам по VPN, едва ли этих гениев будут заботить последствия, население все больше и больше переходит на отечественные VK (Clips etc)/Яндекс и прочую хрень, срощенную с гос-вом с прицелом на отключение ютуба, гугла, что народ упорно не понимает (и это не только РФ касается, общемировая тенденция контроля)... Слухи о прокси интерфейсах к ютубу уже были, хотелось бы узнать ваше мнение на этот счет, реально ли сделать такую маршрутизацию, чтобы ютуб не мог их блокнуть легко со своей стороны или они могут что-то из арсенала обхода использовать...

Миру мир!

moroz69off

03.12.2023 11:00После "возгорания стула" стал вчитываться с особым вниманием: давно исследую тему добычи топлива из жидкого стула...

Полтора часа (1+1/2) читал статью, много думал...

Конец статьи всё разрешил:Остерегайтесь мошенников

Похоже придётся вернуться к нетскейпу со своими настройками проксей, туннелей и вот-это-всё-- что в статье...

Как же всё это досадно...

MiraclePtr Автор

03.12.2023 11:00+1давно исследую тему добычи топлива из жидкого стула

Стул (предмет мебели) сухой - метал, пластик, ткань. Немного опалился в результате пригорания.

Остерегайтесь мошенников

Это про то, что в Телеграме какие-то клоуны назвались моим именем и разводили на деньги людей, желающих получить консультации.

moroz69off

03.12.2023 11:00+1MiraclePtr, ничуть не умаляю пользу статьи, с интересом прочёл, внимательно.

От того и досада взяла (стул подгорел): приходится изучать "компьютерные сети" заново.

Несколько раз книга переиздавалась, и каждый раз нахожу что-то новое именно в статьях на "hr-br-hr"... Оттого и грустно, что для "улучшения" всё усложняется...

Fleym

03.12.2023 11:00Где можно почитать подробнее про блоки VPS серверов на которых был wireguard? Не слышал о таком, и как это происходит. И, теперь, что-то стремно им пользоваться, хотя очень даже удобно..

MiraclePtr Автор

И да, если вам интересно, как использовать вебсокет- или plain-HTTP-туннели GOST для работы через CDN, маскируясь под чужие домены, смотрите мою следущую статью "Domain fronting для чайников, и как его использовать для обхода блокировок".