Мы в «Латере» занимаемся созданием биллинга для операторов связи. В блоге на Хабре мы не только рассказываем об особенностях нашей системы и деталях ее разработки (например, обеспечении отказоустойчивости), но и публикуем материалы о работе с инфраструктурой и использовании технологий.

Инженер компании Akalak & Neo Technology Горка Садаковски (Gorka Sadakowski) написал интересный материал о том, как использование графовых баз данных может в режиме реального времени предотвращать мошенничество в сфере электронной коммерции. Мы представляем вашему вниманию основные мысли этой заметки.

Мир стремительно переводится в цифру, и все большее число финансовых операций проходят в онлайне. Мошенники быстро приспособились к такому положению дел и придумали массу способов взламывать платежные системы в интернете. Причем речь идет не об преступниках-одиночках, а о криминальных сообществах, хорошо оснащенных технически.

К счастью, существуют технологии, которые способны в реальном времени обнаруживать и купировать такого рода угрозы, еще до того, как мошенники нанесут ощутимый вред. К ним относятся и графовые базы данных. Этот инструмент может быть использован для борьбы с тремя типами угроз:

- кража данных банка (например, информация о клиентах);

- мошенничество со страховками;

- мошенничество в сфере электронной коммерции.

Сегодня речь пойдет о последнем типе угроз – мошенничестве в сфере электронной торговли.

Стандартные сценарии мошенничества в e-commerce

В онлайн-транзакциях используются следующие виды идентификаторов:

- ID пользователя;

- IP-адрес;

- геолокация

- cookie для трекинга — метка, которую оставляет сайт на компьютере пользователя для его дальнейшей идентификации;

- номер банковской карты.

Можно предположить, что все эти идентификаторы жестко привязываются к конкретному человеку. Однако иногда все гораздо сложнее— например, в случае, если одним компьютером пользуется несколько человек, или, к примеру, члены одной семьи расплачиваются одной кредитной картой, или один человек использует несколько компьютеров.

То есть в разных случаях, для одного пользователя идентификаторы могут варьироваться. Но, как только количество таких сущностей превышает некий разумный предел, можно говорить об угрозе мошенничества.

Например, через один IP-адрес могут идти транзакции разных пользователей, большое количество товаров, отправляемых на разные адреса, могут быть оплачены одной картой, или в данных большого количества карт может значиться один и тот же физический адрес.

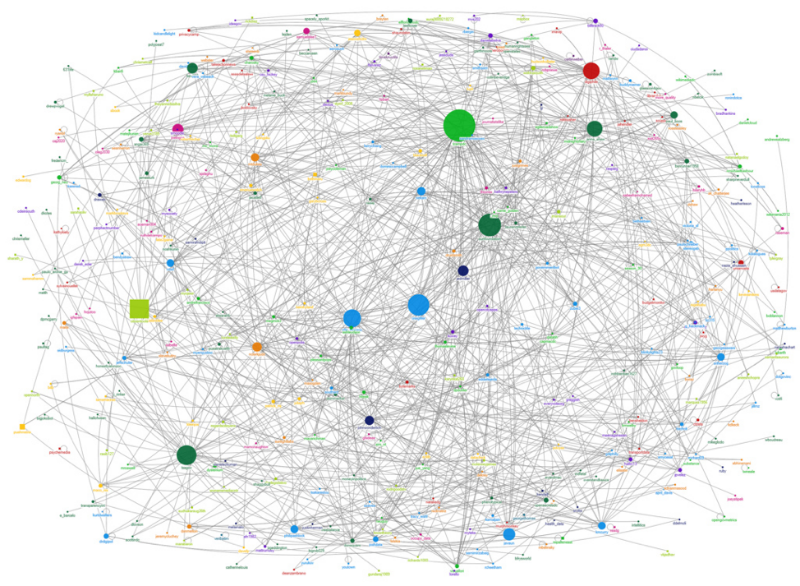

В каждом таком случае можно выявить паттерн внутри графа — нужно лишь пройти по связям между различными блоками данных. Выявление таких паттернов может служить сигналом о том, что мы имеем дело с мошенничеством. Чем больше взаимных пересечений между разными идентификаторами на диаграмме, тем больше поводов для беспокойства.

Чем здесь могут помочь графовые базы данных

В базе данных можно настроить поиск таких подозрительных паттернов — соответствующие проверки, привязанные к различным триггерам, могут позволить выявить проблемы до того, как будет нанесен серьезный ущерб. Триггеры могут включать такие события, как вход в систему, размещение заказа или регистрацию новой банковской карты.

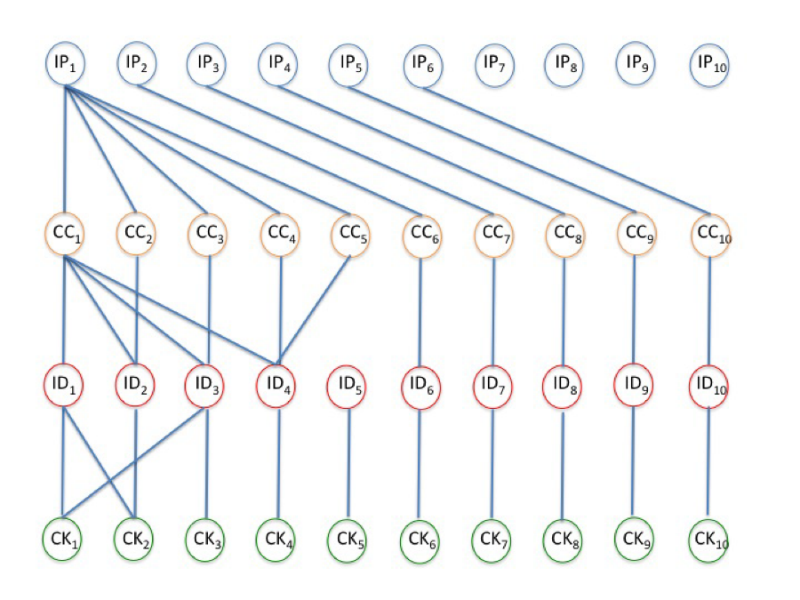

На диаграмме ниже изображена серия транзакций с разных IP-адресов. Обозначения: IPx – разные адреса, CCx – определенные номера кредитных карт, IDx — это пользовательские идентификаторы, используемые для проведения транзакций, CKx – конкретные cookie, хранящиеся в системе.

В этом примере с большой долей вероятности в мошенническую схему вовлечен адрес IP1 — с него было осуществлено несколько транзакций с использованием пяти банковских карт. Причем одна из карточек использовалась сразу несколькими идентификаторами, кроме того у двух cookie есть связи с двумя идентификаторами.

Графовые базы данных – идеальное решение для эффективного обнаружения угроз, связанных с финансовой безопасностью в сети. Этот инструмент позволяет выявлять активность как мошенников-одиночек, так и хорошо оснащенных преступных групп — их активность так или иначе соответствует определенным паттернам, и если вовремя их выявить, возможный ущерб удастся минимизировать.

Другие интересные статьи в блоге «Латеры»:

- Исследователи нашли множество критических уязвимостей в платежных протоколах

- Как повысить отказоустойчивость биллинга: Опыт «Гидры»

- Корпоративный GitHub: как Azure увеличил количество работников на GitHub до двух тысяч

- Архитектура open source-приложений: Как работает nginx

- Краткая история масштабирования LinkedIn

- Масштабная миграция записей в БД: как это делает Stripe