Главной новостью недели стала атака на DNS-серверы компании Dyn в прошлую пятницу. Мощная DDoS-атака началась утром по времени США, проходила в два этапа и на несколько часов привела к проблемам с доступом или же к полной недоступности множества сайтов-клиентов Dyn (новость). Среди пострадавших — Twitter, Reddit, Github, Soundcloud, Spotify и другие. Фактически все указанные сайты работали, были недоступны обслуживающие их DNS-серверы, но на стороне пользователя невозможность транслировать имя веб-сайта в IP-адрес выглядела так же, как если бы сервис ушел в офлайн целиком. Как обычно, недоступность крупной соцсети привела к глюкам и падению сайтов, которые изначально были вообще не при чем (например, подвисший код элементов Twitter мешал загружаться сайту The Register).

Главной новостью недели стала атака на DNS-серверы компании Dyn в прошлую пятницу. Мощная DDoS-атака началась утром по времени США, проходила в два этапа и на несколько часов привела к проблемам с доступом или же к полной недоступности множества сайтов-клиентов Dyn (новость). Среди пострадавших — Twitter, Reddit, Github, Soundcloud, Spotify и другие. Фактически все указанные сайты работали, были недоступны обслуживающие их DNS-серверы, но на стороне пользователя невозможность транслировать имя веб-сайта в IP-адрес выглядела так же, как если бы сервис ушел в офлайн целиком. Как обычно, недоступность крупной соцсети привела к глюкам и падению сайтов, которые изначально были вообще не при чем (например, подвисший код элементов Twitter мешал загружаться сайту The Register). Позже подтвердились предположения об источнике атаки (новость) — это был ботнет IoT-устройств Mirai, ранее отметившийся массивной атакой на блог Брайана Кребса. Код Mirai был выложен в открытый доступ, что привело к заметному росту числа атакованных устройств. Их и так было немало: 380 тысяч по утверждению изначального «владельца» исходников.

Термин «взлом» к подверженным устройствам не совсем применим: в большинстве случаев эксплуатируются банальные уязвимости и зашитые пароли. OEM-производитель Xiongmai, частично ответственный за небезопасные прошивки устройств, даже начал в США отзывную кампанию, которая, впрочем, относится только к нескольким тысячам IP-видеокамер. По остальным выпущены рекомендации и обновления прошивок. Проблема в том, что вряд ли все владельцы устройств будут обновлять устройства.

Тема уязвимого интернета вещей продолжает развиваться, при том, что сама эпоха IoT еще даже не наступила толком. Надеюсь, что проблема уязвимых-по-умолчанию устройств, которые либо трудно, либо неудобно обновлять, начнет решаться. Атака на Dyn также послужит полезным опытом по усилению защиты от DDoS. Придется: по данным компании Level3, что в DDoS-атаке участвовало всего около 10% устройств из ботнета размером в полмиллиона.

Microsoft предупреждает о поддельном антивирусе Security Essentials со встроенным телефонным мошенничеством

Новость. Пост в блоге Microsoft.

Эксперты из Microsoft подняли на этой неделе интересную тему телефонного кибер-мошенничества. Типовая для западных стран (насколько мне известно, в России схема непопулярна) «атака» происходит следующим образом: вам звонят якобы из техподдержки Microsoft, сообщают, что на компьютере все плохо (он заражен вирусом или что-то пооригинальнее) и предлагают удаленно решить проблему. Дальше возможны варианты — как со скачиванием вредоносной программы, так и с удаленным подключением к вашему десктопу. Или с оплатой за «удаление вируса», либо за установку поддельного ПО.

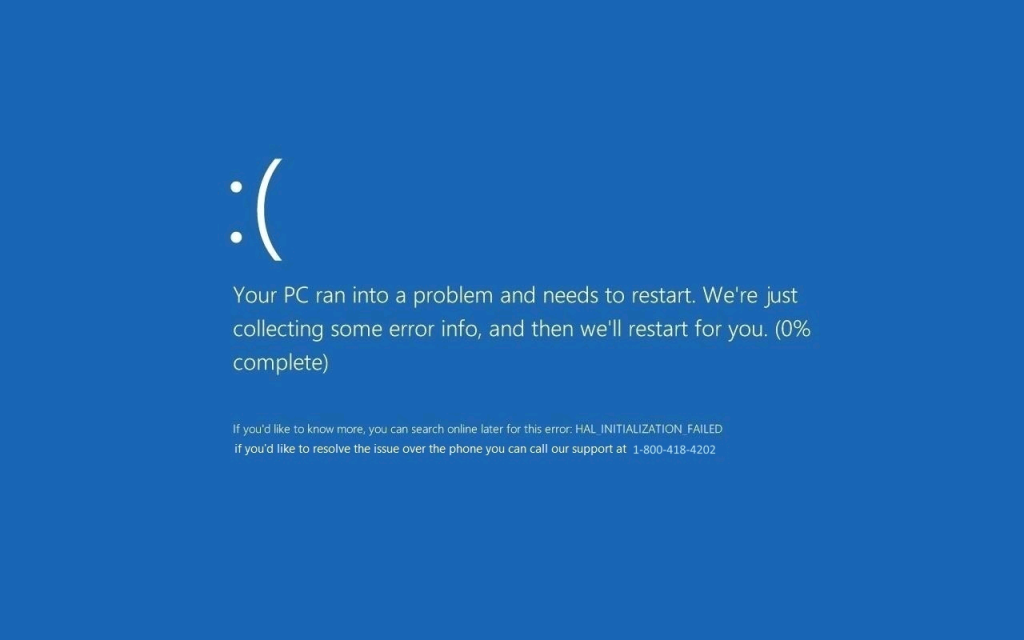

В данном случае все работает немного по-другому: в сети распространяется поддельный инсталлятор Microsoft Security Essentials. Расчет на то, что в Windows 8 и 10 этот антивирус был заменен на Windows Defender, но кто-то мог запомнить старое название и «найти» программу в сети. После установки пользователю демонстрируется поддельный синий экран смерти с телефоном «техподдержки», дальнейшая обработка жертв переносится в офлайн. Наши коллеги из штатов проверили — еще в понедельник телефон работал, и там утверждали, что совершенно точно сертифицированы и авторизованы. Обычно так или иначе такие телефонные мошенники пытаются что-нибудь пользователю продать.

В качестве рекомендаций специалисты Microsoft рекомендуют странное: уметь отличать настоящий BSOD от поддельного. Не самый лучший совет для целевой аудитории таких мошенников. Проще блокировать попытки заражения сразу, тем более поводов тут достаточно: и отсутствие сертификата, и прямолинейные попытки отключить диспетчер задач.

Уязвимость в ядре Linux позволяет получить привилегии рута локально

Новость. Сайт уязвимости от первооткрывателя (с логотипом!). Информация об уязвимости в трекере Red Hat.

Уязвимость «Грязная корова» или Dirty Cow была названа так потому, что в ней задействован механизм Copy-On-Write. COW используется для оптимизации потребления ресурсов, в случае если разные процессы запрашивают один и тот же набор данных (например, на диске). В обычной ситуации потребовалось бы каждый раз создавать копию данных, но в случае COW копия создается только когда процесс пытается изменить информацию. Ошибка в ядре Linux позволяет создать race condition, результатом которого будет запись в оригинальный файл, а не в копию, даже если у иницииатора записи нет на это прав.

Интересные детали есть на странице коммита, исправляющего уязвимость. Линус Торвальдс пишет, что пытался исправить проблему еще 11 лет назад, но тогда возникли какие-то сложности c системами на архитектуре S390. Возможно тогда на это не обратили внимание, так как практическая возможность «состояния гонки» зависит в том числе от производительности системы, и на тот момент атака казалась не реализуемой. В итоге уязвимость существует во всех версиях ядра Linux с 2007 года, и на данный момент запатчена не везде. Все бы ничего, но есть свидетельства наличия эксплойта «в полях».

Что еще произошло:

Google создал нейросеть, которая полностью самостоятельно разработала новый алгоритм шифрования (защищаясь от другого протоAI, пытавшегося расшифровать данные). Исследователи, создавшие нейросеть, не до конца уверены, как именно работает алгоритм. «Точно не XOR».

Экстренный патч для Adobe Flash.

Древности

Семейство «Saratoga»

Семейство резидентных опасных вирусов. Стандартным образом поражают каждый второй или десятый EXE-файл (в зависимости от версии вируса) при его выполнении или загрузке в память. После каждого удачного заражения файла объявляют один из свободных кластеров текущего диска «плохим» (так называемый псевдосбойный кластер).

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 44.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Поделиться с друзьями

Sleuthhound

>>Тема уязвимого интернета вещей продолжает развиваться, при том, что сама эпоха IoT еще даже не наступила толком.

Давайте мы еще всякие домашние говно-роутеры D-Link обзовем IoT'ом.

Эпоха не наступила потому что 99% людей толком и не знают и не понимают, что означает термин IoT, а если называть любой девайз с Wi-Fi и выходом в интернет устройством IoT, то с той же уверенностью можно утверждать, что среди нас есть пришельцы с марса.