Утечки данных происходят почти каждый день. Согласно индексу утечки данных, с 2013 года более 4,762,376,960 записей было утеряно или украдено.

Наиболее крупные утечки данных произошли в:

- JP Morgan Chase

- Bank of America

- HSBC

- TD Bank

- Target

- Tumbler

- Home Depot

- MySpace

- eBay

- Adobe System Inc

- iMesh

Juniper Research предполагает, что к 2019 году ущерб от киберпреступлений составит более 2 триллионов долларов. Поэтому спрос на криминалистический анализ будет продолжать расти.

Программные средства — лучшие друзья системного администратора, а использование подходящего инструмента поможет быстрее и продуктивнее работать.

Расследование инцидентов — задача не из простых, ведь нужно собрать как можно больше информации, чтобы заручиться доказательствами и разработать план ликвидации последствий. Ниже я опишу несколько полезных инструментов для расследования инцидентов. Большинство из них бесплатные!

Список инструментов:

- Autopsy

- Encrypted Disk Detector

- Wireshark

- Magnet RAM Capture

- Network Miner

- NMAP

- RAM Capturer

- Forensic Investigator

- FAW

- HashMyFiles

- USB Write Blocker

- Crowd Response

- NFI Defraser

- ExifTool

- Toolsley

- SIFT

- Dumpzilla

- Browser History

- ForensicUserInfo

- Back Track

- Paladin

- Sleuth Kit

- CAINE

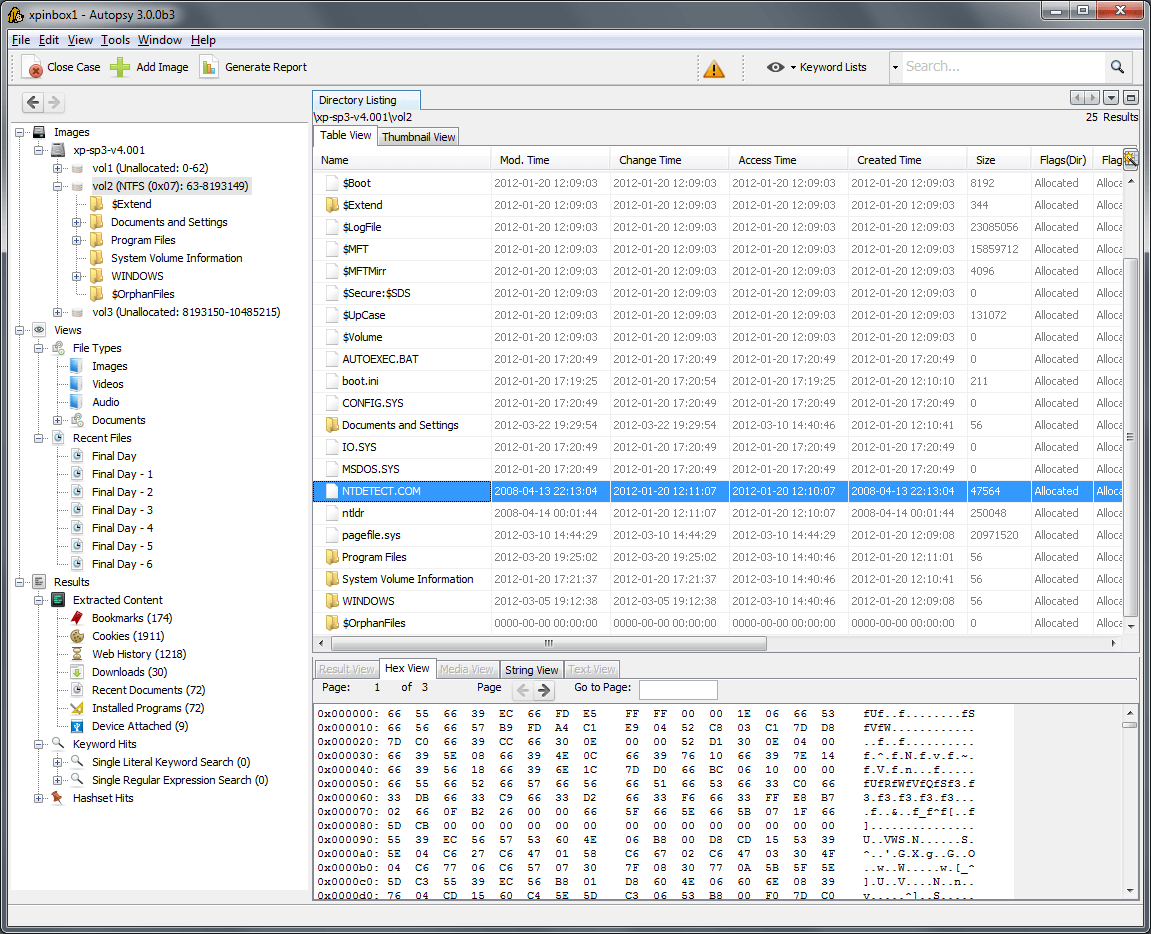

1. Autopsy

Autopsy — программа с открытым исходным кодом и графическим интерфейсом для эффективного криминалистического исследования жестких дисков и смартфонов. Тысячи людей пользуются Autopsy, чтобы разобраться в том, что же действительно случилось с компьютером.

Специалисты крупных компаний и военные широко применяют Autopsy в работе. Ниже некоторые из функций Autopsy:

- анализ электронных писем;

- определение типа файла;

- воспроизведение мультимедиа;

- анализ реестра;

- восстановление фотографий с карты памяти;

- извлечение информации о геолокации и фотоаппарате из JPEG-файлов;

- извлечение данных о сетевой активности из браузера;

- отображение системных событий в графическом интерфейсе;

- хронологический анализ;

- извлечение данных из устройств на Android: SMS, журнал звонков, контакты, и т.д.

С помощью инструмента можно генерировать отчеты в форматах HTML и XLS.

2. Encrypted Disk Detector

Encrypted Disk Detector может помочь провести анализ зашифрованных жестких дисков. Программа работает с разделами, зашифрованными при помощи TrueCrypt, PGP, Bitlocker, Safeboot.

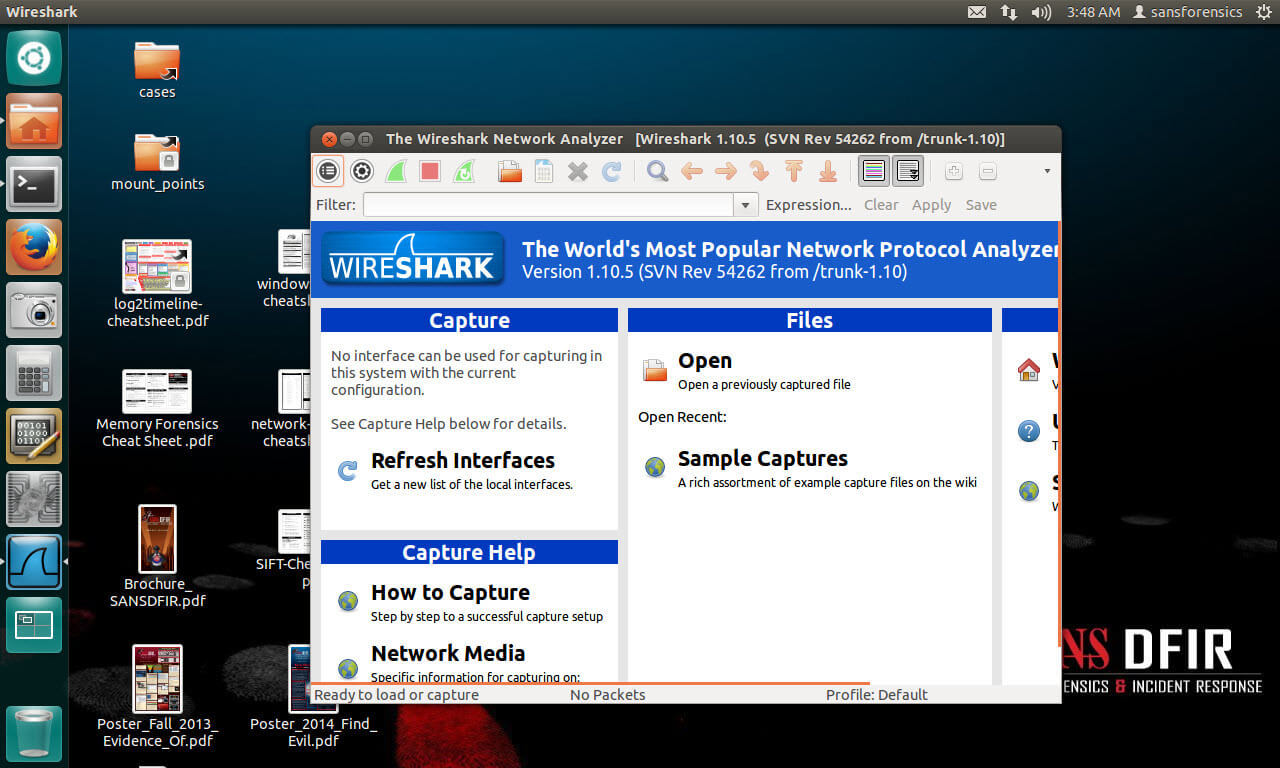

3. Wireshark

Wireshark — это инструмент захвата и анализа сетевых пакетов, который поможет наблюдать за происходящим в вашей сети. Wireshark пригодится при расследовании сетевого инцидента.

4. Magnet RAM Capture

Magnet RAM capture позволяет получить снимок оперативной памяти и проанализировать артефакты в памяти. Программа работает с ОС Windows.

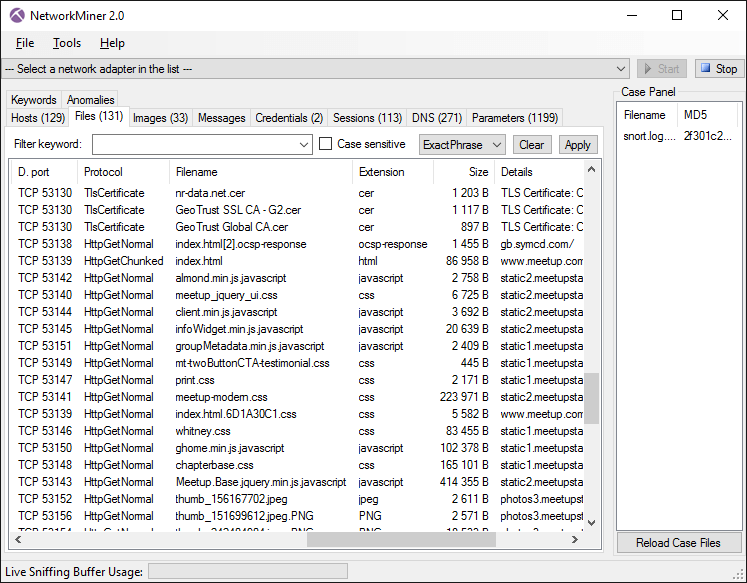

5. Network Miner

Этот интересный инструмент сетевого криминалистического анализа для Windows, Linux и MAC OS X позволяет определить операционную систему, имя хоста, обнаружить сессии и открытые порты с помощью анализатора трафика или PCAP-файла. Network Miner отображает извлеченные артефакты в интуитивно понятном интерфейсе.

6. NMAP

NMAP (Network Mapper) — это один из самых популярных инструментов для аудита сетевой и информационной безопасности. NMAP совместим с большинством операционных систем, в том числе Windows, Linux, Solaris, MAC OS, HP-UX и т.д. Программа с открытым исходным кодом, так что она бесплатна.

7. RAM Capturer

RAM Capturer by Belkasoft — это бесплатный инструмент для создания дампа данных энергозависимой памяти компьютера. Программа совместима с Windows. Дамп памяти может содержать находящиеся на зашифрованных томах пароли и данные для входа в электронную почту или социальные сети.

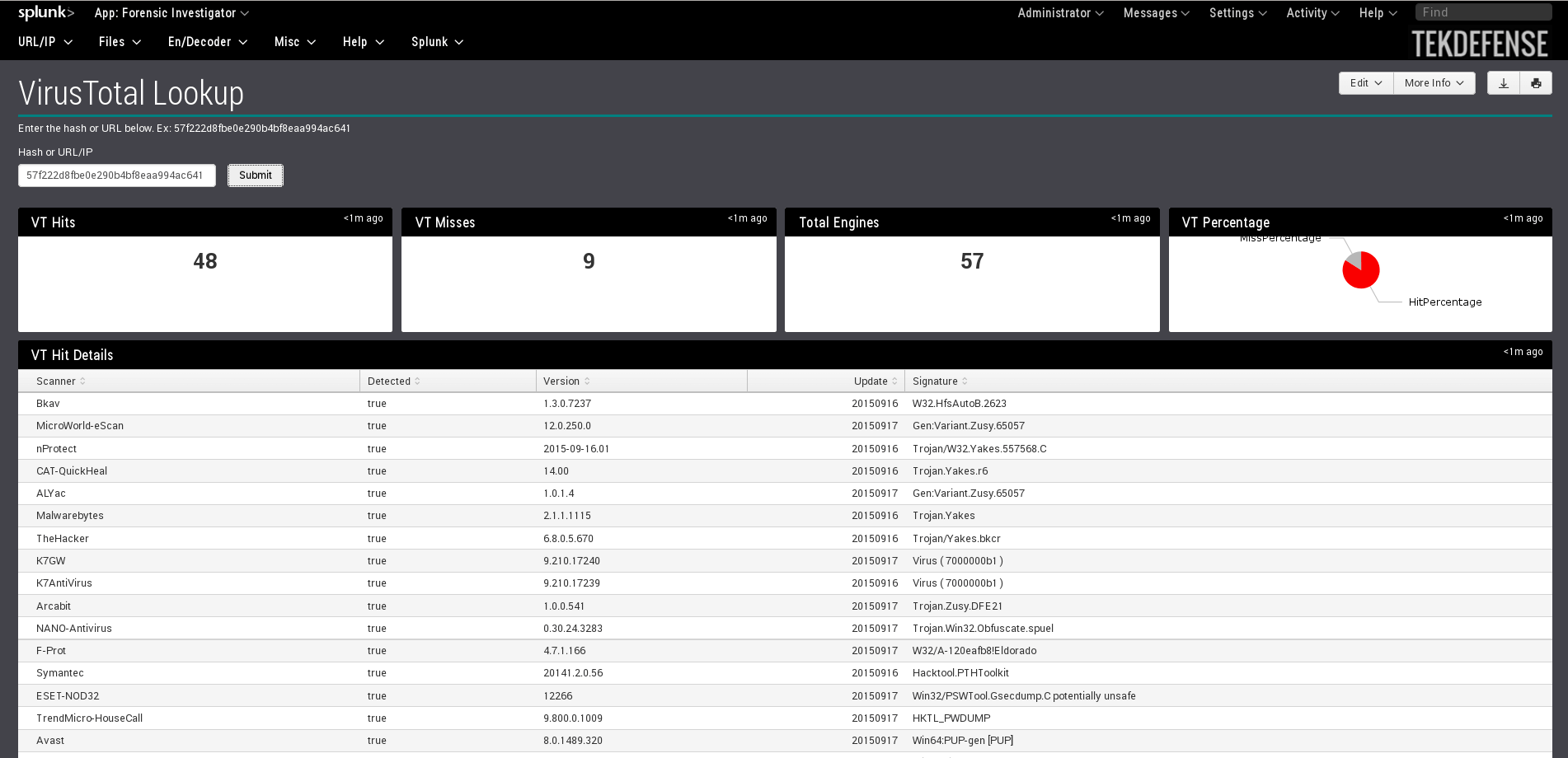

8. Forensic Investigator

Если вы используете Splunk, то Forensic Investigator вам пригодится. Это приложение для Splunk выполняет множество функций.

- запросы WHOIS/GeoIP;

- Ping;

- сканер портов;

- сборщик заголовков;

- анализатор/декодировщик URL;

- XOR/HEX/Base64 конвертер;

- просмотр SMB Share/NetBIOS;

- проверка Virus Total.

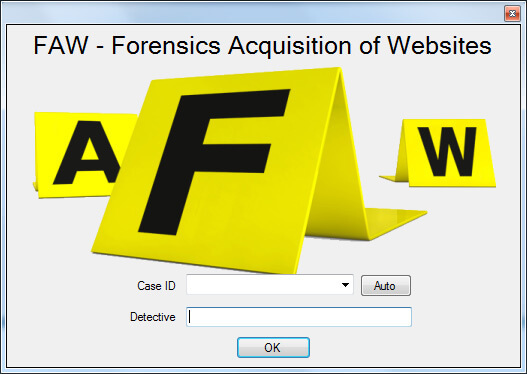

9. FAW

FAW (Forensics Acquisition of Websites) используется для сбора данных о веб-странице в целях дальнейшего исследования. В инструменте реализовано следующее:

- сохранение страницы частично или полностью;

- сохранение всех видов изображений;

- сохранение исходного HTML кода веб-страницы;

- работа с Wireshark.

10. HashMyFiles

HashMyFiles поможет вам вычислить хеши MD5 и SHA1. Инструмент работает почти на всех последних версиях Windows.

11. USB Write Blocker

Просмотрите содержимое USB-накопителя, не оставляя отпечатков, метаданных и меток времени. USB Write Blocker использует реестр Windows для защиты от записи на USB-устройства.

12. Crowd Response

Response от Crowd Strike — это приложение для Windows, предназначенное для сбора системной информации в целях реагирования на инцидент и повышения уровня безопасности. Результаты можно представить в форматах XML, CSV, TSV или HTML с помощью CRConvert. Программа работает на всех 32- и 64-разрядных версиях Windows начиная с XP.

У Crowd Strike есть и другие неплохие инструменты для проведения расследования:

- Tortilla позволяет анонимно маршрутизировать TCP/IP и DNS трафик через TOR;

- Shellshock Scanner – проверьте сеть на наличие shellshock уязвимостей;

- Heartbleed scanner – проверьте сеть на наличие heartbleed уязвимости в OpenSSL.

13. NFI Defraser

Defraser — это инструмент для исследований, который может вам помочь в обнаружении файлов мультимедиа или их фрагментов в информационном потоке.

14. ExifTool

С помощью ExifTool можно считывать, записывать и редактировать метаданные разных видов файлов, в том числе EXIF, GPS, IPTC, XMP, JFIF, GeoTIFF, Photoshop IRB, FlashPix, и т.д.

15. Toolsley

Toolsley предлагает более десятка полезных инструментов расследования:

- верификация цифровой подписи файлов;

- идентификация формата файла;

- хеширование и проверка файлов;

- инспектор бинарных файлов;

- шифрование текста;

- генератор URI данных;

- генератор паролей.

16. SIFT

SIFT (SANS investigative forensic toolkit) — рабочая станция, свободно доступная для Ubuntu 14.04. SIFT — это набор полезных инструментов анализа и одна из наиболее популярных платформ реагирования на инциденты с открытым исходным кодом.

17. Dumpzilla

Извлекайте всю интересующую вас информацию из браузеров Firefox, Iceweasel и Seamonkey при помощи Dumpzilla.

18. Browser History

У Foxton есть два интересных инструмента:

- Сохранение истории браузера (Chrome, Firefox, IE и Edge) для Windows;

- Просмотр истории браузера. Можно извлечь и проанализировать историю действий в большинстве современных браузеров. Результаты отображаются на интерактивном графике, а данные за прошлые периоды можно отфильтровать.

19. ForensicUserInfo

Воспользовавшись ForensicUserInfo вы сможете извлечь следующую информацию:

- RID;

- LM/NT хеш;

- смена пароля, срок действия учетной записи;

- количество входов в системы, даты неудачных попыток;

- группы;

- путь к профилю.

20. Back Track

Backtrack — это одна из самых популярных платформ для проверки уязвимости, но в ней реализованы и функции криминалистического анализа.

21. Paladin

PALADIN Forensic Suite — самый популярный набор криминалистических инструментов для Linux в мире, представляющий собой модифицированный дистрибутив Linux, основанный на Ubuntu и доступный в 32- и 64-разрядной версиях.

В Paladin входит более 100 инструментов, которые сгруппированы в 29 категорий. Это почти все, что вам нужно, чтобы расследовать инцидент. Autospy входит в последнюю версию — Paladin 6.

22. Sleuth Kit

The Sleuth Kit — это набор инструментов командной строки, предназначенных для изучения и анализа логических дисков и файловых систем, чтобы найти данных.

23. CAINE

CAINE (Computer Aided Investigate Environment) — это дистрибутив Linux, который предлагает полноценную экспертную платформу с более чем 80 инструментами для анализа, исследования и формирования отчетов о действиях.

Надеюсь, что вышеуказанные инструменты помогут вам справиться с инцидентом и ускорить расследование.

По традиции приглашаю всех интересующихся заглянуть в наше HOSTING.cafe и выбрать себе виртуальный сервер или виртуальный хостинг. Отзывы о хостерах собраны на POISK.hosting.

Комментарии (21)

Veliant

15.11.2016 13:41+4Сюда же можно причислить:

lostpassword

15.11.2016 20:43+1NirSoft, кстати, действительно приятно удивляет. Многие утилиты даже удобнее Sysinternals Suite будут.

Nir Sofer — вообще маг и волшебник какой-то.)

EvilsInterrupt

15.11.2016 14:20+1Также сюда можно добавить:

* Passware EncryptionAnalyzer у них есть Free версия

POS_troi

15.11.2016 14:50+1> 21. Paladin

Я так понимаю что данный дистр распространяется только на коммерческой основе?

> Autospy входит в последнюю версию — Paladin 6.

Последняя это 7-я версия

Angel2S2

16.11.2016 18:04Нет. Он бесплатен. Они просят пожертвовать им денежки на поддержку. Вот тут нажимаете желтую кнопку «Set Price» и попадаете на страницу «товара» (где, кстати, написано «PALADIN is available for FREE»), в поле «Name Your Price ( $ )» вбиваете «0», жмете «Add to Cart» и на след. странице «Proceed to Checkout». Далее заполняете типичную анкету, как в инет магазах, всякой фигней, ставите галку «I’ve read and accept the terms & conditions» и жмете «PLACE ORDER». На следующей станице будет ссылка мелким шрифтом «Download: PALADIN».

Они образы держат на гуглодиске. Дляленивыхне желающих заполнять анкету, вот ссылки ;)

PALADIN 7 3.23 GB

PALADIN EDGE 7 2.26 GB

Разница в «Pre-compiled Open Source Forensic tools in our FORENSIC TOOLCHEST!», т.е. в первом, который без edge, включен Autopsy.

POS_troi

17.11.2016 10:16Сэнкс.

Я потыкался, потыкался и что-то не вышел на образы :)

Интересно глянуть чего там, гляди и сгодится для дела.

Constin

15.11.2016 15:04+11Мария Козлова опять выходит на связь с копипастой того, в чем не разбирается.

Как обычно это выглядит так:

Сейчас я расскажу все о почтовых серверах для администраторов.

Вот список бесплатных почтовых серверов:

1.mail.ru

2.yandex.ru

3.yahoo.com

4.gmail.com

Еще я слышала что-то про postfix, exim и exchange, но там чета сложно.

Чуть не забыла:

По традиции приглашаю всех интересующихся заглянуть в наше HOSTING.cafe и выбрать себе виртуальный сервер или виртуальный хостинг. Отзывы о хостерах собраны на POISK.hosting.

lostpassword

15.11.2016 18:59+3Справедливости ради, стоит отметить, что Мария Козлова — переводчик, а исходный пост разместил Chandan Kumar.

Constin

15.11.2016 19:22-1Об этом я уже писал в другом ее посте, для перевода много ума не надо. Но когда пишешь переводы в профильное издание, нужно уметь выбирать тексты для перевода. Я ни в коем случае не хочу ее задеть как человека, но это халтура. Те вообще это просто реклама HOSTING.cafe, но очень халтурно сделанная. Мария слепо верит этому индусскому инженеру и тупо копипастит его тексты, не имея возможности их проанализировать. А индусский инженер имхо пишет эти тексты, чтобы повестить в блоге баннеры. Потому что анализом материала или пользой для читателя там никогда не пахнет.

lostpassword

15.11.2016 19:32+4Ну так переведите что-нибудь стоящее. Много ума не надо, справитесь.

AllegroMod

15.11.2016 21:22-1О, пошло в ход «сначала добейся»! От того факта, что Constin не перевёл ни одного стоящего текста, эта статья не перестаёт быть халтурой на скорую руку.

lostpassword

15.11.2016 21:32+3Конечно, пошло, куда ж без него-то.)

По предмету: да, смыслового наполнения в посте немного, но для вечернего чтения — вполне ОК.

Я, например, впервые услышал про утилиту Autopsy. Может быть, поставлю как-нибудь, посмотрю. Так что для меня толк от статьи есть, поэтому я и позволил себе не согласиться с довольно обидным комментарием.

Есть ещё вопросы у вас? :)

Constin

16.11.2016 01:38Зачем переводить, вы не знаете английский?

lostpassword

16.11.2016 16:18+1Вечером не очень хочется напрягать мозг.) А вот почитать короткий обзорчик — самое то.

Если что-то заинтересует — можно взять на заметку и посмотреть. Если очень заинтересует — можно почитать в оригинале.

disakov

16.11.2016 00:40Раз уже задели тему дистрибутивов, то можно вспомнить REMnux с тулзами для анализа малвари и исполняемых файлов. Хотя, конечно, исходный автор вяло погуглил, как можно было упустить volatility??

cybernortham

22.11.2016 10:46Обязательно добавил бы в список rekall\volatility, Mandiant Redline. BackTrack тут явно ни к чему, когда есть REMnux, SIFT и т.д.

Вообще, если честно, как-то всё в одну кучу свалили… логичнее было бы разделить на группы, например: анализ памяти, анализ жесткого диска, анализ сетевого трафика, анализ логов и таймлайнинг.

n0wi

Если мне память не изменяет Back Track уже давно Kali.

HungryD

ага, три с половиной года как