В статье рассматривается сегментация сети — важный инструмент обеспечения информационной безопасности (ИБ), позволяющий значительно снизить вероятность инцидентов безопасности и связанный с ними ущерб даже в случае проникновения злоумышленников внутрь периметра корпоративной сети.

Анализируется традиционный подход к сегментации и его ограничения. Рассматривается новый подход к сегментации на базе технологии Cisco TrustSec, устраняющий эти ограничения.

Рассматривается ряд типовых задач ИТ и ИБ, связанных с сегментацией, а также проводится сравнение решений этих задач, предлагаемых традиционным и новым подходами.

Подробно анализируются новые возможности и преимущества для бизнеса, предлагаемые Cisco TrustSec.

Корпоративная сеть стала критически важным инструментом бизнеса многих компаний, поскольку именно она обеспечивает работу множества бизнес-процессов, связанных с передачей информации. В то же время угрозы информационной безопасности непрерывно эволюционируют, и потребность в эффективных средствах защиты растет с каждым днем.

Долгое время внимание специалистов по информационной безопасности было сосредоточено в основном на защите периметра сети. Но в современных сетях классическое понятие периметра постепенно размывается. Пользователи подключаются к сети разными способами, включая доступ через проводные и беспроводные сегменты, а также VPN-подключения. При этом в рамках ИТ-инфраструктуры организации, как правило, существует множество типов пользователей и устройств, которым для выполнения своей работы требуется доступ к разным ресурсам сети. Реализация надлежащего разграничения доступа в современных распределенных и динамичных ИТ-инфраструктурах является весьма непростой задачей. С учетом большого количества векторов атаки, позволяющих злоумышленникам и вредоносному программному обеспечению проникать в корпоративную ИТ-инфраструктуру, вероятность нарушения информационной безопасности можно считать крайне высокой, как правило, это вопрос времени.

Одной из популярных мер, направленных на снижение ущерба от проникновения злоумышленника в корпоративную ИТ-инфраструктуру, является сегментация сети. Подразумеваемым предварительным этапом сегментации является разделение пользователей и ресурсов сети на изолированные друг от друга группы (закрытые группы пользователей и ресурсов). Обмен данными между этими группами контролируется или вообще блокируется в зависимости от требований политики безопасности организации.

Принципы, используемые для разделения пользователей на группы, определяются принятой в организации политикой безопасности. В качестве одного из типовых вариантов разделения пользователей и устройств по категориям можно привести следующий: сотрудники, временный персонал, гости, пользователи с устройствами, не соответствующими корпоративной политике (карантин), инженерные подсистемы зданий и так далее. Кроме того, сотрудники могут быть помещены не в одну группу, а разделены на несколько групп, например рядовые сотрудники, руководство, топ-менеджмент, бухгалтерия и т.п.

Сегментация сети помогает

информационной безопасности за счет ограничения возможностей злоумышленников по нанесению ущерба в случае их проникновения внутрь защищаемого периметра.

Разделение пользователей на группы и сегментация сети не являются самоцелью, но могут быть очень важными для повышения безопасности бизнес-процессов. В этом смысле такие бизнес-процессы опираются на сегментацию. Политика безопасности организации может требовать, чтобы сотрудники разных категорий получали доступ только к тем корпоративным ресурсам, к которым им необходимо иметь доступ для выполнения своей работы. Например, доступ к группе серверов системы ERP с конфиденциальной бизнес-информацией может предоставляться только руководству, а доступ к конфиденциальным базам HR — только сотрудникам HR-подразделения и, возможно, руководству. В то же время персонал низшего звена или временные сотрудники могут получать доступ только к ограниченному набору корпоративных приложений, например к корпоративной системе CRM и электронной почте, и не обладать правами доступа ко всем остальным ресурсам сети.

Влияние сегментации на бизнес-процессы в описываемых случаях заключается в том, что сегментация важна для обеспечения информационной безопасности, а поскольку инциденты в области ИБ могут приводить к нарушению доступности, то сегментация также способствует повышению доступности бизнес-процессов.

Кроме того, существует целая группа бизнес-процессов, внедрение которых при отсутствии сегментации является крайне нежелательным. Например, к этой группе относятся процессы, связанные с доступом в корпоративную сеть пользователей, которые не являются сотрудниками организации. Типовым примером является предоставление доступа в сеть (или в Интернет) так называемым гостевым пользователям. В качестве других вариантов можно упомянуть доступ сотрудников компании-партнера, доступ аудиторов, подключение в сеть устройств, принадлежащих другим организациям, например банкоматов, цифровых вывесок, платежных терминалов. Еще одним сценарием, в котором рекомендуется использование сегментации, является разграничение доступа между сотрудниками аффилированных структур, использующих одну и ту же сеть.

Подобных сценариев может быть много, но все они приводят к задаче реализации

сегментации на практике.

При реализации сегментации сети необходимо решить 3 ключевых задачи:

Задача 1 обычно решается с помощью аутентификации и авторизации с использованием протокола 802.1x на RADIUS-сервере (часто с использованием данных из корпоративной службы каталогов, например Active Directory). Возможно применение и других методов — статического помещения пользователей в зависимости от порта подключения, VLAN’а, IP-подсети, авторизации по MAC-адресу и так далее в зависимости от возможностей используемого сервера AAA и оборудования.

Задача 2 традиционно решается путем создания отдельных виртуальных топологий для каждой группы пользователей. Как правило, это делается с помощью тех или иных средств виртуализации сети. В случае небольших сетей этими средствами обычно являются VLAN’ы и транки 802.1Q. Также часто используются технологии Уровня 3, например Multi-VRF CE (VRF-Lite). Для больших сетей характерно применение MPLS VPN.

Задача 3, как правило, решается пакетной фильтрацией на основе IP-адресов. Контроль доступа может быть реализован как такими «грубыми» средствами, как списки контроля доступа (ACL) на элементах сетевой инфраструктуры, так и «тонкой» фильтрацией на системах защиты нового поколения (NGFW, NGIPS), но фундаментальный принцип остается тем же — базовым критерием для принятия решения о допуске/недопуске является IP-адрес. Фильтрация проводится в одном или нескольких местах, предназначенных для обмена трафиком между группами пользователей.

Иногда пакетную фильтрацию используют без создания виртуальных топологий, т.е. пакетные фильтры одновременно служат для решения как задачи 2, так и задачи 3.

Традиционные методы решения задач (2) и (3) могут приводить к значительному объему ручной работы, особенно в процессе эксплуатации сети.

Это обстоятельство становится тем ощутимее, чем больше динамики в среде сегментации, например:

Поддержка сегментации становится тем сложнее, чем с большим количеством закрытых групп пользователей приходится иметь дело.

Ситуация усугубляется тем, что правила контроля доступа опираются на IP-адреса. С такими правилами трудно работать и легко ошибиться. Кроме того, применение IP-адресов как базового критерия для контроля доступа значительно ограничивает возможности внесения изменений в схему адресацию, а в некоторых случаях делает изменения практически невозможными. Кроме того, IP-адрес не может идентифицировать пользователя / устройство / состояние и его легко подменить.

Часто списков контроля доступа становится так много, а в самих списках — настолько много строк (Access Control Entries, ACE), что администраторы затрудняются вспомнить, для чего конкретно нужна та или иная строка, и опасаются менять или удалять эти строки. Со временем списки разрастаются и их обслуживание становится еще сложнее. Это происходит оттого, что количество строк ACE определяется произведением ACE = S?D?P, где S — количество адресов источников (sources), D — количество адресов назначения (destinations), а P — количество разрешений доступа (permit). Например, даже в случае относительно небольшой сети, в которой правила доступа касаются 4 VLAN’ов, из которых разрешается доступ в 30 подсетей к 4 приложениям (что требует хотя бы 4 записи permit в ACL), администраторы имеют дело не менее чем с 4?30?4 = 480 строками. Что уж говорить про большие сети со множеством подсетей и приложений!

Высокая трудоемкость работы со списками контроля доступа иногда приводит к тому, что некоторые организации вообще не используют сегментацию или отказываются от нее в процессе роста сети. Но и те, кто используют сегментацию, часто вынуждены тратить много времени и сил на координацию между департаментами ИТ, ИБ, бизнеса, на обмен заявками и т.д.

В итоге на персонал служб ИТ и ИБ ложится значительная нагрузка, занимающая рабочее время рутинными, но ответственными и требующими большой концентрации внимания операциями. Типовые следствия:

TrustSec — это технология сегментации, разработанная компанией Cisco и позволяющая преодолеть рассмотренные выше трудности за счет автоматизации.

Как и в случае традиционных методов, Cisco TrustSec предполагает решение задачи помещения пользователя в нужную группу (задача 1, в терминологии TrustSec — Classification, классификация) путем аутентификации и авторизации пользователя по протоколу 802.1x с помощью сервера контроля доступа, в качестве которого выступает Cisco Identity Services Engine (Cisco ISE). Сервер Cisco ISE может проводить аутентификацию и авторизацию с использованием как внутренней базе данных пользователей, так и внешних каталогов, например Active Directory. TrustSec не требует применения каких-либо определенных типов учетных данных пользователей (user credentials) — возможны варианты, например MSCHAPv2, Generic Token Card (GTC), одноразовый пароль RSA и так далее. Также возможны альтернативные методы, такие как MAC Authentication Bypass, Web Authentication, Passive Identity (Easy Connect) на основе AD и т.п. Кроме того, доступны статические методы — на основе VLAN, IP-адресов, интерфейсов и т.п.

Но дальше подходы принципиально различаются. Cisco TrustSec предусматривает назначение трафику каждой закрытой группы пользователей соответствующей 16-битной метки безопасности (Security Group Tag, SGT) при подключении к сети, точнее, при входе в пределы домена TrustSec. Обычно это делается на коммутаторе доступа или другом устройстве на границе корпоративной сети.

Богатство возможностей классификации и назначения меток группам пользователей и подключениям всех типов — проводным, беспроводным, VPN, подключениям серверов в ЦОД и других организаций — позволяет создать на базе TrustSec единую, всеобъемлющую политику доступа для всех типов устройств и подключений (см. рис. 1).

Рис. 1. Cisco TrustSec позволяет создать единую, всеобъемлющую политику доступа для

всех типов устройств и подключений

Метка SGT назначается

сервером Cisco ISE или статически элементом сетевой инфраструктуры, а дальше TrustSec работает с метками.

В этом и заключается принципиальное отличие решения задачи изоляции трафика (задача 2, в терминологии TrustSec — Propagation, распространение). В традиционном подходе для этого необходимо создание виртуальной топологии для каждой группы. В TrustSec это не нужно, так как TrustSec предусматривает назначение трафику каждой группы метки SGT. Это избавляет от необходимости создания виртуальных топологий и значительно упрощает сеть: все закрытые группы пользователей могут работать на базе единой сетевой топологии.

Далее, TrustSec предлагает принципиально иное, более простое и эффективное, решение задачи контроля доступа (задачи 3, в терминологии TrustSec — Enforcement, применение политик). Традиционный подход предполагает применение списков контроля доступа, основанных на IP-адресах (ACL). TrustSec работает со списками контроля доступа, основанными не на IP-адресах, а на метках SGT. Эти списки называются Cisco TrustSec Security Group ACL (SGACL). Использование SGACL позволяет значительно упростить работу: вместо многочисленных и трудных в сопровождении ACL, основанных на IP-адресах, администраторы имеют дело с SGACL, основанными на метках групп и не зависящих ни от адресов, ни от наличия виртуальных топологий.

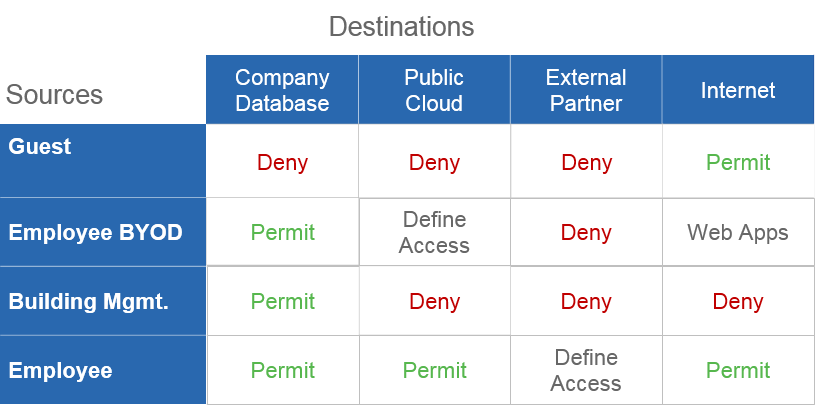

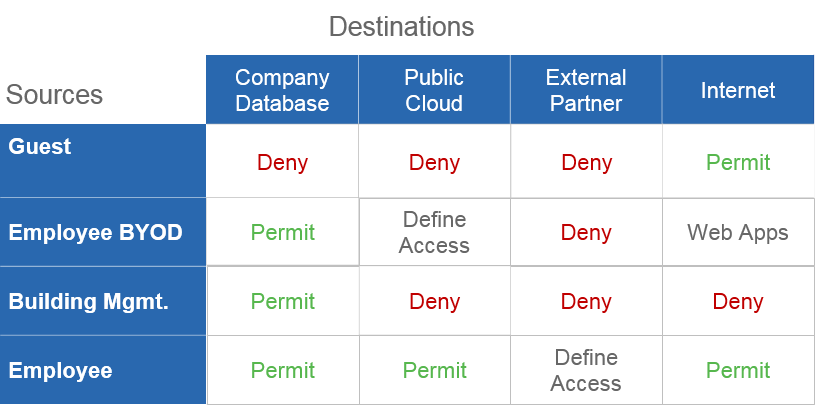

Эта концепция реализована в матрице TrustSec Policy сервера Cisco ISE. Вместо множества разрозненных списков контроля доступа администратор работает с централизованной матрицей (см. рис. 2). Ряды матрицы представляют собой группы-источники трафика (sources), колонки — группы-адресаты (destinations). Политики доступа задаются в ячейках-пересечениях в виде SGACL. Возможны как простейшие правила (permit/deny) для любого трафика), так и более сложные SGACL с детализацией разрешаемого и запрещаемого трафика аналогично тому, как это делается в ACL, только источники и адресаты определяются метками SGT, а не IP-адресами.

Рис. 2. Иллюстрация концепции матрицы доступа Cisco TrustSec Policy Management Matrix

Заполнять все ячейки матрицы необязательно — незаполненные клетки следуют политике Default Policy, которая может запрещать или разрешать по умолчанию весь трафик. Заполненные ячейки следуют настроенным в SGACL правилам, после которых выполняется Default Policy.

Концепция матрицы доступа и динамическое назначение меток позволяют реализовать

политику доступа централизованно, удобно, консистентно. TrustSec распространяет эту

политику по сети путем динамической передачи меток SGT и правил SGACL.

Метки SGT могут распространяться по сети тремя способами — от

в составе заголовков фреймов или пакетов передаваемого трафика (это метод inline), с помощью протокола SGT Exchange Protocol (SXP), работающего поверх TCP, или с помощью технологии Cisco Platform Exchange Grid (pxGrid).

Первый способ обеспечивает очень высокую масштабируемость и удобство, потому что метки передаются вместе с трафиком, но устройство должно иметь возможности работы с метками, внедренными во фреймы или пакеты. Это доступно не всегда, особенно в случае работы с метками в составе фреймов Ethernet, требующими аппаратной реализации в интегральных микросхемах (ASIC). Кроме того, реализацию TrustSec могут иметь не все устройства сети и тогда может возникнуть задача объединения «изолированных областей» TrustSec между собой. В таких случаях можно воспользоваться вторым способом — передачей меток по протоколу SXP. Третий способ — на базе pxGrid — обеспечивает интеграцию с другими решениями информационной безопасности Cisco и ее партнеров.

На данный момент Cisco реализовала технологию TrustSec уже в десятках линеек своих продуктов, включая коммутаторы для корпоративных и промышленных сетей, центров обработки данных, межсетевые экраны, маршрутизаторы, контроллеры БЛВС и т.д. Кроме того, хотя TrustSec и является фирменной разработкой Cisco, в 2014 г. Cisco опубликовала информационный драфт IETF с описанием протокола Source-group tag eXchange Protocol (SXP), чтобы открыть функционал TrustSec и другим вендорам.

Что касается распространения правил SGACL, то элементы сетевой инфраструктуры автоматически загружают их с сервера Cisco ISE. Когда администратор вносит изменения в политики TrustSec, он может немедленно распространить их по сети, воспользовавшись push-командой в интерфейсе Cisco ISE. Кроме того, есть возможность обновить политику TrustSec локально на устройстве с помощью команды в CLI. Устройства также периодически обновляют политики по мере истечения их времени жизни (expiry timeout).

Рис. 3. Пример применения политики TrustSec

Рассмотрим применение политики TrustSec на примере (см. рис. 3). Пользователь Алиса подключилась к сети, прошла аутентификацию и авторизацию на сервере Cisco ISE и по результатам авторизации была назначена в группу 5 (Marketing). Коммутатор доступа назначает пакетам, поступающим в сеть от ее компьютера, метку SGT 5. Предположим для простоты, что все изображенные на рисунке коммутаторы охвачены доменом TrustSec, а политики TrustSec применяются на интерфейсах коммутатора Nexus_SGACL, к которым подключены коммутаторы Nexus1 и Nexus2 (хотя политики могут применяться и на других маршрутизируемых и коммутируемых интерфейсах домена TrustSec). Администратор настроил на Cisco ISE и распространил в домене TrustSec политику доступа, изображенную в таблице на рис. 3.

Предположим, компьютер Алисы отправил IP-пакет серверу группы HR, относящемуся к группе HR. Пакет передается через сеть и приходит на коммутатор Nexus_SGACL, который применяет уже загруженную с сервера Cisco ISE политику. Как мы помним, матрицу доступа надо читать по мнемоническому правилу «слева-направо-снизу-вверх», поэтому представленная в примере политика предусматривает Deny для всего трафика группы Marketing (метка 5), направленного адресатам группы HR (метка 20). Поскольку сервер HR с адресом 10.1.100.52 принадлежит группе HR, коммутатор удаляет пакет Алисы, выполняя таким образом требование политики сегментации.

Коммутаторы применяют SGACL аппаратно на скорости канала связи, поэтому фильтрация на базе меток не влияет на производительность коммутации.

Подробно ознакомиться с деталями настройки политик TrustSec на сервере Cisco ISE можно в технической документации. Также в документации можно найти и подробные сведения о настройке TrustSec на элементах сетевой инфраструктуры, например коммутаторах Catalyst. На сайте Cisco доступны и Design Guides по теме TrustSec.

Таким образом, Cisco TrustSec предлагает динамическое распространение политик контроля доступа в рамках всей сети, в том числе возможность охватить все виды доступа в сеть — проводные, беспроводные, VPN — в рамках единой, централизованной политики.

Cisco TrustSec охватывает не только сетевую инфраструктуру и сервер Cisco ISE. Благодаря интерфейсу pxGrid TrustSec интегрируется с другими решениями Cisco (и ее партнеров), например Cisco Firepower, Cisco Web Security Appliance (WSA), Cisco Stealthwatch и т.д. В частности, такая интеграция позволяет создать на базе меток SGT весьма тонкие и гранулярные политики доступа к приложениям и микроприложениям, пользуясь арсеналом функций межсетевых экранов следующего поколения Cisco Firepower. Другой пример — применение на базе меток SGT разных привилегий доступа к веб-ресурсам с помощью Cisco WSA. Третий пример – разработка политик Stealthwatch для борьбы с направленными угрозами с учетом принадлежности пользователя к той или иной группе SGT. Четвертый пример — частный случай возможностей решения Cisco Rapid Threat Containment. В этом примере Cisco Stealthwatch или Cisco Advanced Malware Protection выявляют угрозу ИБ (например, инфицированный компьютер) и передают на Cisco ISE запрос на ограничение доступа данного компьютера с помощью инструментария TrustSec (динамическое помещение в карантинную группу).

Кроме того, TrustSec, по сути являясь технологией программно-определяемой сегментации, интегрируется с архитектурой программно-определяемого ЦОД Cisco Application Centric Infrastructure (ACI). Интеграция устанавливает взаимное соответствие между закрытыми группами пользователей, сегментированных с помощью меток SGT, и приложениями с их компонентами, сегментированными на группы Endpoint Groups (EPG) технологии ACI. В результате появляется возможность создать сквозные программно-определяемые политики безопасности, охватывающие и сеть, и ЦОД.

Обе технологии — TrustSec и ACI — направлены на оптимизацию и автоматизацию процессов в областях безопасности и ЦОД. В этом смысле технологии взаимно дополняют друг друга и, когда используются вместе, предлагают дополнительные синергетические выгоды.

Рассмотрим ряд типовых задач департаментов ИТ и ИБ и сравним ожидаемые результаты от решения этих задач в сценариях сети, в которой сегментация реализована на базе традиционных методов (условно назовем ее сеть AS-IS) и сети с сегментацией на базе технологии Cisco TrustSec (сеть TO-BE).

Для определенности предположим, что в обоих сценариях пользователи помещаются в нужную группу (задача 1) в результате аутентификации и авторизации 802.1x на RADIUS-сервере с использованием службы каталогов Active Directory. Таким образом, решение этой задачи в обоих сценариях принципиально не отличается.

Но изоляция трафика пользователей (задача 2) реализуется в сети AS-IS путем создания виртуальных топологий или применения ACL, а в сети TO-BE — путем назначения фреймам меток SGT.

Контроль доступа (задача 3) в сценарии сети AS-IS реализуется с помощью ACL, а в сценарии сети TO-BE — с помощью Security Group ACL (SGACL), динамически распространяющихся по сети с сервера Cisco ISE.

Исходим из того, что оборудование сети в сценарии AS-IS поддерживает необходимые технологии виртуализации, а в сценарии TO-BE — функционал TrustSec.

Рассмотрим эти типовые задачи.

5.1. Рутинные операции по созданию / изменению / удалению

К задачам этого вида относятся операции, связанные с контролем доступа уже имеющихся пользователей к ресурсам сети.

В случае исходной сети (AS-IS) задача решается путем ручных правок списков контроля доступа (ACL), настроенных на одном или на многих элементах сетевой инфраструктуры. Особенно много правок может потребоваться в случае, когда ACL используются как для изоляции трафика (вместо виртуальных топологий), так и для контроля доступа.

Чтобы совладать с большим количеством ACL в рамках традиционного подхода, можно попытаться централизовать их применение к трафику. Для этого потребуется, во-первых, реализовать виртуальные топологии для изоляции трафика закрытых групп пользователей (решение задачи 2), а во-вторых, реализовать обмен трафиком между этими топологиями и применение ACL (решение задачи 3) в минимально приемлемом количестве точек сети.

Подобная централизация обмена трафиком может помочь уменьшить количество ACL, но не устраняет проблемы традиционного подхода полностью. Кроме того, она способствует возникновению дополнительных «бутылочных горлышек» в сети, а также снижению оптимальности маршрутов трафика между группами. Неоптимальные пути трафика между группами могут появиться оттого, что трафику нужно обязательно пройти через точку обмена, которая может и не быть на кратчайшем пути. Разница между кратчайшим и фактическим путями в некоторой англоязычной литературе называется

В целом, применение политик обычно увеличивает network stretch.

В сети с TrustSec (TO-BE) решение задачи автоматизируется. Контроль доступа к ресурсам реализуется путем настройки матрицы TrustSec Policy Management Matrix, централизованной на сервере контроля доступа Cisco ISE. Политики доступа динамически распространяются по элементам сетевой инфраструктуры и реализуются в SGACL.

Также отпадает необходимость задавать определенные ACL на соответствующих интерфейсах, как было в сети AS-IS. Вместо этого на интерфейсах активируется применение политик TrustSec, но сами правила SGACL устройства получают динамически. Поэтому больше нет необходимости централизовать обмен трафиком между группами, его можно сделать распределенным. В результате появляется возможность снизить network stretch, оптимизировать пути обмена трафиком между группами, уменьшить количество «бутылочных горлышек».

Таким образом, TrustSec предлагает:

5.2. Создание / изменение / удаление ресурсов и закрытых групп

Задачи этого типа могут быть связаны с созданием или удалением закрытых групп пользователей, запуском или удалением ресурсов сети, опирающихся в своей работе на сегментацию, изменением географического охвата групп пользователей. Такие задачи могут возникать в том числе в рамках концепции «agile office».

В сценарии сети AS-IS закрытые группы пользователей реализуются путем создания виртуальных топологий с помощью таких средств, как VLAN, VRF, MPLS VPN, туннели и т.п. Альтернативным вариантом является применение ACL и для сегментации, и для контроля доступа.

Добавление новых групп или удаление старых требует значительных затрат времени и ручного труда, а также часто связано с ошибками в настройке и простоями бизнес-процессов из-за «человеческого фактора».

В сценарии сети с TrustSec (TO-BE) добавление или удаление закрытой группы пользователей реализуется путем создания или удаления метки группы (SGT) на сервере Cisco ISE и назначения пользователей в нужные группы. При этом изменения в конфигурации сети, как правило, не требуются.

В результате TrustSec обеспечивает:

Сценарий предполагает изменение географического охвата закрытых групп пользователей. Например — включение в группу пользователей из другого здания, офиса в другом городе, физические перемещения групп пользователей при переезде или изменениях в составе отделов, в рамках концепции «agile office» и т.п.

В сценарии сети AS-IS недостаточно единожды выполнить комплекс работ по сегментации — объединить VLAN’ы и VRF’ы в виртуальные топологии, применить ACL (возможно, на многочисленных сетевых интерфейсах) и т.п. Подобные работы необходимо проводить и в дальнейшем, при изменениях в политике сегментации.

Поэтому если изначально реализовать сегментацию для всех групп по всей сети, за это придется платить еще более высокой трудоемкостью эксплуатации. Казалось бы, можно снизить остроту проблемы, если внедрить сегментацию в сети лишь частично, прокладывая виртуальные топологии только в те части сети и для тех групп, которые там необходимы в данный момент. Но когда требования к географии групп поменяются, за это придется расплачиваться дополнительными затратами времени и труда на внедрение сегментации в нужной области сети — трудоемкими изменениями конфигурации и связанными с ними ошибками в настройке и простоями бизнес-процессов.

TrustSec в сценарии сети (TO-BE) позволяет свести затраты труда администраторов практически к нулю. TrustSec внедряется в сети один раз, даже на этом этапе требуя гораздо меньших трудозатрат, чем создание виртуальных топологий и/или множества ACL на элементах сетевой инфраструктуры. И TrustSec не требует перенастройки оборудования при изменениях политик. Поэтому соображения трудоемкости эксплуатации не мешают реализовать TrustSec во всей сети изначально, при ее создании или модернизации.

Но все же если при изменении географии групп пользователей оказывается, что по каким-либо причинам TrustSec изначально не внедрен в нужной части сети, это можно сделать быстрее, чем в сценарии AS-IS, путем применения набора команд, единого для всех групп пользователей и не зависящего от их количества.

Если же TrustSec уже внедрен в нужной части сети, то со стороны администраторов не требуется вообще никаких действий по перенастройке оборудования, потому что политики TrustSec распространяются по сети динамически.

TrustSec позволяет реализовать сегментацию пользователей и контроль доступа с гораздо более высокой скоростью и гранулярностью, чем базовые средства сети AS-IS.

Эффект от внедрения TrustSec тем больше, чем больше динамики в конфигурации закрытых групп пользователей компании, потому что TrustSec автоматизирует эти изменения вместо трудоемкой ручной работы.

Также эффект от TrustSec тем больше, чем более востребована гранулярность сегментации пользователей на группы. В случае традиционной сегментации на базе виртуальных топологий чем больше групп пользователей, тем больше топологий и тем выше трудоемкость. В результате количество топологий (и групп пользователей) может оказаться не оптимальным с точки зрения безопасности, а меньшим — чтобы достичь компромисса между безопасностью и трудоемкостью. В свою очередь, такой компромисс уже идет не на пользу безопасности. Благодаря автоматизации TrustSec устраняет это ограничение и позволяет разделить пользователей именно на такое количество групп, какое будет оптимально именно с точки зрения безопасности.

TrustSec позволяет создать единую, всеобъемлющую политику доступа для всех типов устройств и подключений, тем самым помогая обеспечить высокий уровень безопасности. Очень серьезные дополнительные возможности открывает интеграция TrustSec с другими решениями информационной безопасности благодаря технологии pxGrid.

Кроме того, TrustSec обеспечивает повышенный уровень безопасности за счет строгой взаимной аутентификации элементов сетевой инфраструктуры и возможности шифрования трафика на канальном уровне.

Благодаря описанным преимуществам Cisco TrustSec позволяет значительно снизить вероятность и ущерб, связанные с инцидентами информационной безопасности.

Благодаря преимуществам, описанным в разделе 5.3, TrustSec также предлагает значительный выигрыш при устранении последствий и расследовании инцидентов ИБ.

Так как TrustSec позволяет сегментировать пользователей на закрытые группы гораздо более гранулярно, чем традиционные методы, то в случае возникновения инцидента ИБ (например, при проникновении злоумышленника или попадании инфекции в сеть) ожидаемый ущерб будет гораздо меньше, чем в сети AS-IS.

Кроме того, по этой причине TrustSec сэкономит время персонала на устранение последствий инцидента.

Другое преимущество — TrustSec позволит устранить последствий инцидента, сохраняя доступ пользователей в сеть за счет их переноса в отдельную изолированную группу. Это особенно важно, когда речь идет о VIP-пользователях. Например, появляется возможность устранить последствия заражения компьютеров топ-менеджмента, сохранив их доступ в сеть, причем с минимальными рисками для незараженных компьютеров.

Так как TrustSec позволяет реализовать гораздо более гранулярную сегментацию пользователей, чем в случае сети AS-IS, расследование инцидентов потребует анализа меньшего количества устройств. В результате можно значительно ускорить и облегчить расследование инцидентов информационной безопасности.

Для современного бизнеса характерна все большая динамика. Сеть, а также реализованные в ней политики, должны оперативно подстраиваться под изменяющиеся требования бизнеса. Изменения в политике безопасности, требующие для своей реализации дни или недели, все реже устраивают бизнес.

Критически важна и надлежащая работа бизнес-процессов, опирающихся на сеть и зависящих от сегментации. Любые изменения политики сегментации должны быть реализованы не только быстро, но и надежно.

Поэтому традиционные средства сегментации, рассмотренные в статье, уже не отвечают запросам бизнеса сегодняшнего и завтрашнего дней. Поддержать эти запросы можно с помощью современной технологии сегментации сети — Cisco TrustSec.

TrustSec отвечает современным требованиям бизнеса и предлагает инструментарий, реализующий изменения среды сегментации быстро и надежно за счет автоматизации и сведения к минимуму «человеческого фактора».

В итоге Cisco TrustSec предлагает бизнесу

как минимум, в трех областях:

Анализируется традиционный подход к сегментации и его ограничения. Рассматривается новый подход к сегментации на базе технологии Cisco TrustSec, устраняющий эти ограничения.

Рассматривается ряд типовых задач ИТ и ИБ, связанных с сегментацией, а также проводится сравнение решений этих задач, предлагаемых традиционным и новым подходами.

Подробно анализируются новые возможности и преимущества для бизнеса, предлагаемые Cisco TrustSec.

1. Зачем нужна сегментация сети?

Корпоративная сеть стала критически важным инструментом бизнеса многих компаний, поскольку именно она обеспечивает работу множества бизнес-процессов, связанных с передачей информации. В то же время угрозы информационной безопасности непрерывно эволюционируют, и потребность в эффективных средствах защиты растет с каждым днем.

Долгое время внимание специалистов по информационной безопасности было сосредоточено в основном на защите периметра сети. Но в современных сетях классическое понятие периметра постепенно размывается. Пользователи подключаются к сети разными способами, включая доступ через проводные и беспроводные сегменты, а также VPN-подключения. При этом в рамках ИТ-инфраструктуры организации, как правило, существует множество типов пользователей и устройств, которым для выполнения своей работы требуется доступ к разным ресурсам сети. Реализация надлежащего разграничения доступа в современных распределенных и динамичных ИТ-инфраструктурах является весьма непростой задачей. С учетом большого количества векторов атаки, позволяющих злоумышленникам и вредоносному программному обеспечению проникать в корпоративную ИТ-инфраструктуру, вероятность нарушения информационной безопасности можно считать крайне высокой, как правило, это вопрос времени.

Одной из популярных мер, направленных на снижение ущерба от проникновения злоумышленника в корпоративную ИТ-инфраструктуру, является сегментация сети. Подразумеваемым предварительным этапом сегментации является разделение пользователей и ресурсов сети на изолированные друг от друга группы (закрытые группы пользователей и ресурсов). Обмен данными между этими группами контролируется или вообще блокируется в зависимости от требований политики безопасности организации.

Принципы, используемые для разделения пользователей на группы, определяются принятой в организации политикой безопасности. В качестве одного из типовых вариантов разделения пользователей и устройств по категориям можно привести следующий: сотрудники, временный персонал, гости, пользователи с устройствами, не соответствующими корпоративной политике (карантин), инженерные подсистемы зданий и так далее. Кроме того, сотрудники могут быть помещены не в одну группу, а разделены на несколько групп, например рядовые сотрудники, руководство, топ-менеджмент, бухгалтерия и т.п.

Сегментация сети помогает

значительно снизить риски

Цитаты:

- Digital Guardian: “Eataly’s network segmentation prevented a POS compromise at one store from compromising systems at the chain’s 26 other locations across the globe”.

- US-CERT: “Effective network segmentation… reduces the extent to which an adversary can move across the network”.

- Australian Government, Department of Defense, Intelligence and Security: “Network segmentation… is one of the most effective controls an agency can implement to mitigate the second stage of a network intrusion, propagation or lateral movement”.

информационной безопасности за счет ограничения возможностей злоумышленников по нанесению ущерба в случае их проникновения внутрь защищаемого периметра.

Разделение пользователей на группы и сегментация сети не являются самоцелью, но могут быть очень важными для повышения безопасности бизнес-процессов. В этом смысле такие бизнес-процессы опираются на сегментацию. Политика безопасности организации может требовать, чтобы сотрудники разных категорий получали доступ только к тем корпоративным ресурсам, к которым им необходимо иметь доступ для выполнения своей работы. Например, доступ к группе серверов системы ERP с конфиденциальной бизнес-информацией может предоставляться только руководству, а доступ к конфиденциальным базам HR — только сотрудникам HR-подразделения и, возможно, руководству. В то же время персонал низшего звена или временные сотрудники могут получать доступ только к ограниченному набору корпоративных приложений, например к корпоративной системе CRM и электронной почте, и не обладать правами доступа ко всем остальным ресурсам сети.

Влияние сегментации на бизнес-процессы в описываемых случаях заключается в том, что сегментация важна для обеспечения информационной безопасности, а поскольку инциденты в области ИБ могут приводить к нарушению доступности, то сегментация также способствует повышению доступности бизнес-процессов.

Кроме того, существует целая группа бизнес-процессов, внедрение которых при отсутствии сегментации является крайне нежелательным. Например, к этой группе относятся процессы, связанные с доступом в корпоративную сеть пользователей, которые не являются сотрудниками организации. Типовым примером является предоставление доступа в сеть (или в Интернет) так называемым гостевым пользователям. В качестве других вариантов можно упомянуть доступ сотрудников компании-партнера, доступ аудиторов, подключение в сеть устройств, принадлежащих другим организациям, например банкоматов, цифровых вывесок, платежных терминалов. Еще одним сценарием, в котором рекомендуется использование сегментации, является разграничение доступа между сотрудниками аффилированных структур, использующих одну и ту же сеть.

Подобных сценариев может быть много, но все они приводят к задаче реализации

сегментации на практике.

2. Традиционные методы сегментации сети

При реализации сегментации сети необходимо решить 3 ключевых задачи:

- Определить принадлежность пользователя к нужной группе при его подключении к

сети (задача 1). - Изолировать трафик пользователя данной группы от трафика пользователей других

групп при передаче по сети (задача 2). - Обеспечить доступ пользователя к тем ресурсам, к которым он должен иметь доступ

и, как правило, заблокировать доступ ко всем остальным ресурсам (задача 3).

Задача 1 обычно решается с помощью аутентификации и авторизации с использованием протокола 802.1x на RADIUS-сервере (часто с использованием данных из корпоративной службы каталогов, например Active Directory). Возможно применение и других методов — статического помещения пользователей в зависимости от порта подключения, VLAN’а, IP-подсети, авторизации по MAC-адресу и так далее в зависимости от возможностей используемого сервера AAA и оборудования.

Задача 2 традиционно решается путем создания отдельных виртуальных топологий для каждой группы пользователей. Как правило, это делается с помощью тех или иных средств виртуализации сети. В случае небольших сетей этими средствами обычно являются VLAN’ы и транки 802.1Q. Также часто используются технологии Уровня 3, например Multi-VRF CE (VRF-Lite). Для больших сетей характерно применение MPLS VPN.

Задача 3, как правило, решается пакетной фильтрацией на основе IP-адресов. Контроль доступа может быть реализован как такими «грубыми» средствами, как списки контроля доступа (ACL) на элементах сетевой инфраструктуры, так и «тонкой» фильтрацией на системах защиты нового поколения (NGFW, NGIPS), но фундаментальный принцип остается тем же — базовым критерием для принятия решения о допуске/недопуске является IP-адрес. Фильтрация проводится в одном или нескольких местах, предназначенных для обмена трафиком между группами пользователей.

Иногда пакетную фильтрацию используют без создания виртуальных топологий, т.е. пакетные фильтры одновременно служат для решения как задачи 2, так и задачи 3.

3. Ограничения традиционных методов сегментации

Традиционные методы решения задач (2) и (3) могут приводить к значительному объему ручной работы, особенно в процессе эксплуатации сети.

Это обстоятельство становится тем ощутимее, чем больше динамики в среде сегментации, например:

- В сети могут меняться правила контроля доступа — как в связи с обновлением требований службы безопасности, так и с изменениями в составе ресурсов и пользователей.

- В сети может меняться состав групп пользователей — например, в связи с реорганизациями внутри компании, изменениями в составе ресурсов сети и т.д.

- Возможны изменения в географии групп пользователей, из-за чего может потребоваться распространение сегментации на новые части сети.

Поддержка сегментации становится тем сложнее, чем с большим количеством закрытых групп пользователей приходится иметь дело.

Ситуация усугубляется тем, что правила контроля доступа опираются на IP-адреса. С такими правилами трудно работать и легко ошибиться. Кроме того, применение IP-адресов как базового критерия для контроля доступа значительно ограничивает возможности внесения изменений в схему адресацию, а в некоторых случаях делает изменения практически невозможными. Кроме того, IP-адрес не может идентифицировать пользователя / устройство / состояние и его легко подменить.

Часто списков контроля доступа становится так много, а в самих списках — настолько много строк (Access Control Entries, ACE), что администраторы затрудняются вспомнить, для чего конкретно нужна та или иная строка, и опасаются менять или удалять эти строки. Со временем списки разрастаются и их обслуживание становится еще сложнее. Это происходит оттого, что количество строк ACE определяется произведением ACE = S?D?P, где S — количество адресов источников (sources), D — количество адресов назначения (destinations), а P — количество разрешений доступа (permit). Например, даже в случае относительно небольшой сети, в которой правила доступа касаются 4 VLAN’ов, из которых разрешается доступ в 30 подсетей к 4 приложениям (что требует хотя бы 4 записи permit в ACL), администраторы имеют дело не менее чем с 4?30?4 = 480 строками. Что уж говорить про большие сети со множеством подсетей и приложений!

Высокая трудоемкость работы со списками контроля доступа иногда приводит к тому, что некоторые организации вообще не используют сегментацию или отказываются от нее в процессе роста сети. Но и те, кто используют сегментацию, часто вынуждены тратить много времени и сил на координацию между департаментами ИТ, ИБ, бизнеса, на обмен заявками и т.д.

В итоге на персонал служб ИТ и ИБ ложится значительная нагрузка, занимающая рабочее время рутинными, но ответственными и требующими большой концентрации внимания операциями. Типовые следствия:

- Растут риски ИБ из-за возможных ошибок и «дыр», возникающих в результате правок списков контроля доступа вручную.

- Растут риски сбоев бизнес-процессов из-за ошибок, возникающих в результате внесения изменений в конфигурации оборудования.

- Много времени уходит только лишь на поддержание сегментации в актуальном состоянии. Заниматься важными, но не срочными делами некогда, и зачастую они и не делаются. Уходит на рутину время, которое можно было бы использовать для решения стратегических, творческих задач — например, связанных с развитием сети, планированием, оптимизацией поддержки бизнес-процессов, оптимизацией работы сети и т.д. Как правило, времени не остается даже на поддержание документации в актуальном состоянии, что опять повышает риски ИБ и сбоев бизнес-процессов!

- Дольше time-to-market: уходит больше времени на запуск новых приложений или

достижение бизнес-результатов, в той или иной степени связанных с сегментацией

сети.

4. Что такое Cisco TrustSec и в чем отличие от традиционного подхода к сегментации?

TrustSec — это технология сегментации, разработанная компанией Cisco и позволяющая преодолеть рассмотренные выше трудности за счет автоматизации.

Как и в случае традиционных методов, Cisco TrustSec предполагает решение задачи помещения пользователя в нужную группу (задача 1, в терминологии TrustSec — Classification, классификация) путем аутентификации и авторизации пользователя по протоколу 802.1x с помощью сервера контроля доступа, в качестве которого выступает Cisco Identity Services Engine (Cisco ISE). Сервер Cisco ISE может проводить аутентификацию и авторизацию с использованием как внутренней базе данных пользователей, так и внешних каталогов, например Active Directory. TrustSec не требует применения каких-либо определенных типов учетных данных пользователей (user credentials) — возможны варианты, например MSCHAPv2, Generic Token Card (GTC), одноразовый пароль RSA и так далее. Также возможны альтернативные методы, такие как MAC Authentication Bypass, Web Authentication, Passive Identity (Easy Connect) на основе AD и т.п. Кроме того, доступны статические методы — на основе VLAN, IP-адресов, интерфейсов и т.п.

Но дальше подходы принципиально различаются. Cisco TrustSec предусматривает назначение трафику каждой закрытой группы пользователей соответствующей 16-битной метки безопасности (Security Group Tag, SGT) при подключении к сети, точнее, при входе в пределы домена TrustSec. Обычно это делается на коммутаторе доступа или другом устройстве на границе корпоративной сети.

Богатство возможностей классификации и назначения меток группам пользователей и подключениям всех типов — проводным, беспроводным, VPN, подключениям серверов в ЦОД и других организаций — позволяет создать на базе TrustSec единую, всеобъемлющую политику доступа для всех типов устройств и подключений (см. рис. 1).

Рис. 1. Cisco TrustSec позволяет создать единую, всеобъемлющую политику доступа для

всех типов устройств и подключений

Метка SGT назначается

динамически

Динамическое назначение меток — наиболее простой и эффективный способ достижения консистентности меток по всей сети.

сервером Cisco ISE или статически элементом сетевой инфраструктуры, а дальше TrustSec работает с метками.

В этом и заключается принципиальное отличие решения задачи изоляции трафика (задача 2, в терминологии TrustSec — Propagation, распространение). В традиционном подходе для этого необходимо создание виртуальной топологии для каждой группы. В TrustSec это не нужно, так как TrustSec предусматривает назначение трафику каждой группы метки SGT. Это избавляет от необходимости создания виртуальных топологий и значительно упрощает сеть: все закрытые группы пользователей могут работать на базе единой сетевой топологии.

Далее, TrustSec предлагает принципиально иное, более простое и эффективное, решение задачи контроля доступа (задачи 3, в терминологии TrustSec — Enforcement, применение политик). Традиционный подход предполагает применение списков контроля доступа, основанных на IP-адресах (ACL). TrustSec работает со списками контроля доступа, основанными не на IP-адресах, а на метках SGT. Эти списки называются Cisco TrustSec Security Group ACL (SGACL). Использование SGACL позволяет значительно упростить работу: вместо многочисленных и трудных в сопровождении ACL, основанных на IP-адресах, администраторы имеют дело с SGACL, основанными на метках групп и не зависящих ни от адресов, ни от наличия виртуальных топологий.

Эта концепция реализована в матрице TrustSec Policy сервера Cisco ISE. Вместо множества разрозненных списков контроля доступа администратор работает с централизованной матрицей (см. рис. 2). Ряды матрицы представляют собой группы-источники трафика (sources), колонки — группы-адресаты (destinations). Политики доступа задаются в ячейках-пересечениях в виде SGACL. Возможны как простейшие правила (permit/deny) для любого трафика), так и более сложные SGACL с детализацией разрешаемого и запрещаемого трафика аналогично тому, как это делается в ACL, только источники и адресаты определяются метками SGT, а не IP-адресами.

Рис. 2. Иллюстрация концепции матрицы доступа Cisco TrustSec Policy Management Matrix

Заполнять все ячейки матрицы необязательно — незаполненные клетки следуют политике Default Policy, которая может запрещать или разрешать по умолчанию весь трафик. Заполненные ячейки следуют настроенным в SGACL правилам, после которых выполняется Default Policy.

Концепция матрицы доступа и динамическое назначение меток позволяют реализовать

политику доступа централизованно, удобно, консистентно. TrustSec распространяет эту

политику по сети путем динамической передачи меток SGT и правил SGACL.

Метки SGT могут распространяться по сети тремя способами — от

узла к узлу

В поле Cisco Meta Data (CMD) заголовков фреймов или пакетов трафика. Поддерживаются технологии Ethernet (в т.ч. с MACsec IEEE 802.1ae), IPSec VPN, DMVPN, GETVPN.

в составе заголовков фреймов или пакетов передаваемого трафика (это метод inline), с помощью протокола SGT Exchange Protocol (SXP), работающего поверх TCP, или с помощью технологии Cisco Platform Exchange Grid (pxGrid).

Первый способ обеспечивает очень высокую масштабируемость и удобство, потому что метки передаются вместе с трафиком, но устройство должно иметь возможности работы с метками, внедренными во фреймы или пакеты. Это доступно не всегда, особенно в случае работы с метками в составе фреймов Ethernet, требующими аппаратной реализации в интегральных микросхемах (ASIC). Кроме того, реализацию TrustSec могут иметь не все устройства сети и тогда может возникнуть задача объединения «изолированных областей» TrustSec между собой. В таких случаях можно воспользоваться вторым способом — передачей меток по протоколу SXP. Третий способ — на базе pxGrid — обеспечивает интеграцию с другими решениями информационной безопасности Cisco и ее партнеров.

На данный момент Cisco реализовала технологию TrustSec уже в десятках линеек своих продуктов, включая коммутаторы для корпоративных и промышленных сетей, центров обработки данных, межсетевые экраны, маршрутизаторы, контроллеры БЛВС и т.д. Кроме того, хотя TrustSec и является фирменной разработкой Cisco, в 2014 г. Cisco опубликовала информационный драфт IETF с описанием протокола Source-group tag eXchange Protocol (SXP), чтобы открыть функционал TrustSec и другим вендорам.

Что касается распространения правил SGACL, то элементы сетевой инфраструктуры автоматически загружают их с сервера Cisco ISE. Когда администратор вносит изменения в политики TrustSec, он может немедленно распространить их по сети, воспользовавшись push-командой в интерфейсе Cisco ISE. Кроме того, есть возможность обновить политику TrustSec локально на устройстве с помощью команды в CLI. Устройства также периодически обновляют политики по мере истечения их времени жизни (expiry timeout).

Рис. 3. Пример применения политики TrustSec

Рассмотрим применение политики TrustSec на примере (см. рис. 3). Пользователь Алиса подключилась к сети, прошла аутентификацию и авторизацию на сервере Cisco ISE и по результатам авторизации была назначена в группу 5 (Marketing). Коммутатор доступа назначает пакетам, поступающим в сеть от ее компьютера, метку SGT 5. Предположим для простоты, что все изображенные на рисунке коммутаторы охвачены доменом TrustSec, а политики TrustSec применяются на интерфейсах коммутатора Nexus_SGACL, к которым подключены коммутаторы Nexus1 и Nexus2 (хотя политики могут применяться и на других маршрутизируемых и коммутируемых интерфейсах домена TrustSec). Администратор настроил на Cisco ISE и распространил в домене TrustSec политику доступа, изображенную в таблице на рис. 3.

Предположим, компьютер Алисы отправил IP-пакет серверу группы HR, относящемуся к группе HR. Пакет передается через сеть и приходит на коммутатор Nexus_SGACL, который применяет уже загруженную с сервера Cisco ISE политику. Как мы помним, матрицу доступа надо читать по мнемоническому правилу «слева-направо-снизу-вверх», поэтому представленная в примере политика предусматривает Deny для всего трафика группы Marketing (метка 5), направленного адресатам группы HR (метка 20). Поскольку сервер HR с адресом 10.1.100.52 принадлежит группе HR, коммутатор удаляет пакет Алисы, выполняя таким образом требование политики сегментации.

Коммутаторы применяют SGACL аппаратно на скорости канала связи, поэтому фильтрация на базе меток не влияет на производительность коммутации.

Подробно ознакомиться с деталями настройки политик TrustSec на сервере Cisco ISE можно в технической документации. Также в документации можно найти и подробные сведения о настройке TrustSec на элементах сетевой инфраструктуры, например коммутаторах Catalyst. На сайте Cisco доступны и Design Guides по теме TrustSec.

Таким образом, Cisco TrustSec предлагает динамическое распространение политик контроля доступа в рамках всей сети, в том числе возможность охватить все виды доступа в сеть — проводные, беспроводные, VPN — в рамках единой, централизованной политики.

Cisco TrustSec охватывает не только сетевую инфраструктуру и сервер Cisco ISE. Благодаря интерфейсу pxGrid TrustSec интегрируется с другими решениями Cisco (и ее партнеров), например Cisco Firepower, Cisco Web Security Appliance (WSA), Cisco Stealthwatch и т.д. В частности, такая интеграция позволяет создать на базе меток SGT весьма тонкие и гранулярные политики доступа к приложениям и микроприложениям, пользуясь арсеналом функций межсетевых экранов следующего поколения Cisco Firepower. Другой пример — применение на базе меток SGT разных привилегий доступа к веб-ресурсам с помощью Cisco WSA. Третий пример – разработка политик Stealthwatch для борьбы с направленными угрозами с учетом принадлежности пользователя к той или иной группе SGT. Четвертый пример — частный случай возможностей решения Cisco Rapid Threat Containment. В этом примере Cisco Stealthwatch или Cisco Advanced Malware Protection выявляют угрозу ИБ (например, инфицированный компьютер) и передают на Cisco ISE запрос на ограничение доступа данного компьютера с помощью инструментария TrustSec (динамическое помещение в карантинную группу).

Кроме того, TrustSec, по сути являясь технологией программно-определяемой сегментации, интегрируется с архитектурой программно-определяемого ЦОД Cisco Application Centric Infrastructure (ACI). Интеграция устанавливает взаимное соответствие между закрытыми группами пользователей, сегментированных с помощью меток SGT, и приложениями с их компонентами, сегментированными на группы Endpoint Groups (EPG) технологии ACI. В результате появляется возможность создать сквозные программно-определяемые политики безопасности, охватывающие и сеть, и ЦОД.

Обе технологии — TrustSec и ACI — направлены на оптимизацию и автоматизацию процессов в областях безопасности и ЦОД. В этом смысле технологии взаимно дополняют друг друга и, когда используются вместе, предлагают дополнительные синергетические выгоды.

5. Как Cisco TrustSec может помочь бизнесу?

Рассмотрим ряд типовых задач департаментов ИТ и ИБ и сравним ожидаемые результаты от решения этих задач в сценариях сети, в которой сегментация реализована на базе традиционных методов (условно назовем ее сеть AS-IS) и сети с сегментацией на базе технологии Cisco TrustSec (сеть TO-BE).

Для определенности предположим, что в обоих сценариях пользователи помещаются в нужную группу (задача 1) в результате аутентификации и авторизации 802.1x на RADIUS-сервере с использованием службы каталогов Active Directory. Таким образом, решение этой задачи в обоих сценариях принципиально не отличается.

Но изоляция трафика пользователей (задача 2) реализуется в сети AS-IS путем создания виртуальных топологий или применения ACL, а в сети TO-BE — путем назначения фреймам меток SGT.

Контроль доступа (задача 3) в сценарии сети AS-IS реализуется с помощью ACL, а в сценарии сети TO-BE — с помощью Security Group ACL (SGACL), динамически распространяющихся по сети с сервера Cisco ISE.

Исходим из того, что оборудование сети в сценарии AS-IS поддерживает необходимые технологии виртуализации, а в сценарии TO-BE — функционал TrustSec.

Рассмотрим эти типовые задачи.

5.1. Рутинные операции по созданию / изменению / удалению

списков контроля доступа (ACL)

К задачам этого вида относятся операции, связанные с контролем доступа уже имеющихся пользователей к ресурсам сети.

В случае исходной сети (AS-IS) задача решается путем ручных правок списков контроля доступа (ACL), настроенных на одном или на многих элементах сетевой инфраструктуры. Особенно много правок может потребоваться в случае, когда ACL используются как для изоляции трафика (вместо виртуальных топологий), так и для контроля доступа.

Чтобы совладать с большим количеством ACL в рамках традиционного подхода, можно попытаться централизовать их применение к трафику. Для этого потребуется, во-первых, реализовать виртуальные топологии для изоляции трафика закрытых групп пользователей (решение задачи 2), а во-вторых, реализовать обмен трафиком между этими топологиями и применение ACL (решение задачи 3) в минимально приемлемом количестве точек сети.

Подобная централизация обмена трафиком может помочь уменьшить количество ACL, но не устраняет проблемы традиционного подхода полностью. Кроме того, она способствует возникновению дополнительных «бутылочных горлышек» в сети, а также снижению оптимальности маршрутов трафика между группами. Неоптимальные пути трафика между группами могут появиться оттого, что трафику нужно обязательно пройти через точку обмена, которая может и не быть на кратчайшем пути. Разница между кратчайшим и фактическим путями в некоторой англоязычной литературе называется

network stretch.

White, Russ and Tantsura, Jeff. Navigating Network Complexity: Next-generation Routing

with SDN, Service Virtualization, and Service Chaining. (Chapter 5. Design Complexity).

Indianapolis, IN: Addison-Wesley Professional, 2016. Print.

with SDN, Service Virtualization, and Service Chaining. (Chapter 5. Design Complexity).

Indianapolis, IN: Addison-Wesley Professional, 2016. Print.

В целом, применение политик обычно увеличивает network stretch.

В сети с TrustSec (TO-BE) решение задачи автоматизируется. Контроль доступа к ресурсам реализуется путем настройки матрицы TrustSec Policy Management Matrix, централизованной на сервере контроля доступа Cisco ISE. Политики доступа динамически распространяются по элементам сетевой инфраструктуры и реализуются в SGACL.

Также отпадает необходимость задавать определенные ACL на соответствующих интерфейсах, как было в сети AS-IS. Вместо этого на интерфейсах активируется применение политик TrustSec, но сами правила SGACL устройства получают динамически. Поэтому больше нет необходимости централизовать обмен трафиком между группами, его можно сделать распределенным. В результате появляется возможность снизить network stretch, оптимизировать пути обмена трафиком между группами, уменьшить количество «бутылочных горлышек».

Таким образом, TrustSec предлагает:

- Значительное снижение затрат труда и времени на внесение изменений.

- Значительное снижение вероятности недоступности приложений, связанных с ними

сбоев бизнес-процессов и инцидентов ИБ, возникающих из-за ошибок в конфигурации ACL и прочих проявлений «человеческого фактора». - Немедленное вступление в силу новых политик доступа.

- Изменение статического контроля доступа на динамический.

- Автоматизированную сегментацию сети.

- Косвенную оптимизацию путей передачи трафика между группами пользователей.

5.2. Создание / изменение / удаление ресурсов и закрытых групп

пользователей

Задачи этого типа могут быть связаны с созданием или удалением закрытых групп пользователей, запуском или удалением ресурсов сети, опирающихся в своей работе на сегментацию, изменением географического охвата групп пользователей. Такие задачи могут возникать в том числе в рамках концепции «agile office».

5.2.1. Создание / удаление закрытых групп пользователей

В сценарии сети AS-IS закрытые группы пользователей реализуются путем создания виртуальных топологий с помощью таких средств, как VLAN, VRF, MPLS VPN, туннели и т.п. Альтернативным вариантом является применение ACL и для сегментации, и для контроля доступа.

Добавление новых групп или удаление старых требует значительных затрат времени и ручного труда, а также часто связано с ошибками в настройке и простоями бизнес-процессов из-за «человеческого фактора».

В сценарии сети с TrustSec (TO-BE) добавление или удаление закрытой группы пользователей реализуется путем создания или удаления метки группы (SGT) на сервере Cisco ISE и назначения пользователей в нужные группы. При этом изменения в конфигурации сети, как правило, не требуются.

В результате TrustSec обеспечивает:

- Значительный выигрыш времени обслуживающего персонала, который можно использовать не на рутину, а на решение более творческих, стратегических задач, на которые часто не хватает времени (например, планирование развития сети, подготовка и актуализация документации, оптимизация настроек сетевого оборудования и т.п.).

- Значительное ускорение запуска новой закрытой группы пользователей или нового

бизнес-процесса, опирающегося на сегментацию сети. - Предотвращение ошибок, которые могут возникать при выполнении большого числа рутинных операций. Проверить матрицу доступа (как в рабочем порядке, так и в процессе формального аудита) гораздо проще, чем сотни записей ACE, распределенных между десятками списков ACL.

5.2.2. Изменение географического охвата групп пользователей

Сценарий предполагает изменение географического охвата закрытых групп пользователей. Например — включение в группу пользователей из другого здания, офиса в другом городе, физические перемещения групп пользователей при переезде или изменениях в составе отделов, в рамках концепции «agile office» и т.п.

В сценарии сети AS-IS недостаточно единожды выполнить комплекс работ по сегментации — объединить VLAN’ы и VRF’ы в виртуальные топологии, применить ACL (возможно, на многочисленных сетевых интерфейсах) и т.п. Подобные работы необходимо проводить и в дальнейшем, при изменениях в политике сегментации.

Поэтому если изначально реализовать сегментацию для всех групп по всей сети, за это придется платить еще более высокой трудоемкостью эксплуатации. Казалось бы, можно снизить остроту проблемы, если внедрить сегментацию в сети лишь частично, прокладывая виртуальные топологии только в те части сети и для тех групп, которые там необходимы в данный момент. Но когда требования к географии групп поменяются, за это придется расплачиваться дополнительными затратами времени и труда на внедрение сегментации в нужной области сети — трудоемкими изменениями конфигурации и связанными с ними ошибками в настройке и простоями бизнес-процессов.

TrustSec в сценарии сети (TO-BE) позволяет свести затраты труда администраторов практически к нулю. TrustSec внедряется в сети один раз, даже на этом этапе требуя гораздо меньших трудозатрат, чем создание виртуальных топологий и/или множества ACL на элементах сетевой инфраструктуры. И TrustSec не требует перенастройки оборудования при изменениях политик. Поэтому соображения трудоемкости эксплуатации не мешают реализовать TrustSec во всей сети изначально, при ее создании или модернизации.

Но все же если при изменении географии групп пользователей оказывается, что по каким-либо причинам TrustSec изначально не внедрен в нужной части сети, это можно сделать быстрее, чем в сценарии AS-IS, путем применения набора команд, единого для всех групп пользователей и не зависящего от их количества.

Если же TrustSec уже внедрен в нужной части сети, то со стороны администраторов не требуется вообще никаких действий по перенастройке оборудования, потому что политики TrustSec распространяются по сети динамически.

5.3. Предотвращение инцидентов ИБ

TrustSec позволяет реализовать сегментацию пользователей и контроль доступа с гораздо более высокой скоростью и гранулярностью, чем базовые средства сети AS-IS.

Эффект от внедрения TrustSec тем больше, чем больше динамики в конфигурации закрытых групп пользователей компании, потому что TrustSec автоматизирует эти изменения вместо трудоемкой ручной работы.

Также эффект от TrustSec тем больше, чем более востребована гранулярность сегментации пользователей на группы. В случае традиционной сегментации на базе виртуальных топологий чем больше групп пользователей, тем больше топологий и тем выше трудоемкость. В результате количество топологий (и групп пользователей) может оказаться не оптимальным с точки зрения безопасности, а меньшим — чтобы достичь компромисса между безопасностью и трудоемкостью. В свою очередь, такой компромисс уже идет не на пользу безопасности. Благодаря автоматизации TrustSec устраняет это ограничение и позволяет разделить пользователей именно на такое количество групп, какое будет оптимально именно с точки зрения безопасности.

TrustSec позволяет создать единую, всеобъемлющую политику доступа для всех типов устройств и подключений, тем самым помогая обеспечить высокий уровень безопасности. Очень серьезные дополнительные возможности открывает интеграция TrustSec с другими решениями информационной безопасности благодаря технологии pxGrid.

Кроме того, TrustSec обеспечивает повышенный уровень безопасности за счет строгой взаимной аутентификации элементов сетевой инфраструктуры и возможности шифрования трафика на канальном уровне.

Благодаря описанным преимуществам Cisco TrustSec позволяет значительно снизить вероятность и ущерб, связанные с инцидентами информационной безопасности.

5.4. Устранение последствий / расследование инцидентов ИБ

Благодаря преимуществам, описанным в разделе 5.3, TrustSec также предлагает значительный выигрыш при устранении последствий и расследовании инцидентов ИБ.

5.4.1. Ограничение ущерба / распространения инфекции

Так как TrustSec позволяет сегментировать пользователей на закрытые группы гораздо более гранулярно, чем традиционные методы, то в случае возникновения инцидента ИБ (например, при проникновении злоумышленника или попадании инфекции в сеть) ожидаемый ущерб будет гораздо меньше, чем в сети AS-IS.

Кроме того, по этой причине TrustSec сэкономит время персонала на устранение последствий инцидента.

Другое преимущество — TrustSec позволит устранить последствий инцидента, сохраняя доступ пользователей в сеть за счет их переноса в отдельную изолированную группу. Это особенно важно, когда речь идет о VIP-пользователях. Например, появляется возможность устранить последствия заражения компьютеров топ-менеджмента, сохранив их доступ в сеть, причем с минимальными рисками для незараженных компьютеров.

5.4.2. Ускорение расследования инцидентов ИБ

Так как TrustSec позволяет реализовать гораздо более гранулярную сегментацию пользователей, чем в случае сети AS-IS, расследование инцидентов потребует анализа меньшего количества устройств. В результате можно значительно ускорить и облегчить расследование инцидентов информационной безопасности.

6. Заключение

Для современного бизнеса характерна все большая динамика. Сеть, а также реализованные в ней политики, должны оперативно подстраиваться под изменяющиеся требования бизнеса. Изменения в политике безопасности, требующие для своей реализации дни или недели, все реже устраивают бизнес.

Критически важна и надлежащая работа бизнес-процессов, опирающихся на сеть и зависящих от сегментации. Любые изменения политики сегментации должны быть реализованы не только быстро, но и надежно.

Поэтому традиционные средства сегментации, рассмотренные в статье, уже не отвечают запросам бизнеса сегодняшнего и завтрашнего дней. Поддержать эти запросы можно с помощью современной технологии сегментации сети — Cisco TrustSec.

TrustSec отвечает современным требованиям бизнеса и предлагает инструментарий, реализующий изменения среды сегментации быстро и надежно за счет автоматизации и сведения к минимуму «человеческого фактора».

В итоге Cisco TrustSec предлагает бизнесу

выигрыш,

Дополнительную информацию можно найти в отчете Forrester Consulting с анализом общего экономического эффекта от внедрения TrustSec, опубликованном в сентябре 2016 г.

как минимум, в трех областях:

- Деньги. Выраженный в деньгах эффект Expected Value за счет снижения рисков ИБ и снижения рисков простоев бизнес-процессов.

- Человеко-часы. Выраженный в человеко-часах выигрыш рабочего времени персонала за счет снижения объемов рутинной работы. Появляется возможность сосредоточиться на решении стратегических, творческих задач, которые часто откладываются или вообще не выполняются.

- Время. Выраженное в неделях или днях общее ускорение запуска новых сервисов / приложений и получения бизнес-результатов, в той или иной степени опирающихся на сегментацию сети.

Поделиться с друзьями

Pave1

Все это круто конечно.

Но вряд ли будет массово востребовано, пока будет оставаться махровой проприетарщиной…

RuIvanov

Trustsec давно перестал быть проприетарным — есть драфт RFC https://tools.ietf.org/html/draft-smith-kandula-sxp-05

и эталонная реализация в рамках Open DayLight — https://wiki.opendaylight.org/view/SXP:Main

Исходники доступны здесь: https://github.com/opendaylight/sxp