Зачастую, одно из первых архитектурных решений, принятых в начале разработки вашего сайта — будет использование email + password для авторизации пользователя. Эта связка прочно засела в наши головы, и мы уже на задумываемся, зачем мы заставляем людей придумывать пароль. Мы привыкли так делать.

Но давайте подумаем, возможно, вашим пользователям не нужны пароли.

Одно из возможных решений, это использовать OAuth 2.0, но не у всех пользователей может быть аккаунт в социальной сети и желание его использовать на вашем ресурсе.

Но как-же тогда избавиться от пароля? На этот вопрос, я и попробую ответить в статье.

А в чем проблема?

Единственный защищенный пароль — это тот, который вы не в силах запомнить.

Troy Hunt

Сам по себе пароль уже является проблемой. Он не выгоден, ни вам, ни вашим пользователям.

Для владельца сайта пароль не выгоден тем, что его хранение создает дополнительную уязвимость в системе. Каким бы сильным ни был ваш хеширующий алгоритм (и упаси вас господь, не использовать его) рано или поздно он станет пустяком для новых GPU, а в последствии и CPU. А если ваша база данных утечет в сеть, то это нанесет колоссальный удар по вам и вашим посетителям. Без паролей же база становится в разы менее лакомой добычей.

Для посетителей вашего сайта, пароль — это дополнительные трудности. Неопытные пользователи будут лишний раз использовать свой "обычный" пароль, повышая риск потерять его. А продвинутые пользователи будут вынуждены придумывать специальный пароль для вашего сайта или пользоваться менеджером паролей.

Сам по себе феномен менеджеров паролей, это уже костыль, который должен нам был показать всю не востребованность и неэффективность повсеместного использования паролей.

Помимо этого, вы можете дополнительно отравить жизнь вашим пользователям, заставив их периодически менять их, или запретить / заставить использовать специальные символы.

Как же быть?

Ответ — не использовать пароли. Вам достаточно знать только email пользователя.

При регистрации на сайте, вы так или иначе завязаны на пользовательской почте. Вы высылаете на нее письма с подтверждением, что пользователь является владельцем аккаунта; вы используете его для сброса пароля.

Сброс пароля уже звучит как оксюмороном. Ведь для того, чтобы задать новый пароль достаточно лишь получить письмо на email. Все. Так и зачем же вы заставляли пользователя придумывать пароль, менять его и использовать только угодные вам символы?

Ведь чтобы авторизовать пользователя, вам достаточно выслать ему на почту письмо со сгенерированной ссылкой, как при подтверждении аккаунта. Этого хватит чтобы авторизовать пользователя.

Да и современные email сервисы в разы более защищены и подготовлены к атакам, чем регулярный сайт с котиками. Доверьте хранение и защиту пароля профессионалам.

Решение

Рассмотрим пример простого сайта с PostgreSQL в качестве базы данных.

Нам будет достаточно двух таблиц (с минимальным набором полей):

users:

| Имя поля | Тип данных | Атрибуты |

|---|---|---|

| id | serial |

PRIMARY KEY |

varchar(320) |

UNIQUE |

sign_in_requests:

| Имя поля | Тип данных | Атрибуты |

|---|---|---|

| id | serial |

PRIMARY KEY |

varchar(320) |

||

| token | uuid |

UNIQUE |

| request_ip | varchar(45) |

|

| activated_at | timestamp |

NULLABLE |

| expired_at | timestamp |

Несколько комментариев на счет таблиц:

- Таблица sign_in_requests может (и должна) быть общей с "Sign Up" таблицей, т.к. в этой системе их роль идентична.

- Исходя из пункта выше, в sign_in_requests отсутствуют внешние ключи, а поле email дублируется.

- token не обязан быть uuid'ом, вы можете сделать и более короткие токены, которые можно даже ввести вручную. Но в этом случае вероятность коллизии и его надежность могут значительно ухудшиться.

- request_ip — опциональное поле, используется только для rate limit'а, или дальнейшего выяснения причин.

Процесс авторизации весьма прост:

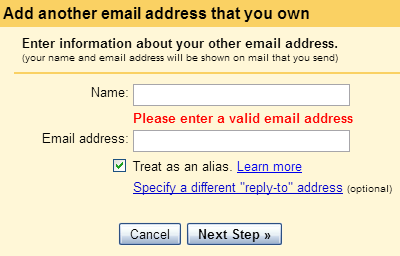

- Пользователь вводит свой email и делает запрос.

- Вы генерируете sign_in_request, и высылаете на почту пользователя ссылку вида:

https://example.com/signin/callback/email/{{token}}. - Пользователь, перейдя по этой ссылке делает запрос к вашей базе на наличие такого token'а.

- Если такой токен есть, он не просрочен, не использован, и он последней с таким email (опциональная защита от Brute Force), то считаем, что все хорошо.

- Выставляем

activated_at=now(), чтобы предотвратить множественное использование токена. - Далее, все так-же, как и в системе с паролями, вы можете дать пользователю cookie / JWT / etc.

В качестве защиты от спама письмами, можно сделать рейт лимит, или не высылать письмо чаще чем раз в 10 минут.

Для кого?

Кому стоит использовать данную технику:

- Подавляющему большинству сайтов в интернете, в том числе блогам / новостным сайтам / форумам.

- Корпоративным сайтам, где ваши пользователи уже используют вашу внутреннюю почту.

- Сервисам, который используется периодически, но не часто: сайт интернет провайдера / оплата услуг на месяц.

И не стоит использовать данную технику:

- Когда вы сами являетесь email сервисом.

- Ваш основной клиент — это мобильное приложение / Smart TV / IoT. В этом случае, возможно, стоит оставить опциональную возможность использования пароля.

Финальные слова

Хотя, идея с отказом от пароля выглядит дико и непривычно, на первый взгляд, взамен она может дать ряд преимуществ, и облегчить жизнь вам и вашим пользователям.

Источник изображения: https://pixabay.com/en/padlock-grunge-rusty-rusting-76866/

Комментарии (497)

Sultansoy

29.10.2017 02:37Не знаю, на сколько это будет удобно, лично мне не очень хочется за каждой рабочей машиной заходить на почту. А на работе в день по несколько раз приходится менять компы.

Интересная идея сделать как в мессенджерах, через смс, но это дорого, как я понимаю.

SuperPaintman Автор

29.10.2017 02:38В целом, никто не мешает слать временны пароль на почту пользователю. Но тогда TTL такого запроса должна стать в разы короче, либо нужно будет сделать лимит на попытки ввода токена.

А СМС, да они в разы дороже, чем отправка письма.

shir

29.10.2017 11:30смс менее защищенные чем email (например к ним имеют доступ те же гос. спец. службы). Так что если делать привязку через телефон то какой-нить Authy.

lair

29.10.2017 02:42Круто, теперь, чтобы залогиниться в сервис в интернет-кафе, мне надо засветить там свой пароль от почты. Спасибо, нет.

(я уж молчу о том, что я не на каждом сайте хотел бы светить свой емейл)

SuperPaintman Автор

29.10.2017 02:44А разве входя через email + password, вы не светите email?

lair

29.10.2017 02:45А разве я обязан вводить там реальный емейл?

SuperPaintman Автор

29.10.2017 02:47Некоторые сервисы не пустят вас, пока вы не подтвердите email. Следовательно, не войдя в него, вы не сможете этого сделать.

lair

29.10.2017 02:50Ну так одноразовые емейлы же для этого и придуманы.

SuperPaintman Автор

29.10.2017 02:51А что мешает использовать одноразовый Email в этой схеме?

lair

29.10.2017 02:54То, что он протухнет через десять минут после регистрации, и любые попытки в следующий раз выслать на него ссылку обречены.

SuperPaintman Автор

29.10.2017 02:55Согласен, если вы намерены использовать этот аккаунт долгое время, то потеря доступа к email, повлечет и потерю аккаунта.

С другой же стороны, использовать временную почту для важных учеток — не очень хорошая идея.

lair

29.10.2017 02:57Хотя, если вы намерены использовать этот аккаунт долгое время, то потеря доступа к email (а временная почта это и подразумевает), повлечет и потерю аккаунта.

Почему?

С другой же стороны, использовать временную почту для важных учеток — не очень хорошая идея.

Вы же предлагаете свой подход не только "для важных учеток", а везде?

SuperPaintman Автор

29.10.2017 03:00Почему?

"Почему" потеряете доступ? Я не совсем понял этот вопрос.

Вы же предлагаете свой подход не только "для важных учеток", а везде?

Я предлагаю его как одну из альтернатив, дабы избавить пользователя от огромного количества паролей.

lair

29.10.2017 03:01"Почему" потеряете доступ? Я не совсем понял этот вопрос.

Да, почему может случиться потеря эккаунта.

Я предлагаю его как одну из альтернатив, дабы избавить пользователя от огромного количества паролей.

… ценой понижения безопасности и удобства. Спасибо, но, как говорилось выше, нет.

SuperPaintman Автор

29.10.2017 03:06Да, почему может случиться потеря эккаунта.

Почта протухнет, следовательно вы не сможете выслать на нее письмо с ссылкой на вход. Считайте, потеряли аккаунт. Разве что в саппорт писать.

… ценой понижения безопасности и удобства

А чем, помимо возможности использования одноразовых email, этот вариант менее безопасный?

lair

29.10.2017 03:07Почта протухнет, следовательно вы не сможете выслать на нее письмо с ссылкой на вход

Вы про свою систему говорите, или про существующие?

А чем, помимо возможности использования одноразовых email, этот вариант менее безопасный?

Я же уже говорил: чтобы залогиниться в сервис на чужом компьютере, необходимо зайти на нем в свою почту. Это уязвимость.

SuperPaintman Автор

29.10.2017 03:15Вы про свою систему говорите, или про существующие?

Да я все, про описанную систему выше говорю.

Я же уже говорил: чтобы залогиниться в сервис на чужом компьютере, необходимо зайти на нем в свою почту. Это уязвимость.

Да, но не большая, чем зайти даже с временной почтой и паролем.

А временные пароли по СМС / Google Authenticator / прочие 2fa могут решить эту проблему с почтой.

Да и не припомню, чтобы за последние пару лет мне хотелось авторизоваться в блоге с чужого компьютера.

lair

29.10.2017 03:19Да я все, про описанную систему выше говорю.

В вашей системе — да, так работать не будет. И это большая проблема.

Да, но не большая, чем зайти даже с временной почтой и паролем.

Эм, вы не с тем сравниваете. Сравнивать надо "мы зашли на сервис, введя почту (в худшем случае) и пароль от этого сервиса" с "мы зашли на сервис, введя почту и пароль от почты".

А временные пароли по СМС / Google Authenticator / прочие 2fa могут решить эту проблему с почтой.

Не могут. Чужой компьютер позволяет воспользоваться открытой сессией для разных странных нужд.

Да и не припомню, чтобы за последние пару лет мне хотелось авторизоваться в блоге с чужого компьютера.

Вам не приходилось, а я несколько раз за рубежом пользовался интернет-кафе и общими компьютерами в отелях.

HeadR

29.10.2017 04:10Чужой компьютер позволяет воспользоваться открытой сессией для разных странных нужд.

Элементарные правила безопасности никто не отменял. Режим инкогнито, выход из аккаунта — для кого это всё? Есть сомнения в чистоте компьютера (кейлоггеры и т.п.) — найдите другой.

lair

29.10.2017 11:36+1Режим инкогнито, выход из аккаунта — для кого это всё?

Это все не помогает, если компьютер скомпрометирован.

Есть сомнения в чистоте компьютера (кейлоггеры и т.п.) — найдите другой.

Зачем мне это усложнение, если я не настолько дорожу данными сервиса, в который логинюсь?

Swiftarrow7

29.10.2017 13:43+2Мужик, если компьютер «скомпроментирован», то либо ты странный (вот на «скомпроментирован»'ном компьютере тебе не чего не поможет, чес слово такой бред несёте !), либо ты думаешь, что пароль и почта, и более того тут говориться о менеджерах паролей, не помогут! Как ты блин собираешься в кафе авторизоваться, когда у тебя все пароли в менеджере?

Говоришь надо всё равно логиниться через почту? А когда это у нас общественные компа, да и любые другие, кроме своего, стали вдруг безопасными?

P.s. не то чтобы я не доверяю любым компам, но как минимум используют режим инкогнито и отключаю всякие куки и все свои учётки активирую с помощью смс на телефон, но я это могут делать и без пароля! А идея замены на сообщение на почту как одна из функций мне лично нравится, особенно когда я сижу дома и мне лень тянуться до телефона!

lair

29.10.2017 13:48Как ты блин собираешься в кафе авторизоваться, когда у тебя все пароли в менеджере?

Легко и просто: открыл менеджер на телефоне, вбил пароль в компьютер.

Говоришь надо всё равно логиниться через почту?

Нет, я говорю, что через почту логиниться не надо.

Swiftarrow7

29.10.2017 15:11Ну не логинься! Кто-то запрещает? Автор статьи говорил не про замену для всех, а для тех кому эта фича полезна, тому кому лень постоянно вводить пароль!

Для сравнения, сейчас ни кто ни заставляет вас использовать для входа смс подтверждение через телефона, но фича то есть!

Да и как по мне это удобнее чем смс на телефон, в том отношении, что я и так сижу за компом в браузере, открыть почту и посмотреть код, как например это сделано в том же Steam, не так уж и затратно по времени! А вот брать телефон, скорей всего у вас тоже так, снимать блокировку, открывать сообщение и потом вводить этот код ручками…

Полезность каждый определяет для себя сам, но как минимум — это полезная фича =)

lair

29.10.2017 15:12Ну не логинься! Кто-то запрещает?

Автор, который утверждает, что пользователям не нужны пароли.

Для сравнения, сейчас ни кто ни заставляет вас использовать для входа смс подтверждение через телефона, но фича то есть!

Вы, видимо, не слышали про принудительную двухфакторную аутентификацию в онлайн-банках?

Swiftarrow7

29.10.2017 15:24Автор, который утверждает, что пользователям не нужны пароли.

Всем? Автор может так и считает, но я нет. Для меня это просто полезная фича в некоторых сервисах =)

Вы, видимо, не слышали про принудительную двухфакторную аутентификацию в онлайн-банках?

Серьёзно? То есть имея приложения для банкинга вы полезете на свой личный кошиль через хрен пойми как защищённый комп?

Зачем мне это усложнение, если я не настолько дорожу данными сервиса, в который логинюсь?

То есть ваш банковский счёт для вас это несерьёзно? Можете пояснить или я не понял, вы вроде писали, что логинетесь на сервисы данными на которых вы не дорожите, тогда зачем сейчас говорить про онлайн банки? Добавлю, что приложения на телефоне (банкинг) не плохо так защищает!!! В принципе заходите через браузер компа почти не нужно! Могу ошибаться, т.к. не пользуюсь пока!

lair

29.10.2017 15:29Всем?

Статья написана так, как если бы всем.

Серьёзно? То есть имея приложения для банкинга вы полезете на свой личный кошиль через хрен пойми как защищённый комп?

Серьезно. Не подменяйте контекст, вы написали "никто не заставляет использовать смс-подтверждение" — я вам привел пример (и их много) сервисов, которые заставляют. Я вам больше того скажу, иногда приходится именно так и делать (потому что приложение для банкинга должно где-то стоять, а у этого "где-то" может не быть интернета), и вот как раз здесь принудительное подтверждение каждой операции очень помогает.

Можете пояснить или я не понял, вы вроде писали, что логинетесь на сервисы данными на которых вы не дорожите, тогда зачем сейчас говорить про онлайн банки?

Да ровно потому, что единственное, что можно украсть, когда я зашел в (хорошо сделанный) онлайн-банк — это информацию о том, где и сколько у меня денег и историю транзакций. Провести операцию без моего ведома нельзя (или очень сложно). Хотя, впрочем, я предпочту этого не делать, конечно.

Добавлю, что приложения на телефоне (банкинг) не плохо так защищает!!! В принципе заходите через браузер компа почти не нужно! Могу ошибаться, т.к. не пользуюсь пока!

Вот вы попробуйте попользоваться, когда вы находитесь в зарубежной поездке без вай-фая и сотового интернета, узнаете много интересного.

Swiftarrow7

29.10.2017 16:18-1Не подменяйте контекст, вы написали «никто не заставляет использовать смс-подтверждение» — я вам привел пример (и их много) сервисов, которые заставляют.

Во-первых не подменяю, т.к. мы с вами говорили о сервисах, данные которых для вас не важны, с этого я и начал! Во-вторых банк — это хоть и сервис, но всё таки данные там крайне важны!

Я вам больше того скажу, иногда приходится именно так и делать (потому что приложение для банкинга должно где-то стоять, а у этого «где-то» может не быть интернета), и вот как раз здесь принудительное подтверждение каждой операции очень помогает.

Вот вы попробуйте попользоваться, когда вы находитесь в зарубежной поездке без вай-фая и сотового интернета, узнаете много интересного.

Ездил не заграницу, а по России пользовался нормально. Понимаю, что Россия != Заграница, но разве нельзя купить сим-карту? Извините, но мне кажется вы тяните проблемы, которые решаются.

Если говорить о логине в банк, то вы предоставляете, скорей всего почту и пароль. Вернусь, вы всё равно подставляете важные для вас данные!

Я бы купил в аэропорту сим-карту или почитал в сети как обстоят дела с интернетом в той стране в которую лечу!

Да насчёт организованности банкинга, я вам полностью согласен. Данные передаются зашифрованными и боятся, что кто-то получит к ним доступ, не нужно, т.к. другого способа защиты попросту нет =)

P.s. Вообще есть =) Наличные деньги в сумке или потайном кармане всегда безопасней карты =)

lair

29.10.2017 16:23Во-первых не подменяю, т.к. мы с вами говорили о сервисах, данные которых для вас не важны, с этого я и начал!

Так и надо было писать "никто из сервисов, данные которых для вас не важны, не заставляет пользоваться смс-подтверждениями". Впрочем, все равно не уверен, что это правда.

Ездил не заграницу, а по России пользовался нормально. Понимаю, что Россия != Заграница, но разве нельзя купить сим-карту?

Не везде можно. Не везде есть покрытие. Иногда просто жалко денег.

Если говорить о логине в банк, то вы предоставляете, скорей всего почту и пароль.

Нет, конечно. Уникальный идентификатор (в ВТБ24 — вообще цифровой) и пароль.

Я бы купил в аэропорту сим-карту

У вас много лишних денег? Ну вот купили вы сим-карту, залезли в Porthcarno, а там хрен вам, а не мобильное покрытие. А вот проводочек протянут.

Наличные деньги в сумке или потайном кармане всегда безопасней карты

Очевидно, нет. Объяснять надо?

muxa_ru

29.10.2017 17:31Вот вы попробуйте попользоваться, когда вы находитесь в зарубежной поездке без вай-фая и сотового интернета, узнаете много интересного.

Если не секрет, что это за интернет-кафе такое, где нет возможности подключить смартфон по вайфаю?

lair

29.10.2017 17:33Обычный принт-шоп в Севилье, неподалеку от Архива Индий.

muxa_ru

29.10.2017 17:44Ну вот мой пример: перед походом в принтшоп в Петрозаводске, я залил нужный мне файл на флэшку и в интернет.

Придя в принтшоп я просто продиктовал адрес и они скачали мой файл. Флэшка не понадобилась.

Вводить какие либо пароли на их компьютерах — не понадобилось.

А какой Ваш кейс, если не секрет?

lair

29.10.2017 17:46Ниже уже описал. Отличие от вашего в том, что файл не был публично доступен, поэтому я не мог продиктовать адрес.

SuperPaintman Автор

29.10.2017 16:27Автор, который утверждает, что пользователям не нужны пароли.

Видимо мы не знакомы с автором, ведь я в начале статьи явно сказал "возможно не нужны", а в конце развернуто перечислили кому эта функция могла бы быть полезна, а кому напротив.

lair

29.10.2017 16:36Видимо мы не знакомы с автором, ведь я в начале статьи явно сказал "возможно не нужны",

Заголовок статьи же.

в конце развернуто перечислили кому эта функция могла бы быть полезна

Указав там корпоративные сайты, для которых это, как уже сказано, неверно.

(да и API сейчас тоже есть много у кого)

HeadR

29.10.2017 13:43Вы самому себе противоречите. Если вы не дорожите — какая разница, скомпрометирован ли компьютер. И входя через Auth вы как раз меньше рискуете, т.к. логгер запишет временный код.

lair

29.10.2017 13:50Если вы не дорожите — какая разница, скомпрометирован ли компьютер.

Я не дорожу данными сервиса, куда логинюсь с общего компьютера, но дорожу почтой.

И входя через Auth вы как раз меньше рискуете, т.к. логгер запишет временный код.

Через OTP — да, меньше рискую. Но речь в примере шла не про OTP, а про логин через почту.

E_STRICT

29.10.2017 08:56+1Да, почему может случиться потеря эккаунта.

Email это ключ к восстановлению пароля. Если вы при регистрации использовался «одноразовый email», то восстановить пароль в случае утери будет не возможно.

Кроме того часть функционала сайта может быть не доступна без доступа к электронной почте (рассылки, уведомления и т. д.).

lair

29.10.2017 11:37Email это ключ к восстановлению пароля. Если вы при регистрации использовался «одноразовый email», то восстановить пароль в случае утери будет не возможно.

Ну и пофиг, я вполне способен сам следить за своими паролями.

Кроме того часть функционала сайта может быть не доступна без доступа к электронной почте (рассылки, уведомления и т. д.).

Это меня тоже может не волновать.

smple

29.10.2017 02:52он наверно имеет ввиду сервисы которые генерируют временные ящики на 10 минут и тем самым он юзает их для регистрации не светя свой настоящий email.

и второй раз получить к тому же временному email очень мало вероятно

E_STRICT

29.10.2017 08:42+1Все популярные почтовые сервисы доступны только через HTTPS.

Germanets

29.10.2017 10:39Интернет-кафе, это не только доступ к интернету, но и чужой компьютер, которому вы не можете доверять… Никакие HTTPS не помогут на чужом устройстве.

SuperPaintman Автор

29.10.2017 10:46Мне кажется, эта проблема решилась сама собой пару лет назад, когда в каждом кофе появился Wifi.

lair

29.10.2017 11:38Далеко не в каждом, если вы посмотрите по всему миру. А уж если вам что-то напечатать надо, так и еще веселее.

Nokta_strigo

29.10.2017 13:08После введения «WiFi по паспорту» некоторые кафе перестали раздавать WiFi

Chupaka

29.10.2017 11:33я уж молчу о том, что я не на каждом сайте хотел бы светить свой емейл

Светить username+spamsite112@gmail.com и получать по факту почту на username@gmail.com не подходит под это описание?

lair

29.10.2017 11:40Не подходит. Во-первых, не у всех гмейл (а у тех, у кого гмейл, есть OpenId Connect, и им вся эта фигня с логином через емейл не нужна бы), а во-вторых, это все равно позволяет связать ящики.

Chupaka

29.10.2017 11:57Sendmail такое из коробки поддерживает, вроде как — так что привязки к Gmail особой нет. А про связь ящиков — тут уж смотря какие цели. Если цель — увести основное никому не известное мыло от направленной атаки — тогда да. Но и в таком случае можно создать ширпотребный ящик и использовать теги уже на нём :)

lair

29.10.2017 12:30Цель — не светить свою идентичность и усложнить связь учеток на разных сервисах друг с другом.

TheDarkKRONOS

30.10.2017 09:16Интересно: тут либо на каждый сервис/сайт регистрировать свою почту, чтобы «усложнить связь учеток на разных сервисах друг с другом», но это быстро надоест, а более способов я не вижу, а один E-mail уже свяжет так и так учётки между собой. Либо если сайт требует регистрацию по мобильному номеру, то как тут быть?

lair

30.10.2017 11:27Интересно: тут либо на каждый сервис/сайт регистрировать свою почту, чтобы «усложнить связь учеток на разных сервисах друг с другом», но это быстро надоест

Если надоест, значит не так уж и важно.

Либо если сайт требует регистрацию по мобильному номеру, то как тут быть?

Я без идей. Кто-то как-то говорил, что найти сервисы, имитирующие номера для смс тоже можно.

EviGL

29.10.2017 15:14На самом деле есть вариант объединить преимущества обоих подходов:

1) При регистрации попросить-таки придумать пароль, как обычно

2) При логине требовать емейл

3) Дальше предлагать либо ввести пароль либо подтверждение на почту

Все старые юзкейсы работают, но если обычный пользователь забыл пароль или не хочет париться его вспоминать-вводить, пользуется подтверждением.

lair

29.10.2017 15:16Чем это (радикально) отличается от обычного "сброса пароля по почте"?

EviGL

29.10.2017 15:22Тем же, чем iPhone 1 от HTC touch :) Радикально ничем, но удобнее гораздо.

Сброс пароля заставляет вводить новый пароль, у самых умных ещё "пароль не может совпадать со старым". Новый пароль точно так же забывается когда заходишь ещё раз на сайт ещё через год.

Ну и заходить на сайт каждый раз через сброс пароля лютое неудобство и костыляторство, а тут как бы альтернативный способ: хочешь — заходи.

lair

29.10.2017 15:24Сброс пароля заставляет вводить новый пароль, у самых умных ещё "пароль не может совпадать со старым".

Это если "сброс пароля" требует ввода нового пароля, а не делает автологин. Такие решения уже есть.

Впрочем, будем честными, этот описанный вами вариант реализован, например, в Slack — и вот я вам честно скажу, у меня он работает в половине случаев, а в половине глючит. А пароль работает всегда.

Tallefer

29.10.2017 15:24Удобнее — нет, если только не предлагать это прямо в процессе логина (и название сменить, да), иначе ровно то же самое. :)

E_STRICT

29.10.2017 15:22Многие так и делают когда лень запоминать или записывать пароль. Вполне себе удобно, особенно когда сайт сохраняет сессию на долго.

muxa_ru

29.10.2017 17:27-1То есть:

- у Вас есть потребность в интернете

- у Вас есть электронная почта

- при этом, у Вас нет смартфона и Вы где-то нашли интернет-кафе

Кто Вы, и как попали в наше время?

lair

29.10.2017 17:32-1Вы серьезно никогда в местах без сотового покрытия не были?

У меня смартфон-то есть, только сотового интернета нет. И дело было буквально года три назад в милом городе Севилье. И год назад на Койя-сан. И в этом году в Порткарно.

muxa_ru

29.10.2017 17:40Не могли бы Вы в точности описать решаемую Вами задачу?

А то выглядит так, что Вы хотите зайти в интернет-банк с компьютера которому не доверяете, и при этом получить смс код в местности где нет сотовой связи.

Это какой-то очень интересный кейс.

Я, как человек много путешествующий по всяким жопеням России и Европы, хотел бы понять что это за интересная ситуация и подготовиться к ней.

lair

29.10.2017 17:46Омг, да все же просто, как валенок.

Есть билет, купленный онлайн. Чтобы пройти по билету, нужна распечатка (нет, показать с устройства нельзя; и все равно на устройстве билета нет). Билет лежит в pdf в дропбоксе. Сотового интернета нет, потому что нет (вплоть до отсутствия сотовой связи вообще, так тоже бывает). Приходим в принт-шоп, у них есть компьютер, подключенный к интернету (как раз для кейсов "распечатайте мне из интернета"). Заходим в дропбокс (там пароль и 2FA, пароль в менеджере на смартфоне, 2FA в приложении на смартфоне), скачиваем файл, отдаем на печать, все.

В случае с онлайн-банкингом все то же самое, только сотовая связь есть, а сотового интернета нет (у меня так в Китае было).

muxa_ru

29.10.2017 17:52Билет лежит в pdf в дропбоксе.

То есть Вы, с таким большим, по Вашим словам, опыте и знаниях, не имеете с собой OTG и флэшки на такой случай?

StjarnornasFred

30.10.2017 01:59В чём проблема завести специальный почтовый ящик-помойку? Основная почта пусть будет для общения и важных дел, запасная — для подписок на спам и засвечивания везде, где требуется.

smple

29.10.2017 02:45+1пришел к подобному подходу довольно давно есть пару замечаний по таблице sign_in_requests:

- Колонку email заменить на users_id (связь по primarykey как то более привычно).

- Вместо колонки expiredAt, мне кажется более логично created_at (тем самым время жизни токена можно вынести в конфиг).

- Вместо колонки isUsed более логично использовать activated_at где писать дату входа по токену

- Колонка requestIp в реальности бесполезна (если только не супер строгая система, но там такой подход вообще не подойдет).

- Добавляю колонку deleted_at где можно деактировать любую запись

Также в некоторых случаях если не охото jwt юзать или сессии, можно добавить колонку secret(Uniq) и сообщать ее пользователю и там хранить уже в куках или localstorage и отправлять этот секрет с каждым запросом, у этого подхода есть и минусы но в некоторых случаях он прекрасно подходит

Получается колонка secret это как бы session_id который не чистится и человек авторизован пока не выйдет (logout)

SuperPaintman Автор

29.10.2017 12:45+1Колонку email заменить на users_id (связь по primarykey как то более привычно).

Как я говорил выше, в этой реализации, эта таблица может также выполнять роль

sign_up_requests. А в этом случае, у вас может еще не быть пользователя с таким email.

Вместо колонки expiredAt, мне кажется более логично created_at (тем самым время жизни токена можно вынести в конфиг).

Тоже вариант. Но у меня были случаи, когда токен нужно было в ручном сделать "долгожителем" (для нерасторопного, но очень важного для бизнеса пользователя), при этом не меняя срок жизни остальных токенов.

Вместо колонки isUsed более логично использовать activated_at где писать дату входа по токену

Вот это крутое замечание, обновил статью.

Добавляю колонку deleted_at где можно деактировать любую запись

Как я заметил в статье, это минимальный набор, и

deleted_atболее чем нужен в реальной жизни (в том числе и в таблице с пользователями), но в текущем повествовании это было лишним.

lair

29.10.2017 02:45Корпоративным сайтам, где ваши пользователи уже используют вашу внутреннюю почту.

На корпоративных сайтах обычно используется SSO.

SuperPaintman Автор

29.10.2017 02:50Но перед тем, как зайти через SSO вы ведь должны ввести email + pass. Конечно, если ваш почтовый сервис, это уже SSO, то да, вопрос отпадает.

lair

29.10.2017 02:53Но перед тем, как зайти через SSO вы ведь должны ввести email + pass.

Эээ, почему это? Если я в домене и включена доменная аутентификация, то вообще ничего вводить не надо. Если в браузере доменной аутентификации нет, но открыты корпоративные сервисы, значит, уже есть открытая сессия, и тоже ничего вводить не надо. В-третьих, в SSO не обязательно email (и даже не обязательно пароль).

HeadR

29.10.2017 03:09А в чём проблема вместо подтверждения по емейл запросить код из Google Auth?

И безопасно и помнить не нужно. Тогда и пароль нафиг не нужен. И нет необходимости в каждом интернет-кафе почту дёргать. А уж критические изменения подтверждать по е-майл.

lair

29.10.2017 03:14+1И безопасно и помнить не нужно.

Небезопасно. Украли устройство — получили доступ.

А если устройство отказало — доступ не получит даже владелец.

HeadR

29.10.2017 04:03Не будем драматизировать. Во-первых я указал что критичные изменения подтверждаются по е-мейл. Для параноиков или сайтов с деньгами можно сделать выбор «пароль/auth/пароль+auth». Во-вторых — если вы забыли пароль (равноценно утере девайса) — всё равно в тот же е-мейл для восстановления полезете. И не забывайте, сервер может проверять белые списки, смотреть были ли заходы с этого ip ранее и проводить иные проверки, и при сомнениях задавать пользователю разные неожиданные вопросы из ряда секретных или требовать таки ввести пароль/пин. В общем идея хороша, и всяко девайс угнать обычно сложнее, чем пароль.

lair

29.10.2017 11:42Не будем драматизировать.

Это не "драматизировать", это реальные проблемы. Кому-то может быть на них положить, так бывает. Но не всем.

Во-первых я указал что критичные изменения подтверждаются по е-мейл.

Доступном на том же устройстве, да?

Во-вторых — если вы забыли пароль (равноценно утере девайса) — всё равно в тот же е-мейл для восстановления полезете

Это если восстановление через емейл.

В общем идея хороша, и всяко девайс угнать обычно сложнее, чем пароль.

Да нет, просто забрал со стола и все.

HeadR

29.10.2017 13:46-1Кому-то может быть на них положить, так бывает. Но не всем.

Судя по вашим сообщениям выше, вам положить. Но потроллить-то надо.

Доступном на том же устройстве, да?

Нет, на телефоне только 2fa.

Да нет, просто забрал со стола и все.

А вы не бросайте на столе телефон с 2fa, если вы такой параноик.

wyfinger

29.10.2017 03:18-1Предлагаю диаметрально противоположное — для авторизации на сайте предлагаем ввести пользователю только пароль. Действительно, зачем при авторизации нужен логин?

Email, имя и еще какие-то данные могут спрашиваться при регистрации и использоваться, например для рассылки уведомлений, но при авторизации спрашивать только пароль. Да, пароли у всех должны быть одинаковые, потому-что автогенерируемые.

P.S. Пытался опубликовать заметку на эту тему на хабре, хотя суть укладывается в одном предложении.

lair

29.10.2017 03:21для авторизации на сайте предлагаем ввести пользователю только пароль. Действительно, зачем при авторизации нужен логин?

Чтобы исключить ситуации, когда пароли совпадают.

(еще чтобы усложнить перебор, конечно же)

wyfinger

29.10.2017 03:40представьте, что пароль у вас — это склеенные email и пароль.

пароли и должны быть у всех разные. если они настолько просты, что совпадают — сам себе злобный буратино.

kuber

29.10.2017 08:31+1>> если они настолько просты, что совпадают

Вопрос скорее в том, как вы будете проверять, что пароли у всех пользователей различны? Для логина, который хранится в открытом виде это простейший запрос к БД, а вот для паролей, которые принято хранить хешем с солью это задача резко усложняется.

vladimirkolyada

29.10.2017 09:18-1А не надо проверять после выдачи, пароль генерируем сами, уникальным:) это как пример.

kuber

29.10.2017 09:42>> пароль генерируем сами, уникальным

Вам за это не один пользователь спасибо не скажет. Например, видели какие сейчас имена электронных адресов автоматически предлагают Яндекс, Google? А мы тут вроде как про удобство.

wyfinger

29.10.2017 09:19-2Для неавторизированного пользователя отображаем поле ввода пароля, человек вводит свой пароль, берем от него хеш (с солью), проверяем есть ли такой пароль в табличке, если есть — авторизуем пользователя, если нет — это новый пользователь, предлагаем ему ввести доп информацию о себе, например email или что кому нужно.

На счет одинаковых паролей, просто хочу показать, что подход с одним паролем ничем от логина и пароля не отличается, только это удобнее.

kuber

29.10.2017 09:36+1>> водит свой пароль, берем от него хеш (с солью)

Вот тут то и проблема. Соль то у каждого своя. Вам придется сгенерировать столько хешей, сколько пользователей на вашем ресурсе. И хорошо если их 2, а если их 10 000… А это уже практически готовая атака на ваш ресурс.

wyfinger

29.10.2017 13:14Соль или должна быть одна, общая, или генерироваться из пароля.

lair

29.10.2017 13:33Соль или должна быть одна, общая, или генерироваться из пароля.

А вы уверены, что у вас криптографическая стойкость от этого не упадет? По идее, должна бы.

kuber

29.10.2017 14:19Криптографическая стойкость при этом пострадает. Любое упрощение аутентификации не должно приводить к дырам в безопасности. Если вы уж решили ограничиться только паролем, то хотя бы его надо хранить грамотно.

vitaliy2

29.10.2017 20:37Соль должна генерироваться из логина, а не из пароля. Ну и статическую соль для всех юзеров тоже добавить.

lair

29.10.2017 11:47+1На счет одинаковых паролей, просто хочу показать, что подход с одним паролем ничем от логина и пароля не отличается, только это удобнее.

Ничем не отличается? Как вы защититесь от ситуации "ошибся в одном символе пароля, попал в чужую учетку"?

savostin

29.10.2017 12:11И как бороться с подбором пароля?

Т.е. тупым перебором можно подобрать всю базу аккаунтов.

wyfinger

29.10.2017 12:52Предложу аналогию с симметричными алгоритмами шифрования. Одного пароля достаточно и, если пароль достаточно хороший «тупым» перебором его подобрать «проблематично».

savostin

29.10.2017 13:06В чем проблематичность перебора?

Если у сервера есть логин, то перебор пароля пресекается после N неудачных попыток входа в этот аккаунт — все остальные работают. Если у Вас только пароль, то можно бесконечно долго подбирать пароли — Вы не можете пресечь эти попытки, только положив весь сервер.

wyfinger

29.10.2017 13:32-1Точно также как можно бесконечно брутить пароль для зашифрованного архива и если пароль достаточно сложный ничего не получить, не смотря на то что никто и никак не может ограничить попытки подбора этого пароля.

Тем более, что с брутом пароля к аккаунту на веб-сервисе все-таки есть некоторые возможности ограничить попытки брутфорса, например по ip.

И еще, я не предлагал использовать эту систему для всего, например для денежных операций. Мне кажется для различных сервисов должны использоваться разные подходы. Я скорее про те сервисы, брутить пароли для которых никому особо и не нужно (в смысле не стоит стоимости этого самого брута).

savostin

29.10.2017 13:35+1В случае с паролем к архиву у Вас всего один вариант пароля.

В случае с сервисом злоумышленник может подобрать все пароли или большую часть. Особенно, если ему все равно какой аккаунт взламывать.

wyfinger

29.10.2017 14:08Согласен, т.е. подбор пароля для базы из 10000 пользователей упрощает задачу на log(10000,2) = 13.3 бит. Пароль из 16 символов это около 85 бит (если только английские символы и цифры).

И еще, что если злоумышленник уже как-то слил базу с хешами и теперь ему нужно подобрать пароль к хешам.

Интересно кстати, никто еще не придумал делать табличку с хешами пользователей общедоступной?

Опять же на первый взгляд может показаться дикостью, с другой стороны можно привести аналогию с шифрованием по типу «черного ящика» и нормальным шифрованием, когда известно как шифруется и зашифрованные данные общедоступны, но расшифровать их не так-то просто.

aelaa

29.10.2017 10:47И для хеша это простейший запрос к бд, разве что строка для проверки длиннее.

kuber

29.10.2017 14:06+1>> И для хеша это простейший запрос к бд, разве что строка для проверки длиннее.

Это не так. Если пароли хранятся стандартно т. е. в хеше и с солью различной для каждой строки, то каким запросом вы проверите, что нового пароля еще нет в БД? Вам придется сгенерировать хеши для всех строк и выполнить сравнение с новой строкой. Это совсем другая сложность.

lair

29.10.2017 11:44представьте, что пароль у вас — это склеенные email и пароль.

Представил. Чем это теперь отличается от введенного логина и пароля? Тем, что все в одном поле?

пароли и должны быть у всех разные

Ну то есть надо будет взять какой-нибудь аналог GUID, с криптографической случайностью? Вот эти пароли и правда только в менеджере хранить, а тогда уже нет разницы, сколько полей вводить.

(защита от перебора все равно усложняется)

ivlis

29.10.2017 04:48У меня все логины (где это не обяхательно имя пользователя или email) выглядят вот так: RMz-utG-7C

wyfinger

29.10.2017 05:43Но вам приходится заполнять в форме два поля, это не удобно и это излишне.

Мысль использовать только пароль, конечно, может показаться дикой, но только сначала.

ivlis

29.10.2017 06:09За меня это делает автозаполянлка, ей всё равно сколько полей.

Кстати, на счёт одного пароля, это я где-то такое видел на очень древнем сайте. Просто даётся некий id и всё.

wyfinger

29.10.2017 09:13Если вспомните где это видели, напишите пожалуйста здесь.

ivlis

29.10.2017 09:28Это был какой-то адовый правительственный сайт из 90ых :)

SuperPaintman Автор

29.10.2017 10:49Если не изменяет память, так делает саппорт Webmoney, он просто выдает вам токен на вход в чат.

BOM

29.10.2017 13:42+2Внимание! Введенный вами пароль уже используется пользователем Вася Пупкин. Пожалуйста, введите другой пароль.

ebragim

29.10.2017 03:51Это в разы опаснее: придётся кучу раз заходить на почту на всех компах, с которых вам потребовалось зайти на форумы или интернет-магазины.

При защите паролем — чем меньше мы его вводим, тем надёжнее.

Такая авторизация имеет смысл в паре с простым паролем, типо 4х цифр: часть функционала на нём, а все критичные действия — через авторизацию в почте.

ivlis

29.10.2017 04:46То есть, чтобы залогиниться на форум мне надо ещё и почту проверить и что-то там ткнуть, вместо того чтобы автозаполнение само за меня заполнило. У — удобство. А если учитывать, что добрые 90% моих учёток загеристрированны с почтой на 10minutemail.com то становится вдвойне весело.

powerman

29.10.2017 04:55У сброса пароля через почту всё-таки есть одна дополнительная фича — хоть взломщик и получит таким образом доступ к аккаунту (если у него уже есть доступ к почте), но владелец аккаунта тоже узнает о взломе — ведь взломщик не знает старый пароль и не сможет его восстановить, даже если другие следы (письмо со ссылкой сброса пароля) он сможет подчистить.

Что касается большого срока жизни сессии — какая разница, надо вводить пароль или нет, если это надо делать раз в год?

Ну и последнее, про менеджеры паролей. По-хорошему, если уж Вы заботитесь о безопасности пользователей, то нужно наоборот, приучать и стимулировать использовать менеджеры паролей. Что касается сложности в использовании — то с тем же KeePass всё наоборот намного проще, чем в Вашей схеме — когда я вижу форму логина на сайте я нажимаю Ctrl-Alt-A и… всё. KeePass сам определяет что это за сайт, сам вводит логин/пароль или что на этом сайте нужно, и сам отправляет форму. Так что вся "сложность" использования менеджера паролей заключается в однократном добавлении записи о новом сайте при регистрации (с процессом которой KeePass так же помогает генерируя пароль).

sayber

29.10.2017 05:13Я вам так скажу, многие сервисы, высылают пароль на почту а не генерируют новый (уже меньше таких стало, но имеют место быть. Даже в топовых интернет-магазинах).

powerman

29.10.2017 06:41-1А! В смысле, они высылают не новый случайный пароль (что тоже плохо, особенно если при этом старый пароль удаляется), а текущий пароль? Т.е. хранят пароль без хеширования, помимо прочего. Ну, что тут скажешь, в таких веб-магазинах надо голосовать рублём, удаляя аккаунт и отправляя письмо по всем доступным email-ам руководства, объясняя почему дальнейшее использование их веб-магазина не представляется возможным.

sayber

29.10.2017 13:28Да, пароли без хешей, бери и пользуйся. Высылают ваш старый пароль.

И это я говорю не про маленькие, неизвестные магазины, про крупные точки.

Tallefer

29.10.2017 05:48Идея-то может и хорошая (избавиться от множества паролей), но вот реализация…

Тут можно провести две аналогии:

- Это OAuth. Но не OAuth, а хуже. Потому что это просто почта. Кэп доволен. %)

безопасность повышается в разы, т.к. такому пользователю достаточно помнить один сильный пароль от почты

Это менеджер паролей. Потому что в итоге — все равно нужен один пароль. Но это хуже менеджера паролей, потому что… ну вы поняли. %)

В обоих случаях есть общая черта — мы используем почту не по назначению, отсюда огребаем косяки с пограничными случаями и удобством. Отсюда вывод — надо использовать менеджеры паролей, потому что они ради этого и придуманы! Минус только один — менеджер паролей есть не у всех, и он не стандартизован (так, как почта). Хотя, с момента распространения соцсетей и смартфонов, и почты, вероятно, у кого-то уже может не быть… но это уже не проблема запоминания паролей.

И да, есть еще вариант — ключ. Это можно считать за длинный незапоминаемый логин+пароль, если угодно. Или просто хардварный ключ.

Tallefer

29.10.2017 05:58Ах да, забыл еще важный момент — почта никак не гарантирует сохранность ваших паролей! Вот у меня, к примеру, мыло.жру регулярно стало отжимать почту в этом году, но, к счастью, я там давно ничего важного из логинов уже не держал или перевел от греха подальше в короткие промежутки, пока был доступ… Или вообще контора, держащая серваки, разорится/реорганизуется и домен с почтой пропадет навсегда.

Такие дела. :)

powerman

29.10.2017 06:30К счастью, пока что все основные сервисы предоставляют POP3. Плюс можно зарегать собственный домен чтобы ни от кого не зависеть. Тогда все письма будут скачиваться на личный комп и аккуратно бэкапиться в зашифрованном архиве в облако. С другой стороны, домен, наверное, тоже могут отобрать… как страшно жить, да.

ivlis

29.10.2017 06:11+1Менеджер паролей это PKI. Но не PKI, а хуже. Почему сайты не делают аутентификацию по пользовательскому сертификату — не ясно.

powerman

29.10.2017 06:35Некоторые делают: webmoney, startssl. Геморроя с этими сертификатами — море. Нет, после регистрации всё неплохо, сертификат установлен в браузер и дальше логиниться несложно. Но чтобы не остаться без доступа приходится из браузера этот сертификат выковыривать, сохранять в отдельный файл, при этом его шифруя паролем (который ещё нужно добавить в менеджер паролей, угу), импортировать его в другие свои браузеры (а что, если доступ нужен с чужого компа, кстати?) и потом ещё не забывать обновлять эти сертификаты (во всех браузерах, чтобы не скучно было) раз в 1-3 года. Спасибо, но нет!

ivlis

29.10.2017 06:42-2Ну это проблема в том, что в браузере нет удобного интерфейса, а не в сертификате. Пароль тоже надо менять. Заходить в почту или интернет банк с чужого компа я бы и так и не стал.

Electrohedgehog

29.10.2017 06:50+2Это и в самом деле очень удобный и правильный метод авторизации для не критичных сервисов. Единственно что для решения ситуации со сломанной почтой я бы оставил как альтернативу традиционный вход.

Вообще, если посмотреть на все крупные сайты, сейчас уже нормой является привязка авторизации к браузеру через куки или локальное хранилище, что принципиально ничуть не безопаснее вашего вашего метода.

aik

29.10.2017 07:06+3Увеличивается время входа на сайт. Ввести логин и пароль гораздо быстрее.

SuperPaintman Автор

29.10.2017 10:51-1Увеличивается время входа на сайт.

Вы имеете ввиду время сессии / срок действия cookie?

aik

29.10.2017 12:21Нет, сам процесс входа. Вместо «ввёл имя, ввёл пароль, нажад вход» получается «ввёл почту, открыл вкладку с почтовым ящиком/почтовый клиент, открыл письмо, нажал на ссылку».

Плюс многие сейчас почту только на телефоне читают, а пароль от почты могут даже не помнить. И им тогда придётся ручками ссылку вбивать. Лучше уж цифровой код присылать. Ну или и то и другое сразу.

В общем, хуже только вход на сайты через соцсети устроен, когда тыкаешь «войти через фэйсбук», а тебя, после подтверждения доступа на фэйсбуке, кидают на форму регистрации на самом сайте. Нахрена тогда вообще фэйсбук тут нужен был?

Tallefer

29.10.2017 12:43Нет, просто представьте, что ходите в интернет через диалап. Но сайты уже совсем не те, что были при диалапе. %)

SagePtr

29.10.2017 07:09Одно из возможных решений, это использовать OAuth 2.0, но не у всех пользователей может быть аккаунт в социальной сети и желание его использовать на вашем ресурсе.

А что мешает использовать несколько способов аутентификации? Кто хочет, тыкает «войти через facebook» и логинится через него, кто хочет — регистрируется через логин-пароль и использует их для входа на сайт? Как вариант, можно даже руководствоваться таким принципом: если соцсеть отдаёт е-мейл, привязанный к учётной записи, то считать, что соцсеть уже подтвердила принадлежность этого адреса владельцу (но предварительно проверить используемые соцсети, что они действительно проверяют при привязке почту, а не разрешают забить туда любой адрес безо всякой проверки)

SuperPaintman Автор

29.10.2017 10:53Заметьте, я не сказал ни слова против OAuth. Подход описанный выше может спокойно сосуществовать с ним (в принципе, как сейчас и происходит).

niga

29.10.2017 07:15+1На сайте издательства «Манн, Иванов и Фербер» (не реклама) давно реализован похожий способ аутентификации.

SuperPaintman Автор

29.10.2017 10:54Возможно. Я к сожалению не знаком с таким ресурсом, но охотно верю, что такой подход могли применять и раньше.

MikChan

29.10.2017 07:37+2Вот я рядовой ленивый пользователь.

Я, скорее всего, зайду на сайт, введу свой мейл и… А пароль вводить? Ощущение, что на меня хотят повесить e-mail-рассылку (так, по сути, и есть, если задуматься), как-то подозрительно это, и, скорее всего, я просто покину сайт. Минус пользователь.

Пол беды. Допустим, я об этом не задумался.

Захожу на сайт, ввожу мейл, радостно тыкаю кнопку входа… И оно мне сообщает, что нужно что-то там открывать и что-то там тыкать… Ой, Господи, ну его нафиг. И просто закрою вкладку.

Ладно, это я к чему. К тому, что хоть эта схема и придумана для самых непродвинутых пользователей, именно их она и отпугнет от использования сайта, я считаю. А нормальные люди используют менеджеры паролей. Поэтому, отток пользователей после введения такой системы входа не был бы чем-то странным, по-моему.

SuperPaintman Автор

29.10.2017 10:57-1Как я сказал в заключении, этот подход непривычен. Но никто не мешает вам рассказать пользователям, как пользоваться такой "фичей".

К примеру, сделать галочку "я не хочу использовать пароль". А остальное дело времени и выработки рефлексов.

svanichkin

29.10.2017 12:22Как раз искал этот комментарий что бы самому не писать… Действительно если сервис не пускает тебя сразу, а заставляет идти и тыкать ссылку где то в письмах в 99.9% случаях такой сервис не нужен никому. Первое о чём нужно думать в любой реализации это об удобстве пользователя. Да, действительно пароли и логины надоели, но перекладывать на устаревшый уже морально email это плохой вариант. Более того, даже эти несчастные смс подтверждения уже порядком надоели. А точно идентифицировать юзерское устройство нельзя (можно было бы скажем какой то ключ устройства типа IMEI использовать, но тоже мимо.

E_STRICT

29.10.2017 12:28+1Действительно если сервис не пускает тебя сразу, а заставляет идти и тыкать ссылку где то в письмах в 99.9% случаях такой сервис не нужен никому.

Мне нужен. Я один такой из тысячи?

Kane

29.10.2017 14:53На практике это будет выглядеть немного по-другому. Ты зарегистрируешься в сервисе и подтвердишь свою почту, перейдя по ссылке из письма. После перехода получишь вечную куку и больше авторизовываться тебе уже не нужно. Это ничем не отличается от обычной регистрации.

dreka5

29.10.2017 08:14+1ровно такие же мысли стали посещать, когда каждый сервис требует логина, пароля и прочего. причем, что у каждого сервиса свои требования к сложности пароля. в итоге этот набор просто не вспомнить…

эх, раньше как было. на мэйлру завел почту в 99 году. пароль был всего 3 цифры.

SuperPaintman Автор

29.10.2017 10:58-1И долго вы оставались владельцем почты с паролем из 3 цифр? :)

E_STRICT

29.10.2017 08:24Хотя, идея с отказом от пароля выглядит дико и непривычно,

Вообще этой идее как миниму лет пять. И даже есть реализации для фрейворков и CMS.

nopassword.alexsmolen.com

SuperPaintman Автор

29.10.2017 10:59Охотно верю, но раньше решения предложенного вами не встречал.

Да и сама статья лишь объясняет такую схему и возможное решение, а не жестко определяет реализацию. Так что они могут сосуществовать.

flatscode

29.10.2017 08:26+1В «Telegram» тоже сначала не было паролей. Но потом под давлением обстоятельств пришлось сделать, хоть и опционально.

zcasper

29.10.2017 08:49+2Вы не избавляетесь от пароля, вы перекладываете «сервис аутентификации» на сторонний ресурс (в статье это почта, некоторые еще используют sms). Из плюсов:

— Вы перекладываете написание/сопровождение аутентификатора на сторонний сервис

— Вашим пользователям не нужны пароли у них есть почта/sms

Из минусов:

— Для входа на ваш ресурс необходимо войти/проследовать в зависимый сервис

— В случае, если почта вашего клиента взломана, взломщик может проследовать во все привязанные ресурсы

Относительного последнего пункта есть оговорка, пользователь может для каждого аккаунта заводить отдельный ящик,…

но как бы проще тогда уже просто, регистрация с логином паролем и все счастливы…

Послесловие: я не считаю данный подход ущербным, но напоминаю что убирать пароль совсем, это тоже плохая идея, оставляйте хотя-бы на тот случай если у пользователя будет утерян доступ к почте/смс (забыл пароль/потерял телефон).

Спасибо за внимание…

SuperPaintman Автор

29.10.2017 11:05+1вы перекладываете «сервис аутентификации» на сторонний ресурс

Так это и прекрасно. Зачем моему сайту с котиками хранить пароли от пользователей, которые могут только комментировать.

В случае, если почта вашего клиента взломана, взломщик может проследовать во все привязанные ресурсы

Да, ровно как и сейчас. Если у вас взломали почту — то вы потеряете и доступ к большей части сайтов вместе с ней. Т.к. "ресет пароля".

если у пользователя будет утерян доступ к почте/смс (забыл пароль/потерял телефон).

К сожалению, опять же, большинство сервисов не позволят вам сменить почту / телефон, пока вы не зайдете в старую, и не подтвердите смену.

E_STRICT

29.10.2017 08:59В случае, если почта вашего клиента взломана, взломщик может проследовать во все привязанные ресурсы

Так ведь и при обычном способое взломщик может получить доступ ко всем привязанным аккаунтам через востановление пароля.

zcasper

29.10.2017 09:13Давай-те не будем путать алгоритм аутентификации и алгоритмом восстановления пароля. вещи таки разные (не смотря на то, что сделаны у многих рукожопо).

Владелец сайта при создании/внедрении алгоритма восстановления пароля должен учитывать что почта может быть взломана (привет «Секретные вопросы» например)

SuperPaintman Автор

29.10.2017 11:09Секретные вопросы

Еще один излюбленный инструмент садиста. Я с большей долей вероятности забуду "Имя первой учительницы", чем сгенерерованный 64'ех символьный пароль.

P.s. менеджер секретных вопросов может стать неплохим стартапом.

Tallefer

29.10.2017 12:59Но это не так. :) Сколько уже было статей на тему «лучше запоминаемые длинные пароли, чем рандомный набор символов». Другой вопрос, что длиной-то многие как раз и жертвуют…

zcasper

29.10.2017 13:27дак там суть не в вопросах,. а в том чтоб задать простую фразу (не обязательно ответ) по которому система вас идентифицирует

sumanai

29.10.2017 19:06P.s. менеджер секретных вопросов может стать неплохим стартапом.

В KeePass + KeeFox можно настроить заполнение любого поля на странице. А вообще я туда забиваю случайные символы, пока в лимит не упираюсь.

DarkByte2015

29.10.2017 09:21-1Я вот только одного не могу понять: значит любой кто узнает email пользователя сможет войти в его аккаунт на сайте? Так ведь на многих сайтах даже пишут email в профиле открыто. По моему бредовая затея.

P.S. Другой вопрос OAuth. Вот это конечно удобная штука.

DarkByte2015

29.10.2017 11:09upd. Кажется понял. Я невнимательно прочитал про процесс авторизации, извините.

shushu

29.10.2017 10:29Я бы еще добавил к этому функциональность «запомни меня» с двойным токеном и защитой от кражи кук.

SuperPaintman Автор

29.10.2017 11:10Это уже исключительно ваше желание, описанная реализация выше — лишь минимальный набор. Но да, я бы тоже навернул сверху дополнительных защит.

NoRegrets

29.10.2017 11:04Каким бы сильным ни был ваш хеширующий алгоритм (и упаси вас господь, не использовать его) рано или поздно он станет пустяком для новых GPU, а в последствии и CPU.

Все остальные решения по сервису тоже принимать с оглядкой на то, что может случится в ближайшие 200 лет?

Tyusha

29.10.2017 11:11У меня почта первый ссылается и собирается в один ящик, и это поисходит не быстро. Вижу минус в том, что входа на сайт, мне придётся ждать от 2 и более минут, пока дойдёт мэйл авторизации.

vkirkizh

29.10.2017 11:11А если я хочу передать доступ к аккаунту кому-то (другу, коллеге)? Мне придется дать доступ к своей почте или менять почту на другую, специально созданную для этого сервиса?

SuperPaintman Автор

29.10.2017 11:13Если разрешите позанудствовать, то "шарить" учетки, как правило, запрещено на любом сайте.

А касаемо вашего вопроса. В этой реализации вам достаточно скинуть вашему коллеге ссылку на авторизацию, которая пришла вам на почту. Он перейдя по этой ссылке сразу же станет авторизованным пользователем.

Buddser

29.10.2017 11:15+1интересный подход, однако как по мне, слишком муторно каждый раз лазить в почту, чтобы получить ссылку на необходимый ресурс. сайт по идее все равно будет хранить библиотеку емайлов, похитив которую уже можно совершать спам рассылку и в итоге претензии пользователей все равно будут направлены на обладателя сайта. по мне как будто-то в данной схеме не хватает какого-то звена (не пароля :-) ), но повторюсь подход показался интересным

E_STRICT

29.10.2017 11:52слишком муторно каждый раз лазить в почту, чтобы получить ссылку на необходимый ресурс

Каждый раз лазить в менеджер паролей чтобы получить пароль ещё более муторно.

Buddser

29.10.2017 12:52могу сказать только про себя — таким сайтом я бы не стал пользоваться. менеджерами паролей не пользуюсь впринципе.

sumanai

29.10.2017 19:18Зачем туда лазить? Автозаполнение рулит.

Tallefer

29.10.2017 19:28Ну не то, что бы прям рулит (возможность взлома и перехвата), но нажать одну кнопку — точно необременительно. :)

sumanai

29.10.2017 21:12Возможность перехвата там не выше, чем при ручном заполнении, а может даже ниже, так как менеджер паролей может более строго проверять адрес страницы, чем человек.

Tallefer

29.10.2017 21:15Выше, выше. Это как с переходом улицы, вроде и зеленый свет, а посмотреть по сторонам все же не повредит. :)

Ну пока что я видел только предупреждение о незащищенной форме, а от митм менеджер вряд ли поможет, это не его профиль же…

Art3

29.10.2017 11:15Для некоторых категории сайтов (например новостных или любых других «пассивных» ресурсов) может быть достаточно вообще только email. При регистрации авторизация прилетает на почту, регистрировались — подтверждаем. Далее для входа просим полностью указывать зарегистрированный email.

Для «взлома» нужно знать, что пользователь с конкретным адресом почты зарегистрирован на ресурсе. Весь профит, который получит «взломщик» — информацию о том, что я отписан от новостей спорта. Мой же профит в отсутствии необходимости запоминать очередную связку логин / пароль.

SuperPaintman Автор

29.10.2017 11:16Это еще более упрощенный вариант. Но тут прямо на лицо огромная дыра в безопасности. Хотя все зависит от ваших потребностей.

Tyusha

29.10.2017 11:51Всецело поддерживаю Art3. Мейлы у всех разные, коллизии пользователей не будет, как в случае, когда выше предлагали оставить только пароль. Т.е. надо разрешить пустой пароль, что означает его отсутствие, а кому важна безопасность, тот пароль введёт.

Мы ведь пользуемся кучей не критичных сайтов, где просто хотим, чтобы сайт нас "узнал". Меня не волнует, что в интернет-магазине кто-то случайно или со зла зайдёт в аккаунт и узнает, какой кошачий корм я заказала и адрес доставки. Да и пожалуйста. Пакости типа отмены заказа я узнаюю по смс-уведомлениями магазина.

И вообще, кому это надо делать? Большинство из нас на таких сайтах "неуловимые Джо".

Tallefer

29.10.2017 13:14Адрес доставки? Добровольно отдать? То есть квартира, где деньги лежат, уже известна злоумышленнику, только ключа и не хватает. :3

Tyusha

29.10.2017 17:20Могу ошибаться, но в квартире деньги лежат сейчас только у бабушек и дедушек. У всех остальных они в кошельке и на карточке… Ладно, иногда могу пару тысяч на комоде оставить случайно.

Tallefer

29.10.2017 17:22Я два раза писал и потом стирал дополнение «и номер карточки»… Видимо, зря. :3

Ну ладно, но — остальные вещи в квартире — можно и потерять? :)

stychos

29.10.2017 15:57У многих систем подписки именно так.

Art3

29.10.2017 22:04Поправьте если ошибаюсь, но информация по подписке приходит непосредственно на почтовый ящик, я же говорю о сторонних сайтах.

stychos

30.10.2017 00:40Может, я что-то неправильно понял, но пару раз видел такую схему: ползаешь на сайте, что-то делаешь, можешь зарегистрироваться (спросят только имейл), дальше начинают периодически сыпаться письма с этого сайта. Из письма же можно кликнуть, и тут два варианта — либо они вообще используют сторонний ресурс для подписок, на котором, опять же, отписвыаемся только по имейлу, либо у них такое же, но своё, в этом случае личный кабинет пароля не имеет, его можно добавить опционально.

Neradivy

30.10.2017 09:14Информация, которую получит взломщик, позволит ему подписать Вас на рассылку, например — таким образом, чтобы срабатывали исключения спам-фильтра. А это деньги рекламодателей в кулхацкерский общак, формирование мнений, вбросы и прочие радости, обессмысливающие любую фильтрацию контента. В случае с интернет-магазином, Ваша учётка — это, очевидно, ещё и такая ответственность, как отзывы о товарах. Рекомендательный механизм компрометируется… Вообще, туманное стремление виртуальных жителей растворить свою уникальность ради "удобства" — занятный социопсихологический феномен...

sergey-b

29.10.2017 11:29-1Вам не понадобится вводить пароль, если при каждом входе будет производиться новая регистрация.

Славно.

akadone

29.10.2017 11:32+2С подобного ресурса я лично сразу проголосую ногами. Точнее удалением закладки.

На большинстве ресурсов у меня разные сложные пароли. Дома они все хранятся в браузере, доступны в любой момент через ctrl+enter. Причём если сайт меня заставляет нажимать ctrl+enter чаще чем раз в ~месяц, то он обычно сразу удаляется из списка посещаемых. Исключение пока только у алиэкспресса, так как аналогов к сожалению нет.

А если я захожу с чужого компьютера, то 10 раз подумаю посещать ли вообще определённые сайты залогиневшись. В 99% случаев этого не требуется (ну я не человек, который не может и дня прожить не отправив минимум 20 сообщений в интернет).

И кстати. Я для регистрации на всяких помойках использую не аккаунты на 10 мин, а просто левые аккаунты с бесплатных сервисов почты, которыми пользуюсь только для регистрации на подобных ресурсах. И которые естественно сразу попадают в спам-листы. Т.е. восстановить пароль при сильном желании можно, но каждый раз туда бегать — увольте. Искать среди 100 писем о том, что я выиграл $100 ссылку на авторизацию – это бред.

Так же не приемлю давать кому-то свой телефон. Даже если тот-же гугль для россиян требует его, то я просто меняю страну обитания, и регистрируюсь без. Во-первых из-за спама, а во-вторых из-за безопасности. Перевыпустить симку и снять с карты все деньги – многим как 2 байта переслать, но для этого надо знать телефон, и быть уверенным, что игра стоит свеч — на карте много денег. Что легко вычисляется по профилю и действиям пользователя.

Так что ни какого смысла менять устоявшуюся систему – нет. Ну кроме как облегчить жизнь разработчику очередного недоресурса, перевалив бремя ответственности на других.

svanichkin

29.10.2017 12:35Вообще идея простого входа в приложение без каких либо вводов логинов и паролей или авторизаций через сторонние сервисы не нова. Но реализация фактически не возможна, если например говорить о мобильных устройствах… Скажем мы регистрируем не пользователя а его копию программы или его устройство, скажем каким то алгоритмом создающим уникальный токен устройства или копии программы и затем предоставляющий этот токен в качестве ключа для работы с сервером.

Тогда, возникает ряд вопросов… Что делать например, когда юзер на втором устройстве хочет видеть свой аккаунт? Как перенести, незная токена?

Выход, есть, это хранить например этот токен в облачной экосистеме, например если говорить о iOS то хранить например в облаке этот ключ. Но опять же… если у пользователя отключено использование iCloud?

Более того, что будет когда юзер просто удалит приложение и захочет заново получить доступ к своему аккаунту?

Да, и как быть если у юзера несколько аккаунтов на одном устройстве? Как тогда между ними переключаться?

Т.е. выходит что хранить креды в любом случае где то да надо, либо на устройстве (что как я написал выше возможно лишь в исключительных случаях), либо в голове пользователя, либо можно создать пользователю квест зайди туда нажми сюда что выливается в неудобство и потерю времени.

Так что получаем простую формулу: (Быстро… Просто… Надёжно) В ней можно подчеркнуть лишь два критерия, а третий будет как раз всегда в недостатке.

Farxial2

29.10.2017 12:48В этой схеме требуется доверять почтовому сервису. И это не только ответственность на его плечах. Где гарантия, что почтовый сервис (с любой целью, например исполнение чьей-нибудь воли) не запросит аутентификацию на сайте и не откроет письмо? В текущей схеме такой сервис может сменить пароль, но пользователь хотя бы сможет об этом узнать (кроме случая, когда сайт высылает на почту сам забытый пароль). Спасибо, но нет. Практика деятельности власть имущих против простых людей, распространённая в последнее время и выражающаяся в самых разных формах, наводит на мысль, что почти никому из них нельзя доверять. А определить, кому можно, является нетривиальной задачей.

Я считаю, напротив, что для входа не нужен email и логин. Только пароль. Пусть пользователь попробует придумать пароль «password123», который ещё никем не придуман =) Хотя это не обязательно, можно использовать email/логин, просто в случае со сложным паролем в email/логине реально нет смысла, ну, кроме помощи сайту в организации данных.

Первичная обработка пароля должна производиться на клиенте по сценарию, удовлетворяющему минимальным требованиям безопасности, например PBKDF2 с большим числом циклов и уникальной для сайта «солью», и отправляться на сервер только в хешированном виде. Если всё сделано верно, сайт порядочный и не решил пошпионить (это можно проверить путём чтения кода сайта, а ещё лучше, если сообщество реализует автоматическую или полуавтоматическую проверку, если нужно то с реестром сайтов), то пользователь сможет даже использовать один и тот же пароль, при условии, что он не будет перехватываться. Тогда можно даже не стесняться требовать от него сложный пароль.

Немножко пооффтоплю.

… А ещё пользователь может добавлять в конец/начало/середину пароля имя сайта. Вот только не нужно предлагать это пользователям, потому что когда каждый начнёт так делать, взломщики это просекут и используют. Не нужно предлагать вообще ничего. Секретный и личный пароль на то и секретный и личный, что только сам пользователь знает, как придумать его. У него должен быть оригинальный подход к созданию пароля, даже несмотря на то что таких же людей как он, с оригинальным подходом, ещё 10 миллиардов. Так-то!

lair

29.10.2017 13:38+2Я считаю, напротив, что для входа не нужен email и логин. Только пароль

И как вы предлагаете бороться с входом в чужие эккаунты при ошибке ввода пароля?

Farxial2

29.10.2017 14:35Никак. Т.к. если пароль действительно хороший, шанс такой ошибки будет примерно равен шансу ввести чужой email/логин вместо своего. Хотя, конечно, было бы лучше, если бы такой проблемы не было. Но что же, только ради этого иметь доп. набор буковок (а ещё помнить, на каком сайте ты регался уже давно и под старым ником, а на каком под новым)? Можно добавить ещё одно поле… 2, 3, 4… Только чем это лучше одного хорошего пароля? Можно даже добавить в его начало свой email.

lair

29.10.2017 14:38Т.к. если пароль действительно хороший, шанс такой ошибки будет примерно равен шансу ввести чужой email/логин вместо своего

С чего бы? Во-первых, пара логин/пароль длиннее, чем пароль, во-вторых, логин не случаен.

Farxial2

29.10.2017 14:49А почему никто не боится, что в каком-нибудь Bitcoin два блока будут иметь одинаковый хеш? Потому что вероятность этого ничтожна, не так ли? 256 бит это 32 байта. Хотя я не предлагаю иметь пароль на 32 байта, но в хорошем пароле это должно быть явно не 8-12 байт.

Можно добавить email/логин в начало или конец пароля. Пользователю может быть это удобно, т.к. email/логин он уже помнит и останется только запомнить оставшуюся часть пароля. Я против принудительного дополнительного поля, не имеющего под собой технического обоснования (кроме помощи сайту в организации данных).

lair

29.10.2017 14:54А почему никто не боится, что в каком-нибудь Bitcoin два блока будут иметь одинаковый хеш?

Потому что ситуации разные. Когда в биткойне новый блок имеет такой же хеш, как существующий, его можно подискардить (или сравнить по содержимому). Когда пользователь ошибся на букву и вошел в чужую учетку — это совсем другой уровень уязвимости, это уже нельзя "откатить".

в хорошем пароле это должно быть явно не 8-12 байт.

В пароле на 12 символов никак не больше 12 байт (просто потому, что с практической точки зрения пароль покрывается одним байтом на символ).

Можно добавить email/логин в начало или конец пароля.

В этот момент вы получили логин-пароль.

Я против принудительного дополнительного поля, не имеющего под собой технического обоснования

Под ним как раз есть техническое обоснование: оно разрешает коллизии, описанные выше.

Farxial2

29.10.2017 15:04Эх, ладно. А повсеместные цифровые подписи, когда подписываются не сами данные, а хеши от них?

Важно ещё, какое множество символов используется.

Но зачем, если можно просто создать хороший пароль? Даже если я всегда буду добавлять email/логин в начало или конец. Вы можете объяснить, зачем нужно поле, не имеющее отношения к паролю?

Блин...-_- Вы не согласны, что шанс коллизии примерно равен шансу ввести чужой логин, основываясь на том, что логин не случаен. Но откуда Вы знаете, что, например, кто-нибудь не введёт чужой email/логин вместо своего тупо по укурке или неверно попадая по клавишам и не проверяя ввод?

lair

29.10.2017 15:11А повсеместные цифровые подписи, когда подписываются не сами данные, а хеши от них?

Там тоже сверяется, что хэш совпадает с данными. А вычислительная сложность создания таких данных, хэш которых совпадет с другими данными, избыточно высока.

Но зачем, если можно просто создать хороший пароль?

Что такое "хороший пароль"?

Вы можете объяснить, зачем нужно поле, не имеющее отношения к паролю?

Для идентификации пользователя.

Но откуда Вы знаете, что, например, кто-нибудь не введёт чужой email/логин вместо своего тупо по укурке или неверно попадая по клавишам и не проверяя ввод?

Надо же не только ввести логин, но и ввести пароль от этого логина. Их суммарная длина больше, значит, вероятность ниже.

Tallefer

29.10.2017 15:20Не то, чтобы длина больше, она заранее неизвестна. :) Просто мы как бы множим пространства имен с вводом нового логина. Это может быть и плюсом и минусом.

Farxial2

29.10.2017 15:36Речь же о случайном совпадении. Почему два разных случайных набора данных не могут иметь одинаковый хеш, если два пользователя могут случайно создать одинаковый пароль?

Такой, который невозможно сбрутить или подобрать «случайно».

Например, как считаете, какова вероятность, что два разных пользователя придумают пароль, например, такой?

NintendoNintendoNintendoNintendoNintendoNintendoNintendoNintendoNintendo 777 111 555 444 666 йакреведко, креведко

Но это простой пример, конечно.

Почему пользователь должен иметь для этого специальный набор символов или использовать свой никнейм? Никнейм нужен уже после авторизации в основной части сайта, модулю авторизации не должно быть дела до того, как зовут пользователя. А вообще, обычно настоящий ID пользователя является числом, которое даже нельзя поменять и которое зависит только от порядкового номера пользователя на сайте. Но ведь и логин, являющийся также никнеймом, часто нельзя поменять. А что, если я давно сменил свой основной никнейм? Почему нельзя поменять его там же, где пароль? А если я не доверяю сайту (и регистрируюсь там, например, только потому что без регистрации невозможно что-то скачать), то почему я должен придумывать левый никнейм, а потом сохранять его у себя в голове вместе с паролем? А если можно поменять логин там же, где пароль, то почему нельзя перенести туда все символы из пароля? Если можно, то почему нельзя наоборот?

Ниже, чем случайно подобрать длинный и сложный пароль?

lair

29.10.2017 15:45Почему два разных случайных набора данных не могут иметь одинаковый хеш

Могут. Какой от этого вред?

Например, как считаете, какова вероятность, что два разных пользователя придумают пароль, например, такой?

Два разных пользователя из скольких?

А вообще, обычно настоящий ID пользователя является числом, которое даже нельзя поменять и которое зависит только от порядкового номера пользователя на сайте.

… или нет. Но этого никого не волнует вообще.

А что, если я давно сменил свой основной никнейм? Почему нельзя поменять его там же, где пароль?

Иногда можно.

А если можно поменять логин там же, где пароль, то почему нельзя перенести туда все символы из пароля?

Потому что для аутентификации нужно "кто" и "что".

Ниже, чем случайно подобрать длинный и сложный пароль?

Да, если длина пароля одинакова в обоих случаях.

Farxial2

29.10.2017 16:00Когда цифровая подпись применима к объекту, который автор подписи не подписывал? Даже не знаю…

Хоть из 10 миллиардов. Я же написал, что пример простой, так что ничего страшного даже если вероятность будет большой. Хотя я в этом сомневаюсь) Намеренно подобрать возможно, а вот случайно… У остальных людей есть свои наборы слов и прочего, которые они могут расположить как угодно.

Суть была в том, что логин ? ID.

Почему иногда, если пароль можно менять часто?

Какой это имеет смысл с технической точки зрения? Всё равно, если пароль был хорошим, никто не подберёт логин — ни случайно, ни намеренно.

Но она не одинакова же, в варианте с только паролем пароль длиннее.

lair

29.10.2017 16:07Когда цифровая подпись применима к объекту, который автор подписи не подписывал? Даже не знаю…

Для того, чтобы это было работающей атакой, оба объекта под подписью должны быть значимыми объектами. Введение даже банальной чексуммы делает такую атаку невозможной.

Хоть из 10 миллиардов.

Вы же понимаете, что чем больше людей, тем больше вероятность совпадения?

Хотя я в этом сомневаюсь) Намеренно подобрать возможно, а вот случайно…

Как раз наоборот, случайно вероятность подобрать выше: мы же уже решили, что идеальный пароль — это случайная комбинация.

Суть была в том, что логин ? ID.

И что?

Почему иногда, если пароль можно менять часто?

"Иногда" — "на некоторых сервисах". Потому что стоимость смены логина (точнее говоря, публичного идентификатора; стоимость смены частного логина как раз пренебрежимая) достаточно высока.

Всё равно, если пароль был хорошим, никто не подберёт логин — ни случайно, ни намеренно.

Почему "никто"? Есть вероятность, с увеличением числа людей в системе она увеличивается, причем нелинейно (опять возвращаемся к парадоксу дней рождений).

Но она не одинакова же, в варианте с только паролем пароль длиннее.

А откуда вы это взяли? Почему в варианте с только паролем пароль длиннее? Что мешает владельцу связки логин-пароль увеличить длину?

Farxial2

29.10.2017 16:25Чексумма это дополнительная сущность, разве одного хеша не должно быть достаточно?

Да.

Но Вы не ответили на вопрос. Какова вероятность для 10ккк?) Интересно же.

Но случайная последовательность это всё-таки не «123456». И чем больше энтропии, тем меньше шанса совпасть с другой последовательностью, у которой своя энтропия.

То, что для идентификации пользователя, наверное, ему надо указывать свой внутренний ID. Что не очень удобно. Но всё же,Почему пользователь должен иметь для этого специальный набор символов или использовать свой никнейм?

Значит на некоторых других этого нельзя.

Она случайно не потому высока, что в БД идексируется строка?

В таком случае может увеличиться и вероятность подбора пары логин+пароль.

С того, что у него нет серьёзных и явно показанных оснований увеличивать длину. Не мешает, конечно, ничто. Ровно как ничто не мешает увеличить длину пароля в варианте с только паролем ещё сильнее. Преимущество только пароля в том, что можно дать пользователю чётко понять, что будет, если пароль будет слабым. В случае с логином+паролем этого нет. Ну, действительно, кто случайно введёт его email/логин вместо своего и войдёт в его аккаунт?

Tallefer

29.10.2017 16:34Случайность вообще штука интересная… Если рассматривать 1 попытку, то это 50/50 при любой сложности и длине. %)

А если мы про брутфорс (потенциально бесконечный), то это совсем другое.

lair

29.10.2017 16:34Чексумма это дополнительная сущность, разве одного хеша не должно быть достаточно?

Чтобы избежать описанной атаки, одного хеша недостаточно.

Какова вероятность для 10ккк?

Лень считать, извините. Приблизительно 1 — e^(-99999999990000000000/2d), где d — число возможных паролей.

То, что для идентификации пользователя, наверное, ему надо указывать свой внутренний ID.

Нет, зачем?

Она случайно не потому высока, что в БД идексируется строка?

Нет, потому, что публично видимый идентификатор может использоваться вне системы, и поэтому будет дорого поддерживать существующие ссылки.

В таком случае может увеличиться и вероятность подбора пары логин+пароль.

Увеличиться по сравнению с чем?

С того, что у него нет серьёзных и явно показанных оснований увеличивать длину.

Есть. Вероятность подбора, математически доказанная.

Преимущество только пароля в том, что можно дать пользователю чётко понять, что будет, если пароль будет слабым. В случае с логином+паролем этого нет.

Есть, конечно. Если пароль пользователя будет слабым, целевая атака на этого пользователя будет иметь высокие шансы успеха.

Farxial2

29.10.2017 16:51А от какого блока данных берётся чексумма?

Мне тоже(( Ну ладно, тогда не важно.

Ну идентификация же.