Добрый день, друзья!

Этим летом в нашей компании запланировано сильное расширение WLAN инфраструктуры, в связи с чем рассматривались разные варианты по организации этого расширения: как классические AP-Controller решения от Cisco, так и новинки, одной из которых является Cisco Meraki.

Небольшую предысторию вопроса, что такое Meraki, откуда оно взялось и зачем оно нужно, вы сможете почерпнуть из этой статьи: «Облачный способ организации VPN для объединения сетей».

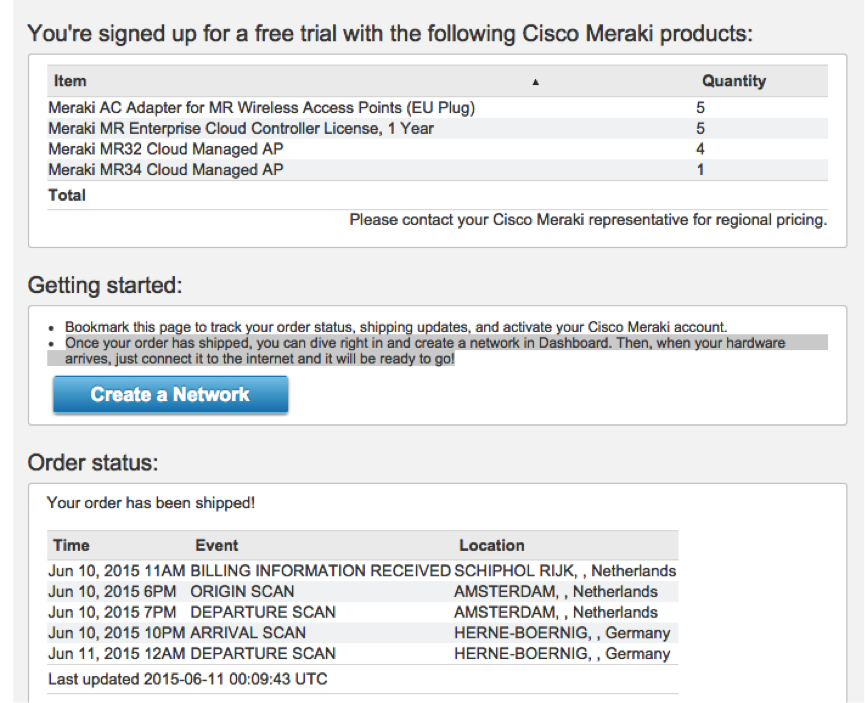

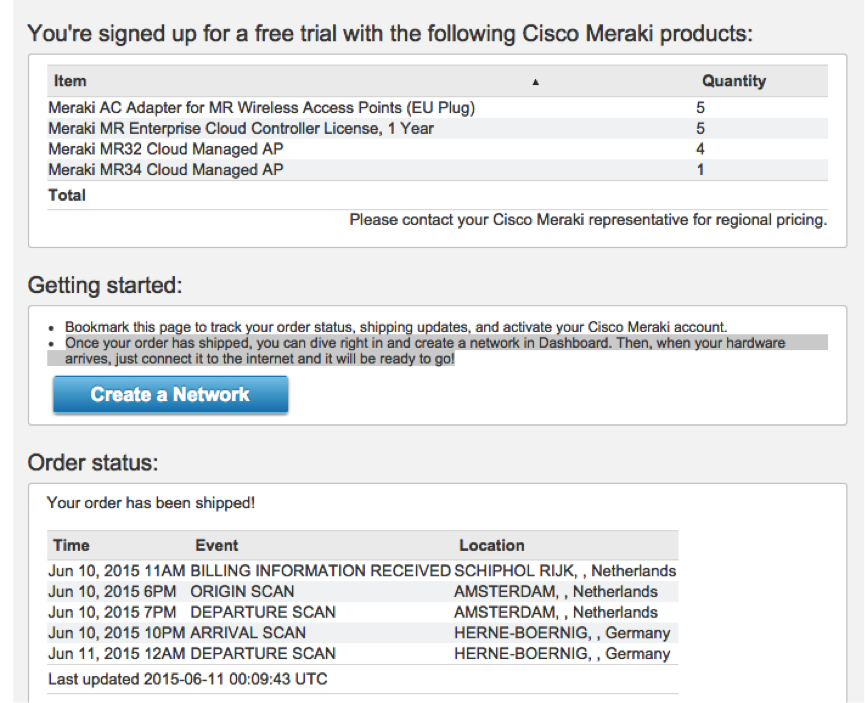

Я же, не мудрствуя лукаво, зашел на сайт Meraki и заказал себе в пробное пользование набор точек доступа (4 точки доступа MR32 AP и более дорогая MR34 AP). Изначально компания предлагала 14 дней trial, но довольно легко удалось продлить этот срок в два раза, посему есть возможность погонять устройства в отдаленно приближенных к боевым условиях.

Процесс получения триальных устройств был довольно прост: оставил заявку на сайте Meraki, со мной связался назойливый менеджер, который отправил мне на почту ссылку на форму заказа триала, а потом две недели долбил звонками «ну когда же, ну когда же?».

В итоге я сдался, заполнил форму заказа и стал ждать доставки устройств на адрес нашей компании.

В тот же день все оборудование было отправлено UPS’ ом из Нидерландов, со склада партнера Meraki, в Гамбург, а в то время, как посылка летела к нам, было предложено завести свою сеть в панели управления.

Забегу вперед сказав, что никаких сетей заводить было не нужно, заботливые менеджеры Meraki уже все сделали за меня. Пришлось лишь убить их дефолтную сетку и сделать свою, переместив туда устройства. Но обо всем по порядку.

Буквально через пару дней компания DPD привезла посылку.

Ура, открываем!

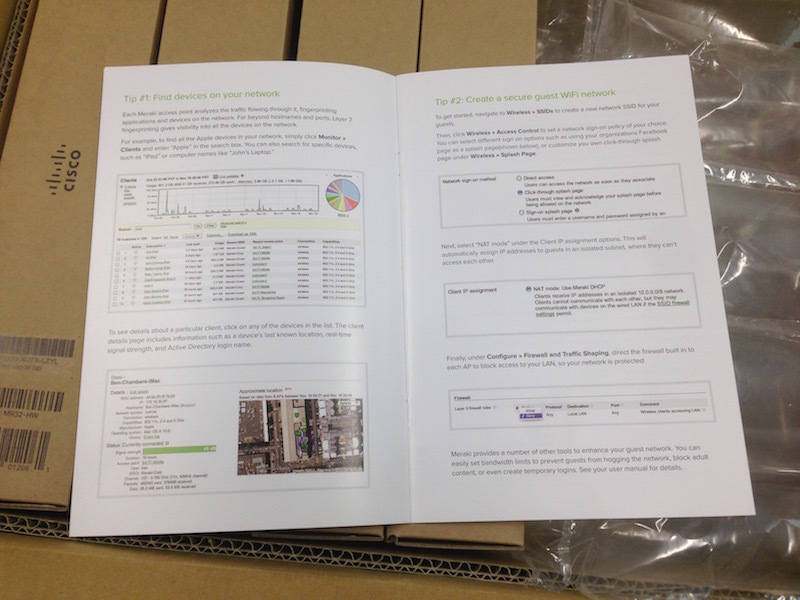

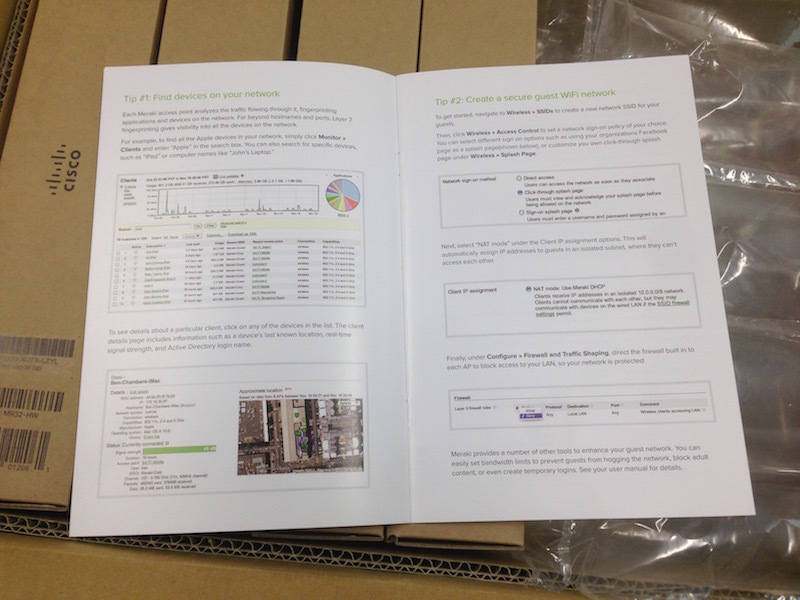

В коробке оказалось 5 подкоробок и небольшая инструкция с 10 советами от Meraki.

Советы, которых мы не спрашивали, мы не любим, потому книженцию откладываем. Распаковываем подкоробки:

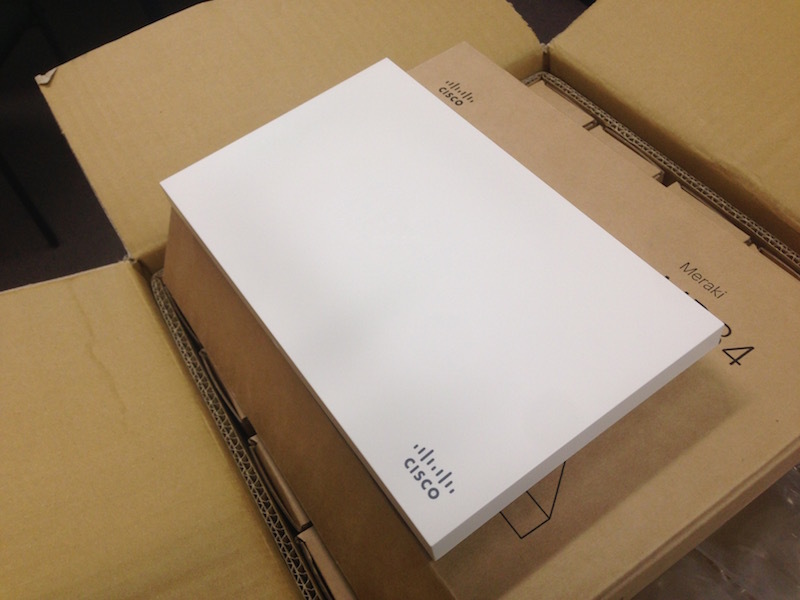

Как видно, модели друг от друга отличить невозможно, внешне устройства выглядят довольно стильно, но неброско. Лично мне AP от Cisco внешне нравятся куда больше, но внешний вид точек доступа — это последняя вещь, которую нужно сравнивать.

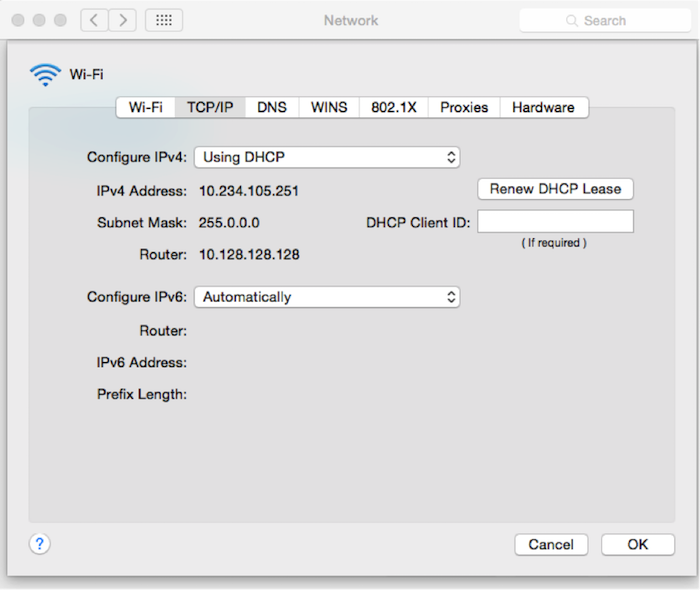

Берем точку доступа, подключаем ее к Ethernet розетке… вуаля! На всю округу транслируется открытая и ничем не защищенная сетка с моим логином в Meraki!

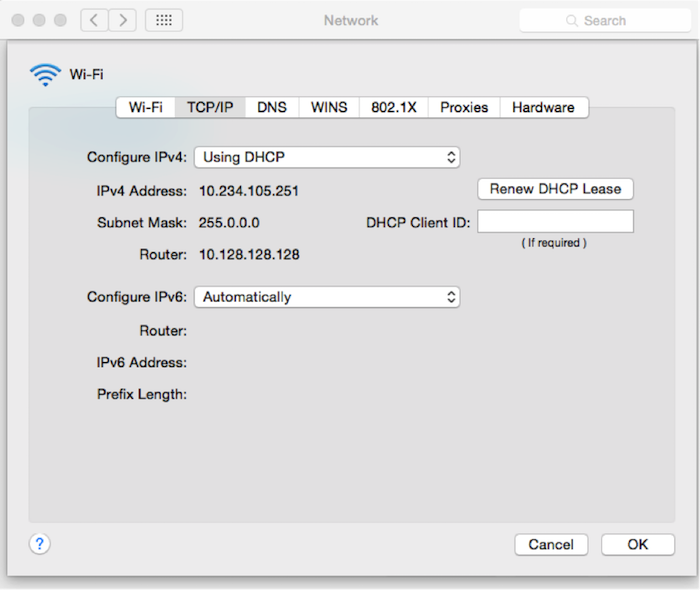

Подключаемся к ней и по DHCP получаем IP из предустановленного диапазона:

Отлично, теперь мы знаем возможный IP адрес самой точки доступа.

Лезем по HTTPS на 10.128.128.128… Она, родимая!

В веб-морде точек доступа можно задать некоторое количество настроек (VLAN, каналы вещания WiFi и мощность, а также прокси, который мог бы пригодиться, если бы UDP у нас на фаерволе был бы закрыт)

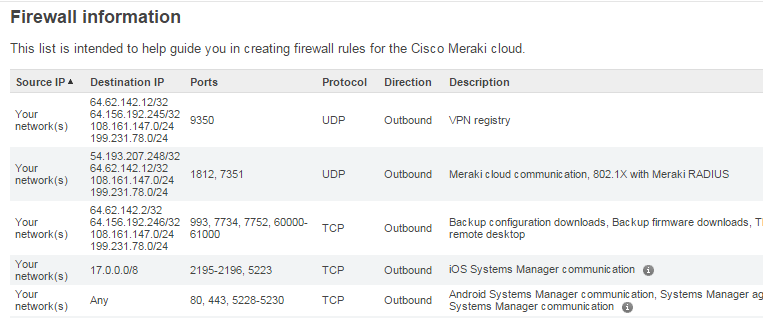

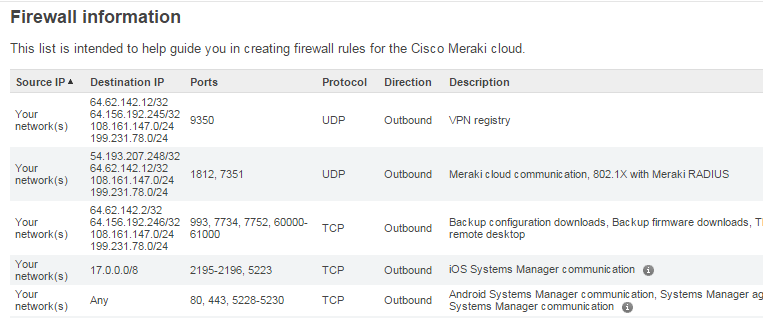

Оборудование Meraki управляется с помощью панели администрирования, котораярасположена на территории США в штате Калифорния хостится в Интернете, и хитрых и непонятных механизмов, которые позволяют управлять девайсами. Следовательно, устройства Meraki должны иметь доступ во внешнюю сеть по следующим протоколам:

Окей, откроем нужные порты для тестов, посмотрим, что будет.

Логинимся в консоль управления Meraki:

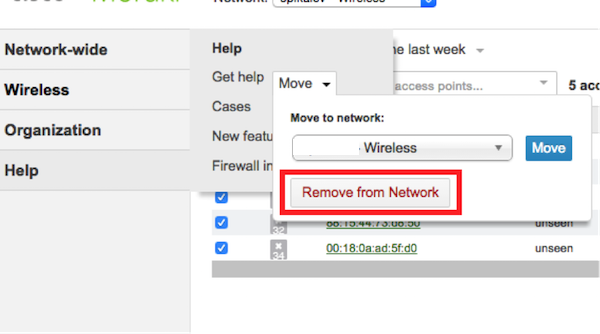

и видим, что заботливые сотрудники Meraki уже создали за меня всю дефолтную wIreless инфраструктуру с непойми какими параметрам. Как я уже писал, меня это в корне не устроило, все снес и стал делать с нуля, удалив все AP из тестовой WLAN сети.

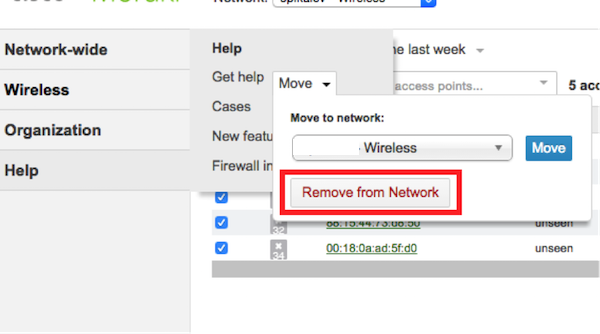

Удаляем…

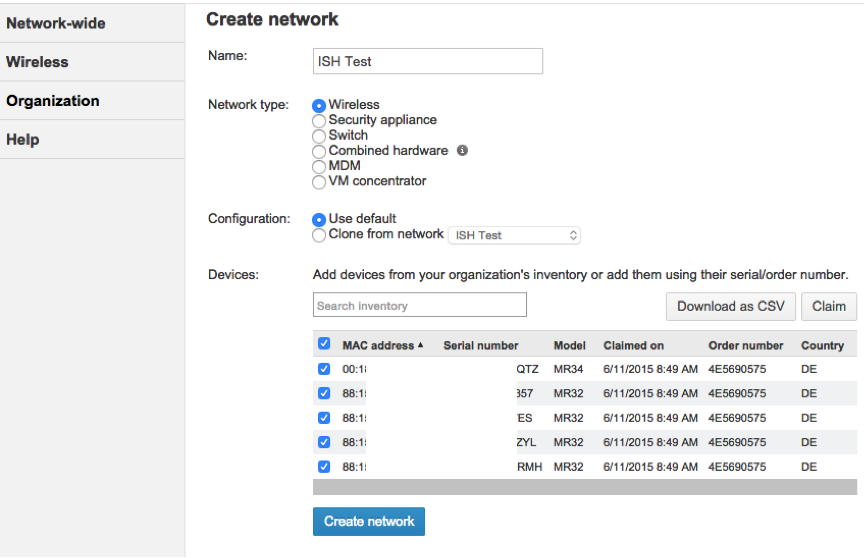

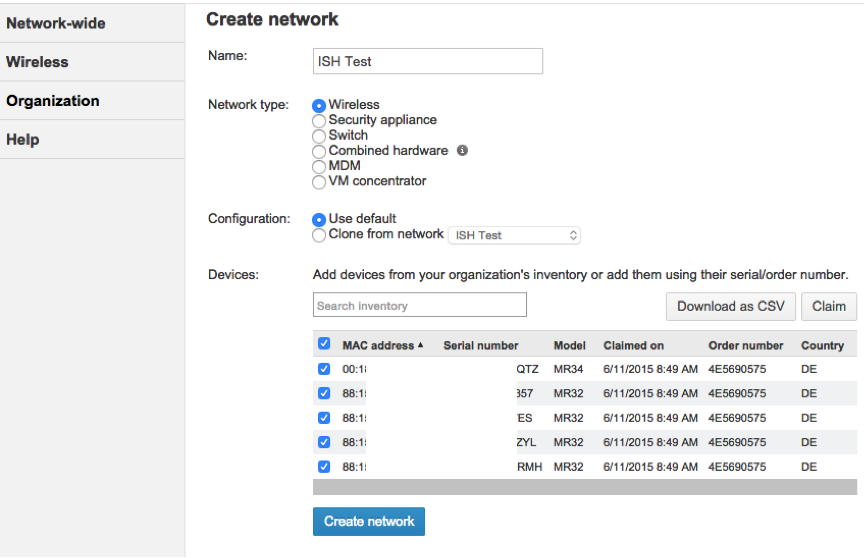

… и создаем новую сеть, в которую добавляем точки доступа:

Точки доступа в течении десятков секунд получили новый конфиг и стали раздавать SSID „ISH Test“.

Сконфигурируем нашу облачную инфраструктуру для того, чтобы все выглядело немного серьезнее: установим шифрование, ключ сети.

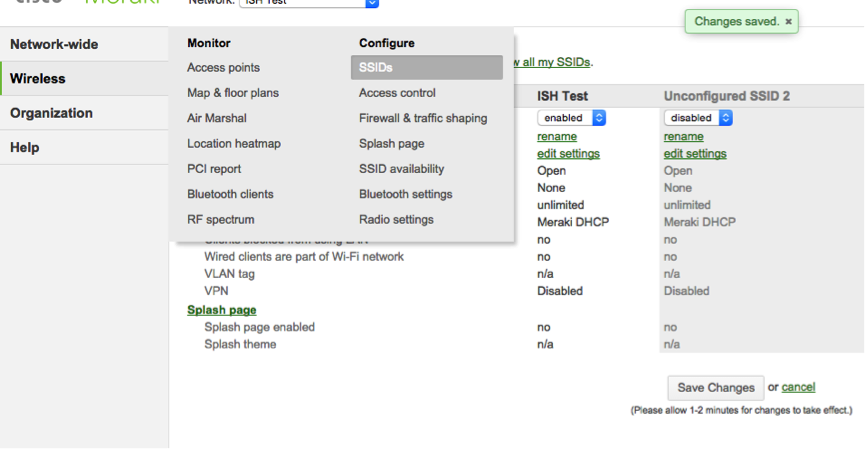

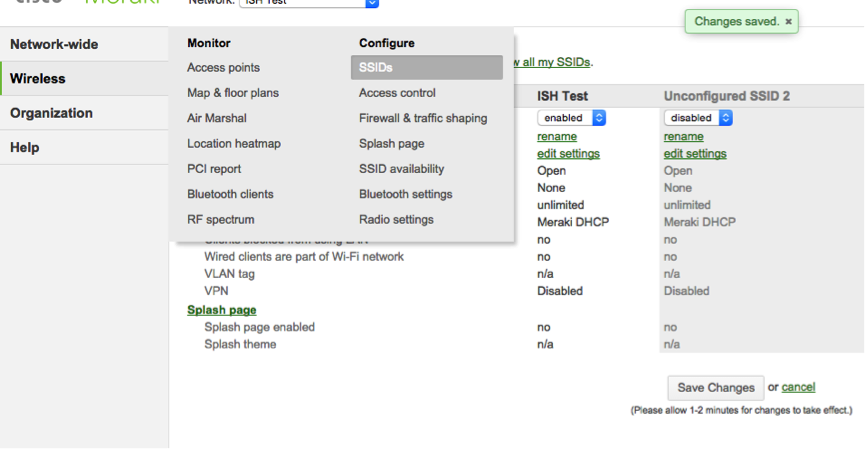

Идем в раздел Wireless – SSIDs:

В одной беспроводной сети может быть до 15 SSID.

Тыркаем в edit settings для первого SSID, переходим в раздел его настройки:

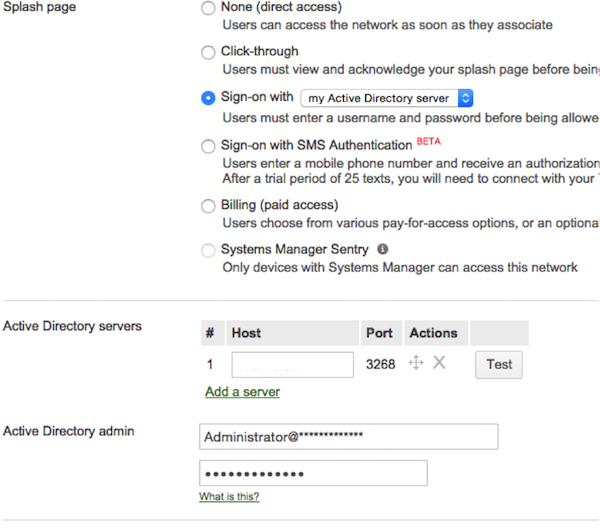

Как видим из скриншота, набор возможностей для аутентификации полно.

Доступ по ключу (WPA2/WEP)

Доступ на основе таблицы MAC-адресов

WPA2-Enterprise с возможностью использовать как внутренний RADIUS-сервер, так и сервер Meraki. В случае использования Meraki аутентификация производится с помощью учетных данных, с помощью которых нужно заходить в панель управления сетью.

Помимо этого можно выбрать тип шифрования WPA: WPA1 and WPA2 или только WPA2.

Дальше идет параметр Splash page – страница, которая отображается после авторизации в WIFI сети (такой механизм часто используется в публичных сетях – в аэропортах, отелях, кафе…). Перечислим возможности по пунктам:

Варианты первичной аутентификации малоинтересны, у нас в сети RADIUS не используется. Открытый доступ со Splash page потестируем позже, пока что выберем Meraki Radius. Для того, чтобы использовать Meraki RADIUS, в админке нужно завести пользователей, пароли для них, указать их email (пользователи могут получать свои учетные данные по почте автоматически) и установить опцию, которая включает доступ пользователю к SSID.

Подключаемся к сети с учетными данными, смотрим – все работает O

Возвращаемся к открытой сети, смотрим варианты Splash Page.

Вот и все варианты дополнительной аутентификации через Splash Page.

Отдельно стоит отметить, что есть возможность ограничить доступ к сети с определенных платформ (Android, BlackBerry, Chrome OS, iPad, iPhone, iPod, MacOS, Windows, Windows Phone, B&N Nook, other OS), а также ограничить возможность использования одного и того же логина на нескольких устройствах одновременно.

WLAN точки доступа Meraki поддерживают 5 типов адресации:

Параметры WIFI.

Здесь можно выбрать частоты, на которых будет работать точка доступа. Возможные варианты:

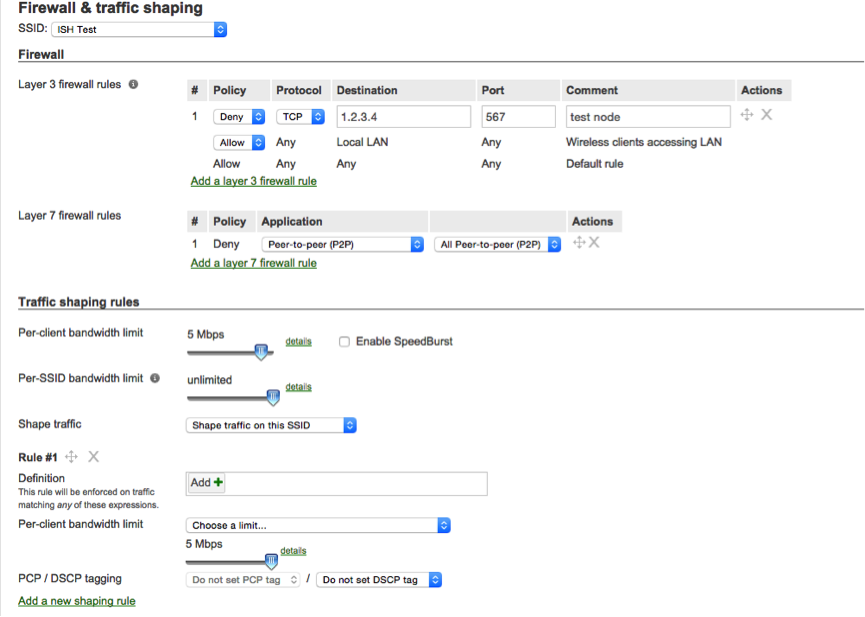

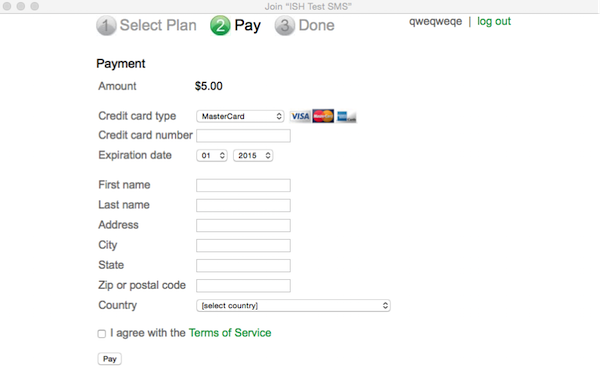

Meraki позволяет резать траффик на 3м и на 7м уровнях OSI.

Так выглядит окно настроек:

А вот, что может Meraki:

Дополнительные возможности:

На этом пока что возможности настройки облачной WIFI-cети заканчивается.

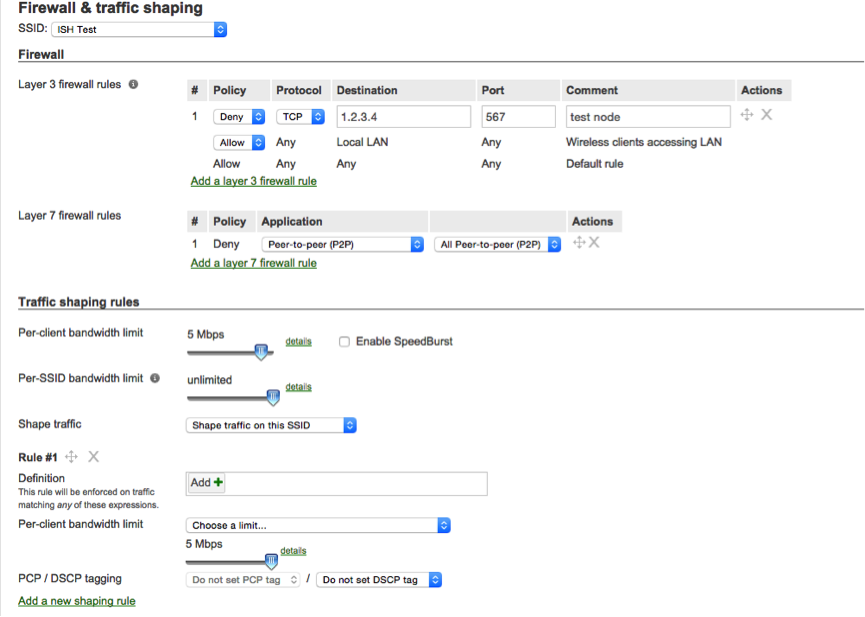

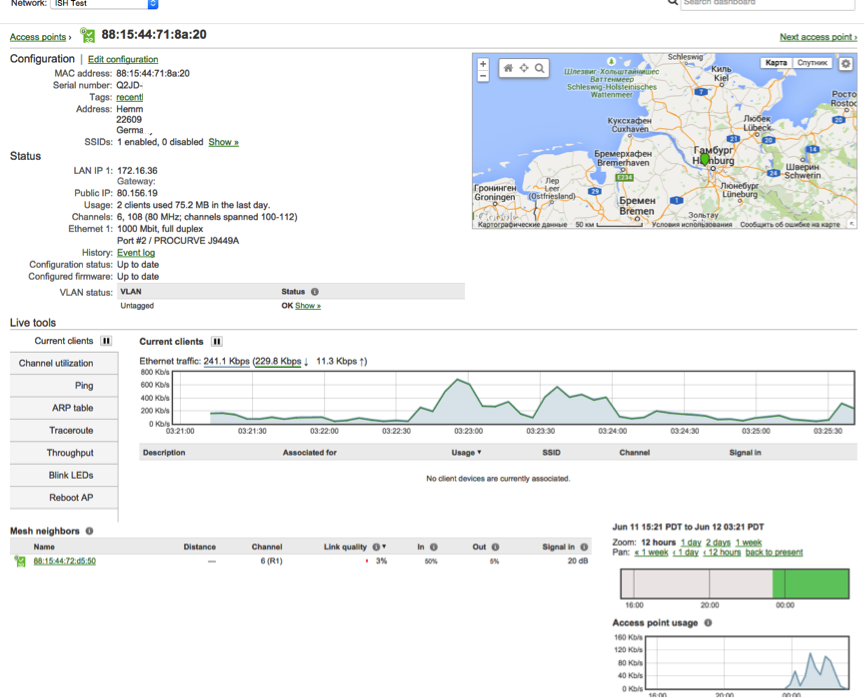

Посмотрим, какие данные можно посмотреть в мониторинге сети

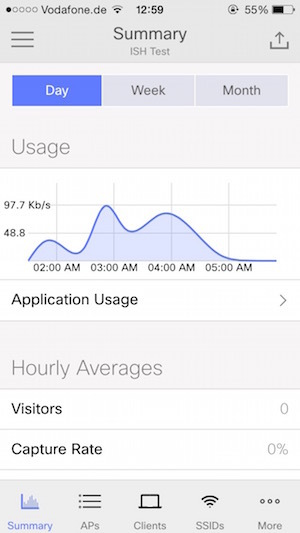

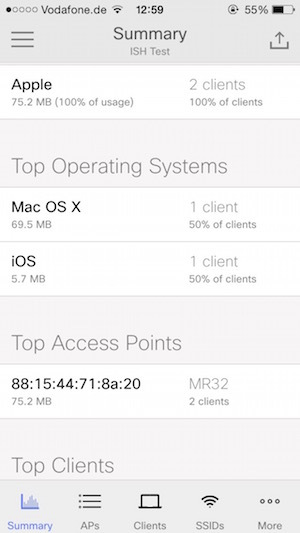

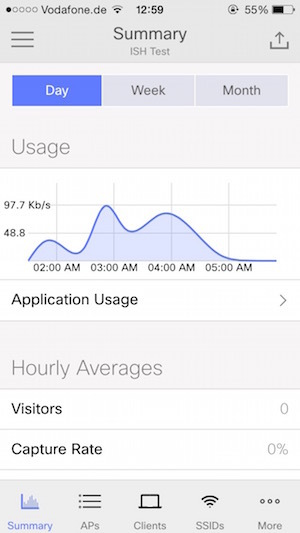

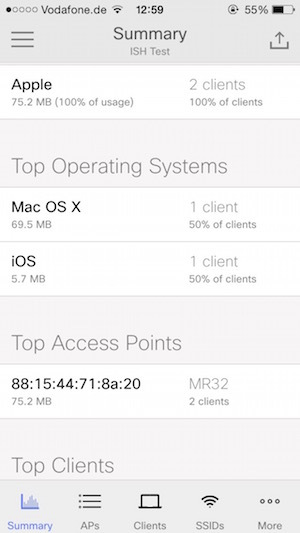

Meraki выпустила мобильные приложения для iOS и Android, возможности у них довольно скудны, но мониторить трафик с помощью них можно:

Дальше следует исключительно мое ИМХО.

Устройства, которые Meraki хотят внедрять по всему миру, а вместе с ними и Cisco, получились довольно интересными. Сфера применения, где подобные устройства могли бы пригодиться, довольно широка. Это и университетские кампусы, и рестораны, и отели, может быть библиотеки, концертные залы и прочие места скоплений посторонних людей, которым необходим доступ в интернет.

Эти устройства хороши тем, что их можно довольно легко настраивать, они могут быть распределены географически как угодно. Будь я владельцем какой-нибудь сети ресторанов (или IT директором или администратором), я бы рассматривал эти устройства на приоритетной основе.

С другой стороны, я бы не стал использовать такие устройства в типовом бизнесе, особенно, если имеет место быть работа с сильно приватными данными. Очень не круто в один прекрасный момент понять, что неизвестно когда в прошлом злоумышленник получил доступ к консоли управления вашей WLAN и пользовался этим в своих корыстных целях. Очень не круто в один прекрасный момент узнать, что весь трафик, который ходит от точек доступа до серверов Meraki и обратно, перехватывается неизвестными.

Может быть я чересчур осторожен и консервативен, но для наших целей, освещенных в начале статьи, мы все же выбрали классический вариант с WLAN Controller-ом и точками доступа от Cisco.

Точки доступа очень похожи друг на друга по характеристикам. Вот общие:

3 radios: 2.4 and 5 GHz, dual-band WIDS/WIPS

2-stream 802.11ac and 802.11n, up to 1.2 Gbps

Integrated Bluetooth low energy radio

Gigabit Ethernet port

PoE: Full functionality with 802.3af

AC adapter available

Cloud management

Network-wide visibility and control

Self-provisioning for rapid deployment

Automatic reporting

Seamless firmware updates

Enterprise security

802.1X and native Active Directory integration

Air Marshal: real-time WIPS with forensics

Stateful Layer 3-7 firewall

Identity-based group policies

Built-in antivirus scan (NAC)

MR34 в отличии от MR32 может раздавать сеть до 1. 75Gbps и требует PoE+ для полного функционала.

Поставщик Meraki в нашем регионе выставил такой прайс:

430€ за каждый MR32

750€ за MR34

160€ за 5-летнюю лицензию Enterprise Cloud Controller за каждое устройство.

В целом, неплохо. Прайс хороший на сами устройства (сравнимый с ценой на AP 16XX и 36XX от Cisco), цена за лицензию также не то, чтобы высока.

Точки доступа будут в моем распоряжении еще как минимум пару недель, потому, если у вас есть какие-либо вопросы, просьбы и желание услышать какие-то подробности (может тест какой провести) — пишите в комментариях, при возможности обязательно сделаю.

Этим летом в нашей компании запланировано сильное расширение WLAN инфраструктуры, в связи с чем рассматривались разные варианты по организации этого расширения: как классические AP-Controller решения от Cisco, так и новинки, одной из которых является Cisco Meraki.

Небольшую предысторию вопроса, что такое Meraki, откуда оно взялось и зачем оно нужно, вы сможете почерпнуть из этой статьи: «Облачный способ организации VPN для объединения сетей».

Я же, не мудрствуя лукаво, зашел на сайт Meraki и заказал себе в пробное пользование набор точек доступа (4 точки доступа MR32 AP и более дорогая MR34 AP). Изначально компания предлагала 14 дней trial, но довольно легко удалось продлить этот срок в два раза, посему есть возможность погонять устройства в отдаленно приближенных к боевым условиях.

Запрос устройств

Процесс получения триальных устройств был довольно прост: оставил заявку на сайте Meraki, со мной связался назойливый менеджер, который отправил мне на почту ссылку на форму заказа триала, а потом две недели долбил звонками «ну когда же, ну когда же?».

В итоге я сдался, заполнил форму заказа и стал ждать доставки устройств на адрес нашей компании.

В тот же день все оборудование было отправлено UPS’ ом из Нидерландов, со склада партнера Meraki, в Гамбург, а в то время, как посылка летела к нам, было предложено завести свою сеть в панели управления.

Забегу вперед сказав, что никаких сетей заводить было не нужно, заботливые менеджеры Meraki уже все сделали за меня. Пришлось лишь убить их дефолтную сетку и сделать свою, переместив туда устройства. Но обо всем по порядку.

Приехали голубчики!

Буквально через пару дней компания DPD привезла посылку.

Ура, открываем!

В коробке оказалось 5 подкоробок и небольшая инструкция с 10 советами от Meraki.

Советы, которых мы не спрашивали, мы не любим, потому книженцию откладываем. Распаковываем подкоробки:

Как видно, модели друг от друга отличить невозможно, внешне устройства выглядят довольно стильно, но неброско. Лично мне AP от Cisco внешне нравятся куда больше, но внешний вид точек доступа — это последняя вещь, которую нужно сравнивать.

Подключение и первый взгляд

Берем точку доступа, подключаем ее к Ethernet розетке… вуаля! На всю округу транслируется открытая и ничем не защищенная сетка с моим логином в Meraki!

Подключаемся к ней и по DHCP получаем IP из предустановленного диапазона:

Отлично, теперь мы знаем возможный IP адрес самой точки доступа.

Лезем по HTTPS на 10.128.128.128… Она, родимая!

В веб-морде точек доступа можно задать некоторое количество настроек (VLAN, каналы вещания WiFi и мощность, а также прокси, который мог бы пригодиться, если бы UDP у нас на фаерволе был бы закрыт)

Оборудование Meraki управляется с помощью панели администрирования, которая

Окей, откроем нужные порты для тестов, посмотрим, что будет.

Консоль управления и все-все-все

Логинимся в консоль управления Meraki:

и видим, что заботливые сотрудники Meraki уже создали за меня всю дефолтную wIreless инфраструктуру с непойми какими параметрам. Как я уже писал, меня это в корне не устроило, все снес и стал делать с нуля, удалив все AP из тестовой WLAN сети.

Удаляем…

… и создаем новую сеть, в которую добавляем точки доступа:

Точки доступа в течении десятков секунд получили новый конфиг и стали раздавать SSID „ISH Test“.

Сконфигурируем нашу облачную инфраструктуру для того, чтобы все выглядело немного серьезнее: установим шифрование, ключ сети.

Идем в раздел Wireless – SSIDs:

В одной беспроводной сети может быть до 15 SSID.

Тыркаем в edit settings для первого SSID, переходим в раздел его настройки:

Как видим из скриншота, набор возможностей для аутентификации полно.

Доступ по ключу (WPA2/WEP)

Доступ на основе таблицы MAC-адресов

WPA2-Enterprise с возможностью использовать как внутренний RADIUS-сервер, так и сервер Meraki. В случае использования Meraki аутентификация производится с помощью учетных данных, с помощью которых нужно заходить в панель управления сетью.

Помимо этого можно выбрать тип шифрования WPA: WPA1 and WPA2 или только WPA2.

Дальше идет параметр Splash page – страница, которая отображается после авторизации в WIFI сети (такой механизм часто используется в публичных сетях – в аэропортах, отелях, кафе…). Перечислим возможности по пунктам:

- Прямой доступ – по дефолту – отключение Splash page

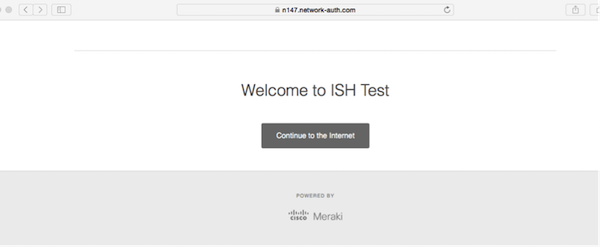

- Click-through – клиенты должны ткнуть в кнопку на странице, которую выдает им точка доступа. Применить можно, например, для того, чтобы заставить пользователей прочитать Условия использования сети и принять их

- Дополнительная аутентификация с помощью

- сервера Meraki

- RADIUS

- LDAP

- Active Directory

- Facebook Wi-Fi

- 3rd party credentials (в данный момент доступна только Google-аутентификация)

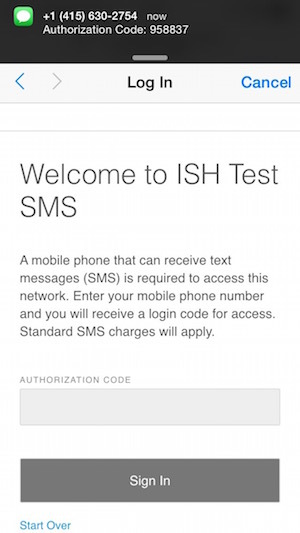

- Аутентификация с помощью ввода SMS-кода. Первые 15 сообщений бесплатны, дальше нужно регистрироваться на сервисе Twilio, покупать подписку и платить деньги за сообщения (например, в Германии 0,07$ за СМС)

- Billing (paid access) – опция совместима только с открытым доступом, без авторизации в первом пункте.

- Доступный в будущем вариант Systems Manager Entry – (Systems Manager Sentry splash shows the enrollment page when iOS, Android, OS X, or Windows devices browse the web that are not yet enrolled in an SM network in your organization (any network).

Варианты первичной аутентификации малоинтересны, у нас в сети RADIUS не используется. Открытый доступ со Splash page потестируем позже, пока что выберем Meraki Radius. Для того, чтобы использовать Meraki RADIUS, в админке нужно завести пользователей, пароли для них, указать их email (пользователи могут получать свои учетные данные по почте автоматически) и установить опцию, которая включает доступ пользователю к SSID.

Подключаемся к сети с учетными данными, смотрим – все работает O

Возвращаемся к открытой сети, смотрим варианты Splash Page.

- Direct Access – все понятно, никаких страниц не выдается, сразу попадаем в сеть

- Click through – подключаемся, в браузере видим предложение кликнуть кнопку и попасть в интернет:

- С использованием дополнительной аутентификации.Настраиваем доступ к контроллеру домена:

Тестируем возможность аутентификации с помощью кнопки Test (вводим логин-пароль какого-либо пользователя в AD — тест успешен). Попробуем аутентифицироваться в WIFI c такими настройками:

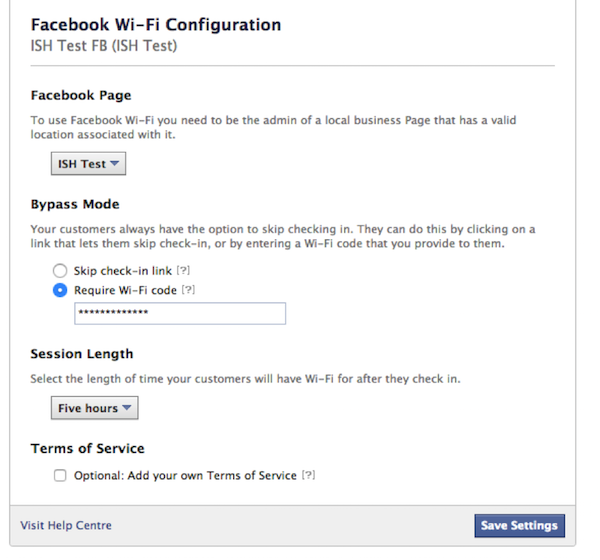

Один из других интересных вариантов аутентификации — через Facebook WIFI. Для того, чтобы активировать аутентификацию через Facebook WIFI, нужно иметь Local Business Page организации.

Заходим в настройки Facebook WIFI, ставим следующее:

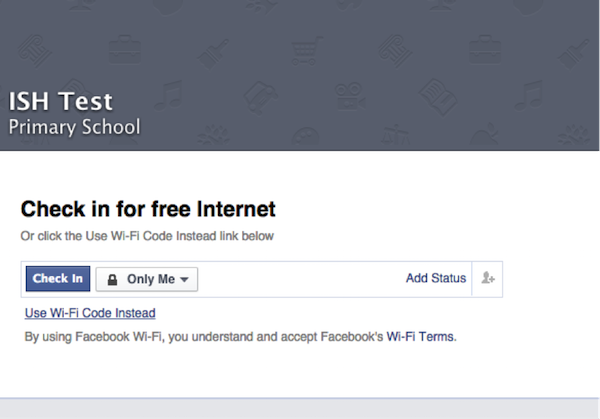

Пытаемся подключиться к WiFi, попадаем на страницу аутентификации:

Вуаля! Пользователь получил доступ в интернет, страница организации на FB получила чек-ин. Все довольны.

- Аутентификация по SMS:

- Платный доступ.

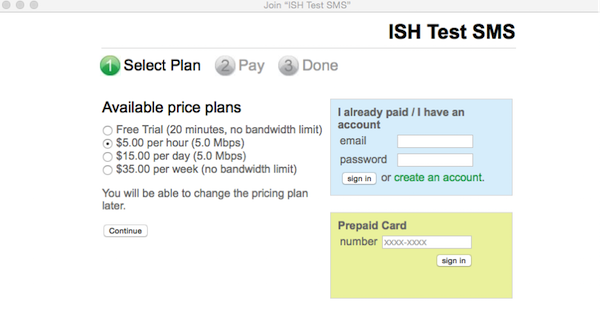

Включаем опцию „Billing (paid access)”, настраиваем Billing plans:

И пробуем подключиться:

Платим с карточки, получаем доступ. Не представляете, какое искушение было сделать WiFI платным для сотрудников и студентов.

Вот и все варианты дополнительной аутентификации через Splash Page.

Отдельно стоит отметить, что есть возможность ограничить доступ к сети с определенных платформ (Android, BlackBerry, Chrome OS, iPad, iPhone, iPod, MacOS, Windows, Windows Phone, B&N Nook, other OS), а также ограничить возможность использования одного и того же логина на нескольких устройствах одновременно.

Роутинг и трафик

WLAN точки доступа Meraki поддерживают 5 типов адресации:

- Режим NAT, клиенты будут получать IP из диапазона 10.0.0.0/8, не смогут контактировать друг с другом. В этом режиме можно включить фильтрацию контента, которая может работать в двух режимах: блокирование материалов для взрослых или указание своего DNS, на который возложена эта функция блокировки.

- Режим Bridge, клиенты работают в подсети, к которой подключена точка доступа. Поддерживаются VLAN тэги. Поддерживается Bonjour переадресация и ее отключение.

- Роуминг Layer 3, — этот режим пока что в стадии BETA — аналогичен режиму Bridge, но в этом случае клиенты при переключении с одной точки доступа на другую будут сохранять свой IP (в случае, если точки доступа работают в одной подсети). Поддерживаются VLAN тэги. Поддерживается Bonjour переадресация и ее отключение.

- Роуминг Layer 3 с концентратором – клиенты ходят в сеть через концентратор Meraki, который представляет собой отдельное устройство. Я, к сожалению, его не заказывал

- VPN: tunnel data to a concentrator. То же самое, что и 4), только данные шифруются и ходят через шифрованное VPN-подключение между AP и концентратором.

Параметры WIFI.

Здесь можно выбрать частоты, на которых будет работать точка доступа. Возможные варианты:

- 2,4 и 5Ghz параллельно

- 5 Ghz только

- 2,4 и 5Ghz параллельно с принудительным переключением устройств, поддерживающих 5Ghz на эту частоту

Firewall и ограничение траффика

Meraki позволяет резать траффик на 3м и на 7м уровнях OSI.

Так выглядит окно настроек:

А вот, что может Meraki:

- Позволять или запрещать трафик на 3м уровне к определенным узлам п определенным портам TCP и UDP

- Запрещать на 7м уровне трафик следующих типов:

- Blogging (all, blogger, wordpress)

- Email (all, gmail, host-based imap or pop or smtp, hotmail, web-based email, yahoo, outlook, hotmail)

- File sharing (all, dropbox, skydrive, icloud, windows file sharing)

- Gaming (на выбор список игровых серверов типа battle.net)

- News (CNN ,NYT, Gizmodo, etc)

- Online-backup

- P2P

- Social Web (FB, Twitter… Вконтакте блокировать не умеет пока что O )

- Software and antivirus updates

- Sport news

- Video and music streaming (i.e. Youtube and Vimeo)

- VoIP

- Web file sharing (Rapishare and so on)

- Произвольный узел HTTP

- Произвольный порт

- Диапазон IP адресов

- Диапазон IP адресов и порт для них.

- Ограничивать канал для клиентов (down, up, all)

- Ограничивать канал для точки доступа

- Ограничивать канал для определенных приложений (всех тех, что можно блокировать в пункте 2)

Дополнительные возможности:

- Произвольный вид Splash page

- Трансляция SSID для всех точек доступа / каждой отдельной, трансляция по расписанию

- Планирование каналов с возможностью автоматического ослабления сигнала или работы всегда на 100% мощности, включением/выключеием DFS каналов. Настройка каналов на каждой из точек доступа отдельно

- Включение/отключение SNMP v2c и v3

- Поддержка SAML

- Различные настройки безопасности доступа к админке Meraki

- Генерация сертификатов для Apple MDM

- Настройка различных алертов при недоступности точек доступа, нахождении Rogue AP, изменениях конфига

- Настройка отправки логов на syslog-сервер

- Автоматическое обновление прошивок (по расписанию)

На этом пока что возможности настройки облачной WIFI-cети заканчивается.

Мониторинг

Посмотрим, какие данные можно посмотреть в мониторинге сети

- Общая информация о точке доступа с данными о MAC, IP (внешний и внутренний), адресом, количестве настроенных SSID, количестве клиентов в данный момент, каналом, VLAN’ах, использовании канала с графиками.

- Загруженность каналов в месте расположения точки:

- Просмотр ARP таблицы точки доступа

- Ping & Traceroute.

- Можно помигать лампочкой или перезагрузить AP

- Можно посмотреть попытки логинов разных пользователей.

Meraki выпустила мобильные приложения для iOS и Android, возможности у них довольно скудны, но мониторить трафик с помощью них можно:

Личные впечатления

Дальше следует исключительно мое ИМХО.

Устройства, которые Meraki хотят внедрять по всему миру, а вместе с ними и Cisco, получились довольно интересными. Сфера применения, где подобные устройства могли бы пригодиться, довольно широка. Это и университетские кампусы, и рестораны, и отели, может быть библиотеки, концертные залы и прочие места скоплений посторонних людей, которым необходим доступ в интернет.

Эти устройства хороши тем, что их можно довольно легко настраивать, они могут быть распределены географически как угодно. Будь я владельцем какой-нибудь сети ресторанов (или IT директором или администратором), я бы рассматривал эти устройства на приоритетной основе.

С другой стороны, я бы не стал использовать такие устройства в типовом бизнесе, особенно, если имеет место быть работа с сильно приватными данными. Очень не круто в один прекрасный момент понять, что неизвестно когда в прошлом злоумышленник получил доступ к консоли управления вашей WLAN и пользовался этим в своих корыстных целях. Очень не круто в один прекрасный момент узнать, что весь трафик, который ходит от точек доступа до серверов Meraki и обратно, перехватывается неизвестными.

Может быть я чересчур осторожен и консервативен, но для наших целей, освещенных в начале статьи, мы все же выбрали классический вариант с WLAN Controller-ом и точками доступа от Cisco.

Технические характеристики точек доступа

Точки доступа очень похожи друг на друга по характеристикам. Вот общие:

3 radios: 2.4 and 5 GHz, dual-band WIDS/WIPS

2-stream 802.11ac and 802.11n, up to 1.2 Gbps

Integrated Bluetooth low energy radio

Gigabit Ethernet port

PoE: Full functionality with 802.3af

AC adapter available

Cloud management

Network-wide visibility and control

Self-provisioning for rapid deployment

Automatic reporting

Seamless firmware updates

Enterprise security

802.1X and native Active Directory integration

Air Marshal: real-time WIPS with forensics

Stateful Layer 3-7 firewall

Identity-based group policies

Built-in antivirus scan (NAC)

MR34 в отличии от MR32 может раздавать сеть до 1. 75Gbps и требует PoE+ для полного функционала.

Прайс

Поставщик Meraki в нашем регионе выставил такой прайс:

430€ за каждый MR32

750€ за MR34

160€ за 5-летнюю лицензию Enterprise Cloud Controller за каждое устройство.

В целом, неплохо. Прайс хороший на сами устройства (сравнимый с ценой на AP 16XX и 36XX от Cisco), цена за лицензию также не то, чтобы высока.

Послесловие

Точки доступа будут в моем распоряжении еще как минимум пару недель, потому, если у вас есть какие-либо вопросы, просьбы и желание услышать какие-то подробности (может тест какой провести) — пишите в комментариях, при возможности обязательно сделаю.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (7)

avorsa

20.06.2015 22:07+1В Meraki есть еще интересный функционал.

Отчеты лояльности, т.е. Как часто посетители возвращаются, сколько времени находятся в зоне действия AP.

Для этого нужна дополнительная лицензия.

Эти фишки интересны в ретэйле.

evilbot

А вы это в какой стране делали? Вроде в РФ Cisco Meraki не поставляется. Или что-то поменялось?

qde5n1k Автор

Да вы что?! Я в Германии заказывал, все очень быстро и гладко получилось. Не знал, что с Россией у них не заладилось :(

evilbot

Мы хотели попробвать Meraki для организации бесплатного Wi-Fi в магазинах, но они в РФ не поставляют. Вполне возможно из-за того что актуальное оборудование Meraki работает в диапазоне 802.11a, который в России запрещён.

qde5n1k Автор

Если не ошибаюсь, 802.11ас уже разрешен.

evilbot

Угу, разрешен.

Rel1cto

Для ввоза в Россию нужно пройти много бюрократических преград, поскольку ввоз шифровальных средств ограничен законом. Всякие нотификации подавать, с ФСБ договариваться.

В отношении продукции Мераки этим просто никто ещё не озаботился.