Я основатель компании GadgetTrak, в которой был хакером и по совместительству генеральным директором, и разработчик технических средств, позволяющих возвратить украденные у людей девайсы. Я также создал поисковый движок для поиска EXIF данных в изображениях.

Сейчас я не работаю в GadgetTrak и в настоящее время являюсь действующим старшим аналитиком по безопасности в компании Tripwire Inc., участвую во многих расследованиях, собираю информацию из социальных сетей и других источников и отправляю плохих людей за решётку.

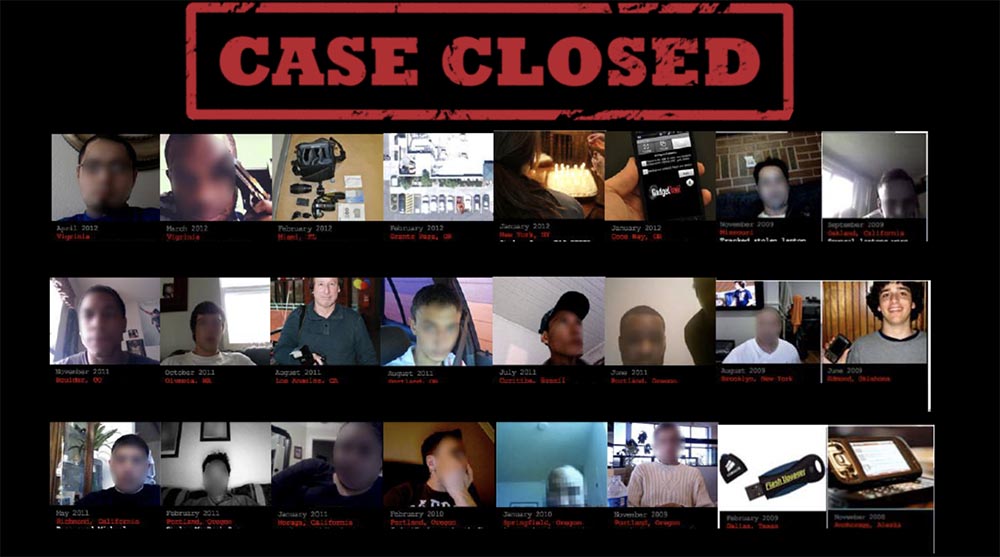

На этом слайде показана «Стена позора» — это фотографии реальных людей из реальных расследований, в которых я участвовал. Вы видите много фотографий, сделанных веб-камерой, я специально размыл лица злоумышленников, чтобы сохранить их анонимность. Некоторые из этих фото взяты с возвращённых мною устройств, а не сделаны веб-камерой.

Интересно то, что больше половины времени, когда я ходил в полицию восстанавливать украденные устройства, они просили помочь меня в других проводимых ими операциях. Много раз мне случалось помогать в делах, связанных с наркотиками, насильственным угоном автомобиля, кражей ноутбуков. Некоторые из этих дел были связаны с применением троянских устройств, использующих вирусные уязвимости, вредоносные программы, которые шпионят за людьми, я расскажу об этом подробнее в процессе презентации. Я разрабатывал инструменты, которые помогали следить за злоумышленниками, одновременно стараясь сохранить неприкосновенность частной жизни.

Можете представить, что часть моей работы вызывает критику людей, которые не понимают, что испольуемые мной шпионские методы служат раскрытию преступлений и предотвращению их тяжёлых последствий.

На экране показан слайд с цитатой обзора конференции Black Hat: «Я думаю, вы должны обратить внимание на этическую сторону применения технологий, которые вы с таким удовольствием демонстрируете».

Хочу отметить, что многие из предлагаемых на рынке приложений способны делать более ужасные вещи с информацией, чем те, что я использую для возвращения украденных устройств.

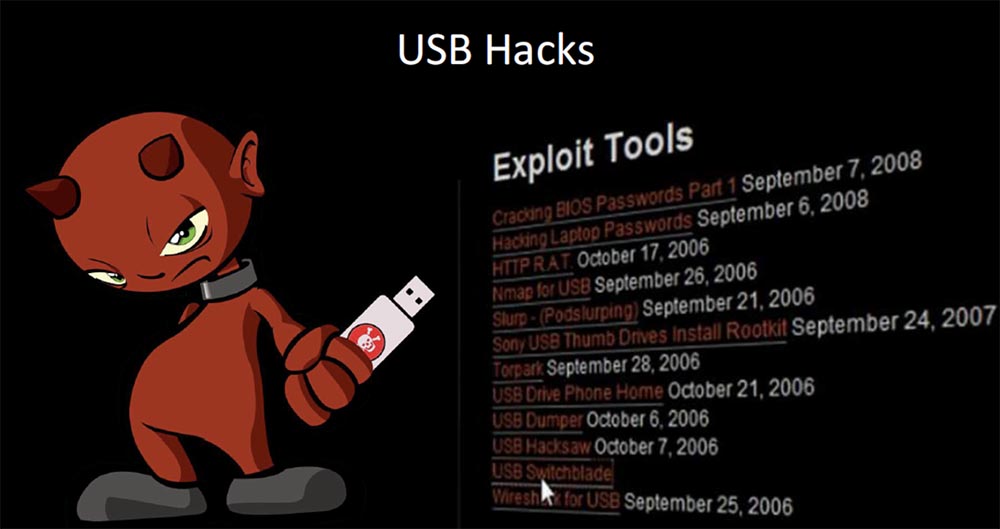

Я начал использовать свои инструменты, когда работал на компанию, которая специализировалась на блокировке USB устройств. Это было очень давно, в 2006-2008 годах.

В то время моё воздействие на обеспечение безопасности было аналогично тому, как сетевой администратор пытается защитить свои веб-серверы и управление сайтами. Я действительно заинтересовался, как эти инструменты на основе USB используются для взлома сетей. Вы знаете, что получить доступ к сети извне довольно сложно, но будучи ленивым хакером, вы можете использовать USB-устройства для взлома системы и кражи данных. Поэтому я начал работать с этими инструментами и даже создал сайт usbhacks.com, где начал размещать некоторые из своих инструментов, и сообщество пользователей сайта начало развиваться. Работа с некоторыми членами сообщества была действительно интересной, причём интерес к моим разработкам проявлялся по обе стороны закона.

Тогда я впервые получил небольшой «звонок» от ФБР, но они всё же разобрались в моих намерениях оказать пользу, а не нанести вред. В то время никто не обсуждал и не распространял подобные инструменты для тестирования безопасности. Но сейчас с помощью таких инструментов сетевые администраторы могут действительно проверить свои сети, чтобы увидеть, как они будут реагировать на подобные хакерские инструменты.

Многие исследователи безопасности до сих пор просят у меня эти инструменты, поэтому я привожу ссылку на мой сайт usbhacks.com/USBHACKS.zip, откуда можно их скачать, просто настройте свой антивирус, чтобы он не заблокировал эти программы. Вы можете приспособить их для своих нужд, изменив некоторые скрипты, и они всё равно будут работать.

После того, как я изучил эти USB устройства, я задумался над тем, как можно их использовать, сделав более дружественными, как заменить вредоносное «троянское» ПО на что-то полезное.

Обычно вы подключаете USB флешку, используя автозапуск, запускаете бинарный файл и можете собрать довольно много информации. Вы можете натворить много дел, если сможете перехватить хеш. Для возвращения украденных вещей, я думаю, вы это знаете, можно получить IP-адрес, можно узнать внутренний сетевой адрес, можно определить геолокацию по этому IP-адресу и узнать, в каком городе он находится. Но более полезной информацией стало имя компьютера и имя пользователя, который работает с данной системой.

Я выложил свой инструмент в сети бесплатно. Собственно, это было частью моего магистерского диплома, частью системы, которую я построил, и мне было любопытно, что люди будут с ней делать. Я был очень удивлён, сколько людей заинтересовалось моим ресурсом и воспользовалось гаджетом, размещённым на главной странице сайта. В течение 2-3 дней там зарегистрировалось около 20000 человек. Можете себе представить, что всё это проходило через центральный сервер и вы могли активировать удалённое слежение, так как после подсоединения устройства оно отправляло владельцу данные. Мне удалось собрать огромное количество информации об устройствах, с которыми работал мой гаджет.

На слайде показан текст письма, которое рассылалось пользователям.

«Тема: Gadget Theft: устройство обнаружено.

USB флешка, о которой Вы сообщали как о потерянной или украденной, была подключена к ПК и мы получили возможность извлечь из системы следующие данные для расследования:

— публичный IP адрес: xxx.xx.xxx.xxx,

— хост: xxx.xx.xxx.xxx,

— внутренний IP адрес: xxx.xx.xxx.xxx,

— имя компьютера: XXXXXXXXX,

— имя пользователя: xxxxx

Страна: США

Штат: Орегон

Город: Тиалатин,

Почтовый индекс: 97062

Код района: 503

Широта: 45,3653

Долгота: — 122,758»

Это касалось не только USB устройств, я выяснил, что мой гаджет работает с внешними жёсткими дисками и GPS устройствами, потому что это происходило также, как обновление карт. Он работал и с iPod, и если за это время на планшете не успели поменять ПО, то достаточно было подсоединить к нему флешку и получить доступ. Всё это было очень интересно.

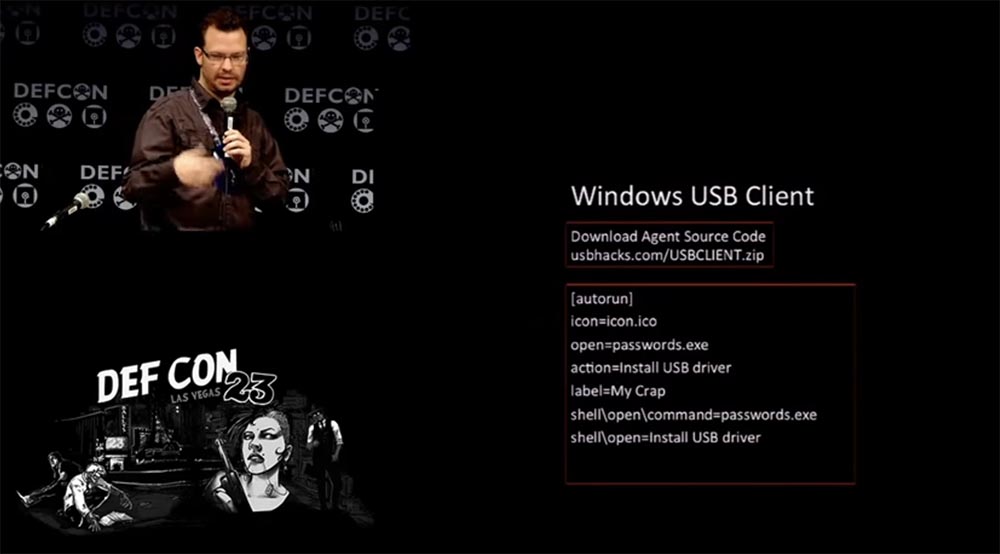

Я также создал USB клиент для Windows, код которого привёден на этом слайде, и вы можете скачать его по ссылке usbhacks.com/USBCLIENT.zip.

Он написан на C ++, имеет автозапуск и использует уязвимость продукта Microsoft, которая существует по сегодняшнее время. Вы можете увидеть в различных учреждениях и медицинских центрах компьютеры, работающие на Windows XP, которые все еще уязвимы для атак такого типа. Позже я приведу некоторые примеры. И хотя все мы знаем, насколько уязвимы USB-устройства, но даже на конференции BlackHat в этом году было много людей, которые «побросали» вокруг кучу своих флеш-накопителей и стали жертвами таких шпионских устройств, с помощью которых из их систем были украдены данные. И я не уверен, что если бы это был кто-то из вас, то он бы не воспользовался такой возможностью.

Ещё одна вещь, которую я узнал, это проблема с получением IP-адреса. Авторство такой атаки приписывается Китаю, однако сложно однозначно утверждать, где это придумали. Вы знаете, правоохранительные органы не любят возиться с бумагами, но когда им приходится иметь дело с IP-адресами, им приходится оформить много бумаг, чтобы получить ордер суда о получении этой информации? от Интернет-сервис провайдера (ISP).

Кроме того, не возможно идентифицировать, кто именно находился пред этим компьютером или украденным устройством во время преступления. Можно определить владельца IP, но он скажет: «это был не я!», и вы ничего не докажете. Кроме того, он может поменять IP-адрес или использовать анонимайзер. Из-за соединения через прокси-сервер определение IP-адреса не особо точное.

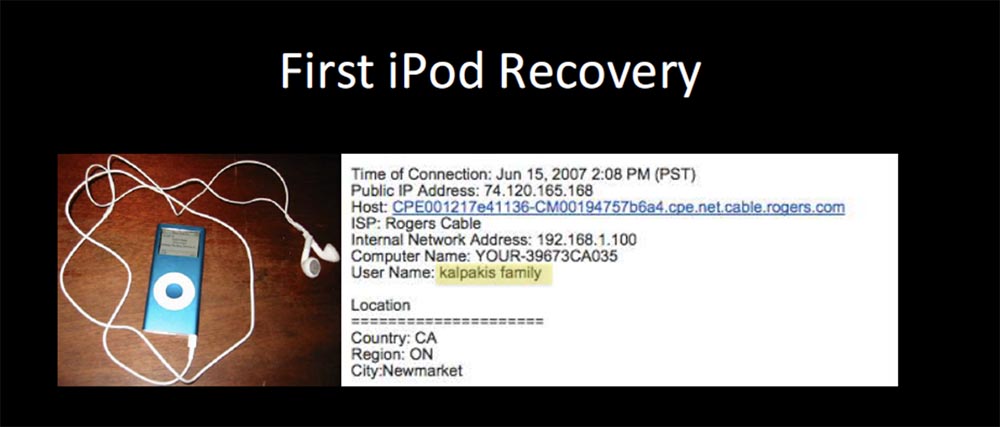

В целом процесс определения IP занимает много времени – от 2-х недель до 3-х месяцев, и это очень большая проблема, потому при поиске украденных устройств нужно действовать быстро, особенно если похититель старается их защитить от обнаружения. Следует отметить, что обычно компании, занимающиеся розыском украденных устройств, использую более «смелые» методы расследования. На следующем слайде показан разысканный мною iPod.

Было много детей, которые устанавливали мой гаджет на свои планшеты. Однажды некий парень украл в школе такой планшет, и когда пришёл домой и подключил к компьютеру, моё устройство быстро определило все необходимые данные, и удачей было то, что именем пользователя значилось «семья Калпакис». Так как в школе был всего один ребёнок с такой фамилией, то школе удалось вернуть ему этот iPod обратно.

Смысл моей идеи заключался в том, что если украденное устройство можно отследить, многие люди отказались бы от кражи таких устройств.

Я также выяснил, что все эти устройства могли работать совместно с высококачественной инфракрасной камерой, фиксировавшей тепловое изображение. Я обратился в компанию с предложением изготовить на заказ для них специальный программный агент, который мы могли бы использовать для защиты этих камер, каждая из которых стоила около $3000. Это было довольно просто, так как камеры записывали изображение на SD-карту, а я написал специальный код для прошивки камеры.

Смысл защиты заключался в том, что если кто-то вытащит из камеры старую карту и вставит новую, то код, записанный в прошивке камеры, будет автоматически установлен на эту новую карту, что поможет её заблокировать. Это облегчало не только розыск похищенных ИК-камер, но и позволяло контролировать их незаконный экспорт в зарубежные страны. Например, если бы было обнаружено, что такая камера подключена к компьютеру где-то в Иране, продавец камеры имел бы большие проблемы.

Кроме того, программный агент позволял использовать в качестве пароля файл с ИК изображением, как например, эта фотография кошки.

Дальше я расскажу вам, как попробовал создать аналогичный клиент для продукции Apple. Трудность состояла в том, что в Mac OS X нет функции автозапуска, но вы можете обмануть людей. Самой большой уязвимостью, которой я люблю пользоваться, является человеческая жадность и глупость. Я использовал Apple-скрипт, и вы можете спросить, почему именно его? Потому что таким скриптам больше доверяют, они подходят к большинству приложений для «яблочной» оси. Здесь имеется приложение iTunes, которое я попробовал обмануть. Я поместил свой троян в .mр3 файл. Но дело в том, что OS X обладает такой особенностью: если вы попытаетесь изменить расширение приложения, написав в конце .mр3, то система автоматически перекинет в конец файла расширение .app, чтобы пользователь знал, что в действительности это программа, а не музыкальный файл.

Поэтому мне пришлось использовать такую вещь, как гомоглиф – символ с нулевой шириной, для этого я взял турецкую букву под названием «органик», и система оставила .mр3 в конце моего файла, не пытаясь снабдить его «хвостом» .app. На следующем слайде привёдён код, использованный в моём скрипте.

Он позволяет получить информацию о системе, имя пользователя, имя компьютера и прочую информацию при работе приложения iTunes. Этот скрипт позволяет узнать обо всех работающих приложениях, и это круто, потому что вы можете написать несколько скриптов, которые встроятся в них и попытаются украсть данные. Я сделал так, что iTunes собирал нужные мне данные и пересылал их виде музыкальных файлов на мой URL, так что я мог слушать музыку и на её фоне заниматься «плохими» вещами.

Великой вещью является то, что можно делать скрипты оболочки из скриптов Apple, однако будьте осторожны, если решите запустить их на своей системе.

Знайте, что USB-устройства по-прежнему остаются вектором атаки. Известно, что с их помощью вирус Stuxnet попал в систему атомных сооружений Ирана и таким же образом распространился на российское оборудование. Вредоносное программное обеспечение – червь W32.Gammima AG — при помощи USB устройства проник на Международную космическую станцию (МКС) в 2008 году.

В 2012 году Центр реагирования на компьютерные инциденты на индустриальных и критически важных объектах ICS-CERT сообщил, что две американские электростанции пострадали после того, как сотрудник принёс на работу зараженную вирусом «флешку». Множество компьютеров, использующих ОС Windows XP, до сих пор подвержены таким угрозам, что было отмечено на конференции Black Hat в 2015 году.

IP-адрес является одним из способов обнаружить пропажу, но мне приходится обрабатывать информацию из множества других источников. На этом слайде показана «сумасшедшая стена», вы видели такие во многих телешоу, в которых полиция пытается раскрыть убийство. У них есть все доказательства, и они проводят все эти линии правильно, пытаясь связать улики. Это своего рода мыслительный процесс, которого я придерживаюсь. Я также использую такие инструменты, как Multigo, он значительно автоматизирует этот процесс. Я не уверен, если вы когда-либо его использовали, это довольно большой инструмент и вы можете написать для него все специализированные модули, помогающие проделать большое количество работы.

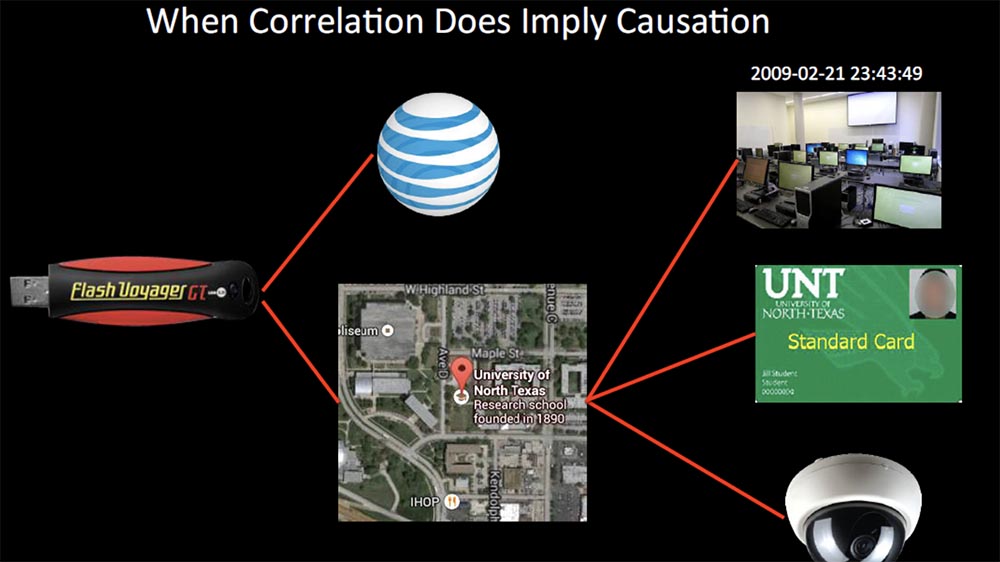

У меня был случай с отслеживанием одной пропавшей «флешки». Мы смогли получить исходный IP-адрес, на котором значилось странное имя пользователя, которое не давало возможность идентифицировать человека. Мы хотели сопоставить его с именами, имевшимися в базе подписчиков компании AT&T, но вы знаете, как это бывает с AT&T, за три месяца мы могли потерять след этой «флешки». Она была украдена у профессора и содержала данные о важных исследованиях, но мы так и не смогли убедить полицию использовать все свои ресурсы в данном расследовании.

Поэтому мы начали отслеживать любые связи университета и конкретной компьютерной лаборатории, что было полезно, потому что мы также получили информацию из внутренней сети. Она позволила нам продвинуться дальше в расследовании. Мы посетили отдел компьютерной безопасности университета, воспользовавшись тем, что у нас был IP-адрес и временная метка, и определили внутренний адрес компьютера в сети. Однако это был «гостевой» компьютер, который не позволял узнать ID-студента, совершившего вход в систему. Я стал задавать вопросы и выяснил, что для получения доступа к компьютерам необходимо просканировать студенческую карточку, и в системе безопасности имеются об этом соответствующие записи.

Мы связали это со штампом времени и получили список всех, кто был в этой комнате во время кражи. Мы узнали, что год назад из этой комнаты было украдено несколько настольных устройств, после чего здесь установили камеры наблюдения. Не все знают, что многие из этих камер хранят данные, которые также заносятся в лог-файл. Мы выяснили, кто находился в этой комнате вместе с профессором и знал, что охрана находится за пределами комнаты в это время. В итоге мы вернули «флешку» профессору, на ней даже не успели стереть информацию.

Я хотел также найти способы, помогающие вернуть такие украденные вещи, как ноутбуки. Все существующие инструменты поиска в основном базировались на определении IP-адреса и идентификации пользователя, что занимало много времени. Более прогрессивными были инвазионные методы внедрения, открывающие «чёрный ход» в систему, что позволяло установить перехватчики клавиатурного ввода. Однако такие способы во многих случаях делали систему более уязвимой для настоящих хакеров, так как требовали внесения изменений в оригинальное ПО.

Я пришёл к выводу, что не стоит прибегать к таким крайним мерам, а нужно приспосабливать для этого существующие в ноутбуках устройства. Например, я бы совместил использование встроенной веб-камеры с геолокацией на основе Wi-Fi. Вы знаете, была компания, которая снабжала «Макбуки» камерами, но никто не использовал определение местоположения по Wi-Fi. Когда вышел первый iPhone, он уже использовал такую функцию. Я работал с системой Skyhook и получилось, что она способна развертываться для того, чтобы мы могли получить геолокацию с помощью информации камеры. Так что это была своего рода «игровой преобразователь» специально для правоохранительных органов.

Однако есть некоторые трудности с работой этой системы. Так, когда вы активируете слежение на удалённом сервере, он будет проверять, не украдено ли данное устройство и собирать множество доказательств. Например, отслеживать перемещение ноутбука в другую сеть с изменением IP-адреса, проверять событие входа в систему, замечать, что изменилось местоположение регистрации устройства в сети, а затем отправлять информацию.

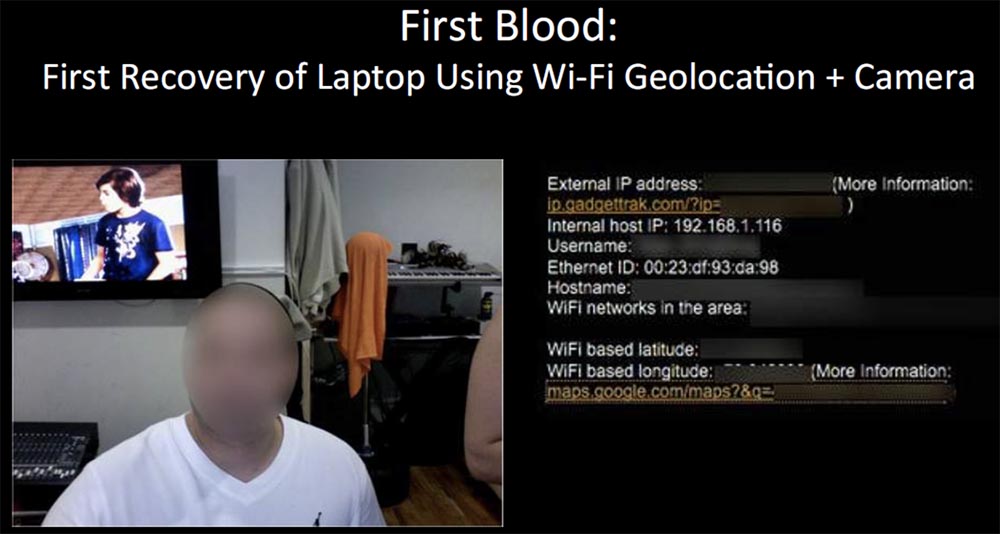

Но в то время мне не хотелось возиться с такими вещами, как отправка фотографий на сервер, поэтому вы могли пойти прямо на фотохостинг Flickr, зарегистрировать там аккаунт и получить контроль над всеми своими данными. При этом вы бы получали сообщение такого характера: «Мы определили, что особа, изображённая выше на фотографии, попыталась получить несанкционированный доступ к вашему компьютеру. Предоставленная ниже информация была собрана с вашего пропавшего Макбука». Далее следовали данные о внешнем IP-адресе, внутреннем хосте, имени пользователя, идентификаторе Ethernet, имя хоста, название сети Wi-Fi и координаты точки доступа, полученные с помощью геолокации.

При этом вам не нужно было беспокоиться о третьей стороне, которая могла бы получить доступ к вашей камере, чтобы шпионить за вами.

Смысл заключался в том, что всякий раз, когда ноутбук будет подключаться к сети, он будет получать расположение точки доступа Wi-Fi, делать фото, и повторять это каждые 30 минут так быстро, что вы даже не заметите вспышку зелёного светодиода при включении камеры.

Обратите внимание, что в то время я пользовался сервисом Skyhook wireless, но теперь геолокация встроена во все операционные системы – OS X, Windows, Android, iOS. Кроме того, для ноутбуков и мобильных устройств существуют специальные приложения, например Google Maps API. Так что если вы хотите написать собственные сценарии отслеживания устройств, это приложение является хорошим инструментом.

Первый удачный возврат украденного ноутбука с помощью камеры и Wi-Fi геолокации состоялся в Нью-Йорке. Мне пришлось работать с офицером полиции Нью-Йорка, который выглядел несколько огорошенным, потому что никогда раньше не имел дело с таким типом «инструментов», и он был зол, потому что привык иметь дело с бумагами и проводить задержание согласно обычной бюрократической процедуре.

Но я сказал ему: «Нет, так не пойдёт, ты прекрасно видишь местоположение этого парня с точностью 10-20 метров». Он ответил: «Ну и что это значит?» Я сказал: « Да просто распечатай это фото и пойди с ним в это место!», на что он сказал: «Не учи меня, как нужно работать!». Но затем всё-таки всё сделал правильно. Сотрудники полиции пошли туда, и там был человек с фотографии, он оказался владельцем тату-салона. На заднем плане фотографии вы видите множество крутых «игрушек»: телевизор с большим экраном, синтезаторы разного вида, аудио оборудование. Когда полиция вошла туда, они обнаружили украденный «Макбук», ещё три украденных ноутбука, проходивших по другим делам, и множество краденных вещей.

Так что это хороший пример того, как «троянский глаз» можно использовать против преступников. Благодаря этому мы находили украденные вещи и возвращали их владельцам в 3 раза быстрее, чем обычно.

Другой случай был в моём родном Портленде, штат Орегон. Там была группа, которая неоднократно врывалась в школы и крала ноутбуки. Дело было в том, что они возвращались через неделю и снова крали ноутбуки, которыми заменяли украденные, в тех же школах. Это было 4 или 5 разных школ в одном районе. Я поговорил с полицией и предложил установить мои программы на эти ноутбуки, которые послужили наживкой, мы их даже не держали под замком. Через неделю мы получили местоположение одного дуплекса в Ванкувере, штат Вашингтон, это рядом с Портлендом, и несколько фотографий. Точность геолокации составила от 10 до 20 м, мы передали эту информацию детективу, который работал над этим делом. Он пошёл к этому дому, чтобы проверить наши подозрения, но оттуда вышел парень, которого он хорошо знал, и детектив на меня разозлился и сказал, что я не знаю, что делаю.

Тогда я сам отправился туда сам и стал следить за этим домом с помощью своего ноутбука. Я проверил все беспроводные сети в этом месте и обнаружил ту, что «засветилась» в наших данных, она называлась Russia. Я решил осмотреться и с другой стороны дуплекса увидел машину, на бампере которой была наклейка «Russian pride». Затем из дома вышел парень, который был у нас на фото, и я испугался, что он меня заметит.

В общем, я позвонил и сообщил обо всём детективу, и они продолжили расследование. Они никогда не упоминали о том, что прибегли к помощи моего программного обеспечения, я был анонимным источником информации. В результате они задержали 6 или 7 человек, организованную преступную группу, которая воровала не только ноутбуки. Некоторые из них были действительно плохие парни, причём попавшись, они начали сдавать друг друга, что было совсем круто.

По некоторым причинам там проживало много русских ребят, которые занимались кражами имущества в Орегоне и участвовали в другом деле. Мы не смогли получить никаких данных о краденном ноутбуке в течение 2-х недель, и я подумал, что они уже переформатировали жёсткий диск, как внезапно мы его запинговали. Мы знали, что это парень по имени Виктор, он был так любезен, что изменил имя пользователя украденного компьютера на своё настоящее имя, как будто бы пытался помочь нам его поймать.

У меня была его первая фотография в Макдональдсе и ещё одно фото в отеле с девушкой на заднем плане. Я нашел его профиль на Myspace и заметил, что он фанат своего автомобиля Scion, о которым он размещал множество постов с фотографиями на форумах об автомобилях этой марки так, что даже «засветил» номерной знак своей машины. У него также был аккаунт продавца на eBay, где он торговал всеми видами автозапчастей.

К сожалению, он продал украденный ноутбук своему другу Омару, как и угнанный байк. Когда мы пришли со своей информацией к прокурору, он сказал, мы предоставили достаточно улик, и даже если у Виктора нет украденного ноутбука, его можно арестовать за владение похищенным имуществом. Так что в данном случае был создан особый судебный прецедент.

На самом деле в Портленде была группа русских, которые крали имущество, загружали его в большой белый микроавтобус, везли другой группе русских в Миссури и обменивались с ними украденными вещами. Это казалось им достаточно умным, но всё же не особо разумным – мы выяснили, что в этой банде участвовал отец Виктора, который и подарил ему украденный ноутбук на день рождения. Так что благодаря папе у Виктора теперь есть судимость.

Ещё один случай имел место в Бразилии, так что мне приходилось работать не только в США. Но с бразильской полицией было немного сложно работать.

Суть расследуемого дела заключалась в следующем. Там была пара парней, грабителей – автоугонщиков. Они выскочили из своей машины с пистолетами, напали на водителя другой машины, приказали ему убираться из своей машины, а когда он вышел, ударили в лицо, повалили его на землю, сломали рёбра, нос. Оказалось, что незадолго до этого владелец угнанного авто установил на свой ноутбук мою шпионскую программу, и в момент угона ноутбук был на заднем сидении машины. Итак, мы начали получать информацию, а затем, когда полиция задержала этих грабителей, то была взволнована такой удачей, потому что эти парни совершили много аналогичных преступлений. Так что этой случай послужил примером международного сотрудничества в деле возврата украденных вещей. Этот парень был студентом ветеринарного факультета и как раз заканчивал свою диссертацию и не смог бы её вовремя сдать без своего ноутбука, поэтому он был очень благодарен его возвращению.

Преимуществом при розыске мобильных устройств является то, что в них встроена функция геолокации, зато с определением IP-адреса тут сложнее. Мы выяснили, что люди не особо заботятся о своих данных на таких устройствах, поэтому создали систему для резервного копирования фото и контактной информации. Меня действительно волновало то, как хранить фотографии людей на сервере, потому что если его кто-то взломает, то получит доступ к данным всех клиентов. Поэтому мы использовали приложение, которое создаёт приватный ключ, зашифровывающий фотографии и контакты перед отправкой на сервер.

Я очень доволен этим решением, потому что если сервер взломают, то без ключа никто не получит доступа к информации, кроме того, это важная функция для правоохранителей, которые могут при необходимости обратиться к клиенту за ключом для дешифровки данных. Я хочу показать вам отрывок из новостной программы «Канал 8», где рассказывается об одном случае.

Текст видеофрагмента:

Наш корреспондент провёл последние два дня с полицией и следователями по делу о краже мобильных устройств. Подозреваемый живет за пределами Washington Square Mall, где произошла кража. Менеджер магазина Sprint сказал, что они уверены в программном обеспечении для отслеживания украденных мобильных телефонов, которое они установили на два витринных экземпляра стоимостью $500, и что оно поможет арестовать преступника.

После того, как система видеонаблюдения магазина зафиксировала факт кражи телефонов, работники магазина инициировали следящее ПО, установленное на украденных телефонах. Они смогли не только определить их местоположение по GPS, но и провести мониторинг любой активности телефонов. Эта активность позволила получить фотографию сразу же после того, как телефоны были украдены, и на ней мы видим лицо грабителя в автомобиле.

Полиция призналась, что это «дивный новый мир», когда фотографии, сделанные украденным телефоном, отправляются его прежнему владельцу, как только устройство похитят. Это программное обеспечение пробудило большой интерес наших следователей, так как по существу является очень надёжным источником информации о грабителе.

Создатель этого ПО из Портленда говорит, что полиция стоит на правильном пути, когда использует его для поимки преступников.

На фотографии, сделанной украденным телефоном, выше головы грабителя на заднем стекле автомобиля видно временное водительское удостоверение.

Это позволило следователям выйти на Ванкуверский центр выдачи удостоверений и получить адрес. Следователь пришёл туда, но дверь открыла женщина, которая сказала, что ничего не знает об этих телефонах.

Затем он пришёл в дуплекс, откуда поступил сигнал со второго украденного телефона, однако живущий там мужчина также сказал, что ничего не знает о телефоне Samsung Epic. Что же, в поисках телефонов мы вернулись сюда, на Washington Square Mall, где только что получили запись с этого устройства временного водительского удостоверения и теперь мужчины на снимках должны будут объяснить полиции, как их лица попали на камеру украденных телефонов.

Как вы видели из этого примера, с определением координат по GPS могут выйти некоторые неувязки, но информация, зафиксированная камерой телефона на фото в виде данных EXIF очень полезна, так как имеет штамп времени и другие важные данные. Как выяснилось позже, эти парни крали не только телефоны, в их активе было и другое имущество и угнанный автомобиль.

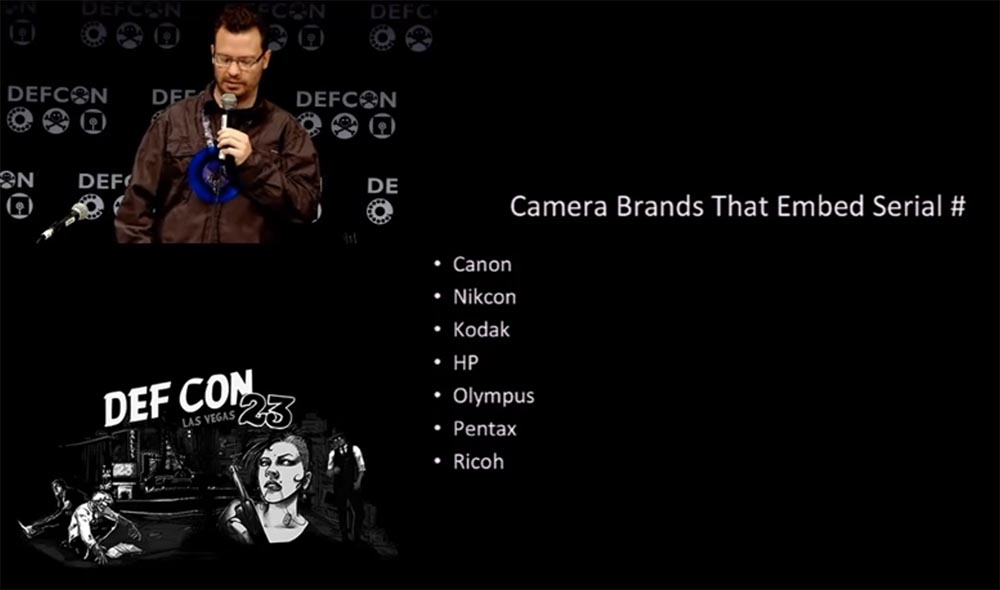

Изучая эти фотографии, я понял, что внедрённые в изображения данные действительно очень полезная вещь. Метаданные EXIF хранятся в изображениях, аудио и видео файлах и сообщают о GPS-координатах камеры в момент снимка, показывают временную метку, а высококачественные цифровые камеры помещают в EXIF данных также сведения о производителе, модели и серийном номере устройства. Скачать инструменты для обработки EXIF информации можно по ссылке www.sno.phy.queensu.ca/~phil/exiftool. Вы можете также загрузить изображение на сайт, exifscan.com и получить всю информацию, содержащуюся в EXIF. На следующем слайде приведён перечень цифровых фотокамер, которые помещают в EXIF свой серийный номер. Это может быть использовано для отслеживания украденных камер.

Один репортёр заставил меня задуматься по поводу фото обнажённых знаменитостей, которые размещались в открытом доступе, и СМИ утверждали, что они получены со взломанных телефонов. Но актуальность EXIF данных, которая сохраняется на протяжении многих лет, показала, что это было не так. На самом деле взламывали электронную почту, и парень по имени Крис Чейни, который этим занимался, подбирая пароли, был осуждён на 10 лет.

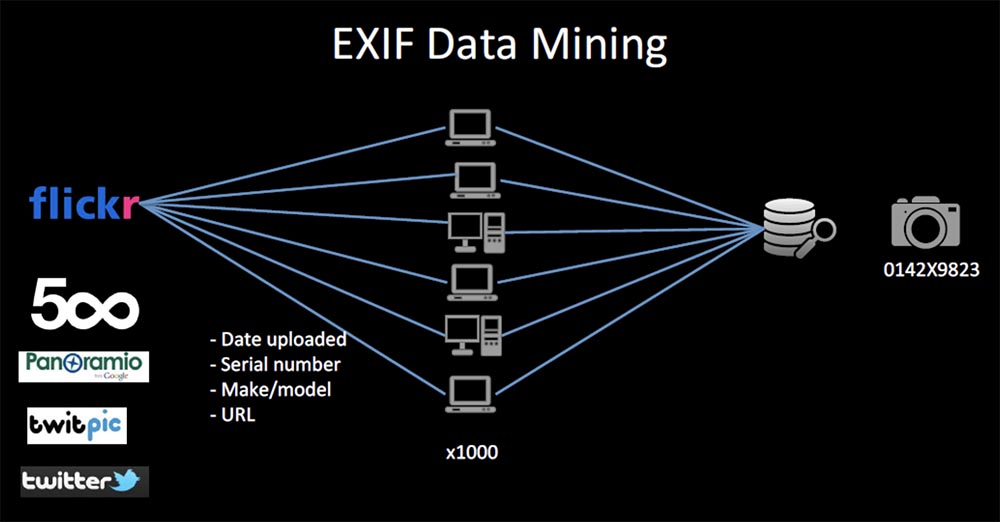

Я подумал о том, как можно использовать эти данные не только поиска серийного номера украденных устройств. Конечно, вы можете сохранять кое-что на Flickr, но мне хотелось создать базу данных, в которую я могу заглянуть и получить нужную информацию.

Я только начинал экспериментировать над чем-то подобным, и один из моих друзей занимался тем, что называется CP usage. Это процесс заключался в том, что вам давали деньги за предоставление компьютерного времени, то есть вы сдавали в аренду простаивающие компьютерные мощности университетских лабораторий. При этом исследователи могли воспользоваться мощью тысячи компьютеров для своих вычислений, создавая что-то вроде домашнего проекта SETI.

В своих экспериментах я собирался использовать систему Flickr и написал скрипты для входа в API Flickr, но там было ограничение на количество вызовов их IP с одной и той же системы. Если вы обращались к сервису часто и быстро с одного IP-адреса, вас могли заблокировать. Я поговорил со своим другом, у которого в то время были проблемы с сервисом Yahoo, и мы решили использовать мощности около 200 компьютеров для работы с Flickr. Это заняло почти месяц, в результате чего мы создали базу EXIF метаданных из почти 4-х миллиардов изображений.

Это была огромная база данных, и я разместил информацию о её доступности в СМИ. Мы также собрали изображения с некоторых других фотохостингов и поместили эту информацию в нашей базе.

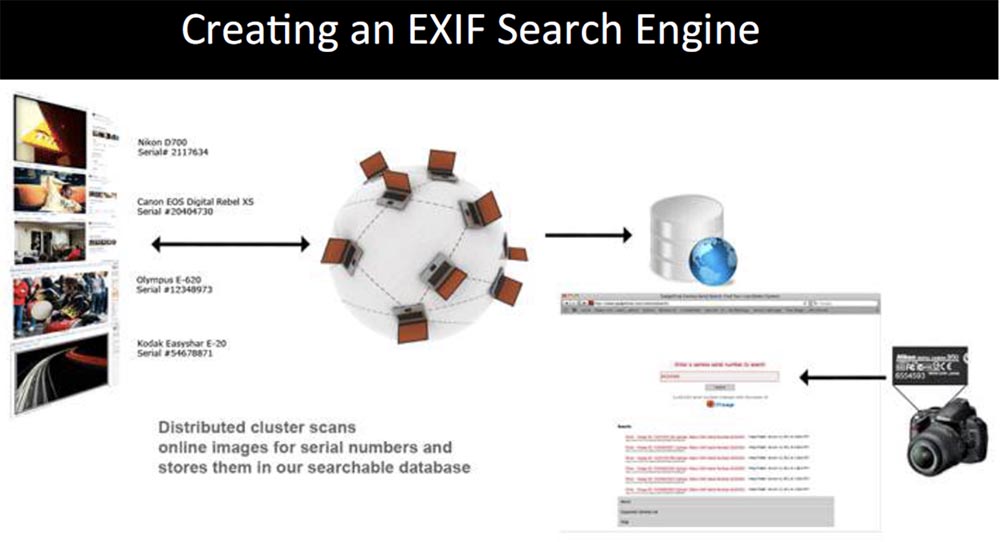

Таким образом, мы создали поисковый «движок» EXIF, который позволял найти украденную камеру по серийному номеру, который содержался в метаданных сделанных ею фотографий, размещённых в Интернете.

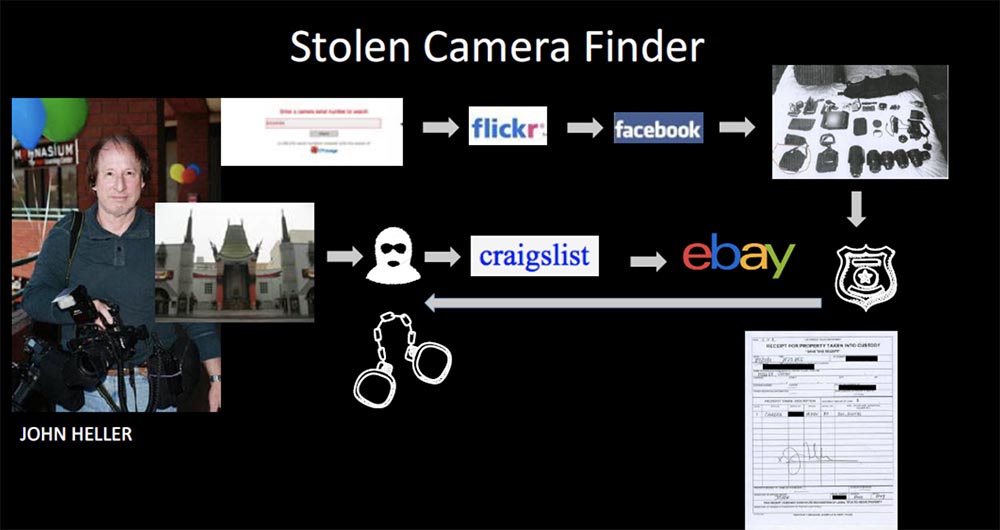

Идея состоит в том, что если ваша камера была украдена, а через 3 месяца кто-то загрузил с неё фотографии на Flickr, то вы можете попытаться вернуть камеру, использовав эти данные в качестве доказательства. Так произошло с фотографом Джоном Хеллером, который делал фотографии в Египетском театре по заданию Гетти. У него украли камеру и всё оборудование, так что он потерял $9000 и не выполнил контракт, и очень переживал по этому поводу.

А затем, спустя 3 месяца, на Flickr появились фотографии, сделанные его камерой после кражи, и он с помощью Facebook вышел на другого профессионального фотографа, на странице которого увидел фото с украденным у него оборудованием. Он обратился в полицию Лос-Анджелеса, которая узнала, что вор продал краденную камеру на сайте электронных объявлений Craigslist, затем купивший её парень перепродал её на eBay и так она попала к нынешнему владельцу, который понятия не имел, что покупает краденный товар. Этот человек вернул камеру Джону, а затем потребовал свои деньги с продавца на eBay, и ему удалось их вернуть. Год спустя на Craigslist появилось имущество из ограбленной квартиры, которое полиции удалось отследить, и она задержала вора, который, как выяснилось, похитил камеру Джона.

У меня был ещё один случай, где розыск украденной камеры пришлось совместить со сталкингом в социальных сетях.

Был один парень, который продавал камеры и фотографическое оборудование на Craigslist (после таких случаев хочется назвать этот сайт Crimelist). Как-то к нему пришёл покупатель, показал кучу наличных в руке и сказал, что хочет купить камеру. Продавец повёл его в гараж, где стояла коробка с камерой, и тут покупатель ударил его, повалил на землю и убежал с коробкой.

Позже мы нашли изображения, сделанные этой камерой после кражи, и мы просмотрели множество других социальных сайтов, где вор выкладывал свои фотографии. Это были довольно интересные фото, где он курит травку, гоняя по автостраде, подносит к виску пистолет, фотографирует спидометр авто на скорости 110 миль в час и тому подобное.

Так вот, с помощью геолокации и меток времени полиции удалось его найти.

Мои инструменты также помогли Подразделению по расследованию случаев эксплуатации детей Центра Кибернетических преступлений (С3).

Они использовали информацию на фотографиях в расследовании преступлений, жертвами которых становились дети и подростки. Идея состояла в том, что вы знаете, что Джо извращенец, он загружает в сеть детское порно, но возможно, он использует ту же камеру, когда идёт в Диснейленд и фотографируется там со своей семьёй. Так что если вы извлечёте серийный номер камеры с одного из этих невинных фото и сравните его с информацией на порнографических материалах, то совпадение номера может служить доказательством идентификации подозреваемого в преступлении.

Эдмон Локар, которого называют «дедушкой криминалистики», сказал, что каждый контакт оставляет свой след. Конечно, он говорил о физическом преступлении, но я считаю, что на самом деле это справедливо и для цифрового мира.

Существует взаимодействие вещей, которое позволяет отследить какие-то события даже спустя годы и сохранит то, что позволит вас идентифицировать. И когда мы говорим об интернете вещей, нужно помнить, что все эти устройства обладают способностью нас идентифицировать. Например, вы или кто-то отправляет SMS-сообщение, потом вы его удаляете, другой человек тоже, но проблема в том, что остаётся 20 файлов журнала, которые генерируются провайдером мобильной сети и отображают все события.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Комментарии (7)

R33GTRVspec

27.07.2018 08:58+1Страшно жить прям…

Спасибо за статью! Многое очевидно конечно для большинства хабрапиплов, но когда подано так сразу, вместе, с цепочкой последовательностей и закономерностей, вполне интересно читается и стимулирует к более аккуратным действиям с техникой.

cyber_genius

27.07.2018 16:51Множество сервисов сейчас автоматом удаляют EXIF информацию загружаемую пользователями, киберсталкерам похоже становится всё сложнее работать. Логичным шагом было бы дальше использовать нейросеть для обработки изображений и идентификации отпечатков камеры. Известно, что каждая камера имеет свой отпечаток по цвету, контрасту, тональности и тд, да даже те же пылинки в линзе у каждой камеры уникальны.

tewak

28.07.2018 01:53Годная статья. Объемы информации и следы оставляемые при использовании современных гаджетов впечатляют — остается лишь правильно поискать. Сделать что-то и не оставить следа становится сложнее, а учитывая что сбор информации работает не только на благо, хочется просто быть осторожнее.

CosmoZ

28.07.2018 01:53Иногда нужно отказаться от всякой морали и этики, чтобы совершить открытия. Поверьте, скоро это станет единственным представителем перед открытиями. В плане слежки я советую вам включить «Режим Сноудена» и тогда вы можете не переживать за слежку.

Dima_Sharihin

Как и со всеми технологиями, на первую очередь выходит вопрос этики, а не техники. И если все эти "шпионские программы" можно использовать для поимки грабителей, растлителей и наркоторговцев, то почему ее не получится использовать для ловли "неугодных"?

Тем не менее, в статье рассмотрены хорошие примеры векторов атак, что полезно знать вообще всем

gigabite

Я конечно не собираюсь никого грабить, но камеру свою по этой причине заклеил.