Конференция DEFCON 16. Как я могу завладеть вами? Позвольте мне перечислить способы. Часть 1

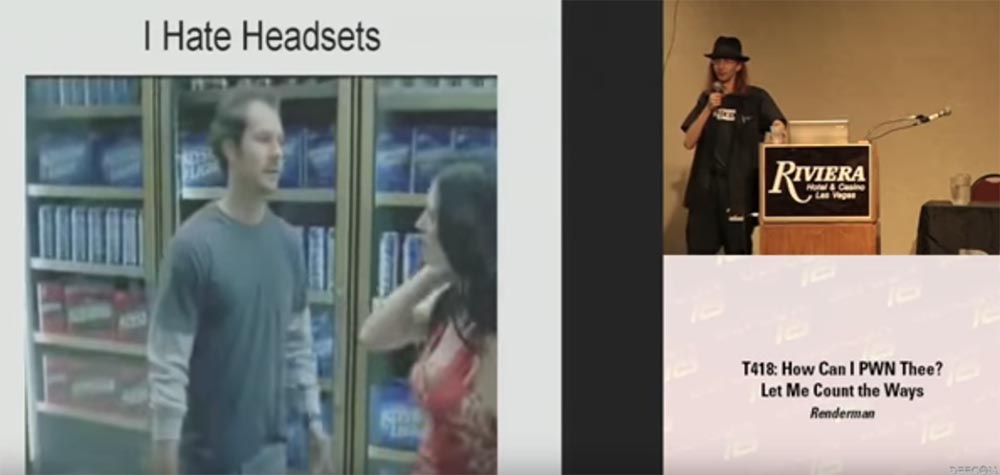

А сейчас я покажу вам видео, которое объяснит, почему я ненавижу Bluetooth-гарнитуры.

На видео девушка разговаривает с парнем.

Д: что ты делаешь сегодня вечером?

П: ничего!

Д: хочешь пойти со мной на вечеринку?

П: да, хочу!

Д: а до того мы можем зайти ко мне…

П: звучит потрясающе!

Д: подожди! (отвечает на телефонный звонок).

Сколько у вас в жизни было таких случаев, когда телефонный звонок раздаётся в самый неподходящий момент? Вот почему я не ненавижу эти вещи.

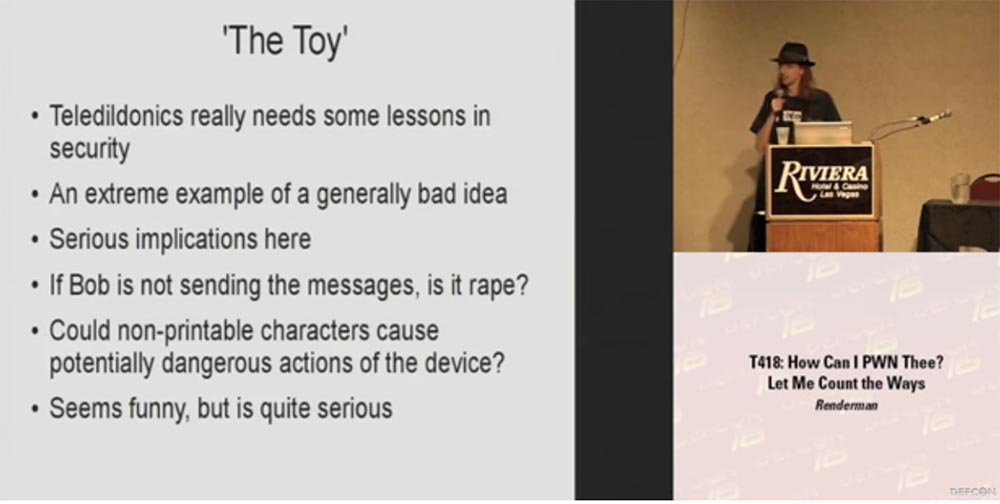

Итак, начнём новый раздел. Я стараюсь оставаться серьёзным, хотя назвал его «Завладение женой Боба». Хорошо порывшись в телефоне Боба, мы делаем открытие: в телефоне должно быть что-то недоступное через беспроводную связь, я думаю, вы с этим согласитесь. Это особые СМС с заголовком из 5 или 6 цифр, изучив которые, вы приходите к выводу, что они адресованы жене Боба.

Теперь мы знаем код, мы знаем телефонный номер его жены… кто, чёрт возьми, подумал, что это будет хорошей идеей?

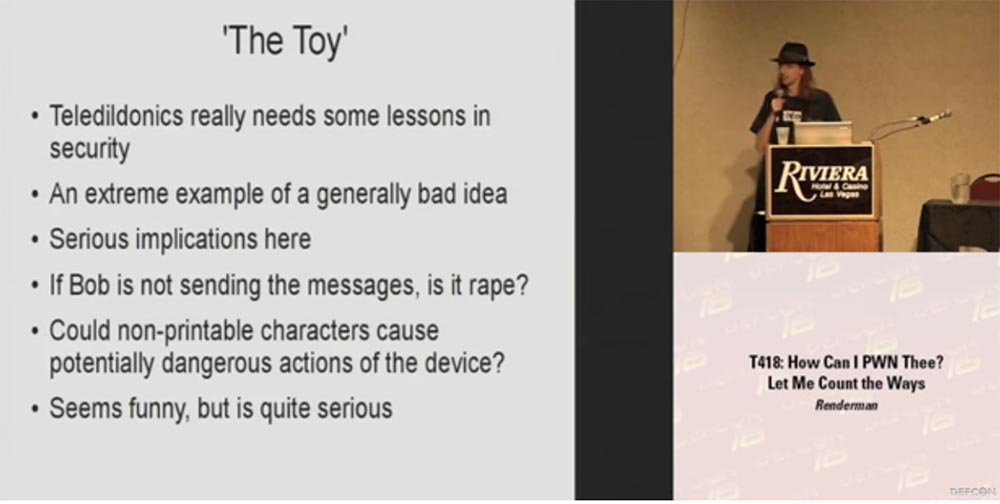

Надпись на слайде: «Игрушка». Надпись на фотографии: «Только представь…секретное озорство, которым можно поделиться…дразни меня, пожалуйста, возбуждай, контролируй…».

А вот и сама «игрушка» — Bluetooth-вибратор! Я предупреждал, что пытаюсь оставаться серьёзным. Итак, это вибратор, который реагирует на специальные SMS-сообщения, когда находится в паре с совместимым телефоном. Каждая буква в тексте вызывает определённую реакцию вибратора, любой символ, который вы вводите с телефона, придаёт вибратору разное движение. Вы можете заставить вибратор совершать сотни различных движений, реагируя на вводимые вами символы. Эту штуку выпускает компания thetoy.co.uk.

Но отбросим инсинуации типа «Тест на проникновение», «Взлом устройства без трояна», «Протяни руку и прикоснись», «Слышишь ли ты меня сейчас?» или «Не могу дождаться, пока на сайте появится опрос на эту тему» в сторону и попытаемся быть серьёзными.

Если вы даже не считаете теледильдонику (технологию секса на расстоянии) актуальной областью исследования и начинаете гуглить, чтобы найти примеры подобных устройств, замечу, что все они тоже нуждаются в обеспечении безопасности, но никто не сделал обзор безопасности подобных девайсов. Так что внимание, это новая область исследования (смех в зале)!

В любом случае, этот блютуз-вибратор представляет собой действительно плохую идею использования беспроводных технологий для совершенно глупых вещей. Но здесь имеются серьёзные последствия.

Будет ли считаться изнасилованием, если эти сообщения вместо Боба будет отправлять кто-то другой? «Дорогой, спасибо, что прислал мне это сообщение 7-30! – Но я не посылал тебе никакого сообщения»! Это может вызвать судебное разбирательство в ближайшем будущем, и если подобное случится, то оно по любому вызовет множество вопросов.

Ещё один вопрос: могут ли непечатаемые символы привести к потенциально опасным действиям данного устройства? Ну, например, оно начинает себя неправильно вести или застревает…

Это звучит смешно, но это достаточно серьёзно, потому что теоретически с помощью такого вибратора вы можете кого-то поранить. «Поранить кого-то с помощью SMS» звучит достаточно ужасно.

Отвечу на вопрос – у меня нет такого устройства, моя жена помогает мне с большим количеством разных проектов, но не хочет участвовать в подобных исследованиях. Но если кому-то не жалко 300 баксов, он может купить эту штуку, принести её на DefCon в следующем году, выложить на стол и дать людям возможность сделать с ней что-нибудь. Представьте анонс презентации: «В следующие выходные вам продемонстрируют взлом блютуз-вибратора!»

Рассмотрим, как предотвратить угрозы использования Bluetooth:

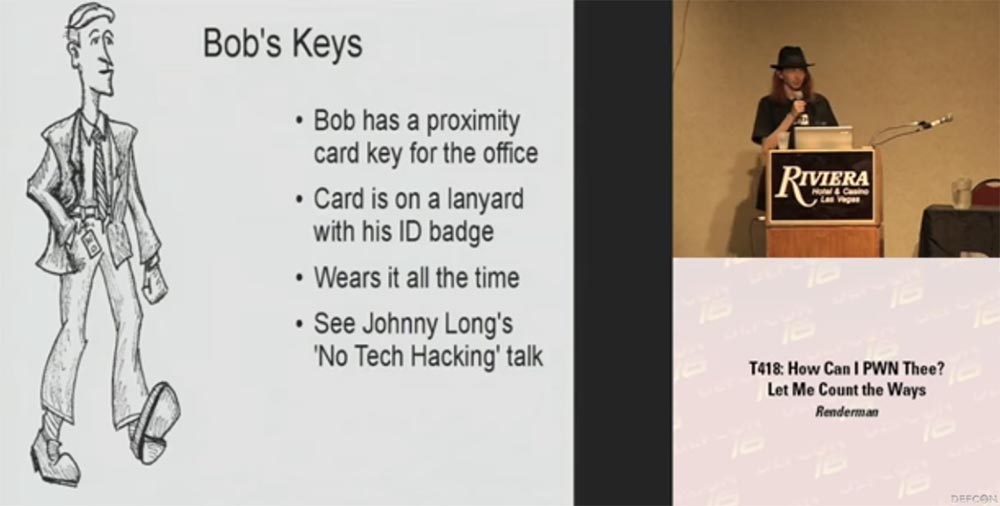

Теперь поговорим о ключах Боба. У него есть карточка-пропуск для входа в офис. Она привязана шнурком к его бейджу — удостоверению личности. Он носит её, не снимая, всё время. Вы видели презентацию Джонни Лонга «Нетехнологичный хакинг», это действительно хороший рассказ о взломе без использования технологий. Он рассказывал о том, как просто идёт и фотографирует удостоверения личности людей, которые болтаются у них на шнурках, а потом изготавливает собственную карточку со своей фотографией.

Карты-пропуска нового образца зашифрованы, но большинство используемых пропусков не имеют шифрования. Устройство запрашивает номер, вы его предоставляете, и система пускает вас внутрь. Существует специальная программа cq.cx для клонирования прокси-карт, и вы можете изготовить собственную карту для дальнейшего использования в своих целях. Джонатан разработал это чудесное устройство, на слайде показана версия 1, но уже, по-моему, существует 3-я версия.

Вы просто нажимаете кнопку на карте, она считывает код, нажимаете другую кнопку, и она выдаёт считанную информацию. Так что я просто подхожу к генеральному директору или к другому лицу, имеющему доступ ко всему зданию, например, к уборщику, и говорю: «эй, как дела? Вы действительно отлично справляетесь со своей работой!», и пожимаю ему руку. За это время вы копируете его карту, и теперь генеральный директор должен объяснить, почему он просматривал данные исследований и разработок и конфиденциальные файлы в 3 часа утра, потому что все аудиторские логи будут указывать на его собственный электронный ключ, который всё ещё находится в его кармане.

Традиционные механические ключи также уязвимы. Если вы носите их в связке на поясе, они там болтаются и звенят, то их тоже можно сфотографировать. Затем можно рассмотреть все канавки и бороздки, а затем приобрести через интернет-магазин Diebold точный дубликат такого ключа. Даже на этом маленьком фото можно рассмотреть все детали ключа. Широко распространена практика, когда офис заказывает всё оборудование, шкафы, ящики, мини-бары у одного производителя, и везде используются одинаковые ключи.

На этом небольшом видео вы видите, как ключ, который один парень взял во время аудита оборудования в одном из университетов, прекрасно открывает замок его домашнего мини-бара. На следующий день он вернулся с другим ключом, щелк – и всё готово, замок открылся. Такова демократия!

Рассмотрим паспорт Боба. RFID — метки в паспортах нового образца можно очень легко прочесть. Кто из вас имеет такой новый паспорт с этой маленькой блестящей меткой на обложке? Несколько человек, хорошо. Шифрование этих меток не слишком серьёзное.

В каждой стране имеются свои правила контроля таких паспортов, но обычно происходит так, что вы подходите к пограничнику, он проводит ваш паспорт через устройство, которое считывает строку под вашей фотографией. Это даёт информацию, которая нужна им, чтобы сгенерировать ключ, который позволяет разблокировать и загрузить содержание RFID метки. В ней имеется довольно много информации, например, дата вашего рождения. Здесь довольно ограниченное место для размещения ключа, особенно если вы знаете свою цель, то есть где примерно расположена дата рождения и последовательность других данных в этой строке. Так что вы можете попытаться угадать ключ, зная, в каком месте он примерно расположен.

Не только в США, но и в других странах люди в состоянии взломать эти метки буквально с помощью конверта, который по почте, просто основываясь на данных, написанных снаружи конверта, и информации в Google.

В США, когда были выявлены недостатки паспорта с электронной меткой, людей попросили прокомментировать данную ситуацию, и результат был интересным: примерно 2000 комментариев гласили, что это было плохой идеей, и только 2 человека написали, что это было хорошей идеей. Решение, которое предложили, чтобы успокоить этих разочарованных людей, заключалось в использовании тонкого слоя фольги. Они собирались буквально соорудить для паспорта защитную «шапочку из фольги», то есть поместить вкладыши из фольги с передней и задней стороны обложки, чтобы воспрепятствовать несанкционированному считыванию RFID метки до тех пор, пока паспорт и не раскроют и не представят для контроля.

На этом небольшом видео показано, что происходит с таким паспортом – вы пытаетесь его закрыть, но он пружинит и снова раскрывается. Этого раскрытия величиной примерно в 1 дюйм вполне достаточно для того, чтобы считать данные метки – вы видите цифры, появляющиеся на экране монитора. Так что паспорт с вкладышами из фольги не в состоянии себя защитить от считывания, особенно если он находится в свободном кармане или широком кошельке.

Тут из зала подсказывают, что можно использовать презерватив для паспорта – возможно, это хорошая идея для его защиты.

Наиболее хорошо эта уязвимость была продемонстрирована в Великобритании в эту среду – там смогли клонировать чип из английского паспорта, вставили его в другой паспорт и прошли с этим паспортом пограничный контроль. И этот паспорт был признан подлинным. Так что не составляет никакого труда заменить в паспорте детскую фотографию фотографией Бен Ладена и это сработает.

Подобные опасности не возникли сегодня, я уже пару лет говорю о них, но люди этого не понимают. Я считаю, что необходимо обучать правилам безопасности продавцов, которые выезжают за границу. Сейчас один из самых распространенных страхов, что если вы американец и путешествуете за границей и у вас американский паспорт, то его у вас украдут. Если кто-то клонирует ваш паспорт и раньше вас вернётся в страну, то вас с вашим настоящим паспортом задержат при возвращении на родину и наверняка не поверят, что вы тут не при чём, потому что кто-то клонировал ваш паспорт.

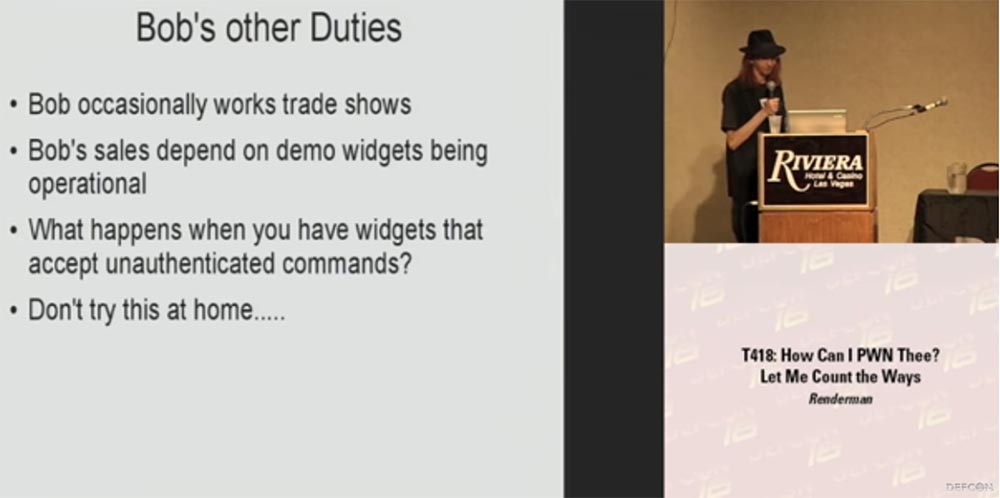

У Боба имеются разные обязанности. Он работает на торговых ярмарках и проводит презентацию своих товаров, потому что успех его работы напрямую зависит от того, насколько выгодно он продемонстрирует потенциальному покупателю функциональные возможности своих виджетов. Он рассказывает, какие они аккуратные, блестящие и сколько всего могут делать.

Но что произойдёт, если ваши виджеты станут выполнять неавторизованные незашифрованные команды?

Знаете, меня немного расстроило, когда я увидел здесь в Вегасе значки с изображением «пушек» TV-B-Gone. На этом видео показано выступление Gizmodo на конференции CES 2008 в январе прошлого года, и я не советую пытаться повторить этот экстремальный пример у себя дома.

На видео показано, как в залах конференции постепенно отключаются все мониторы, расположенные на стенах, в зале, на ресепшене, на них пропадает изображение и они гаснут. Далее показано, как дистанционно отключаются мониторы, на которых показываются выступления и проводится презентация.

В прошлом январе портал MakeMagazine предоставил ребятам на CES кучу пистолетов TV-B-Gone, способных дистанционно и незаметно отключать любой телевизионный приёмник. Нам остаётся только пожалеть этих парней из Motorola, чьё выступление было прервано подобным образом. Такой пистолет способен испортить любую презентацию, просто не дав возможность нашему Бобу продемонстрировать свой товар.

Я не восхищаюсь людьми, которые проделывают подобные вещи, потому что эти несчастные парни сидят там, демонстрируя свой товар, пытаясь заработать средства к существованию. Так что это совсем не круто лишать их работы подобным образом. Но стена из экранов – это выглядело круто!

Я имею в виду, что не нужно быть полным придурком, когда вы демонстрируете хакерские девайсы, просто чтобы привлечь к себе внимание.

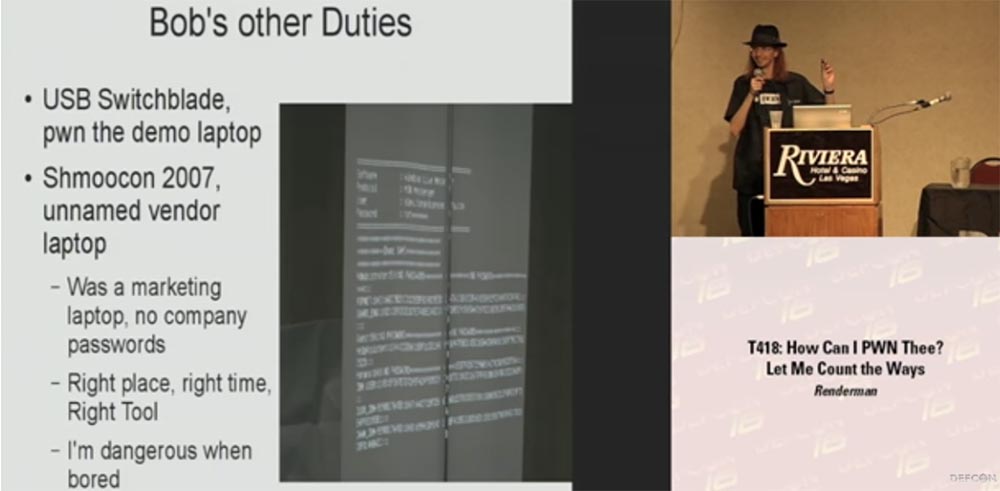

Пару лет назад на конференции Shmoocon я оказался в интересном положении. Там продавали USB-хабы, внутри у них были светодиоды, и они загорались, когда эти хабы подключали к компьютеру.

У продавцов была целая куча таких устройств, они соединили их друг с другом в виде «ромашки» и захотели показать, как они все сверкают, поэтому им нужно было подключить их к какому-то компьютеру. Там был демонстрационный ноутбук, на котором стоял пароль. Скажу вам, что хакер на этот раз оказался в нужном месте, в нужное время и с нужным инструментом. Я скучал в ожидании регистрации и просто стоял рядом с этими парнями. Я выудил из своего кармана USB-флешку и сказал этим парням: «Посмотрите, что у меня есть с собой!». Они вставили её в ноутбук, вытащили, снова вставили – бесполезно. Я сказал, что не помню все пароли наизусть, но попытаюсь что-то сделать.

Я не хотел сделать это незаметно, мне захотелось привлечь побольше внимания. Я решил, как полный придурок, публично взломать пароли, и запустил скрипт, который прокручивал их через проектор, который стоял рядом на столе и передавал изображение на большой экран позади нас. Потом я встал на стул и сделал объявление, мол, леди и джентльмены, вы находитесь на конференции по безопасности, это означает обеспечение безопасности не только сетевых портов, но и USB портов, и дальше стал объяснять, что я только что сделал.

Самым интересным было то, что там была женщина, которая работала за одним из стендов. Это было для неё новой работой, и с ней был ещё один парень, который в это время отлучился на обед. Оказывается, он перед началом действа целый день объяснял ей, что это хакерская конференция, здесь полно хакеров, поэтому не нужно подключать ничего, что требует ввода вашего пароля, будьте очень осторожны с этими парнями, потому что неизвестно, кто за вами наблюдает и подслушивает. Поэтому она вела себя как параноик по отношению к своему ноутбуку и не делала ничего, кроме проверки электронной почты, никаких действий, требующих передачи пароля. Как выяснилось, я показывал свою «работу» на ноутбуке именно этого парня. Когда он вернулся с обеда, то эта женщина принялась его убеждать, что не раскрывала никаких паролей, и мне пришлось доказывать, что я сделал это сам. Кстати, у них в офисе был один интересный обычай – если кто-то сделал какую-то глупость, то потом должен был целый день носить на голове большую ковбойскую шляпу.

Итак, мы доказали, что полностью «поимели» Боба:

У вас есть какие-то предложения? Я знаю, что сейчас всё популярнее становится Blackberry – платформа для мобильных устройств, обладающая повышенной безопасностью. Её разработчики проделали солидную работу по поддержанию относительной безопасности Bluetooth-соединений устройств в своей собственной сети.

Кто из вас видел, как во время больших отключений или подобных сбоев этой сети люди буквально превращаются в кучки бурлящей слизи на полу, пытаясь получить доступ к электронной почте через свои Blackberry устройства? К сожалению, люди всё больше становятся зависимыми от технологий.

Мне интересно, что вы делаете, чтобы обучить свой персонал и ответственных особ правилам мобильной безопасности, что вы делаете для того, чтобы научить их сохранять безопасность своих устройств? Что вы делаете для того, чтобы помочь им научиться помогать самим себе?

Возможно, стоит рассмотреть использование беспроводных микрофонов для презентации или широкополосных джаммеров, которые могут подавлять нежелательные сигналы цифровой связи и управления — GSM, Wi-Fi и Bluetooth. Возможно, что такие устройства обеспечат некоторую конфиденциальность связи.

Как я уже говорил, люди используют беспроводную связь там, где её нельзя использовать, например, в медицинском оборудовании, и это страшновато.

Если у вас остались какие-то вопросы, пишите мне на почту render@renderlab.net. Огромное спасибо Роберту Ти Файерфлаю из Нью-Йорка за иллюстрации Боба. Я предлагаю вам также купить наборы для взлома таблиц WPA, 9 DVD дисков, они стоят по 50 баксов. Так я смогу окупить свои затраты на поездку сюда, к тому же мне совсем не хочется тащить их обратно домой.

Огромное всем спасибо!

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до декабря бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

А сейчас я покажу вам видео, которое объяснит, почему я ненавижу Bluetooth-гарнитуры.

На видео девушка разговаривает с парнем.

Д: что ты делаешь сегодня вечером?

П: ничего!

Д: хочешь пойти со мной на вечеринку?

П: да, хочу!

Д: а до того мы можем зайти ко мне…

П: звучит потрясающе!

Д: подожди! (отвечает на телефонный звонок).

Сколько у вас в жизни было таких случаев, когда телефонный звонок раздаётся в самый неподходящий момент? Вот почему я не ненавижу эти вещи.

Итак, начнём новый раздел. Я стараюсь оставаться серьёзным, хотя назвал его «Завладение женой Боба». Хорошо порывшись в телефоне Боба, мы делаем открытие: в телефоне должно быть что-то недоступное через беспроводную связь, я думаю, вы с этим согласитесь. Это особые СМС с заголовком из 5 или 6 цифр, изучив которые, вы приходите к выводу, что они адресованы жене Боба.

Теперь мы знаем код, мы знаем телефонный номер его жены… кто, чёрт возьми, подумал, что это будет хорошей идеей?

Надпись на слайде: «Игрушка». Надпись на фотографии: «Только представь…секретное озорство, которым можно поделиться…дразни меня, пожалуйста, возбуждай, контролируй…».

А вот и сама «игрушка» — Bluetooth-вибратор! Я предупреждал, что пытаюсь оставаться серьёзным. Итак, это вибратор, который реагирует на специальные SMS-сообщения, когда находится в паре с совместимым телефоном. Каждая буква в тексте вызывает определённую реакцию вибратора, любой символ, который вы вводите с телефона, придаёт вибратору разное движение. Вы можете заставить вибратор совершать сотни различных движений, реагируя на вводимые вами символы. Эту штуку выпускает компания thetoy.co.uk.

Но отбросим инсинуации типа «Тест на проникновение», «Взлом устройства без трояна», «Протяни руку и прикоснись», «Слышишь ли ты меня сейчас?» или «Не могу дождаться, пока на сайте появится опрос на эту тему» в сторону и попытаемся быть серьёзными.

Если вы даже не считаете теледильдонику (технологию секса на расстоянии) актуальной областью исследования и начинаете гуглить, чтобы найти примеры подобных устройств, замечу, что все они тоже нуждаются в обеспечении безопасности, но никто не сделал обзор безопасности подобных девайсов. Так что внимание, это новая область исследования (смех в зале)!

В любом случае, этот блютуз-вибратор представляет собой действительно плохую идею использования беспроводных технологий для совершенно глупых вещей. Но здесь имеются серьёзные последствия.

Будет ли считаться изнасилованием, если эти сообщения вместо Боба будет отправлять кто-то другой? «Дорогой, спасибо, что прислал мне это сообщение 7-30! – Но я не посылал тебе никакого сообщения»! Это может вызвать судебное разбирательство в ближайшем будущем, и если подобное случится, то оно по любому вызовет множество вопросов.

Ещё один вопрос: могут ли непечатаемые символы привести к потенциально опасным действиям данного устройства? Ну, например, оно начинает себя неправильно вести или застревает…

Это звучит смешно, но это достаточно серьёзно, потому что теоретически с помощью такого вибратора вы можете кого-то поранить. «Поранить кого-то с помощью SMS» звучит достаточно ужасно.

Отвечу на вопрос – у меня нет такого устройства, моя жена помогает мне с большим количеством разных проектов, но не хочет участвовать в подобных исследованиях. Но если кому-то не жалко 300 баксов, он может купить эту штуку, принести её на DefCon в следующем году, выложить на стол и дать людям возможность сделать с ней что-нибудь. Представьте анонс презентации: «В следующие выходные вам продемонстрируют взлом блютуз-вибратора!»

Рассмотрим, как предотвратить угрозы использования Bluetooth:

- выключайте сам блютуз или хотя бы режим автоматического поиска устройства для подключения. Это здорово экономит батарею, потому что мой телефон работает без подзарядки 8 часов, а если отключить блютуз, то он проработает несколько дней;

- измените пин-код по умолчанию. Некоторые модели гарнитур можно подключить к компьютеру через USB и с помощью небольшой программы изменить пин-код;

- если это возможно, ограничьте количество одновременно подсоединяемых устройств,

используйте подсказки для определения имени устройства, с которым происходит соединение. - Если ваш телефон запрашивает разрешение на сопряжение с каким-то устройством, не соглашайтесь автоматически, а проверяйте каждый запрос;

- отключайте гарнитуру, если вы ей не пользуетесь. Так вы избавитесь от этого дурацкого синего огонька, который режет глаз;

- рассмотрите возможность обеспечить безопасность ваших устройств и оценивайте последствия использования блютуз, помните о хакере, которому скучно и который хочет вас взломать.

Теперь поговорим о ключах Боба. У него есть карточка-пропуск для входа в офис. Она привязана шнурком к его бейджу — удостоверению личности. Он носит её, не снимая, всё время. Вы видели презентацию Джонни Лонга «Нетехнологичный хакинг», это действительно хороший рассказ о взломе без использования технологий. Он рассказывал о том, как просто идёт и фотографирует удостоверения личности людей, которые болтаются у них на шнурках, а потом изготавливает собственную карточку со своей фотографией.

Карты-пропуска нового образца зашифрованы, но большинство используемых пропусков не имеют шифрования. Устройство запрашивает номер, вы его предоставляете, и система пускает вас внутрь. Существует специальная программа cq.cx для клонирования прокси-карт, и вы можете изготовить собственную карту для дальнейшего использования в своих целях. Джонатан разработал это чудесное устройство, на слайде показана версия 1, но уже, по-моему, существует 3-я версия.

Вы просто нажимаете кнопку на карте, она считывает код, нажимаете другую кнопку, и она выдаёт считанную информацию. Так что я просто подхожу к генеральному директору или к другому лицу, имеющему доступ ко всему зданию, например, к уборщику, и говорю: «эй, как дела? Вы действительно отлично справляетесь со своей работой!», и пожимаю ему руку. За это время вы копируете его карту, и теперь генеральный директор должен объяснить, почему он просматривал данные исследований и разработок и конфиденциальные файлы в 3 часа утра, потому что все аудиторские логи будут указывать на его собственный электронный ключ, который всё ещё находится в его кармане.

Традиционные механические ключи также уязвимы. Если вы носите их в связке на поясе, они там болтаются и звенят, то их тоже можно сфотографировать. Затем можно рассмотреть все канавки и бороздки, а затем приобрести через интернет-магазин Diebold точный дубликат такого ключа. Даже на этом маленьком фото можно рассмотреть все детали ключа. Широко распространена практика, когда офис заказывает всё оборудование, шкафы, ящики, мини-бары у одного производителя, и везде используются одинаковые ключи.

На этом небольшом видео вы видите, как ключ, который один парень взял во время аудита оборудования в одном из университетов, прекрасно открывает замок его домашнего мини-бара. На следующий день он вернулся с другим ключом, щелк – и всё готово, замок открылся. Такова демократия!

Рассмотрим паспорт Боба. RFID — метки в паспортах нового образца можно очень легко прочесть. Кто из вас имеет такой новый паспорт с этой маленькой блестящей меткой на обложке? Несколько человек, хорошо. Шифрование этих меток не слишком серьёзное.

В каждой стране имеются свои правила контроля таких паспортов, но обычно происходит так, что вы подходите к пограничнику, он проводит ваш паспорт через устройство, которое считывает строку под вашей фотографией. Это даёт информацию, которая нужна им, чтобы сгенерировать ключ, который позволяет разблокировать и загрузить содержание RFID метки. В ней имеется довольно много информации, например, дата вашего рождения. Здесь довольно ограниченное место для размещения ключа, особенно если вы знаете свою цель, то есть где примерно расположена дата рождения и последовательность других данных в этой строке. Так что вы можете попытаться угадать ключ, зная, в каком месте он примерно расположен.

Не только в США, но и в других странах люди в состоянии взломать эти метки буквально с помощью конверта, который по почте, просто основываясь на данных, написанных снаружи конверта, и информации в Google.

В США, когда были выявлены недостатки паспорта с электронной меткой, людей попросили прокомментировать данную ситуацию, и результат был интересным: примерно 2000 комментариев гласили, что это было плохой идеей, и только 2 человека написали, что это было хорошей идеей. Решение, которое предложили, чтобы успокоить этих разочарованных людей, заключалось в использовании тонкого слоя фольги. Они собирались буквально соорудить для паспорта защитную «шапочку из фольги», то есть поместить вкладыши из фольги с передней и задней стороны обложки, чтобы воспрепятствовать несанкционированному считыванию RFID метки до тех пор, пока паспорт и не раскроют и не представят для контроля.

На этом небольшом видео показано, что происходит с таким паспортом – вы пытаетесь его закрыть, но он пружинит и снова раскрывается. Этого раскрытия величиной примерно в 1 дюйм вполне достаточно для того, чтобы считать данные метки – вы видите цифры, появляющиеся на экране монитора. Так что паспорт с вкладышами из фольги не в состоянии себя защитить от считывания, особенно если он находится в свободном кармане или широком кошельке.

Тут из зала подсказывают, что можно использовать презерватив для паспорта – возможно, это хорошая идея для его защиты.

Наиболее хорошо эта уязвимость была продемонстрирована в Великобритании в эту среду – там смогли клонировать чип из английского паспорта, вставили его в другой паспорт и прошли с этим паспортом пограничный контроль. И этот паспорт был признан подлинным. Так что не составляет никакого труда заменить в паспорте детскую фотографию фотографией Бен Ладена и это сработает.

Подобные опасности не возникли сегодня, я уже пару лет говорю о них, но люди этого не понимают. Я считаю, что необходимо обучать правилам безопасности продавцов, которые выезжают за границу. Сейчас один из самых распространенных страхов, что если вы американец и путешествуете за границей и у вас американский паспорт, то его у вас украдут. Если кто-то клонирует ваш паспорт и раньше вас вернётся в страну, то вас с вашим настоящим паспортом задержат при возвращении на родину и наверняка не поверят, что вы тут не при чём, потому что кто-то клонировал ваш паспорт.

У Боба имеются разные обязанности. Он работает на торговых ярмарках и проводит презентацию своих товаров, потому что успех его работы напрямую зависит от того, насколько выгодно он продемонстрирует потенциальному покупателю функциональные возможности своих виджетов. Он рассказывает, какие они аккуратные, блестящие и сколько всего могут делать.

Но что произойдёт, если ваши виджеты станут выполнять неавторизованные незашифрованные команды?

Знаете, меня немного расстроило, когда я увидел здесь в Вегасе значки с изображением «пушек» TV-B-Gone. На этом видео показано выступление Gizmodo на конференции CES 2008 в январе прошлого года, и я не советую пытаться повторить этот экстремальный пример у себя дома.

На видео показано, как в залах конференции постепенно отключаются все мониторы, расположенные на стенах, в зале, на ресепшене, на них пропадает изображение и они гаснут. Далее показано, как дистанционно отключаются мониторы, на которых показываются выступления и проводится презентация.

В прошлом январе портал MakeMagazine предоставил ребятам на CES кучу пистолетов TV-B-Gone, способных дистанционно и незаметно отключать любой телевизионный приёмник. Нам остаётся только пожалеть этих парней из Motorola, чьё выступление было прервано подобным образом. Такой пистолет способен испортить любую презентацию, просто не дав возможность нашему Бобу продемонстрировать свой товар.

Я не восхищаюсь людьми, которые проделывают подобные вещи, потому что эти несчастные парни сидят там, демонстрируя свой товар, пытаясь заработать средства к существованию. Так что это совсем не круто лишать их работы подобным образом. Но стена из экранов – это выглядело круто!

Я имею в виду, что не нужно быть полным придурком, когда вы демонстрируете хакерские девайсы, просто чтобы привлечь к себе внимание.

Пару лет назад на конференции Shmoocon я оказался в интересном положении. Там продавали USB-хабы, внутри у них были светодиоды, и они загорались, когда эти хабы подключали к компьютеру.

У продавцов была целая куча таких устройств, они соединили их друг с другом в виде «ромашки» и захотели показать, как они все сверкают, поэтому им нужно было подключить их к какому-то компьютеру. Там был демонстрационный ноутбук, на котором стоял пароль. Скажу вам, что хакер на этот раз оказался в нужном месте, в нужное время и с нужным инструментом. Я скучал в ожидании регистрации и просто стоял рядом с этими парнями. Я выудил из своего кармана USB-флешку и сказал этим парням: «Посмотрите, что у меня есть с собой!». Они вставили её в ноутбук, вытащили, снова вставили – бесполезно. Я сказал, что не помню все пароли наизусть, но попытаюсь что-то сделать.

Я не хотел сделать это незаметно, мне захотелось привлечь побольше внимания. Я решил, как полный придурок, публично взломать пароли, и запустил скрипт, который прокручивал их через проектор, который стоял рядом на столе и передавал изображение на большой экран позади нас. Потом я встал на стул и сделал объявление, мол, леди и джентльмены, вы находитесь на конференции по безопасности, это означает обеспечение безопасности не только сетевых портов, но и USB портов, и дальше стал объяснять, что я только что сделал.

Самым интересным было то, что там была женщина, которая работала за одним из стендов. Это было для неё новой работой, и с ней был ещё один парень, который в это время отлучился на обед. Оказывается, он перед началом действа целый день объяснял ей, что это хакерская конференция, здесь полно хакеров, поэтому не нужно подключать ничего, что требует ввода вашего пароля, будьте очень осторожны с этими парнями, потому что неизвестно, кто за вами наблюдает и подслушивает. Поэтому она вела себя как параноик по отношению к своему ноутбуку и не делала ничего, кроме проверки электронной почты, никаких действий, требующих передачи пароля. Как выяснилось, я показывал свою «работу» на ноутбуке именно этого парня. Когда он вернулся с обеда, то эта женщина принялась его убеждать, что не раскрывала никаких паролей, и мне пришлось доказывать, что я сделал это сам. Кстати, у них в офисе был один интересный обычай – если кто-то сделал какую-то глупость, то потом должен был целый день носить на голове большую ковбойскую шляпу.

Итак, мы доказали, что полностью «поимели» Боба:

- завладели его ноутбуком;

- завладели его данными;

- завладели его сотовым телефоном;

- овладели его женой!

- завладели его ключами;

- завладели его презентационными материалами;

- завладели его способностью работать.

У вас есть какие-то предложения? Я знаю, что сейчас всё популярнее становится Blackberry – платформа для мобильных устройств, обладающая повышенной безопасностью. Её разработчики проделали солидную работу по поддержанию относительной безопасности Bluetooth-соединений устройств в своей собственной сети.

Кто из вас видел, как во время больших отключений или подобных сбоев этой сети люди буквально превращаются в кучки бурлящей слизи на полу, пытаясь получить доступ к электронной почте через свои Blackberry устройства? К сожалению, люди всё больше становятся зависимыми от технологий.

Мне интересно, что вы делаете, чтобы обучить свой персонал и ответственных особ правилам мобильной безопасности, что вы делаете для того, чтобы научить их сохранять безопасность своих устройств? Что вы делаете для того, чтобы помочь им научиться помогать самим себе?

Возможно, стоит рассмотреть использование беспроводных микрофонов для презентации или широкополосных джаммеров, которые могут подавлять нежелательные сигналы цифровой связи и управления — GSM, Wi-Fi и Bluetooth. Возможно, что такие устройства обеспечат некоторую конфиденциальность связи.

Как я уже говорил, люди используют беспроводную связь там, где её нельзя использовать, например, в медицинском оборудовании, и это страшновато.

Если у вас остались какие-то вопросы, пишите мне на почту render@renderlab.net. Огромное спасибо Роберту Ти Файерфлаю из Нью-Йорка за иллюстрации Боба. Я предлагаю вам также купить наборы для взлома таблиц WPA, 9 DVD дисков, они стоят по 50 баксов. Так я смогу окупить свои затраты на поездку сюда, к тому же мне совсем не хочется тащить их обратно домой.

Огромное всем спасибо!

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до декабря бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

glowingsword

А парнишка то предприимчивый, диски с чем-то похожим на радужные таблицы пытался сбыть на конференции :) Интересно, получилось ли у него их сбыть?