Эксперт по информационной безопасности Wietze Beukema обнаружил довольно простую логическую уязвимость в формировании поисковой выдачи Google, позволяющую производить манипуляцию результатами выдачи. Несмотря на простоту уязвимости, последствия от ее применения могут быть довольно серьезными.

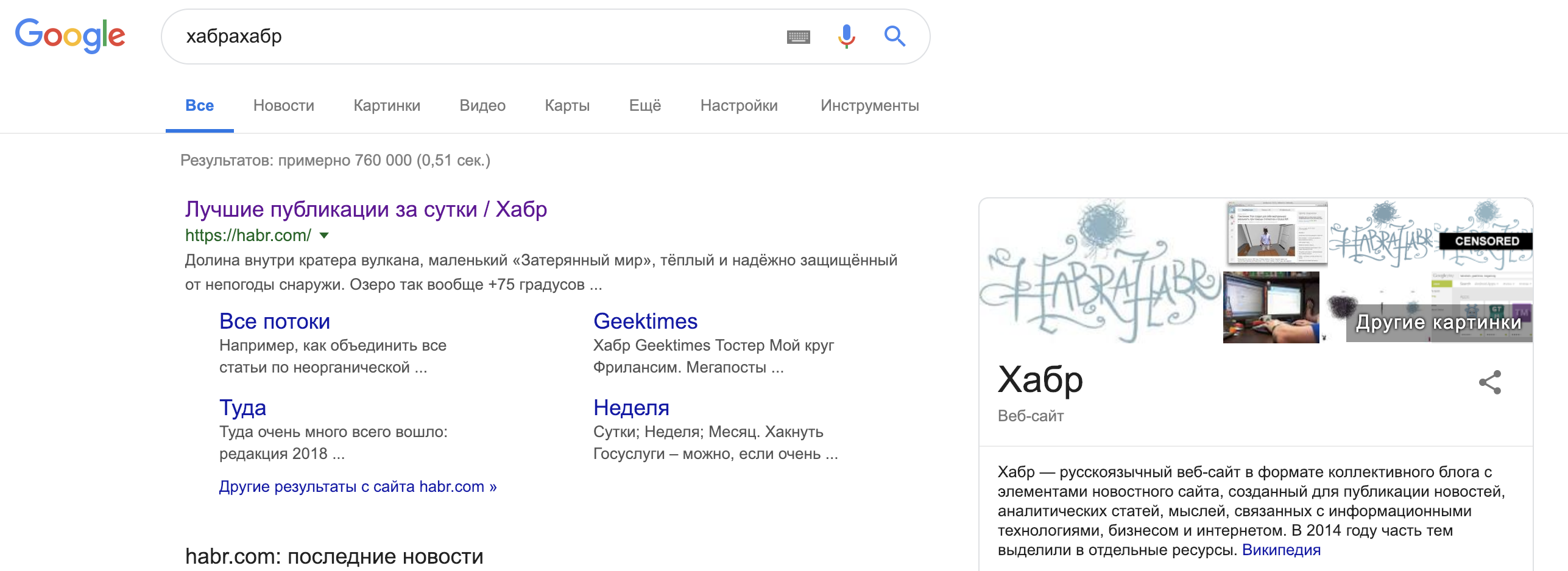

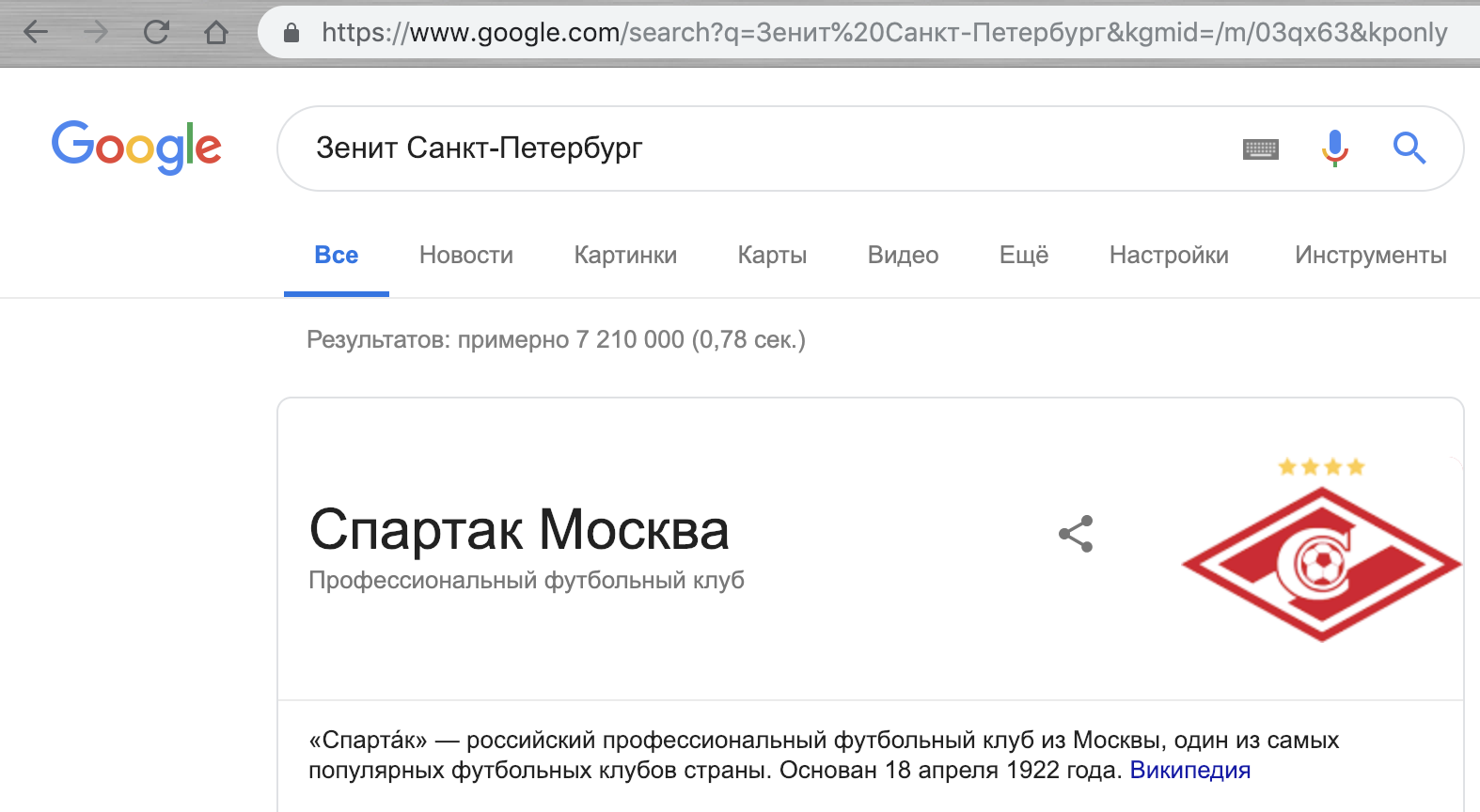

Простое добавление параметров в uri позволяет подменить т.н. Knowledge Graph при формировании поисковой выдачи по запросу.

Knowledge Graph — семантическая технология и база знаний, используемая Google для повышения качества своей поисковой системы с семантическо-розыскной информацией, собранной из различных источников. Граф знаний предоставляет структурированную и подробную информацию о теме в дополнение к списку ссылок на другие сайты.

Цель состоит в том, чтобы пользователи могли использовать эту информацию для решения своих запросов без необходимости перехода на другие сайты и сбора информации самостоятельно.

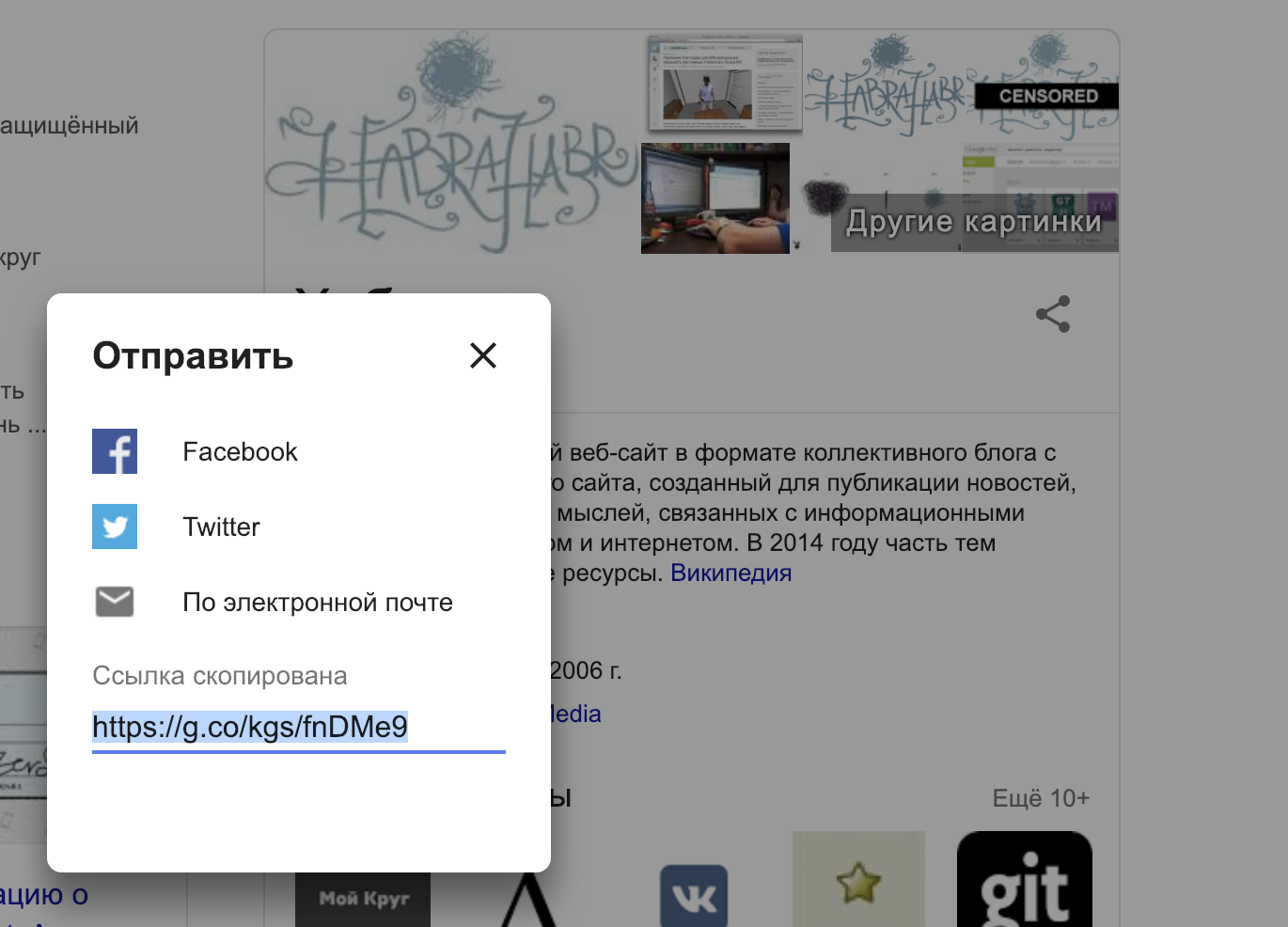

При формировании графа можно поделиться его результатами в виде short-URL, который содержит параметр kgmid, отвечающий за отображение Knowledge Graph, а также параметр kponly, отвечающий за приоритет Knowledge Graph.

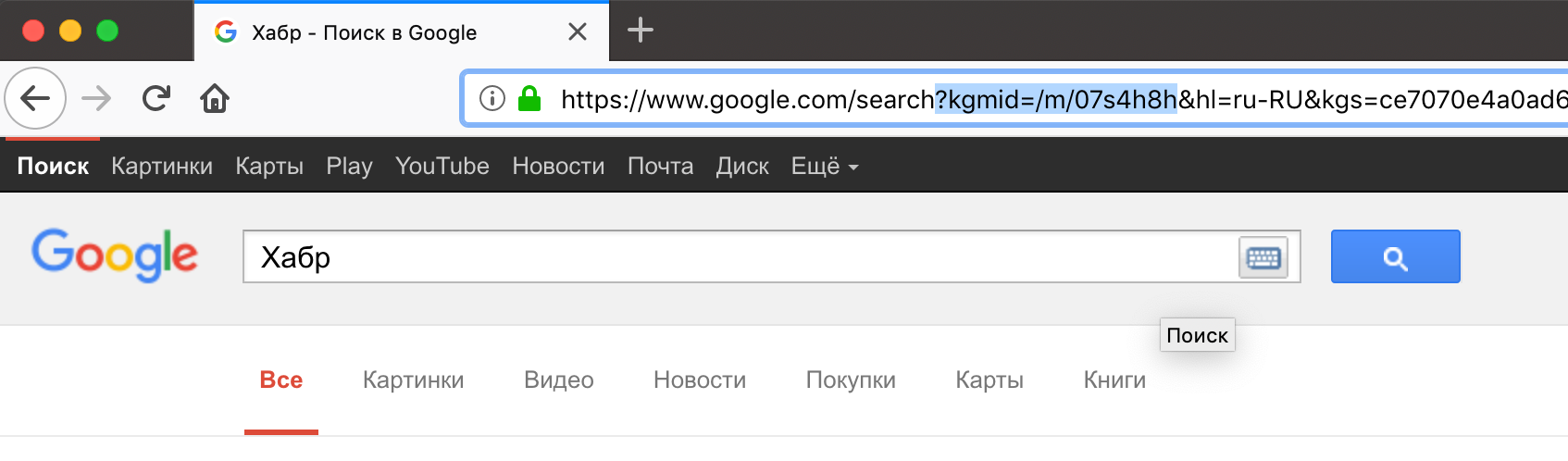

После перехода по short-URL ссылка трансформируется, и можно получить необходимый параметр kgmid:

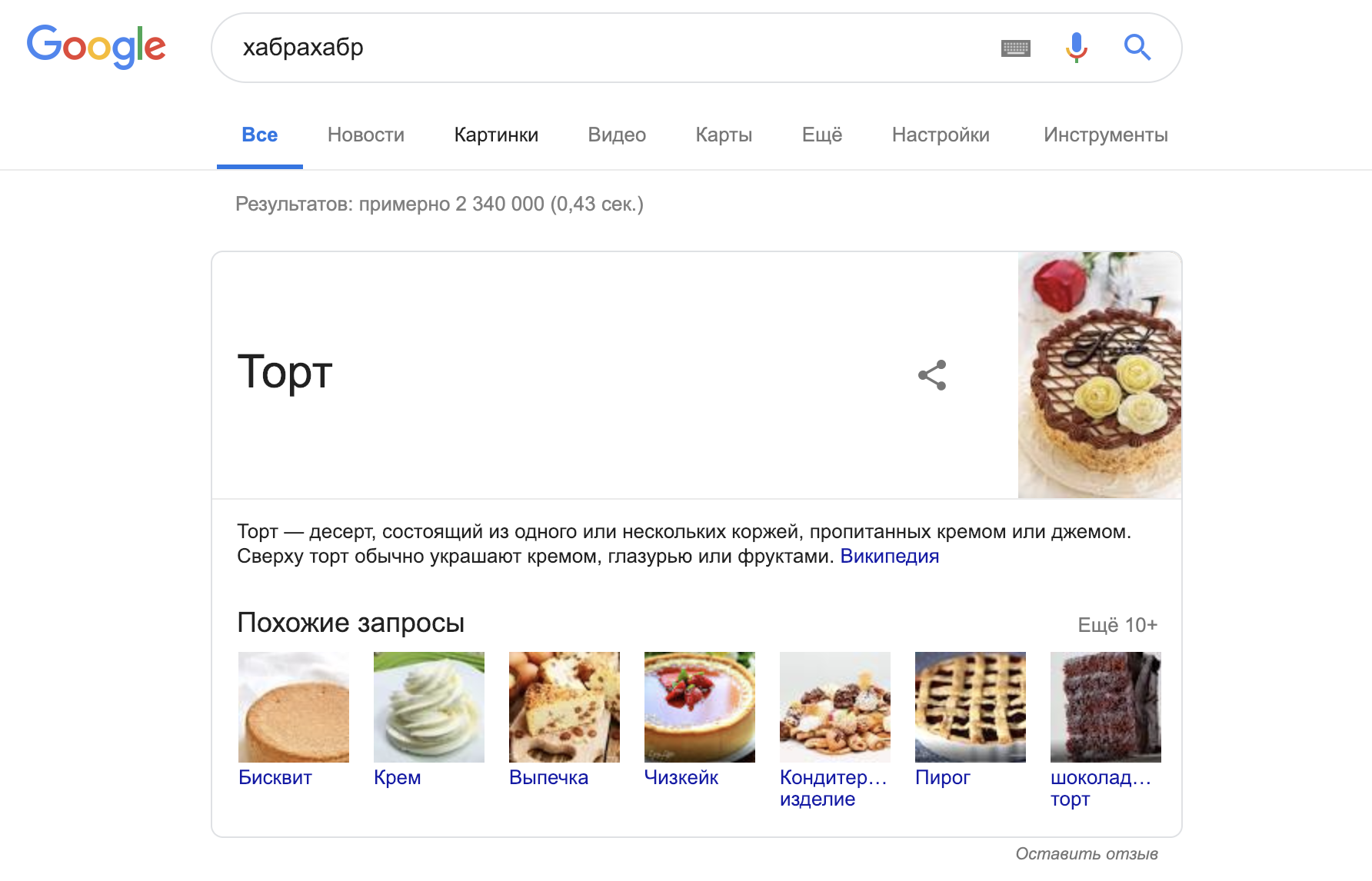

Далее полученный параметр можно использовать для формирования поддельной выдачи:

https://www.google.com/search?q=торт&kgmid=/m/07s4h8h&kponly

Для маскировки uri можно воспользоваться goo.gl: https://goo.gl/5FK7Na

Данные манипуляции могут быть использованы злоумышленниками для создания недостоверной информации, поддельных новостей, вбросов и т.д.

UPD: 11.01.2019 уязвимость закрыта.

Комментарии (21)

mwambanatanga

11.01.2019 08:17

Revertis

11.01.2019 11:39Google will finally be working to fix a bug in its search engine that allowed results to be spoofed

Пофиксят, в будущем времени.

mwambanatanga

11.01.2019 13:11У меня не завелось и я стал гуглить причину. Прочитав об их планах и сравнив со своей реальностью, я сделал вывод, что будущее уже наступило.

legolegs

11.01.2019 12:12Уже пофиксили, по ссылке

https://www.google.com/search?q=торт&kgmid=/m/07s4h8h&kponly торты, по ссылке

https://www.google.com/search?q=борщ&kgmid=/m/07s4h8h&kponly борщи

dikkini

11.01.2019 13:02Не работает.

www.google.com/search?q=testB&kgmid=/m/0225tg&kponly

поисковая выдача отсутсвует

ganqqwerty

11.01.2019 13:52-1«ыксперт обнаружил уязвимость»… С самого появления kgraph этой фишкой все пользовались по приколу, вон я это еще в 2013 году описал.

w0den

11.01.2019 15:30Разве не именно это делает его экспертом по информационной безопасности? Оказывается, действительно, некоторые знали об этой «фишке», но только он заметил в этом уязвимость позволяющая генерировать фишинговые результаты. И только благодаря ему Google довольно быстро закрыл эту «фичу».

CuteDog

11.01.2019 16:51-1т.е. его заслуга только в том, что он в более близких отношениях с гуглом, чем ganqqwerty или другие люди, нашедшие этот баг?

w0den

11.01.2019 17:22А кто сказал, что он «в более близких отношениях с гуглом»?

Его заслуга в том, что эксперт обнаружил уязвимость и сумел донести до других, в чём заключается опасность. Другие, до него, просто видели лишь «прикольную фишку», но не понимали что это уязвимость. Конечно, в этом нет ничего удивительного — каждый является экспертом в своей области.

Возможно, не самое удачное сравнение, но вспомните детей, которые находили боеприпасы и бросали их в огонь — для них это было прикольно.

funca

11.01.2019 22:52Всельчаки уже давно так развлекались, кто ради фана, кто по делу. Подача материала не экслюзивна. Вот из 2016 в том же ключе про их священную корову plus.google.com/+AaronBradley/posts/92wjiusi2YC. Поэтому вся эта история про неведающего исполина и народного героя выглядит немного сказачной.

vyo

11.01.2019 15:27+2И пусть кто теперь скажет, что хабр уже не торт.

Andrey_Vladimirovich

11.01.2019 19:46В сухом остатке получается, что статья о том, что уязвимости уже нет.

P.S. LukaSafonov, у вас маленькая описка, вместо «url» написано «uri».

LukaSafonov Автор

11.01.2019 19:49+1На момент написания статьи (вчера) уязвимость была — в статье есть скрины и описание.

Это не описка, URI — Uniform Resource Identifier.

Andrey_Vladimirovich

11.01.2019 20:23Я понимаю, что уязвимость была. Просто на момент моего чтения уже была пометка о закрытии уязвимости.

Насчёт URI, БОЛЬШОЕ СПАСИБО, что поправили. Был не прав, зато много нового узнал.

ads83

12.01.2019 12:49Кажется, я чего-то не понимаю. Мне трудно представить сценарии зловредной эксплуатации этой

фичибаги.

Чтобы пользователь попал на выдачу Торт->Хабр, он должен пройти по ссылке, сформированной хакером Евой. Причем желательно обфусцированной. Но если Ева как-то убедила Алису кликнуть по своей ссылке, там может быть что угодно: сайт-обманка, загрузка трояна с перенаправлением на гугл, да много чего.

При этом все, чего Ева добьется — после клика по ее ссылке Алиса может перейти на тот сайт, который нужен Еве. Но для этого ей нужно убедить Алису кликнуть на обфусцированную ссылку! Почему бы тогда сразу не давать ссылку на свой сайт, зачем прослойка в виде Гугла?

На мой взгляд, если Алисас подозрениемвнимательно относится к тому, какие ссылки она открывает, то не попадется на эту удочку. А если Боб бездумно кликает на все ссылки, то его можно поймать и проще.

Или я что-то упускаю?

AWSVladimir

12.01.2019 13:16Это делается для того, что бы гугель показывал сайт Евы уже любому, кто ввел «Торт» не заходя на сайт Евы.

Весовой коэфф. повышается ссылки Евы в поисковике, для этого делается.

dbalabanov

неужели так просто? прям не верится.