Более 500 000 роутеров и сетевых накопителей Linksys, MikroTik, Netgear, Qnap и TP-Link заражены вредоносным ПО VPNFilter. Масштаб атаки сопоставим с нашумевшим Mirai, последствия которого ощущаются до сих пор.

Информацию о вирусной пандемии опубликовало подразделение Talos (Cisco), занимающееся анализом угроз кибербезопасности.

Изучив поведение этого вредоносного ПО на сетевом оборудовании, специалисты Talos отметили несколько основных особенностей данного ПО:

- кража учетных данных веб-приложений;

- мониторинг протоколов Modbus SCADA;

- вывод устройства из строя.

Сложность защиты и обнаружения данного ПО обусловлена характером атакованных устройств — роутеры и сетевые накопители находятся на сетевом периметре, слабо защищены и, как правило, не содержат IDS/IPS-систем ввиду технологической простоты и ограниченности ресурсов, характерных для embedded/IoT-устройств.

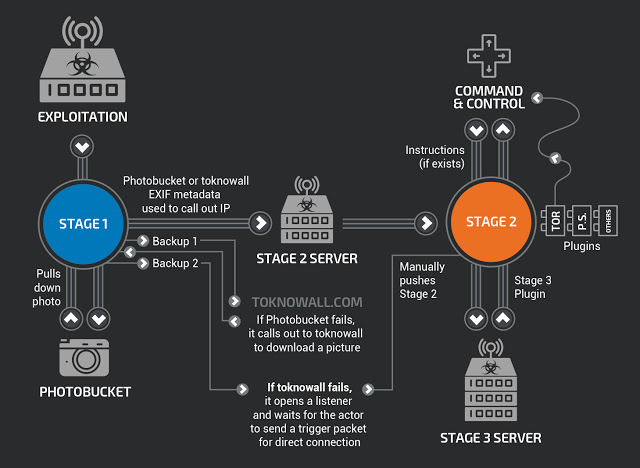

Вредоносная программа VPNFilter представляет собой модульную платформу, состоящую как минимум из двух основных компонентов: дроппера и управляющего модуля.

После заражения устройства на него устанавливается т.н. дроппер, способный «пережить» перезагрузку устройства, и скачивающий на него основной модуль.

Основной модуль, не сохраняющийся при перезагрузке, может осуществлять сбор файлов, выполнение команд, фильтрацию данных и управление устройствами. Также некоторые версии этого модуля содержат функции самоуничтожения и вывода устройства из строя путем перезаписи критичных областей памяти сетевого устройства.

Кроме того, существует несколько вспомогательных модулей, обладающих функционалом сетевых снифферов для сбора сетевого трафика, мониторинга протокола SCADA Modbus, а также коммуникационный модуль для взаимодействия со взломанными устройствами через сеть Tor.

Вредонос сканирует 23, 80, 2000 и 8080 TCP-порты для выявления и атаки на новые устройства под управлением Linux/Busybox.

Известно об успешных атаках на следующие устройства:

- Linksys E1200;

- Linksys E2500;

- Linksys WRVS4400N;

- Mikrotik RouterOS (1016, 1036 и 1072);

- Netgear DGN2200;

- Netgear R6400;

- Netgear R7000;

- Netgear R8000;

- Netgear WNR1000;

- Netgear WNR2000;

- QNAP TS251;

- QNAP TS439 Pro;

- NAS QNAP с программным обеспечением QTS;

- TP-Link R600VPN.

На данный момент неясен вектор заражения и загрузки первого модуля VPNFilter, но известны детали загрузки и управления зараженным устройством. После того как вредоносная программа завершила инициализацию, она начинает загружать страницы Photobucket.com (сайт хранения изображений). Вредоносная программа загружает первое изображение из галереи, на которую ссылается URL, а затем переходит к извлечению IP-адреса сервера загрузки. IP-адрес извлекается из шести целочисленных значений для широты и долготы GPS в информации EXIF.

В данный момент используются следующие C&C URL:

- photobucket.com/user/nikkireed11/library

- photobucket.com/user/kmila302/library

- photobucket.com/user/lisabraun87/library

- photobucket.com/user/eva_green1/library

- photobucket.com/user/monicabelci4/library

- photobucket.com/user/katyperry45/library

- photobucket.com/user/saragray1/library

- photobucket.com/user/millerfred/library

- photobucket.com/user/jeniferaniston1/library

- photobucket.com/user/amandaseyfried1/library

- photobucket.com/user/suwe8/library

- photobucket.com/user/bob7301/library

Если обратиться и получить изображение с photobucket.com не удалось, вредонос пытается получить изображение с домена toknowall.com.

Также существует и «запасной вариант» в виде листенера, который ожидает подключение к зараженному устройству с применением специализированных триггеров.

VPNFilter — довольно серьезная и опасная угроза, нацеленная на устройства, которые сложно защищать. Если в вашей инфраструктуре используются вышеперечисленные устройства, рекомендуется незамедлительно отключить его от сети, произвести жесткую перезагрузку устройства и ждать патч от производителя.

Комментарии (20)

Meklon

24.05.2018 12:03+1Кстати, а как вообще проводить аудит сохранности прошивки роутера?

Chugumoto

24.05.2018 12:12теоретически, если есть доступ к консоли, то поиском новых файлов в файловой системе… но не все роутеры позволяют доступ этот получить, да и свою прошивку оригинальную ж еще нужно распаковать и посмотреть на данные исходные…

KonstantinSpb

24.05.2018 15:05Пользоваться чем-то вроде aide.sourceforge.net

Хранить бд хэшей файлов на внешнем носителе, периодически скачивать с роутера rootfs и проверять, какие файлы изменились, иногда перезагружать роутер в случае если вирус/червь только в памяти находится.

Alonso

24.05.2018 12:13Спасибо за линк на сайт Mikrotik. Закрыто еще год назад, еще раз иллюстрирует важность своевременного патч менеджмента.

ISVLabs

24.05.2018 15:06самый верный метод защиты — почаще перепрошиваться с бекапом конфига и хардрезетом. автообновлению лично я не доверяю, но тоже можно настроить на некритичных железках.

Chugumoto

24.05.2018 18:46почаще перепрошиваться на что?

есть вот наприимер в работе NETGEAR DG834

подвержен/нет… непонятно… обновок нет давно…

перепрошиваться той же самой прошивкой? я хотя не уверен, что так получится…

ISVLabs

24.05.2018 19:26а вот нефиг Нетгиры использовать :). я бы их только как дешёвый вариант для дома рекомендовал ввиду множественных глюков и дыр. Микротики тут рулят со всех сторон — и возможностями, и надёжностью, и поддержкой.

Конечно, если нет более свежего варианта, но есть подозрение, что с железкой что-то не так, можно и на текущую отшиться, чтобы файловую систему гарантированно к исходному виду привести.

Chugumoto

25.05.2018 11:39ммм… ну у меня он используется только как adsl-модем, а дальше rb951g-2hnd и т.д.

был бы вариант с adsl от микротика взял бы, а так… приходится использовать что есть…

Evengard

25.05.2018 10:01openwrt/dd-wrt/tomatousb/т.д.

Chugumoto

25.05.2018 11:44что-то не нахожу под Netgear DG834 v4 (именно без G)

как и на многие другие ADSL-роутеры в своё время.

там часто проблема с дровами именно на ADSL

Evengard

25.05.2018 22:01Так он аналогичен версиям с G вроде, только без вайфая. Во всяком случае судя по compulsive-evasion.blogspot.ru/2010/06/openwrt-on-netgear-dg834-adsl-router-v2.html поставить туда реально.

citizentwo

25.05.2018 22:07Если все железо критичное и в работе 24/7 — кроме автообновления вариантов нет, как и нет гарантий того, что с новой прошивкой будет устранена старая уязвимость, Spectre в пример.

ISVLabs

26.05.2018 04:38если железо критичное, то обновление только ручками или, как минимум, под наблюдением. ибо, нет 100% гарантий, что после обновления всё продолжит работать.

AcidVenom

Заявление от Mikrotik.

Если кратко, то уязвимость закрыта в Марте 2017 в прошивке 6.38.5 (bugfix — 6.37.5).

zedalert

Причём уязвимость как обычно присутствовала только если доступ к управлению включен для внешних сетей (не надо так делать).