Добро пожаловать на 9-й урок! После небольшого перерыва на майские праздники мы продолжаем наши публикации. Сегодня мы обсудим не менее интересную тему, а именно — Application Control и URL Filtering. То, ради чего иногда Check Point и покупают. Нужно заблокировать Telegram, TeamViewer или Tor? Для этого и нужен Application Control. К тому же мы затронем еще один интересный блейд — Content Awareness, а также обсудим важность HTTPS-инспекции. Но обо всем по порядку!

Как вы помните, в 7 уроке мы начали обсуждать политику Access Control, однако до сих пор мы затронули лишь блейд Firewall и немного поигрались с NAT-ом. Теперь добавим еще три блейда — Application Control, URL Filtering и Content Awareness.

Application Control & URL Filtering

Почему я рассматриваю App Control и URL Filtering в одном уроке? Это не спроста. На самом деле уже довольно трудно четко разграничить где есть приложение, а где есть просто сайт. Тот же facebook. Что это? Сайт? Да. Но в его состав входит множество микро приложений. Игры, видео, сообщения, виджеты и т.д. И всем этим желательно управлять. Именно поэтому, App Control и URL filtering всегда активируют вместе.

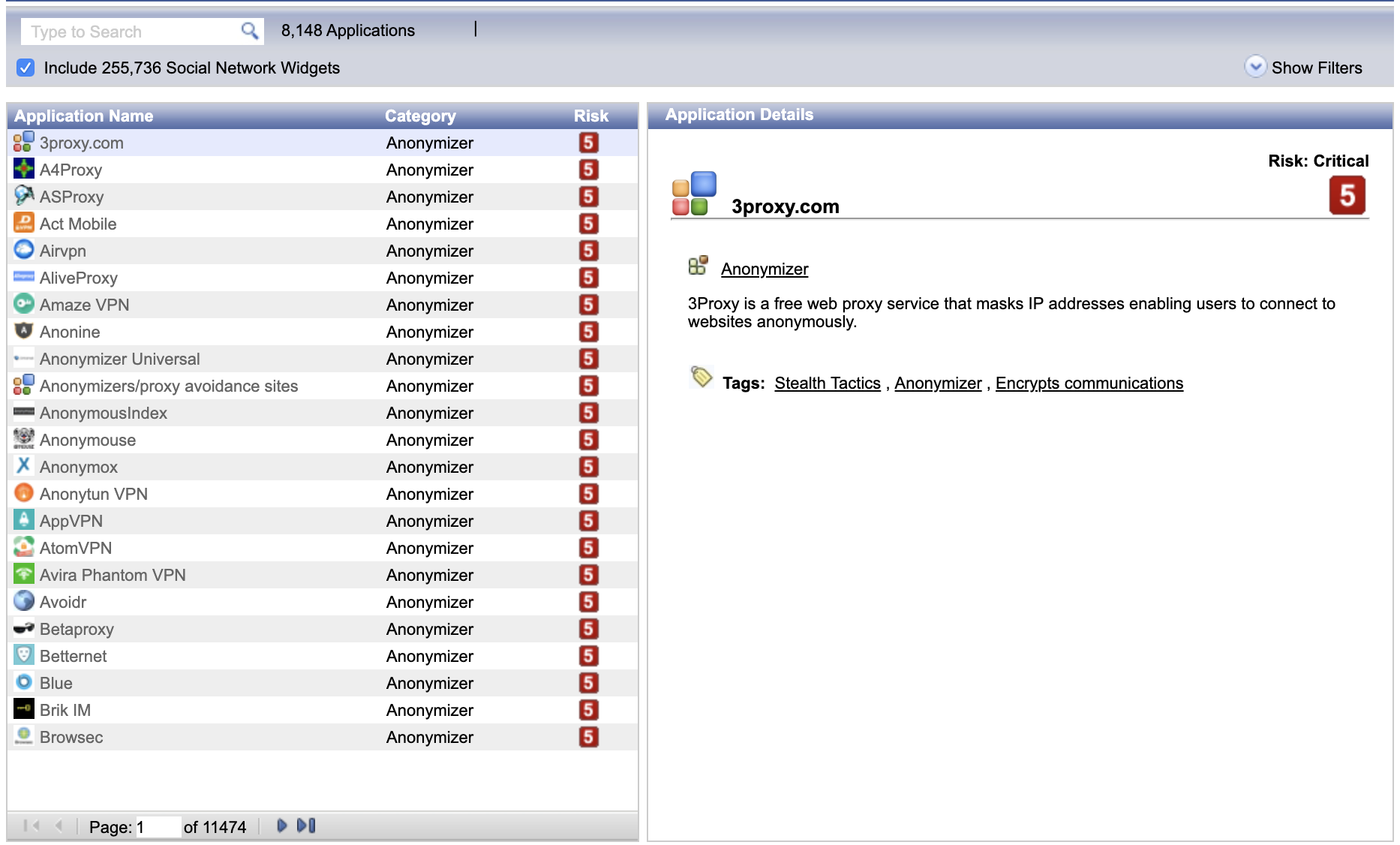

Теперь что касается базы приложений и сайтов. Посмотреть их можно в SmartConsole через Object Explorer. Там есть для этого специальный фильтр Applications/Categories. Кроме того, есть специальный ресурс — Check Point AppWiki. Там всегда можно посмотреть, есть ли в базе чекпоинта то или иное приложение (ну или ресурс).

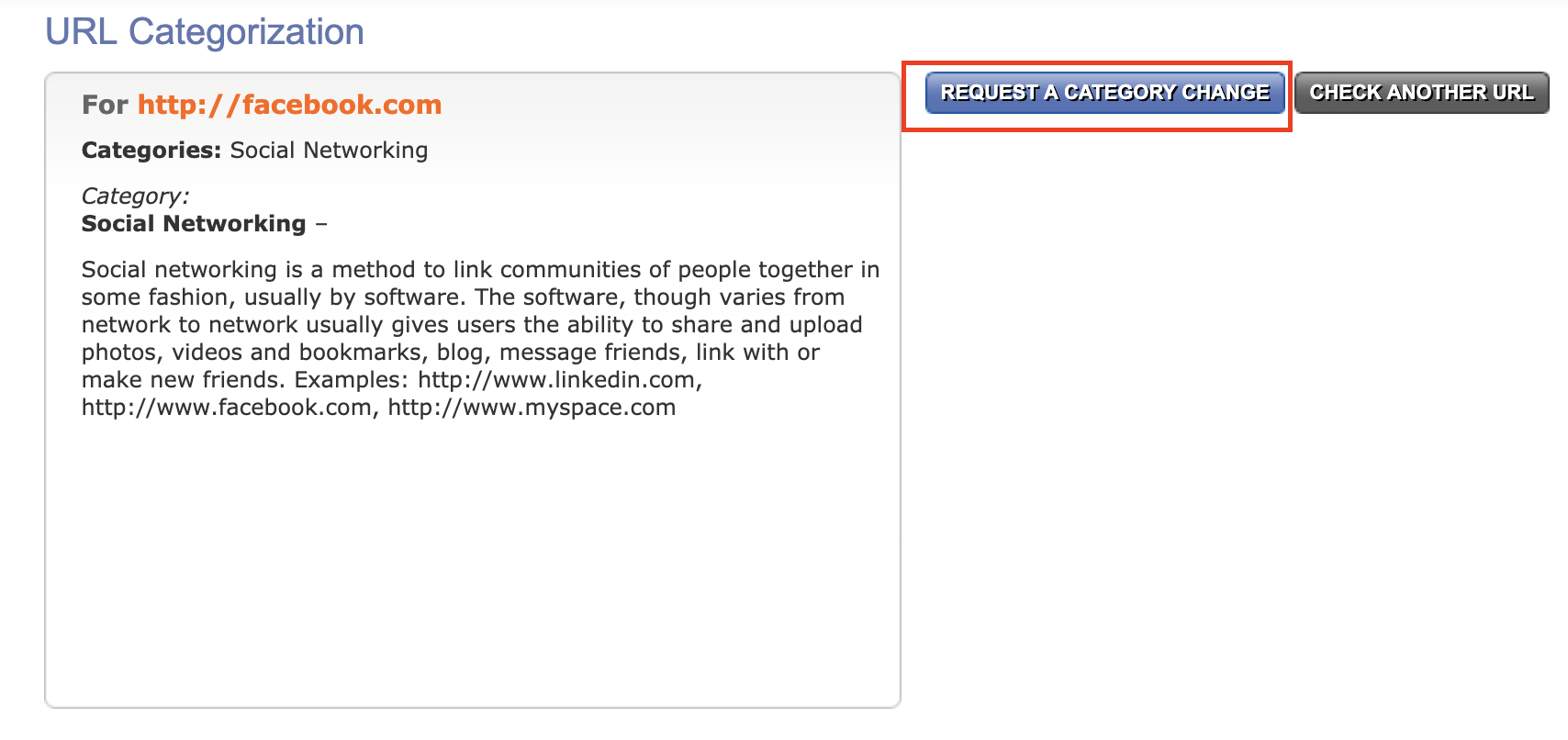

Также есть сервис Check Point URL Categorization, там всегда можно проверить, к какой «чекпоинтовской» категории относится тот или иной ресурс. Можно даже запросить смену категории, если вы считаете, что она определяется неправильно.

В остальном с этими блейдами все довольно очевидно. Создаете аксес лист, указываете ресурс/приложение, которое нужно блокировать или наоборот разрешить. На этом все. Чуть позже мы увидим это на практике.

Content Awareness

Не вижу смысла повторяться по этой теме в рамках нашего курса. Я очень подробно расписал и показал это блейд в предыдущем курсе — 3. Check Point на максимум. Content Awareness.

HTTPS Inspection

Аналогично с HTTPS инспекций. Я довольно неплохо расписал и теоретическую и практическую часть этого механизма здесь — 2.Check Point на максимум. HTTPS-инспекция. Однако HTTPS инспекция важна не только для безопасности, но и для точности определения приложений и сайтов. Об этом рассказывается в видео уроке ниже.

Видео урок

В данном уроке я подробно расскажу про новую концепцию Layer-ов, создам простейшую политику блокировки Facebook, сделаю запрет на скачивания исполняемых файлов (с помощью Content Awaress) и покажу как включить HTTPS инспекцию.

Stay tuned for more and join our YouTube channel :)

Protos

Это же в дополнение к прокси серверу squid без https инспекции можно использовать?

cooper051 Автор

Нет, это нужно вместо squid.

Использовать совместно конечно можно, но я не вижу в этом смысла.