Рано или поздно, в любой компании, которая задумывается об информационной безопасности, возникает вопрос: «Как своевременно обнаружить уязвимость в защищаемой системе, тем самым предотвратив возможные атаки с её использованием?» Согласитесь, отслеживать в ручном режиме, какие уязвимости появляются в публичном доступе, очень трудозатратная операция. Помимо этого, после обнаружения уязвимости, нужно её каким-то образом устранить. В итоге весь этот процесс выливается в большое количество человеко-часов, и у любого IT-специалиста сразу закономерно появляется еще один вопрос: «А можно ли автоматизировать процесс управления уязвимостями?»

Для решения подобных задач применяются так называемые сканеры уязвимостей. В этой статье мы рассмотрим одного из представителей данного рода решений, а именно Max Patrol 8 от компании Positive Technologies.

В статье мы продемонстрируем каким образом работает Max Patrol 8 на примере сканирования заведомо уязвимой системы и наглядно продемонстрируем функциональные возможности решения. Начнём статью с «наименее интересного», но от того не менее важного вопроса, а именно со схем лицензирования данного продукта.

Cхема лицензирования

Лицензирование в IT, это всегда сложный и динамичный процесс, описание которого зачастую занимает десятки, а в особо сложных случаях, сотни страниц. Документ, описывающий политику лицензирования есть и у сканера Max Patrol 8. Но, этот документ доступен только партнёрам и имеет гриф “для внутреннего использования”, да и в принципе читать подобную техническую документацию дело скучное, и не всегда с первого раза удаётся понять, а как же вообще лицензируется продукт. По хостам? Используемым ресурсам? Или как? Попытаюсь в общих чертах ответить на поставленные вопросы.

Как и многие современные IT продукты, Max Patrol 8 предоставляется по модели подписки.То есть у этого решения есть так называемая “стоимость владения” — та сумма, которую вам придётся платить за каждый год использования сканера, о которой вам обязательно должен рассказать ваш партнёр, c которым идёт проработка решения. Если же интегратор молчит о таком важном моменте, то это повод усомниться в его добросовестности, и задуматься о его смене. Поверьте, объяснять менеджменту компании, что нужно дать ещё денег для того, чтобы ваш сканер не превратился в “тыкву”, удовольствие не из приятных. Поэтому первый важный момент — бюджет на приобретение сканера уязвимости нужно планировать из расчёта стоимости ежегодного владения продуктом. Во всех расчётах вам должен помочь партнёр, с которым вы работаете по этому направлению.

Лицензии на Max Patrol 8 можно разнести по функциональным возможностям. Тут выделяются три сборки:

PenTest — поддержка тестирования на проникновение;

PenTest& Audit — поддержка тестирования на проникновение и системных проверок;

PenTest& Audit & Compliance — поддержка тестирования на проникновение, системных проверок и контроля соответствия стандартам отрасли.

Подробное описание возможностей этих сборок выходит за рамки этой статьи, но уже из названия можно понять в чём ключевая особенность каждой из них.

Дополнительные сканирующие ядра так же требуют дополнительных лицензий. Так же на стоимость лицензии влияет максимальное количество хостов, которые будут сканироваться.

Платформы сканирования

Max Patrol 8 может похвастаться обилием поддерживаемых платформ. Начиная от десктопных операционных систем, заканчивая сетевым оборудованием и АСУ ТП. Перечень всех поддерживаемых платформ просто ошеломляющий, он содержится примерно на 30-ти листах А4…

В него входят:

- операционные системы

- сетевое оборудование

- системы управления базами данных

- настольные приложения

- серверное ПО

- системы безопасности

- бизнес-приложения

- АСУ ТП

- системы криптографической защиты информации

По сути Max Patrol 8 из коробки позволяет просканировать всю корпоративную IT-инфраструктуру, включая сетевое оборудование, Linux и Windows сервера, и рабочие станции со всем установленным на них софтом.

Хочется отдельно отметить тот факт, что Max Patrol 8 отлично справляется с автоматизацией повторяющихся задач, таких как инвентаризация, технический аудит и контроль соответствия и изменений в информационной системе. Система Max Patrol 8 имеет мощную систему отчётности. Благодаря этому трудозатраты на проведение таких рутинных операций как инвентаризация ПО на рабочих станциях, сокращаются в несколько раз. Достаточно один раз настроить кастомный отчёт, решающий вашу задачу, составить расписание запуска сканирования, и про рутину можно забыть. Вы будете иметь актуальную информацию о ПО, которое установлено на рабочих местах ваших сотрудников.

Max Patrol 8 не использует агентов при сканировании, что позволяет избежать возможных проблем при установки агентов на сервера. А зачастую, установка агентов требует перезагрузки сервера. Согласитесь, всегда немного тревожно ставить сторонний софт на продовые сервера.

Минимальная конфигурация сканера Max Patrol 8 состоит из одного сервера.

MP Server включает в себя:

- Модуль управления

- База знаний, содержащая информацию о проверках, уязвимостях и стандартах

- База данных, содержащая историю сканирования

- Сканирующее ядро

Именно такая конфигурация использовалась при написании статьи.

Сам процесс инсталляции вполне тривиальный. Запускается Мастер установки, несколько раз нажимаем далее, и вуаля, сканер готов к работе при наличии у вас действующей лицензии.

Описание тестирования

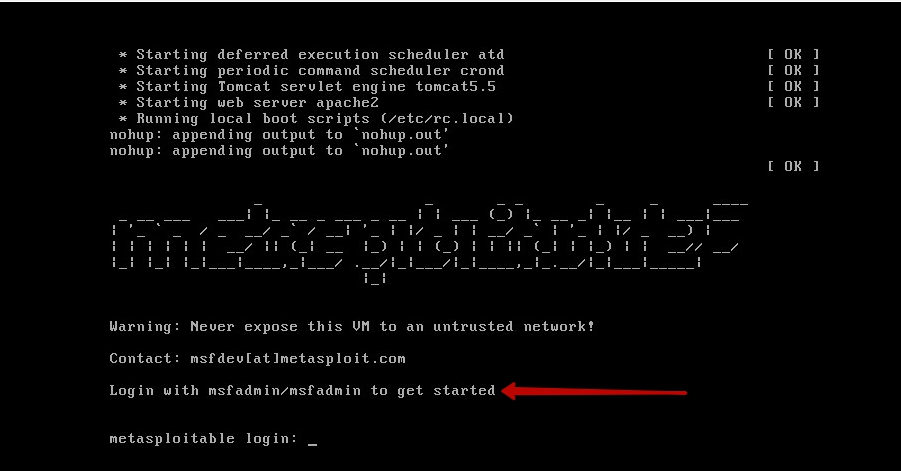

В процессе выбора дистрибутива для демонстрации работы сканера Max Patrol 8, наш взгляд упал на популярный дистрибутив Metasploitable 2. Эта сборка представляет собой некое подобие тренажера для пентестеров, исследователей и начинающих специалистов в области информационной безопасности. Наш выбор обусловлен тем, что сборка абсолютно бесплатна, не требует много ресурсов(запускается и нормально работает с 512 MB оперативной памяти) и практически уже стала стандартом де-факто в области обучения специалистов в ИБ.

Дистрибутив построен на Ubuntu server с большим набором установленного уязвимого софта. В системе вы сможете найти очень многие виды уязвимостей. Тут найдутся и бэкдоры, и SQL инъекции, и просто пароли не устойчивые к брутфорсу. Практически через каждый запущенный сервис в системе можно проникнуть в систему и повысить свои привилегии.

Этот инструмент отлично подходит для демонстрации работы сканеров уязвимостей, в нашем случае Max Patrol 8.

Устанавливается дистрибутив весьма просто. Либо из OVF шаблона, либо простым копированием файлов виртуальной машины на локальный диск, и запуск vmx файла. Имеется возможность запускать в Virtual Box. Как только вы запустите виртуальную машину, и увидите приглашение, нужно ввести в качестве логина и пароля комбинацию msfadmin/msfadmin, о чем и говорится в баннере приглашения.

Теперь остаётся залогиниться в систему, и выяснить какой ip адрес получила наша виртуальная машина. По умолчанию в настройках сетевого интерфейса указано что ip адрес должен присваиваться по DHCP. Для нашего тестирования это подходит, поэтому просто вводим команду ifconfig, и получаем адрес, который мы занесём в Max Patrol 8 в качестве цели.

Сканирование цели

Итак, с целью мы определились, теперь нужно создать задачу на сканирование. На этом этапе остановимся по-подробнее, и опишем процесс создания задачи, и сканирования выбранной цели.

Для того, чтобы запустить сканирование, нужно создать задачу.

В параметрах задачи мы укажем профиль сканирования. Для нашей демонстрации мы выберем профиль Fast Scan. По сути, это простое сканирование портов, с определением версией сервиса, который слушает порт.

Как видно на скриншоте, в сканере предусмотрено несколько предустановленных профилей. Описание всех профилей заслуживает отдельной статьи, и выходит за рамки сегодняшнего обзора.

Далее нам необходимо задать узел сканирования, то есть необходимо ввести ip адрес нашего Metasploitable.

В дальнейшем эту задачу можно будет запускать по расписанию, применять на отдельные группы серверов или рабочих станций. Это позволяет создавать гранулированные политики, в задачах которых будут только те сервисы, которые актуальны для того или иного сервера, или ПК. Это позволяет грамотно выделять ресурсы под сканирование. Согласитесь, тратить ресурсы на сканирование контроллера домена на наличие вэб уязвимостей, не самая правильная затея

Итак, запускаем нашу задачу, и на главном дашборде видим статистику выполнения.

Простое сканирование портов, с определением приложения или службы и его версии, у нас заняло около 15 минут.

Результаты сканирования можно посмотреть в разделе история.

В разделе “Сканы” мы видим список выполненных задач по сканированию. Как видно на скриншоте, есть возможность сортировать задачи по имени и дате. Так же в системе присутствует возможность строить различные фильтры, что безусловно облегчает поиск результатов, особенно если сканирование проводится в большой инфраструктуре, и настроено сканирование по расписанию.

Результаты сканирования и функционал отчётности

Вот мы и добрались до самой интересной части этого обзора, а именно до просмотра результатов сканирования, и до функционала отчётности. Выбираем нужное нам сканирование в правом окне, и открываем его двойным кликом. В новом окне откроется детализация результатов сканирования.

На главной странице выводится общая информация об узле, который мы сканировали.

В результате сканер MaxPatrol нашёл 288 уязвимостей в сканируемой системе. Такое же число указано в описании к дистрибутиву Metasploitable. То есть сканер обнаружил все уязвимости, присутствующие в проверяемой системе. Чтобы посмотреть детальную информацию, нужно перейти в раздел “навигатор”, и развернуть дерево нажав на плюсик.

Развернув дерево, мы видим список открытых портов, на которых были обнаружены уязвимые службы или приложения. По цвету сразу видно, на каких портах есть критические уязвимости. Безусловно самое интересное заключается в описании уязвимостей.

Возьмём к примеру 22 порт, и раскроем дерево дальше.

В открывшемся списке мы видим перечень уязвимых приложений, которые слушают указанный порт. В нашем случае видно, что на 22-м порту висит уязвимое приложение OpenSSH server. Раскрыв список дальше, мы добираемся до всех уязвимостей, которые были обнаружены в указанном приложении. Справа, в разделе информация, можно посмотреть что за уязвимость была обнаружена и как её исправить. Так же в этом отчёте публикуются ссылки на дополнительные источники информации о найденной уязвимости. Вся информация в отчётах публикуется на русском языке.

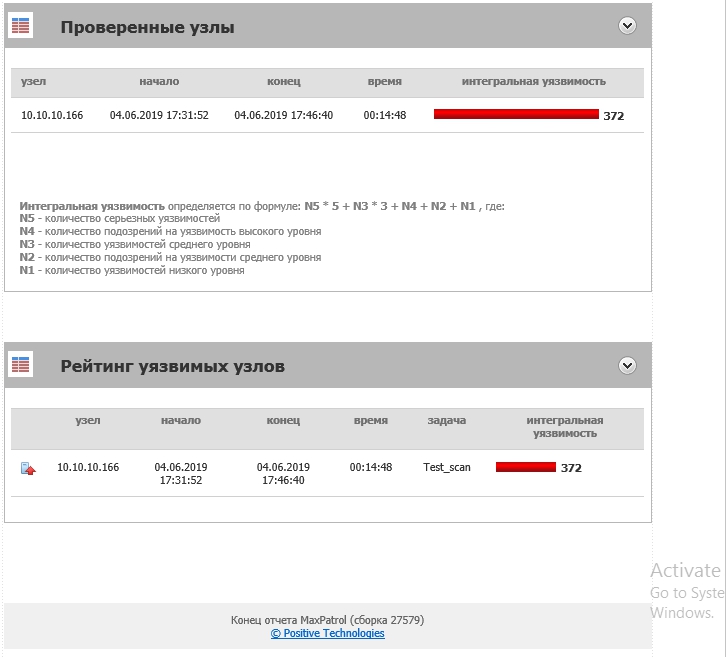

Ну и в заключении обзора, я хочу показать, каким образом построена отчётность в сканере MaxPatrol 8. Даже на нашем примере, с одним единственным сервером, видно что сканер генерирует много информации. А если в задачах указано сканирование 100 узлов? В таком случае искать нужную для себя информацию будет очень трудозатратно. Для решения таких задач существует функционал отчётности. В системе есть преднастроенные шаблоны, и так же можно создавать кастомные отчёты в зависимости от ваших задач.

Вот список шаблонов отчётов, которые уже есть в системе.

Допустим, нам надо получить информацию о наиболее уязвимых узлах в нашей инфраструктуре. Если узлов много, то в ручном режиме собирать и консолидировать информацию из каждой задачи очень трудозатратно. Поэтому мы можем использовать шаблон, который уже есть в системе. Он так и называется “Наиболее уязвимые узлы в скане”. Дважды кликаем на нужный шаблон, и мы попадаем в окно настроек отчёта.

В настройках необходимо указать задачу, и скан из которых будет формироваться отчёт.

Так как у нас в сканировании был один узел, поэтому сравнения мы в этом отчёте не увидим.

В этом отчёте указана формула, по которой строится рейтинг уязвимых узлов. Чем интегральная уязвимость выше, тем уязвимее узел. Функционал отчётности в сканере MaxPatrol просто огромен, и его описание заслуживает отдельной статьи. Формирование отчётов можно запускать по расписанию, и отправлять на электронную почту сотрудникам ИТ и ИБ.

Заключение

В этой статье мы рассмотрели с вами базовые возможности сканера уязвимостей MaxPatrol 8. Из нашего эксперимента видно, что, для того чтобы начать работу со сканером, не требуется проходить дополнительное обучение, и долго изучать руководства администратора. Весь интерфейс интуитивно понятен, и полностью на русском языке. Конечно, мы показали простейший сценарий сканирования одного единственного узла. И такой сценарий не требует тонкой настройки сканера. На практике же, сканер Max Patrol 8 может решать гораздо более серьёзные, и запутанные сценарии. Мало того, что использование сканера уязвимостей поможет значительно повысить защищённость вашей инфраструктуры, он так же поможет в выполнении важных, но всеми нелюбимых задач по инвентаризации всех элементов IT инфраструктуры, включая ПО установленное на рабочие станции пользователей.

Комментарии (5)

Dufferman

28.06.2019 10:53Пост про инструмент управления уязвимостями.

Но как управлять уязвимостями с помощью MP8 понятней не стало.

LeonidPanasenko Автор

28.06.2019 10:55Вот именно, пост про инструмент, а не про процесс управления уязвимостями. Цель была показать как выглядит, и что может MP8.

Dufferman

28.06.2019 17:55Тогда этот пост про инструмент поиска уязвимостей, ведь связи «инструмента» и «управления» нет.

DrMefistO

А минусы есть? Хотелось бы услышать.

LeonidPanasenko Автор

Самый большой минус, что этот продукт платный =)) А если серьёзно, то мне сложно говорить про минусы, не сравнивая его с другими продуктами. Такого сравнения я пока не делал, возможно в будущем оно появится.