Вчера в публичном доступе появилось упоминание о найденной уязвимости в форумном движке vBulletin, а также детали этого 0day бага. Сегодня уязвимости был присвоен идентификатор CVE-2019-16759

Уязвимые версии — vBulletin 5.x (начиная с 5.0.0 и вплоть до новейшей 5.5.4). Найденный баг относится к категории pre-auth RCE, то есть даже не требует регистрировать аккаунт на форуме для удачной эксплуатации (достаточно простого HTTP POST-запроса). Сообщается, что данная RCE-уязвимость позволяет хакеру выполнять shell-команды на сервере с vBulletin.

Уязвимым оказался параметр widgetConfig[code] в файле ajax/render/widget_php. Детально описание проблемы доступно на Github.

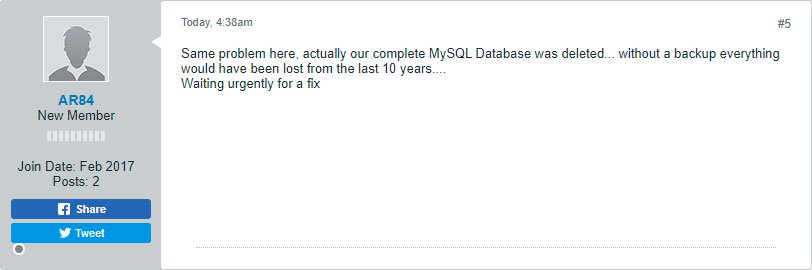

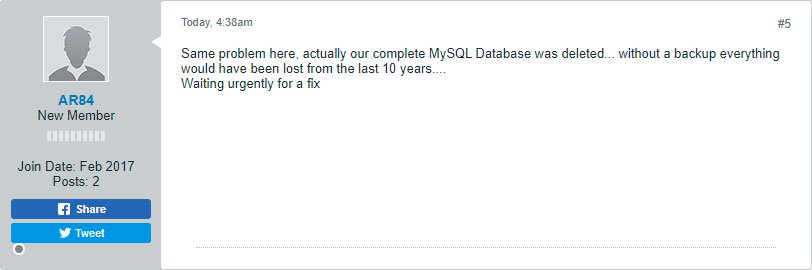

Пользователи уже начали активно жаловаться на взломы форумов и удаление пользовательских БД:

Это и не удивительно, ведь в публичном доступе оказались и сам эксплойт уязвимости, и гугл дорк, и даже автоматизированный скрипт для поиска уязвимых vBulletin. То есть полный комплект для осуществления пакостей руками скрипткидди и прочих малолетних правонарушителей. А, учитывая простоту эксплуатации бага, это становится вообще опасным.

А самое неприятное в этом всем, что, как оказалось, об уязвимости было известно более 3х лет. Как заявил глава компании Zerodium в Twitter, для его «клиентов» эта уязвимость была доступна для приобретения еще с 2016 года. То есть, правительственные хакеры вполне могли использовать эту уязвимость в своих целях и для атак на неугодные форумы, общественных активистов и ресурсы, что дополнительно поднимает тему законности функционирования таких организаций, как Zerodium.

Единственная хорошая новость состоит в том, что разработчики vBulletin уже выпустили патч. Настоятельно рекомендую срочно обновить ваши vBulletin. Для тех, кто по каким-то причинам не может установить официальный патч, доступно неофициальное исправление.

Напоминаю, по состоянию на 2019 год, на основе vBulletin работает 0.1% сайтов всего интернета.

Уязвимые версии — vBulletin 5.x (начиная с 5.0.0 и вплоть до новейшей 5.5.4). Найденный баг относится к категории pre-auth RCE, то есть даже не требует регистрировать аккаунт на форуме для удачной эксплуатации (достаточно простого HTTP POST-запроса). Сообщается, что данная RCE-уязвимость позволяет хакеру выполнять shell-команды на сервере с vBulletin.

Уязвимым оказался параметр widgetConfig[code] в файле ajax/render/widget_php. Детально описание проблемы доступно на Github.

Пользователи уже начали активно жаловаться на взломы форумов и удаление пользовательских БД:

Это и не удивительно, ведь в публичном доступе оказались и сам эксплойт уязвимости, и гугл дорк, и даже автоматизированный скрипт для поиска уязвимых vBulletin. То есть полный комплект для осуществления пакостей руками скрипткидди и прочих малолетних правонарушителей. А, учитывая простоту эксплуатации бага, это становится вообще опасным.

А самое неприятное в этом всем, что, как оказалось, об уязвимости было известно более 3х лет. Как заявил глава компании Zerodium в Twitter, для его «клиентов» эта уязвимость была доступна для приобретения еще с 2016 года. То есть, правительственные хакеры вполне могли использовать эту уязвимость в своих целях и для атак на неугодные форумы, общественных активистов и ресурсы, что дополнительно поднимает тему законности функционирования таких организаций, как Zerodium.

Единственная хорошая новость состоит в том, что разработчики vBulletin уже выпустили патч. Настоятельно рекомендую срочно обновить ваши vBulletin. Для тех, кто по каким-то причинам не может установить официальный патч, доступно неофициальное исправление.

Напоминаю, по состоянию на 2019 год, на основе vBulletin работает 0.1% сайтов всего интернета.

Комментарии (6)

staticmain

26.09.2019 19:44+3Патч божественнен.

JordanoBruno

26.09.2019 19:47Это неофициальный патч, полагаю, что для чего-то eval там был нужен, не хакеры же протолкнули туда эту функцию.

staticmain

26.09.2019 19:50+2К сожалению не могу посмотреть официальный, так как скачивается он только после регистрации. Но в твитторах говорят что выглядит как полноценный умышленный бекдор.

Fenzales

26.09.2019 20:44+1Он действительно так выглядит. Либо это настолько запредельно низкая квалификация программистов, что лучше бы был бекдор.

JordanoBruno

26.09.2019 21:23+2Как человек, видевший PHP-код подобных продуктов изнутри, вариант с низкой квалификацией я бы не исключал.

JordanoBruno

Весь опыт подобных продуктов показывает, что надо просто запрещать запуск любых процессов из PHP на production.