На предприятиях нередко возникает ситуация, когда требуется создание так называемого VIP-почтового ящика, отправлять письма на который может только определенный круг лиц. Такие почтовые ящики характерны для любых топ-менеджеров с личными секретарями. Всю электронную почту вместо топ-менеджера получает секретарь, который затем выбирает из общего потока действительно важные и нужные сообщения и перенаправляет их на почтовый ящик своего руководителя. Обычный же сотрудник предприятия при попытке отправить сообщение на VIP-почтовый ящик должен получать уведомление о том, что его сообщение не было доставлено. Такой VIP-почтовый ящик можно без труда реализовать в Zimbra Open-Source Edition с помощью встроенных инструментов для фильтрации почты под названием Amavis и cbpolicyd.

Amavis координирует действия агента пересылки электронной почты Postfix, спам-фильтра Spam Assassin, антивируса ClamAV и ряда других. В комплексе все эти утилиты обеспечивают надежную защиту от спама и вирусов, а также фишинговых писем, представляющих серьезную угрозу для информационной безопасности предприятия. По умолчанию Amavis подвергает такой фильтрации все электронные письма без исключения, однако встроенная функциональность ограничения политик позволяет не только отключить такую фильтрацию для каких-либо почтовых ящиков, но также и ограничить список лиц, которые в принципе могут отправлять на почтовые ящики электронные письма.

Для примера возьмем почтовый ящик генерального директора ceo@example.ru, для которого необходимо ограничить круг лиц, которые могут присылать сообщения напрямую. Список будет ограничен топ-менеджментом компании в виде CTO, CIO и CFO, а также личным секретарем. Для этого мы и воспользуемся ограничениями политик Amavis. С помощью команды zmprov ma ceo@example.ru +amavisWhitelistSender secretary@example.ru cto@example.ru cio@example.ru cfo@example.ru мы добавим в белый список адреса, которые могут писать электронные письма генеральному директору напрямую, а с помощью команды zmprov ma ceo@example.ru amavisBlacklistSender example.ru мы добавляем в черный список остальных.

Для того, чтобы убедиться в том, что все сделано верно, можно выполнить команду zmprov -l ga ceo@example.ru | grep amavis | grep Sender. В выводе команды будет видно как тех, кому разрешено отправлять сообщения генеральному директору, так и тех, кому отправка сообщений на его адрес электронной почты запрещена. Однако, помимо пользователей домена предприятия, письма на почтовый ящик генерального директора могут поступать и с доменов во внешнем интернете. Поэтому разумным шагом было бы введение безусловного запрета на получение электронных писем из внешнего интернета для данного почтового ящика.

Ввести подобные ограничения можно за счет использования cbpolicyd — службы политик, встроенной в Zimbra Collaboration Suite Open-Source Edition. Для того, чтобы её воспользоваться, необходимо сперва активировать соответствующий модуль в Zimbra OSE. Для этого необходимо ввести команду zmprov ms mail.example.ru +zimbraServiceEnabled cbpolicyd. Выполните эту команду на узле с MTA в том случае, если ваша Zimbra OSE работает на мультисерверной инфраструктуре. Также потребуется открыть доступ к cbpolicyd через веб-интерфейс. Для этого введем команду ln -s /opt/zimbra/data/cbpolicyd/share/webui /opt/zimbra/httpd/htdocs/, которая создаст символьную ссылку в сервере Apache. Кроме того, необходимо добавить в файл /opt/zimbra/cbpolicyd/share/webui/includes/config.php информацию о базе данных, к которой должно происходить подключение. Для этого в любом текстовом редакторе добавим в данный файл строку $DB_DSN=«sqlite:/opt/zimbra/data/cbpolicyd/db/cbpolicyd.sqlitedb»;. После этого останется только перезапустить Zimbra OSE и веб-сервер Apache с помощью команд zmcontrol restart и zmapachectl restart.

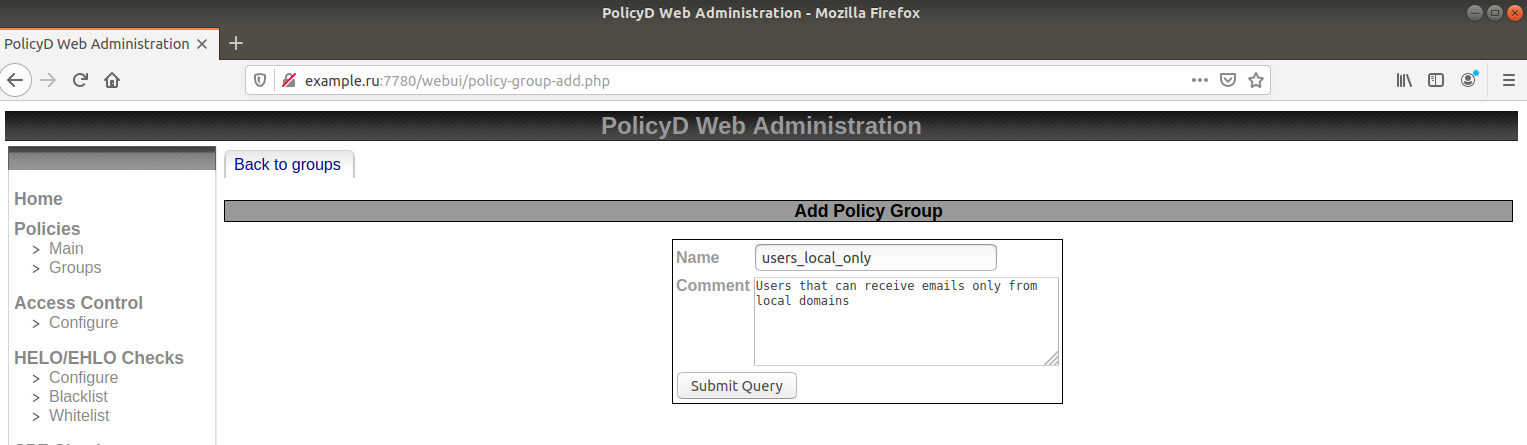

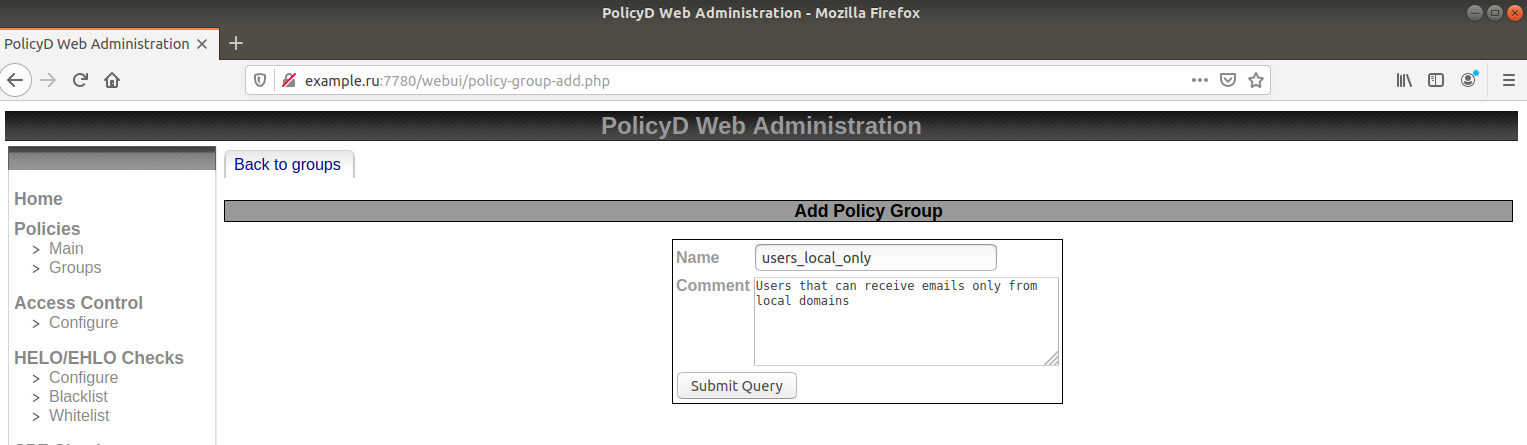

Теперь веб-интерфейс для администрирования cbpolicyd доступен по адресу mail.example.ru:7780/webui/index.php, однако стоит учесть, что он может быть недоступен из-за настроек брандмауэра. Настройте его, чтобы получить доступ к веб-интерфейсу cbpolicyd. После того как вы зайдете в веб-интерфейс cbpolicyd, необходимо создать две группы: users_local_only для пользователей, которые могут получать почту только от пользователей локального домена, а также local_domain для локального домена и включить их, убрав галочку с пункта «Отключено». После этого нужно добавить участников в группы. В нашем случае мы добавим ceo@example.ru в группу users_local_only и домен example.ru в группу local_domain.

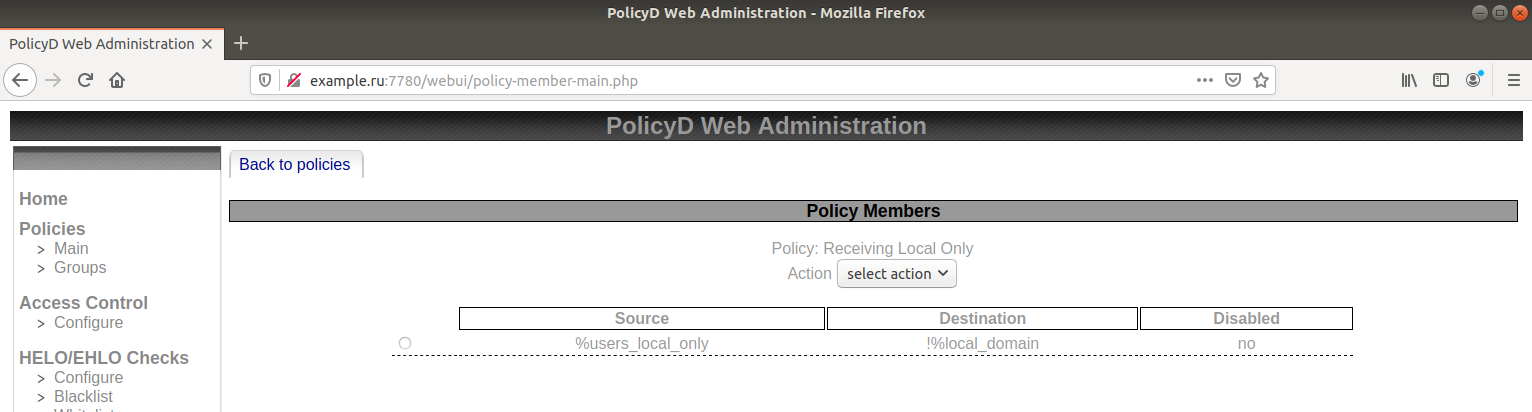

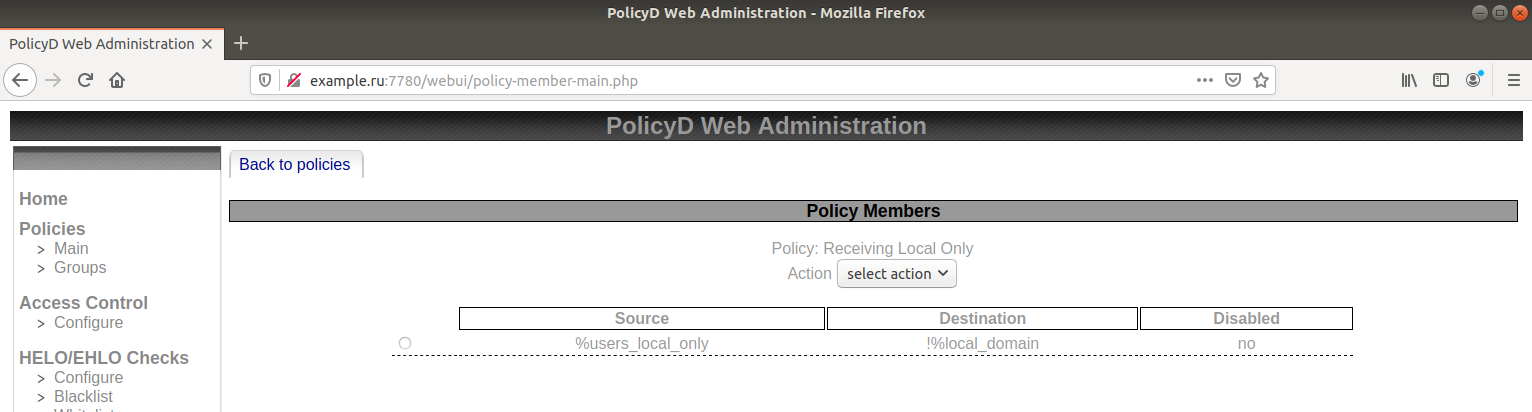

Теперь приступим к настройкам политик. Назовем нашу «Receiving Local Only» и укажем в ней группы пользователей, на которых она будет распространяться, и доменов, которые считаются локальными. В качестве их следует указать группы users_local_only и local_domain, а также указать приоритет применения политики. Это необходимо для тех случаев, когда к одному и тому же почтовому ящику применяются сразу несколько политик. На основе приоритета cbpolicyd решает, какая политика будет применяться, а какая будет проигнорирована. В нашем случае можно выставить приоритет 100 и в дальнейшем, если появятся дополнительные накладывающиеся друг на друга политики, скорректировать его.

Еще одним важным моментом является настройка действия при срабатывании политики. Иными словами, если мы запретили почтовому ящику генерального директора получать письма от любых внешних доменов, то надо определиться с тем, что будет происходить с письмами, которые продолжат поступать на его почтовый ящик. Предлагаем просто отклонять такие письма с помощью опции REJECT. После внесения изменений, остается лишь применить политики и перезапустить cbpolicyd с помощью команд zmprov ms mail.example.ru zimbraCBPolicydAccessControlEnabled TRUE и zmcbpolicydctl restart.

Таким образом, с помощью встроенных инструментов Zimbra Collaboration Suite Open-Source Edition мы создали VIP-почтовый ящик, отправлять письма в который могут лишь несколько человек. Используя данный шаблон, вы можете расширить число VIP-почтовых ящиков, а также число учетных записей, способных отправлять им письма.

Amavis координирует действия агента пересылки электронной почты Postfix, спам-фильтра Spam Assassin, антивируса ClamAV и ряда других. В комплексе все эти утилиты обеспечивают надежную защиту от спама и вирусов, а также фишинговых писем, представляющих серьезную угрозу для информационной безопасности предприятия. По умолчанию Amavis подвергает такой фильтрации все электронные письма без исключения, однако встроенная функциональность ограничения политик позволяет не только отключить такую фильтрацию для каких-либо почтовых ящиков, но также и ограничить список лиц, которые в принципе могут отправлять на почтовые ящики электронные письма.

Для примера возьмем почтовый ящик генерального директора ceo@example.ru, для которого необходимо ограничить круг лиц, которые могут присылать сообщения напрямую. Список будет ограничен топ-менеджментом компании в виде CTO, CIO и CFO, а также личным секретарем. Для этого мы и воспользуемся ограничениями политик Amavis. С помощью команды zmprov ma ceo@example.ru +amavisWhitelistSender secretary@example.ru cto@example.ru cio@example.ru cfo@example.ru мы добавим в белый список адреса, которые могут писать электронные письма генеральному директору напрямую, а с помощью команды zmprov ma ceo@example.ru amavisBlacklistSender example.ru мы добавляем в черный список остальных.

Для того, чтобы убедиться в том, что все сделано верно, можно выполнить команду zmprov -l ga ceo@example.ru | grep amavis | grep Sender. В выводе команды будет видно как тех, кому разрешено отправлять сообщения генеральному директору, так и тех, кому отправка сообщений на его адрес электронной почты запрещена. Однако, помимо пользователей домена предприятия, письма на почтовый ящик генерального директора могут поступать и с доменов во внешнем интернете. Поэтому разумным шагом было бы введение безусловного запрета на получение электронных писем из внешнего интернета для данного почтового ящика.

Ввести подобные ограничения можно за счет использования cbpolicyd — службы политик, встроенной в Zimbra Collaboration Suite Open-Source Edition. Для того, чтобы её воспользоваться, необходимо сперва активировать соответствующий модуль в Zimbra OSE. Для этого необходимо ввести команду zmprov ms mail.example.ru +zimbraServiceEnabled cbpolicyd. Выполните эту команду на узле с MTA в том случае, если ваша Zimbra OSE работает на мультисерверной инфраструктуре. Также потребуется открыть доступ к cbpolicyd через веб-интерфейс. Для этого введем команду ln -s /opt/zimbra/data/cbpolicyd/share/webui /opt/zimbra/httpd/htdocs/, которая создаст символьную ссылку в сервере Apache. Кроме того, необходимо добавить в файл /opt/zimbra/cbpolicyd/share/webui/includes/config.php информацию о базе данных, к которой должно происходить подключение. Для этого в любом текстовом редакторе добавим в данный файл строку $DB_DSN=«sqlite:/opt/zimbra/data/cbpolicyd/db/cbpolicyd.sqlitedb»;. После этого останется только перезапустить Zimbra OSE и веб-сервер Apache с помощью команд zmcontrol restart и zmapachectl restart.

Теперь веб-интерфейс для администрирования cbpolicyd доступен по адресу mail.example.ru:7780/webui/index.php, однако стоит учесть, что он может быть недоступен из-за настроек брандмауэра. Настройте его, чтобы получить доступ к веб-интерфейсу cbpolicyd. После того как вы зайдете в веб-интерфейс cbpolicyd, необходимо создать две группы: users_local_only для пользователей, которые могут получать почту только от пользователей локального домена, а также local_domain для локального домена и включить их, убрав галочку с пункта «Отключено». После этого нужно добавить участников в группы. В нашем случае мы добавим ceo@example.ru в группу users_local_only и домен example.ru в группу local_domain.

Теперь приступим к настройкам политик. Назовем нашу «Receiving Local Only» и укажем в ней группы пользователей, на которых она будет распространяться, и доменов, которые считаются локальными. В качестве их следует указать группы users_local_only и local_domain, а также указать приоритет применения политики. Это необходимо для тех случаев, когда к одному и тому же почтовому ящику применяются сразу несколько политик. На основе приоритета cbpolicyd решает, какая политика будет применяться, а какая будет проигнорирована. В нашем случае можно выставить приоритет 100 и в дальнейшем, если появятся дополнительные накладывающиеся друг на друга политики, скорректировать его.

Еще одним важным моментом является настройка действия при срабатывании политики. Иными словами, если мы запретили почтовому ящику генерального директора получать письма от любых внешних доменов, то надо определиться с тем, что будет происходить с письмами, которые продолжат поступать на его почтовый ящик. Предлагаем просто отклонять такие письма с помощью опции REJECT. После внесения изменений, остается лишь применить политики и перезапустить cbpolicyd с помощью команд zmprov ms mail.example.ru zimbraCBPolicydAccessControlEnabled TRUE и zmcbpolicydctl restart.

Таким образом, с помощью встроенных инструментов Zimbra Collaboration Suite Open-Source Edition мы создали VIP-почтовый ящик, отправлять письма в который могут лишь несколько человек. Используя данный шаблон, вы можете расширить число VIP-почтовых ящиков, а также число учетных записей, способных отправлять им письма.

AlexGluck

Часто встречаю случай когда надо сделать адрес электронной почты на которую будут приходить письма типа support@example.ru или sysadmins@example.ru и есть команда из нескольких человек, которая должна читать эти письма и видеть историю. Если мы сделаем группу или рассылку и включим в неё нужных нам пользователей, то новый пользователь не получит историю. Напишите пожалуйста ваше видение как работать с общими imap папками через веб, аутлук и громоптицу. Или если вы знаете альтернативный подход к решению задачи, расскажите сообществу его.

AcidVenom

wiki.zimbra.com/wiki/Steps_to_create_share_and_mount_folder_from_CLI

Можно монтировать и весь ящик, правами можно регулировать пользователей.

Zextras Автор

Добрый день! Это реализуется за счет создания общих папок в почте. Например можно сделать папку «Входящие» нужного вам ящика общей и дать к ней доступ тем сотрудникам, у которых он должен быть. Благодаря этому она будет отображаться в списке папок почтового ящика и они смогут с максимальным комфортом, находясь в почтовом ящике, просматривать все поступившие на этот ящик письма.

AlexGluck

Как я и говорил, общие imap папки, но я говорил про статью, чтобы мог дать её коллегам, вместо того чтобы самостоятельно делать эту задачу. Показать кейс от компании руководству.

Zextras Автор

Весь процесс работы с общими папками подробно описан в документации Zimbra OSE. Если вкратце, то он выглядит следующим образом. Пользователь support@example.ru делает свою папку «Входящие» общей, после чего выбирает пользователей, которым он хочет дать к ней доступ. Пользователям приходит приглашение добавить общую папку и после того, как они его примут, папка с входящими письмами support@example.ru появляется в их списке папок и они смогут их просматривать не выходя из собственной учетной записи. Кроме того, эта папка отображается и доступна для работы при использовании Outlook и Thunderbird.

Если это то, что вы хотите услышать, то могу оформить эту краткую инструкцию в полноценную статью.

AlexGluck

Я бы хотел чтобы кейсы какие нибудь были описаны. Настройка почтовых клиентов с картинками для работы с общими папками. Возможность настройки от админа через гуи и консоль. Рассказ о том на базе чего это всё работает (imap сервер dovecot, ссылки на стандарты типа rfc4314). Примеры автоматизации общего доступа к папкам через AD\LDAP. Примеры примитивной работы с письмами в общих папках на bash\python\etc.