GitLab организовал проверку безопасности, чтобы понять, готовы ли сотрудники к фишинговым атакам при работе на дому. В итоге каждый пятый участник тестирования согласился ввести свои учетные данные на поддельной странице.

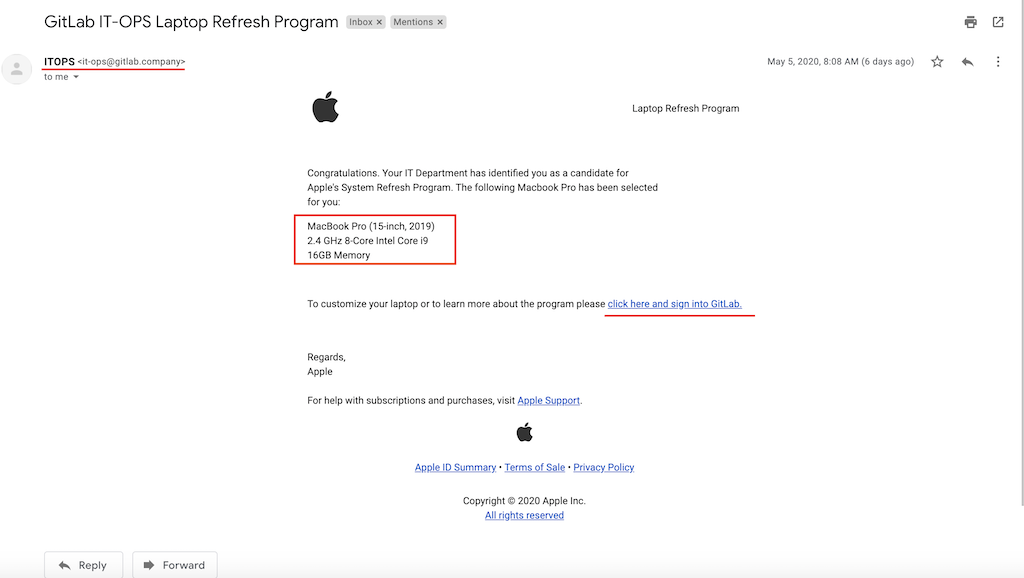

GitLab Red Team организовала учебную атаку, имитирующую настоящий фишинг. Ее целью, соответственно, было украсть учетные данные сотрудников платформы. Специалисты в сфере безопасности зарегистрировали доменное имя gitlab.company и настроили его для рассылки фишинговых писем с опенсорсным GoPhish и GSuite от Google. Письма имитировали реальные уведомления от ИТ-отдела. Они содержали просьбу обновить ноутбук.

Участникам теста предложили нажать на ссылку, якобы для старта обновления, но на самом деле ссылка вела их на поддельную страницу входа на GitLab.com на домене gitlab.company. Всего таких писем отправили 50. 17 человек (34%) нажали на ссылку и перешли на фишинговый сайт.

Из них еще 10 человек пошли дальше и ввели на странице свои учетные данные.

Только 6 из 50 сотрудников (12%) сообщили о попытке фишинга сотрудникам службы безопасности GitLab.

Вице-президент GitLab по безопасности Джонатан Хант отметил, что он, в целом, доволен результатами проверки: «Изначально команда предполагала, что больше людей попадутся на эту фишинговую удочку, но это предположение оказалось неверным. Некоторые вендоры утверждают, что средний показатель успешности фишинговых атак равняется примерно 30-40%, поэтому приятно видеть, что мы держимся ниже этого уровня».

Однако топ-менеджер подчеркнул, что компании обязаны уделять внимание интернет-грамотности своих сотрудников вне зависимости от того, работают те из офиса или удаленно. В частности, это касается работы с электронной почтой.

Ранее компания Verizon представила ежегодный отчет по киберпреступности. В нем говорится, что в 2019 году 9 из 10 утечек (86%) были финансово мотивированы. Кража учетных данных, фишинг и компрометация деловых электронных писем стали причиной 67% кибератак. При этом количество подтвержденных утечек данных удвоилось по сравнению с 2018 годом.

В конце апреля на пользователей Office 365 прошла фишинговая атака. Ее целью была кража учётных данных, а в числе затронутых оказались от 15 до 50 тысяч пользователей. Хакеры использовали при атаке электронные письма, напоминающие уведомления Microsoft Teams.

См. также:

Sm1le291

Работаю в банке и постоянно тыкаю на такие ссылки, когда проходят проверки, специально. Перед этим естественно убеждаюсь что в урле ссылка на домен на котором установлен сертификат банка и запущен антивирус.

Все эти фишинговые рассылки от админов похожи на издевательствл над сотрудниками не более

Matisumi

А зачем?

libYOLOso

«Назло маме уши отморожу»

Alert1234

Может у них внутренние инструкции такие.

Magals

почему вы решили что «обновление софта»/«открытие постороних ссылок» это вообще ваша задача?

если не получили инфу в нативном в виде, то это не ваша проблема.

потом оказывается что бд банка ушла в сеть, действительно а чо так

Sm1le291

бд банка находится в отдельной подсети, отдельной сети. Узбагойтесь профи вы наш

DenimTornado

Ага, а потом, ой, а я не думал, что это опасно. Ой, а оно само…