Мы, как и многие из вас, читаем по работе десятки англоязычных текстов. Некоторые из них настолько интересны, что хочется поделиться. Решили время от времени публиковать переводы – кому-то они могут оказаться полезными.

Начнем со статьи Брайана Кребса из блога Krebs on Security. Он изучил 25-страничный труд Центра киберпреступности Кембриджского университета о том, что составляет основу работы хакеров и насколько она в реальности привлекательна. Текст приводим с небольшими сокращениями, которые не влияют на смысл. Статья помогает снять «розовые очки» при взгляде на мир киберпреступности.

Наш начальник службы ИБ Алексей Дрозд (aka labyrinth) дал по ходу текста свои дополнения и комментарии. Ведь хоть киберпреступность и не ограничена отдельными странами, различия по разные стороны океана все же имеются. Вы можете развернуть или скрыть ремарки, чтобы читать только перевод оригинального текста.

Когда правоохранительные органы рапортуют об аресте киберпреступника, подсудимый часто выглядит смельчаком, который ведет сложную, но доходную и захватывающую деятельность. Но современные киберпреступники все больше работают на заказчика. В результате основная часть времени киберпреступников – это утомительная и скучная работа по обеспечению клиентского сервиса и техподдержке. Такие выводы делают исследователи Центра киберпреступности Кембриджского университета.

В их документе рассматривается, какой объем работ и их качество приходится поддерживать киберпреступникам. В частности, исследователи сосредоточили внимание на том, как работают преступники, которые продают услуги по созданию бот-сетей, вредоносное ПО «под заказ», организуют DDoS-атаки и др. Для этого опросили настоящих и бывших хакеров, а также изучали сообщения на подпольных форумах и в чатах.

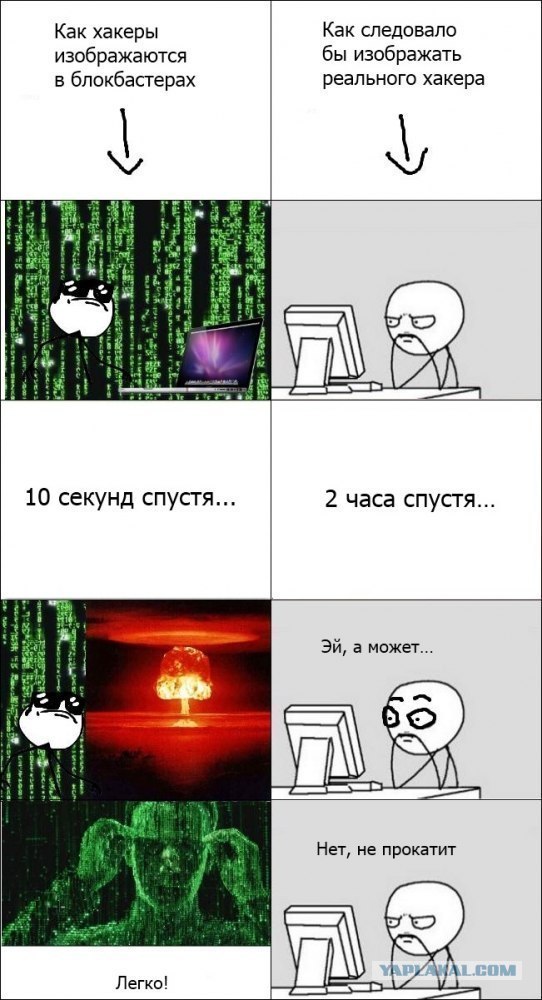

Изображение хакера из стока, которое стало хрестоматийным. Хакеры изображаются таинственными героями. В реальности это люди, ведущие скучную офисную жизнь

Романтические описания киберпреступной деятельности игнорируют обыденную, бессмысленную работу, которую необходимо выполнять для поддержки незаконной онлайн-экономики. Между тем большинство задействованных в преступных схемах людей именно тем и занимаются, что выполняют скучную офисную работу. Не более захватывающую, чем действия легальных системных администраторов.

Ричард Клэйтон, соавтор отчета и директор Кембриджского центра киберпреступности, считает, что политики и правоохранительные органы оказывают себе медвежью услугу, выпуская пресс-релизы о расследовании действий изощренных и продвинутых преступников.

«Когда люди интересуются киберпреступностью, им хочется узнавать о «рок-звездах» и захватывающей высокооплачиваемой работе. На деле для большинства вовлеченных в киберпреступность людей делают совсем другое», – рассказывает Клэйтон KrebsOnSecurity.

Цитата из исследования Центра киберпреступности Кембриджского университета:

Срок жизни подпольных сервисов зависит от репутации, а ее основа – безотказность, эффективность, качество клиентского сервиса, скорость реагирования на запросы заказчиков. В результате эти услуги обычно требуют значительных инвестиций в персонал, необходимый для работы службы поддержки клиентов (через тикет-систему или чат в режиме реального времени), для решения проблем с платежами или обучения клиентов работе с сервисом.

В одном из интервью бывший администратор службы поддержки рассказал, насколько устал работать с клиентами, которые считали нормальным взвалить всю самую тяжелую работу по работе сервиса на него.

Из интервью:

Исследователи отмечают, что выгорание – распространенная проблема сотрудников служб поддержки клиентов, «которая характеризуется не столько постепенным отстранением от некогда интересного занятия, сколько нарастанием скуки и разочарования. Как только невысокий социальный и финансовый потолок этой работы достигнуты».

Разработчики тоже оказываются быстро перегружены запросами клиентов и отрицательными отзывами при любом сбое, даже если сервис в целом работает хорошо.

Яркая иллюстрация того, как разработчики оказываются заложниками этой ситуации – история печально известного трояна ZeuS – мощного софта для кражи паролей, с помощью которого у компаний были похищены сотни миллионов долларов. Как считается, автор вредоноса бросил работу и обнародовал исходный код в основном для того, чтобы сосредоточиться на менее утомительной работе, чем поддержка сотен клиентов. Кстати, раскрыв код, он породил целую индустрию «вредонос как услуга».

Опыт ZeuS может быть не лучшим примером. Желание владельца сервиса уйти от поддержки сотен клиентов привело к тому, что он сосредоточил внимание и ресурсы на создании гораздо более сложного вредоносного ПО – GameOverZeus.

Аналогичная история с Маркусом Хатчинсом, который рассказал Wired, что ему «быстро наскучили его бот-сети и хостинг-сервисы, которые требовали общения со множеством «капризных клиентов». Поэтому он предпочел сконцентрировать усилия на чем-то, что ему нравилось гораздо больше – совершенствовании собственной вредоносной программы. Клейтон из Кэмбриджа и его коллеги утверждают, что последние два примера скорее исключение, чем правило, обычные хакеры вынуждены тянут свою «лямку».

Исследователи указывают на важный фактор борьбы с киберпреступностью, который часто упускают из виду. Речь идет о том, чтобы сделать работу киберпреступников максимально трудоемкой и скучной. Уничтожение доменных имен и другой инфраструктуры имеет больший смысл, чем просто «догонялки». Да, злоумышленники просто перемещают инфраструктуру и продолжают работать, но это создает постоянную утомительную работу для них.

В документе исследователи оговариваются, что говоря о «скуке» низкоквалифицированной подпольной работы, не хотят бросить тень на ценность и важность работы системных администраторов, работающих в легальном поле. Нельзя сравнить знания и навыки этих двух групп людей.

Авторы считают, что формулировки пресс-релизов, заявления правоохранительных органов и политиков должны измениться. Сейчас они фокусируются на том, что криминальное поведение вредно и опасно, что в этой деятельности требуется высокий уровень технических навыков, что там крутятся большие деньги, но высок риск обнаружения, ареста и судебного преследования. Всё это только подпитывает стремление тех, кто занят в черном секторе экономики. И наоборот, сообщения, в которых подчеркивается, что работа утомительна, не требует высокой квалификации и плохо оплачивается, могут повлиять на обитателей околокриминальной субкультуры.

Кроме того, сообщения, в которых подчеркивается нехватка сисадминов, пен-тестеров в легальных бизнесах («вы можете делать то же самое в легальном поле и получать хорошие деньги»), может продемонстрировать, что желаемый опыт можно получить более прозаическим путем, не погружаясь в незаконную деятельность.

Само исследование доступно тут

Начнем со статьи Брайана Кребса из блога Krebs on Security. Он изучил 25-страничный труд Центра киберпреступности Кембриджского университета о том, что составляет основу работы хакеров и насколько она в реальности привлекательна. Текст приводим с небольшими сокращениями, которые не влияют на смысл. Статья помогает снять «розовые очки» при взгляде на мир киберпреступности.

Наш начальник службы ИБ Алексей Дрозд (aka labyrinth) дал по ходу текста свои дополнения и комментарии. Ведь хоть киберпреступность и не ограничена отдельными странами, различия по разные стороны океана все же имеются. Вы можете развернуть или скрыть ремарки, чтобы читать только перевод оригинального текста.

Когда правоохранительные органы рапортуют об аресте киберпреступника, подсудимый часто выглядит смельчаком, который ведет сложную, но доходную и захватывающую деятельность. Но современные киберпреступники все больше работают на заказчика. В результате основная часть времени киберпреступников – это утомительная и скучная работа по обеспечению клиентского сервиса и техподдержке. Такие выводы делают исследователи Центра киберпреступности Кембриджского университета.

Отмазки от хакеров

В их документе рассматривается, какой объем работ и их качество приходится поддерживать киберпреступникам. В частности, исследователи сосредоточили внимание на том, как работают преступники, которые продают услуги по созданию бот-сетей, вредоносное ПО «под заказ», организуют DDoS-атаки и др. Для этого опросили настоящих и бывших хакеров, а также изучали сообщения на подпольных форумах и в чатах.

Изображение хакера из стока, которое стало хрестоматийным. Хакеры изображаются таинственными героями. В реальности это люди, ведущие скучную офисную жизнь

Романтические описания киберпреступной деятельности игнорируют обыденную, бессмысленную работу, которую необходимо выполнять для поддержки незаконной онлайн-экономики. Между тем большинство задействованных в преступных схемах людей именно тем и занимаются, что выполняют скучную офисную работу. Не более захватывающую, чем действия легальных системных администраторов.

Смотрите сами

Сразу вспоминается хабрапост 2012 года про утекшие исходники Citadel, в котором приводилось описание системы.

Citadel — это социальная платформа для обслуживания клиентов-хакеров. Еще никогда не было ничего похожего на Citadel CRM Store, построенной по модели лучших систем сопровождения обычных коммерческих продуктов:

Очевидно, что романтикой фильма «Хакеры» тут и не пахнет. Более того, сегодня невозможно в одиночку работать по всей, например, кардерской цепочке: от создания скиммера до обнала.

Citadel — это социальная платформа для обслуживания клиентов-хакеров. Еще никогда не было ничего похожего на Citadel CRM Store, построенной по модели лучших систем сопровождения обычных коммерческих продуктов:

- баг-репорты и техподдержка;

- запросы на создание дополнительных модулей и приложений (публичные или приватные запросы);

- голосование за новые идеи, предложение своей цены за разработку/усовершенствование нового модуля, возможность -частичной предоплаты для мотивации разработчиков;

- возможность комментирования любого приложения и отправки личного сообщения другому участнику социальной сети;

- наблюдение за всеми этапами разработки нового модуля, разработчики обновляют текущий статус и время, оставшееся до окончания разработки;

- удобные jabber-уведомления о появлении новых пользователей и свежих сообщений, или новых модулей/приложений.

Очевидно, что романтикой фильма «Хакеры» тут и не пахнет. Более того, сегодня невозможно в одиночку работать по всей, например, кардерской цепочке: от создания скиммера до обнала.

Ричард Клэйтон, соавтор отчета и директор Кембриджского центра киберпреступности, считает, что политики и правоохранительные органы оказывают себе медвежью услугу, выпуская пресс-релизы о расследовании действий изощренных и продвинутых преступников.

«Когда люди интересуются киберпреступностью, им хочется узнавать о «рок-звездах» и захватывающей высокооплачиваемой работе. На деле для большинства вовлеченных в киберпреступность людей делают совсем другое», – рассказывает Клэйтон KrebsOnSecurity.

И действительно,

когда в 2014 в руки попала книга Сергея Павловича «Как я украл миллион. Исповедь раскаявшегося кардера», она читалась как заправский детектив. Чего греха таить, в некоторых аспектах герою можно было позавидовать. Но на мой взгляд пример Сергея – исключение из правил. Ведь если взглянуть на «типичного» нарушителя, им окажется сотрудник салона сотовой связи, который за пару сотен рублей сделал выгрузку детализации звонков абонента. Из 327 судебных дел в 2019 году 70% были из телеком-отрасли. Цифры считал сам вместе с коллегой и публиковал на Хабре в апреле.

Цитата из исследования Центра киберпреступности Кембриджского университета:

«По мере того, как киберпреступность стала по сути целой подпольной экономикой, появилась потребность и в комплексе вспомогательной поддерживающей инфраструктуры – точно, как в легальной экономике развитых стран. Киберпреступники начали создавать скучные низкооплачиваемые рабочие места. Эта работа все меньше про авантюризм и причастность к миру запретного. Она про необходимость обеспечивать стабильность сервисов. А ведь тех, кто пришел на эти должности, скорее всего привлекали захватывающие образы хакеров и сложные технические задачи.

Реальная работа не дарит восторженных эмоций, какие были в ранних хакерских сообществах. Большинство современных хакеров можно сравнить с посыльными в наркобандах. Они готовы работать за небольшие деньги в надежде, что когда-то смогут подняться в иерархии до топовых позиций. Реальное положение дел вызывает скуку, которая возникает на любой другой работе, где человек понимает, что статуса и высоких доходов достичь невозможно. То есть для теневой онлайн-экономики характерны те же процессы, что и для обычного рынка труда».

Кибердепрессия

Срок жизни подпольных сервисов зависит от репутации, а ее основа – безотказность, эффективность, качество клиентского сервиса, скорость реагирования на запросы заказчиков. В результате эти услуги обычно требуют значительных инвестиций в персонал, необходимый для работы службы поддержки клиентов (через тикет-систему или чат в режиме реального времени), для решения проблем с платежами или обучения клиентов работе с сервисом.

Вспоминается инициатива одной весьма крупной площадки по продаже наркотиков.

Специально для конченых конечных клиентов был создан телеграм-чат экстренной медицинской помощи. Площадка готова была оплачивать консультации специалистов, чтобы они удалённо помогали потребителям преодолевать кризисные ситуации (например, ломку). Остаётся только догадываться, сколько средств было затрачено на такой «сервис».

В одном из интервью бывший администратор службы поддержки рассказал, насколько устал работать с клиентами, которые считали нормальным взвалить всю самую тяжелую работу по работе сервиса на него.

Из интервью:

«После года такой работы я потерял всякую мотивацию, мне было уже все равно. Так что я просто ушел и стал жить нормальной жизнью. Создать сервис (в оригинале booter service a.k.a. “stresser”) несложно. Сложно обеспечивать его работоспособность. Нужно прикладывать все усилия, всё внимание. Вам приходится сидеть перед экраном компьютера, сканировать, фильтровать, затем фильтровать – и так 30 раз в течение 4 часов. Это бесит».

Исследователи отмечают, что выгорание – распространенная проблема сотрудников служб поддержки клиентов, «которая характеризуется не столько постепенным отстранением от некогда интересного занятия, сколько нарастанием скуки и разочарования. Как только невысокий социальный и финансовый потолок этой работы достигнуты».

Кроме того,

малозначимых сотрудников сливают в первую очередь. Например, чтобы пойти на сделку со следствием и скостить себе срок.

Капризные клиенты

Разработчики тоже оказываются быстро перегружены запросами клиентов и отрицательными отзывами при любом сбое, даже если сервис в целом работает хорошо.

Яркая иллюстрация того, как разработчики оказываются заложниками этой ситуации – история печально известного трояна ZeuS – мощного софта для кражи паролей, с помощью которого у компаний были похищены сотни миллионов долларов. Как считается, автор вредоноса бросил работу и обнародовал исходный код в основном для того, чтобы сосредоточиться на менее утомительной работе, чем поддержка сотен клиентов. Кстати, раскрыв код, он породил целую индустрию «вредонос как услуга».

Опыт ZeuS может быть не лучшим примером. Желание владельца сервиса уйти от поддержки сотен клиентов привело к тому, что он сосредоточил внимание и ресурсы на создании гораздо более сложного вредоносного ПО – GameOverZeus.

Аналогичная история с Маркусом Хатчинсом, который рассказал Wired, что ему «быстро наскучили его бот-сети и хостинг-сервисы, которые требовали общения со множеством «капризных клиентов». Поэтому он предпочел сконцентрировать усилия на чем-то, что ему нравилось гораздо больше – совершенствовании собственной вредоносной программы. Клейтон из Кэмбриджа и его коллеги утверждают, что последние два примера скорее исключение, чем правило, обычные хакеры вынуждены тянут свою «лямку».

Показателен пример банковского зловреда Cerberus.

В начале августа на одном из хакерских форумов на продажу были выставлены исходные коды. В эту цену входит все сразу: от исходного кода, до списка клиентов, наряду с инструкциями по установке и скриптами для совместной работы компонентов. То есть покупатель получит исходный код вредоносного APK, модуль, а также «ключи» от панели администратора и серверов.

Причём продавец писал, что причина продажи исходников проста: якобы хак-группа, создавшая Cerberus, распалась, и больше некому заниматься круглосуточной поддержкой. В итоге на продажу выставили все, включая базу клиентов с активной лицензией, а также контакты клиентов и потенциальных покупателей.

Причём продавец писал, что причина продажи исходников проста: якобы хак-группа, создавшая Cerberus, распалась, и больше некому заниматься круглосуточной поддержкой. В итоге на продажу выставили все, включая базу клиентов с активной лицензией, а также контакты клиентов и потенциальных покупателей.

Скука, которая убивает интерес к делу

Исследователи указывают на важный фактор борьбы с киберпреступностью, который часто упускают из виду. Речь идет о том, чтобы сделать работу киберпреступников максимально трудоемкой и скучной. Уничтожение доменных имен и другой инфраструктуры имеет больший смысл, чем просто «догонялки». Да, злоумышленники просто перемещают инфраструктуру и продолжают работать, но это создает постоянную утомительную работу для них.

В документе исследователи оговариваются, что говоря о «скуке» низкоквалифицированной подпольной работы, не хотят бросить тень на ценность и важность работы системных администраторов, работающих в легальном поле. Нельзя сравнить знания и навыки этих двух групп людей.

Потому что дело не только в скуке,

но и в нервотрепке. Обидно, наверное, когда понимаешь, что на светлой стороне ты можешь заработать столько же или даже больше, имея при этом соцпакет и не имея проблем с законом. Но даже если отбросить нервы, остаётся куча проблем бытового назначения. Так, успешный взлом или кража данных\денег – это в лучшем случае 50% успеха. Данные надо продать, деньги надо вывести. Выше я уже писал, что ломать в одиночку вряд ли возможно. Аналогично и с выводом денег. Практически на всех этапах придётся взаимодействовать с «партнёрами», которые могут быть гораздо более беспечными в вопросах безопасности. В итоге, даже если сам хакер знает, как быть анонимусом, не факт, что это знают его сообщники.

Авторы считают, что формулировки пресс-релизов, заявления правоохранительных органов и политиков должны измениться. Сейчас они фокусируются на том, что криминальное поведение вредно и опасно, что в этой деятельности требуется высокий уровень технических навыков, что там крутятся большие деньги, но высок риск обнаружения, ареста и судебного преследования. Всё это только подпитывает стремление тех, кто занят в черном секторе экономики. И наоборот, сообщения, в которых подчеркивается, что работа утомительна, не требует высокой квалификации и плохо оплачивается, могут повлиять на обитателей околокриминальной субкультуры.

Кроме того, сообщения, в которых подчеркивается нехватка сисадминов, пен-тестеров в легальных бизнесах («вы можете делать то же самое в легальном поле и получать хорошие деньги»), может продемонстрировать, что желаемый опыт можно получить более прозаическим путем, не погружаясь в незаконную деятельность.

Да и не только опыт.

Много компаний готовы платить за нахождение уязвимостей в своих продуктах. А некоторые даже готовы покупать чужие. Эволюция киберпреступности привела к тому, что по разные стороны мы видим одни и те же бизнес-процесс. Но только на «тёмной стороне» уже даже «печенек» не осталось.

Само исследование доступно тут

AllexIn

Вся статья одной баянистой картинкой:

SearchInform_team Автор

Да, точно)

Спасибо!

AllexIn

На самом деле нет, конечно. Ведь статья рассказывает не только о том что работа монотонная, но и о других проблемах.

P.S.Кстати, статья противоречит заголовку и я бы сказал декларирует противоположное: быть киберреступником круче чем легальным хакером.

SearchInform_team Автор

Интересный вывод. поделитесь выводами подробнее, если не сложно

мы прочли у Кребса и в оригинальном исследовании: много монотонной скучной работы. А судьба «рок-звезд» — это удел очень немногих, да и они страдают от того, что вынуждены создавать для продвижения своих сервисов большую инфраструктуру, поддерживать которую тоже не самое веселое дело)

AllexIn

Работа легальным хакером — это тоже самое что работа не легальным, в своей сути.

Но у нелегального:

— Адреналин

— Ощущение торжества справедливости

— Понимание, что твой профит напрямую зависит от твоих навыков.

При работе за зарплату этого всего нет.

Зачем быть легальным?

teecat

портреты злоуиышленников на основе 325 материалов уголовных дел

Это те, кеми обычно жертвуют. Вообще материал интересный. Но про торжество справедливости там нет. Обычно — просто работа

AllexIn

Это портрет тех, кого поймали.

teecat

Вы хотите сказать, что те, кого поймать не могут — отличаются по описанию личности?

AllexIn

Откуда мне знать?

Даже если теоретически предположить, что я с кем-то из таких знаком — я как могу делать вывод? Ведь возможно те, с кем я не знаком — совершенно другие люди.

В этом и пробелема анализа неизвестной группы на основе её части — никогда нельзя быть уверенным что анализируешь то что нужно.

teecat

Понимаете в чем вопрос. Как бы то ни было это люди, у которых совести хватает красть у инвалидов например. И если те же гопники хоть лицом к лицу выходят к жертвам — то эти крадут исподтишка

Реальное письмо «хакерам». Можно ли таких людей называть людьми? На словах они грабят корпорации. По факту уничтожают малый и средний бизнес, у кого денег и так нет

AllexIn

Не пойму про кого вы мне пишите и что этим хотите сказать.

Ну и в целом под одну гребенку всех тащите. Врядли какие-нибудь группы делающие кряки для игр воруют у инвалидов. С другой стороны учитывая какие сейчас игры у EA, Ubisoft, Bethesda, etc- вполне может быть.

FreeNickname

assaultmachine

Так мы вам и поверили, корпорации зла.

SearchInform_team Автор

это вы нам?:)

bikeroleg

SearchInform_team Автор

)) честно, не машинный. скорее глаз замылился. Вам спасибо, что заметили, поправим

panch01

А какая скука легальная работа статья будет?

SearchInform_team Автор

не планировали, жанр не наш)