Специалисты обнаружили три разные группировки, использующие спутниковые каналы доступа для маскировки своих кампаний. Самой интересной и необычной из них “ЛК» считает группировку Turla, которую также называют Snake или Uroburos (по названию её первоклассного руткита). Она занимается кибершпионажем уже более восьми лет.

«Сначала мы не могли понять, арендуют ли злоумышленники коммерческие спутниковые интернет-каналы или взламывают интернет-провайдеров и проводят MitM-атаки на уровне маршрутизатора для перехвата потока, — признаются специалисты «ЛК». — Мы проанализировали эти механизмы и пришли к поразительному выводу: метод, используемый группировкой Turla, невероятно прост и прямолинеен. При этом он обеспечивает анонимность, очень дешёвую реализацию и управление».

«Способом попадания командного сервера в диапазон IP-адресов спутникового интернета является перехват сетевого трафика между жертвой и оператором спутниковой связи и внедрение своих пакетов. Для этого потребуется эксплуатировать уязвимости оператора спутниковой связи или другого интернет-провайдера на маршруте», — объясняют эксперты.

Эти способы взлома уже встречались ранее и в ноябре 2013 г. были описаны в блоге компании Renesys.

Из блога Renesys: «Были взломаны BGP-маршруты различных провайдеров, в результате чего часть их интернет-трафика была неверно направлена через белорусских и исландских интернет-провайдеров. В нашем распоряжении имеются данные BGP-маршрутизации, которые посекундно показывают развитие 21 события в Беларуси в феврале и мае 2013 г. и 17 событий в Исландии в июле-августе 2013 г».

В более поздней заметке в блоге компании Dyn 2015 г. исследователи отмечают: «Для специалистов по безопасности, анализирующих журналы регистрации предупреждений, важно понимать, что IP-адреса, идентифицированные как источники инцидентов, могут быть подменены и регулярно подменяются. Например, за атакой, которая якобы ведется с IP-адреса компании Comcast в Нью-Джерси, на самом деле может стоять взломщик из Восточной Европы, на короткое время захвативший пространство IP-адресов Comcast. Интересно отметить, что во всех шести рассмотренных случаях атаки велись из Европы или России».

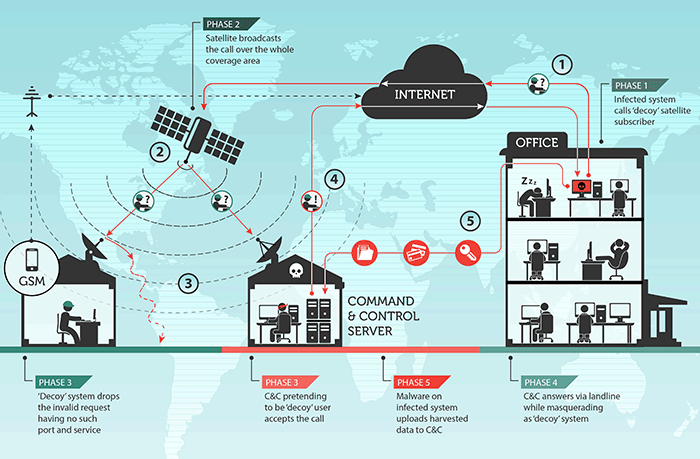

Вот как происходит атака: «Тарелки законных пользователей и злоумышленников направлены на определенный спутник, передающий трафик. Злоумышленники пользуются тем, что пакеты не зашифрованы. После определения IP-адреса, на который маршрутизируется трафик через нисходящий спутниковый канал, злоумышленники начинают прослушивать сеть в ожидании пакетов, передаваемых через интернет на этот IP-адрес. При обнаружении такого пакета (например, TCP/IP SYN) они идентифицируют источник и передают ему подмененный ответный пакет (например, SYN ACK) через обычную линию интернета. При этом законный пользователь канала просто игнорирует этот пакет, так как он приходит на закрытый порт (например, 80 или 10080). Здесь следует сделать важное замечание: обычно при поступлении пакета на закрытый порт источнику отвечают пакетом RST или FIN, давая понять, что пакет не ждут. Однако для медленных каналов рекомендуется использовать брандмауэры, которые просто отбрасывают пакеты, предназначенные для закрытых портов. Это создает возможность для злонамеренного использования».

Начальные инвестиции на реализацию этого метода атаки составляют менее тысячи долларов, оценивает «Лаборатория Касперского», и затраты на текущее обслуживание — менее тысячи долларов в год.

Turla — не единственная APT-группировка, использующая спутниковые интернет-каналы. На IP-адресах спутникового интернета были замечены командные серверы группировок HackingTeam и Xumuxu, а в последнее время также APT-группировка Rocket Kitten.

Комментарии (6)

Tanner

10.09.2015 16:48+3Спутник, если говорить в терминах наземных ethernet-технологий ? это пассивный концентратор. Он ничего не понимает в IP, не говоря уже о шифровании. Соответственно, подключившись к спутниковому каналу, можно и слушать всех соседей, и пакеты внедрять, как в старой общажной локалке на коаксиале.

Было такое понятие раньше: «спутниковая рыбалка», если кто ещё помнит. Самое безобидное, что можно со спутниковым трафиком делать.

Kop3t3

10.09.2015 17:54А как же провайдерский NAT? Или этот спутниковый интернет стоит столько, что в подарок пачку белых ip дают?

Vilgelm

10.09.2015 18:43Раньше давали белый. В случае с однонаправленным каналом это выглядело так: устанавливалось наземное соединение (например, через dial-up), через него VPN подключение (обычно через OpenVPN), какой-то провайдерский софт и ускоритель (хотя не у всех это требовалось). «На том конце» VPN был белый IP.

По нынешним меркам спутниковый интернет стоит довольно таки дорого, например полный безлимит со скоростью от 248 кбит до 2 мегабит будет стоить 10000 руб. в месяц. Двусторонний еще дороже.

Так что, скорее всего, и сейчас дают белый IP.

shtirlitsus

Последнее время новости от «лаборатории Касперского» воспринимаются как от британских учёных