Оборудование для фальшивой базовой станции 4G/LTE, источник

Иногда складывается впечатление, что основная угроза безопасности граждан исходит от государственных спецслужб. Эти не размениваются на мелочи. Их интересует взлом не с одного сайта, а всего трафика в интернете. Прослушка не отдельного человека, а сразу всех. Спецслужбы неоднократно пытались внедрить бэкдоры в алгоритмы публичной криптографии (см. генератор «случайных» чисел Dual EC DRBG с бэкдором АНБ). Прослушка произвольного гражданина в любой стране, на любом устройстве — голубая мечта «Большого брата».

Несколько лет назад вскрылись факты, что ЦРУ давно внедрилось в швейцарскую компанию Crypto AG, крупнейшего мирового производителя криптооборудования. Сейчас ФСБ навязывает российским гражданам отечественную криптографию, где тоже подозревают наличие бэкдора на уровне алгоритма.

Ещё одна интересная история — с алгоритмами шифрования GPRS, которые до сих пор поддерживаются в большинстве телефонов, включая Apple iPhone, Samsung Galaxy S9, Huawei P9 Lite, OnePlus 6T и многие другие.

GEA-1 и GEA-2 — проприетарные алгоритмы шифрования, которые широко использовались в 1990-е и 2000-е годы для шифрования интернет-трафика в мобильных сетях 2G по стандарту GPRS. Ради обратной совместимости почти все современные смартфоны сохраняют поддержку этих протоколов.

Некоторые относительно современные чипсеты и смартфоны с поддержкой GEA-1 и GEA-2

| Модель | Год | Чипсет |

|---|---|---|

| Apple iPhone XR | 2018 | Intel XMM 7560 |

| Apple iPhone 8 | 2017 | Intel XMM 7480 |

| Samsung Galaxy S9 | 2018 | Samsung Exynos 9810 |

| HMD Global Nokia 3.1 | 2018 | Mediatek MT6750 |

| Huawei P9 Lite | 2016 | HiSilicon Kirin 650 |

| OnePlus 6Е | 2018 | Qualcomm Snapdragon 845 |

Международная группа криптографов из Германии, Франции и Норвегии (всего восемь соавторов) в преддверии криптографической конференции Eurocrypt 2021 подготовила доклад «Криптоанализ алгоритмов GEA-1 и GEA-2 в шифровании GPRS», в котором довольно подробно описывает явную уязвимость в алгоритмах.

Нужно ещё раз подчеркнуть, что алгоритмы были проприетарными, то есть с закрытым исходным кодом. У независимых специалистов не было возможности изучить их до настоящего времени.

Консервативные академические исследователи в своей научной работе не высказывают напрямую мнение, что вот эта конкретная уязвимость сделана специально, то есть задумана и реализована как бэкдор. Но это довольно очевидно. Вот прямая речь Мэттью Грина, адъюнкт-профессора криптографии в университете Джонса Хопкинса:

«Эхо войны...» (с)

Для телефонных стандартов 90-х годов было «нормально», что шифрование трафика обеспечивают два проприетарных шифра: GEA-1 и GEA-2. Сотовая связь считалась очень экзотической сферой применения для криптографии.

В те времена действовали строгие правила экспорта криптографических инструментов из США. Принудительное ослабление криптографии при экспорте из США стало стандартной практикой во время холодной войны и сохраняется до сих пор для стран-изгоев.

К примеру, первая версия SSL использовала шифр RC4 и 128-битные ключи, но в начале 1990-х законы США не разрешали экспортировать криптосистемы, использующие 128-битные ключи. Длина самого большого ключа, дозволенного для использования в экспортных версиях ПО, составляла 40 бит. Исходя из этого, компания Netscape разработала две версии своего браузера. Версия для потребителей внутри США предполагала использование ключа размером в 128 бит. Такое положение вещей продолжалось до 1996 года, когда Билл Клинтон перенёс коммерческое шифрование из Списка вооружений в Список торгового контроля. Так и закончились криптовойны.

Суть уязвимости

В данном случае исследователи предполагают, что уязвимость в шифровании имеет отношение к умышленному ослаблению шифрования для преодоления экспортных ограничений. То есть это своеобразное «эхо войны» — отголосок тех времён, когда к криптографии относились как к оружию.

В своей статье авторы объясняют, что по конструкции алгоритма GEA-1 должно быть 264 внутренних состояний. Но дизайн системы спроектирован таким хитроумным образом, что на практике возможно только 240 состояний.

И самое главное, что такой дизайн системы вызван несколькими параметрами, которые очень маловероятно могли быть прописаны случайно.

Кто-то может подумать, что разница между 264 и 240 не такая большая, но она сокращает количество вариантов для подбора секретного параметра в 16 777 216 раз.

2^40 = 1099511627776 2^64 = 18446744073709551616

Авторы научной работы пишут, что в процессе реверс-инжиниринга пытались реализовать аналогичный алгоритм с помощью генератора случайных чисел, но так и не смогли приблизиться к созданию такой же слабой схемы шифрования, как та, которая была использована на самом деле: «За миллион попыток мы даже не приблизились к такому слабому экземпляру, — пишут они. — Это предполагает, что слабое место в GEA-1 вряд ли может возникнуть случайно, что указывает на то, что уровень безопасности в 40 бит обусловлен экспортными ограничениями».

Благодаря слабой защите атака позволяет на основе перехваченного трафика восстановить ключ, используемый для шифрования данных, а затем расшифровать предыдущий трафик.

Кто поставил бэкдор

Зачем вообще был нужен бэкдор для расшифровки мобильного трафика GPRS? Дело в том, что в те времена сайты очень редко использовали сертификаты SSL/TLS, поэтому основная часть трафика шла в открытом виде. Так что если у вас был мобильный телефон в конце 90-х или начале 2000-х, то чтобы избежать прослушки, вы полагались на эти алгоритмы — GEA-1 и GEA-2, встроенные в GPRS.

«Чтобы соответствовать политическим требованиям, миллионы пользователей во всём мире в течение многих лет во время сёрфинга пользовались ослабленной защитой», — пишут исследователи. Другими словами, правительства разных стран в политических интересах поставили под угрозу безопасность простых граждан.

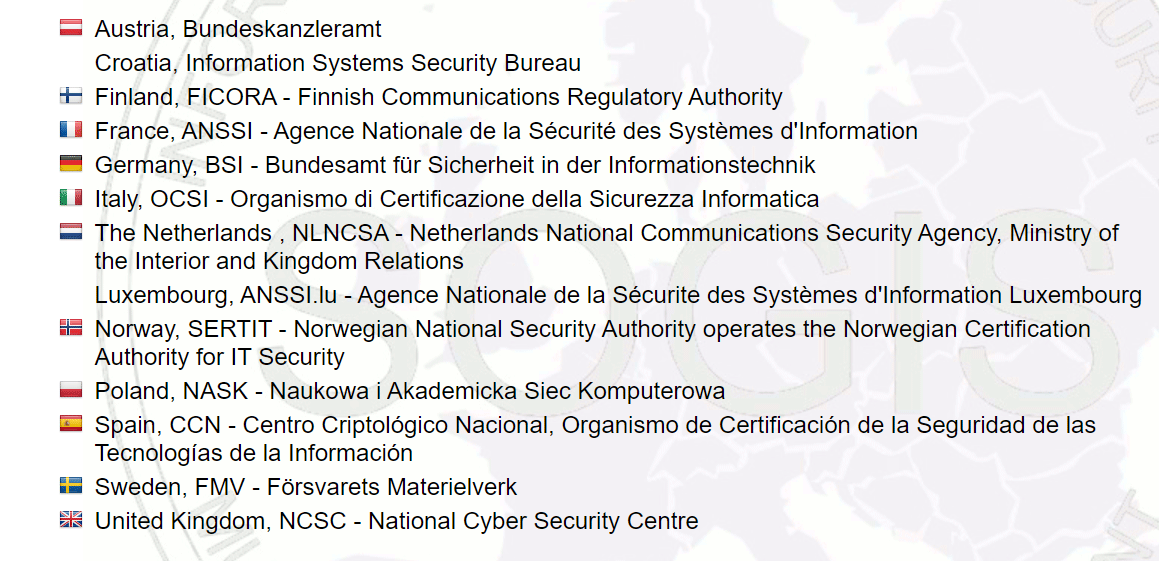

Алгоритм GEA-1 был разработан в 1998 году Европейским институтом телекоммуникационных стандартов (ETSI). Как верно подметил Брюс Шнайер, ETSI раньше (а может, и сейчас) работал под эгидой SOGIS (Senior Officials Group, Information Systems Security) — Группы старших должностных лиц по безопасности информационных систем. В основном это разведывательные службы стран Евросоюза. Вот список с официального сайта:

Что же получается? Формально институт ETSI выполнял требования экспортного контроля криптографических средств. Но по факту европейские спецслужбы словно воспользовались американским экспортным законодательством, чтобы внедрить удобный бэкдор для расшифровки мобильного трафика.

Авторы научной работы обнаружили, что в новой версии GEA-2 уже нет такой уязвимости. Тем не менее, они смогли расшифровать трафик GEA-2 с помощью более технически сложной атаки и пришли к выводу, что GEA-2 тоже «не обеспечивает достаточно высокий уровень безопасности по современным стандартам».

Судя по всему, бэкдор в GPRS — это один из последних отголосков холодной войны и ограничений на экспорт сильной криптографии. Будем надеяться, что в будущем такие несуразности станут невозможны — и политики перестанут использовать граждан как «заложников» в своих играх. Хотя вероятность такого сценария не слишком высока.

Современные смартфоны

Хорошая новость заключается в том, что GEA-1 и GEA-2 практически не используются после того, как поставщики сотовых телефонов приняли новые стандарты 3G и 4G. Плохая новость: хотя ETSI запретил операторам использовать GEA-1 в 2013 году, де-факто поддержка GEA-1 и GEA-2 сохраняется в большинстве современных аппаратов, поскольку GPRS по-прежнему используется в качестве запасного варианта в большинстве стран и сетей сотовой связи.

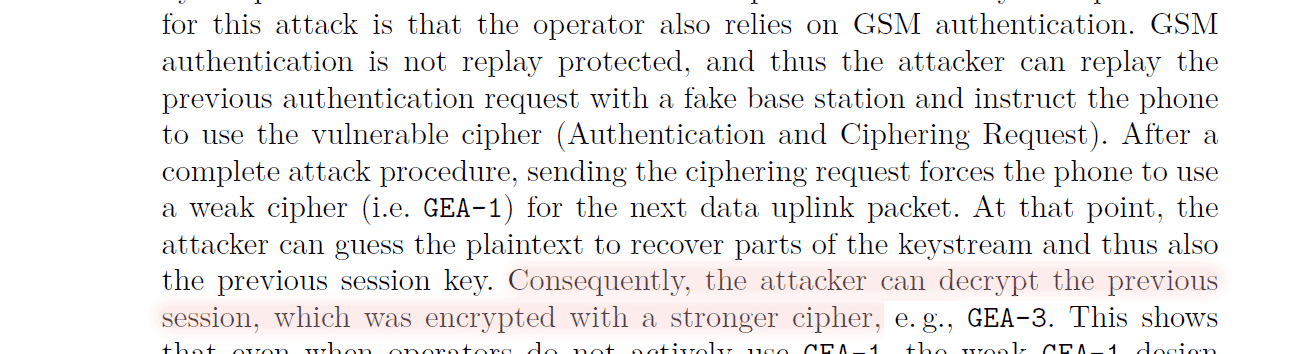

Сегодня в центре города вы передаёте данные по 4G/LTE, используя протоколы шифрования GEA-3 и GEA-4. Но мобильные телефоны по-прежнему поддерживают GEA-1. И существуют сценарии, когда смартфон можно принудительно переключить в режим GEA-1.

Например, злоумышленник может через оператора связи или фальшивую базовую станцию перевести ваш смартфон в режим 2G/GPRS (GEA-1) — и взломать алгоритм шифрования.

Это не гипотетическая угроза. Те фальшивые базовые станции, которыми пользуются спецслужбы, реально ухудшают шифрование смартфонов до уровня 2G/GPRS. Поскольку эти скомпрометированные протоколы поддерживаются в большинстве современных смартфонов, бэкдор по-прежнему работает.

В главе 5.3 авторы особо подчёркивают, что уязвимости подвержены все смартфоны, поддерживающие устаревший протокол. Схема аутентификации спроектирована таким образом, что через эксплоит GEA-1 можно расшифровать трафик, зашифрованный с помощью более современного шифра, такого как GEA-3 (выделено ниже):

Бэкдор в GSM — наверняка не последний «подарочек» от государства. Эта конкретная уязвимость — эхо холодной войны. Но в реальности практически любое общество вынуждено искать компромисс между свободой и безопасностью.

По логике спецслужб, чем больше надзора за населением — тем лучше для безопасности. Различные средства криптографии, шифрования и анонимности «мешают» им работать. Наверное, для максимального порядка и безопасности граждане должны выходить в интернет по паспорту, в назначенное время и по утверждённому списку URL.

Естественно, любые оставленные государством уязвимости и бэкдоры используются преступниками: коррупционерами среди сотрудников госорганов, приближёнными лицами у «кормушки», другими преступными группировками. Здесь ситуация ничем не отличается от положения с «персональными данными» — если гражданин доверил конфиденциальные данные государству, это практически не отличается от их публикации в открытом доступе. Мы постепенно приближаемся к тому, что для сохранения персданных в секрете придётся создавать несколько профилей, периодически меняя цифровые личности.

Некоторые исследователи считают, что будущее интернета — за пиринговыми mesh-сетями на базе блокчейна, где каждый человек контролирует персональную информацию в рамках своего «контейнера», делегируя отдельные фрагменты данных и властные полномочия избранным нодам в необходимой степени. Возможно, это снизит максимальный уровень полномочий, которым сейчас владеют агенты национальных государств.

Научная статья «Криптоанализ алгортимов GEA-1 и GEA-2 в шифровании GPRS» принята 15 июня 2021 года для конференции Eurocrypt 2021 (IACR-EUROCRYPT-2021), DOI: 10.1007/978-3-030-77886-6_6.

На правах рекламы

Наша компания предлагает безопасные серверы в аренду в надёжных дата-центрах в РФ и Нидерландах. Сервер готов к работе через минуту после оплаты!

Подписывайтесь на наш чат в Telegram.

titbit

В сотовой связи проблемы не только с шифрованием траффика, там проблемы и с шифрованием голоса (шифры ослаблены и могут быть выключены на стороне базовой станции), а уж текст (смс) так вообще идет без шифрования. Я уж молчу про служебные протоколы типа SS7 — там вообще все плохо с безопасностью, плюс проблемы с фейковыми базовыми станциями из-за выбора станции по уровню сигнала. Не думали тогда о безопасности…

Да что там сотовая связь, вот взять WiFi и Bluetooth — сколько было попыток сделать их безопасными, сколько было итераций протоколов, которые успешно ломали… И до сих пор там все очень не однозначно.

Я бы сказал, что вся сотовая связь вообще небезопасна и поменять это практически невозможно, потому что надо тянуть обратную совместимость да и пласт накопленных устройств огромен. Поэтому если вы ищете большую безопасность — переходите на месенджеры, там хотя бы есть выбор разных стратегий, шифров, протоколов и т.д. Если даже какой-то признают небезопасным, всегда можно перейти на другой или вообще написать свой собственный :)

AnthonyMikh

Это немного не работает. Мало поменять программу для обмена сообщениями самому, нужно ещё убедить это сделать людей, с которыми вы общаетесь. А это уже куда сложнее.

nixtonixto

Так люди и так уже в мессенджерах сидят… Молодые бабушки смело звонят внучкАм по вайберу «чтобы деньги не мотало»… Я сам, если звоню новым людям по работе, спрашиваю про мессенджеры и в дальнейшем созваниваемся через мессенджер. У нас в Беларуси примерно 50:50 подключены к двум мобильным операторам с платными межсетевыми вызовами, а интернет практически бесплатный для голосового битрейта 10...20 кбит/с…

AnthonyMikh

Я говорил про другое, про переход с одного мессенджера на другой

OCTAGRAM

А ещё надо кому-то написать такую программу(-ы). А тот, кто попытается это сделать:

Сделает честно децентрализованно, как XMPP, но пупок развяжется поддерживать хорошие клиенты под очередные часы и телевизоры, ведь это не монетизируется. А без хороших клиентов людей не во что убедить.

Централизует. Монетизирует. И к нему придут спецслужбы.

Spiritschaser

Отключение шифрования индицируется телефоном. Но я всегда думал, что можно включить мощную поддельную БС, работающую только в режиме 2G "экспорт" (40 бит слабое шифрование), и всё можно слушать в рилтайме без индикации.

Автор статьи подтверждает мои догадки.

struvv

что мешает включить 3g/4g only и отключать пока не выехал в глухое село?

xlenz

На стоковых прошивках не везде возможно. Например, на моём с10 такой опции нет.

vorphalack

уже давно не индицируется практически никогда. по злому умыслу или просто лени — хз.