На прошлой неделе в Лас-Вегасе прошла очередная парная конференция Black Hat / Def Con. Хотя организаторы и старались вернуться к доковидным реалиям, с физическим присутствием гостей и выступающих, из-за ограничений для путешественников мероприятие все же прошло «наполовину онлайн». Одно из самых интересных выступлений на конференции было посвящено уязвимостям в почтовом сервере Microsoft Exchange. Исследователь OrangeTsai, обнаруживший известный набор багов ProxyLogon еще в конце прошлого года, в деталях рассказал и об этой атаке, и о двух других, детали которых ранее не раскрывались.

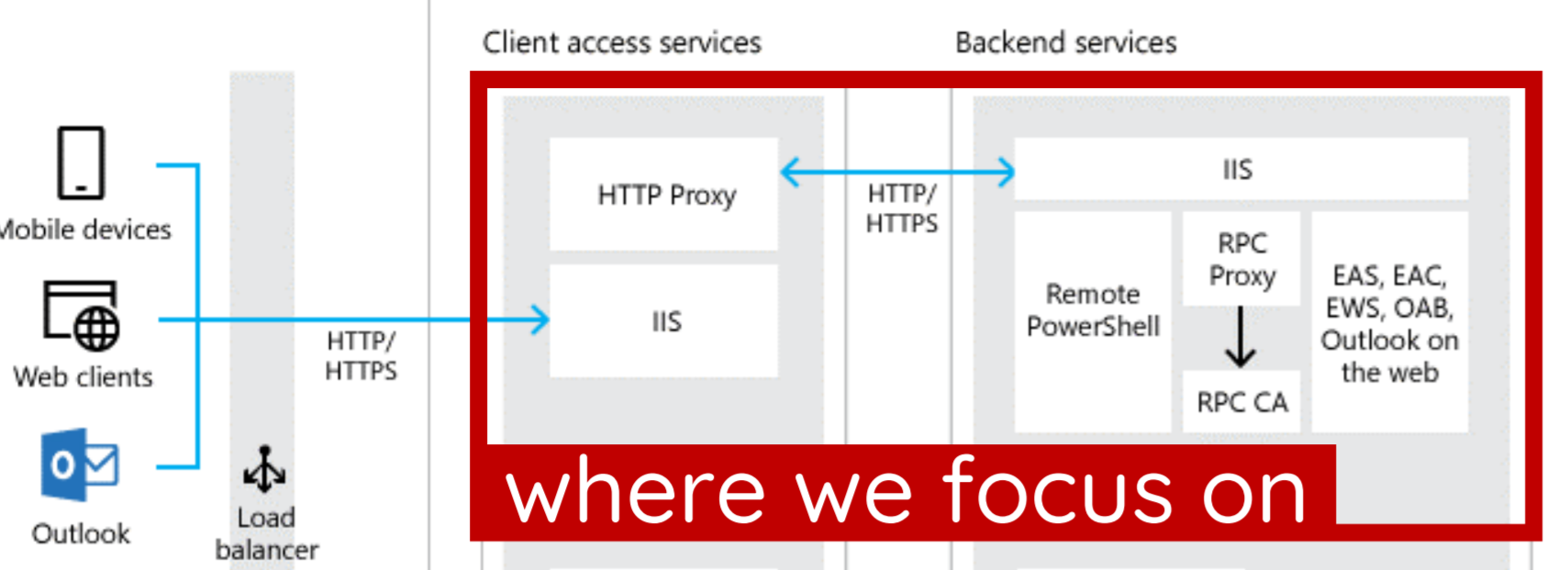

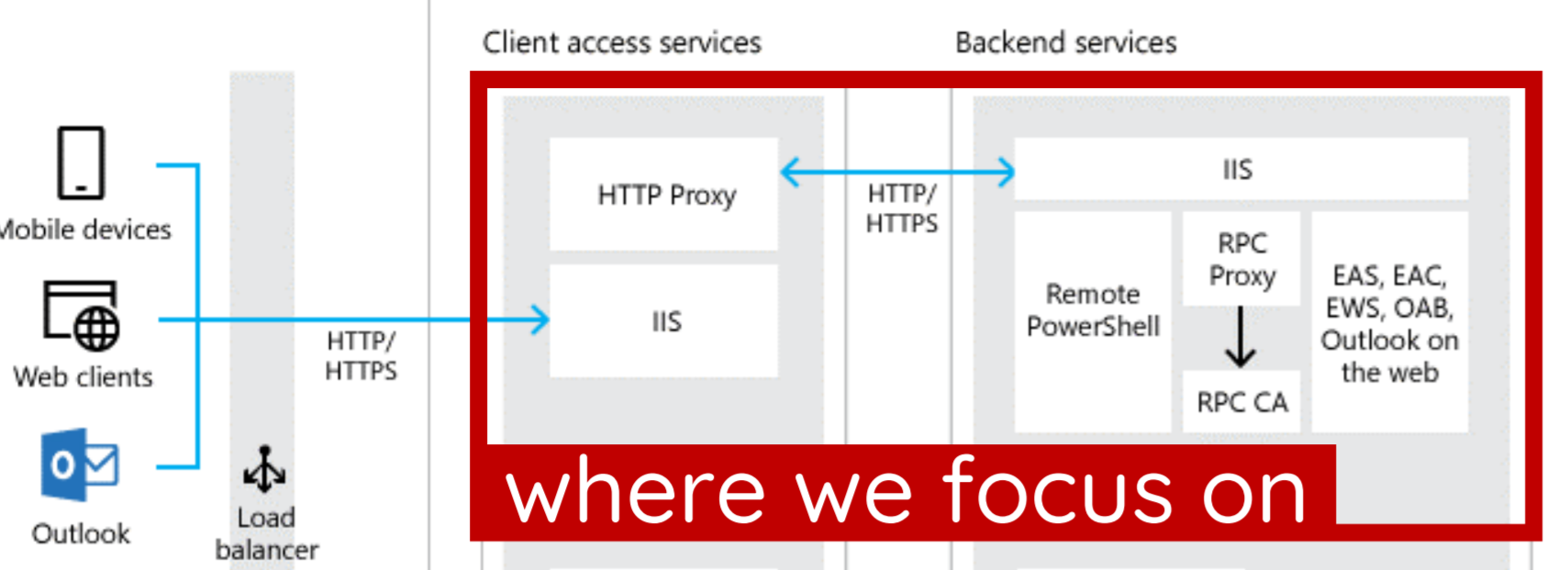

Речь идет об атаках, известных как ProxyOracle и ProxyShell. Они связаны друг с другом, а также с ProxyLogon, так как эксплуатируют разные наборы дыр в одном модуле Exchange, известном как Client Access Services. По сути это прокси-сервер, модифицирующий запросы клиента и отчасти обеспечивающий совместимость между разными версиями серверного ПО. Как утверждает OrangeTsai, к появлению опасных уязвимостей приводит именно необходимость поддерживать совместимость между разными поколениями серверов Exchange, в каждом из которых серьезно меняется архитектура. Из двух новых уязвимостей ProxyShell наиболее опасна, так как приводит к выполнению произвольного кода с обходом авторизации. ProxyOracle требует предварительной кражи сессии у легитимного пользователя.

Благодаря «полуонлайновой» природе Def Con 2021 в бесплатном доступе есть подробные материалы по выступлению OrangeTsai: слайды и видеозапись презентации. Исследователь также выложил подробное описание ProxyLogon и ProxyOracle у себя в блоге. ProxyOracle выглядит наименее опасной из трех уязвимостей, так как все же требует проведения атаки на реального пользователя почтового сервера с целью кражи куки. Проблема здесь заключается в том, что сервер Exchange подвержен атаке типа Padding Oracle, позволяющей расшифровать куки, передаваемые пользователю. Остается воспользоваться еще одной классической XSS-уязвимостью, и появляется возможность направить жертву на вредоносную страницу, украсть и расшифровать токен для доступа к серверу. Демонстрация атаки показана на этом видео:

Атака ProxyShell использует ошибку в функции, которая позволяет открыть дополнительный почтовый ящик, к которому у пользователя имеется доступ. Подстановка «неправильных» данных в URI позволяет полностью обойти авторизацию на сервере. Дальше OrangeTsai нашел способ получения доступа к встроенному средству автоматизации Exchange Powershell, по сути консоли для управления сервером. Еще пара описанных в презентации трюков, и исследователь смог продемонстрировать запуск Web Shell, то есть открытие бэкдора с максимумом привилегий:

Уязвимости, использованные в двух новых атаках, были закрыты еще в апреле этого года:

В таблице из презентации OrangeTsai упомянута еще одна проблема, найденная в июле, так что эпопея на тему починки Microsoft Exchange, видимо, еще не закончена. Исследователь рекомендует, cреди прочего, по возможности пускать пользователей на почтовый сервер только через VPN, как минимум не отдавать наружу веб-версию и, конечно, регулярно устанавливать обновления. С одной стороны, две новые атаки вроде бы не использовались до выпуска патчей, в отличие от ProxyLogon. С другой — владельцы ханипотов сообщают, что сразу же после презентации OrangeTsai началось сканирование серверов Exchange с кусками кода, взятыми прямо из слайдов.

Большая новость недели — планы Apple по сканированию всех фотографий в облачном сервисе iCloud Photos для поиска совпадений с американской базой NCMEC, собирающей данные о пропавших и эксплуатируемых детях. Мотивация Apple понятна: не получая доступ к фотографиям пользователей напрямую, обеспечить возможность расследования преступлений против детей. На сайте фонда Electronic Frontier Foundation подробно описано, что чисто технически речь идет о бэкдоре — нет никаких проблем в будущем начать проверку на совпадение фотографий или текстовых сообщений по любым другим критериям. По сути мы имеем дело с очередным этапом обсуждения границ приватности пользователей и надежного шифрования данных.

Исследование об уязвимости в электронных читалках Amazon Kindle: закрытая в апреле этого года дыра позволяла взломать устройство путем отправки на него «вредоносной» книги.

Больше интересных отчетов с Black Hat / Def Con: обход системы авторизации Windows Hello при помощи модифицированной USB-вебкамеры и взлом системы безопасности капсульного отеля.

Американские госагентства по инфобезопасности опубликовали еще один рейтинг регулярно эксплуатируемых уязвимостей. Среди них — сверхпопулярная прореха в Microsoft Office, CVE-2017-11882, закрытая в 2017 году, а до этого актуальная во всех версиях офисного пакета в течение 17 лет. Список частично совпадает с другими подобными рейтингами: недавно мы писали и про часто обсуждаемые дыры на подпольных форумах, и про реальные детекты эксплойтов на компьютерах пользователя. Ветеранская уязвимость в Office присутствует во всех трех отчетах, а по данным «Лаборатории Касперского» — является наиболее часто эксплуатируемой дырой в софте.

Речь идет об атаках, известных как ProxyOracle и ProxyShell. Они связаны друг с другом, а также с ProxyLogon, так как эксплуатируют разные наборы дыр в одном модуле Exchange, известном как Client Access Services. По сути это прокси-сервер, модифицирующий запросы клиента и отчасти обеспечивающий совместимость между разными версиями серверного ПО. Как утверждает OrangeTsai, к появлению опасных уязвимостей приводит именно необходимость поддерживать совместимость между разными поколениями серверов Exchange, в каждом из которых серьезно меняется архитектура. Из двух новых уязвимостей ProxyShell наиболее опасна, так как приводит к выполнению произвольного кода с обходом авторизации. ProxyOracle требует предварительной кражи сессии у легитимного пользователя.

Благодаря «полуонлайновой» природе Def Con 2021 в бесплатном доступе есть подробные материалы по выступлению OrangeTsai: слайды и видеозапись презентации. Исследователь также выложил подробное описание ProxyLogon и ProxyOracle у себя в блоге. ProxyOracle выглядит наименее опасной из трех уязвимостей, так как все же требует проведения атаки на реального пользователя почтового сервера с целью кражи куки. Проблема здесь заключается в том, что сервер Exchange подвержен атаке типа Padding Oracle, позволяющей расшифровать куки, передаваемые пользователю. Остается воспользоваться еще одной классической XSS-уязвимостью, и появляется возможность направить жертву на вредоносную страницу, украсть и расшифровать токен для доступа к серверу. Демонстрация атаки показана на этом видео:

Атака ProxyShell использует ошибку в функции, которая позволяет открыть дополнительный почтовый ящик, к которому у пользователя имеется доступ. Подстановка «неправильных» данных в URI позволяет полностью обойти авторизацию на сервере. Дальше OrangeTsai нашел способ получения доступа к встроенному средству автоматизации Exchange Powershell, по сути консоли для управления сервером. Еще пара описанных в презентации трюков, и исследователь смог продемонстрировать запуск Web Shell, то есть открытие бэкдора с максимумом привилегий:

Уязвимости, использованные в двух новых атаках, были закрыты еще в апреле этого года:

В таблице из презентации OrangeTsai упомянута еще одна проблема, найденная в июле, так что эпопея на тему починки Microsoft Exchange, видимо, еще не закончена. Исследователь рекомендует, cреди прочего, по возможности пускать пользователей на почтовый сервер только через VPN, как минимум не отдавать наружу веб-версию и, конечно, регулярно устанавливать обновления. С одной стороны, две новые атаки вроде бы не использовались до выпуска патчей, в отличие от ProxyLogon. С другой — владельцы ханипотов сообщают, что сразу же после презентации OrangeTsai началось сканирование серверов Exchange с кусками кода, взятыми прямо из слайдов.

Что еще произошло:

Большая новость недели — планы Apple по сканированию всех фотографий в облачном сервисе iCloud Photos для поиска совпадений с американской базой NCMEC, собирающей данные о пропавших и эксплуатируемых детях. Мотивация Apple понятна: не получая доступ к фотографиям пользователей напрямую, обеспечить возможность расследования преступлений против детей. На сайте фонда Electronic Frontier Foundation подробно описано, что чисто технически речь идет о бэкдоре — нет никаких проблем в будущем начать проверку на совпадение фотографий или текстовых сообщений по любым другим критериям. По сути мы имеем дело с очередным этапом обсуждения границ приватности пользователей и надежного шифрования данных.

Исследование об уязвимости в электронных читалках Amazon Kindle: закрытая в апреле этого года дыра позволяла взломать устройство путем отправки на него «вредоносной» книги.

Больше интересных отчетов с Black Hat / Def Con: обход системы авторизации Windows Hello при помощи модифицированной USB-вебкамеры и взлом системы безопасности капсульного отеля.

Американские госагентства по инфобезопасности опубликовали еще один рейтинг регулярно эксплуатируемых уязвимостей. Среди них — сверхпопулярная прореха в Microsoft Office, CVE-2017-11882, закрытая в 2017 году, а до этого актуальная во всех версиях офисного пакета в течение 17 лет. Список частично совпадает с другими подобными рейтингами: недавно мы писали и про часто обсуждаемые дыры на подпольных форумах, и про реальные детекты эксплойтов на компьютерах пользователя. Ветеранская уязвимость в Office присутствует во всех трех отчетах, а по данным «Лаборатории Касперского» — является наиболее часто эксплуатируемой дырой в софте.