В США вынесен приговор выходцу из России, который признан виновным в участии в киберпреступной группе, специализирующейся на использовании известного банковского трояна Citadel. Дмитрий Белороссов (Dimitry Belorossov) a.k.a Rainerfox приговорен к лишению свободы сроком на 4 года и 6 месяцев как оператор крупного ботнета на основе Citadel, который включал в себя 7 тыс. ботов.

Киберпреступник начал свою деятельность в 2012 г. и специализировался на распространении банковского трояна различными методами, включая, фишинговые сообщения электронной почты и рекламные ссылки на сайтах. Вредоносная программа снабжала оператора информацией онлайн-банкинга скомпрометированного пользователя, которая использовалась им для последующего снятия денежных средств.

Вредоносное ПО Citadel увидело свет после утечки исходных текстов Zeus, на которых оно основано. Первые его варианты были обнаружены в 2011 г. Citadel предлагал пользователям существенно усовершенствованную киберпреступную схему использования вредоносной программы и формирования ботнета на ее основе. Для клиентов предлагалось нечто вроде тех. поддержки, которая могла консультировать их по функциям банковского трояна. Также они могли запрашивать добавление туда новых функций или сообщать об обнаруженных недоработках. Citadel могла распространяться по подписке как киберпреступный сервис.

Киберпреступника Rainerfox обязали выплатить более $300 тыс. компенсации за причиненный ущерб.

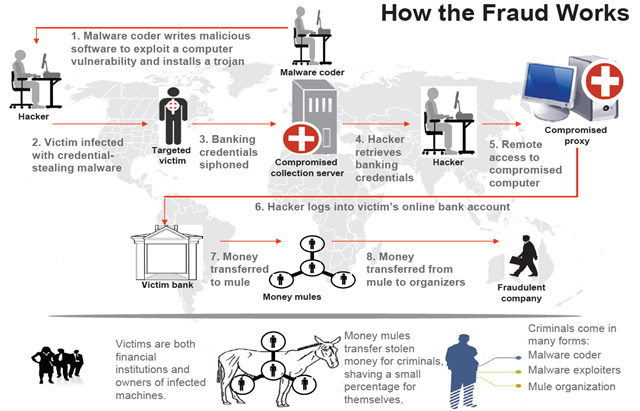

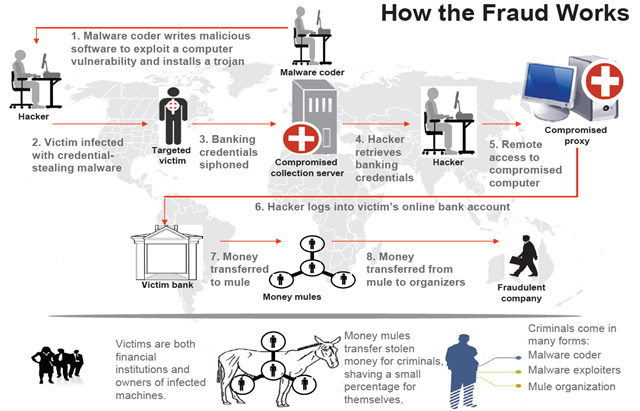

Рис. Типичная схема работы киберпреступников, которые используют банковские вредоносные инструменты, в т. ч. и Citadel.

Киберпреступник начал свою деятельность в 2012 г. и специализировался на распространении банковского трояна различными методами, включая, фишинговые сообщения электронной почты и рекламные ссылки на сайтах. Вредоносная программа снабжала оператора информацией онлайн-банкинга скомпрометированного пользователя, которая использовалась им для последующего снятия денежных средств.

In 2012, Belorossov downloaded a version of Citadel, which he then used to operate a Citadel botnet primarily from Russia. Belorossov remotely controlled over 7,000 victim bots, including at least one infected computer system with an IP address resolving to the Northern District of Georgia. Belorossov’s Citadel botnet contained personal information from the infected victim computers, including online banking credentials for U.S.-based financial institutions with federally insured deposits, credit card information, and other personally identifying information.

Вредоносное ПО Citadel увидело свет после утечки исходных текстов Zeus, на которых оно основано. Первые его варианты были обнаружены в 2011 г. Citadel предлагал пользователям существенно усовершенствованную киберпреступную схему использования вредоносной программы и формирования ботнета на ее основе. Для клиентов предлагалось нечто вроде тех. поддержки, которая могла консультировать их по функциям банковского трояна. Также они могли запрашивать добавление туда новых функций или сообщать об обнаруженных недоработках. Citadel могла распространяться по подписке как киберпреступный сервис.

Киберпреступника Rainerfox обязали выплатить более $300 тыс. компенсации за причиненный ущерб.

Рис. Типичная схема работы киберпреступников, которые используют банковские вредоносные инструменты, в т. ч. и Citadel.

- Автор трояна занимается разработкой необходимых функциональных возможностей бота.

- Оператор (хакер) отвечает за распространение скомпилированных исполняемых файлов троянской программы. Он может обращаться к услугам спамеров для организации спам-рассылок, к «ифреймерам» для перенаправления легальных пользователей взломанных сайтов на троян или другие известные в киберпреступном мире способы.

- Пользователь заражается банковским трояном, после чего использует браузер (в процессе которого находится вредоносный код) для работы с онлайн-банкингом. Указанные при работе с системой онлайн-банкинга конфиденциальные данные отправляются на сервер злоумышленников.

- Оператор (хакер) получает данные, отправленные ботом на предыдущем шаге.

- Оператор может использовать другой скомпрометированный компьютер (прокси) для проведения мошеннических операций со счетом жертвы, скрывая, таким образом, источник проведения атаки.

- Используя прокси, указанный в предыдущем пункте, оператор осуществляет вход в аккаунт онлайн-банкинга пользователя с помощью похищенных на этапе 4 пары логин/пароль.

- Средства со счета жертвы переводятся на несколько подставных банковских счетов небольшими порциями, а затем обналичиваются в банкоматах различными лицами, участвующими в преступной схеме (мулы).

- Организатор (координатор) всей преступной схемы получает средства от «мулов», при этом каждый из них «мулов» получает свою долю.

Комментарии (13)

ignat99

02.10.2015 13:07IMHO, Не надо конкурировать с банками в сфере инкассации, можно конкурировать в сфере создания проектов по вложению капитала, не касаясь реальных денег непосредственно.

gospodinmir

Интересно как его удалось вывести на чистую воду.

xanep

Да почти наверняка через потоки денег. Их же нереально скрыть. «Мулы» обнаруживаются сразу. Далее приходят к «мулу» и нежно намекают, что либо он садится за взлом банковского счета, либо сотрудничает со службами и рассказывет кому и как деньги пересылал. Если это не криптовалюта, то анонимных пересылок денег не существует.

u_story

Почему не реально скрыть потоки денег?

xanep

Потому что все денежные транзакции логируются. По запросу правоохранительных органов, любая платежная система предоставит данные о транзакциях. Платежные системы могут быть условно анонимными в инете, но любое средство обналичивания из этих систем требует идентификации личности. Любой счет в банке, любая карточка выдаются только идентифицированным личностям — это требования государства.

openkazan

а как же криптовалюты типа

bitcoindash?«DarkSend+» — Предварительная деноминация и анонимизация «в фоновом режиме» на уровне протокола. В коллективных транзакциях могут принять участие любые пользователей сети Дарккоин, что позволяет быстро выполнить анонимизацию произвольной глубины (определяется числом раундов смешивания) и объема (быстрый подбор подходящих партнеров с нужным количеством монет).

xanep

Читайте всю ветку комментариев: "Если это не криптовалюта, то анонимных пересылок денег не существует"

openkazan

Извиняюсь. Видимо не проснулся еще)

u_story

ну откройте 2 конторы в офшорах и гоняйте деньги там. Почему нет?

priv8v

Все реально, все все скрывают и живут в солнечных странах. Ловят единиц — причем (обычно) двух видов: либо тех, кто реально много наследил, засветился, стал знаменитым, либо малолетних дурачков, которые спалились по неопытности (как в этом случае). Ботнет из 7 тысяч это просто смешно, это даже ботнетом назвать — обидеть слово ботнет. У любого усредненного школьника, который «в теме» пару лет ботнет больше.

Тут просто словили какого-то рядового неудачника-лузера.

rmpl

1. Даем оператору в банке денег

2. Регаем 100 карточек на фейковые данные

3. Профит?

priv8v

И в России были случаи (о некоторых и в сми можно было почитать), когда в банде состоял и работник банка.

rmpl

С моей стороны это было утверждение: ) к сожалению, так и происходит, только до СМИ мало что доходит.