Периодически, у клиентов использующих Интернет Контроль Сервер возникает потребность в соединении программы со сторонним оборудованием. В этой статье мы рассмотрим вопрос настройки IPSec-туннеля с MikroTik.

Вводные данные

ИКС с сетевыми настройками:

Внешний IP-адрес провайдера ИКС: 200.0.0.1.

Локальная сеть ИКС: 192.168.0.0/24.

MikroTik RouterOS v6.45.3 с сетевыми настройками:

Внешний IP-адрес провайдера на MikroTik: 250.0.0.250.

Локальная сеть MikroTik: 10.0.0.0/24.

На стороне ИКС выполните следующие действия:

Зайдите в веб-интерфейс ИКС

Перейдите в меню Сеть > Провайдеры и сети

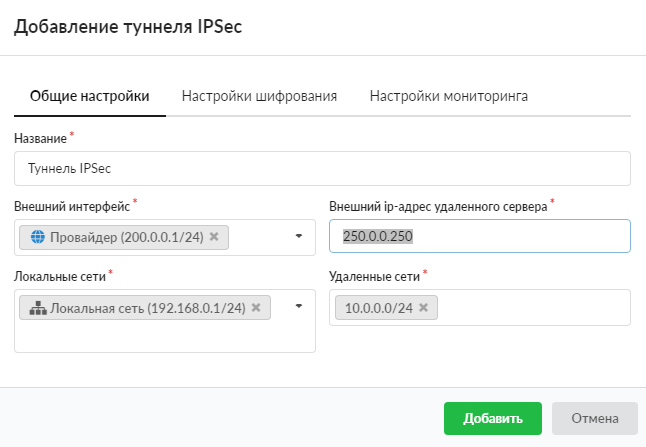

Нажмите кнопку Добавить и выберите Туннели > Туннель IPSec

В поле Внешний интерфейс выберите провайдера ИКС (в нашем примере он имеет адрес 200.0.0.1)

В поле Локальные сети выберите локальные сети ИКС, которые будут доступны через туннель (в примере это сеть 192.168.0.1/24)

В поле Внешний IP-адрес удаленного сервера введите IP-адрес MikroTik (в примере это 250.0.0.250)

-

В поле Удаленные сети добавьте адрес сети, которая находится за удаленным сервером (в примере это 10.0.0.1/24)

Перейдите на вкладку Настройки шифрования

Введите ключ шифрования. Это может быть любой набор символов и букв. Запомните ключ шифрования: вам потребуется ввести его в настройках на противоположной стороне туннеля (в нашем случае — в настройках MikroTik).

Более подробная информация о туннеле IPSec изложена в Документации.

На стороне MikroTik выполните следующие действия:

Подготовьте Firewall на MikroTik

-

Добавьте правило для IPSec. Войдите в меню IP > Firewall > Add New

В поле Chain выберите значение input.

В поле Protocol выберите значение ipsec-esp.

В поле Action выберите значение accept.

-

Добавьте правило для VPN. Войдите в меню IP > Firewall > Add New

В поле Chain выберите значение input.

В поле Protocol выберите значение udp.

В поле Dst. Port укажите 500 и 4500.

В поле Action выберите значение accept.

-

Перейдите к настройкам туннеля. Откройте окно IPSec в меню IP > IPSec > Profiles и нажмите Add New

В поле Name добавьте имя профиля (в примере это ics).

В данном окне указываются настройки шифрования. Они должны совпадать с настройками шифрования, выбранными на ИКС. Если вы не меняли настройки шифрования на ИКС, установите флаги, как показано на скриншоте выше.

-

Откройте вкладку Peers и нажмите Add New

В поле Name впишите имя для объекта (в примере это ics-tunnel).

В поле Address укажите внешний IP-адрес ИКС (в примере это 200.0.0.1/32).

В поле Local Address введите внешний IP-адрес MikroTik (в примере это 250.0.0.250).

В поле Profile выберите созданный в Шаге 4 профиль (в примере это ics).

-

Откройте вкладку Identities и нажмите Add New

В поле Peer выберите Peer, созданный в Шаге 5 (в примере это ics-tunnel).

В поле Auth. Method укажите значение pre shared key.

В поле Secret укажите значение, которое вы ввели на ИКС в поле Ключ шифрования (Шаг 9 в настройке ИКС).

-

Откройте вкладку Proposals, на которой создается и настраивается предложение для согласования SA. Мы использовали профиль по умолчанию с настройками, как показано на скриншоте:

-

Откройте вкладку Policies и нажмите Add New

В поле Peer выберите Peer, созданный в Шаге 5 (в примере это ics-tunnel).

Установите флаг Tunnel.

В поле Src. Address пропишите локальную сеть MikroTik, для которой создается туннель (в примере это 10.0.0.0/24).

В поле Dst. Address пропишите локальную сеть ИКС (в примере это 192.168.0.0/24).

В поле Proposal выберите нужный профиль (мы использовали default).

Заключение

На этом основная настройка туннеля завершена. Подробнее про IPSec-туннель с MikroTik мы поговорили на вебинаре.

Попробовать ИКС можно по прежнему бесплатно в течение 35 дней. Для этого заполните форму и скачайте дистрибутив с официального сайта.

Для тех, кому интересно просто посмотреть - доступна версия Демо онлайн.

Если вы уже используете ИКС - делитесь своим опытом с нами. Это помогает нам делать качественный и полезный ИТ-продукт.