На прошлой неделе эксперты «Лаборатории Касперского» опубликовали подробный отчет о вредоносной программе MoonBounce. MoonBounce является буткитом: код внедряется в прошивку UEFI и таким образом может пережить замену жесткого диска или полную переустановку операционной системы в ноутбуке или ПК. Имплант предназначен для запуска другого вредоносного кода, который, в свою очередь, инициирует получение дальнейшей полезной нагрузки из Интернета.

Сопоставив поведение MoonBounce с другим вредоносным кодом и проанализировав взаимодействие с сетевой инфраструктурой, исследователи предположили, что за атакой стоит китайскоязычная группировка APT41. MoonBounce использует достаточно свежие приемы заражения. До этого возможность «закрепляться» в прошивке UEFI на материнской плате была обнаружена только в двух других недавних атаках.

Как это часто бывает, авторы исследования не имели доступа ко всем компонентам атаки. В частности, неизвестен точный способ заражения компьютера. Однако некоторые косвенные признаки позволяют предположить, что модификация UEFI проводилась в удаленном режиме. Предыдущие атаки такого типа (в частности, описанный компанией ESET зловред LowJax и атака MosaicRegressor) добавляют драйверы DXE к образу прошивки. MoonBounce действует более скрытно и модифицирует существующий компонент прошивки, изменяя его поведение. Исследователи предполагают, что для такой тонкой работы атакующим потребовалось в деталях изучить образ UEFI компьютера, который планировалось атаковать. То есть речь идет, скорее всего, о сверхтаргетированной атаке. Возможно, у атакующих уже был доступ к системе, но стояла задача обеспечить «постоянное заражение» компьютера.

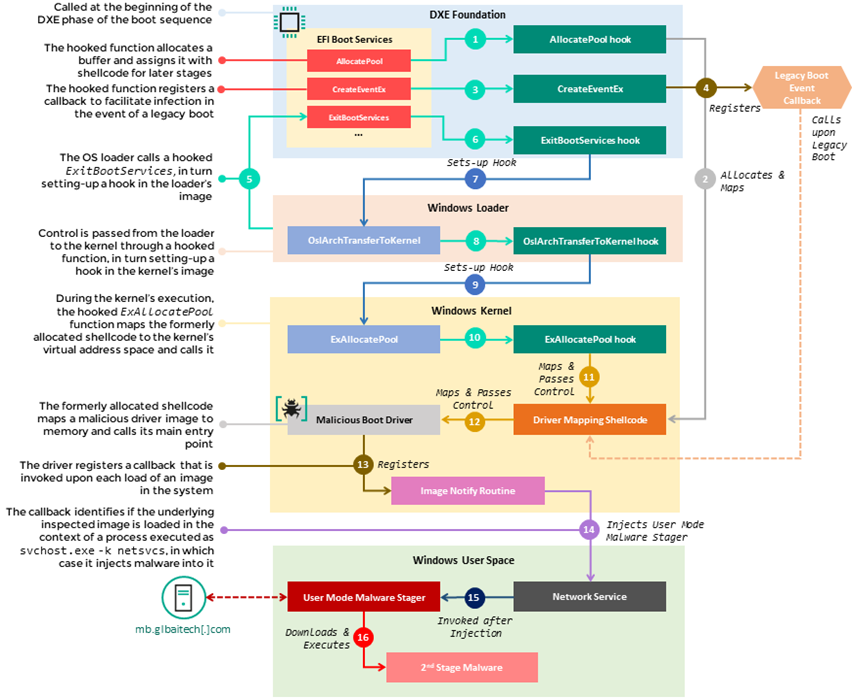

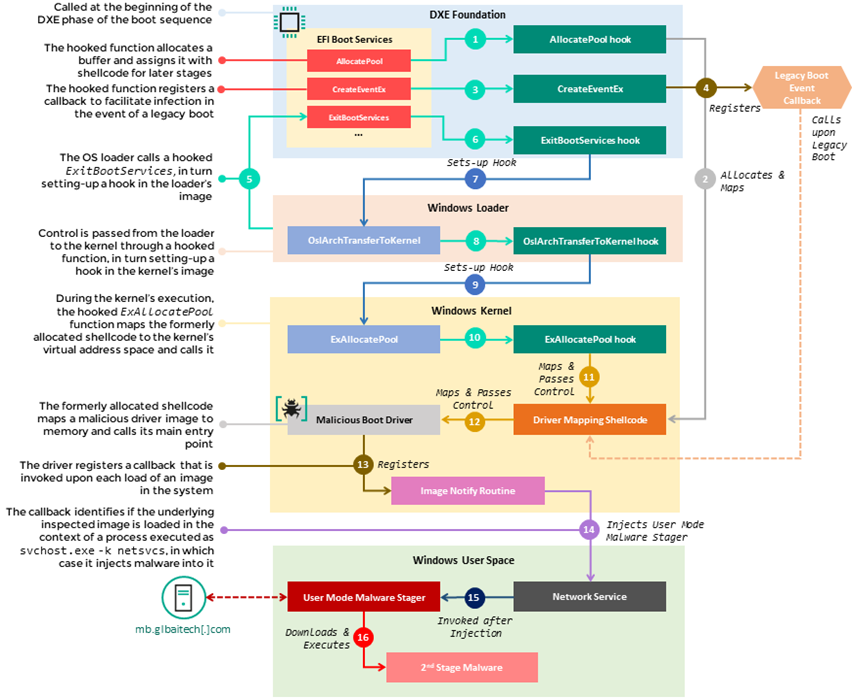

Вот так выглядит общая схема работы импланта в прошивке UEFI. MoonBounce внедряется в компонент CORE_DXE прошивки. Работа вредоносной программы начинается с перехвата функций в таблице служб загрузки EFI: AllocatePool, CreateEventEx и ExitBootServices. Это позволяет выполнить вредоносный шелл-код, добавленный в конец образа CORE_DXE. Шелл-код, в свою очередь, создает дополнительные хуки в последующих компонентах цепочки загрузки, а именно в загрузчике Windows. Драйвер внедряется в адресное пространство ядра Windows и развертывает еще одну вредоносную программу в пользовательском режиме. Этот вредоносный код, наконец, обращается к командному серверу за инструкциями. Интересная особенность этой цепочки заключается в том, что она не оставляет следов на жестком диске, а выполняется только в оперативной памяти.

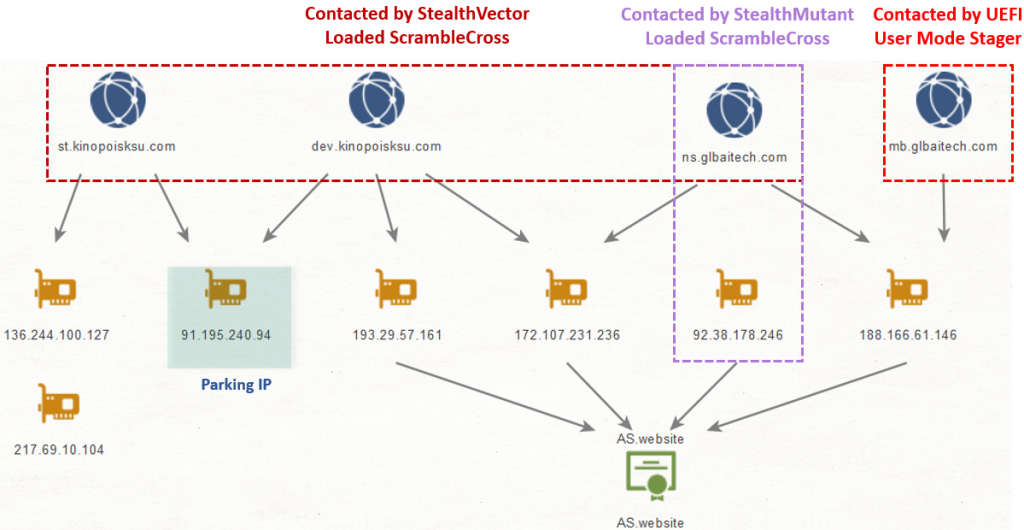

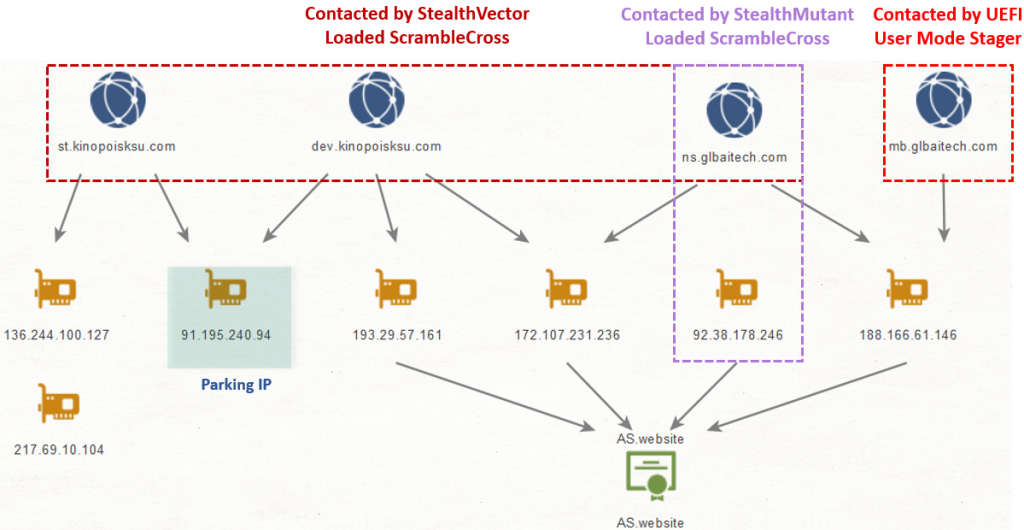

Сам UEFI-зловред был обнаружен в единственном экземпляре. В отчете «Лаборатории Касперского» приводятся описания и других, традиционных вредоносных программ, найденных в той же корпоративной сети, что и MoonBounce. Связь между ними удалось установить благодаря анализу и сравнению сетевых ресурсов, к которым обращались вредоносные программы, как показано на заглавной картинке. Приведен и лог команд, использованных злоумышленниками в процессе рекогносцировки: анализ доступных в сети устройств, подключение сетевых дисков и копирование данных с них. MoonBounce — пример буткита, ренессанс которых эксперты «Лаборатории Касперского» включили в список предсказаний на 2022 год. Существование таких сложных атак требует адекватных средств защиты и обнаружения. В частности, найти MoonBounce удалось благодаря инструменту Firmware Scanner в корпоративном продукте «Лаборатории Касперского».

Сервис OpenSubtitles сообщил о краже данных после взлома, включая информацию о шести миллионах зарегистрированных пользователей. Утекли имена, почтовые адреса и пароли, захешированные в MD5.

Натали Сильванович из команды Google Project Zero опубликовала подробный отчет об уязвимости zero-click в платформе для конференц-связи Zoom. Для теоретической атаки необходимо было использовать встроенный мессенджер, а результатом был бы несанкционированный доступ к переговорам.

Еще один технический отчет рассказывает о баге в браузере Safari, способном приводить к утечке данных. По данным на 17 января, компания Apple после традиционного длительного игнорирования сообщений об уязвимости занялась решением проблемы.

Сопоставив поведение MoonBounce с другим вредоносным кодом и проанализировав взаимодействие с сетевой инфраструктурой, исследователи предположили, что за атакой стоит китайскоязычная группировка APT41. MoonBounce использует достаточно свежие приемы заражения. До этого возможность «закрепляться» в прошивке UEFI на материнской плате была обнаружена только в двух других недавних атаках.

Как это часто бывает, авторы исследования не имели доступа ко всем компонентам атаки. В частности, неизвестен точный способ заражения компьютера. Однако некоторые косвенные признаки позволяют предположить, что модификация UEFI проводилась в удаленном режиме. Предыдущие атаки такого типа (в частности, описанный компанией ESET зловред LowJax и атака MosaicRegressor) добавляют драйверы DXE к образу прошивки. MoonBounce действует более скрытно и модифицирует существующий компонент прошивки, изменяя его поведение. Исследователи предполагают, что для такой тонкой работы атакующим потребовалось в деталях изучить образ UEFI компьютера, который планировалось атаковать. То есть речь идет, скорее всего, о сверхтаргетированной атаке. Возможно, у атакующих уже был доступ к системе, но стояла задача обеспечить «постоянное заражение» компьютера.

Вот так выглядит общая схема работы импланта в прошивке UEFI. MoonBounce внедряется в компонент CORE_DXE прошивки. Работа вредоносной программы начинается с перехвата функций в таблице служб загрузки EFI: AllocatePool, CreateEventEx и ExitBootServices. Это позволяет выполнить вредоносный шелл-код, добавленный в конец образа CORE_DXE. Шелл-код, в свою очередь, создает дополнительные хуки в последующих компонентах цепочки загрузки, а именно в загрузчике Windows. Драйвер внедряется в адресное пространство ядра Windows и развертывает еще одну вредоносную программу в пользовательском режиме. Этот вредоносный код, наконец, обращается к командному серверу за инструкциями. Интересная особенность этой цепочки заключается в том, что она не оставляет следов на жестком диске, а выполняется только в оперативной памяти.

Сам UEFI-зловред был обнаружен в единственном экземпляре. В отчете «Лаборатории Касперского» приводятся описания и других, традиционных вредоносных программ, найденных в той же корпоративной сети, что и MoonBounce. Связь между ними удалось установить благодаря анализу и сравнению сетевых ресурсов, к которым обращались вредоносные программы, как показано на заглавной картинке. Приведен и лог команд, использованных злоумышленниками в процессе рекогносцировки: анализ доступных в сети устройств, подключение сетевых дисков и копирование данных с них. MoonBounce — пример буткита, ренессанс которых эксперты «Лаборатории Касперского» включили в список предсказаний на 2022 год. Существование таких сложных атак требует адекватных средств защиты и обнаружения. В частности, найти MoonBounce удалось благодаря инструменту Firmware Scanner в корпоративном продукте «Лаборатории Касперского».

Что еще произошло

Сервис OpenSubtitles сообщил о краже данных после взлома, включая информацию о шести миллионах зарегистрированных пользователей. Утекли имена, почтовые адреса и пароли, захешированные в MD5.

Натали Сильванович из команды Google Project Zero опубликовала подробный отчет об уязвимости zero-click в платформе для конференц-связи Zoom. Для теоретической атаки необходимо было использовать встроенный мессенджер, а результатом был бы несанкционированный доступ к переговорам.

Еще один технический отчет рассказывает о баге в браузере Safari, способном приводить к утечке данных. По данным на 17 января, компания Apple после традиционного длительного игнорирования сообщений об уязвимости занялась решением проблемы.

d1gital_love

Меня кажется Apple не стоит заниматься браузерами...

Ну зачем им прям польностью свой браузер?

easty

Чтобы ещё лучше контролировать юзера. Чтобы не смовольничал, а делал именно то, что от него хотят.