Корневой сертификат «национального удостоверяющего центра» Russian Trusted Root CA есть, а самого УЦ – нет. И быть не могло.

Тизер: это дополнительный материал к докладу «Информационная безопасность сайтов государственных органов Российской Федерации: понуждение и принуждение».

Стоило американским УЦ отозвать TLS-сертификаты у попавших под санкции российских банков, Минцифры незамедлительное презентовало корневой сертификат Russian Trusted Root CA от «национального удостоверяющего центра» (НУЦ).

Я еще тогда удивился, как это они так быстро сориентировались, и не зря. Пока вы шутили шутки про государственный MitM, поминали казахстанский опыт и пытались найти хотя бы один сайт, реально использующий этот сертификат, я искал хоть какой-то официальный документ о создании НУЦ, но не нашел ничего, кроме пресс-релиза ФГАУ НИИ «Восход», который якобы создал НУЦ якобы по поручению Минцифры и во исполнение указа Президента (следов которого тоже не обнаружил).

Интересно, что само Минцифры сулило создание НУЦ лишь в неопределенном будущем, когда будут приняты нормативно-правовые акты, регулирующие работу национального удостоверяющего центра. Еще интереснее, что аккредитация УЦ самого НИИ «Восход» была давно прекращена (см. «перечень аккредитованных УЦ, аккредитация которых прекращена») и, насколько можно судить по сайту НИИ, так и не была возобновлена.

Лишь спустя месяц Правительство впервые упомянуло НУЦ в нормативном правовом акте, а еще через 2 недели одобрило проект (!) поправок к закону «Об информации, информационных технологиях и о защите информации», которые предусматривают создание (!!!) НУЦ. На данный момент соответствующий законопроект даже не внесен (!!!!!) в Госдуму.

Минцифры не зря ссылалось на отсутствие НПА, ведь каждый чиновник хорошо знает порядок действий: сначала правительство наделяет министерство соответствующим полномочием, затем министерство, вооружившись этим полномочием, издает свой НПА о создании НУЦ, потом уже сам НУЦ сочиняет себе регламенты и прочие организационные документы, регламентирующие порядок выдачи национальных сертификатов. Только после этого и ни секундой раньше на свет появляются сертификаты от НУЦ.

Согласно действующей редакции Положения о Минцифры, оно осуществляет аккредитацию удостоверяющих центров (5.4.8) и функции головного удостоверяющего центра в отношении аккредитованных удостоверяющих центров (5.4.11). Ни о каком создании собственного УЦ или самостоятельном выпуске «конечных» сертификатов в Положении речи не идет. Все соответствующие полномочия Минцифры в данной сфере перечислены на Портале УФО. Поэтому следующее заявление, содержащееся в «корневом сертификате НУЦ»:

O = The Ministry of Digital Development and Communications как бы это сказать помягче… довольно смелое.Проще говоря, Минцифры имеет полномочие заверять своим корневым сертификатом промежуточные сертификаты авторизованных УЦ, а на все остальное имеет полномочий не больше, чем на разработку правил дорожного движения. Желание и возможности могут быть, но в отсутствии полномочий, НПА и организационно-распорядительных документов – никак.

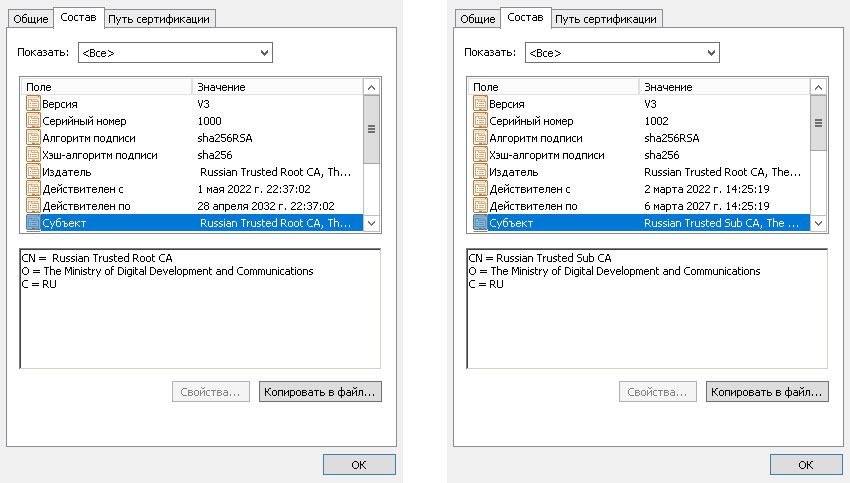

Нам же показывают корневой и промежуточный сертификаты, в полях Issuer которых присутствует атрибут O со значением The Ministry of Digital Development and Communications, что согласно IETF RFC5280 обозначает наименование выпустившего его лица. Справедливости ради стоит отметить, что в этом наименовании отсутствует окончание «and Mass Media of the Russian Federation», поэтому я просто обязан допустить, что сертификаты выпущены неким «Министерством цифрового развития и коммуникаций» из неназванной страны, которое не имеет никакого отношения к Минцифры России.

Впрочем, выяснение, кто создал (и создал ли) еще один национальный удостоверяющий центр, сгенерировал в инициативном порядке «национальный корневой сертификат» и запряг телегу впереди паровоза – вопрос малоинтересный.

Куда интереснее ответ на другой вопрос: у кого хранится закрытый ключ «национального» сертификата? Вот буквально: кто может подписать им конечный сертификат для сайта? ФИО, должность, перечень полномочий, нормативные правовые и организационно-распорядительные акты, на основании которых он действует? Если простыми словами, то кто именно понесет ответственность, если завтра появится «левый» сертификат для какого-нибудь yandex.ru, заверенный Russian Trusted Root/Sub CA?

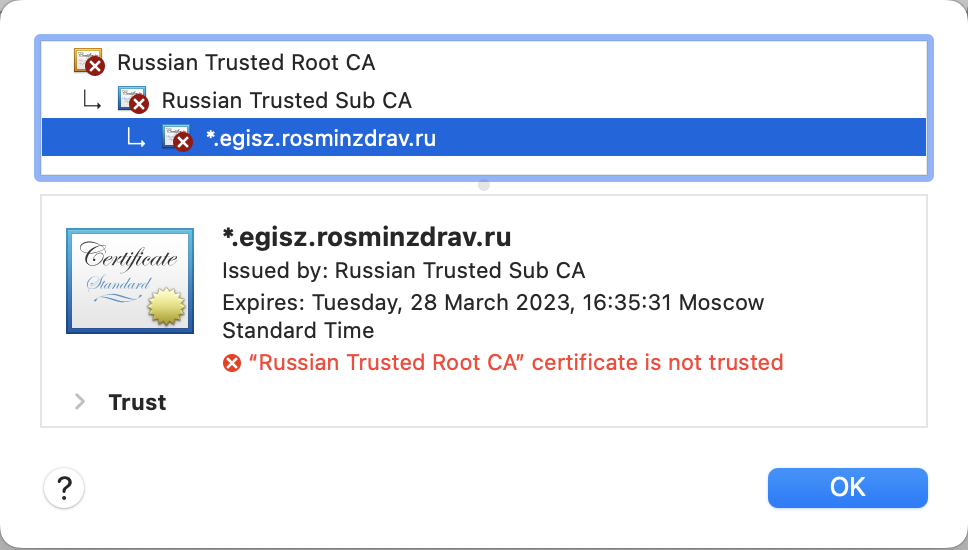

Если вы не просто скользнули взглядом по скриншоту выше, а внимательно изучили его, то заметили, что это не тот сертификат, который доступен для загрузки на «Госуслугах». Заметить это можно только по дате начала и окончания срока действия сертификата – лень было переставлять часы на компьютере, на котором я его сгенерировал.

Во всем остальном вы не найдете отличий: это точно такой же самопальный сертификат Russian Trusted Root CA, который ничем не хуже любого другого Russian Trusted Root CA. Впрочем, еще одно отличие есть: тот сертификат загружен на «Госуслуги» неизвестным лицом с использованием служебного положения и объявлен «национальным», а мой – нет, хотя никто и не мешает.

Итак, повторю риторический вопрос: кем был создан сертификат с «Госуслуг», кто и на основании чего решил объявить его национальным и кто, соответственно, готов нести всю связанную с этим сертификатом ответственность, если известно, что якобы сгенерировавший его «национальный удостоверяющий центр» не существует в природе, якобы выпустившее его Минцифры не имеет соответствующих полномочий, а у якобы создавшего НУЦ НИИ «Восход» прекращена аккредитация собственного УЦ?

Практический вопрос таков: если завтра кто-то ломанет ваш ЛК во ФГИС ценообразования в строительстве (единственный известный мне сайт, использующий «национальный» сертификат), а Минстрой скажет: где корневой сертификат скачивали – туда и обращайтесь, вы кому предъявлять станете?

Комментарии (26)

amarao

19.05.2022 11:50+7Russian Trusted звучит почти как мем Russian Reversal.

It was Russian Trusted to death.

inkelyad

19.05.2022 14:27+3Куда интереснее ответ на другой вопрос: у кого хранится закрытый ключ «национального» сертификата?

И как хранится. Воображение немедленно рисует картинку о том, как оно должно быть (youtube), но наше министерство, в отличии от IANA, свои Signing Ceremony вроде как никому не показывает.

ifap Автор

19.05.2022 14:37В основе Signing Ceremony лежат сотни страниц внутренней нормативки IANA, из которой становится понятно, почему именно тот чувак совершает именно те магические пасы, а не стоящий рядом. Т.е. это все тот же рабочий процесс, просто в праздничной упаковке.

Shaman_RSHU

20.05.2022 10:49С КриптоПро HSM тоже одному сотруднику не очень удобно работать, особенно когда нужно что-то сделать и для этого нужно 5 смарт-карт.

FirsofMaxim

20.05.2022 05:38Очень много аббревиатур, можно хотя бы часть расшифровать (нуц, нпа и прочие абырвалги)?

saddy

20.05.2022 09:09Все расшифровки есть в статье...

Self_Perfection

20.05.2022 10:37+8Всё же наткнувшись при чтении по диагонали например на "НПА" сканировать весь предыдущий текст в обратную сторону в поисках последовательности из трёх слов, начинающихся с букв Н-П-А затруднительно.

Если готовы приложить усилий для причёсывания текст к большей простоте чтения, то можно воспользоваться следующими трюками:

Вводить аббревиатуры рядом с последним полным написанием её расшифровки: будут приняты нормативно-правовые акты (НПА)

Воспользоваться мощью HTML и писать аббревиатуры как

<abbr title="нормативно-правовой акт">НПА</abbr>. Увы, это доступно как я понимаю, только если писать статью в старом редакторе, который пытаются замести под ковёр.

vadimk91

20.05.2022 10:32+3Про Казахстан я задумался, когда пару лет назад купил на Ali телефон от Lenovo. Русифицирован, причём аккуратно, все работает. Смутил только текст, когда на основном экране отпускаешь верхнюю шторку, там есть мелким бледным шрифтом "Желi бақылануы мумкін" - гугл переводит как 'Сеть можно контролировать'

AlexVWill

20.05.2022 13:52+1В общем то это все конечно дичь, то, что происходит. Отельной вишенкой на торте то, что эти сертификаты предустановленны (и работают без сообщения о отсутствии доверенного сертификата) только на браузерах от Яндекс и Atom, который ни один адекватный чел себе сам конечно не поставит, но госработкники люди подневольные, им выбирать не приходится. Т.ч. на уровне госкомпаний если вопросы к сертификатам и будут (а также к последствиям), то и решать их будут примерно по такой же кривой схеме, как эти сертификаты создавались.

Cerberuser

20.05.2022 17:08госработкники люди подневольные

...и поэтому у них стоит IE6, потому что только в нём работает система, которую никто уже лет десять боится трогать, например.

selivanov_pavel

20.05.2022 20:49+3Вообще, мне кажется, как-то так сертификаты и должны быть устроены: USA Trusted, Europe Trusted, Russia Trusted, China trusted, etc.

Независимый удостоверяющий центр - утопия, на этой планете нет территории "вне политики". Так что пусть будет много разных и будет явно видно, какой политической силой они контролируются.

mvv-rus

21.05.2022 00:22+1Мне вообще кажется, что удостоверяющий центр для сертификатов для пространства имен DNS (в частности — для веб-серверов) должен иметь полномочия только на «свою» часть этого пространства (российский — на .ru и.рф, украинский — на .ua (и на домен на украинском языке, не знаю есть ли он), китайский — на cn (и что там у них на иероглифах, если есть) и т.д. А также — раздавать эти полномочия по зонам поддоменов. И чтобы полномочный для зоны сертификат был прописан прямо в записи DNS этой зоны (и подтвержден через DNSSec)

Но пространство имен X.500, которое используется в сертификатах, это напрямую не позволяет, а существующее положение нынешних хозяев ЦА, похоже, устраивает — они так больше бабла получают. Так что надежд на реализацию этого, кажущегося мне разумным, устройства цепочки доверия не питаю.

ifap Автор

21.05.2022 00:30Решению этой проблемы с другого конца посвящен CAA: администратор домена сам решает, какому УЦ доверять.

mvv-rus

21.05.2022 00:57Нет.

Relying Applications MUST NOT use CAA records as part of certificate validation.

(RFC 6844, «DNS Certification Authority Authorization (CAA) Resource Record»)

Администратор всего лишь просит не выпускать сертификаты для зоны те ЦА, которые не перечислены в записях CAA. Ничто (кроме порицания) не мешает ЦА выпустить сертификат, а клиенту — доверять этому сертификату, если он вообще доверяет ЦА.

То есть, принцип доверия «всё или ничего» сохраняется и при использовании CAA.

А я хочу, чтобы область доверия к ЦА была ограничена определенной зоной DNS

Нынешняя инфраструктура DNS и PKI этого AFAIK не позволяет.

ifap Автор

21.05.2022 01:17Вы не готовы доверять УЦ, но готовы доверять держателю DNS-сервера. Вопрос вкуса. ЕМНИП сертификат последнего УЦ, замеченного в самовольной выдаче сертификатов, был выпнут из хранилищ всех ОС и криптобиблиотек. Ловили ли кого-то на игнорировании CAA после этого не припомню... но да, все держится лишь на доверии.

mvv-rus

21.05.2022 05:04Вы не готовы доверять УЦ, но готовы доверять держателю DNS-сервера.

Я готов доверять владельцу зоны DNS исключительно в удостоверении того факта, что сервер, к которому я подключаюсь, действительно имеет имя из этой зоны. Потому что все это находится в одной и той же области полномочий и ответственности — владельца этой зоны DNS.был выпнут из хранилищ всех ОС и криптобиблиотек.

Кстати, причин доверять создателям ОС и крипто библиотек у меня ровно столько же, как и доверять владельцам УЦ. Хотя бы потому, что каждый из производителей ОС/библиотек УЦ находится в юрисдикции того или иного государства, а потому так или иначе вынужден ему подчиняться, но при этом обладает фактическими полномочиями, выходящими за пределы этой юрисдикции, так что этими полномочиями вполне можно злоупотреблять.

DNS в этом плане лучше тем, что- область полномочий ограничена зоной,

- делегирование полномочий для зоны прописано явно и легко может быть проверено,

- источник полномочий является централизованным и вполне может быть в результате межгосударственных договоренностей поставлен под контроль не одного государства, а международной организации, за деятельностью которой каждое государство может следить (и, как правило, обладает для этого необходимыми ресурсами) и на которую может влиять.

Так что это не совсем вопрос вкуса — есть и более рациональные мотивы.

vassabi

21.05.2022 15:01Кстати, причин доверять создателям ОС и крипто библиотек у меня ровно столько же, как и доверять владельцам УЦ. Хотя бы потому, что каждый из производителей ОС/библиотек УЦ находится в юрисдикции того или иного государства, а потому так или иначе вынужден ему подчиняться, но при этом обладает фактическими полномочиями, выходящими за пределы этой юрисдикции, так что этими полномочиями вполне можно злоупотреблять.

а создателям компиляторов и инфраструктуры (особенно - виртуализации)?

alexxxst

Уже встречаются в дикой природе…

Даже инструкция по установке есть.

ifap Автор

Спасибо за ссылку, уже 2 реальных сайта знаю... из 4,7к ;) А это реальный ГИС, т.е. народ туда

ходитвынужден ходить, или какая-нибудь тестовая версия?Инструкция доставляет - они перевыложили архив с сертификатом у себя и идентифицируют его только по значению аттрибута OU. Так что да, мой самопальный сертификат тоже должен соответствует требованиям для доступа к этой ГИС ;)

alexxxst

Реальный ГИС для отчётности медицинских работников.

ifap Автор

Т.е. он и раньше был по этому адресу, но с другим сертом, а теперь вот это вот и никак иначе не войти?

alexxxst

Я не хочу соврать, что там было раньше, но вот разнарядка на использование конкретно этого пришла в апреле.

ifap Автор

А до апреля-то что было, использовали ту же ГИС но по другому адресу и с "нормальным" сертом? Может в личку, если здесь не хотите?

RangerRU

в марта у ВТБ этот серт был

ну и вроде не только у него

потом они получили у GlobalSign

ifap Автор

На верхнем домене? Я шерстил сайты, для которых якобы выпускали сертификаты на самом старте, в первых числах марта - ни одного используемого не нашел. Банки ЕМНИП поменяли серты на глобалсайновские в течении дня.