Всем привет! Сегодня у нас из интересных событий наделавший шуму отчёт об оставляющих желать лучшего ИБ-стандартах Твиттера, незавидная судьба криптомиксера Tornado Cash и его разработчиков, новые методы кражи данных с изолированных от сети систем и несколько запомнившихся своей курьёзностью случаев от мира инфобезопасности. За подробностями добро пожаловать под кат!

Твиттерные войны: индусское лобби наносит ответный удар

Несомненно, самой громкой новостью августа можно назвать выложенный в открытый доступ отчёт о системах безопасности Твиттера, который бывший глава безопасности компании представил Конгрессу США. Внутренняя кухня платформы и её инфобез-стандарты оказались настолько плохи, что известный в узких кругах Пейтер Затко счёл их ни много ни мало угрозой национальной безопасности.

Восемьдесят четыре страницы отчёта представляют собой крайне занятное чтиво. По словам Затко, примерно в половине систем платформы нет даже самых базовых инфобез-вещей вроде шифрования из-за устаревшего и непатченного софта. Кроме того, в компании полный бардак в плане доступа к данным, и внутренние системы представляют из себя проходной двор, поэтому у слишком большого числа сотрудников есть доступ к чувствительным и личным данным без какого-либо надзора. И это довольно большая проблема с учётом того, что среди сотрудников Твиттера затесались агенты иностранных спецслужб, а индийское правительство, по словам осведомителя, и вовсе неким образом заставляло компанию нанимать своих людей.

Возвращаясь к технической части, Твиттер игнорирует запросы на удаление данных пользователей из-за техограничений своих систем. По той же причине на платформе нет возможности подсчитать точное число фейков и ботов — никто в компании просто не представляет как это сделать. И наконец, компания врала на аудитах, в том числе государственных, и не соответствует стандартам безопасности Федеральной Торговой Комиссии США по защите пользовательских данных. В том числе это и скрывалось на аудитах. В открытых заявлениях компании тоже немало откровенно ложных сведений. Так, осведомитель приводит в пример пустословные утверждения Твиттера о постоянной работе над улучшением своих стандартов безопасности, в то время как пентест у них отсутствует как таковой — нет ни собственных занимающихся им команд, ни сторонних подрядчиков.

Бывший глава безопасности также утверждает, что топ-менеджеры скрывали его отчёты от совета директоров и прямо заставляли его врать и не давать ход этим сведениям, в том числе и в погоне за солидными бонусами — их программа в Твиттере рассчитана так, что в сущности в угоду расширению пользовательской базы и роста компании безопасность систем и их хоть сколько-то адекватное функционирование уходит далеко на второй план.

Такой масштабный слив не мог остаться без внимания и прессы, и публики. Тем не менее, сам Твиттер выпустил пространное заявление, в котором назвал своего бывшего главу безопасности недовольным и крайне паршивым сотрудником, который не вписался в коллектив, и на фоне своего увольнения пытается опорочить компанию. Однако ж, напомню, речь идёт о Пейтере Затко, более известном по своему нику Mudge. Это полулегендарный персонаж из хакерской и инфобез-среды США, пионер многих ИБ-вещей и в целом обладающий огромным авторитетом специалист. И, собственно, напрашивается вопрос. Кто в итоге победит, индусское девелоперское лобби, постепенно подминающее под себя мир IT-гигантов, или хакерский реликт из 90-х?

Штаты набрасывают лассо на Tornado Cash

В августе ещё один криптомиксер попал под санкции США: вполне ожидаемая судьба постигла Tornado Cash. Как было и с прежними жертвами американской Фемиды, теперь все операции с ним в штатах и для их граждан запрещены, а его владельцам в Америке придётся несладко. Как и в целом любые связанные с ним активы токсичны, и даже рядовому пользователю предпочтительно от них как можно скорее избавиться.

Причина, по которой Tornado Cash попал в немилость, тоже аналогичная прежним случаям: через эту криптолавочку последние месяцы злоумышленники отмывали сотни миллионов украденных криптоактивов. И отмывали, как можно догадаться, в том числе и северокорейские хакеры из группировки Lazarus, что и послужило основной причиной блокировки: содействие финансированию ядерной программы КНДР для США — это не шутки.

Собственно, именно этим и аргументирована блокировка: в глазах зубров в дорогих костюмах из высоких кабинетов разглагольствования про децентрализацию и смарт-контракты в Твиттере имеют мало значения, когда на кону геополитические интересы США. Что подтвердила и ещё одна августовская новость, заложившая интересный прецедент в отношении шаткого баланса криптомиксеров на грани законности. В Нидерландах был арестован один из разработчиков Tornado Cash.

Некоему Алексею Перцеву были предъявлены подозрения в отмывании денег и организации нелегальных финансовых потоков. Русские имя и фамилия у разработчика неспроста: основатели Tornado Cash — наши соотечественники. Ещё за несколько дней до этого Роман Семёнов, один из основателей криптомиксера, пояснял про смарт-контракты и прочие тонкости блокчейна в Твиттере госсекретарю США Энтони Блинкену, слегка запутавшемуся в новых технологиях и назвавшему Tornado Cash прямым спонсором северокорейского терроризма.

А затем начались аресты. И новые, судя по всему, на подходе. Увы, в глазах старомодной американской Фемиды ты в итоге оказываешься не проводником цифрового будущего, а всего-навсего северокорейским ландроматом. Со всем из этого вытекающим. Вот тебе, Рома, и блокчейн.

Центр управления Starlink, на связи майор Леннерт

В августе на конференции Black Hat специалист из Бельгии Леннерт Воутерс представил свой доклад по следам первого взлома терминала Starlink, который находчивый умелец совершил ещё весной. С помощью атаки на внедрение уязвимости он закоротил тарелку, обошёл её защиту и пропатчил загрузчик, получив тем самым рут-права. Причём сделал он это с помощью собранной на коленке платы за 25 баксов — мод-чипа, подключённого к вскрытой тарелке Starlink. Такие вот очумелые ручки.

Атака Воутерса запускала сбой в первом загрузчике — загрузчике ПЗУ, который записан в систему на кристалле и не может быть пропатчен. Затем специалист загнал свою прошивку на последующих загрузчиках, что и дало ему контроль над тарелкой. Технические детали атаки можно оценить в опубликованной презентации.

Что занятно, анонс своего выступления на Black Hat с докладом, названным «Glitched on Earth by Humans», хитрец запостил со взломанного терминала. И ответка от компании тоже была хороша: они опубликовали отчёт на шесть страниц о своих инфобез-стандартах и призвали исследователей слать им баги. А заодно поздравили Воутерса и указали на ограничения найденной им уязвимости.

ETHERLED или как превратить LED-индикатор в уязвимость

В августе Мордекай Гури, безопасник, специализирующийся на изучении способов кражи данных с изолированных от сети систем, представил очередной разработанный им метод. На этот раз в качестве вектора атаки выступают LED-индикаторы на оборудовании от сетевых карт до принтеров. Неугомонному спецу удалось использовать их для передачи сигнала Азбукой Морзе.

Написанная Гури малварь либо подменяет прошивку сетевой платы, либо напрямую атакует её драйвер — в первом случае удаётся добиться большей скорости передачи данных. Малварь изменяет цвет светодиода и частоту мигания для отправки закодированных данных. Дальше начинается LED-магия в стиле Морзе, которую злоумышленнику достаточно записать на камеру и дешифровать. Причём это может быть и дрон за окном, и взломанная уличная камера: так, дрон может находиться на расстоянии и пятидесяти метров от цели, а достаточно качественная линза обеспечит камере эффективную дальность в сто метров.

В считанные секунды индикатор может намигать пароль, крипто-фразу или RSA-ключ. За полторы минуты двухцветный LED-предатель передаст килобит текста. Такая вот шпионская романтика в эпоху любви, смерти и роботов.

В качестве бонуса, Мордекай Гури также опубликовал опубликовал статью о «GAIROSCOPE», ещё одной разработанной им атаке на изолированные системы, основанной на генерации резонансных частот в цели, улавливаемых датчиком гироскопа смартфона, находящимся поблизости. На расстоянии до шести метров и простой смартфон может принять сигнал с, казалось бы, отключённого от сети компьютера.

Как не надо бороться с утечками или кто дудосил LockBit?

Август был богат не только на занятные, но и довольно курьёзные прецеденты в мире инфобезопасности. Так, одна базирующаяся в Сингапуре ИБ-компания сочла хорошей идеей отправить на хакерский форум запрос с требованием удалить с продажи данные нанявшего их крупного мексиканского банка. В итоге это сработало, мягко говоря, не очень удачно, и владелец форума небезызвестный товарищ Pompompurin выкупил у хакера данные и выложил их в открытый доступ.

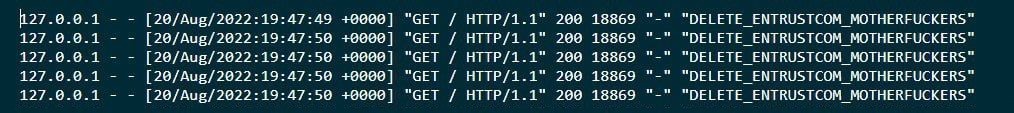

Не менее интересный случай произошёл со злоумышленниками из группировки Lockbit. Как выяснилось, они стояли за взломом инфобез-компании Entrust в июне. По следам неудавшихся переговоров на сайте хакеров начался суточный отчёт до публикации стянутых данных. Однако, вовремя их опубликовать злоумышленники не сумели, потому как их сайты в Торе прилегли под DDoS-атакой. Группировка утверждает, что это дело рук взломанной ими компании Entrust, потому что больше некому. И послание в запросах на сайты как бы намекает.

Кто на самом деле дудосил группировку, мы вряд ли узнаем. Теоретически, это могли быть и конкуренты по киберкриминальному бизнесу, решившие удачно воспользоваться моментом. Но если за этим и правда стояла инфобез-компания, это нечто совсем новенькое и крайне необычный прецедент в мире инфобезопасности — шутка ли, ИБ-компания дудосит взломавших их хакеров. Однако в таком случае им полагается приз за слабоумие и отвагу: группировка в отместку решила залить все украденные данные на торренты, что в итоге несколькими днями позже и сделала.

Сеть открытая, шифруйте кто хотите

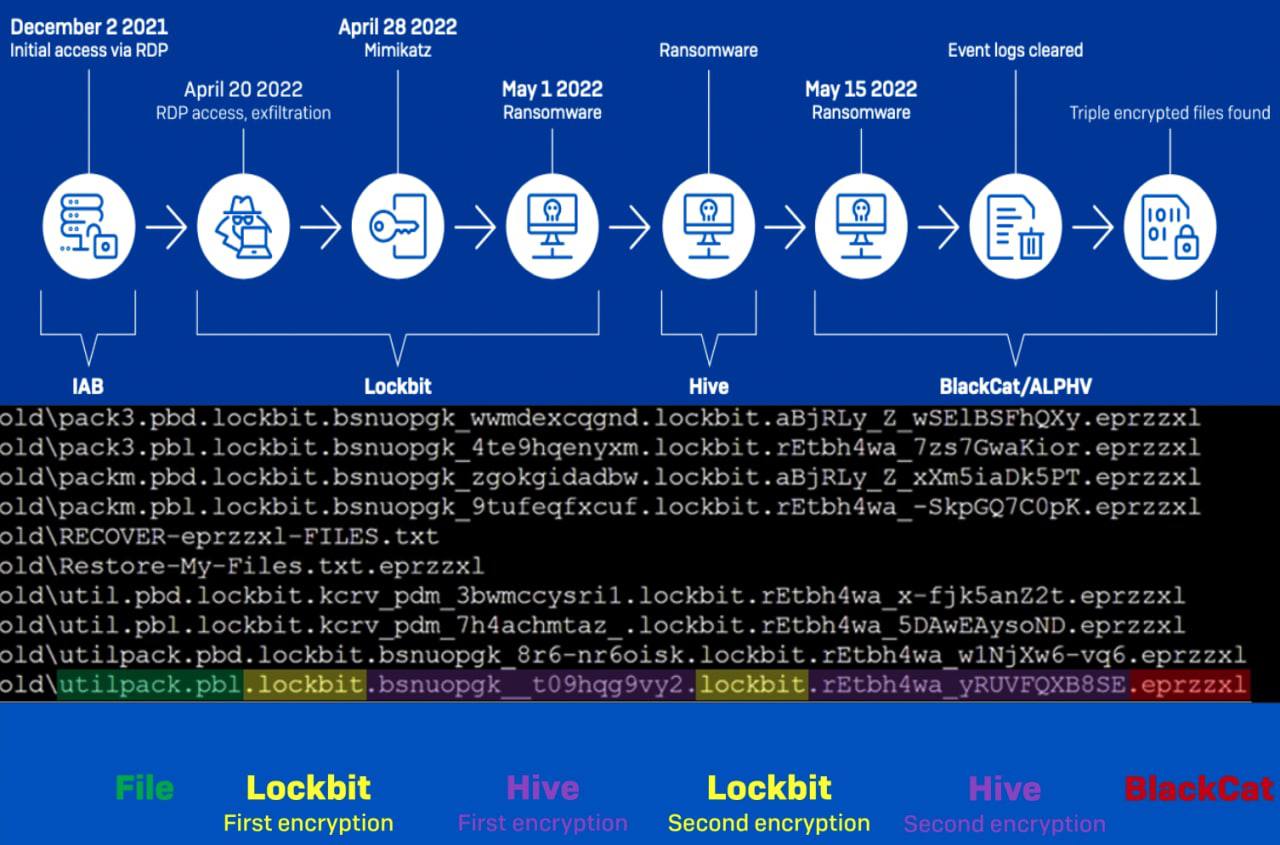

И напоследок ещё один курьёзный случай от мира инфобезопасности. Как, на ваш взгляд, выглядит рансомварь-атака на компанию, у которой удача на единичке? За две недели три разных группировки заходят в их системы и дружно шифруют файлы. Именно это произошло с неназванным автопоставщиком, ставшим героем этой истории.

У компании был неверно настроен файрвол, и начальный доступ к их сетям ушёл на продажу. За дело взялись три группировки, LockBit, Hive и BlackCat. Сначала в сети компании зашли первые две и начали шифровать файлы. И из-за того, что атаки шли с разницей в пару часов, с работавшими параллельно энкрипторами часть файлов оказалась зашифрована аж четыре раза — по два раза трудолюбиво сканировавшими сети шифровальщиками.

Тем не менее, на этом беды компании не закончились. Две недели спустя, пока они разбирались с последствиями первой двойной атаки, в их сети зашла группировка Black Cat. Злоумышленники повторно зашифровали файлы, некоторым из которых суммарно досталось пять раундов шифрования, удалили теневые копии и почистили журнал событий, сделав восстановление данных ещё более затруднительной задачей. Итак, вопрос на миллион: сколько раз компании теперь платить выкуп?