Ведь всем нам известно, что лучший способ сохранить данные в безопасности – это их уничтожить, не так ли?

Что ж, для большинства из нас более актуальным ответом стало бы шифрование. Но задумайтесь о случаях, в которых устройство может попасть в руки тех, кого шифрование не остановит…

Мой замысел – создать USB-накопитель, который косметически и функционально будет полностью идентичен типичной флешке, за одним отличием – при подключении стандартным образом он не будет показывать никаких данных.

А что разумный человек точно не станет делать, прежде чем подключать обычную флешку? Лизать пальцы!

Всё верно. Носитель будет оснащён скрытыми электродами, измеряющими сопротивление вставляющего его в устройство пальца. В обычном состоянии сопротивление пальца равно 1.5МОм, а вот во влажном около 500кОм. При загрузке такая флешка будет отображаться пустой, если сопротивление между парой электродов окажется выше заданного порога. Это не самое изящное решение, но, на мой взгляд, оно удачно балансирует между смехотворностью и функциональностью. Что же касается людей с гермофобией, то они могут смачивать палец под краном.

Прим. пер.: в оригинале реализация проекта разбита на две коротких статьи, которые ради удобства восприятия были объединены в одну.

▍ Как устроена флешка

Флешка является относительно простым электронным устройством. В реализации первой версии я буду ориентироваться на достижение скоростей USB 2.0.

Стандартный USB-накопитель состоит из USB-контроллера (в синей рамке), подключённого к микросхеме флеш-памяти NAND (красная рамка). Эта микросхема выполняет функцию фактического носителя данных, а контроллер хранит USB-фронтенд и логику для взаимодействия с ней.

Чтобы реализовать задуманную функциональность, я буду использовать контроллер в паре с микроконтроллером для считывания электродов и возможного отключения микросхемы.

При проектировании аппаратных устройств важно понимать экономическую специфику использования тех или иных компонентов. Микросхемы флеш-памяти являются универсальными и могут применяться где угодно: в смарт-ТВ, BIOS компьютера, машинах и так далее. А вот USB-контроллер представляет специализированный компонент, используемый конкретно для флеш-накопителей.

Специализированные платы появляются в условиях огромного рынка, когда производители стремятся сократить маржу. В мире существует всего пара десятков производителей флеш-накопителей, и новые не появляются. Львиная доля объёма поступает от нескольких огромных фабрик, продающих продукцию с незначительной маржой. В таких условиях ни один новый стартап по производству USB-носителей не сможет повлиять на рынок. Digikey или Mouser явно не подойдут в качестве поставщиков необходимых специализированных компонентов.

Я шерстил интернет в поиске разобранных флешек, выискивая надписи на микросхемах, когда обнаружил золотую жилу: базу данных флеш-накопителей, в которой перечислены парт-номера некоторых плат USB-контроллеров. Затем, остановив свой выбор на SM3257EN, я отыскал его спецификацию и поставщика.

Блок-схема SM3257EN

Эта микросхема должна с задачей справиться. Спецификация написана хорошо и содержит достаточно информации. Я спроектировал эту деталь в Kicad и объединил с микросхемой NAND и Usb-разъёмом.

Теперь мне нужно заставить это устройство скрывать данные, если пользователь не смочит пальцы.

Сигнал активации микросхемы (CE) с контроллера USB поступает к ней напрямую. Когда этот сигнал находится на низком уровне, микросхема включается. Я же для силового отключения памяти задействую совместно с управляющим сигналом «вентиль ИЛИ».

При высоком уровне моего отключающего сигнала состояние CE будет уже не важно. Вывод вентиля будет высоким, что приведёт к отключению памяти.

Что касается управления самого отключающего сигнала, то для этого я использую ATtiny24 и подключённый к электродам усилитель проводимости. Во второй части я расскажу об этом подробнее.

▍ Миссия

Я создаю оборудование для решения различных проблем и параллельно выстраиваю вокруг сообщество. Если вы считаете, что можете найти применение устройству, описываемому в этой статье, или же хотите помочь, то буду рад пообщаться. Я специально создал Discord-сервер для единомышленников. Все материалы доступны на GitHub.

Часть 2

Далее я опишу сам процесс проектирования USB-флешки с секретом и возникшие сложности. Речь пойдёт о прототипировании, схеме устройства, его макете, а также поиске механических компонентов.

К предыдущей части было немало комментариев о том, что флешка на деле не самоуничтожается. В качестве ответа на подобные заявления теперь у нее будет два варианта реализации: с функцией сокрытия данных и с полноценным самоуничтожением.

▍ Корпус

Я нашёл заморский магазин, в котором продают USB-корпуса без внутренностей, что избавило меня от разработки собственного. Мне не доводилось проектировать корпуса для литья под давлением, и сегодня тот день ещё не настал.

Корпуса USB-носителей

Из четырёх полученных образцов я предпочёл чёрный (на фото крайний слева). К сожалению, поставщик не смог предоставить мне 3D-файлы CAD, лишь DXF. Если вы не знали, DXF – это открытый векторный формат, использующийся для обмена графическими данными; не идеальный вариант, но лучше, чем ничего.

Эскиз корпуса

Я взял эти DXF-эскизы, импортировал их во FreecAD, а затем «экструдировал» в 3D-модели. Получился странноватый способ рисования модели. Линии DXF преобразовались в безразмерные объекты эскизов FreeCAD, после чего были экструдированы. Затем я вставил в макет печатную плату, и получилось вот что:

Макет устройства

Надеюсь, в готовом виде девайс будет выглядеть примерно так.

▍ Полное самоуничтожение

Моя задача – создать полностью дискретное устройство, чтобы при попадании вашей флешки в руки серьёзных заинтересованных людей, у них не возникло подозрений относительно её пустоты. При этом во время подключения она не должна взрываться, плавиться, высвобождать корродирующее вещество или производить иное безумие (несмотря на то, что это бы сделало статью намного интереснее). Накопителю нужно будет тихо повредить себя без возможности восстановления.

И реализую я это с помощью перегрузки линии напряжения микросхемы памяти. Должен сказать, что это первый раз, когда я в действительности заглянул в раздел, где указаны максимальные номиналы компонента.

Чтобы окончательно вывести микросхему из строя, на неё необходимо подать более 4.6В. Для этого можно использовать на линии 5В простой удвоитель напряжения.

Принцип работы данной схемы довольно прост. Когда Distruct_PWM находится в низком состоянии, C1 (сверху) заряжается до 4.3В, то есть 5В минус 0.7В падения на светодиоде. Если я установлю Distruct_PWM на высокий уровень с микроконтроллера, это поднимет нижний уровень C1 до 5В, что в общей сложности даст потенциал 9.3В. Далее это напряжение попадёт в C2 (сверху), где задержится до следующего цикла. Когда вам потребуется подать это напряжение на микросхему памяти, активируйте Q1 и можете попрощаться с фотками милых пёсиков.

▍ Схема считывания

Хорошо, а откуда устройство узнает, лизнул его пользователь пальцы или нет, чтобы принять решение об уничтожении данных? Это можно реализовать с помощью измерения сопротивления тела, а именно кожи человека. Если сопротивление кожи пальца низкое (500кОм и меньше), то можно предположить, что он мокрый. Для измерения сопротивляемости организма наверняка существует микросхема, но ввиду их дефицита я был вынужден обойтись стандартными компонентами.

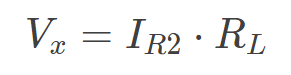

Эту схему источника тока я взял из книги «Искусство схемотехники». Разберём принцип её действия. Стабилитрон U1 является источником опорного напряжения; при подаче на него напряжения он будет пропускать ровно 2.5В. Катод подключён к R2, а анод к неинвертирующему входу операционного усилителя. Выход этого усилителя будет подавать ток, необходимый для удержания двух входов на одинаковом напряжении. Следовательно, можно предположить, что через R2 также проходит 2.5В. В таком случае ток, проходящий через R2, будет равен:

Наши электроды подключены через J1, и напряжение в Vx и Vs снова определяется законом Ома:

Теперь можно использовать эти два уравнения для нахождения нагрузочного сопротивления, RL:

Именно эту формулу мы используем для вычисления сопротивления кожи.

▍ Микроконтроллер

В качестве мозга проекта я выбрал простой ATtiny25. Он на шаг ниже 32-битных микросхем ARM, которые я обычно использую. Было приятно уместить всё приложение в 55 строк кода при всего одном заголовочном файле.

Для тестирования кода я настроил канал ШИМ. Калибровку я проводил, считывая напряжение с выводов АЦП и ШИМ мультиметром в режиме измерения постоянного тока.

#include <avr/io.h>

// PWM PA6

// ADC PA1

// LED PA2

const float R2 = 747e3; // R2 на схеме

const float Rth = 0.4e6; // Если r > 1МОм, значит палец сухой

void init_pwm() {

DDRA |= (1 << PA6); // PA6 как вывод

OCR1A = 0x0000;

TCCR1A |= (1 << COM1A1); // установка неинвертирующего режима

TCCR1A |= (1 << WGM11) | (1 << WGM10); // установка 10-битного режима ШИМ с фазовой корректировкой

TCCR1B |= (1 << CS11); // установка предварительного делителя частоты на 8 и запуск ШИМ

}

void set_pwm(float voltage) {

OCR1A = ( voltage / 5 )* 0x400;

}

void init_adc() {

ADMUX &= ~(1 << REFS0); // использование 5В в качестве опорного напряжения

ADMUX &= ~(1 << REFS1);

ADMUX |= (1 << MUX0); // использование ADC1 (PA1)

ADCSRB |= (1 << ADLAR); // операция левого выравнивания (8 бит) в порядке

ADCSRA |= (1 << ADEN); // включение АЦП

}

float read_adc() {

float voltage;

ADCSRA |= (1 << ADSC);

while(ADCSRA & (1 << ADSC)) {};

voltage = ADCH;

voltage = voltage * 5 / 0xff;

return voltage;

}

int main(void) {

DDRA = 1 << PA2; // светодиод

init_pwm();

init_adc();

while(1)

{

float v, r = 0;

v = read_adc();

set_pwm(v);

r = v * (R2/2.5);

(r > Rth) ? (PORTA &= ~(1 << PA2)) : (PORTA |= 1 << PA2);

}

}▍ Сборка

Как правило, при работе на заказ я не использую макетные платы. Выходит слишком накладно, да и бессмысленно при наличии современных SMD-компонентов. Обычно я перехожу от моделирования сразу к составлению схемы и проектированию платы. Однако в этом проекте макетку я всё же задействовал. Сделал я это, чтобы не сжечь преждевременно микросхему памяти. Нахлынула ностальгия, будто я снова в школе, работаю с DIP-компонентами и бумажными схемами.

Да будет свет!

Логика работает прекрасно. Все нюансы, выявленные при работе с этим прототипом, я интегрировал в конечный дизайн.

Если всё пойдёт складно, то вскоре я планирую запустить небольшую краудфандинг-кампанию, чтобы собрать несколько таких устройств для нужд сообщества.

Всем успехов!

Telegram-канал и уютный чат для клиентов

Комментарии (79)

an0nim0u5

02.10.2022 13:23+4На самом деле, забавная идея. Я б такую флешку приобрел. И да, с usb killer вообще маст хэв

IrenaAl

02.10.2022 15:17+4Как вариант, можно делать флешку, на которой написано 16G, и она работает как 16G. Но если плюнуть на нее (или др. тайное переключение), то кроме тех 16, появятся еще 240G.

Squoworode

02.10.2022 15:24+1Тогда придётся делать свой контроллер. Имеющиеся слишком проприетарны для этого...

maikuss

02.10.2022 16:31+7Просто в корпусе от флешки две флешки. Одна на 16 а вторая на 256.

И реле подключает питание на 256 гб, если за корпус взяться потными ручонками.

KivApple

02.10.2022 16:05+11Можно применять шифрование случайно сгенерированным ключом. Ключ в отличии от данных можно очень быстро и надёжно затереть. После этого при использовании хорошего шифра восстановление не будет возможно. Конечно, тут схема будет сложнее.

А вот сжигание микросхемы 5 вольтами не надёжно. Может перегореть какой-нибудь линейный регулятор в микросхеме и дальше ток не пустить. В итоге если очень постараться шанс восстановить данные будет (через скальпирование и операции под микроскопом).

IRFC

02.10.2022 17:51+3Может я невнимательно читал, но в статье я не увидел, как отличается запрет на чтение от команды самоуничтожения.

И еще. Реальные максимально допустимые параметры для микросхем могут превышать указанные в даташите. Я бы поднял напряжение еще в 2 раза, а лучше в 4, чтобы точно не возникало никаких сомнений.

pavel_raskin

02.10.2022 18:55+4Альтернативные идеи: самый обычный переключатель или кнопка (банально, "несекретно", но дёшево), ёмкостный датчик касания в определённом месте под корпусом (на корпусе вовсе ничего не видно), оптический сенсор (можно совместить с индикатором работы, выдав за штатный).

GennPen

02.10.2022 19:48+7Механический рычаг на корпусе, который физически ломает микросхему памяти.

pavel_raskin

03.10.2022 08:39+1Когда-то даже всерьёз думал над таким стартапом. Только в роли "микросхемы памяти" должен был быть USB-адаптер и microSD карта - её ломать проще и остальная оснастка получается многоразовой.

iig

03.10.2022 12:28Интересно, какой вы видите сценарий использования многоразовой оснастки для ломания TF-карты? ;)

pavel_raskin

03.10.2022 12:34Примерно такой:

Маски - Хрусть - Ой простите, а у нас тогда на Вас ничего нет - Покупка новой карточки :)

iig

03.10.2022 13:09+1Какие такие секреты необходимо носить на флешке по офису?

Если вместе с уничтожением карточки секрет не исчезает,то что-то мне кажется, что уничтожитель флешки с удовольствием расскажет следствию, где находится оригинал.

pavel_raskin

03.10.2022 13:14Вся затея работает только если на флешке/карте единственный доступный в этой ситуации оригинал компрометирующих данных.

iig

03.10.2022 13:18+1Да, но зачем носить по офису компрометирующие данные? Да и немного рискованно это - лезть в карман в некоторых ситуациях. Люди в масках могут расценить это как шутку, а чувство юмора у них может быть специфическим.

pavel_raskin

03.10.2022 14:35Почему по офису и почему обязательно носить?

Устройство может быть и подключено в момент X, а вовсе не в кармане.

Вариант "переламывания" не претендует на идеальный способ уничтожения во всех сценариях.

kasthack_phoenix

02.10.2022 19:26Капнул кофе на флешку в ноутбуке, потянулся убрать жидкость -- убил девайс.

alxndrlsn

02.10.2022 20:58+4Не забудьте добавить в аннотацию, что такая флешка противопоказана сотрудникам с потными ручонками...

"Потные ручонки" are not allowed

VBDUnit

02.10.2022 21:09+2Если для самоуничтожения флешки будет нужен пот, изображённый на картинке, то ей сложновато будет пользоваться

Germanjon

03.10.2022 12:38+1Тоже подумал об этом.

У нас три месяца в году за окном +40 - флешки быстро будут убиваться

GoodWins

02.10.2022 23:54+7Опубликованный секрет - это уже не секрет. А если ещё запустить небольшую краудфандинг-кампанию, то вероятность того, что флэшка сработает как надо в чужих руках стремится к нулю. Или Вы думаете, что Хабр никто не читает? ))

vvzvlad

03.10.2022 01:04+1Оцените вероятность того, что рандомная флешка, попавшая в ваши руки, будет иметь такой механизм.

GoodWins

03.10.2022 06:34Даже стилизованные под декор металлические электроды в пластиковом корпусе заставят задуматься хорошего специалиста.

vvzvlad

03.10.2022 11:04+2Что вы за чушь несете?

Вероятность металлизированного покрытия на корпусе «для красоты» или металлического корпуса в кучу раз выше, чем вероятность того, что вам попадается флешка с таким странным поведением. У меня были сотни флешек и треть или больше из них были с вкраплениями металла.

Если из нее будут торчать провода или на корпусе будет небрежно прилеплены пластинки с пайкой, то конечно, это вызовет подозрение. Но совершенно несложно сделать это так, чтобы она не отличалась от любых других флешек с металлизацией на корпусе.

GoodWins

03.10.2022 19:59При чём тут Вы?. Я говорил о специалисте.)) Который может отличить металлизированное покрытие на пластмассе от металлических электродов (так-то это не сложно, на самом деле). Электроды, кстати, будут окисляться во влажной среде, если их не покрыть золотом. Да, а золотое покрытие будет со временем стираться влажными пальцами, пространство между электродами забиваться окислами и органикой. На поюзанной флэшке будет прекрасно заметно, что что-то с ней не так.))

vvzvlad

03.10.2022 20:32Блин, какое эпичное продолжение чуши.

1)Металлизированное покрытие на пластике — отличные электроды. Амперы по ним не передать, но измерить сопротивление кожи замечательно подойдут.

Достаточно взять вот такую флешку, например, где корпус состоит из двух половинок и пружинным контактов изнутри к ним прижаться.

2)Вы под словом «специалист» маскируете слово «супермен», да? А то я не очень понимаю, как, кроме как рентгеновским зрением, можно взять и отличить две флешки, внешне одинаковых. Вот таких, как выше.

А то иначе это проблема истинного ирландца получается: специалист бы отличил, а если не отличил, то он просто не был специалистом.

3)Как у вас, металлический корпус ноутбука окисляется во внешней среде, без золота-то? Наручных часов? Корпус USB-разьема, наконец? Я вам, возможно, открою тайну: нормальные электроды не окисляются, если между ними не течет ток. У многих контроллеров частота ацп под пару мегасемплов/с. Даже выборка из десятка измерений — это 5мкс. 5 микросекунд пару раз в секунду не оставят шансов чему-то там окислится, слишком маленькая суммарная энергия.

Exchan-ge

03.10.2022 21:01А то я не очень понимаю, как, кроме как рентгеновским зрением, можно взять и отличить две флешки, внешне одинаковых. Вот таких, как выше.

При обыске все флешки изымаются как вещдоки и отправляются на экспертизу.

А у эксперта есть и время и способы.

vvzvlad

03.10.2022 21:59+2Говорилось о том, как будет действовать специалист, а не о том, как будет проходить экспертиза, это во-первых.

Во-вторых, эксперты, эту экспертизу проводящие — такие же люди. Они не будут открывать каждый ноутбук/системный блок в костюме сапера из опасения, что он может взорваться. Да, безусловно есть случаи, когда в системном блоке десять грамм взрывчатки рядом с жестким, но это настолько редкие случаи, что нет никакого смысла ожидать этого каждый раз. Вот если на нем будет наклейка «осторожно, взрывчатка» или кто-то из сотрудников скажет это, тогда да, предосторожность имеет смысл.

Точно так же с флешкой: без подозрения никто не будет вскрывать ее или отправлять на рентген, ее просто воткнут в комп. Первый раз. После того, как поймут, что она дохлая, могут отправить в лабораторию по восстановлению данных, откуда придет вердикт «добавлена схема непонятного назначения», после чего уже работа пойдет осторожнее, в том числе и с остальными флешками в вещдоках данного дела.

Exchan-ge

03.10.2022 22:20Говорилось о том, как будет действовать специалист, а не о том, как будет проходить экспертиза, это во-первых.

Я, честно, не понял — в чем отличие специалиста от эксперта?ни не будут открывать каждый ноутбук/системный блок в костюме сапера из опасения, что он может взорваться

Для детектирования наличия взрывчатки есть свои методы и свои специалисты.Да, безусловно есть случаи, когда в системном блоке десять грамм взрывчатки рядом с жестким, но это настолько редкие случаи, что нет никакого смысла

Это уже клинические случаи (скорее всего имеется в виду пиропатрон)

Но, по словам специалистов, и это не панацея, так как для надежного уничтожения жесткого диска нужна, по меньшей мере, «лимонка» :)Точно так же с флешкой: без подозрения никто не будет вскрывать ее или отправлять на рентген, ее просто воткнут в комп.

Нет, никто из экспертов этого делать не будет.

Это абсолютно непрофессионально.

Более того — не каждый простой юзер будет слепо втыкать чужую флешку в свой компьютер, так как ему еще в школе рассказали про вирусы (и не обязательно учителя :)

(А я своим юзерам обязательно рассказываю и про киллер-флешки :)

vvzvlad

03.10.2022 22:25+1Нет, никто из экспертов этого делать не будет.

Это абсолютно непрофессионально.

У нас с вами разные эксперты, судя по всему. Те, с которыми работал я — втыкают. Не в комп, конечно, а в рабочую станцию, где можно и посекторный дамп снять, и попытаться смонтировать флешку без попыток винды ее починить, но подлянки от железной части внешне целых флешек не ожидают. Вот если она повреждена, то да, лучше на стенде сдампить содержимое микросхемы.

Exchan-ge

03.10.2022 22:30-1У нас с вами разные эксперты, судя по всему. Те, с которыми работал я — втыкают.

Да. И кто таких специалистов взял на работу?

Методичка по работе с флешками — ДСП, так что только предположения:

1. Внешний осмотр с описанием и документированием.

2. Вскрытие корпуса с осмотром (с описанием и документированием)

3. Сравнение с аналогами и выявление возможных аппаратных закладок.

4.…

5. Снятие дампа и проч.

vvzvlad

03.10.2022 22:33Ну, если корпус вскрывают, то любые рассуждения про внешний вид смысла иметь не будут: коллега, пытающийся стащить рабочие доки все равно не обратит внимание ни на что, а на экспертизе все равно корпус вскроют, как ни маскируй.

Exchan-ge

03.10.2022 22:39любые рассуждения про внешний вид

См. пункт 1коллега, пытающийся стащить рабочие доки все равно не обратит внимание ни на что

Это вообще другая тема, еще Жеглов ее раскрыл :)

pfg21

03.10.2022 10:00+3секретом сие перестанет быть когда пойдет в серию :)

если такое пойдет в серию, то будет скорей всего со сканером отпечатков пальцев.

и кажись ужо есть...

на данный момент это просто " колхозный костыль" весьма далекий от продуманной безопасности.

saboteur_kiev

03.10.2022 00:42+1Почему бы просто не сделать труднонажимаемую кнопочку, или просто щель, куда можно нажать ручкой/скрепкой, Достаточной длины скрепку можно на брелок флешки повесить. И вообще анализатор не нужен, вдобавок механизм надежнее.

nero211

03.10.2022 09:59Пара флешек, которые были просто найдены перед подключением к компу были разобраны (снят корпус) во избежание наткнуться на usb_killer - идея интересная, но решение... недоработано. А если: флеха сгорает по обнаружению на фоторезисторе уф света. да, добавить фоторезистор - а для нормальной работы ее надо обернуть чем-нибудь непрозрачным. (раскритиковала и предложила)

Exchan-ge

03.10.2022 01:14Что ж, для большинства из нас более актуальным ответом стало бы шифрование.

В дооблачную эпоху существовала практика глотания флешек (все знают, что они бывают ну очень небольшими :)

Если сам процесс глотания проходил удачно — в конечном итоге флешка уходила туда, откуда нет возврата.

(Куда бы в процессе следственных действий не перемещался объект — какой-то выход был всегда :)

dartraiden

03.10.2022 03:38В таком случае проще использовать кардридер и microSD.

Но вам могут не дать времени ее проглотить. А описанный в статье вариант хорош тем, что, наоборот, для уничтожения инфы вам достаточно ничего не делать - атакующий сам ее уничтожит, как только подаст на флешку питание.

Exchan-ge

03.10.2022 19:53Но вам могут не дать времени ее проглотить.

Это только в кино все происходит мгновенно.

В реале никто не будет вламываться, выбивая ногами окна.

На входе обязательно будет хипеж, пара минут есть всегда — до сортира не добежать, но успеть проглотить можно.

vvzvlad

03.10.2022 20:33От ситуации зависит. Если будет подозрение на то, что вы можете попытаться что-то уничтожить, то будут брать у входа, когда вы откроете соседке дверь, например. Или в кафе, чтобы сразу положить на пол.

Exchan-ge

03.10.2022 20:58будут брать у входа, когда вы откроете соседке дверь

Это какой-то другой вариант в принципе.

Я имел ввиду обыски на предприятиях, когда глотали флешки с черной бухгалтерией, а работники правоохранительных органов, будучи в курсе о такой практике у подопечных (нужную инфу собирали до) — брали с собой на задание горшок и слабительное (они люди не брезгливые :)

Но все это давно в прошлом, так как нынче все прячут в облаках.

vvzvlad

03.10.2022 22:01А, да, маски-шоу в офисе оставляет несколько минут, особенно если вы сисадмин в серверной за прочной дверью.

Я что-то типа варианта «вы владелец магазина в даркнете» скорее рассматриваю.

Exchan-ge

03.10.2022 22:24особенно если вы сисадмин в серверной

Вот сисадмина, скорее всего, тормознут еще по дороге на работу.«вы владелец магазина в даркнете»

Не думаю, что такой продвинутый юзер будет что-то держать на локальном компьютере/флешке/диске.

vvzvlad

03.10.2022 22:28Не думаю, что такой продвинутый юзер будет что-то держать на локальном компьютере/флешке/диске.

Росс Ульбрихт же. Его как раз так брали, чтобы он ноут закрыть не успел, чтобы диск остался расшифрованным и логины активны.

Exchan-ge

03.10.2022 22:36Росс Ульбрихт же.

«Агенты смогли арестовать его благодаря обнаруженной канадским правительством посылке с девятью поддельными документами, отправленной в Сан-Франциско, которые Ульбрихт планировал использовать с целью аренды серверов для Silk Road»

Даже если бы он выкинул ноут в ковш с расплавленной сталью…

Schokn-Itrch

03.10.2022 03:50+1Все классно кроме одного момента - гарантируемость.

Для "удаленки" это всегда сложно, а для удаленки с кучей неизвестных... практически нереализуемо.

Выбранный форм-фактор уже определяет "некий параметр". А, во всем остальном... собственно необходимость реакции на "состояние параметра N" уже делает носитель "не гарантируемо" уничтожимым. И имбецил возьмет чипы памяти используя стандартный контроллер. И это при том, что он "имбецил среди имбециов". 85-тый уже сделает копию до начала.

P.S. Оптимально делать не "гарантируемо уничтожимый", а "гарантируемо считываемый", когда некий параметр является одной из переменных в коде дешифровки. К примеру местоположение, что неоднократно озвучивалось в медиа.

shasoftX

03.10.2022 06:44+1Что ж, для большинства из нас более актуальным ответом стало бы шифрование. Но задумайтесь о случаях, в которых устройство может попасть в руки тех, кого шифрование не остановит…

Тогда уже лучше сразу задумываться что вы сами можете попасть в эти руки. И вам придется вручную набивать все нужные этим рукам данные. :)

MikeVC

03.10.2022 07:39+6Если функция уничтожения, то я бы сделал в корпусе напротив чипа памяти некую кнопку - гвоздь при нажатии на которую, кристалл бы ломался с характерным "хрум".

Резко и сильно нажать в кармане или вовсе бросить на пол и топнуть ногой. Для облегчения ломания, чип можно надпилить / истончить корпус в нужном месте.

Есть куча готовых китайских флешек с достаточно прочным металлическим разборным корпусом куда довольно просто встроить кнопку уничтожения. и никакой хитрости.

madcatdev

03.10.2022 09:39+2Плюс за реализацию, но сама идея не очень надежная - может как случайно сработать (недостаточно плюнули, не там схватились), так и не сработать вовсе.

Tarakanator

03.10.2022 10:13Я бы измерял не сопротивление, а силу сжатия корпуса.

vvzvlad

03.10.2022 11:05Сможете обьяснить другому человеку, с какой именно силой надо сжать корпус?)

YMA

03.10.2022 11:13И совместить с уничтожением чипа - при определенном уровне нажима срабатывает тензодатчик и флешка разблокируется, при чуть более сильном ломается чип.

Tarakanator

03.10.2022 12:00Да, я думаю если сказать сожми с силой 3кг, то усилие будет точнее соответствовать 3кг, чем намочи пальцы. С мокрыми не сравнивал, а вот сопротивление сухих у меня и у отца отличается в 20 раз.

andrey_ssh

03.10.2022 12:51Малогабаритными конденсаторами сложно набрать большую ёмкость. Допустим удалось набрать С2 = 1 мкФ. Тогда энергия "разрушительного" разряда составит 43 мкДж.

В испытаниях на устойчивость к электростатике, самый слабый разряд - 200 мкДж.

Флешка в полной безопасности.

Стартап в духе Стэна Пайнса.

iig

03.10.2022 13:15Не нужно убивать флешку. Достаточно стереть ключ шифрования. А чтобы ключ гарантированно стёрся - он должен храниться в DRAM и refresh'иться. Rerfesh не прошел - информация недоступна.

Думаю, вкрутить в корпус флешки батарейку это реально.

А ещё лучше, пожалуй, не носить на флешке никаких секретов.

vvzvlad

03.10.2022 16:01+1В испытаниях на устойчивость к электростатике, самый слабый разряд — 200 мкДж.

Ну это статика. USB Killer вполне убивает что угодно.

iliketech

03.10.2022 14:24Можно ведь ничего не мочить и замыкать.

Включай микрухой счетчик количества подключений через заданное время для открытия доступа.

Условно - "А! суем флэшку выжидаем N - сек. Вынимаем Повторяем подключение N - nужное количество раз. Контроллер считал напругу на конденсаторах, число подключений, время, сравнил с ранее загруженным шифрованным профилем - и открывает/закрывает доступ к внутренностям. Светодиод весело мигает цветом - о успехе/отказе"

Уставки по числу подключений и выдержки захардим через софт при первом подключении.

Условная безопасность здесь от рядового налогоплательщика.

Также в фунционал защиты можно расширить путем блокирования подключения на время/число попыток при неверных попытках подключения.

iig

03.10.2022 14:35А теперь вопросы: кто покупатель этого девайса? Какие данные он собирается носить и от кого скрывать? Что произойдет при случайной потере данных?

gmini

03.10.2022 15:48можно кнопкой морзянкой секретный код разблокировки набивать, типа секретного стука в дверь

aborouhin

03.10.2022 16:33+1Попытка реализовать plausible deniability на аппаратном уровне? По-моему, программное решение, которое сто лет назад уже было у безвременно почившего TrueCrypt, а сейчас есть у VeraCrypt (по одному паролю монтируется реальный зашифрованный контейнер, по другому - фейковый, наличие двух контейнеров по каким-то сигнатурам и пр. внешним признакам определить невозможно) как-то надёжнее. По крайней мере, после банального вскрытия корпуса флэшки наличие подобной уловки не становится очевидным.

Wijey

04.10.2022 09:10+1наличие двух контейнеров по каким-то сигнатурам и пр. внешним признакам определить невозможно

Как раз скрыть наличие дополнительного контейнера оказалось невозможно, поэтому veracrypt всегда формирует двойной контейнер.

redsh0927

04.10.2022 05:44Метод распознавания свой/чужой крайне ненадёжен.

Как и метод уничтожения данных

Distruct

Ох уж это поколение ардуино :)

HEXFFFFFFFF

05.10.2022 06:29По моему дилетанство какое то. Метод защиты крайне не надежен. Сопротивление рук, что сухих, что мокрых может варьироваться в очень широких пределах, определить однозначно по сопритивлению влажность рук будет не возможно. Так же с пережиганием, нет ни какой гарантии что память сгорит от подобного перенапряжения, это лотерея , будет зависить от конкретного экземпляра чипа. В общем это не годное техническое решение.

YMA

А теперь объединяем это устройство с usb killer и получаем активно отбивающуюся от злоумышленников флешку. :)

roverseti

Электрошокером и мир станет лучше ! :))

Kvason

главное самому не забыть как ей пользоваться