7 декабря компания Apple сообщила о серьезных изменениях в вопросах защиты данных, загружаемых в облачную систему (официальное сообщение, подробная статья в издании Wall Street Journal, новость на Хабре). Главное изменение, которое станет доступно пользователям в начале следующего года, — это возможность шифрования бэкапов смартфона или планшета, которые загружаются в сервис iCloud.

Это действительно важный шаг со стороны Apple. Ранее компания внедрила множество систем безопасности, усложняющих несанкционированный доступ к данным на самом устройстве. Однако резервные копии данных на смартфоне загружались в облако без шифрования. Таким образом, в случае взлома учетной записи в руки злоумышленников попадало огромное количество информации, включая, например, переписку в iMessage. Сама переписка при этом шифровалась с использованием сквозного шифрования, но бэкапы представляли довольно серьезную прореху в общей модели приватности пользователя. Но это не единственное нововведение. Apple также пообещала внедрить поддержку авторизации в своих сервисах с помощью аппаратного ключа, а также отказалась от достаточно спорной системы сканирования пользовательских устройств на наличие детской порнографии.

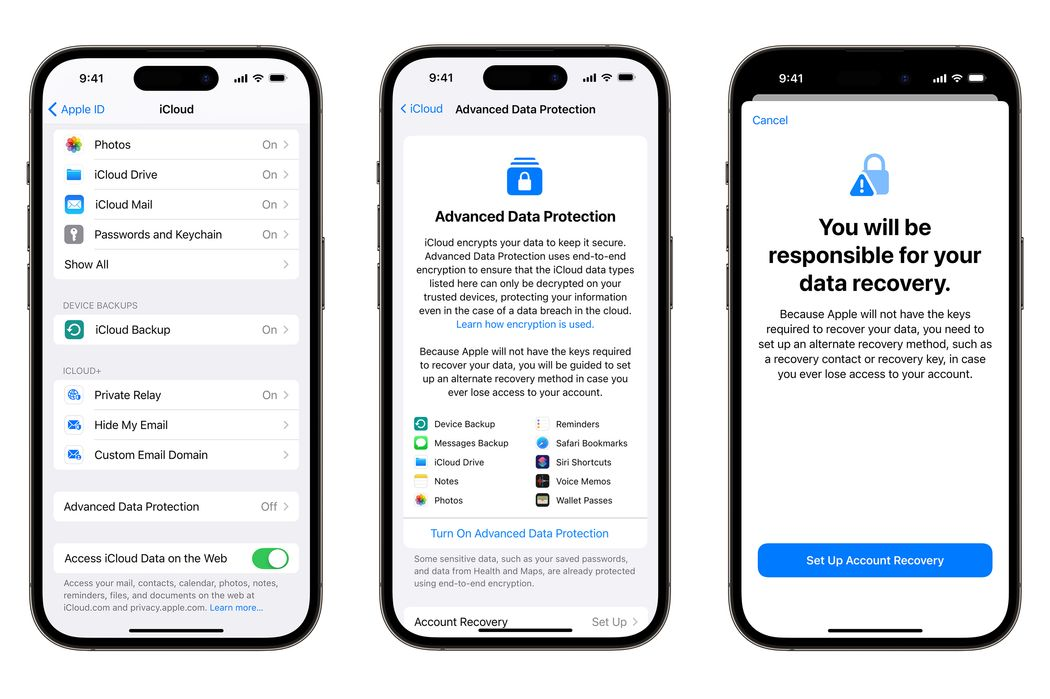

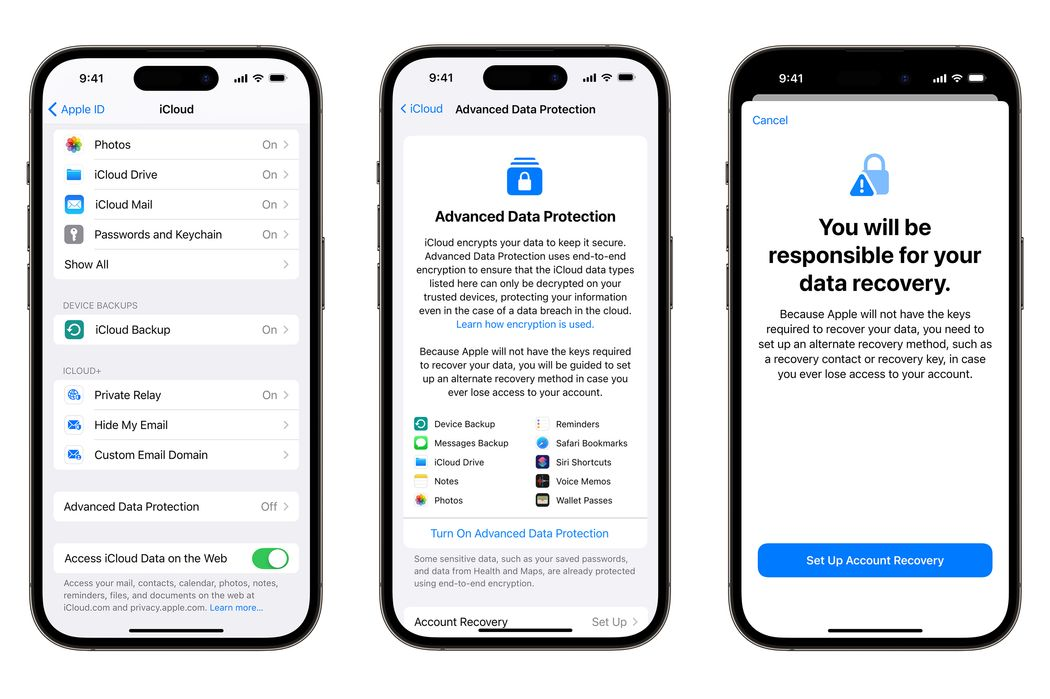

В официальном анонсе Apple сказано, что и сейчас 14 категорий данных защищаются в iCloud с использованием конечного (end-to-end) шифрования. Это, например, пароли из iCloud Keychain и вся информация о здоровье пользователя. Фича, которую в Apple называют Advanced Data Protection, расширяет ассортимент шифруемых данных до 23 категорий. В список входят бэкапы, заметки и фотографии. Шифрование end-to-end подразумевает, что данные может расшифровать только владелец ключа. Предполагается, что ключ будет только у пользователя и даже производитель не сможет получить доступ к зашифрованной информации.

Из-за особенностей работы такой системы шифрования данных не получат защиту почта (имеется в виду собственный сервис Apple — iCloud Mail), контакты и календарь. В компании справедливо отмечают, что эти сервисы обычно предполагают взаимодействие с третьей стороной. Соответственно, сквозное шифрование не может быть реализовано на стороне только одного провайдера. Известно также, что включение фичи Advanced Data Protection будет добровольным, и можно предположить, что данные большинства пользователей, не желающих разбираться в настройках, останутся незашифрованным. Apple предлагает владельцам устройств самостоятельно выбирать степень защиты данных, так же, как это было сделано с «параноидальным» режимом работы Apple Lockdown Mode. Позднее появилось уточнение, что Advanced Data Protection какое-то время нельзя будет включить на свежекупленном устройстве, а только на тех, что уже использовались. Это сделано, чтобы исключить ситуацию, когда злоумышленник похищает учетную запись Apple ID, включает сквозное шифрование и делает практически невозможным восстановление данных для настоящего пользователя. Новые функции появятся в обновлении iOS/iPadOS 16.2 и Mac OS 13.1.

В анонсе Apple упор делается на защиту пользовательских данных в случае взлома учетки iCloud или же компрометации серверов Apple. Но серьезно изменится и способ взаимодействия с правоохранительными органами. В комментарии изданию Wall Street Journal представители американского Федерального бюро расследований уже высказали свое недовольство нововведениями. Во многих странах разрабатывается законодательство, так или иначе затрудняющее либо вовсе запрещающее применение сквозного шифрования. У тех, кто обеспокоен вопросом доступа к своим данным со стороны государства, впрочем, всегда имелась возможность не загружать бэкапы в iCloud.

В известном споре между ФБР и Apple в 2016 году государство требовало от компании обеспечить доступ к зашифрованным данным на iPhone 5C террориста, расстрелявшего людей в Сан-Бернардино, штат Калифорния. Известно, что в том случае данные из iCloud по запросу властей были предоставлены, но они посчитали их недостаточными. Компания отказалась «разрабатывать инструмент для взлома iPhone», но позднее доступ к информации был получен при помощи сторонних экспертов, использовавших уязвимость в iOS. Это еще одно напоминание о том, что шифрование end-to-end усиливает защиту данных, но не делает ее стопроцентно надежной.

На фоне предыдущего объявления не столь заметным оказалось сообщение представителя Apple о том, что компания решила отказаться от проверки телефонов на наличие детской порнографии или CSAM (Child Sexual Abuse Material, это более юридически корректный термин). Подробнее про планы компании можно почитать, например, здесь. В августе этого года компания анонсировала довольно сложную систему, которая проверяет изображения на совпадение со снимками из базы данных того самого CSAM. Предполагалась довольно сложная система с использованием криптографии. Пользователей успокаивали тем, что у системы очень высокий порог срабатывания: 30 снимков на устройстве должны совпасть с таковыми в базе, только после этого о наличии противозаконного контента будет сообщено «куда следует». Противники такого решения, например американский фонд EFF, выводили CSAM за скобки и атаковали Apple за принципиальное решение сканировать данные на телефонах по крайне непрозрачной процедуре. Их аргумент был понятен: сегодня ведется проверка на совпадение хешей с базой CSAM, а завтра можно залить какие-то другие вводные, и никто об этом даже не узнает. В интервью изданию Wall Street Journal представитель Apple Крейг Федериги сообщил, что критика была учтена и разработку системы CSAM Detection остановили. Новая позиция компании: бороться с эксплуатацией детей путем защиты коммуникаций. Для этого в iMessage был недавно усилен родительский контроль.

В большом анонсе Apple также пообещала внедрить поддержку аппаратных ключей, таких как Yubikey, для защиты учетной записи Apple ID. Такое решение способно в теории значительно усложнить кражу аккаунта с использованием фишинга: можно заставить пользователя ввести на стороннем сайте и пароль от учетки, и дополнительный код авторизации. Но аппаратный ключ взаимодействует только с инфраструктурой Apple, и типичная социальная инженерия в таком случае работать не будет. Кроме того, интересная опциональная фича будет добавлена в мессенджер iMessage. Он сможет предупреждать пользователя, если в зашифрованную коммуникацию каким-то образом было добавлено дополнительное устройство, способное отслеживать беседу в реальном времени. Здесь было бы интересно узнать детали механизма защиты. Пока известно лишь то, что данная функция предполагает высококвалифицированную таргетированную атаку, в которой в механизм обмена ключами между двумя абонентами может встроиться третья сторона.

В очередном наборе патчей для платформы Android закрыта критическая уязвимость, позволяющая выполнять произвольный код при подключении к устройству по Bluetooth.

Эксперты «Лаборатории Касперского» опубликовали полезную статью с обзором различных типов фишинга и мошенничества в Сети, с примерами. Еще одна публикация посвящена методам, которые используют киберпреступники для найма разработчиков.

Cisco сообщает о критической уязвимости в IP-телефонах серии 7800 и 8800. Ошибка в протоколе Cisco Discovery Protocol приводит к выполнению произвольного кода. На момент публикации патч еще не был готов, хотя в Cisco сообщают о наличии эксплойта в публичном доступе. Эксперты советуют временно отключить уязвимый протокол в подверженных устройствах.

Это действительно важный шаг со стороны Apple. Ранее компания внедрила множество систем безопасности, усложняющих несанкционированный доступ к данным на самом устройстве. Однако резервные копии данных на смартфоне загружались в облако без шифрования. Таким образом, в случае взлома учетной записи в руки злоумышленников попадало огромное количество информации, включая, например, переписку в iMessage. Сама переписка при этом шифровалась с использованием сквозного шифрования, но бэкапы представляли довольно серьезную прореху в общей модели приватности пользователя. Но это не единственное нововведение. Apple также пообещала внедрить поддержку авторизации в своих сервисах с помощью аппаратного ключа, а также отказалась от достаточно спорной системы сканирования пользовательских устройств на наличие детской порнографии.

Защита данных в iCloud

В официальном анонсе Apple сказано, что и сейчас 14 категорий данных защищаются в iCloud с использованием конечного (end-to-end) шифрования. Это, например, пароли из iCloud Keychain и вся информация о здоровье пользователя. Фича, которую в Apple называют Advanced Data Protection, расширяет ассортимент шифруемых данных до 23 категорий. В список входят бэкапы, заметки и фотографии. Шифрование end-to-end подразумевает, что данные может расшифровать только владелец ключа. Предполагается, что ключ будет только у пользователя и даже производитель не сможет получить доступ к зашифрованной информации.

Из-за особенностей работы такой системы шифрования данных не получат защиту почта (имеется в виду собственный сервис Apple — iCloud Mail), контакты и календарь. В компании справедливо отмечают, что эти сервисы обычно предполагают взаимодействие с третьей стороной. Соответственно, сквозное шифрование не может быть реализовано на стороне только одного провайдера. Известно также, что включение фичи Advanced Data Protection будет добровольным, и можно предположить, что данные большинства пользователей, не желающих разбираться в настройках, останутся незашифрованным. Apple предлагает владельцам устройств самостоятельно выбирать степень защиты данных, так же, как это было сделано с «параноидальным» режимом работы Apple Lockdown Mode. Позднее появилось уточнение, что Advanced Data Protection какое-то время нельзя будет включить на свежекупленном устройстве, а только на тех, что уже использовались. Это сделано, чтобы исключить ситуацию, когда злоумышленник похищает учетную запись Apple ID, включает сквозное шифрование и делает практически невозможным восстановление данных для настоящего пользователя. Новые функции появятся в обновлении iOS/iPadOS 16.2 и Mac OS 13.1.

В анонсе Apple упор делается на защиту пользовательских данных в случае взлома учетки iCloud или же компрометации серверов Apple. Но серьезно изменится и способ взаимодействия с правоохранительными органами. В комментарии изданию Wall Street Journal представители американского Федерального бюро расследований уже высказали свое недовольство нововведениями. Во многих странах разрабатывается законодательство, так или иначе затрудняющее либо вовсе запрещающее применение сквозного шифрования. У тех, кто обеспокоен вопросом доступа к своим данным со стороны государства, впрочем, всегда имелась возможность не загружать бэкапы в iCloud.

В известном споре между ФБР и Apple в 2016 году государство требовало от компании обеспечить доступ к зашифрованным данным на iPhone 5C террориста, расстрелявшего людей в Сан-Бернардино, штат Калифорния. Известно, что в том случае данные из iCloud по запросу властей были предоставлены, но они посчитали их недостаточными. Компания отказалась «разрабатывать инструмент для взлома iPhone», но позднее доступ к информации был получен при помощи сторонних экспертов, использовавших уязвимость в iOS. Это еще одно напоминание о том, что шифрование end-to-end усиливает защиту данных, но не делает ее стопроцентно надежной.

Отказ от проверки на CSAM

На фоне предыдущего объявления не столь заметным оказалось сообщение представителя Apple о том, что компания решила отказаться от проверки телефонов на наличие детской порнографии или CSAM (Child Sexual Abuse Material, это более юридически корректный термин). Подробнее про планы компании можно почитать, например, здесь. В августе этого года компания анонсировала довольно сложную систему, которая проверяет изображения на совпадение со снимками из базы данных того самого CSAM. Предполагалась довольно сложная система с использованием криптографии. Пользователей успокаивали тем, что у системы очень высокий порог срабатывания: 30 снимков на устройстве должны совпасть с таковыми в базе, только после этого о наличии противозаконного контента будет сообщено «куда следует». Противники такого решения, например американский фонд EFF, выводили CSAM за скобки и атаковали Apple за принципиальное решение сканировать данные на телефонах по крайне непрозрачной процедуре. Их аргумент был понятен: сегодня ведется проверка на совпадение хешей с базой CSAM, а завтра можно залить какие-то другие вводные, и никто об этом даже не узнает. В интервью изданию Wall Street Journal представитель Apple Крейг Федериги сообщил, что критика была учтена и разработку системы CSAM Detection остановили. Новая позиция компании: бороться с эксплуатацией детей путем защиты коммуникаций. Для этого в iMessage был недавно усилен родительский контроль.

Другие нововведения

В большом анонсе Apple также пообещала внедрить поддержку аппаратных ключей, таких как Yubikey, для защиты учетной записи Apple ID. Такое решение способно в теории значительно усложнить кражу аккаунта с использованием фишинга: можно заставить пользователя ввести на стороннем сайте и пароль от учетки, и дополнительный код авторизации. Но аппаратный ключ взаимодействует только с инфраструктурой Apple, и типичная социальная инженерия в таком случае работать не будет. Кроме того, интересная опциональная фича будет добавлена в мессенджер iMessage. Он сможет предупреждать пользователя, если в зашифрованную коммуникацию каким-то образом было добавлено дополнительное устройство, способное отслеживать беседу в реальном времени. Здесь было бы интересно узнать детали механизма защиты. Пока известно лишь то, что данная функция предполагает высококвалифицированную таргетированную атаку, в которой в механизм обмена ключами между двумя абонентами может встроиться третья сторона.

Что еще произошло:

В очередном наборе патчей для платформы Android закрыта критическая уязвимость, позволяющая выполнять произвольный код при подключении к устройству по Bluetooth.

Эксперты «Лаборатории Касперского» опубликовали полезную статью с обзором различных типов фишинга и мошенничества в Сети, с примерами. Еще одна публикация посвящена методам, которые используют киберпреступники для найма разработчиков.

Cisco сообщает о критической уязвимости в IP-телефонах серии 7800 и 8800. Ошибка в протоколе Cisco Discovery Protocol приводит к выполнению произвольного кода. На момент публикации патч еще не был готов, хотя в Cisco сообщают о наличии эксплойта в публичном доступе. Эксперты советуют временно отключить уязвимый протокол в подверженных устройствах.

RangerRU

Как там ваш Safe Kids поживает?

Много бабла срубили на пустом месте?