На Xakep.ru ежедневно публикуются самые актуальные новости из мира информационной безопасности, а в конце каждого месяца мы подводим итоги. В этом месяце: хакеры интересуются возможностями ChatGPT, у Яндекса произошла утечка исходных кодов, на материнских платах MSI не работает Secure Boot, играть в GTA Online может быть опасно, даркнет-маркетплейсы выпускают собственные Android-приложения, а также другие интересные события прошедшего января.

У «Яндекса» утекли исходные коды

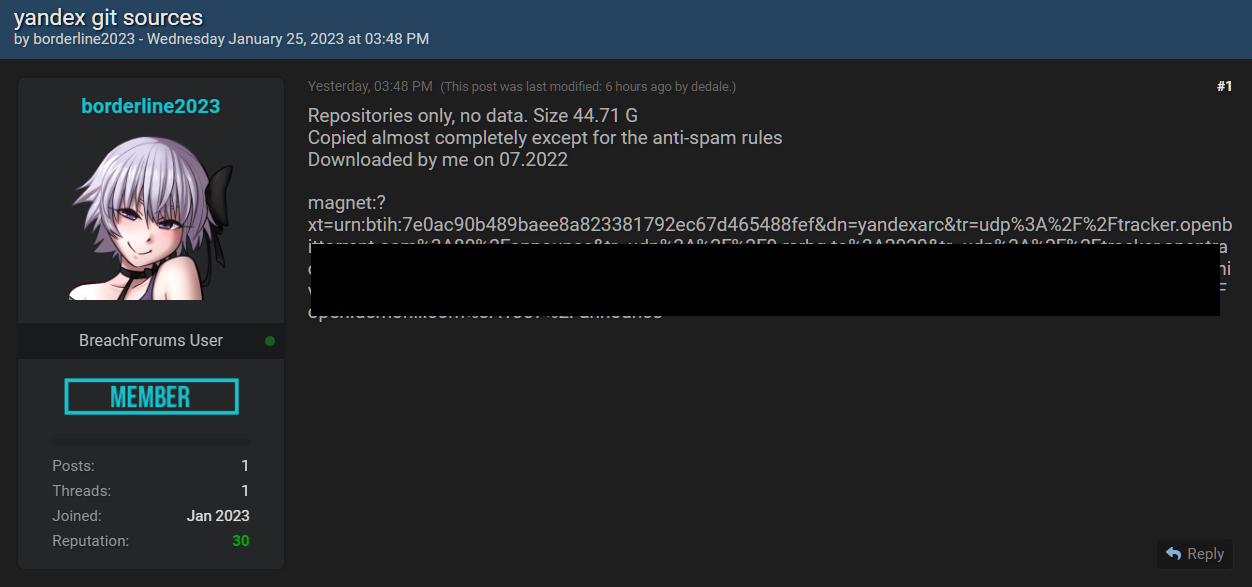

В конце января на хакерском форуме была опубликована ссылка на скачивание дампа, полученного из внутреннего репозитория компании «Яндекс». Общий размер утечки составил 44,7 Гбайт в сжатом виде.

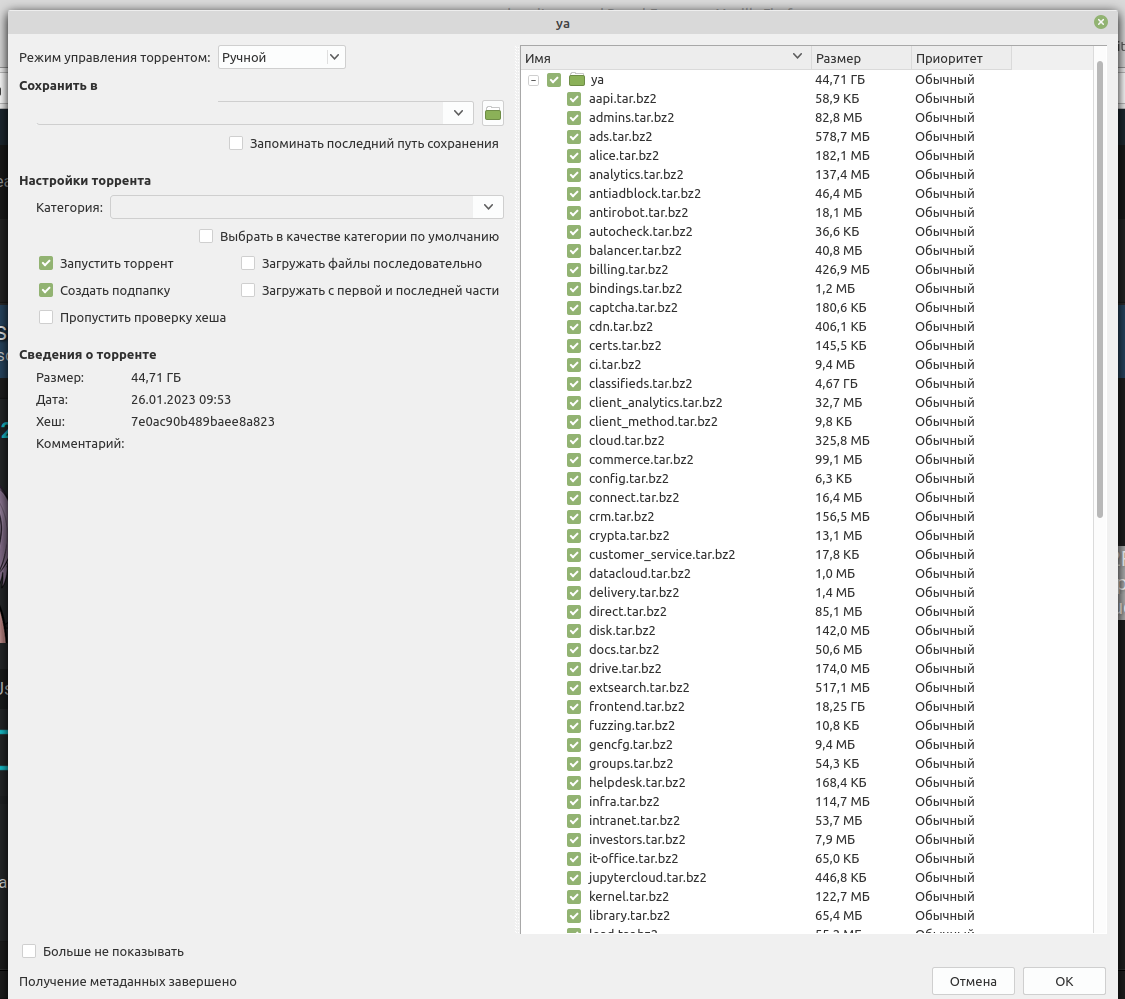

Дамп содержит срезы Git-репозиториев Яндекса с исходными кодами 79 сервисов и проектов компании, среди которых: поисковый движок (фронтенд и бэкенд), бот индексации страниц, платформа веб-аналитики Yandex Metrika, картографическая система Yandex Maps, голосовой помощник Алиса, информационная система службы поддержки, Yandex Phone, рекламная платформа Yandex Direct, почтовый сервис Yandex Mail, хранилище Yandex Disk, сеть доставки контента, торговая площадка Yandex Market, бизнес-сервисы Yandex360, облачная платформа Yandex Cloud, платежная система Yandex Pay, Яндекс Поиск, Яндекс Метрика, Яндекс Такси, Яндекс Путешествия, Яндекс 360 и внутренняя система диагностики Solomon.

Дамп распространяется через торренты и поделен на отдельные архивы (.tar.bz2), по названиям которых можно идентифицировать многие сервисы Яндекса. Самые большие архивы — это frontend (18,26 Гбайт), classifieds (4,67 Гбайт), market (4 Гбайт), taxi (3,3 Гбайт) и portal (2,35 Гбайт). Все файлы утечки датированы 24 февраля 2022 года.

Почти полный список файлов (за исключением архивов frontend и classifieds) можно найти здесь.

Вскоре в пресс-службе Яндекса подтвердили утечку, подчеркнув, что взлома компании не было, а репозитории нужны лишь для работы с кодом и не предназначены для хранения персональных данных пользователей. В компании заявляли, что «не видят какой-либо угрозы для данных пользователей или работоспособности платформы». Причем, согласно сообщениям СМИ, данные и вовсе слил инсайдер.

Через несколько дней в блоге Яндекса появились первые результаты расследования инцидента.

«Опубликованные фрагменты действительно взяты из нашего внутреннего репозитория — инструмента, с помощью которого разработчики компании работают с кодом. При этом содержимое архива соответствует устаревшей версии репозитория — она отличается от актуальной версии, которая используется нашими сервисами.

Первичный анализ показал, что опубликованные фрагменты не несут какой-либо угрозы для безопасности наших пользователей или работоспособности сервисов. В то же время мы решили, что сложившаяся ситуация — повод провести масштабный аудит всего содержимого репозитория», — сообщили в компании.

К сожалению, в ходе аудита обнаружилось несколько случаев серьезного нарушения политик компании, в том числе принципов Яндекса и правил корпоративной этики. В отчете приводится несколько примеров таких нарушений.

Оказалось, что в коде содержались контактные данные партнеров компании. Например, водителей — в некоторых случаях их контакты и номера водительских удостоверений передавались из одного таксопарка в другой.

Были зафиксированы случаи, когда логику работы сервисов корректировали не алгоритмическим способом, а «костылями». Через такие «костыли» исправляли отдельные ошибки системы рекомендаций, которая отвечает за дополнительные элементы поисковой выдачи, и регулировали настройки поиска по картинкам и видео.

В сервисе «Яндекс Лавка» существовала возможность настроить вручную рекомендации любых товаров без пометки об их рекламном характере.

Обнаружилось наличие приоритетной поддержки для отдельных групп пользователей в сервисах «Такси» и «Еда».

Некоторые части кода содержали слова, которые никак не влияли на работу сервисов, но сами по себе были оскорбительны для людей разных рас и национальностей.

Опубликованные фрагменты кода содержали в том числе и тестовые алгоритмы, которые использовались только внутри Яндекса для проверки корректности работы сервисов. Например, для улучшения качества активации ассистента и уменьшения количества ложных срабатываний в бета-версии для сотрудников применяется настройка, которая включает микрофон устройства на несколько секунд в случайный момент без упоминания Алисы.

Согласно отчету, большинство выявленных проблем было связано с попытками вручную внести в сервис улучшение или устранить ошибку. «Ошибки — часть жизни. Их не избежать, если у тебя не статичный, а постоянно развивающийся продукт», — отмечают в компании.

В связи с этим представители компании признали, что им очень стыдно за случившееся и они должны принести извинения всем, кого могла затронуть эта ситуация.

«Один из принципов Яндекса гласит: наша работа строится на принципах честности и прозрачности. Мы исходим из того, что любой внутренний диалог, документ или исходный код при определенных обстоятельствах может стать публичным. И если это случится, нам не должно быть стыдно.

Сейчас нам очень стыдно, и мы приносим извинения нашим пользователям и партнерам», — говорят в Яндексе.

Также в компании пообещали снова вернуться к вопросам техноэтики, возобновив работу по формированию ее стандартов и принципов. «Они будут опубликованы на сайте компании и станут частью наших общих политик. Все фрагменты кода, которые противоречат им, будут исправлены», — заверили разработчики.

200 атакованных организаций

По данным Emsisoft, в 2022 году от атак шифровальщиков пострадали более 200 крупных американских организаций в государственном, образовательном и здравоохранительном секторах. По сравнению с 2021 годом количество атак вымогателей на муниципальные органы власти выросло с 77 случаев до 105.

Эксперты говорят, что отслеживать атаки на медицинские учреждения сложно в силу «нечеткого раскрытия информации». И хотя таких инцидентов официально насчитывается всего 24, последствия этих взломов могли затронуть более 289 больниц и клиник.

В Android 14 запретят старые приложения

В грядущей Android 14 появится запрет на установку приложений, предназначенных для устаревших версий Android. Нельзя будет даже загрузить APK-файл и установить вручную. Разработчики надеются, что эти меры помогут в борьбе с вредоносными ПО.

Правила Google изменились в прошлом месяце, и теперь недавно добавленные в Play Store приложения должны быть ориентированы как минимум на Android 12. Более того, если раньше разработчик хотел создать приложение для более старой версии, он мог попросить своих пользователей загрузить нужный APK-файл вручную. Кроме того, если приложение для Android не обновлялось после изменения гайдлайнов, Play Store все равно продолжал предоставлять его пользователям, установившим приложение до этого.

В Android 14 требования к API будут ужесточены, а установку устаревших приложений полностью заблокируют. Так, изменения запретят загружать APK-файлы пользователям и устанавливать такие приложения магазинам.

Сначала устройства на Android 14 будут блокировать только приложения, предназначенные для совсем старых версий Android. Но со временем планируется повысить этот порог до Android 6.0 (Marshmallow). Скорее всего, в итоге каждый производитель устройств самостоятельно установит порог для устаревших приложений (если вообще будет его устанавливать).

Блокируя устаревшие приложения, в Google надеются, что это поможет сдержать распространение малвари для Android. Так, разработчики говорят, что некоторые вредоносные приложения намеренно нацеливаются на старые версии Android, обходя таким способом защитные механизмы.

Главу ФБР беспокоит китайский ИИ

Выступая на Всемирном экономическом форуме в Давосе, директор ФБР Кристофер Рэй заявил, что он глубоко обеспокоен программой по развитию искусственного интеллекта в Китае. Дело в том, что, по его словам, власти страны «не ограничивают себя правовыми нормами», а амбиции Пекина в области ИИ «строятся на основании огромного количества интеллектуальной собственности и конфиденциальных данных, которые были похищены в прошлые годы».

«Этот вопрос глубоко нас беспокоит, и думаю, все присутствующие должны быть обеспокоены так же. Что касается ИИ в целом — это классический пример технологии, на которую я каждый раз реагирую одинаково. Я думаю: „Ух ты, мы можем такое сделать?“, а потом думаю: „О боже, они тоже могут такое сделать“»,— поделился своими опасениями Рэй.

Забытый No Fly List

Американская авиакомпания CommuteAir случайно оставила на незащищенном сервере список лиц, которых нельзя пускать на борт самолетов, летящих в США или из США (так называемый No Fly List). Эта базу, содержащую более полутора миллиона записей, обнаружил швейцарский хакер maia arson crimew, считающий себя хактивистом. Исследователь рассказал, что просто скучал и копался в IoT-поисковике ZoomEye (китайский аналог Shodan), когда наткнулся на очередной незащищенный сервер Jenkins, которых в интернете предостаточно.

Однако на этом конкретном сервере внимание arson crimew привлекли аббревиатура ACARS (Airborne Communications Addressing and Reporting System) и многочисленные упоминания слова crew («экипаж»), после чего выяснилось, что незащищенная машина принадлежит авиакомпании CommuteAir.

На открытом для всех желающих сервере хранились самые разные данные, включая личную информацию примерно 9000 сотрудников CommuteAir, путевые листы рейсов. Исследователь также обнаружил, что может легко получить доступ к планам полетов, информации о техническом обслуживании самолетов и другим данным.

Кроме того, в итоге на сервере нашелся файл с копией так называемого No Fly List, датированной 2019 годом. Этот список содержит более 1,56 миллиона записей и включает в себя имена и даты рождения, хотя многие записи дублируются.

Такие базы появились в начале 2000-х, после террористических атак 11 сентября. Сначала они содержали лишь несколько десятков имен (в основном это были люди, которые причастны к террористической деятельности или обоснованно подозреваются в этом), но после терактов и создания Министерства внутренней безопасности США списки стали быстро пополняться.

Точное количество людей, которые в настоящее время есть в No Fly List, неизвестно, к тому же списки содержат по несколько записей для одного человека, но по последним оценкам в них числятся от 47 тысяч до 81 тысячи человек.

«Это извращенный продукт американских правоохранителей и полицейского государства США в целом, — говорит arson crimew. — Просто список без каких-либо надлежащих правовых процедур… В основном [люди попадают в него] просто на том основании, что они знакомы с кем-то или [живут] в одной деревне с кем-либо. Это имеет такие масштабы… Мне кажется, что подобному не должно быть места нигде».

Представители CommuteAir подтвердили, что утечка действительно имела место и произошла из-за неправильно настроенного сервера разработки.

«Исследователь получил доступ к файлам, в том числе к устаревшей версии федерального списка no-fly от 2019 года, где были указаны имена, фамилии и даты рождения, — говорится в заявлении компании. — Кроме того, благодаря информации, найденной на сервере, исследователь обнаружил доступ к базе данных, содержащей личную информацию сотрудников CommuteAir. Согласно предварительному расследованию, данные клиентов не пострадали. CommuteAir немедленно отключила затронутый сервер и начала расследование инцидента».

В своем блоге arson crimew пообещал предоставить список журналистам и правозащитным организациям ради «общественного блага». При этом публиковать список в открытом доступе исследователь все же счел неправильным.

Доходы вымогателей падают

По данным блокчейн-аналитиков из Chainalysis и Coveware, доходы от вымогательских атак упали с 765,6 миллиона долларов в 2021 году до 456,8 миллиона долларов в 2022 году. Эксперты объясняют падение почти на 40% множеством факторов, но основная причина банальна: все больше жертв попросту отказываются платить хакерам.

Процент компаний, заплативших выкуп хакерам в 2022 году, упал до 41% (по сравнению с 50% в 2021 году и 70% в 2020 году).

При этом средние и медианные выкупы значительно выросли, особенно в последнем квартале 2022 года по сравнению с предыдущим кварталом. Растет и средний размер компаний, которые становятся жертвами вымогателей, — тоже из-за того, что злоумышленникам стали реже платить: атаки на более крупные компании позволяют хакерам требовать более крупные выкупы.

Интересно, что в 2022 году вымогательская малварь оставалась активной в среднем 70 дней, что намного меньше по сравнению со 153 днями в 2021 году и 265 днями в 2020 году.

Исследователи связывают это с тем, что злоумышленники стремятся скрыть свою активность и действовать быстрее, поскольку многие из них работают сразу с несколькими штаммами вредоносного ПО.

Android-приставки с малварью

Канадский сисадмин Даниэль Милишич (Daniel Milisic) обнаружил, что прошивка купленной им на Amazon Android-приставки T95 была заражена сложной малварью прямо «из коробки».

Вредонос был в прошивке приставки T95 с процессором AllWinner H616, которая продается на Amazon, AliExpress и других крупных маркетплейсах в разных странах мира. Милишич отмечает, что такие приставки проходят совершенно неясный путь от производства в Китае до прилавков виртуальных магазинов. Во многих случаях девайсы продаются под разными брендами и названиями, а четкие указания их происхождения попросту отсутствуют.

Кроме того, поскольку такие устройства обычно проходят через множество рук, поставщики и реселлеры имеют множество возможностей для загрузки на них кастомых ROM, включая потенциально вредоносные.

Исследователь рассказал, что изученное им устройство T95 использовало ROM на базе Android 10, подписанный тестовыми ключами, и ADB (Android Debug Bridge), открытый через Ethernet и Wi-Fi. Эта конфигурация уже настораживает: ADB может использоваться для подключения к устройствам, неограниченного доступа к файловой системе, выполнения команд, установки ПО, изменения данных и удаленного управления девайсом. Но так как большинство потребительских устройств защищены брандмауэром, злоумышленники вряд ли смогут удаленно подключиться к ним через ADB.

Милишич изначально приобрел устройство, чтобы запустить на нем DNS sinkhole Pi-hole, защищающую устройства от нежелательного контента, рекламы и вредоносных сайтов без установки дополнительного ПО. Однако после анализа DNS-запросов в Pi-hole он заметил, что устройство пыталось подключиться к нескольким IP-адресам, связанным с активной малварью.

Судя по всему, установленная на устройстве малварь — это сложный Android-вредонос CopyCat, обнаруженный экспертами из компании Check Point в 2017 году. Уже тогда аналитики считали, что малварь заразила более 14 миллионов устройств по всему миру, получила root-доступ к 8 миллионам из них и всего за два месяца принесла своим авторам около 1,5 миллиона долларов США.

«Я обнаружил слои поверх вредоносного ПО, используя tcpflow и nethogs для мониторинга трафика, и отследил вредонос до вызывающего нарушение процесса/APK, который затем удалил из ROM, — объясняет исследователь. — Но последняя часть вредоносного ПО, которую мне не удалось проследить, внедряет процесс system_server и, похоже, глубоко интегрирована в прошивку».

Оказалось, что вредонос упорно пытается получить дополнительную полезную нагрузку с сайтов ycxrl[.]com, cbphe[.]com и cbpheback[.]com. Поскольку создать чистую прошивку для замены вредоносной оказалось трудно, Милишич решил изменить DNS C&C, чтобы направить запросы через веб-сервер Pi-hole и заблокировать их.

Исследователь отмечает, что ему неизвестно, многие ли Android-приставки этой модели на Amazon заражены, и он не знает, как именно это произошло, но всем пользователям T95 он рекомендует выполнить два простых шага, чтобы точно очистить свое устройство и нейтрализовать вредоносное ПО, которое может на нем работать:

перезагрузить девайс в режиме восстановления или выполнить сброс к заводским настройкам через меню;

после перезагрузки подключиться к ADB через USB или Wi-Fi-Ethernet и запустить созданный им скрипт.

Чтобы убедиться, что малварь обезврежена, следует запустить adb logcat | grep Corejava и удостовериться, что команду chmod выполнить не удалось.

Учитывая, что такие устройства весьма недороги, исследователь отмечает, что, возможно, более разумным выходом будет вообще прекратить использовать их.

40 000 000 долларов на отдых и еду

СМИ выяснили, что только за девять последних месяцев руководство обанкротившейся криптовалютой биржи FTX потратило более 40 миллионов долларов на отели, еду, развлечения и перелеты.

Большая часть этой суммы, около 5,8 миллиона долларов, была потрачена на отель Albany — курорт на берегу океана с собственной пристанью для яхт и полем для гольфа, где бывший глава FTX Сэм Бэнкман-Фрид проживал в пентхаусе.

6,9 миллиона долларов были потрачены на «еду и развлечения». Почти половина этой суммы — услуги общественного питания, причем 1,4 миллиона долларов пришлось на питание сотрудников в отеле Hyatt.

У MSI не работает Secure Boot

Новозеландский студент Давид Потоцкий (Dawid Potocki) случайно обнаружил, что на 290 моделях материнских плат MSI по умолчанию не работает функция Secure Boot, отвечающая за безопасную загрузку UEFI. Это означает, что на уязвимых машинах можно запустить любой образ ОС независимо от того, подписан ли он и подлинная ли подпись.

Исследователь нашел проблему случайно, во время настройки нового компьютера. «Я обнаружил, что прошивка принимает любой образ ОС, который я ей предоставляю, неважно, доверенный он или нет», — писал он в своем блоге.

Оказалось, что еще в январе 2022 года компания MSI обновила настройки в разделе Secure Boot в своем UEFI/BIOS, изменив значения по умолчанию с релизом новой прошивки. В итоге все значения в подразделе Image Execution Policy оказались установлены на Always Execute («Всегда выполнять»). Это означает, что, если вредоносное ПО изменило загрузчик ОС, MSI UEFI/BIOS все равно загрузит вредоносный образ, даже если с его криптографической подписью явно не все в порядке.

Потоцкий говорит, что настройки, конечно, нужно исправить на более разумные, установив значение Deny Execute («Запретить выполнение») как минимум для Removable Media и Fixed Media.

Однако, обнаружив проблему на своей машине, Потоцкий пошел дальше и решил выяснить, только ли его материнскую плату «улучшили» разработчики MSI. Оказалось, что проблема куда масштабнее: производитель изменил настройки на небезопасные для более чем 290 моделей материнских плат (для процессоров как Intel, так и AMD), полный список которых можно найти здесь.

«Какие бы функции безопасности вы ни включали, не верьте, что они работают, ПРОВЕРЬТЕ ИХ! Каким-то образом я оказался первым, кто задокументировал эту проблему, хотя впервые она возникла где-то в третьем квартале 2021 года», — заключает исследователь.

Всем пользователям материнских плат MSI Потоцкий рекомендует проверить настройки и в случае необходимости установить безопасные значения в разделе Image Execution Policy.

Правоохранители взломали Hive

Правоохранительные органы тринадцати стран мира приняли участие в операции по ликвидации инфраструктуры RaaS-шифровальщика Hive. Министерство юстиции США, ФБР и Европол заявили, что сумели проникнуть в инфраструктуру хак-группы еще в июле прошлого года, регулярно перехватывали ключи дешифрования и предотвратили выплату выкупов на общую сумму около 130 миллионов долларов.

«Незаметно для Hive в ходе киберзасады наша следственная группа на законных основаниях проникла в сеть Hive и скрывалась там несколько месяцев, неоднократно перехватывая ключи дешифрования и передавая их жертвам, чтобы освободить их от вымогателей. В течение нескольких месяцев мы помогали жертвам победить злоумышленников и лишали Hive прибылей от вымогательства. Проще говоря, мы хакнули хакеров, используя законные средства. Мы побили Hive их же оружием и разрушили их бизнес-модель», — заявила заместитель генерального прокурора Лиза Монако на пресс-конференции.

GTA Online небезопасна для игроков

В игре обнаружили уязвимость, которая может привести к потере игрового прогресса, краже игровых денег, бану и другим неприятным последствиям. Эксперты предупредили, что еще немного и эксплоит для этой проблемы позволит добиться удаленного выполнения кода через GTA Online, то есть хакеры смогут удаленно запустить малварь на компьютерах с работающей игрой.

20 января об этой уязвимости сообщил Twitter-аккаунт Tez2, посвященный играм Rockstar Games. По его информации, множество игроков GTA Online жаловались на потерю прогресса, баны и кики, с которыми им пришлось столкнуться в последнее время. Форумы поддержки Rockstar Games действительно оказались завалены многочисленными сообщениями пользователей о проблемах с учетными записями.

Tez2 настоятельно рекомендовал всем пользователям не играть без брандмауэра и писал, что разработчики уже знают о проблеме и работают над ее решением.

Вскоре после этого информацию о проблеме разместили в закрепленном сообщении на сабреддите GTA Online. Там пользователям рекомендовали вообще не заходить в игру, пока разработчики Rockstar Games не выпустят патч, так как эксплоит для опасной уязвимости уже доступен в сети. На Reddit подчеркивали, что даже одиночный режим может представлять угрозу безопасности, а эксплуатация бага может приводить к «порче» аккаунта, после чего, вероятно, останется только заводить новый.

По информации СМИ, за этот переполох, похоже, ответственен разработчик читов North GTA Online, который добавил в свой продукт новые «функции», связанные с уязвимостью, 20 января 2023 года (в рамках версии 2.0.0). Также, по информации журналистов, уязвимость уже получила идентификатор CVE и отслеживается как CVE-2023-24059.

При этом разработчик North GTA Online заявил, что избавился от опасных функций буквально на следующий день, 21 января, и принес всем извинения за неожиданный хаос, который это спровоцировало. По его словам, было ошибкой сделать публичными функции, связанные с удалением денег игроков и порчей аккаунтов.

Так как Rockstar Games до сих пор не выпустила патчей, специалисты предупреждают, что эксплоит для этой уязвимости связан с «частичным удаленным выполнением произвольного кода», то есть может привести к взлому не только учетных записей GTA Online, но и любого компьютера, на котором запущена игра.

Так, Speyedr, разработчик известного кастомного брандмауэра для GTA V под названием Guardian, говорит, что злоумышленники уже находятся «на грани обнаружения» способа для полного удаленного выполнения кода через GTA Online. Он подчеркивает, что Guardian по-прежнему работает и эксплоит не может его обойти, но необходимо правильно настроить брандмауэр, чтобы тот мог защитить пользователей от эксплуатации уязвимости.

По этой причине разработчик временно удалил файлы Guardian с GitHub и призвал всех пользователей Windows держаться подальше от GTA Online, пока ошибка не будет исправлена.

Утекли данные 75% жителей России

В прошлом году в открытом доступе в результате утечек оказались данные 3/4 россиян. К таким выводам пришли аналитики компании DLBI (Data Leakage & Breach Intelligence), изучив более 260 крупных утечек, включая связанные с «Почтой России», Яндекс Едой и Delivery Club, СДЭК, «Гемотестом», «Туту.ру».

Общий объем проанализированных утечек составил 99,8 миллиона уникальных email-адресов и 109,7 миллиона уникальных телефонных номеров.

По мнению основателя сервиса DLBI Ашота Оганесяна, это можно соотнести с численностью населения России, где у большинства есть только один телефонный номер, и тогда получается, что в прошлом году утекли данные 75% всех жителей России или 85% жителей взрослого (трудоспособного) и старшего возраста.

Даркнет-маркетплейс Solaris хакнули конкуренты

Крупный маркетплейс Solaris, специализирующийся на продаже наркотиков и других запрещенных веществ, был захвачен более мелким конкурентом, известным под названием Kraken. Хакеры утверждают, что взломали конкурирующую площадку 13 января 2023 года.

Solaris работает не так давно. Он появился на свет после закрытия «Гидры» властями и пытается переманить к себе часть пользователей исчезнувшего маркетплейса. Торговая площадка довольно быстро захватила около 25% рынка, и через нее уже прошло около 150 миллионов долларов.

Согласно свежему отчету компании Resecurity, от закрытия «Гидры» больше всего выиграли торговые площадки RuTor, WayAway, Legalizer, OMG!, Solaris и Nemesis. По данным исследователей, закрытие «Гидры» принесло Solaris около 60 тысяч пользователей, тогда как упомянутый выше Kraken получил лишь около 10% от этого количества (примерно 6500 человек).

Журналисты издания Bleeping Computer сообщили, что Solaris — это русскоязычная площадка, которую исследователи связывают с хак-группой Killnet, регулярно устраивающей DDoS-атаки на западные организации. К примеру, блокчейн-аналитики из компании Elliptic отследили несколько пожертвований от Solaris для Killnet на общую сумму более 44 тысяч долларов в биткоинах. Предполагается, что группа использовала эти деньги, чтобы купить больше «огневой мощи» для проведения DDoS-атак.

Также отмечалось, что в декабре прошлого года украинский ИБ-специалист Алекс Холден заявил, что ему удалось взломать Solaris и похитить 25 тысяч долларов, которые он затем пожертвовал украинской гуманитарной организации. Тогда администраторы Solaris опровергали заявления о взломе, ссылаясь на отсутствие доказательств, но Холден позже опубликовал более детальное описание своей атаки, а также слил исходный код и базы данных, предположительно связанные с маркетплейсом.

В итоге 13 января 2023 года представители Kraken объявили, что они захватили инфраструктуру Solaris, репозиторий торговой площадки на GitLab и все исходные коды проекта, благодаря «нескольким огромным ошибкам в коде».

Заявление Kraken гласит, что хакерам потребовалось три дня, чтобы похитить пароли и ключи, хранившиеся на серверах Solaris открытым текстом, получить доступ к инфраструктуре, расположенной в Финляндии, а затем без спешки скачать все необходимое. Также злоумышленники заявили, что отключили биткоин-сервер Solaris, «чтобы никто ничего не воровал», и эту информацию подтвердили специалисты компании Elliptic.

Администрация Solaris не делала никаких заявлений о статусе платформы и обоснованности заявлений Kraken, но исследователи полагают, что за всем этим вряд ли стоят политические причины, скорее дело в финансах, а также «рыночных» интересах разных хакерских группировок.

DDoS-атаки в 2022 году участились

Аналитики компании «Ростелеком-Солар» подготовили отчет об атаках на онлайн-ресурсы российских компаний по итогам 2022 года. По данным компании, минувший 2022 год изменил весь ландшафт киберугроз, а количество атак выросло в разы.

Самым атакуемым регионом в 2022 году стала Москва, так как именно здесь сконцентрирована большая часть организаций. Суммарно на регион пришлось более 500 тысяч DDoS-атак. Далее следуют Уральский федеральный округ (почти 100 тысяч атак) и Центральный федеральный округ (чуть более 50 тысяч инцидентов).

Основной поток DDoS-атак не отличался высокой мощностью: они не превышали 50 Гбит/с. Зато стало больше мощных целевых атак на конкретные компании и «массированных ударов», приуроченных к каким-то конкретным событиям. Так, в феврале исследователи зафиксировали атаку мощностью более 760 Гбит/с, что почти в два раза превышает самую мощную атаку предыдущего года.

Длительность большинства атак была невысокой, но отдельные из них оказались рекордными по продолжительности. В частности, одна из DDoS-атак длилась 2000 часов (почти три месяца).

Наибольшее число (30%) веб-атак было направлено на госсектор. Его атаковали как минимум в три, а местами и в 12 раз чаще, чем в 2021 году.

ChatGPT заинтересовал хакеров

Тему создания малвари с помощью ChatGPT уже пристально изучает ИБ-сообщество, а проведенные специалистами эксперименты показывают, что такое применение инструмента действительно возможно.

Сначала специалисты компании Check Point обратили внимание, что злоумышленники (в том числе не имеющие никакого опыта в программировании) уже начали использовать языковую модель OpenAI для создания вредоносов и фишинговых писем, которые затем можно будет использовать в вымогательских, спамерских, шпионских, фишинговых и прочих кампаниях.

К примеру, еще в прошлом месяце на неназванном хакерском форуме был опубликован скрипт, автор которого заявил, что это его первый опыт в программировании, а ChatGPT сильно помог ему в написании кода. Исследователи отметили, что полученный код можно превратить в готовую программу-вымогатель, если устранить ряд проблем с синтаксисом.

В другом случае еще один участник хак-форума с лучшей технической подготовкой опубликовал два примера кода, написанного с использованием ChatGPT. Первым был Python-скрипт для кражи информации, который искал определенные типы файлов (например, PDF, документы MS Office и изображения), копировал их во временный каталог, сжимал и отправлял на сервер, контролируемый злоумышленником. Второй фрагмент кода был написан на Java и тайно загружал PuTTY, запуская его с помощью PowerShell.

Также стоит упомянуть, что в декабре прошлого года эксперты Check Point и сами попробовали применить мощности ChatGPT для разработки вредоносного ПО и фишинговых писем. Результаты получились вполне рабочими и пугающими.

Например, ChatGPT попросили создать вредоносный макрос, который можно было скрыть в файле Excel, прикрепленном к письму. Сами эксперты не написали ни строчки кода, но сразу получили довольно примитивный скрипт. ChatGPT попросили повторить попытку и улучшить код, после чего качество кода действительно значительно повысилось.

Затем исследователи использовали более продвинутый ИИ-сервис Codex для разработки реверс-шелла, скрипта для сканирования портов, обнаружения песочницы и компиляции Python-кода в исполняемый файл Windows.

«В результате мы создали фишинговое электронное письмо с прикрепленным к нему документом Excel, содержащим вредоносный код VBA, который загружает реверс-шелл на целевую машину. Вся сложная работа была проделана ИИ, а нам осталось лишь провести атаку», — резюмировали тогда специалисты.

К тому же в Check Point отметили быстро растущий интерес к ChatGPT среди русскоязычных хакеров: языковая модель может помочь им в масштабировании вредоносной активности. Так, русскоязычные злоумышленники стараются обойти ограничения для доступа к API OpenAI. На хак-форумах уже делятся советами, как разобраться с блокировкой по IP, решить проблему с банковскими картами и номерами телефонов, то есть всем тем, что необходимо для получения доступа к ChatGPT.

Словом, тема обхода геоблокировок сейчас весьма популярна в преступном сообществе, ведь в настоящее время ChatGPT недоступен в России, Китае, Афганистане, Украине, Беларуси, Венесуэле и Иране.

Вскоре после Check Point аналитики из компании CyberArk подробно описали, как создавать полиморфные вредоносы с использованием ChatGPT. Причем вскоре они планируют опубликовать часть этой работы в сети «в учебных целях».

Фактически в CyberArk сумели обойти фильтры контента ChatGPT и продемонстрировали, как «с очень небольшими усилиями и инвестициями со стороны злоумышленника можно непрерывно запрашивать ChatGPT, каждый раз получая уникальный, функциональный и проверенный фрагмент кода».

«Это приводит к созданию полиморфного вредоносного ПО, которое не демонстрирует вредоносного поведения при хранении на диске, поскольку получает код от ChatGPT, а затем выполняет его, не оставляя следов в памяти. Кроме того, мы всегда имеем возможность попросить ChatGPT изменить код», — сообщили специалисты.

88 200 доменов в зоне .ru закрылись

Согласно статистике «Технического центра Интернет» (поддерживает главные реестры доменов .ru, .рф, .su), в 2022 году количество доменов в зоне .ru сократилось до 4,93 миллиона доменов, лишившись сразу 88 200 доменов. Дело в том, что по итогам 2022 года более 250 тысяч физлиц и ИП перестали быть администраторами, а также от доменов отказались многие нерезиденты и инвесторы.

При этом пространства .рф и .su впервые с 2016 года показали рост, хотя и символический — на 1308 (до 676 200 доменов) и 514 (до 105 900) соответственно. Для сравнения: в течение 2021 года число доменов зоны .рф снизилось на 36 800, а число доменов .su — на 3400.

В ТЦИ отмечают, что после начала специальной военной операции на Украине крупнейший в мире регистратор GoDaddy прекратил перепродажу и оформление регистраций доменов .ru и так же поступил сервис 101domains. Регистраторы Namecheap, Bluehost и Ionos ограничили или прекратили работу с клиентами из РФ.

Слив Cellebrite и MSAB

Группа хактивистов Enlace Hacktivista заявила, что анонимный источник передал ей ПО и документацию компаний Cellebrite и MSAB, которые предоставляют правоохранительным органам многих стран мира инструменты для взлома мобильных устройств и проведения других киберкриминалистических операций.

Напомню, что Cellebrite — это независимые киберкриминалисты, которые специализируются на извлечении данных с мобильных устройств (iOS и Android). К примеру, несколько лет назад израильскую фирму называли основным кандидатом на роль подрядчика ФБР, когда правоохранители искали специалистов для взлома iPhone террориста.

В целом Cellebrite не раз помогала правительствам и правоохранительным органам разных стран взламывать конфискованные мобильные телефоны (в основном за счет использования уязвимостей, которые игнорировали производители устройств) и не раз подвергалась критике со стороны правозащитников и СМИ.

Аналогичной деятельностью занимается и криминалистическая компания MSAB из Швеции.

Как сообщили представители Enlace Hacktivista, в их руках оказались 1,7 Тбайт данных Cellebrite и 103 Гбайт данных MSAB. Файлы уже опубликованы в открытом доступе, их можно скачать через сайт DDoSecrets, сайт Enlace Hacktivista и через торрент.

Хактивисты напомнили, что инструменты обеих компаний нередко используются для сбора информации с телефонов журналистов, активистов и диссидентов по всему миру, сами компании не раз обвиняли в том, что они работают с репрессивными режимами, а их ПО неоднократно применялось для прямого нарушения прав человека.

При этом нужно заметить, что для Cellebrite это далеко не первая утечка данных. Первый раз, еще в 2016 году, инструменты киберкриминалистов случайно слила в сеть использовавшая их компания McSira Professional Solutions. Годом позже, в 2017-м, Cellebrite и вовсе подверглась хакерской атаке. Тогда у компании похитили более 900 Гбайт данных, которые в итоге были опубликованы в открытом доступе.

Глава OpenAI сравнил ChatGPT с калькулятором

Сэм Альтман, глава компании OpenAI, создавшей языковую модель ChatGPT, дал изданию StrictlyVC интервью, в котором поделился своими мыслями о будущем ИИ, постарался развеять опасения о создании сильного ИИ (AGI), а такие описал лучший и худший сценарий развития ситуации для человечества. Выбрали для тебя наиболее интересные цитаты:

«Думаю, лучший сценарий так невероятно хорош, что мне даже трудно это вообразить. Он так хорош, что ты кажешься психом, когда начинаешь рассказывать об этом. Могу представить, каково это, если у нас [человечества] появится невероятное изобилие и системы, которые смогут разрешать тупиковые ситуации, улучшат все аспекты реальности и позволят всем нам жить лучшей жизнью».

«Плохой сценарий (и я считаю, что важно говорить об этом) — это вроде как смерть для всех нас. Поэтому сложно переоценить важность безопасности ИИ. Но меня больше беспокоят вероятные злоупотребления в краткосрочной перспективе».

«У нас нет настоящего AGI. Полагаю, [AGI] — это то, чего от нас ждут, но тогда GPT-4 разочарует людей, которые ожидают чего-то подобного. Переход к AGI в целом будет не таким резким, как ожидают некоторые. Думаю, он получится гораздо более размытым и постепенным».

«Генеративный текст — это то, к чему нам всем нужно адаптироваться. Мы адаптировались к калькуляторам и изменили тестирования на уроках математики. Без сомнения, [ChatGPT] — это более экстремальная версия, но и преимущества от нее тоже более экстремальные».

Даркнет переходит на приложения для Android

Специалисты из компании Resecurity заметили, что маркетплейсы даркнета, торгующие наркотиками и другими незаконными веществами, начали использовать собственные приложения для Android, чтобы повысить конфиденциальность и избежать внимания правоохранительных органов.

Исследователи наблюдают эту тенденцию с третьего квартала 2022 года. По их мнению, такое поведение преступников стало ответом на прошлогодние действия правоохранительных органов в целом и закрытие «Гидры» в частности. После ликвидации этого маркетплейса правоохранителями несколько более мелких игроков попытались воспользоваться ситуацией и переманить аудиторию «Гидры» к себе.

Эксперты привели сразу семь примеров торговых площадок, выпустивших APK-файлы собственных Android-приложений, через которые клиенты могут получить доступ к магазинам и сервисам: Yakudza, TomFord24, 24Deluxe, PNTS32, Flakka24, 24Cana и MapSTGK. Интересно, что все они использовали движок M-Club CMS для создания своих APK, то есть, скорее всего, воспользовались услугами одного и того же разработчика.

«Некоторые из этих мобильных приложений были недавно обнаружены нашими экспертами на мобильных устройствах, изъятых правоохранительными органами, они принадлежали нескольким подозреваемым, причастным к торговле наркотиками и другим незаконным операциям», — рассказали в Resecurity.

Отчет компании гласит, что такие приложения позволяют передавать данные о заказах наркотиков, а также отправлять покупателю географические координаты «клада», оставленного курьером. Так как обмен информацией теперь происходит в нескольких разных приложениях, это порождает фрагментацию и мешает правоохранительным органам отслеживать преступников.

«Информация (в приложениях) передается в виде изображений для предотвращения возможной индексации. Сообщения могут содержать сведения о том, насколько глубоко „клад“ спрятан под землей, и любую другую информацию для его поиска», — сообщили аналитики.

В Resecurity считают, что большинство новых торговых площадок в 2023 году будут использовать собственные приложения для Android, которые постепенно вообще заменят собой привычные пользователям форумы и маркетплейсы.

Другие интересные события месяца

Данные 200 миллионов пользователей Twitter опубликованы в открытом доступе

Хакеры обходят CAPTCHA на GitHub для автоматизации создания учетных записей

Исследователи взломали автомобильные номера, работающие на электронных чернилах

ИИ Microsoft может имитировать голос человека по трехсекундному образцу

Хакеры утверждают, что похитили данные 3,5 миллиона пользователей почты Mail.ru

Американские власти закрыли криптовалютную биржу Bitzlato, связав ее с Conti и Hydra

Малварь Hook позволяет удаленно контролировать смартфоны на Android

Автор: Мария Нефёдова

Комментарии (7)

v3shin

31.01.2023 17:56самые важные события в мире инфосека за январь

В начале сентября в Москве практически воплотился в жизнь сюжет из игры Watch Dogs

А почему такая разница в датах?

pand Автор

31.01.2023 23:26Потому что по ошибке вышел старый дайджест с первым абзацем от нового. Спасибо большое, что обратили внимание, текст перезалит.

pvlbgtrv

02.02.2023 05:44А как убрать уведомление о необходимости в приобретении подписки для того что бы дочитать статью?

mrkaban

02.02.2023 07:31+1Фактически в CyberArk сумели обойти фильтры контента ChatGPT и продемонстрировали, как «с очень небольшими усилиями и инвестициями со стороны злоумышленника можно непрерывно запрашивать ChatGPT, каждый раз получая уникальный, функциональный и проверенный фрагмент кода».

По ссылке ожидал увидеть рецепт))) а не дубль новости.

«Генеративный текст — это то, к чему нам всем нужно адаптироваться. Мы адаптировались к калькуляторам и изменили тестирования на уроках математики. Без сомнения, [ChatGPT] — это более экстремальная версия, но и преимущества от нее тоже более экстремальные».

Ктстати, да, прощай ЕГЭ, привет экзамены, как в советское время. Тогда будет все равно использовал он ChatGPT или нет, главное что он в устной форме ответил преподавателю, там ведь как раз и проверяют понимание.

phoaw

как посмотреть нижнюю часть вашего сайта xakep.ru ? у меня всегда открывается новая статья

pand Автор

Это сделано, чтобы можно было комфортно позалипать в новости. Если перейдете на главную страницу, там не будет бесконечной подгрузки.

Orbit67

Бесконечная прокрутка это дурная идея, уберите её. На гаджетах с малым объемом оперативы это гарантированные тормоза.